第一届广东大学生网络安全线上赛复现

re

easy_re

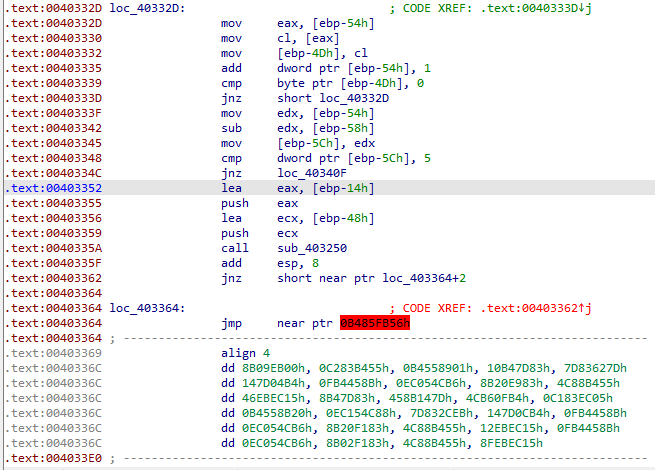

1.ida分析

有一处花指令,修改这个花指令。

2.分析

首先输入长度为5,然后把输入进行了加密,把加密得到的结果再进行一定的运算,最后和0x421930的数据进行对比。

重点是0x403250函数,这个函数是一个变异的md5,在当时做的时候没有看出来。

F函数:(X&Y)|((~X)&Z) G函数:(X&Z)|(Y&(~Z)) H函数:(X^Y^Z) I函数:(Y^(X|~Z))

3.通过写爆破脚本得出结果

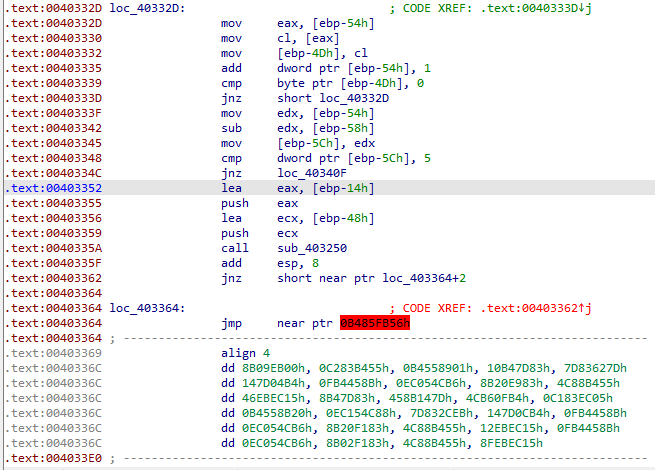

1.ida分析

有一处花指令,修改这个花指令。

2.分析

首先输入长度为5,然后把输入进行了加密,把加密得到的结果再进行一定的运算,最后和0x421930的数据进行对比。

重点是0x403250函数,这个函数是一个变异的md5,在当时做的时候没有看出来。

F函数:(X&Y)|((~X)&Z) G函数:(X&Z)|(Y&(~Z)) H函数:(X^Y^Z) I函数:(Y^(X|~Z))

3.通过写爆破脚本得出结果