pwnable——flag

分析

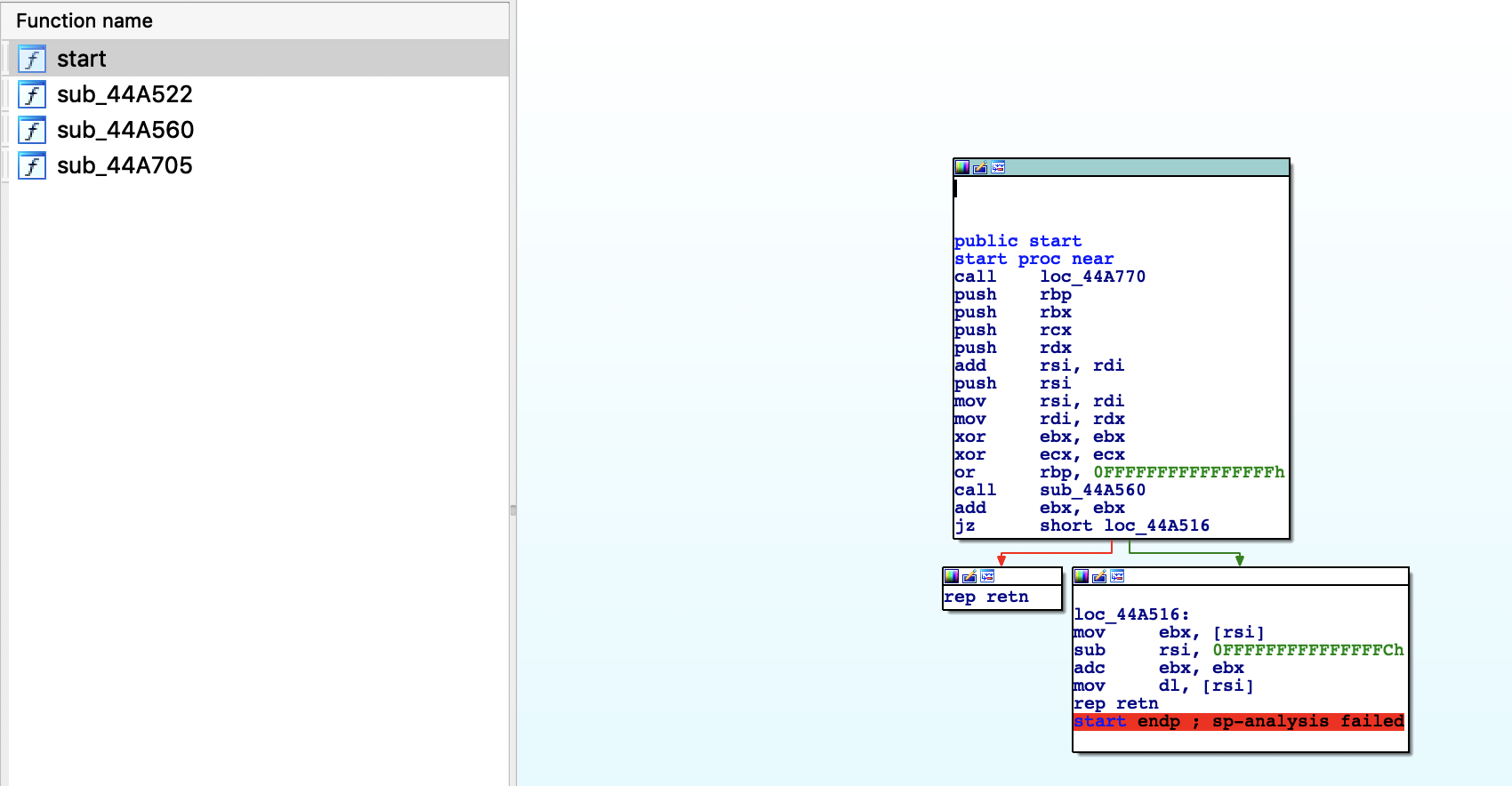

此题为reverse题目,首先放入ida查看:

程序函数太少,应该加过壳

在hex view中发现程序通过upx加壳,利用upx -d 指令解压得到程序,重新放入ida查看

程序非常简单,读取flag即可:

![]()

flag为UPX...? sounds like a delivery service :)

此题为reverse题目,首先放入ida查看:

程序函数太少,应该加过壳

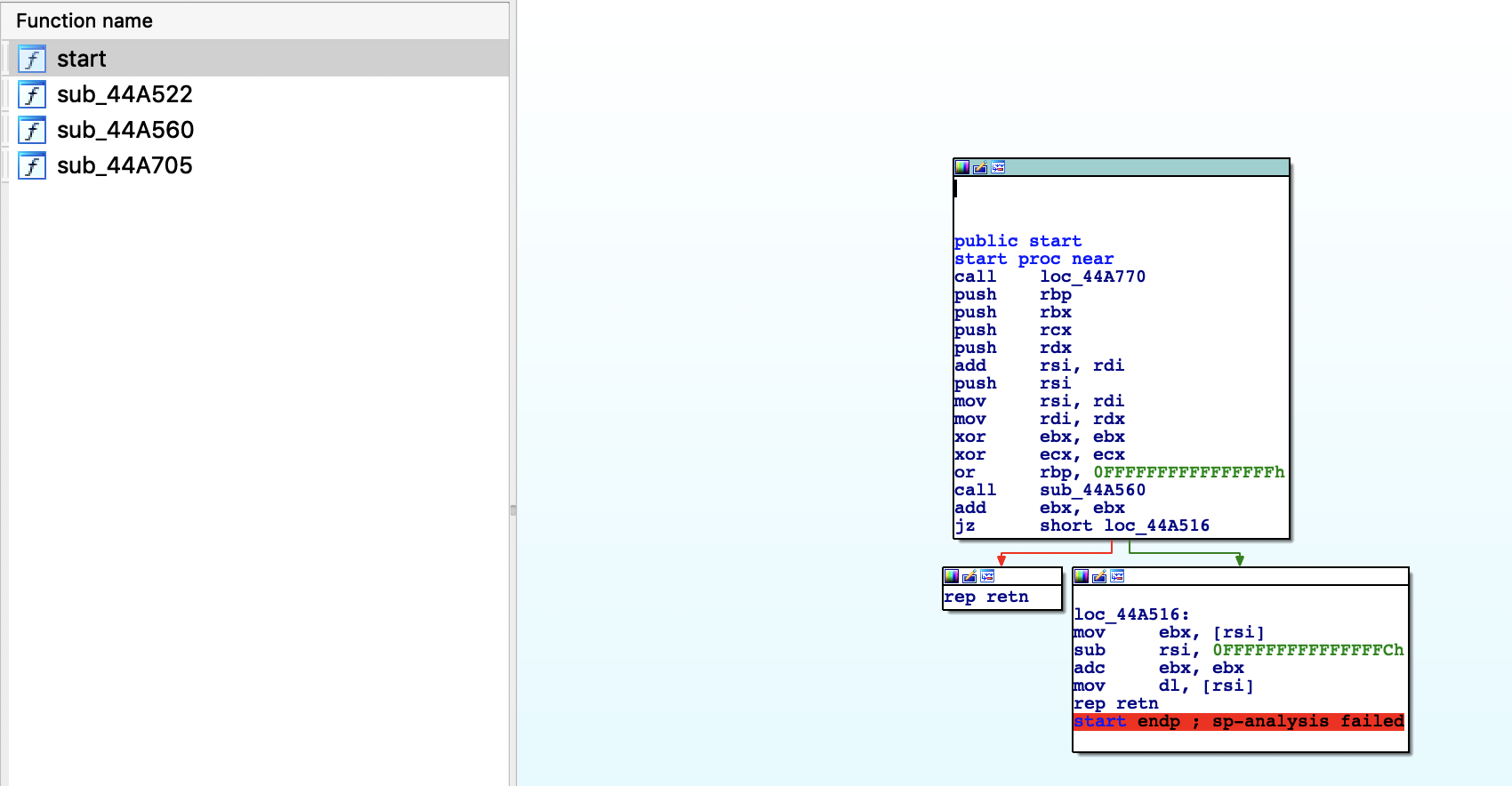

在hex view中发现程序通过upx加壳,利用upx -d 指令解压得到程序,重新放入ida查看

程序非常简单,读取flag即可:

![]()

flag为UPX...? sounds like a delivery service :)