论文阅读笔记--A Survey on Secure Data Analytics in Edge Computing

文章标题:

A Survey on Secure Data Analytics in Edge Computing

D. Liu, Z. Yan, W.X. Ding*, M. Atiquzzaman, “A Survey on Secure Data Analytics in Edge Computing”, IEEE Internet of Things Journal, Vol. 6, No. 3, pp. 4946-4967, June 2019. Doi: 10.1109/JIOT.2019.2897619 (IF: 9.515)

研究目标:

本文为综述型文章,旨在对边缘计算中存在的安全性问题做深层次的分析,对现有的解决方案做出对比,从而得出现有工作的优缺点,提出未来比较有意义的研究方向,为云计算安全领域的科研工作做出贡献。

研究背景:

近年来物联网应用领域发展迅速,物联网设备给大家带来了生活方面的各种便利,设备数目也越来越多,然而,智能设备无法提供足够的算力和存储来有效的处理大量的数据,云计算的出现缓解了这个负担。但云计算因为一些原因无法支持分布式的物联网环境,为了克服这些问题,边缘计算应运而生,得益于边缘计算去中心化的特点,其应用场景十分广泛,但同时也带来了很多安全和隐私问题,本文旨在针对边缘计算的安全隐私问题做出综述,针对现有的工作做出探讨,提出一些未来在边缘计算的安全方面有意义的研究方向。

解决问题的方法:

(1) 对云计算进行了概述,分别对涉及云计算相关的概念、云计算的架构、云计算的特征做出了介绍。

(2)对用于外包数据分析的安全和隐私机制从三个方面进行了分析,即数据收集、数据处理、数据存储。并分别针对这三个方面的主流解决方案进行了评述。

(3)分析了边缘计算可能面临的安全威胁,分为两个方面:对设备的安全威胁和对网络的安全威胁,介绍了两个方面现有的攻击方式。

(4)提出了基于云计算的数据分析的一些具体要求,分为对安全隐私的要求和对性能的要求两个方面。

(5)根据(4)中提出的要求、关键指标,对(2)中目前现有的解决方案做出分析、比较、评述和总结。

结论:

I.现有工作存在的问题:

(1)针对实际的应用场景,需要针对性的对安全性和效率做出权衡、取舍。

(2)高分布式网络中,设备的可信计算仍有待深入研究。

(3)在边缘计算中,用户隐私方面不可忽略,需要引起高度关注。

(4)在数据正确性校验方面的工作有待提高。

(5)实际应用场景中,设备的可移动性和拓展性在现有的方案中较少涉及,在未来需要考虑研究。

II.一些有意义的研究方向

(1)灵活的、自适应的数据分析方法,自动区分用户数据的灵敏度以及灵活的处理用户数据。

(2)轻量级的安全数据分析模式。

(3)基于边缘计算的信任管理方案。

(4)高效轻量的用户隐私保护方案。

(5)基于来源管理的高效的可校验性计算。

(6)支持设备移动性、可拓展的安全数据分析方式。

笔记

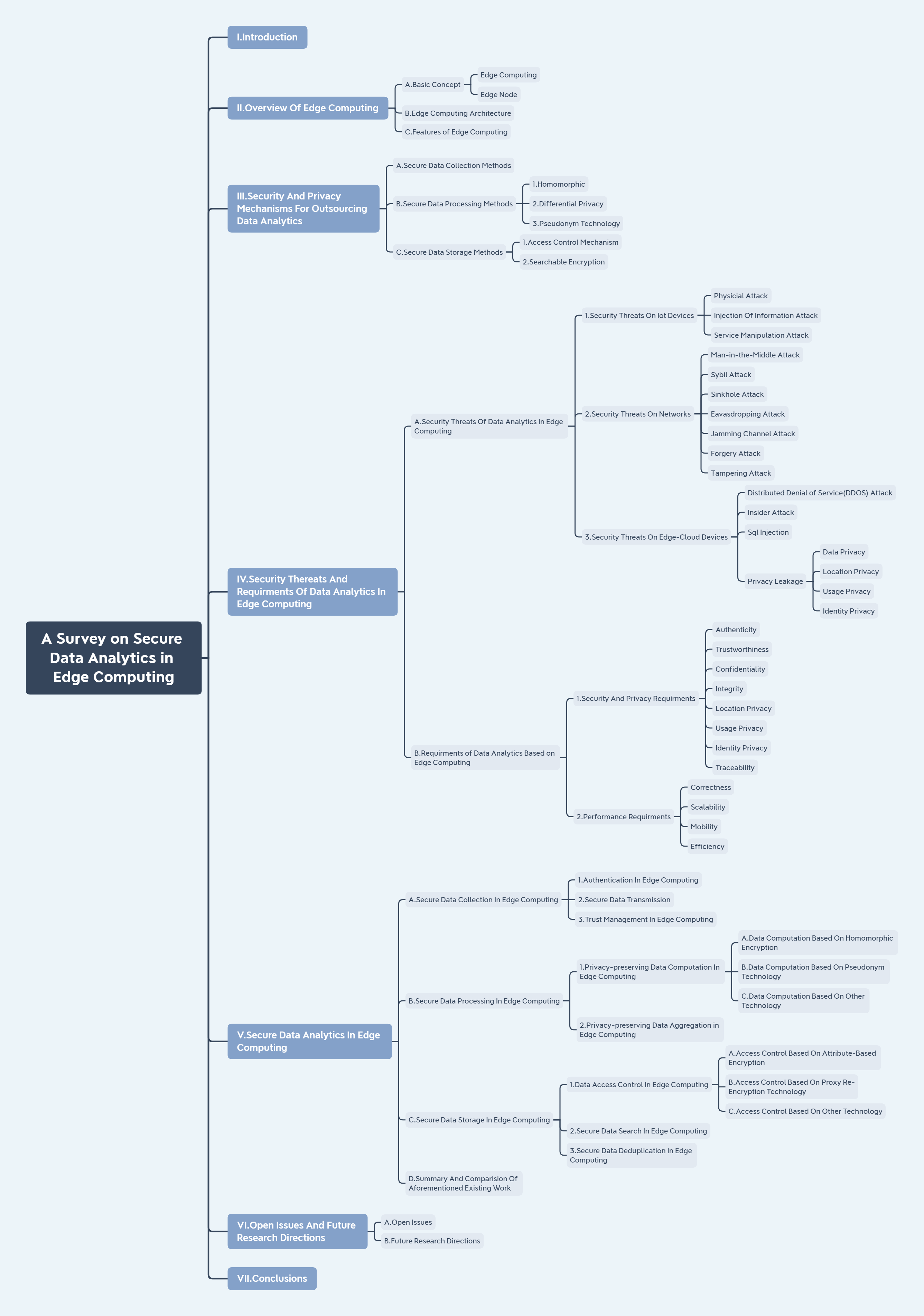

1.文章思维导图:

2.建立类似蜜罐的机制用于信任管理?

3.在处理安全存储问题时,是否可对节点采取索引机制或者第三方机制存储索引从而加快存取速度?

4.在处理数据去重问题时,是否可采取双重去重机制?在用户设备上传数据至云节点时去重,在云节点数据上传至服务端时去重?

可采取两次筛选,针对不同的机制,第一次粗略筛选,第二次针对性筛选。

5.在基于其他技术的数据访问控制机制中,采取独特用户ID的方式来隐藏用户身份,该ID是否可推测或者通过算法分析特征得出?

总结:

该文章为综述性文章,文章主题可大致分为几个部分:1.对边缘计算的概要介绍,其中介绍了涉及边缘计算的一些相关概念以及边缘计算的架构、运作流程。2.分析了边缘计算中现有的一些对安全和隐私保护的机制,主要分为三大块,即属于数据采集、数据处理和数据存储,分析了前人做出的工作,后人的是否有改进,改进的方法以及仍需要改进的地方,相关问题的研究路线很清晰。3.针对边缘计算可能存在的安全隐患、攻击方式。这里主要分为两部分,即安全隐患和要求。发现此处提及的网络攻击方式在区块链中亦有提及,猜测是因为分布式特点的原因,区块链和边缘计算在安全隐患方面既有特性又有共性。边缘计算的安全需求方面,既有和其他分布式机制的共性,如数据的加密性、完整性、可用性、可信性,又有其特有的特点,如位置隐私、用户隐私。3.针对所提出的一些要求,对现有的基于边缘计算的安全隐私保护方案做出分析对比,最后总结其优缺点。基于以上的工作,文章在最后针对实际的问题提出了一些现有工作存在的问题,需要改善处理的地方,需要在以后工作中引起关注的地方,然后提出了在未来的研究工作中,具有意义的研究方向,使边缘计算方案更加完善,更具有实用性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号