网络嗅探实验

一、实验目的 5

二、实验工具 5

三、实验内容与结果 5

■1→基本内容:监听途径本机网络数据,从中发掘有价值信息。 5

■2→ 拓展拔高内容(评分高):利用ettercap欺骗工具,欺骗通信双方主机,构造中间人窃听模式,窃取两者之间的通信数据,发掘有价值信息。 13

四、实验感想 18

ARP(Address Resolution Protocol) 18

五、参考资料 19

结合课堂上讲解的网络嗅探原理,掌握数据包的抓包分析方法,锻炼信息搜集能力。

二、实验工具

2.VMware Workstation Pro (包含两台Windows和一台kali虚拟机)

三、实验内容与结果

■1→基本内容:监听途径本机网络数据,从中发掘有价值信息。

实验设计:(参考哔哩哔哩网站相应视频,很多)

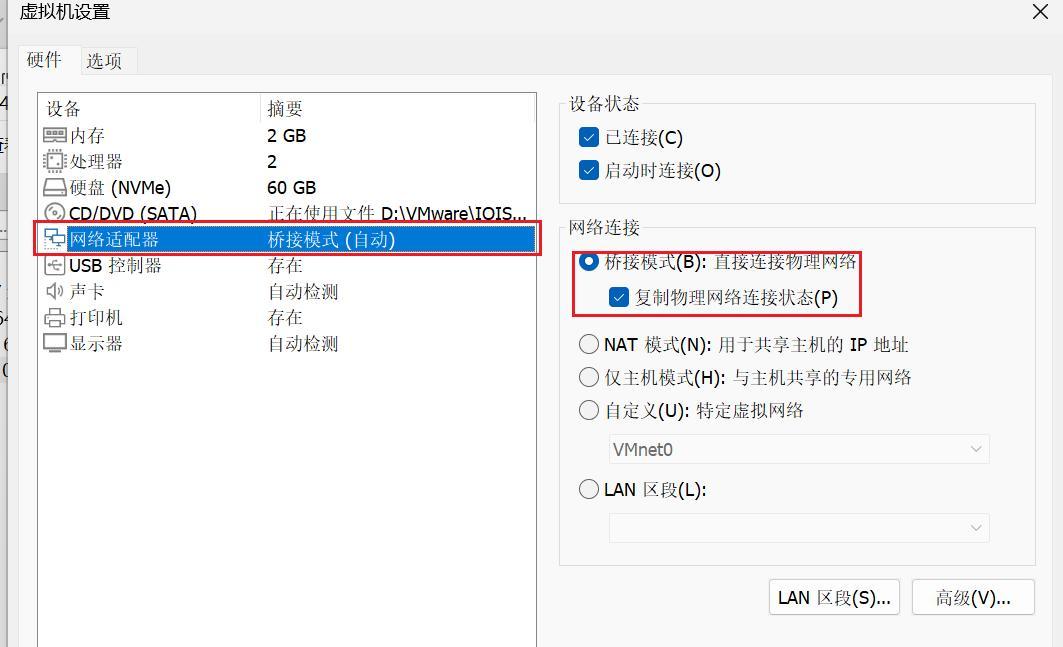

虚拟机选择桥接模式

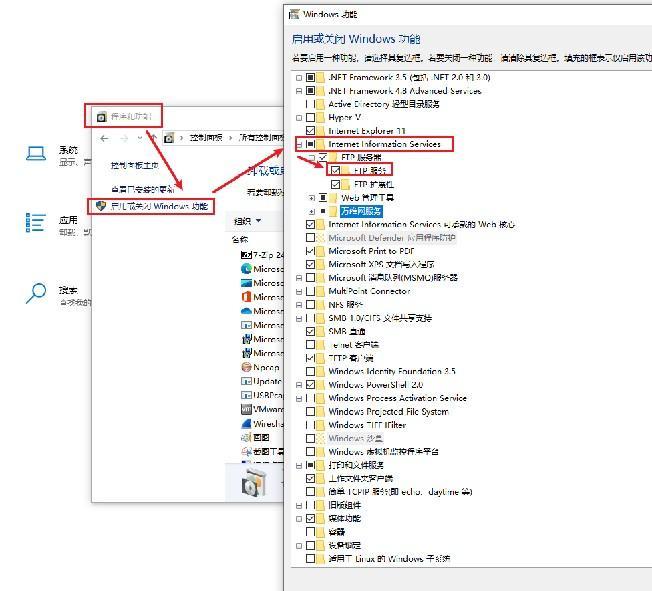

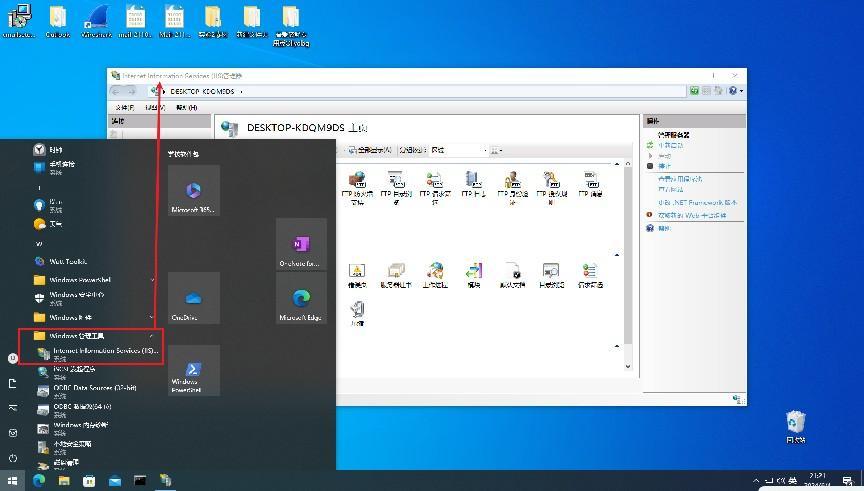

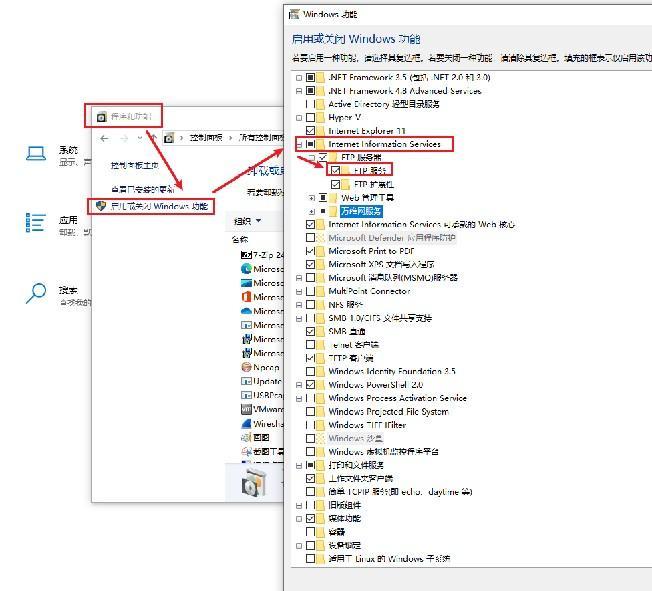

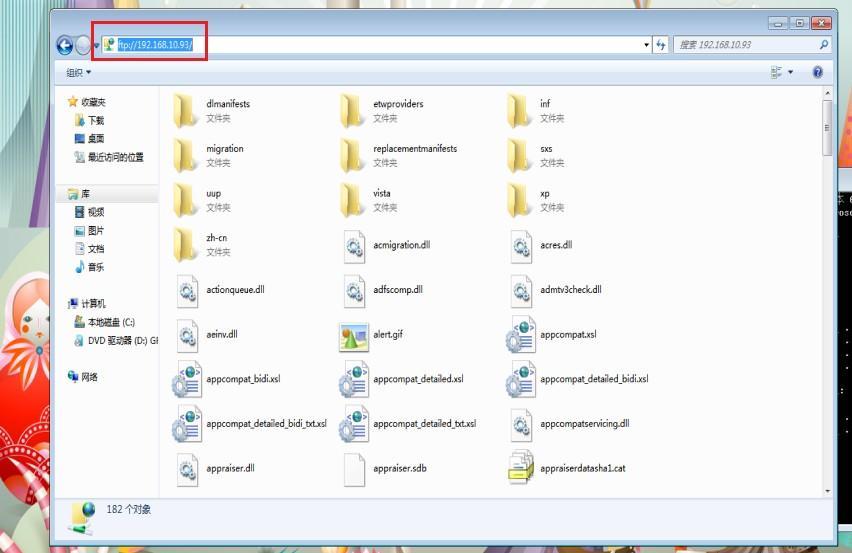

搭建FTP服务器

按照提示搭建

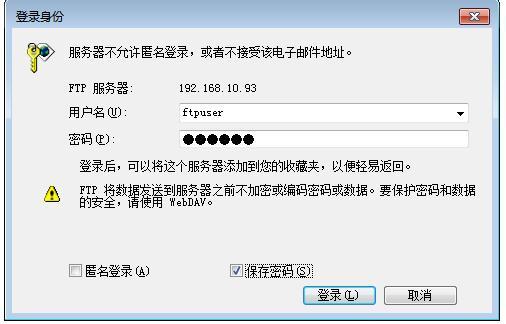

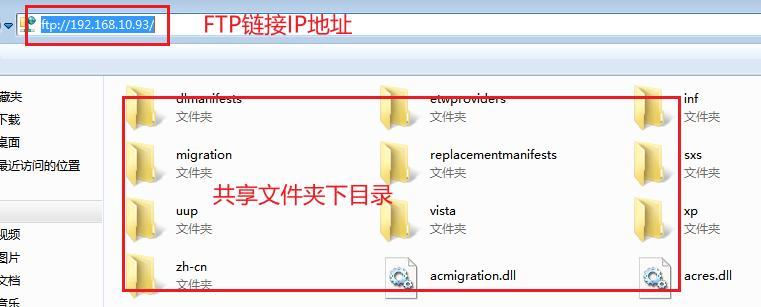

搭建完成后测试链接

服务器机打开wireshark监听

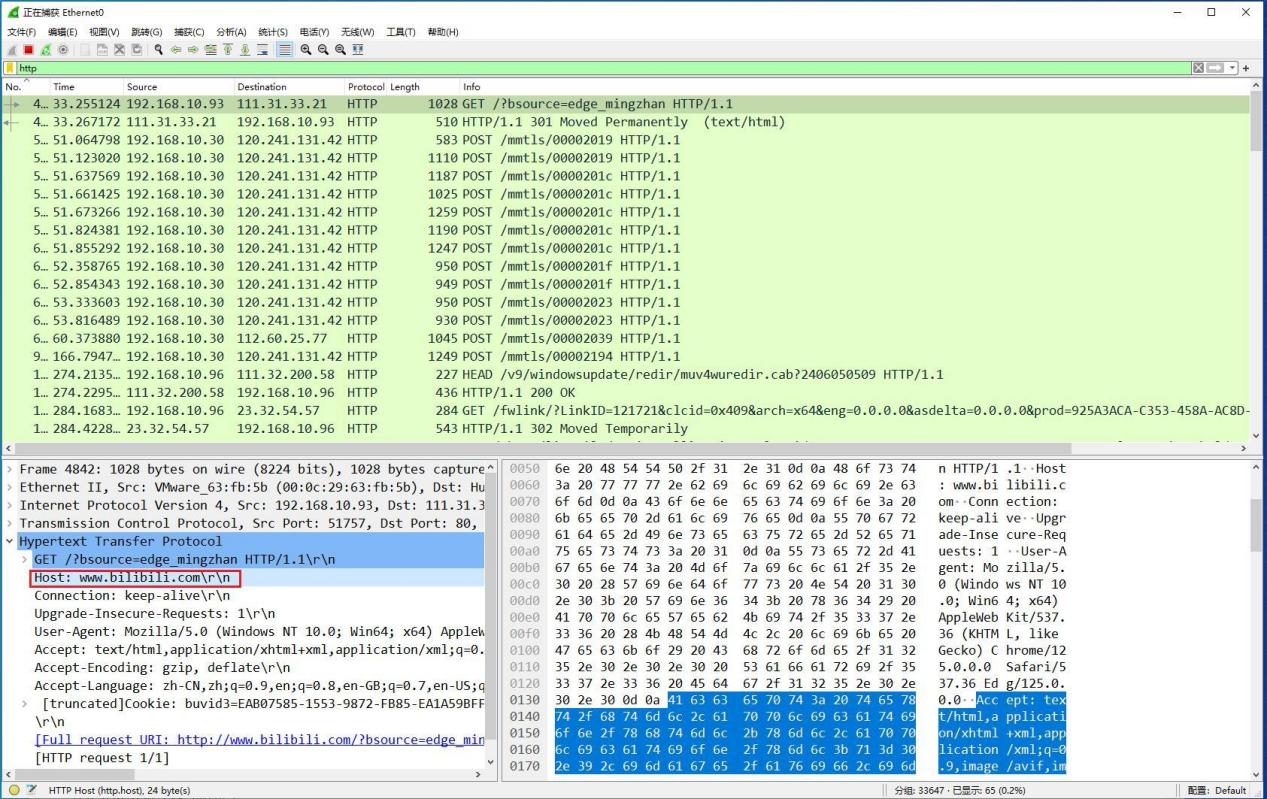

- 访问HTTP

现在主流为https协议,所以自己登录

会跳转到https,但我们可以发掘有用信息

- 访问邮箱

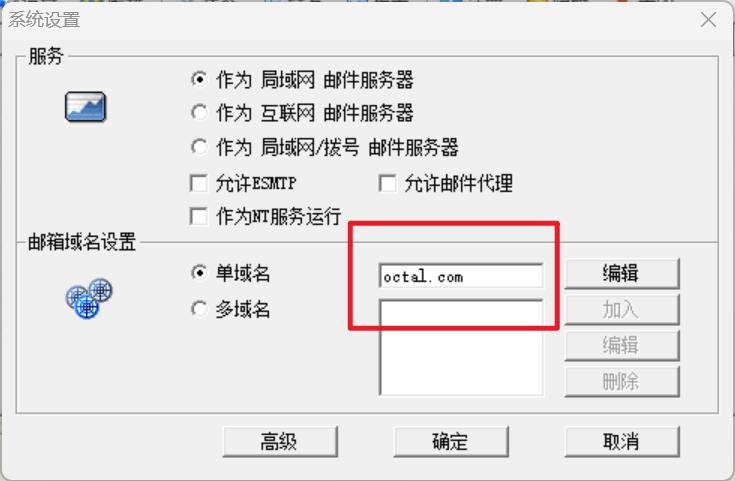

首先,选择菜单:工具-服务器设置,打如下图所示对话框,完成如下设置:

服务:选择为局域网邮件服务器;取消允许ESMTP、邮件代理和作为NT服务运行的选择;邮箱域名设置为:单域名,并指定。由于实验网络并没有接入外部网络,

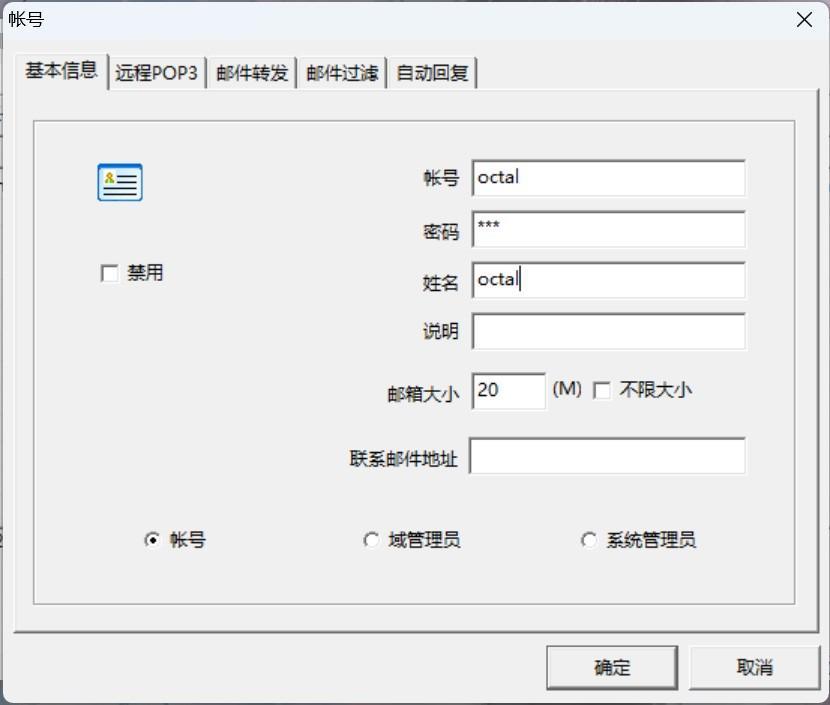

在初次进入CMailServer后,系统只提供Admin系统管理帐户,需要配置后才能使用。就本次实验而言,我们只要完成服务器设置和帐户设置,就可以进行实验了。而后,选择菜单:账号-新建账号打开如下图所示对话框,完成新账号设置。账号指定为:testmq;密码设置为:123;姓名指定为:mq;在完成上述配置后,PC1就可以提供实验所需的电子邮件服务了,新建的账号邮箱为:testmq@mqtest.com。

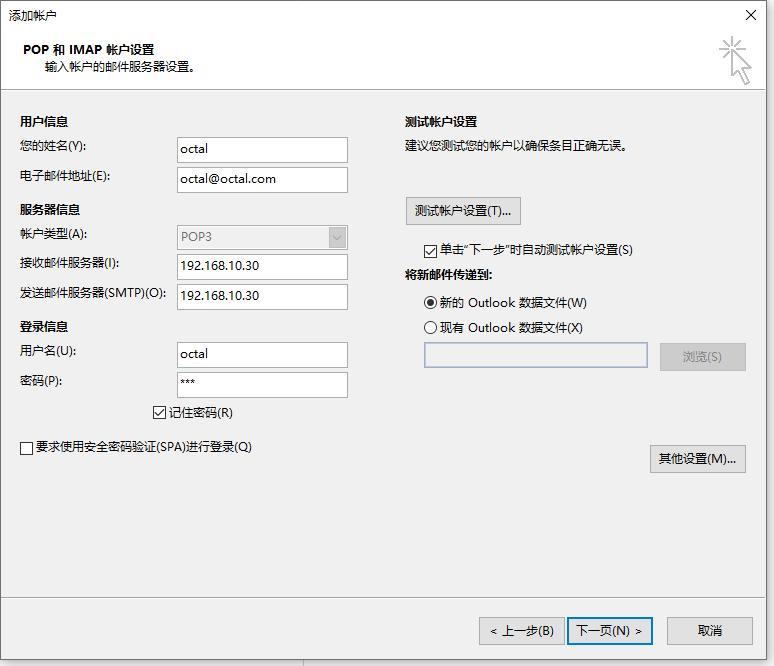

Outlook Express客户端配置

打开Outlook Express,

密码输入111,直到完成。(后补图)

在帐户列表中就会看到新设置的邮件帐户。

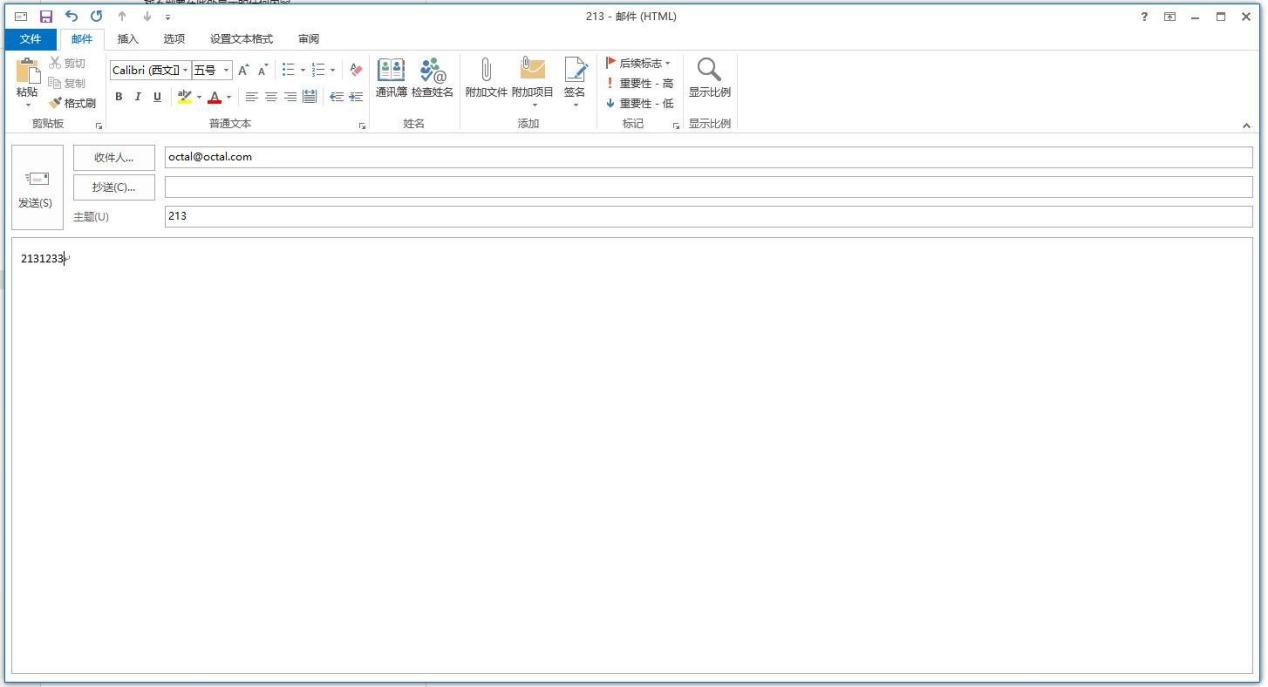

在PC2上使用Outlook Express创建新邮件,收信人为自己。

在pc2上使用outlook express发邮件

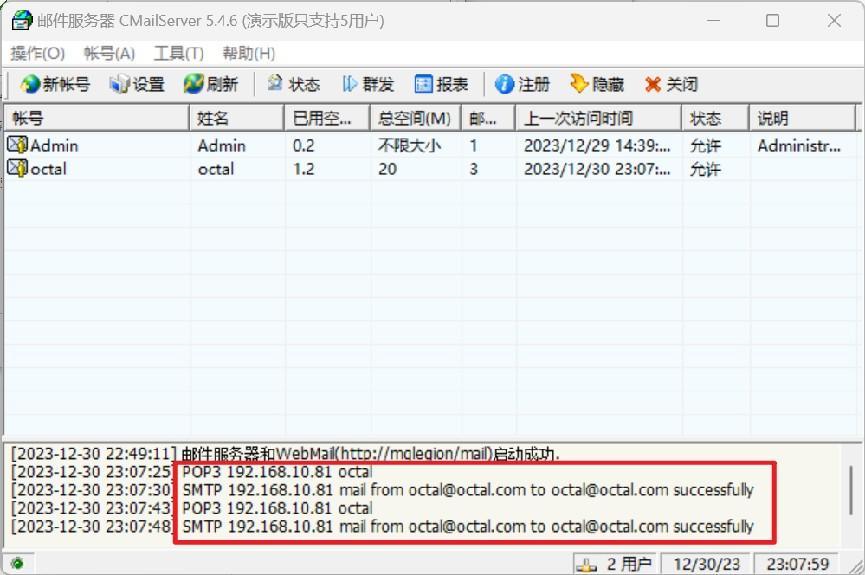

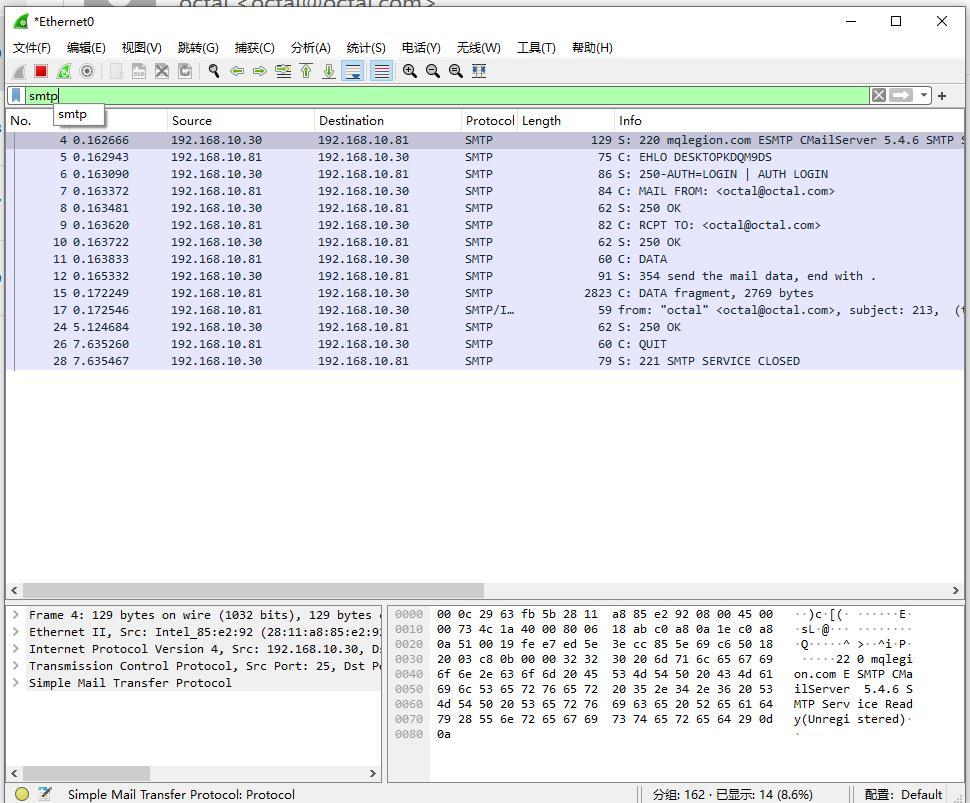

PC2上运行wireshark,开始截获报文。PC2执行Outlook Express发送与接收;如果邮件收发都没有问题,可以在CMailServer状态窗口中看到以下所示信息。

邮件发送完成后,就可以在CMailServer状态栏中查看到以下信息,PC2上运行wireshark,开始截获报文

图中可以看到邮箱名和连接过程

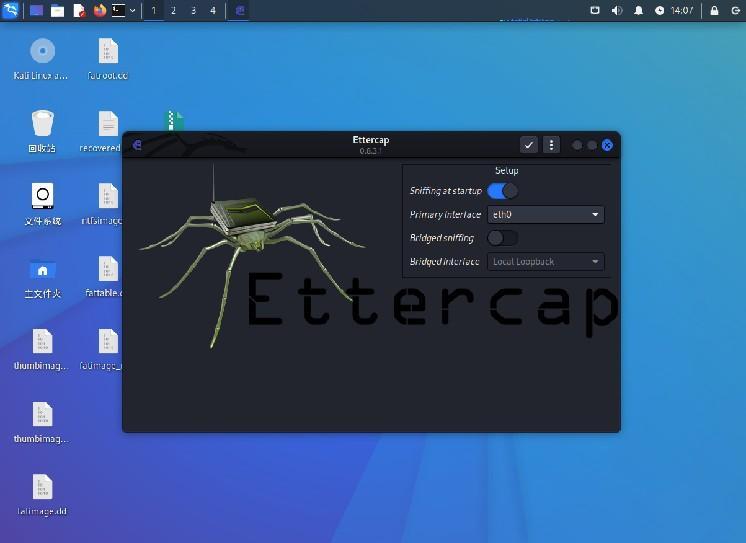

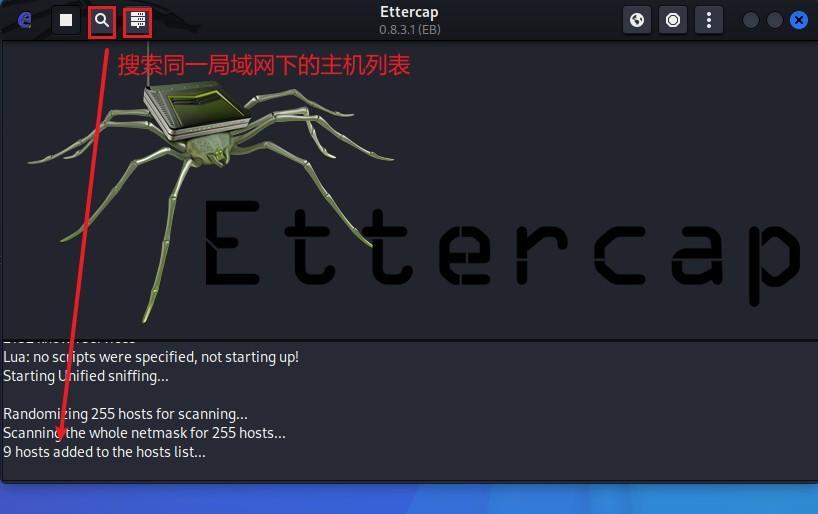

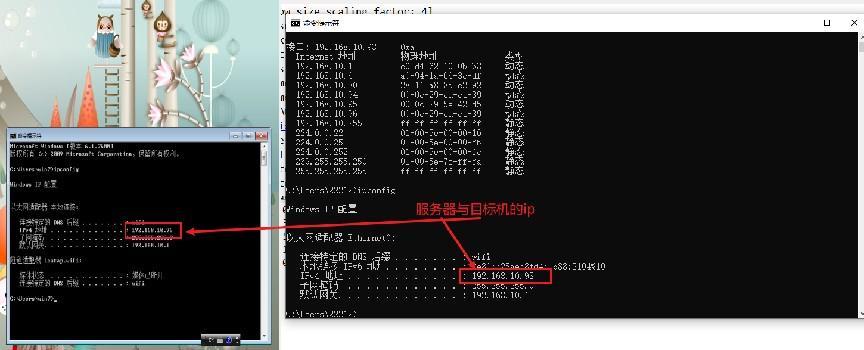

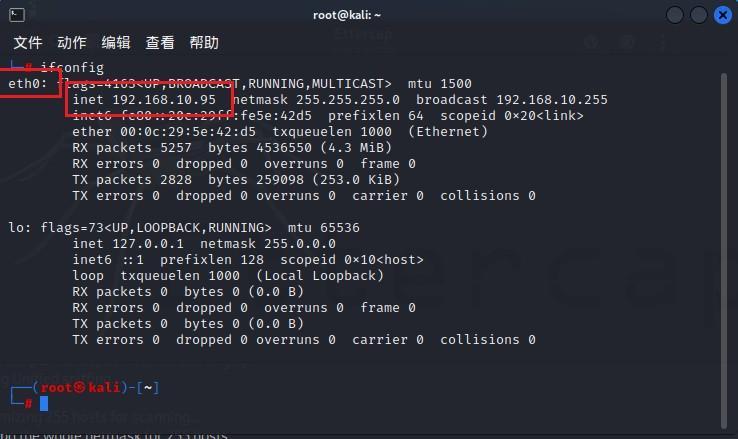

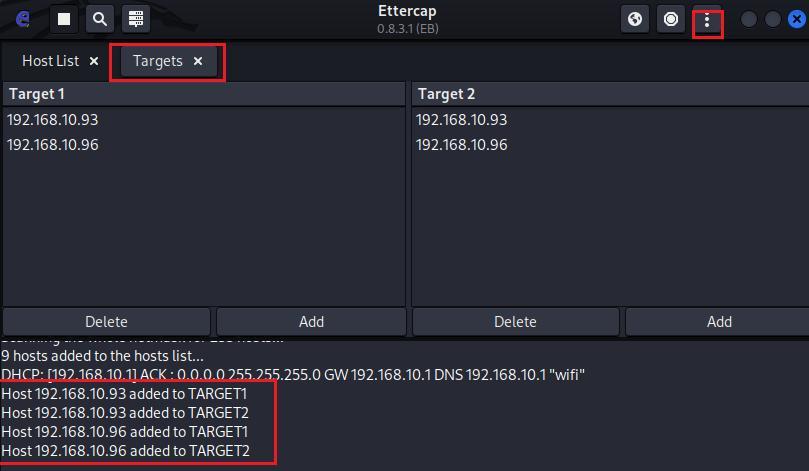

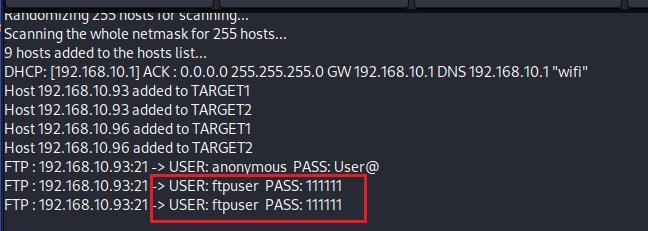

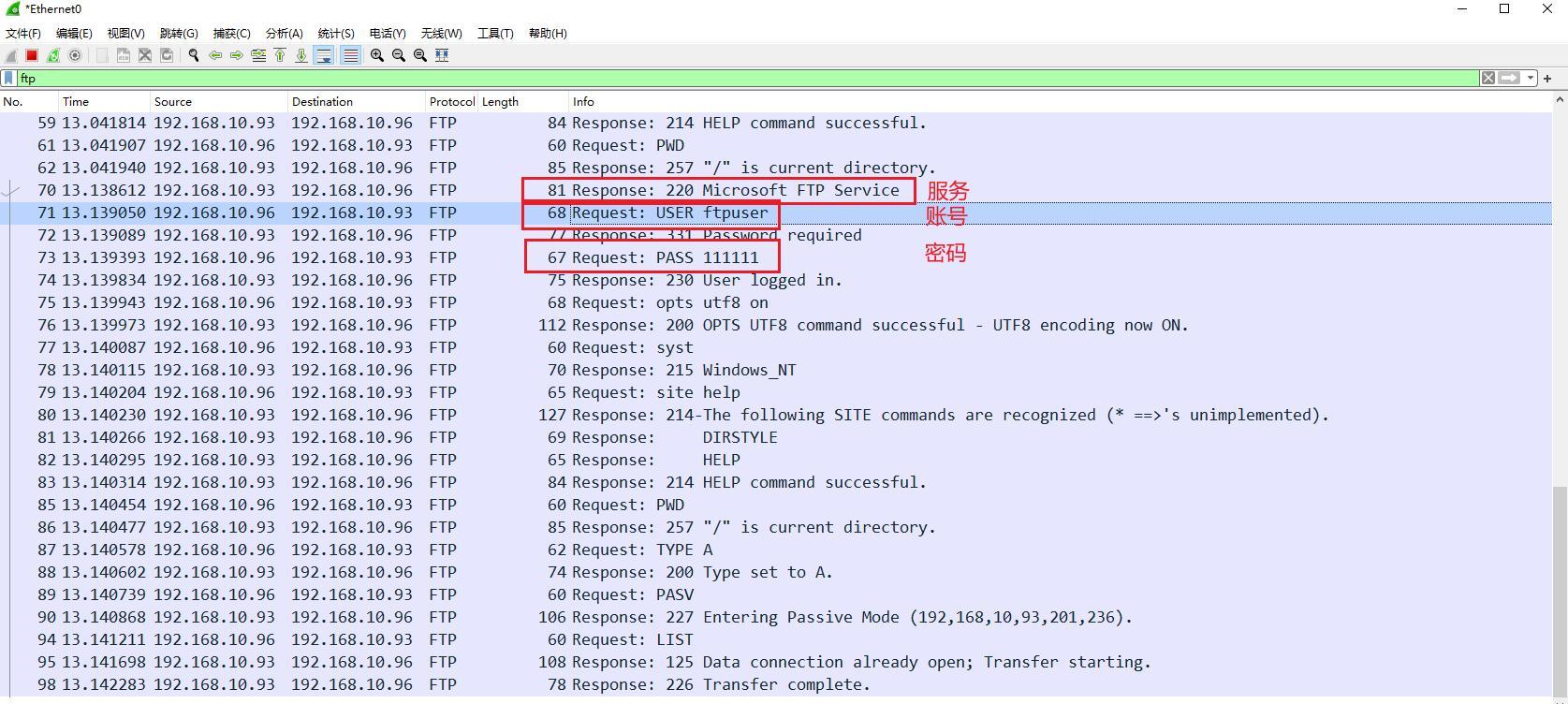

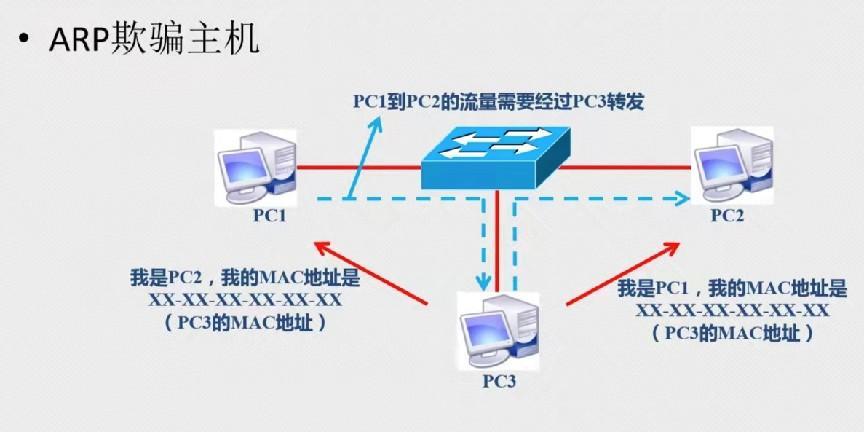

■2→ 拓展拔高内容(评分高):利用ettercap欺骗工具,欺骗通信双方主机,构造中间人窃听模式,窃取两者之间的通信数据,发掘有价值信息。

ARP欺骗实验设计:

- 采用三者模式(即:通信用户、通信服务器、监听者)。在服务端可以自由选择安装FTP网站服务。

(2)监听者(采用kali )启动本机的路由模式(选IPV4的就行):

echo 1 > /proc/sys/net/ipv4/ip_forward (IPV4协议)

(4)被欺骗成功的用户访问构建的FTP服务器,例如:输入登录账号密码操作。

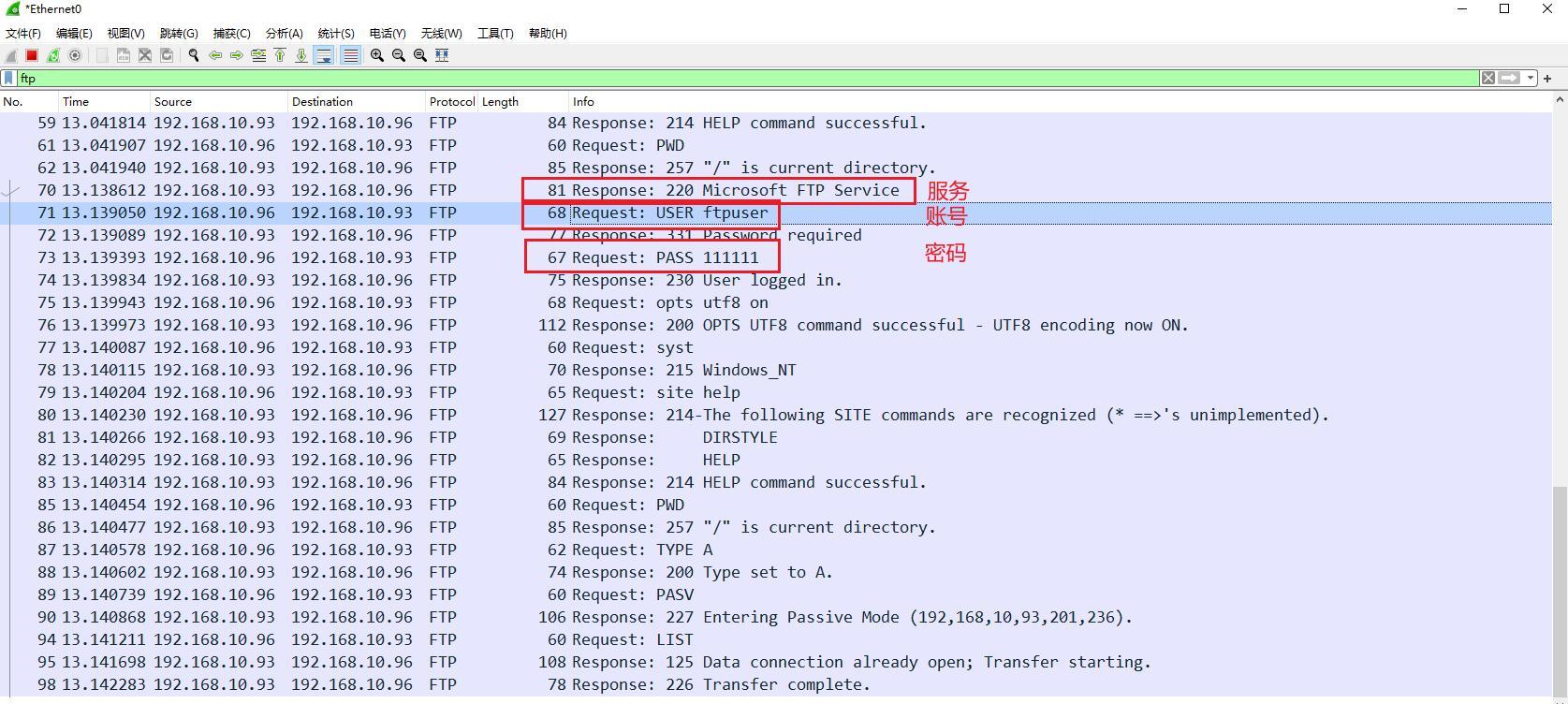

- 嗅探流经网卡的数据包,嗅探出用户登录FTP服务器的账号和密码,

四、实验感想

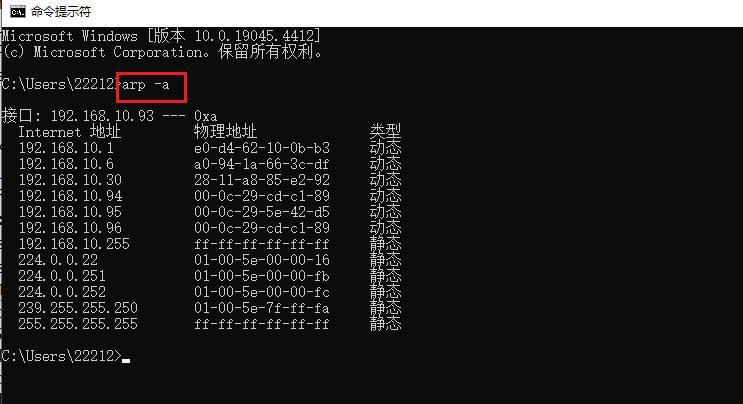

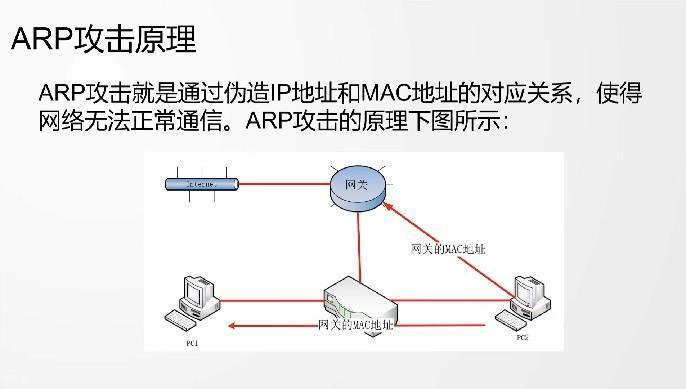

ARP(Address Resolution Protocol)

地址解析协议,是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;

由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。ARP命令可用于查询本机ARP缓存中IP地址和MAC地址的对应关系、添加或删除静态对应关系等。

双向欺骗

C假扮邮递员G,首先要告诉A说:“我就是邮递员” (C主机向A发送构造好的返回包,源IP为G 192.168.1.1,源MAC为C自己的MAC地址),愚蠢的A很轻易的相信了,直接把“C是邮递员”这个信息记在了脑子里;

C再假扮A,告诉邮递员:“我就是A” (C向网关G发送构造好的返回包,源IP为A 192.168.1.2,源MAC地址为自己的MAC地址),智商捉急的邮递员想都没想就相信了,以后就把B的来信送给了C,C当然就可以知道A和B之间聊了些什么

单向欺骗

ARP单向欺骗就更好理解了,C只向A发送一个返回包,告诉A:G 192.168.1.1 的MAC地址为 5c-63-bf-79-1d-fa(一个错误的mac地址),A把这个信息记录在了缓存表中,而G的缓存表不变,也就是说,A把数据包给了C,而G的包还是给A,这样就是ARP单向欺骗了。

五、参考资料

快速搭建FTP服务器(局域网内文件共享) 【Windows系统 IIS】_哔哩哔哩_bilibili

浙公网安备 33010602011771号

浙公网安备 33010602011771号