2.22

网络安全C10-2025.02.22

作业:

- 使用IDEA和PhpStudy搭建hello-java-sec 靶场并成功运行

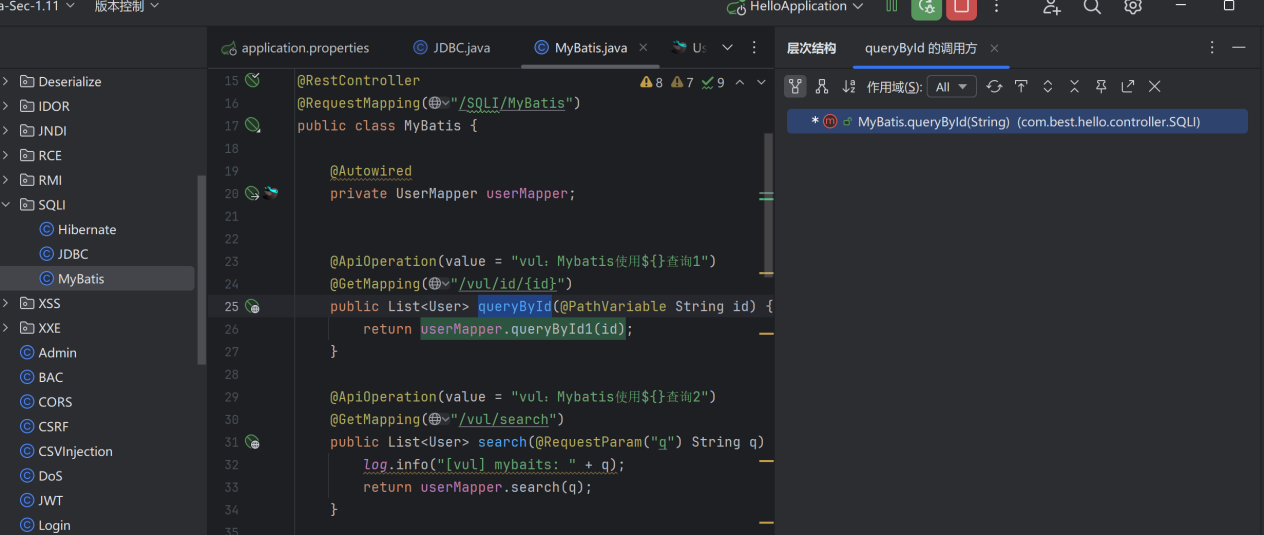

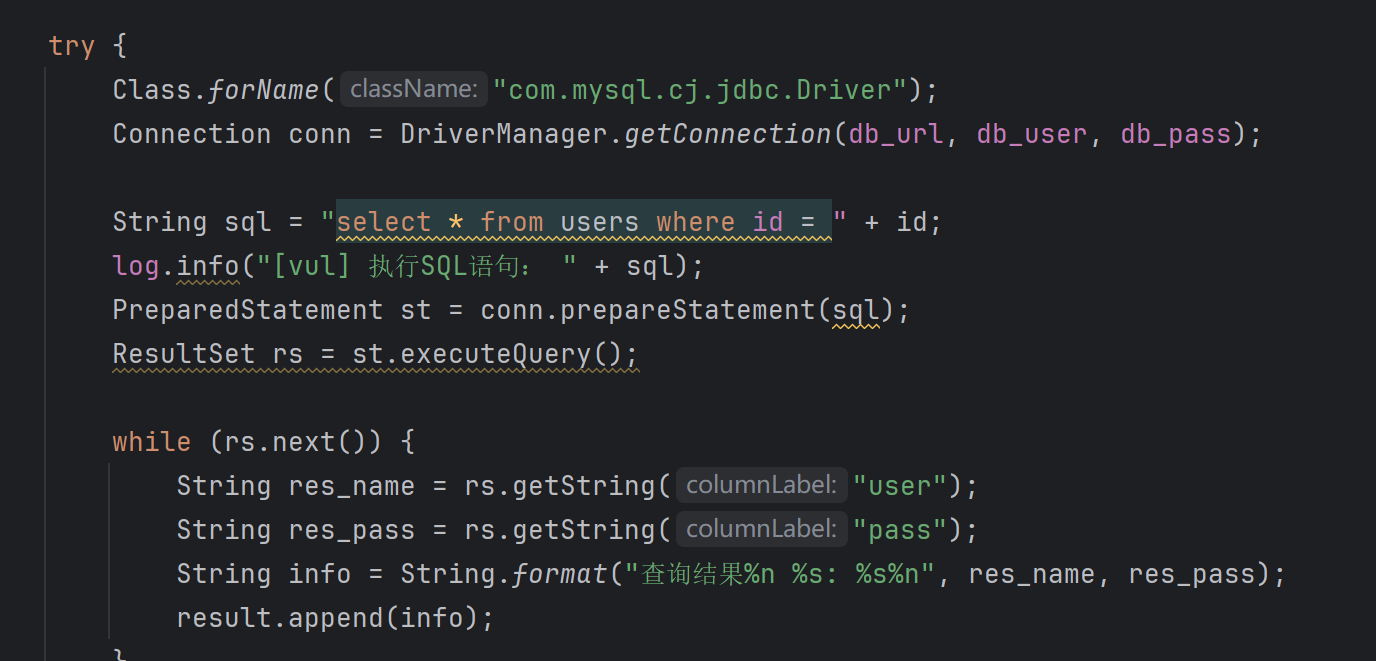

- 分析常见的java sql注入漏洞代码样例,包含jdbc、mybatis注入并结合靶场进行漏洞复现

- 分析常见的命令注入漏洞代码样例,并说明什么情况下才可以利用以及原理。

- 直接相信用户所输入等内容,可以导致注入

- 没有手动的创建shell执行命令,即开头不是sh 或者cmd.exe \c 不可注入

- 手动创建shell执行命令 ,但是要注意命令中没有空客,有时要分析是否过滤即黑名单或者是白名单

![]()

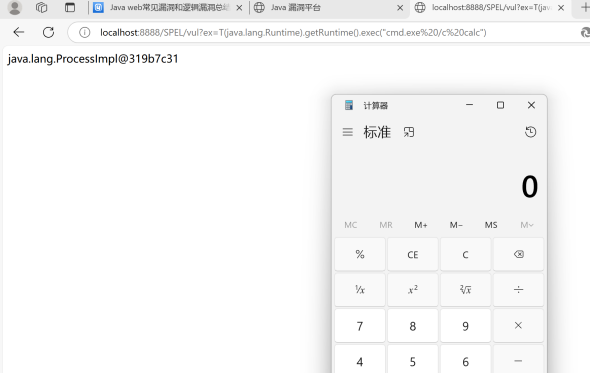

- 分析代码执行漏洞、表达式注入漏洞、SSTI模板注入漏洞样例并理解原理

- 代码执行漏洞通常发生在应用程序将用户输入直接拼接到命令、代码或脚本中,并执行这些动态生成的内容,一般可以找关键字eval,通常是借助第三方的引擎

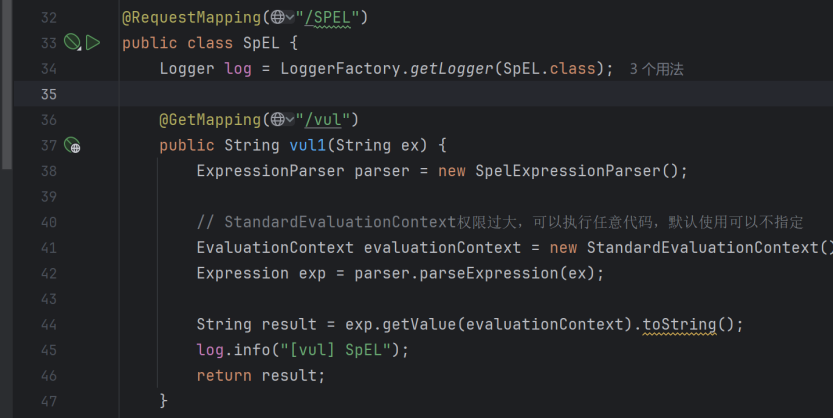

- 表达式注入漏洞是借助第三方引擎执行的恶意代码,只不过是语法不同,是基于代码之上构建的执⾏逻辑

C.SSTI模板注入原理服务端接收攻击者的恶意输⼊以后,未经任何处理就将其作为 Web 应⽤模板内容的⼀部分从⽽达到攻击者的⽬的。在有模板使用时或者将请求的url作为视图名称,调⽤模板引擎去解析我们只要可以控制请求的controller的参数,⼀样可以造成RCE漏洞

- 理解常见的信息泄露漏洞,如actuator、swagger等

- 复习常见的逻辑漏洞,重点是越权漏

预习:

权限绕过类漏洞总结、华夏erp代码审计实战

预习资料:

参考课件

浙公网安备 33010602011771号

浙公网安备 33010602011771号