20164319 刘蕴哲 Exp6 信息搜集与漏洞扫描

【实践目标】

掌握信息搜集的最基础技能与常用工具的使用方法。

【实践内容】

各种搜索技巧的应用

(1)使用搜索引擎

(2)搜索网址目录结构

(3)检测特定类型的文件

(4)路由侦查

DNS IP注册信息的查询

基本的扫描技术:

(1)主机发现

(2)端口扫描

(3)OS及服务版本探测

(4)具体服务的查点

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

【实验步骤】

[part.1]各种搜索技巧的应用

①使用搜索引擎

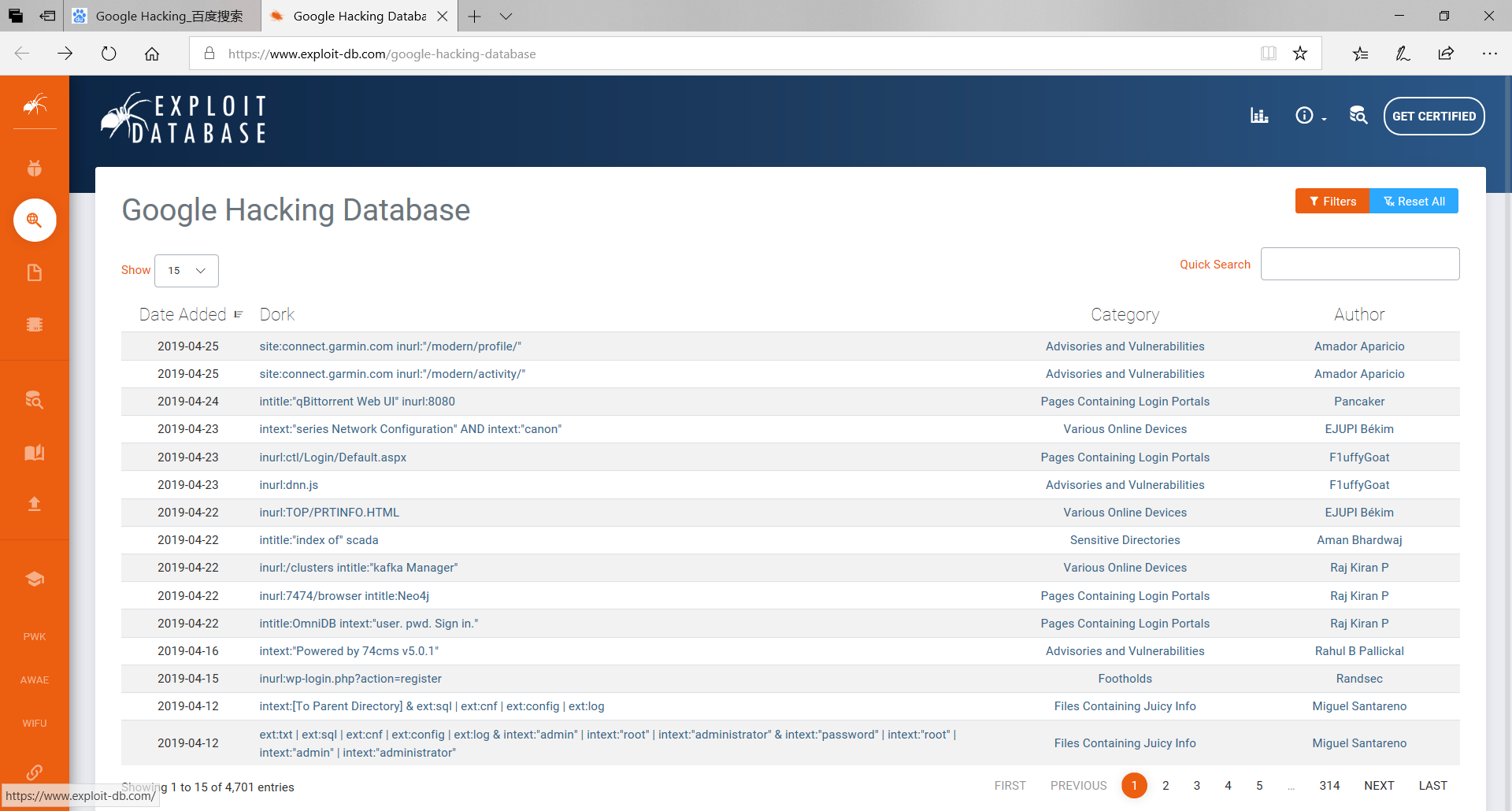

GHDB (又名谷歌黑客数据库)使用的先进的JavaScript技术搜索黑客所需的信息,它包含了大量使用Google从事渗透的搜索字符串,拥有很多常用的模块,还有我们之前使用过的各个平台下的shellcode,也可以从这里获取。

在侧边菜单里选择“shellcodes”即可看到一些发布的shellcode:

②搜索网址目录结构

在msf控制台中利用辅助模块,暴力猜解,获取网站目录结构。

(*暴力破解一般就是指穷举法,它的原理就是使用攻击者自己的用户名和密码字典,一个一个去枚举,尝试是否能够登录。因为理论上来说,只要字典足够庞大,枚举总是能够成功的。)

这里参照应用了三种文件目录扫描模块:

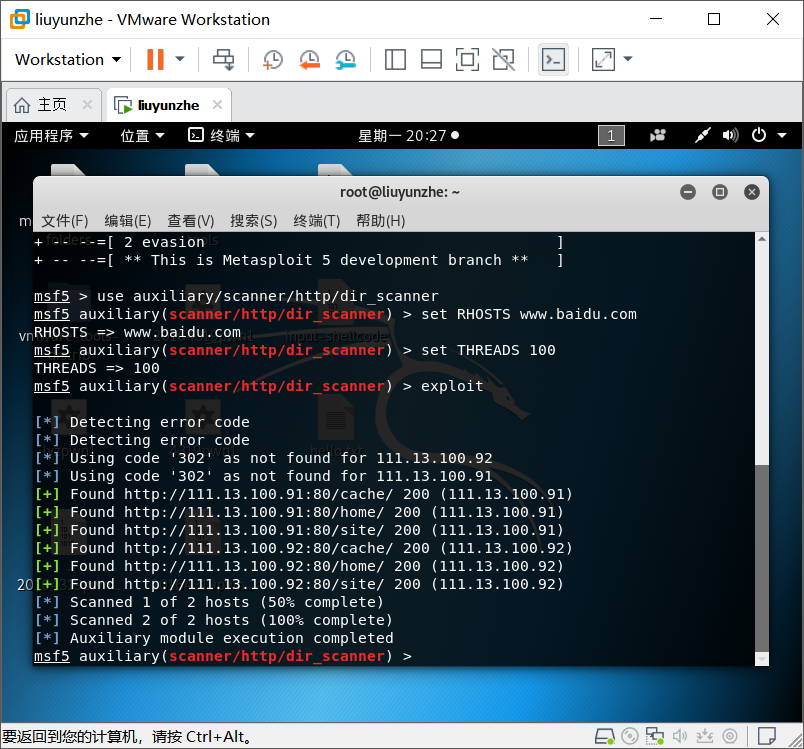

dir_scanner

use auxiliary/scanner/http/dir_scanner

set RHOSTS www.baidu.com

set THREADS 100

exploit

可以看到网页的几个隐藏目录,以及错误代码

(其中302表示服务器找不到请求的网页)

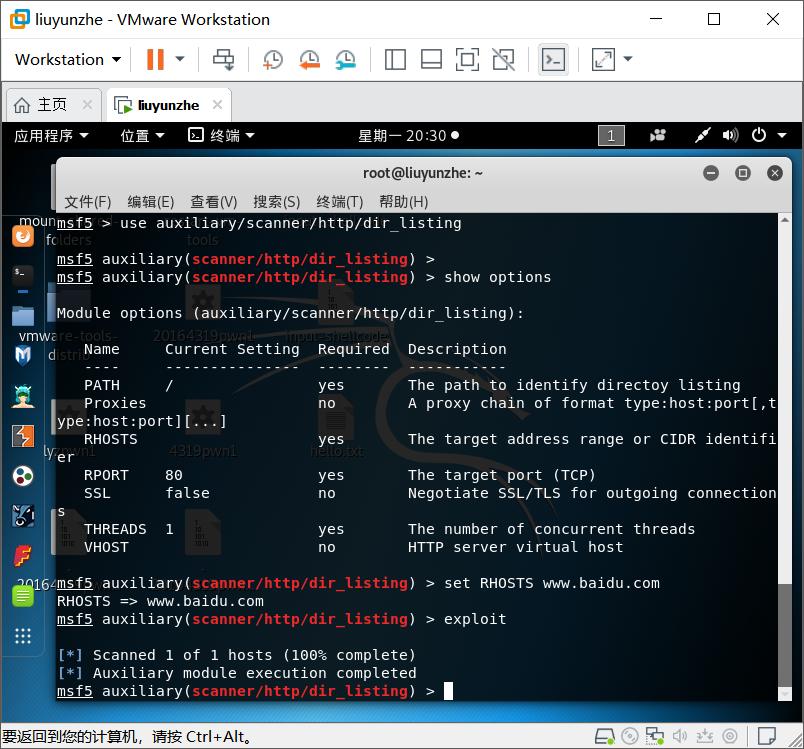

dir_listing

use auxiliary/scanner/http/dir_listing show options set RHOSTS www.baidu.com exploit

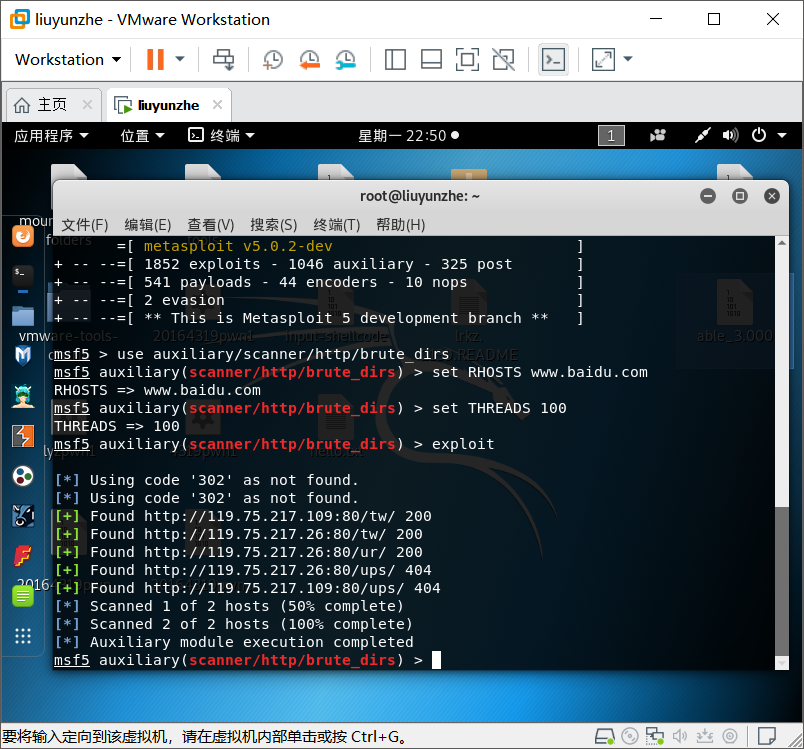

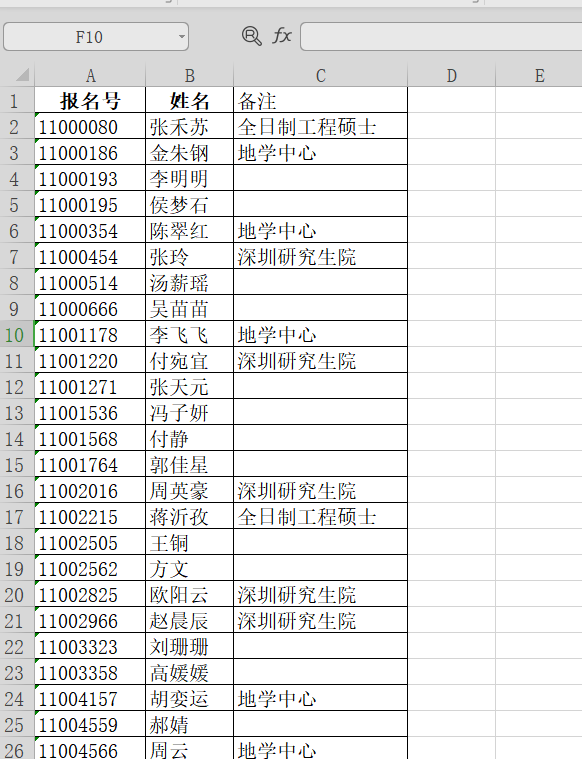

brute_dirs

use auxiliary/scanner/http/brute_dirs set RHOSTS www.baidu.com set THREADS 100 exploit

③搜索特定类型的文件

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找

site:XXX.com filetype:xls YYY //其中XXX为域名,YYY为搜索的关键词

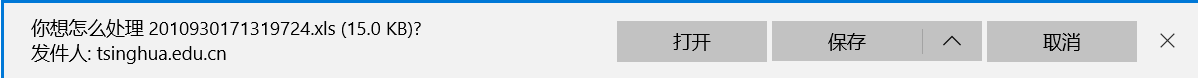

我们在百度上搜索“site:edu.cn filetype:xls报名”(教育网站内搜索关键词为“报名”的表格文件),点击第一个文件

弹出下载框

打开表格文件可以看到详细信息:

④路由侦查

tracert可用于对经过的路由进行探测,traceroute命令利用ICMP协议定位用户计算机和目标计算机之间的所有路由器。TTL值可以反映数据包经过的路由器或网关的数量,通过操纵独立ICMP呼叫报文的TTL值和观察该报文被抛弃的返回信息,traceroute命令能够遍历到数据包传输路径上的所有路由器。

在kali中输入

traceroute www.baidu.com

可知到达www.baidu.com经过30个路由器

在windows下命令行中输入

tracert www.baidu.com

这几列数据分别表示生存时间(每途经一个路由器结点自增1)、三次发送的ICMP包返回时间(单位为毫秒ms)、途经路由器的IP地址(如果有主机名,还会包含主机名,带有*的信息表示该次ICMP包返回时间超时)

www.a.shifen.com是百度为免被攻击,而为其域名加的外壳

[part.2]DNS IP注册信息的查询

①nslookup

可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。dig可以从官方DNS服务器上查询精确的结果

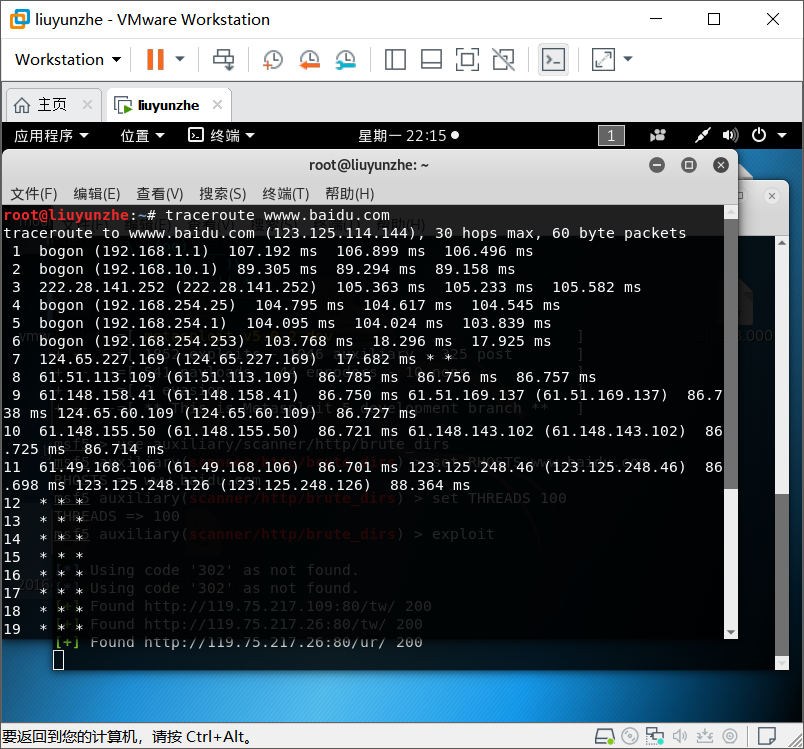

在kali端上进行搜索,进行whois查询(因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到)

whois baidu.com

可查询到注册方、登记方的相关信息

②nslookup

可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解析。在已安装TCP/IP协议的电脑上面均可以使用这个命令。主要用来诊断域名系统(DNS)基础结构的信息,nslookup查询的结果不一定准确。

在kali上输入,进行nslookup查询

nslookup baidu.com

③dig

一种用于将域名解析为IP的服务器系统,dig可以从官方DNS服务器上查询精确的结果。

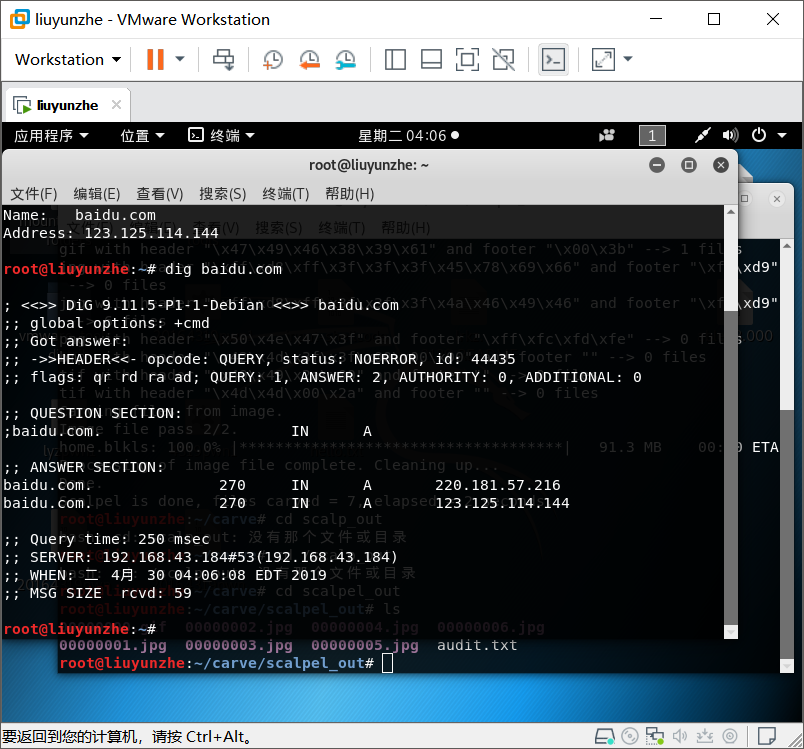

在kali端上输入,进行dig查询

dig baidu.com

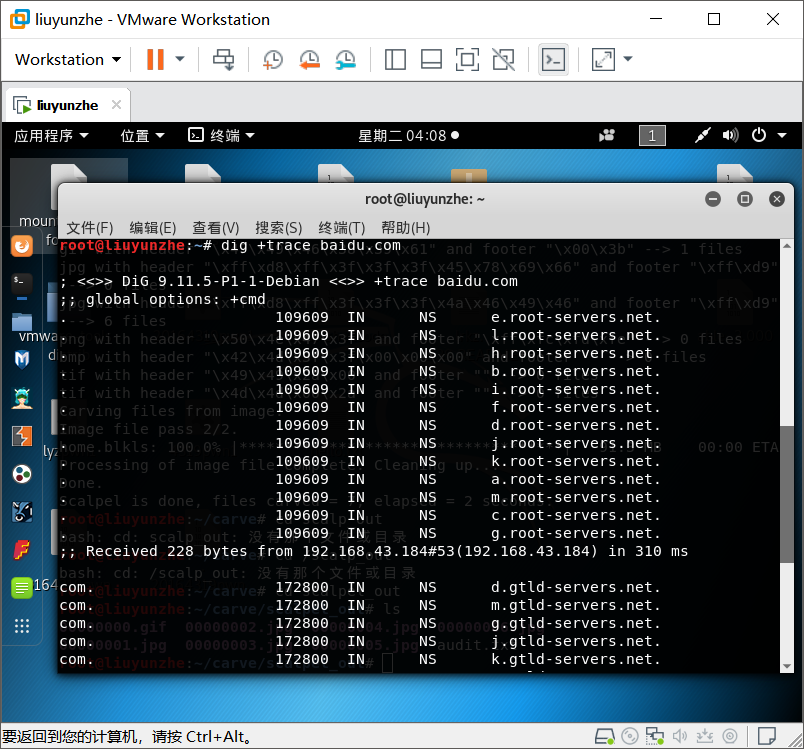

终端输入,可以进行路径追踪

dig +trace baidu.com

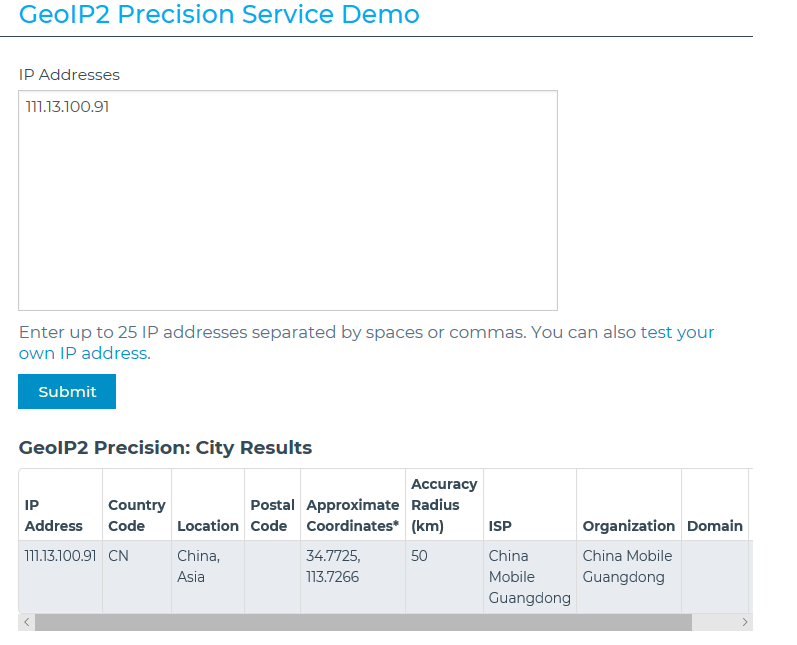

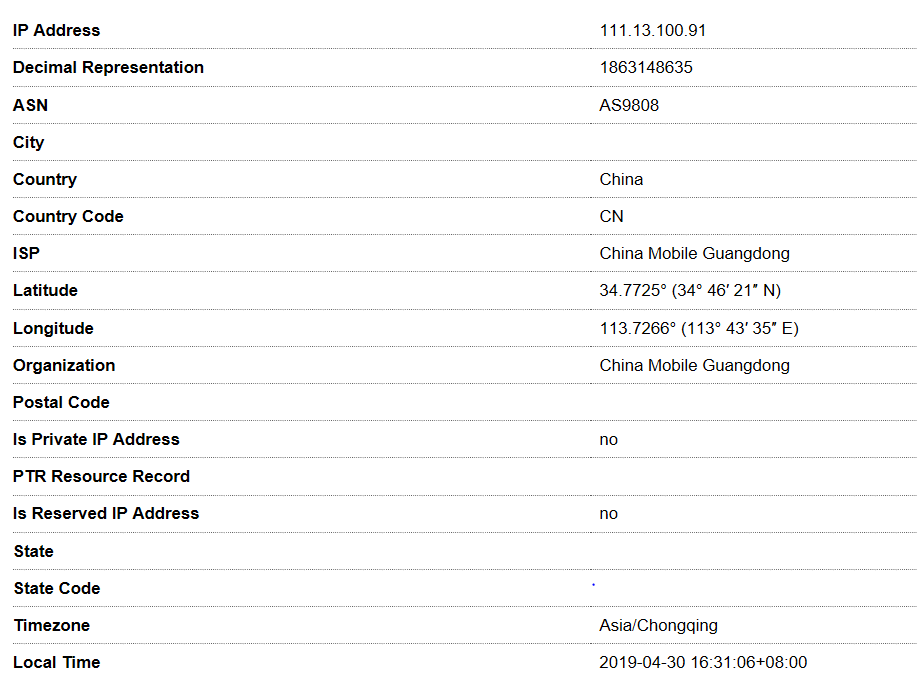

④IP2Location 地理位置查询

进入https://www.maxmind.com可以根据根据IP查询地理位置,首先需要知道想要查找的网站的IP地址

首先在cmd命令行中,得知www.baidu.com的IP地址为111.13.100.91

ping www.baidu.com

在https://www.maxmind.com中查询IP,得到结果

⑤IP2反域名查询

通过http://www.ip-adress.com/reverse_ip/网站,查询更详细的关于某共有IP的信息,包括地理位置、服务占用端口号,以及提供的服务类型在内。

[part.3]基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

①主机发现

ping

ping命令可以发送ICMP数据包探测主机是否在线

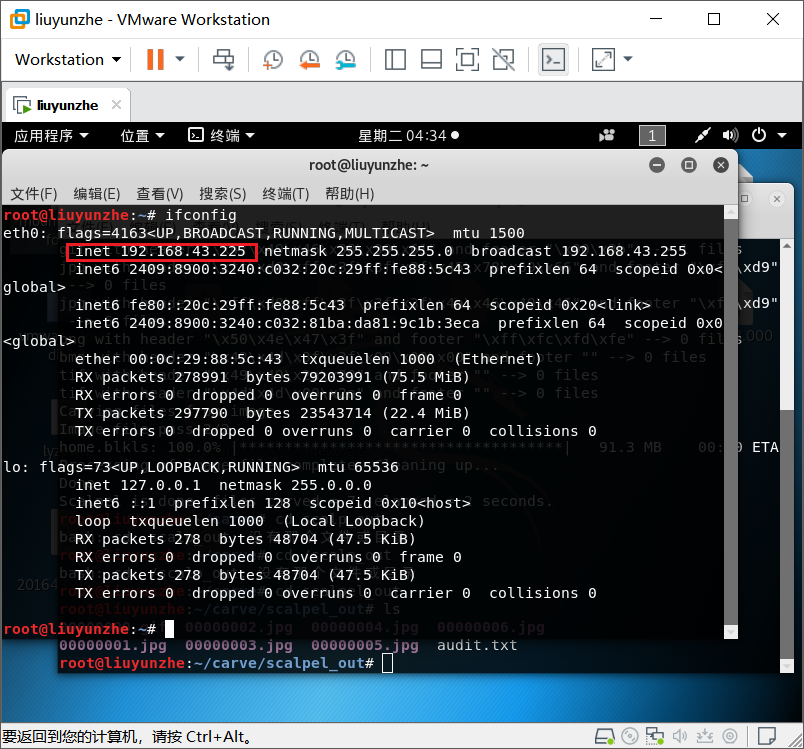

首先查询kali主机端的IP

ifconfig

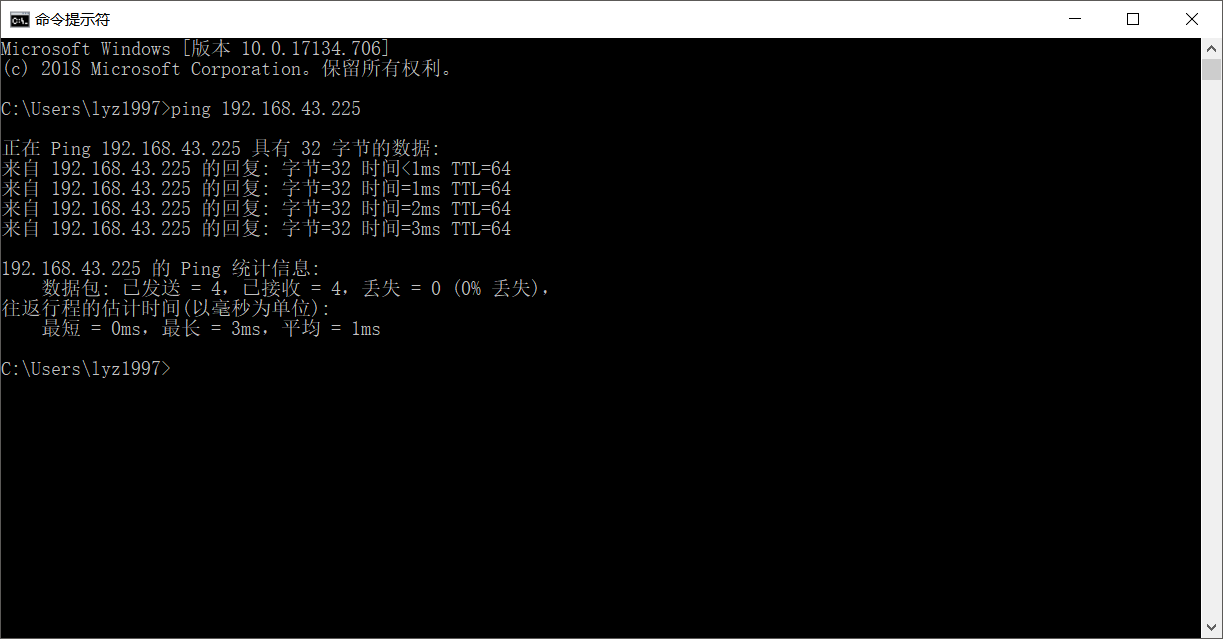

在windows下输入

ping 192.168.43.225

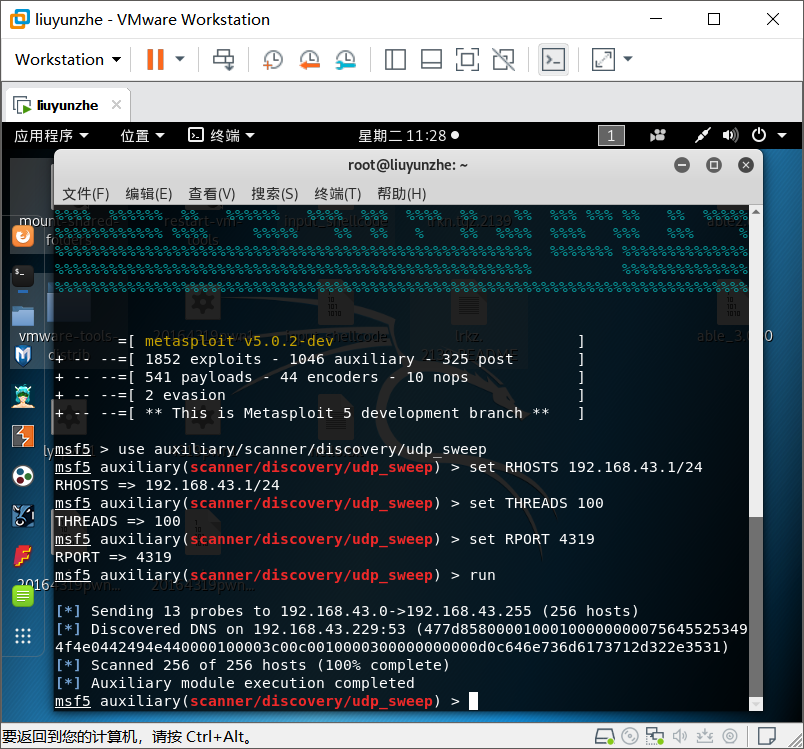

在msf下使用模块 auxiliary/scanner/discovery/udp_sweep 进行udp数据包检测

use auxiliary/scanner/discovery/udp_sweep //设置模块 set RHOSTS 192.168.43.1/24 //设置扫描网段 set THREADS 100 //设置并发扫描数 set RPORT 4319 //设置端口号 run //进行扫描

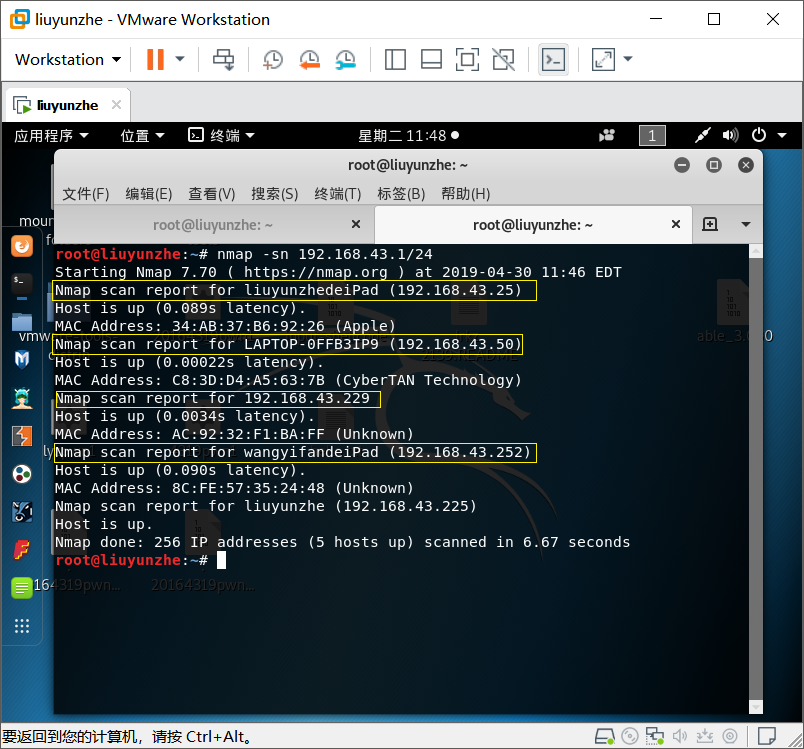

nmap

使用如下命令对一个网段进行扫描(只做ping扫描不做端口扫描)

nmap -sn 192.168.43.1/24

查找到该网段上的在线主机

②端口扫描

辅助模块

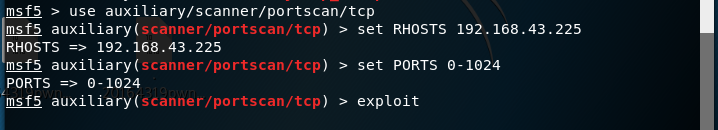

在msf下使用模块 auxiliary/scanner/portscan/tcp 使用tcp方式进行端口探测

use auxiliary/scanner/portscan/tcp //设置模块 set RHOSTS 192.168.43.225 //设置扫描地址 set PORTS 0-1024 //设置扫描端口范围 exploit //进行扫描

nmap

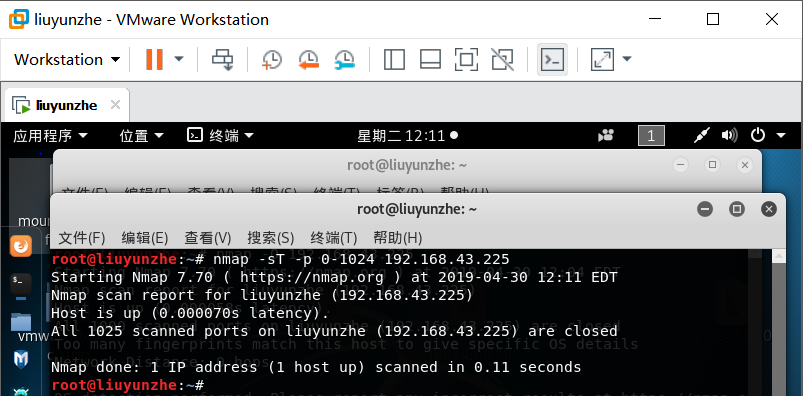

使用如下命令使用TCP connect扫描(类似Metasploit中的tcp扫描模块)0-1024的端口

nmap -sT -p 0-1024 192.168.43.225

③操作系统版本探测

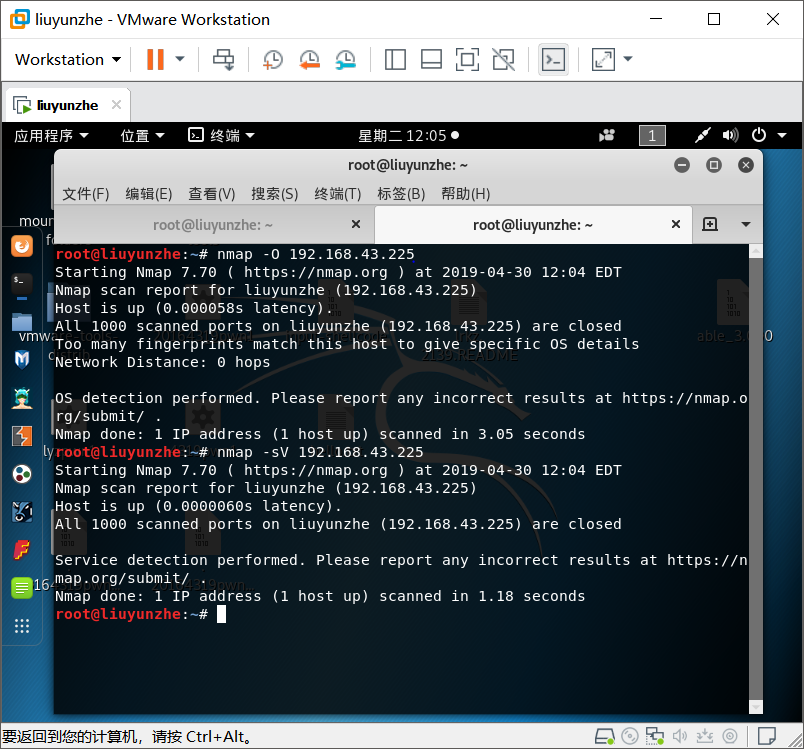

使用如下命令进行操作系统版本探测,并查看目标主机的详细服务信息

nmap -O 192.168.43.225 nmap -sV 192.168.43.225

④具体服务及版本探测

每个具体服务的探测都对应一个msf模块

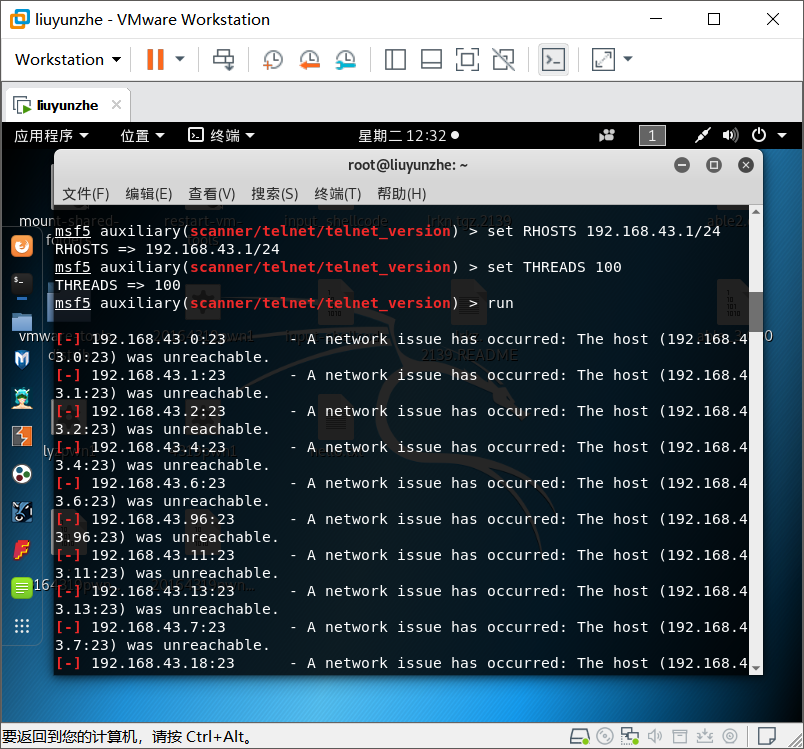

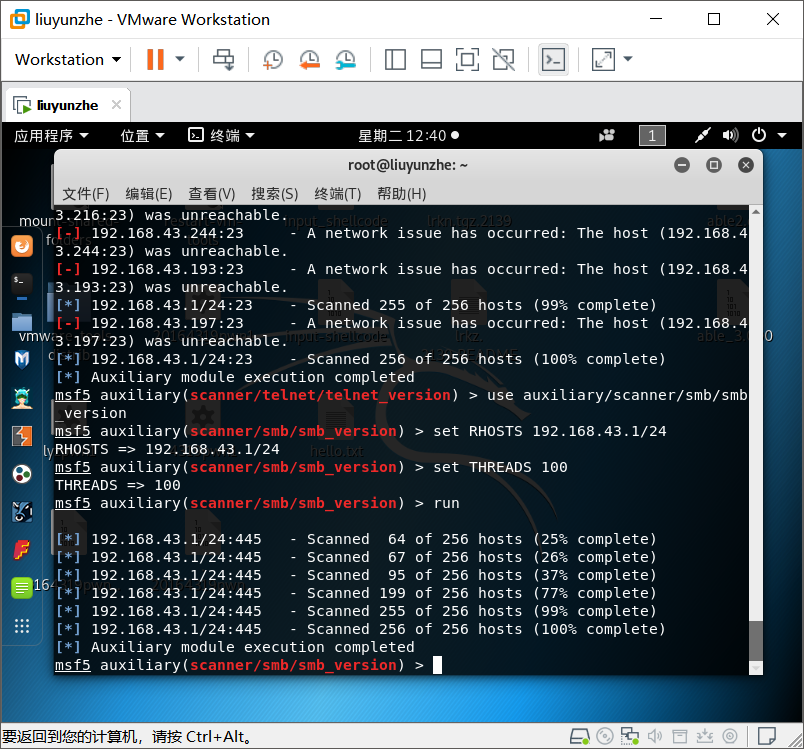

telnet服务扫描

在msf控制台输入如下

use auxiliary/scanner/telnet/telnet_version //进入telnet模块 info //查看设置信息 set RHOSTS 192.168.43.1/24 //扫描主机网段 set THREADS 100 //提高查询速度 run //扫描

可见大多数主机都没有开启这个服务,需要自己去设置手动开启。

SMB网络服务扫描

在msf控制台输入如下指令

use auxiliary/scanner/smb/smb_version //进入模块 info //查看设置信息 set RHOSTS 192.168.64.1/24 //扫描主机网段 set THREADS 100 //提高查询速度 run //扫描

[part.4]漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

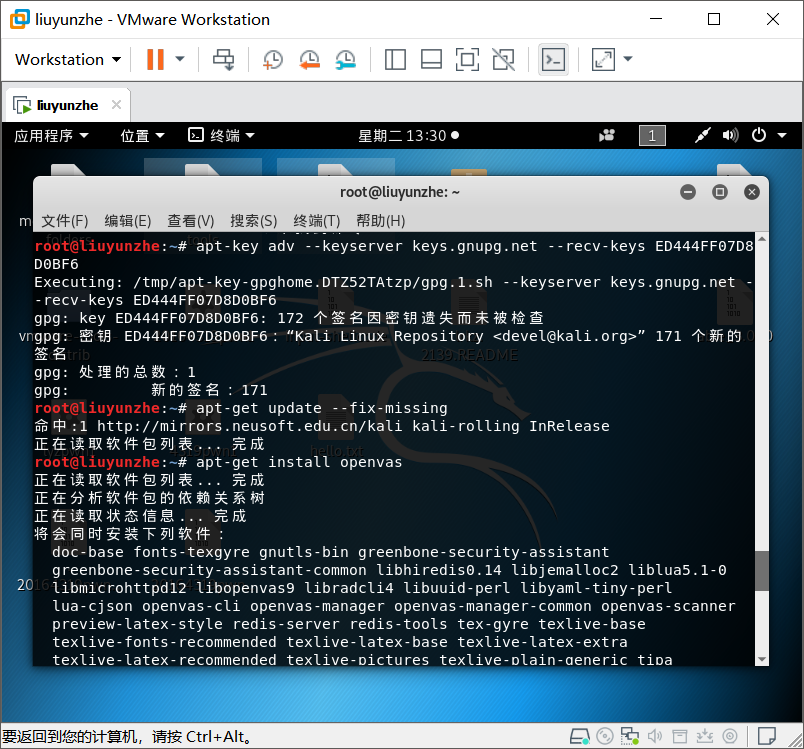

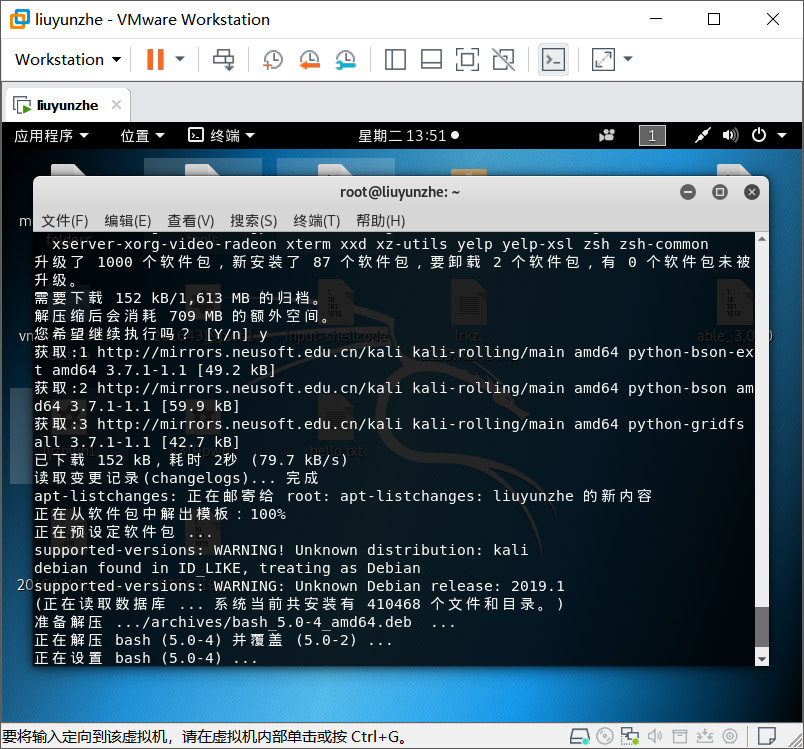

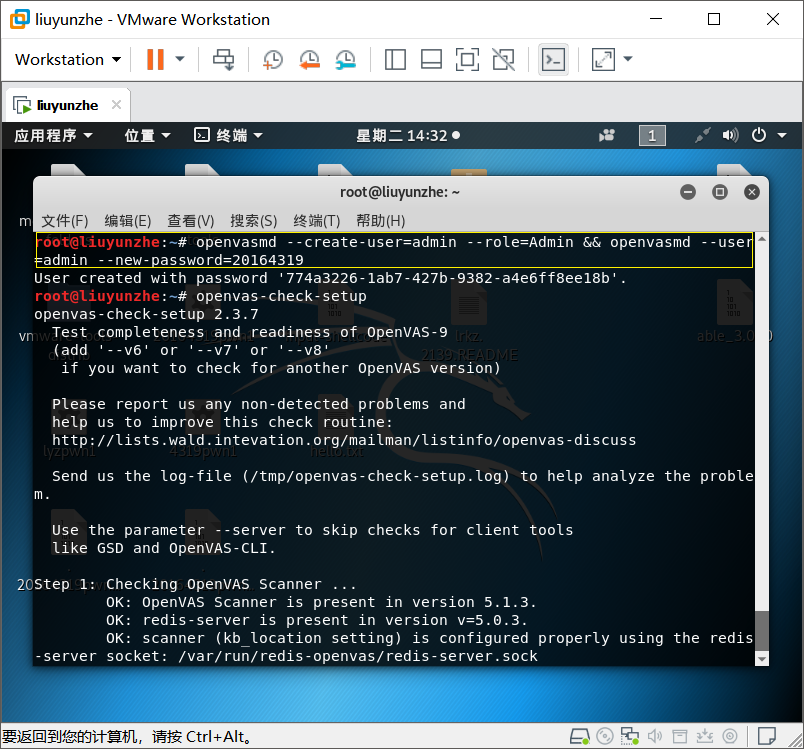

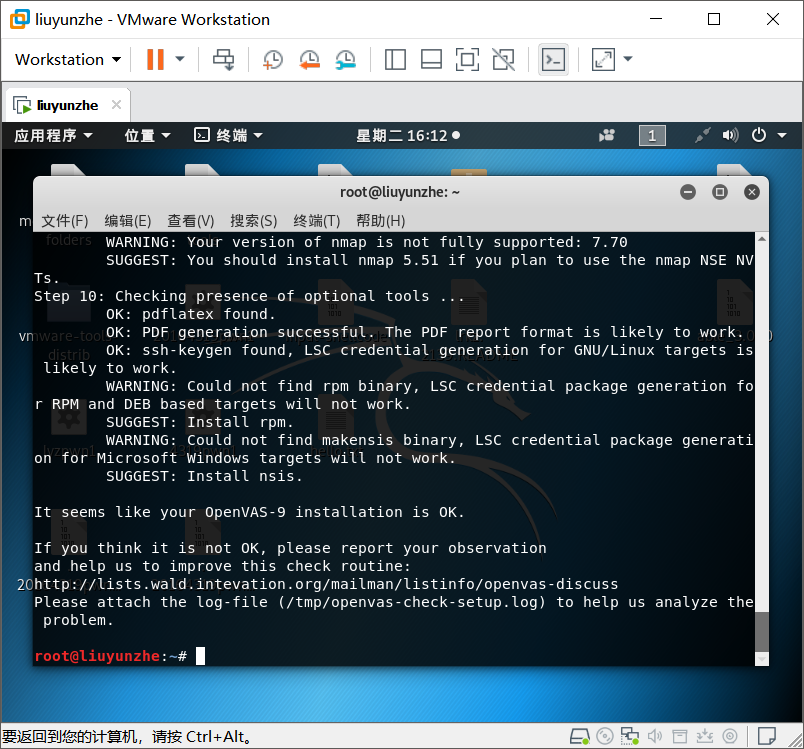

①配置安装openvas

因为Kali 2.0系统中已经不默认安装OpenVAS,我们需要先安装openvas

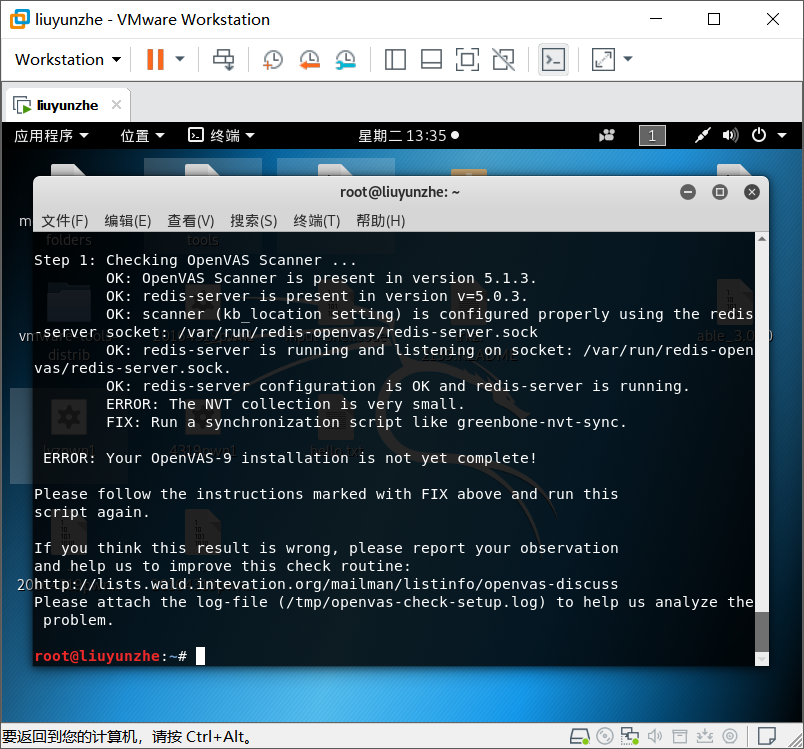

apt-get update //更新软件包列表 apt-get dist-upgrade //获取到最新的软件包 apt-get install openvas //安装OpenVAS工具 openvas-check-setup //检查状态,进行修复

前面检查更新的过程中一直有连接到kali服务器超时的错误,我上网查询之后试着更新了一下密钥库

apt-key adv --keyserver keys.gnupg.net --recv-keys ED444FF07D8D0BF6

安装好了之后检查状态,分析ERROR,首先同步一下漏洞库

设置用户名和密码

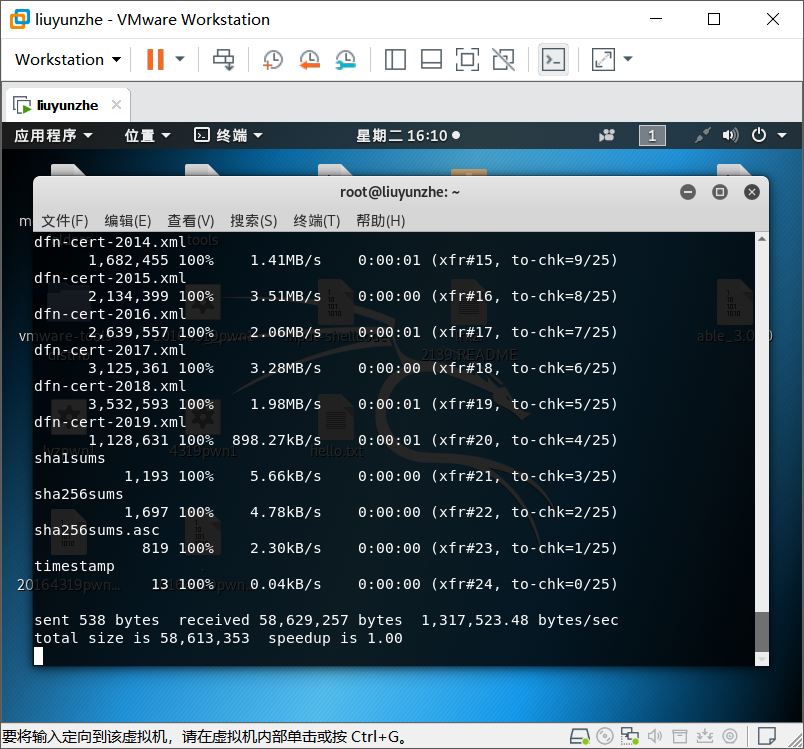

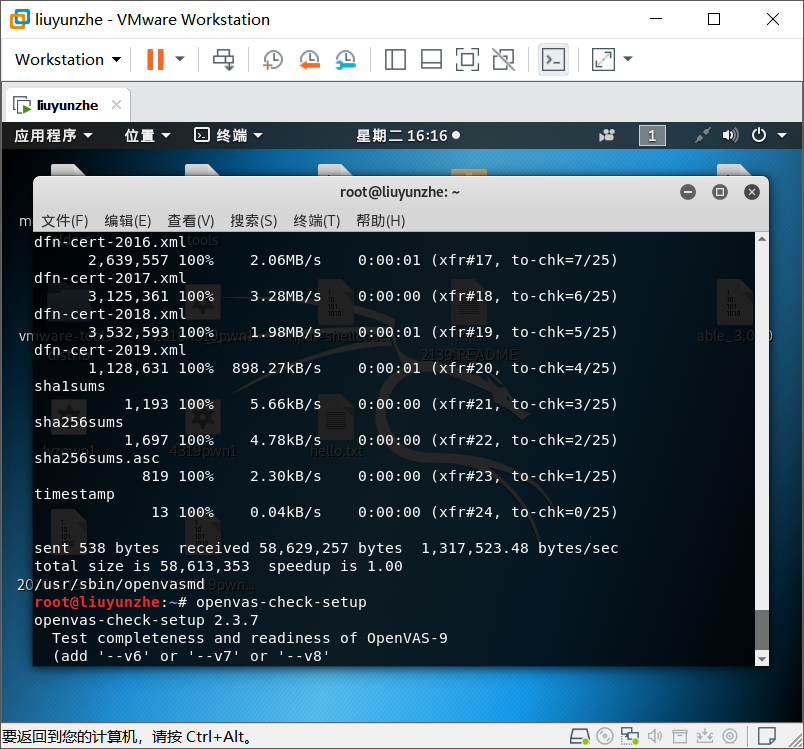

同步SCAP数据

同步CERT数据

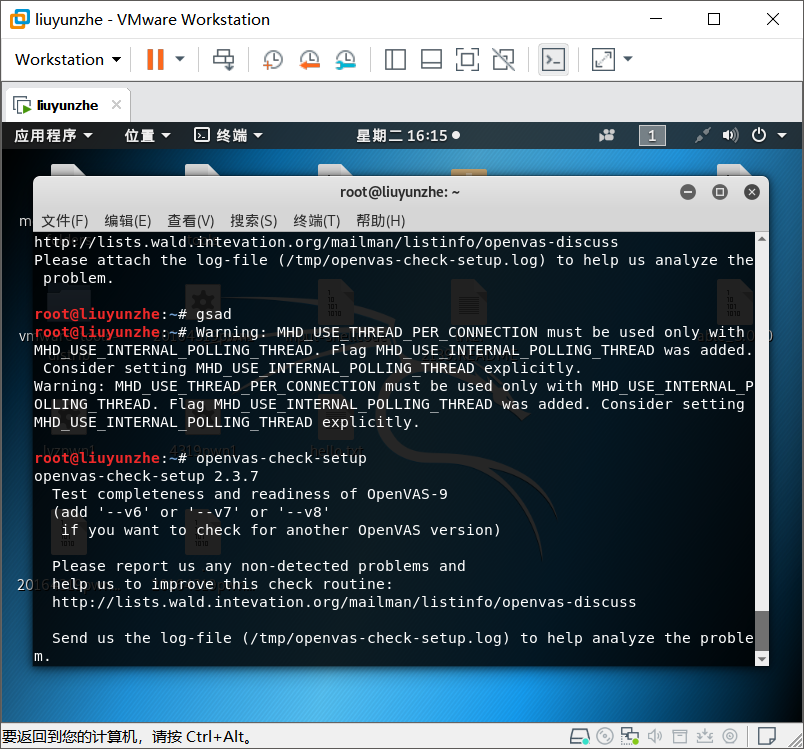

开启安全助手

完成安装

②主机扫描

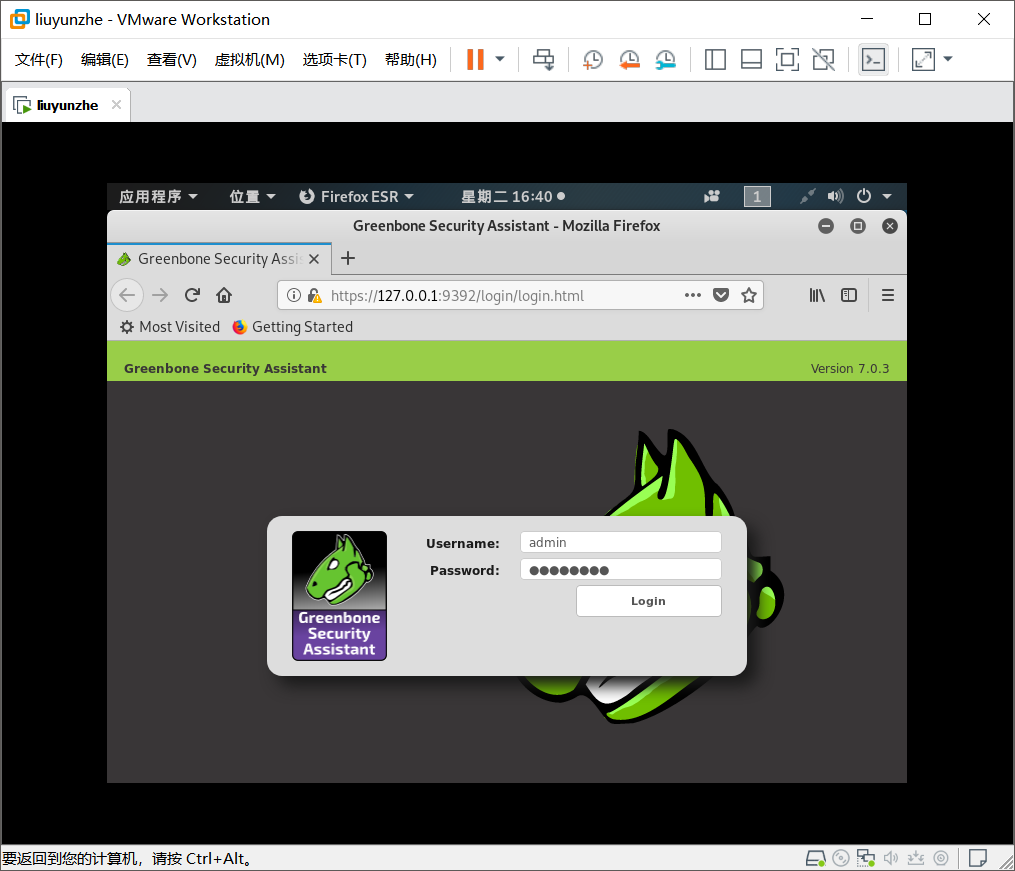

输入“openvas-start”开启服务并自动打开浏览器主页https://127.0.0.1:9392,点击“Login”进入

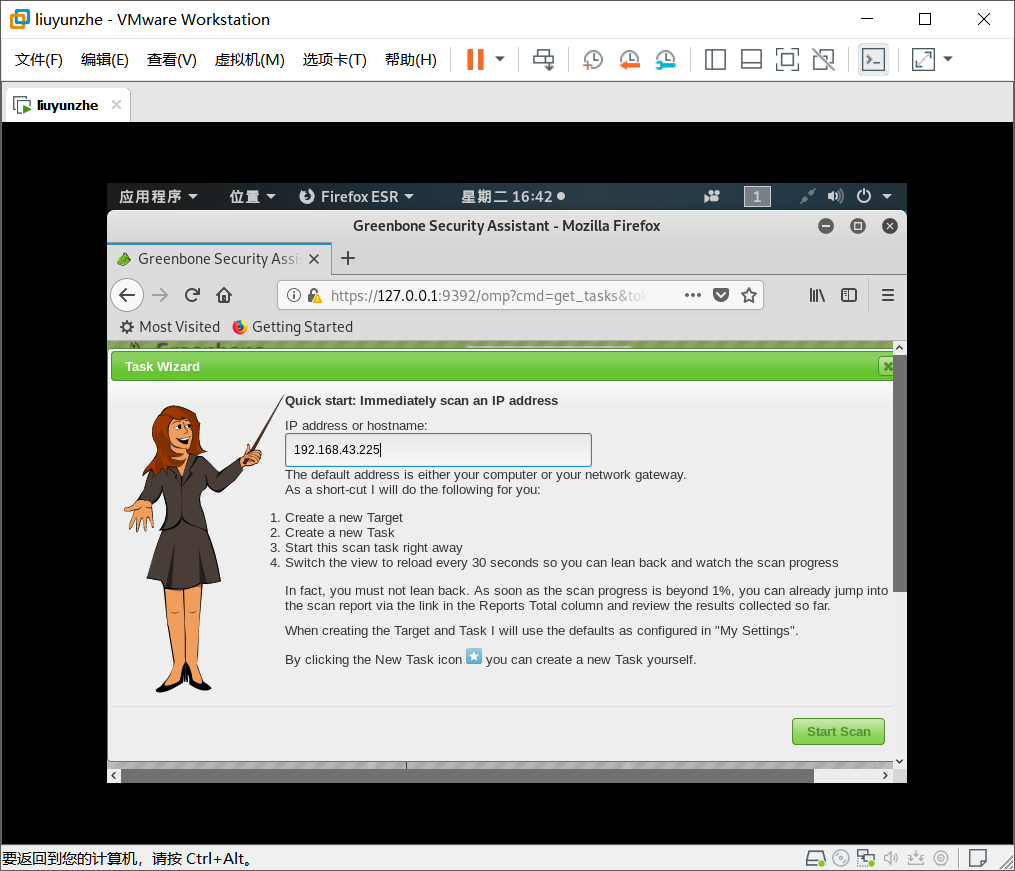

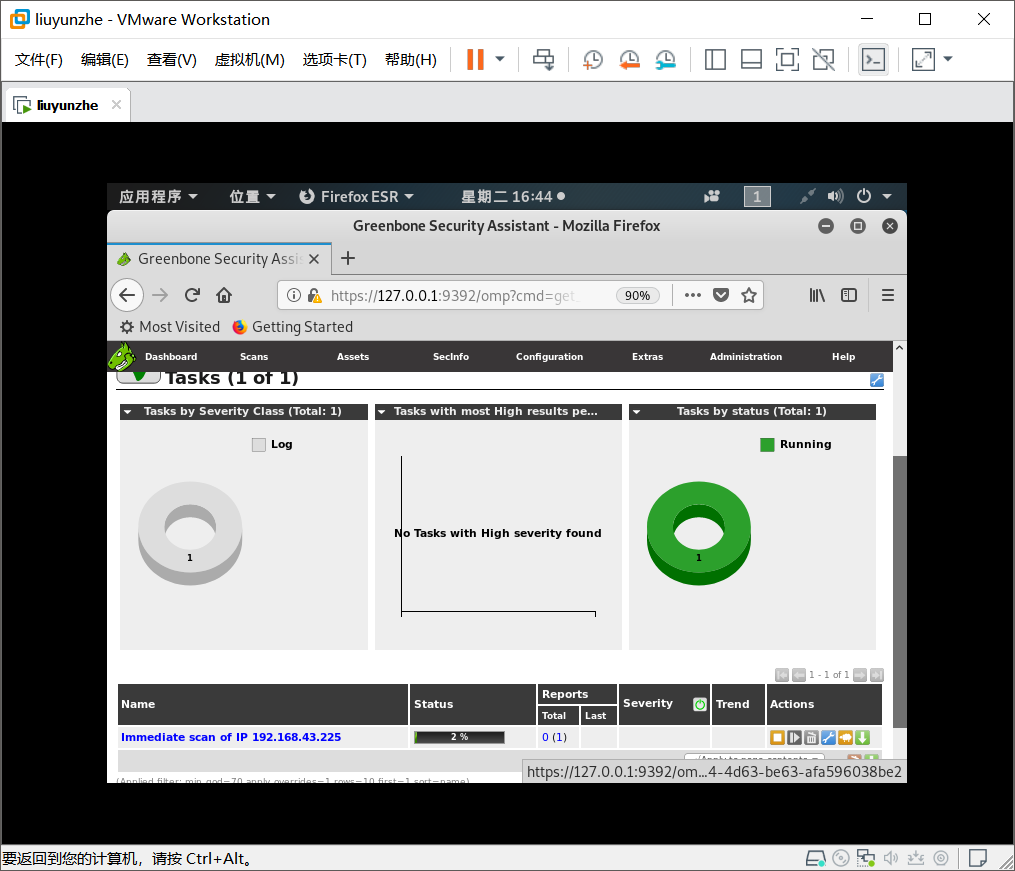

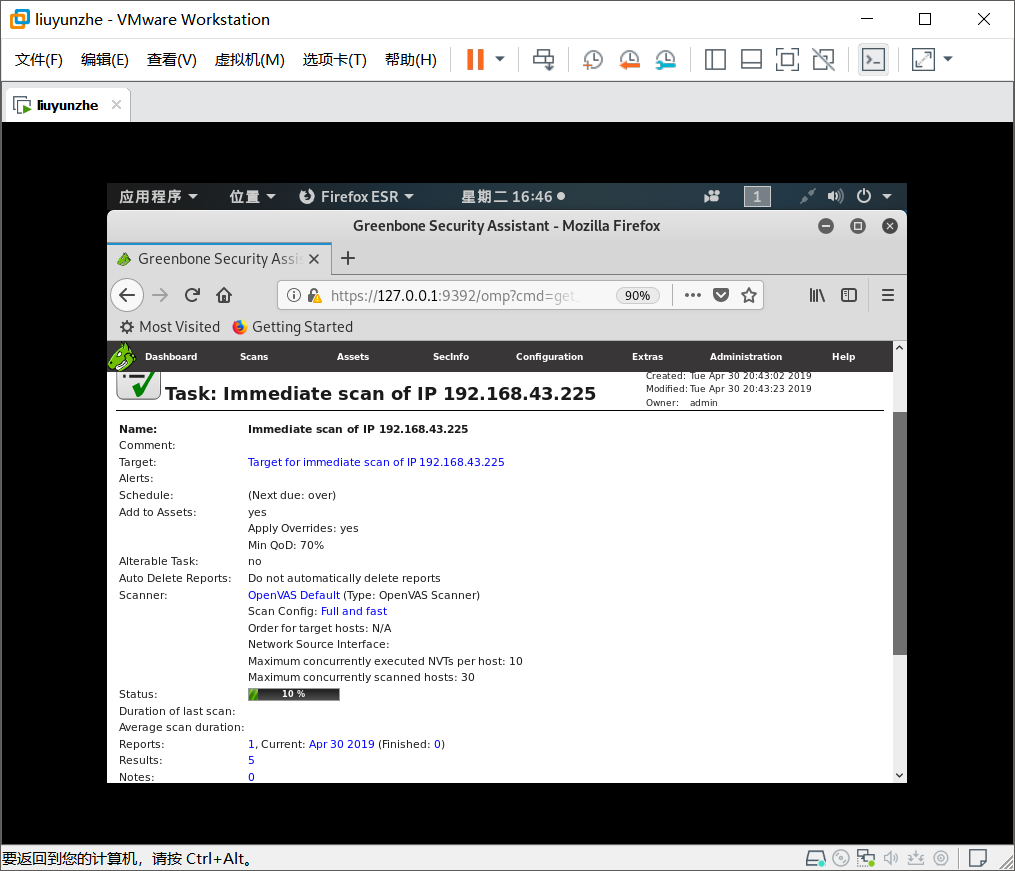

新建任务扫描,点击“Scans”-“Tasks”新建一个任务向导,在弹框中输入待扫描主机的IP地址“192.168.43.225”,开始扫描

扫描完成

点击“Name”下名称,查看扫描的详细信息

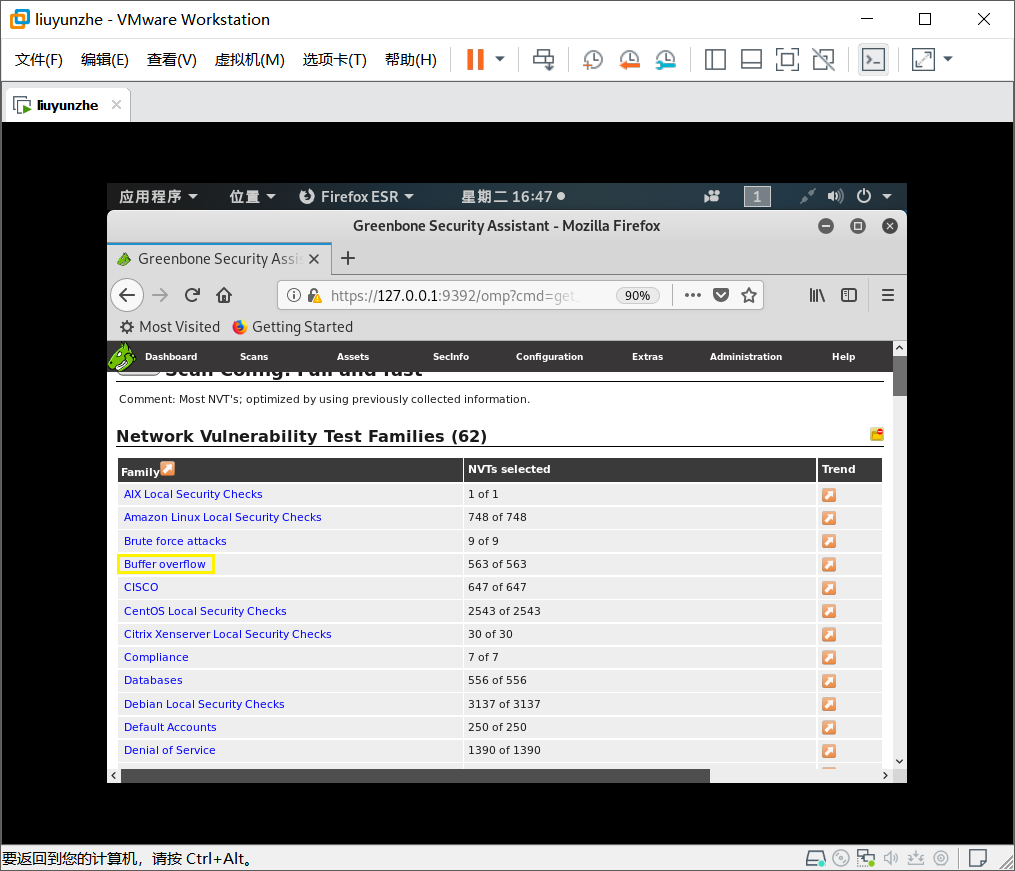

点击“Full and fast”详细查看漏洞族

选择其中“Buffer overflow”进行分析

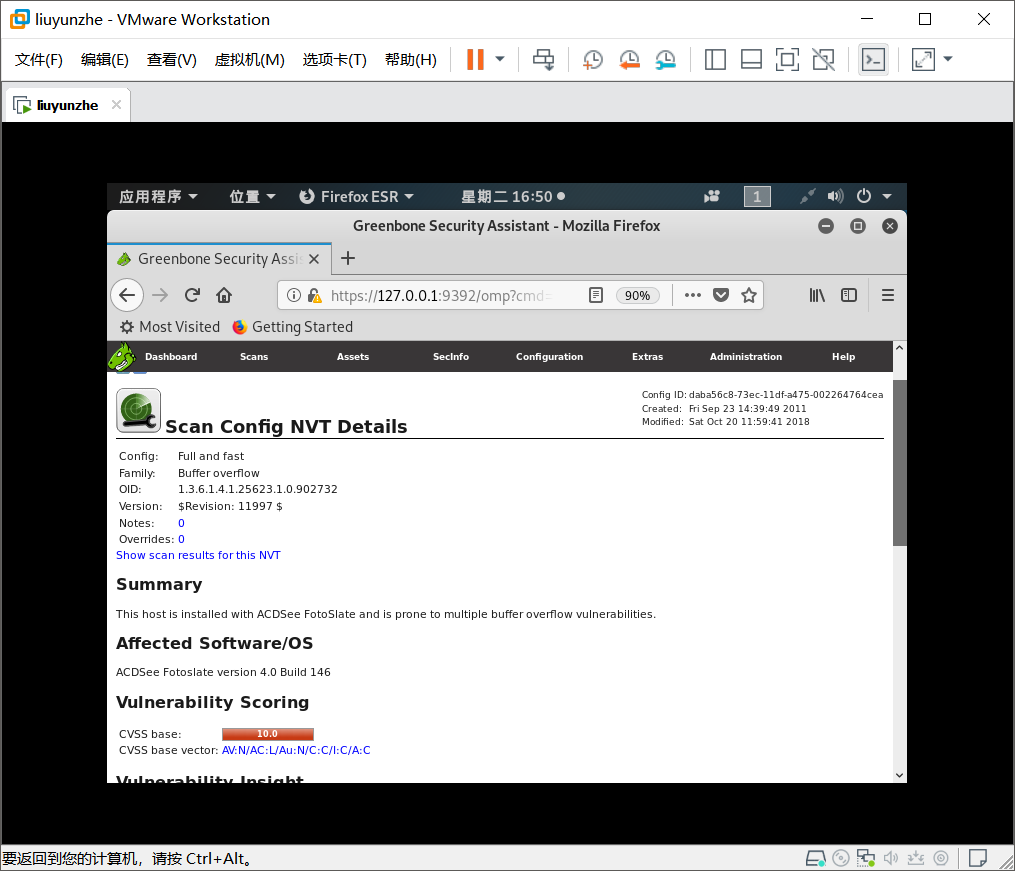

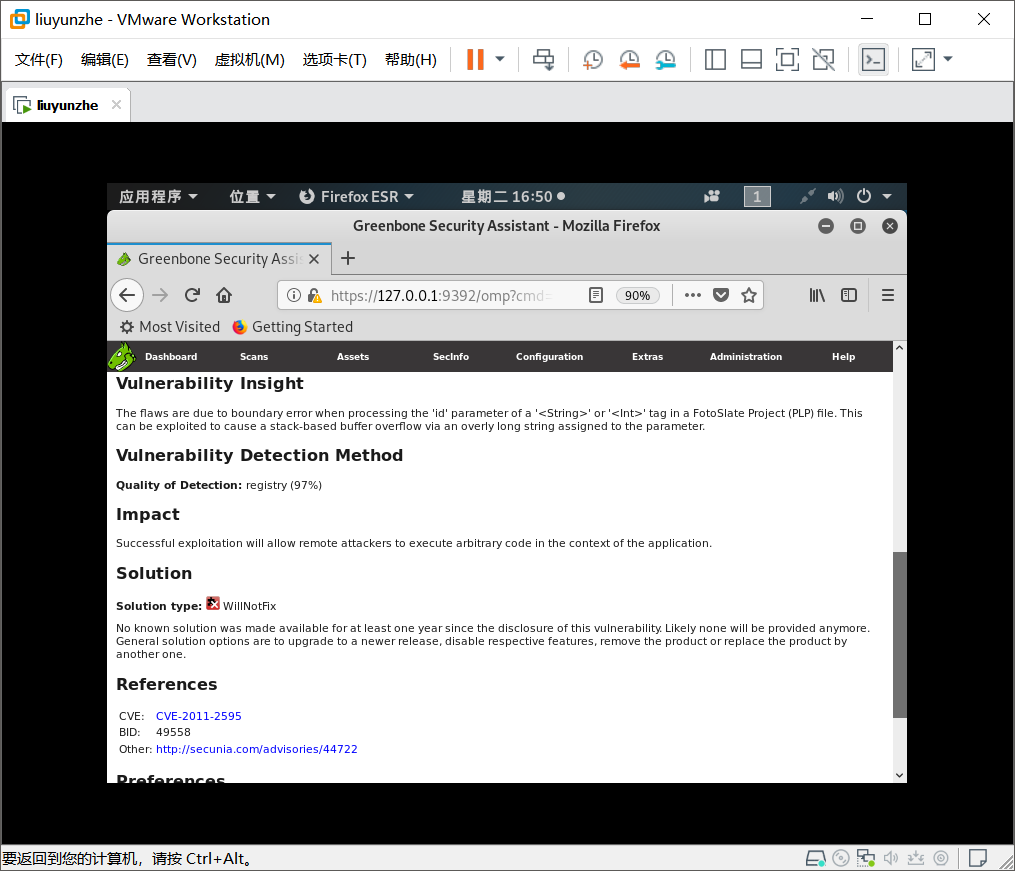

进入后会发现每个漏洞都标有危险等级,我们选择一个危险等级较高的漏洞,查看其“Summary”和“Solution”

【实验感悟】

本次实验通过网络搜索引擎的使用,和msf控制台辅助模块搜索,指定搜索和路由侦查等方法,初步使我们掌握了一些信息搜集方法(也侧面印证了我们个人信息的安全问题不可忽视)。另一方面,我们从DNS注册信息查询方法里可以轻易利用IP地址查询到网址注册信息等,对于网址追踪和网页信息安全的方面有了一些初步的掌握。还利用各种扫描技术(辅助模块结合nmap),对主机、端口和网络服务等多个角度进行不同的信息搜集和分析。最后,利用openvas软件,对主机进行漏洞扫描。这几种信息搜集方法结合之前学过的后门技术和漏洞的有关知识,使得我对网络对抗有了进一步的认识,整个知识系统也更加完善了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号