20169203 2016-2017-2 《网络攻防实践》第二周学习总结

教材学习内容总结

网络攻防主要有以下几个部分:

1.物理攻击与社会工程学:物理攻击与社会工程学主要利用信息系统所处物理环境、使用得硬件以及所涉及得人存在的安全弱点,通过物理入侵或人际交流,达到攻击信息系统目标的攻击方法。

2.网络安全防护:网络协议攻击是利用网络协议在设计时存在的安全缺陷或不安全因素。

3.系统安全防护:他是网络攻防的核心部分,他的底层基础是软件程序中存在的安全漏洞,软件安全漏洞是指信息系统的软件程序中存在的缺陷或不适当的配置。

4.web安全攻防是目前网络攻防领域中的热点问题。

网络攻防的实验环境有以下几个部分组成:

1.靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。

2.攻击机:安装一些专用的攻击软件,相比较于Windows,更适合作为攻击平台。

3.攻击检测、分析和防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析和防御的功能。

4.网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

实验环境搭建

主要是靶机与攻击机的安装

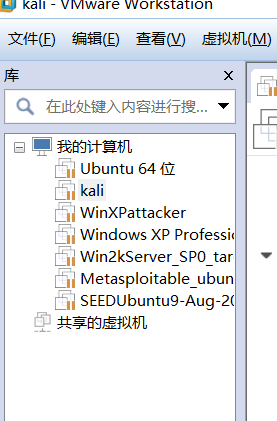

成功安装虚拟机:

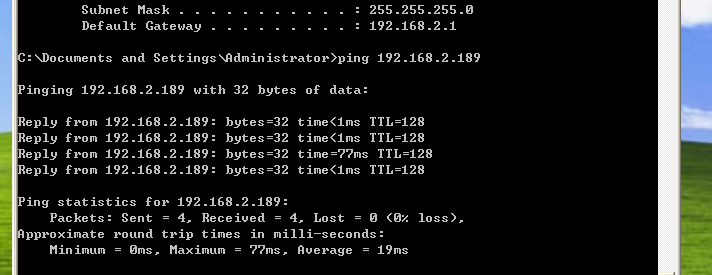

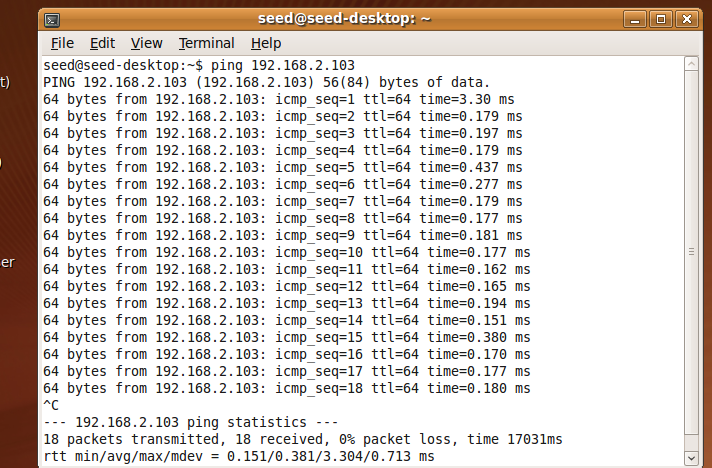

靶机与攻击机之间可以ping通

视频学习

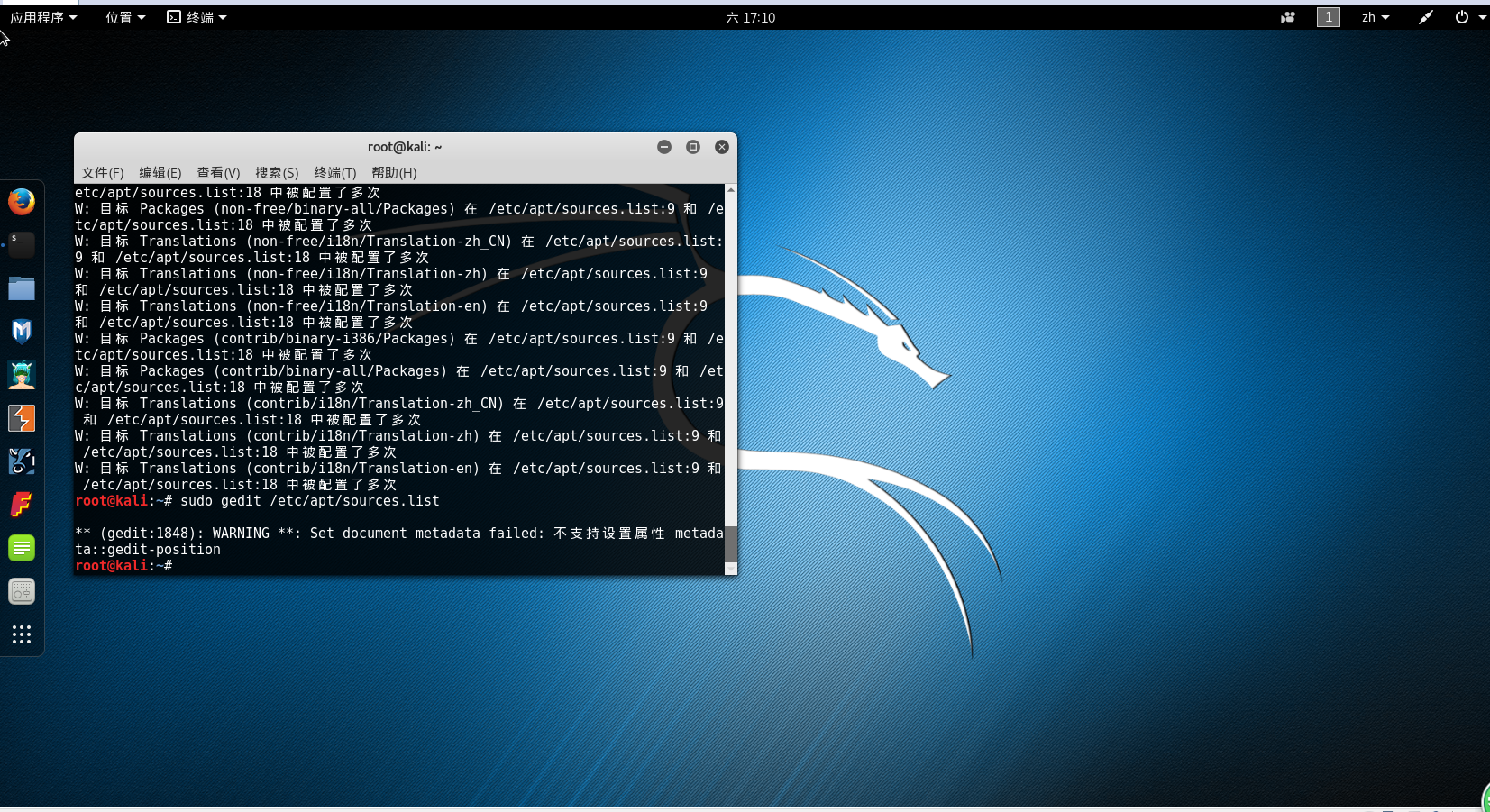

成功安装kali并且安装vmtools

对于Kali安全渗透一般流程:

1.信息收集。安全评估的第一步是收集尽可能多的关于被测应用的信息。信息收集是渗透测试的必要步骤。通常使用公共工具(搜索引擎)、扫描器、发送简单或特别的HTTP请求等来迫使被测应用泄漏信息。

2.漏洞分析。需要搜索引擎搜索或借助漏洞扫描器来完成。

3.漏洞利用。包含两个方面:一是对现有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。

4.权限维持。权限维持是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门。

5.文档编辑。渗透测试最终需要将得到的信息、漏洞归档化,这样会形成知识的积累。

6.其他相关项。在kali linux目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录。

信息收集之GoogleHack:

1.通过互联网网站搜集信息。

2.常见GOOGLE hack。

3.社交搜索工具Cree.py

4.theHarvester信息搜索工具。metagoofil

5.Recon-NG信息搜素工具。

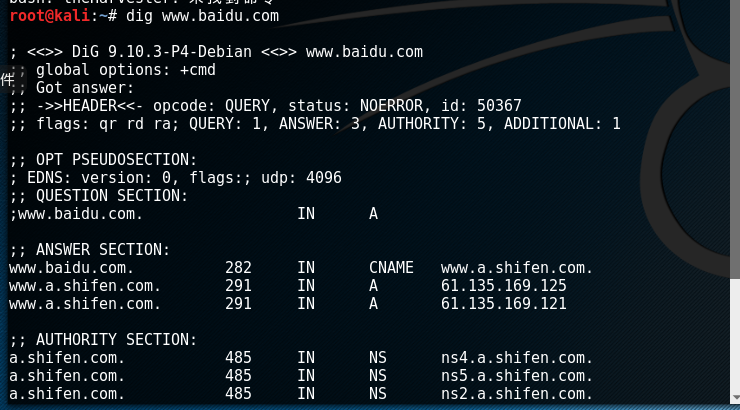

查询baidu.com域名信息:

信息搜集之目标获取

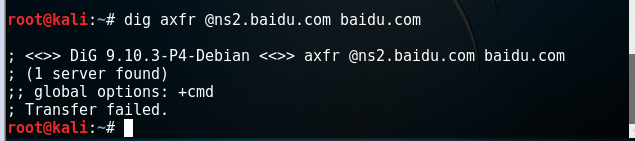

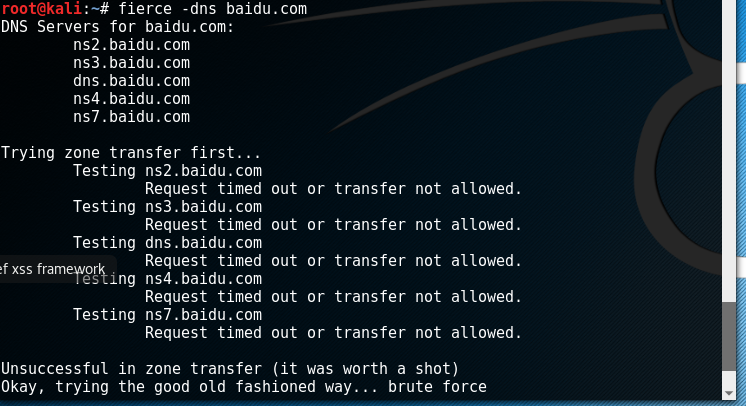

DNS区域传送:将一个区域文件复制到多个DNS服务器的过程被称为区域传输。它是通过从主服务器上将区域文件的信息复制到辅助服务器来实现的,当主服务器的区域有变化时,该变化会通过区域传输机制复制到该区域的辅助服务器上。主服务器是区域传输的来源服务器,它既可以是主要区域,又可以是辅助区域。

使用dig命令进行域名解析

使用dig进行域传送漏洞测试

运用fierce对域名进行分析检测

遇到的问题

靶机与攻击机ping不同

解决方案:

设置VM的网络适配器将其改为桥接模式

学习计划和进度

1、本学期学习计划

完成网络攻防课程的学习,动手实践相关内容

2、本周完成内容

课本第一、二两章内容的学习,学习了前五个视频的内容

浙公网安备 33010602011771号

浙公网安备 33010602011771号