WinDbg 命令

1. dg 0 100

查看gdt所指向的全局描述符表

2. !process 0 0

查看所有进程信息,其中Cid为PID,DirBase为CR3,Image为进程名。

!process

查看当前进程信息

3. uf nt!ZwCreateFile

u查看反汇编,uf查看函数完整的反汇编

4. x nt!*create*

查找模块中的符号,nt为内核模块,即ntoskrnl.exe。

5. lm

查看当前进程的模块列表。

6. !idt -a

查看所有的IDT

7. !idt 0x2e

查看IDT的第0X2e项

8. dt _kpcr [addr]

将指定地址处的数据,解释为kpcr结构。如果没有地址,则列出结构的各个成员。

内核中描述进程信息的结构为_EPROCESS,_EPROCESS的第一项为_KPROCESS,

所以将一个_EPROCESS的结构解释为_KPROCESS不会出错,因为它的第一项就是_KPROCESS。

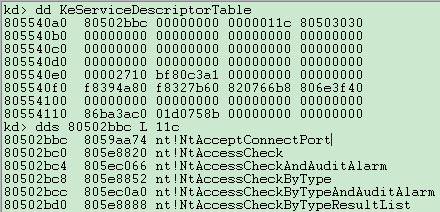

9. WinDbg查看SSDT

dd KeServiceDescriptorTable

dds 80502bbc L 11c

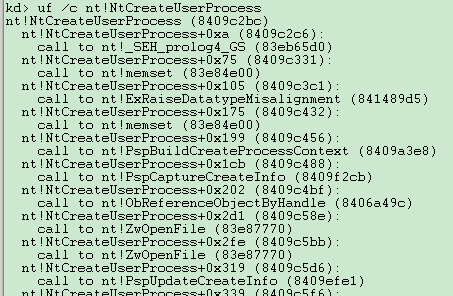

10. WinDbg,查看一个函数调用了哪些函数

uf /c nt!NtCreateUserProcess

浙公网安备 33010602011771号

浙公网安备 33010602011771号