实践二 网络信息收集

实验过程

DNS域名查询

这里我以新浪网址www.sina.com.cn为例做查询,首先在站长工具Whois中查询DNS注册人和联系方式

在站长工具dns中查询该域名对应的ip地址

这里我们以49.7.37.133为例在站长工具IP Whois中查询该ip的注册人和联系方式

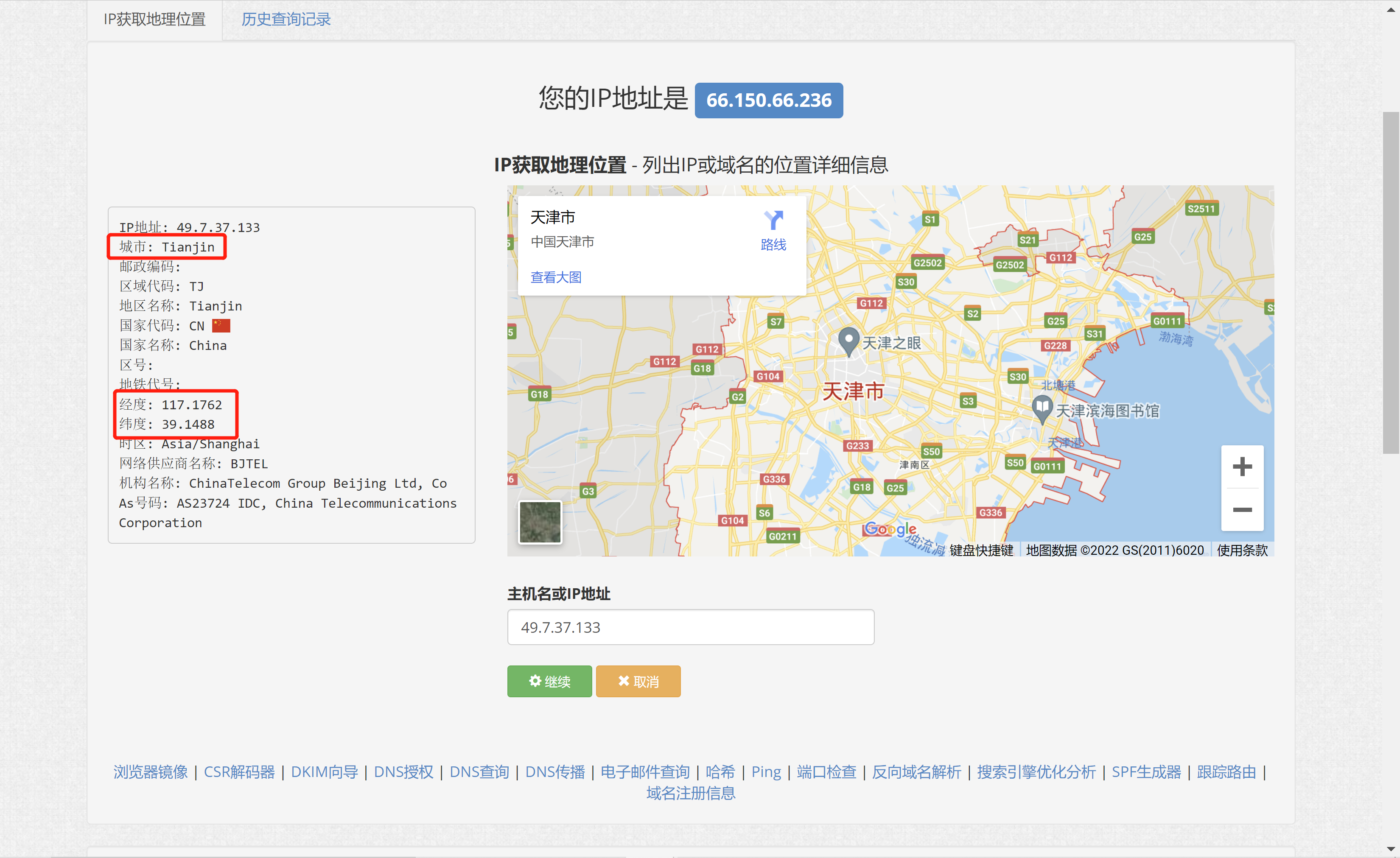

在Dynu查询该ip的所在的具体ip位置

查询聊天好友的具体地理位置

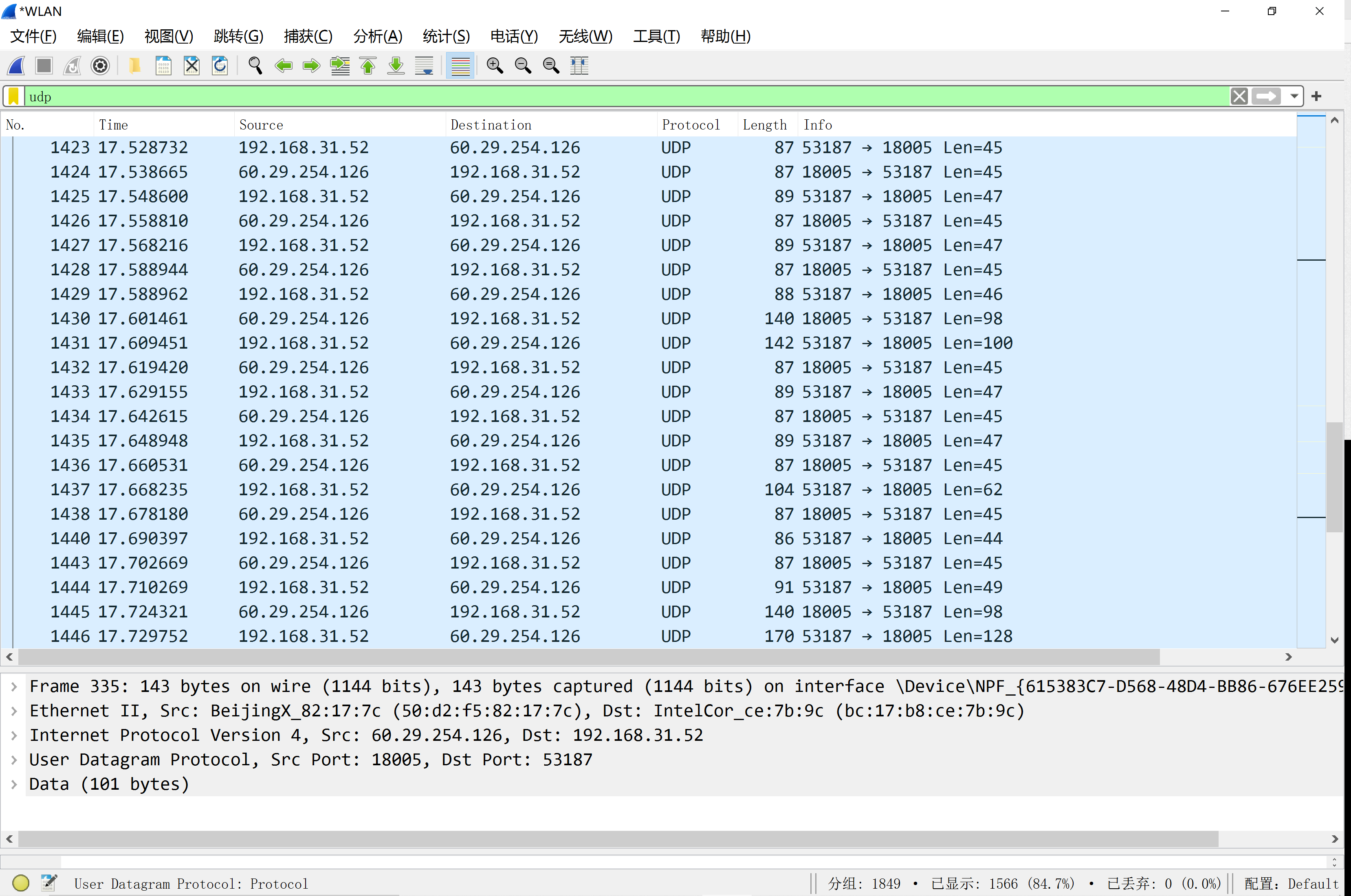

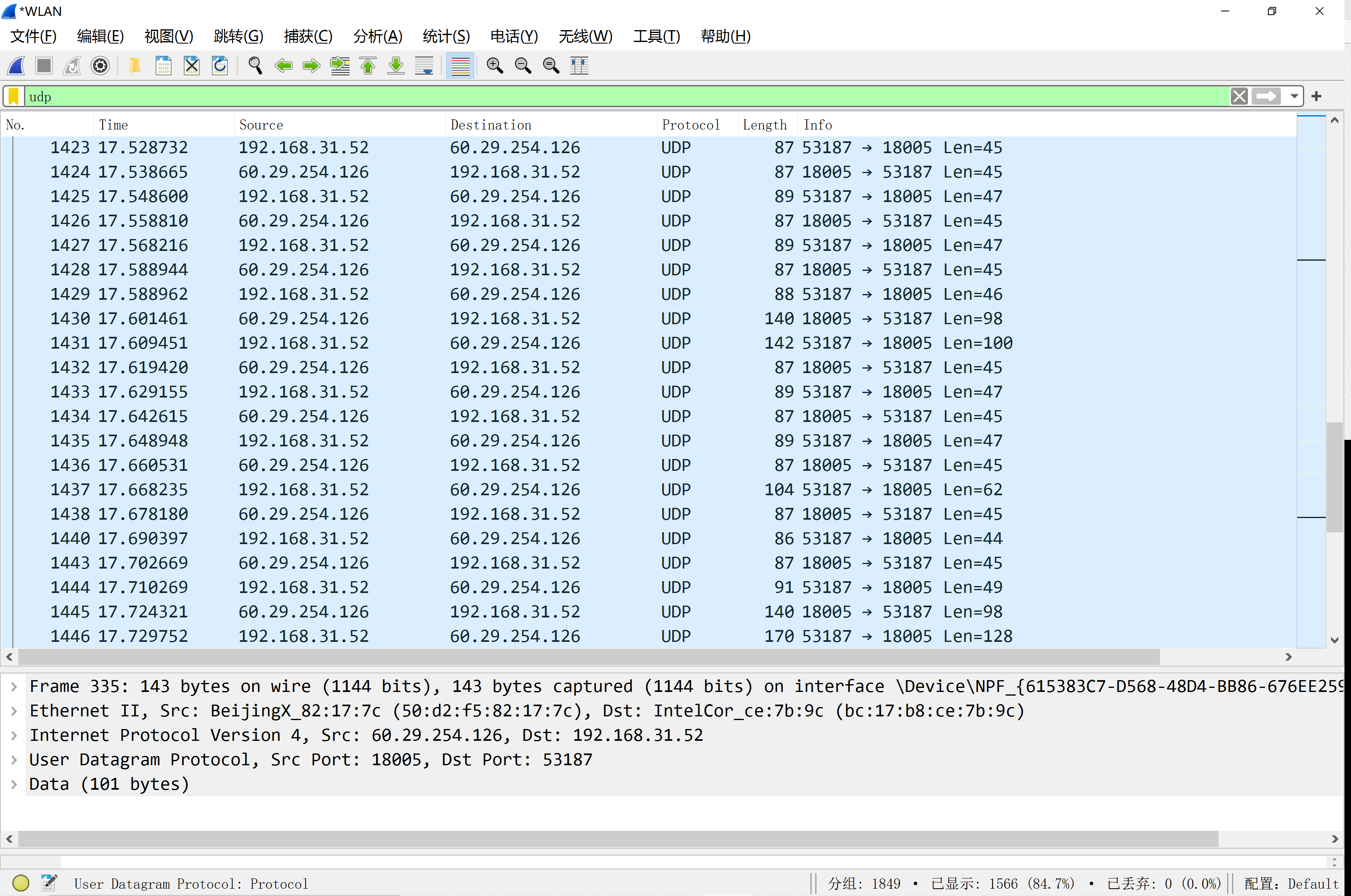

启动wireshark捕获,给好友打QQ语音,wireshark抓包情况如下

经查询ip的物理地址在天津市

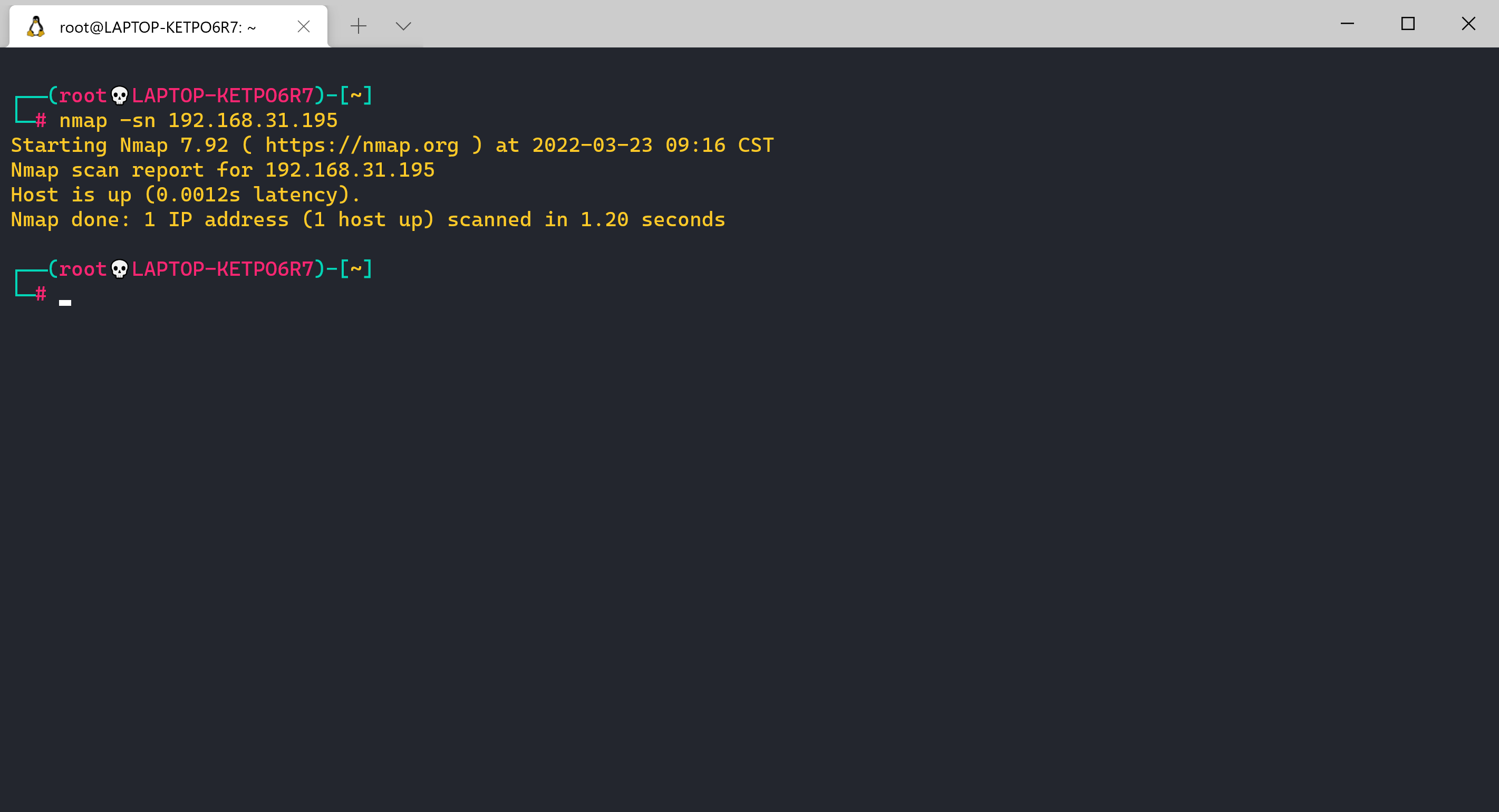

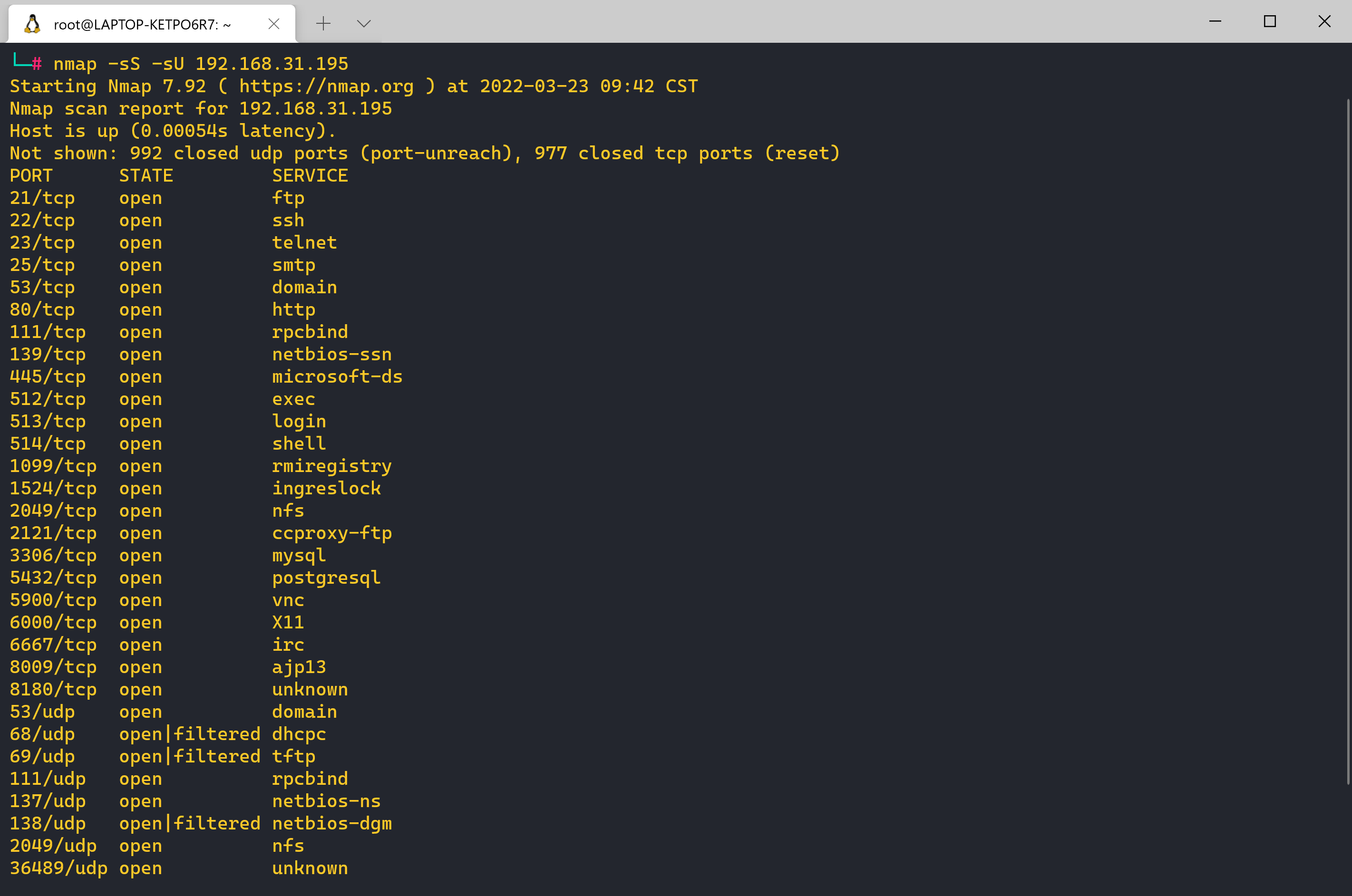

nmap扫描靶机

使用以下命令探测靶机是否在线

nmap -sn 192.168.31.195

可以看到ip为192.168.31.195的主机正在工作,接着探测靶机开放了那些tcp和udp端口

nmap -sS -sU 192.168.31.195

探测靶机安装了什么操作系统

nmap -O 192.168.31.195

这里nmap库中没有Metaspliotable系统的指纹,所以没有查出靶机是什么操作系统,不过nmap将指纹打印了出来,我们可以以此在网上搜索确定靶机的操作系统。

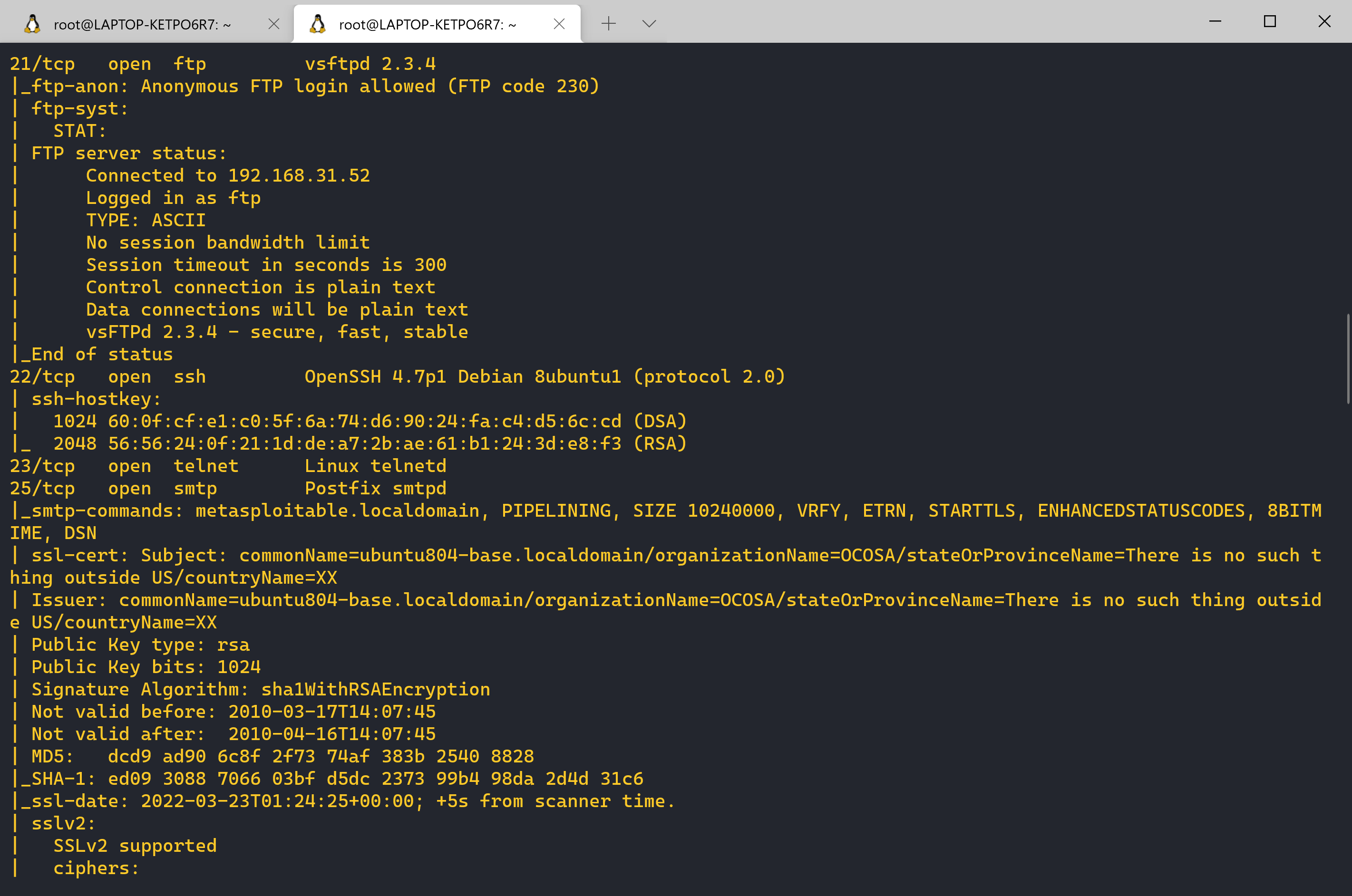

探测靶机上开启的服务

nmap -v -A 192.168.31.195

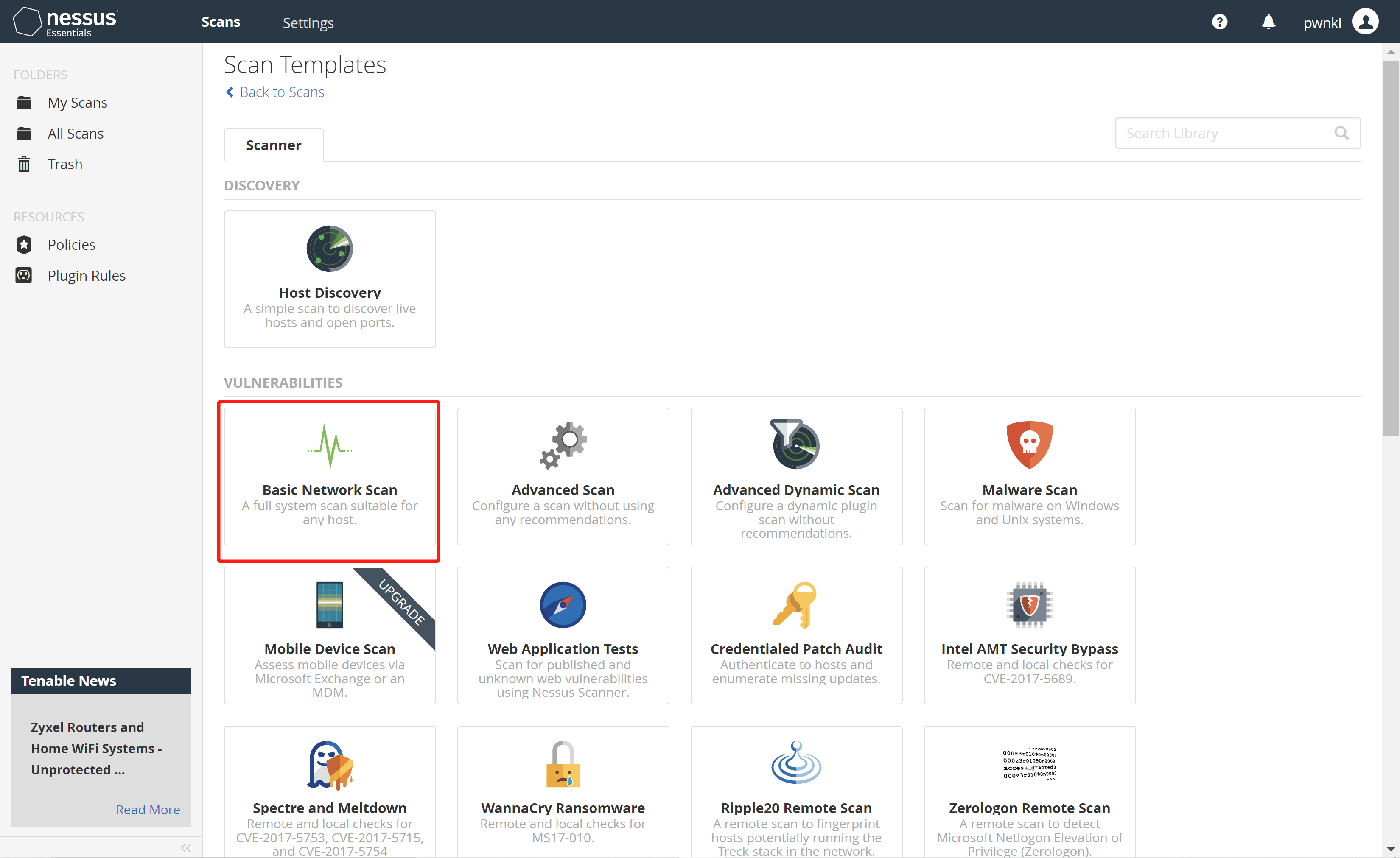

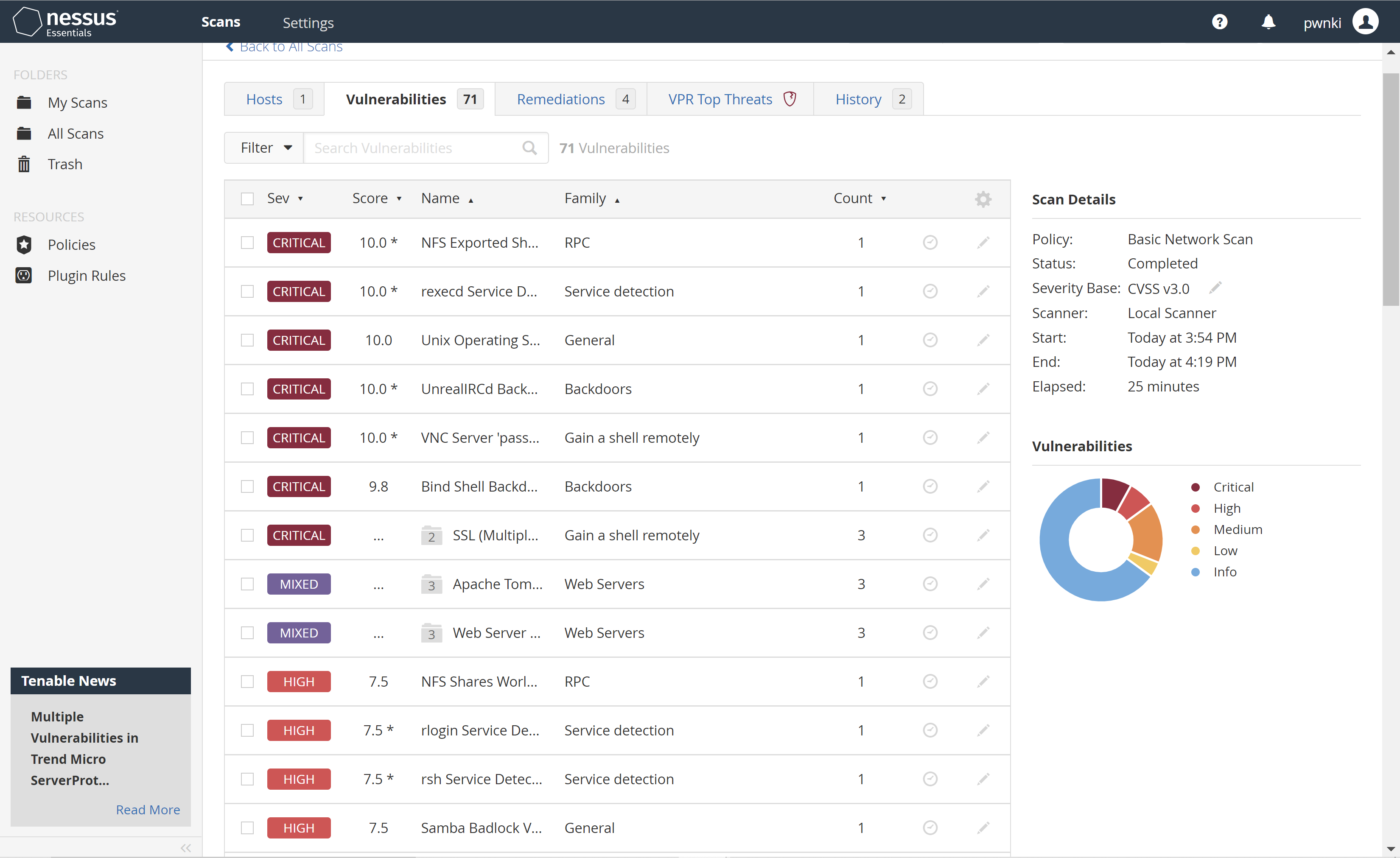

Nessus使用

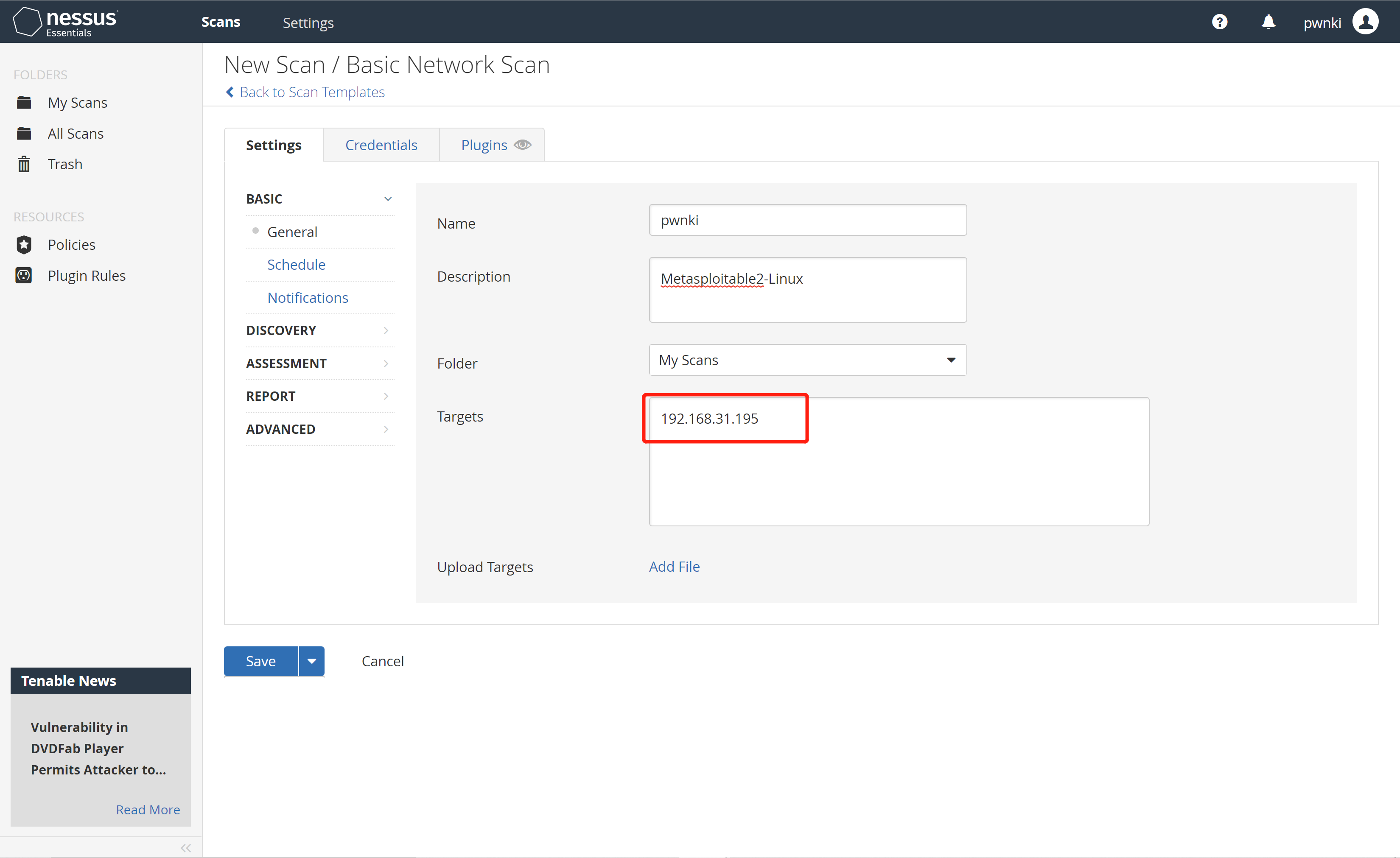

创建一个基本的网络扫描任务

填上靶机ip开始扫描

查看一下扫描的结果

列举几个比较经典的漏洞,21端口的Vsftpd2.3.4版本存在一个后门

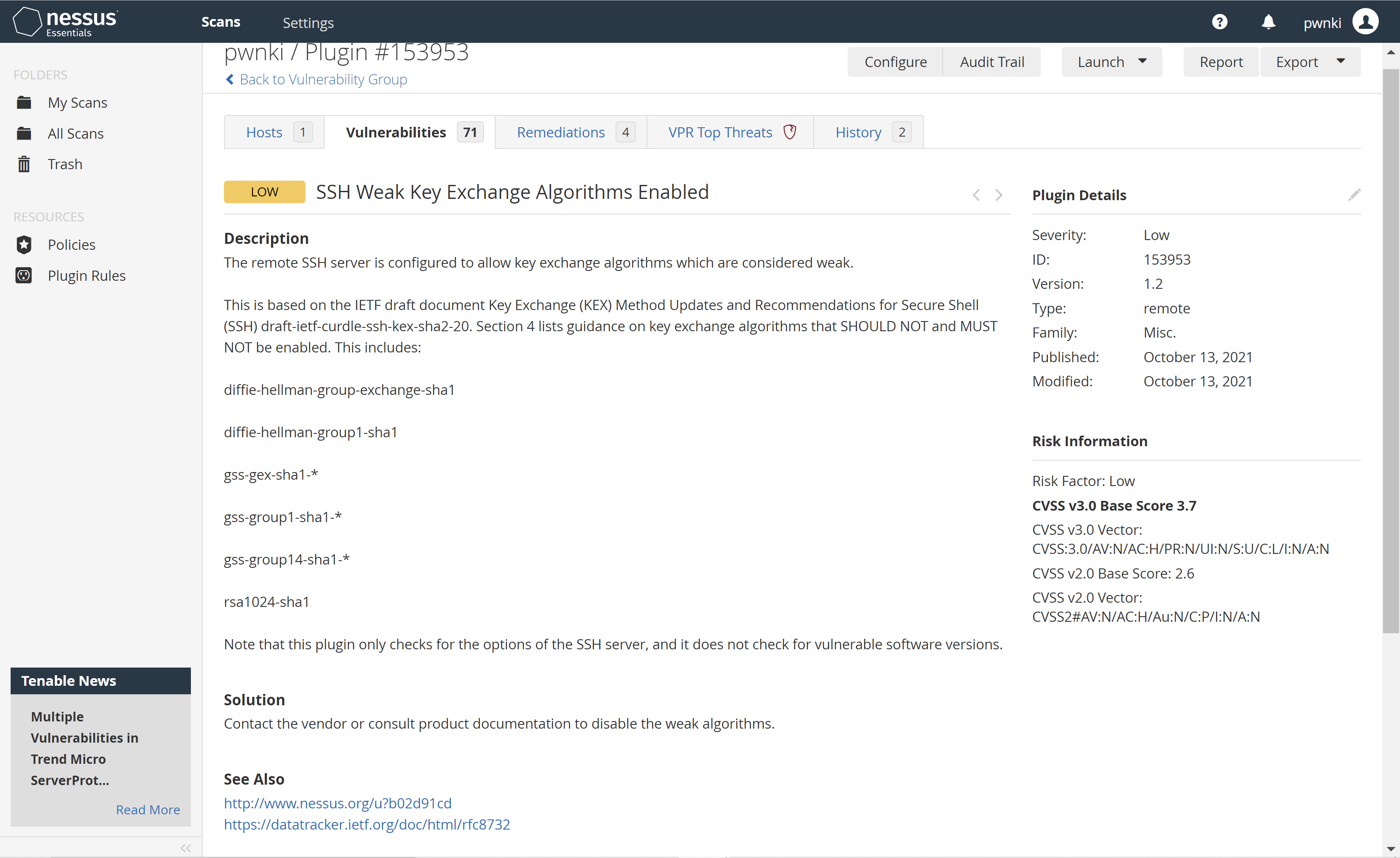

22端口的ssh服务是弱密钥算法,我们可以使用字典爆破出用户名和密码

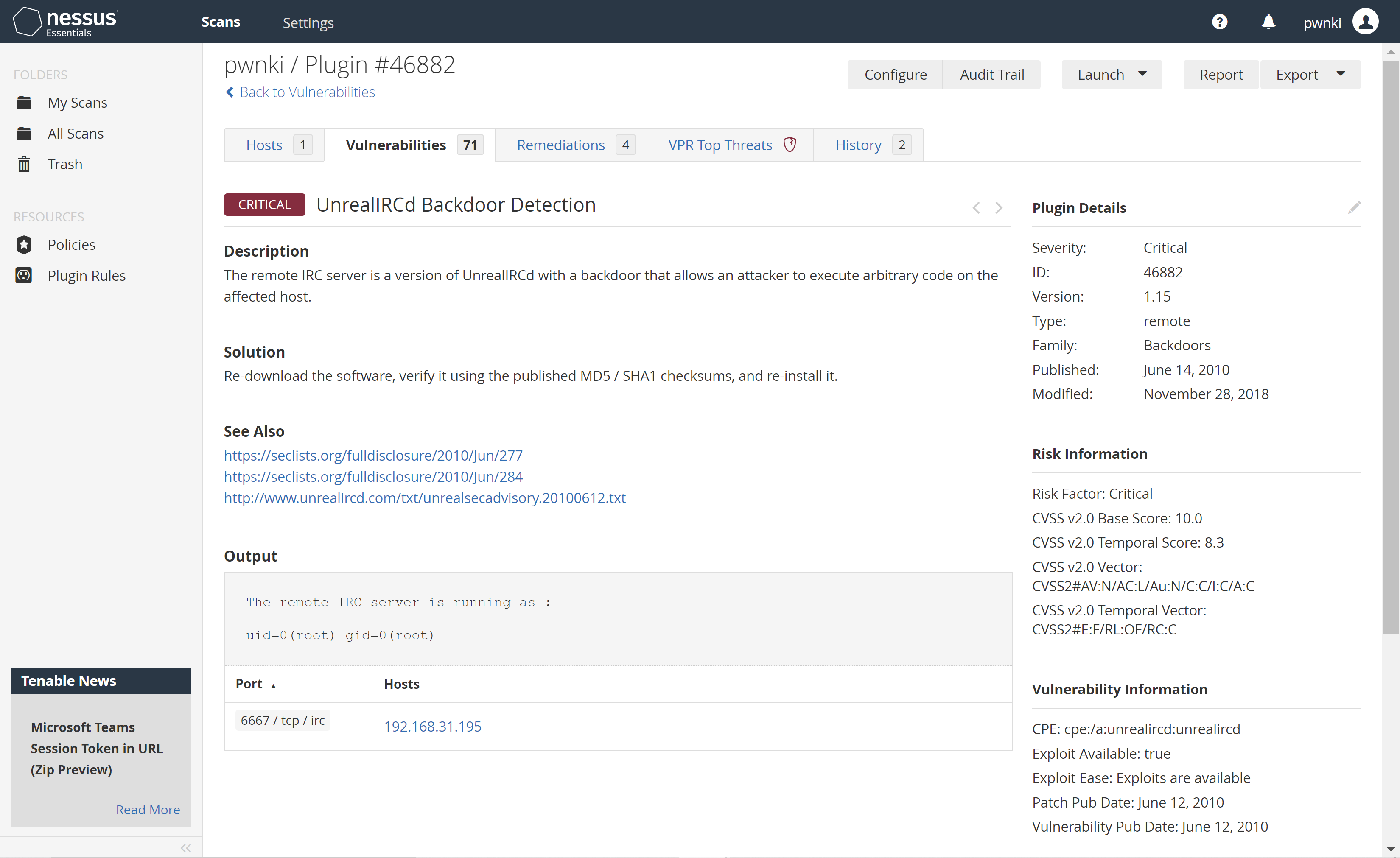

6667端口上存在UnreallRCd后,使得远程攻击者可以执行任意代码

攻击思路很简单,Metasploitable2上存在不少可以远程执行代码的后门,我们利用这些后门执行shellcode即可获得主机权限。

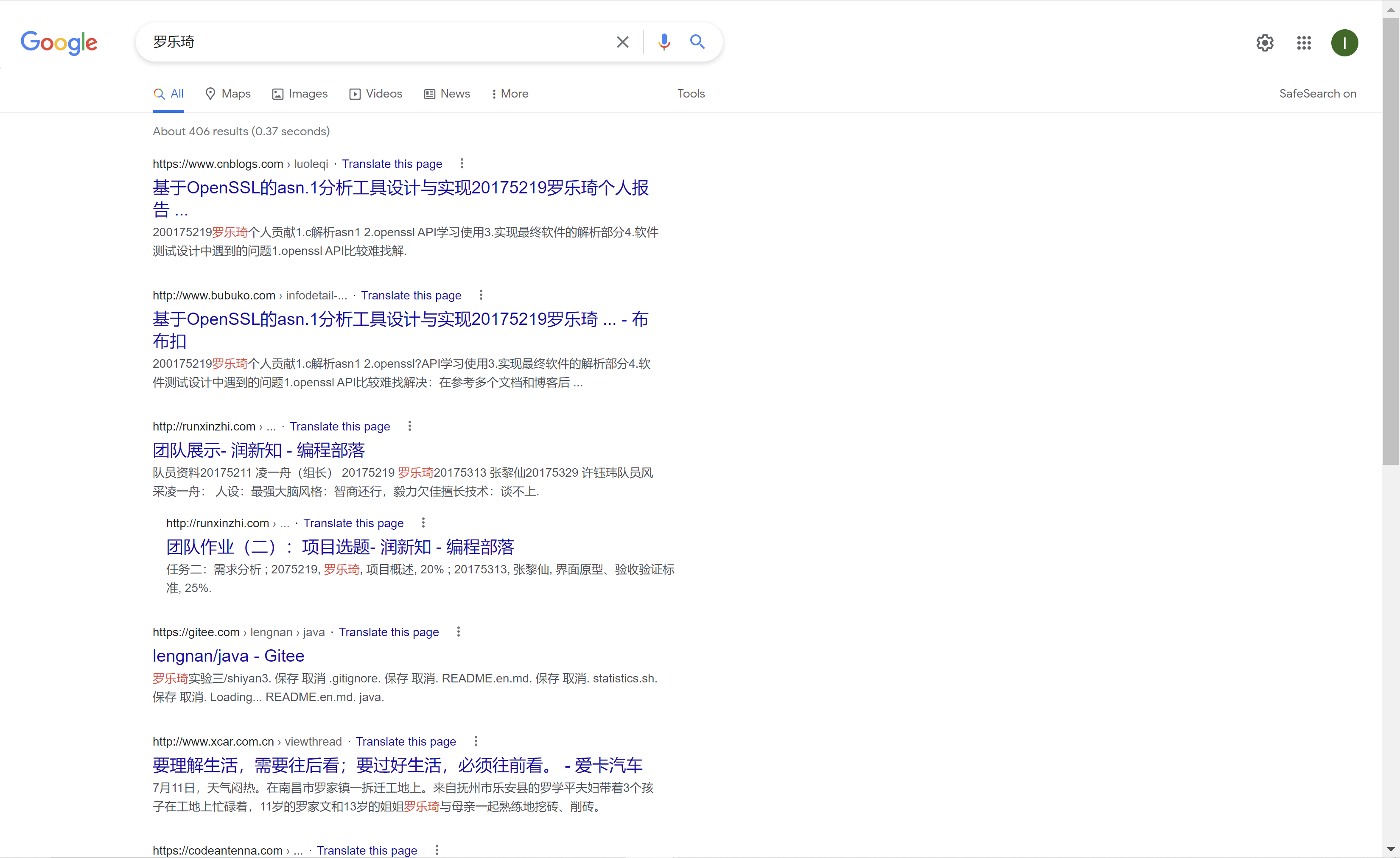

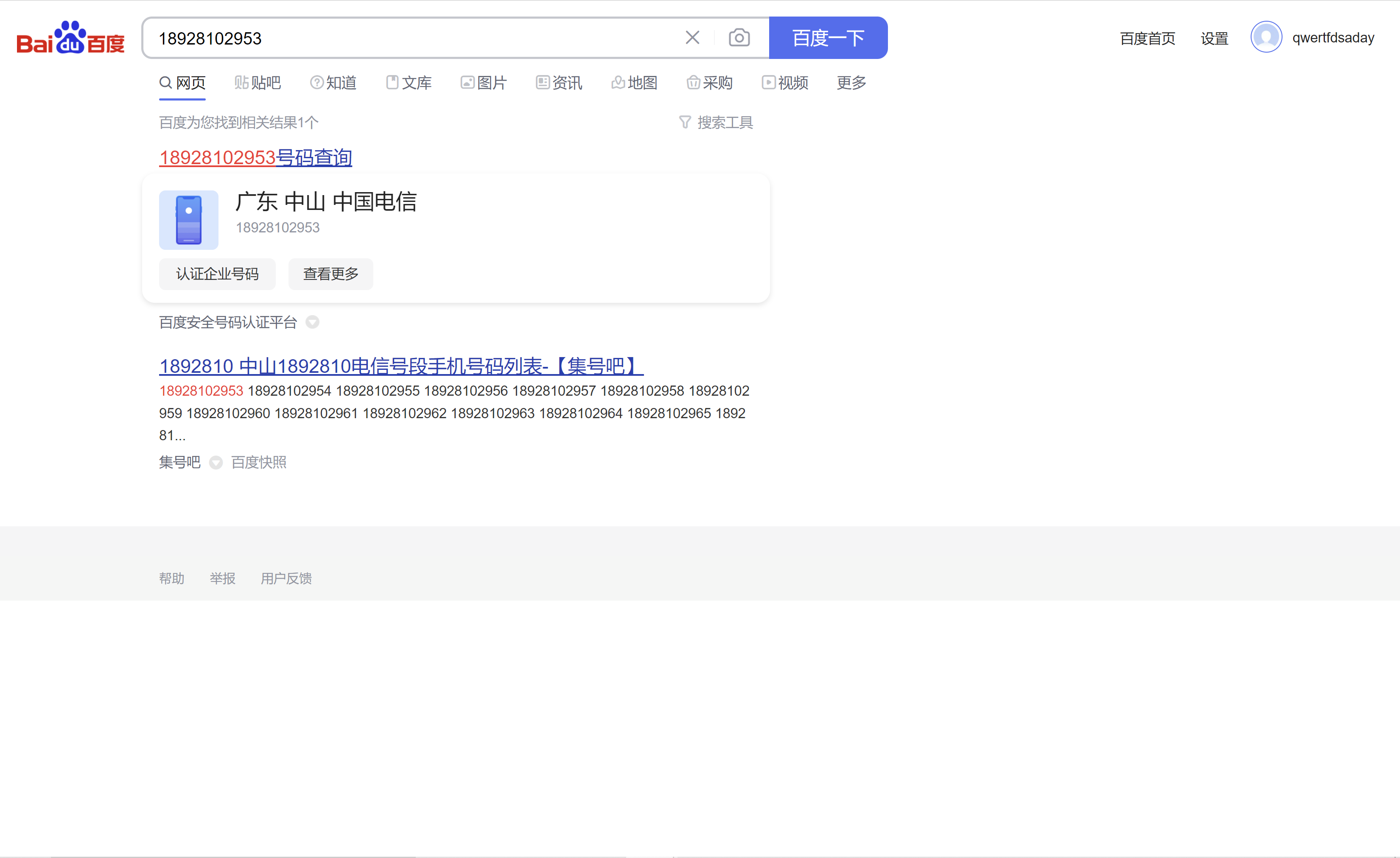

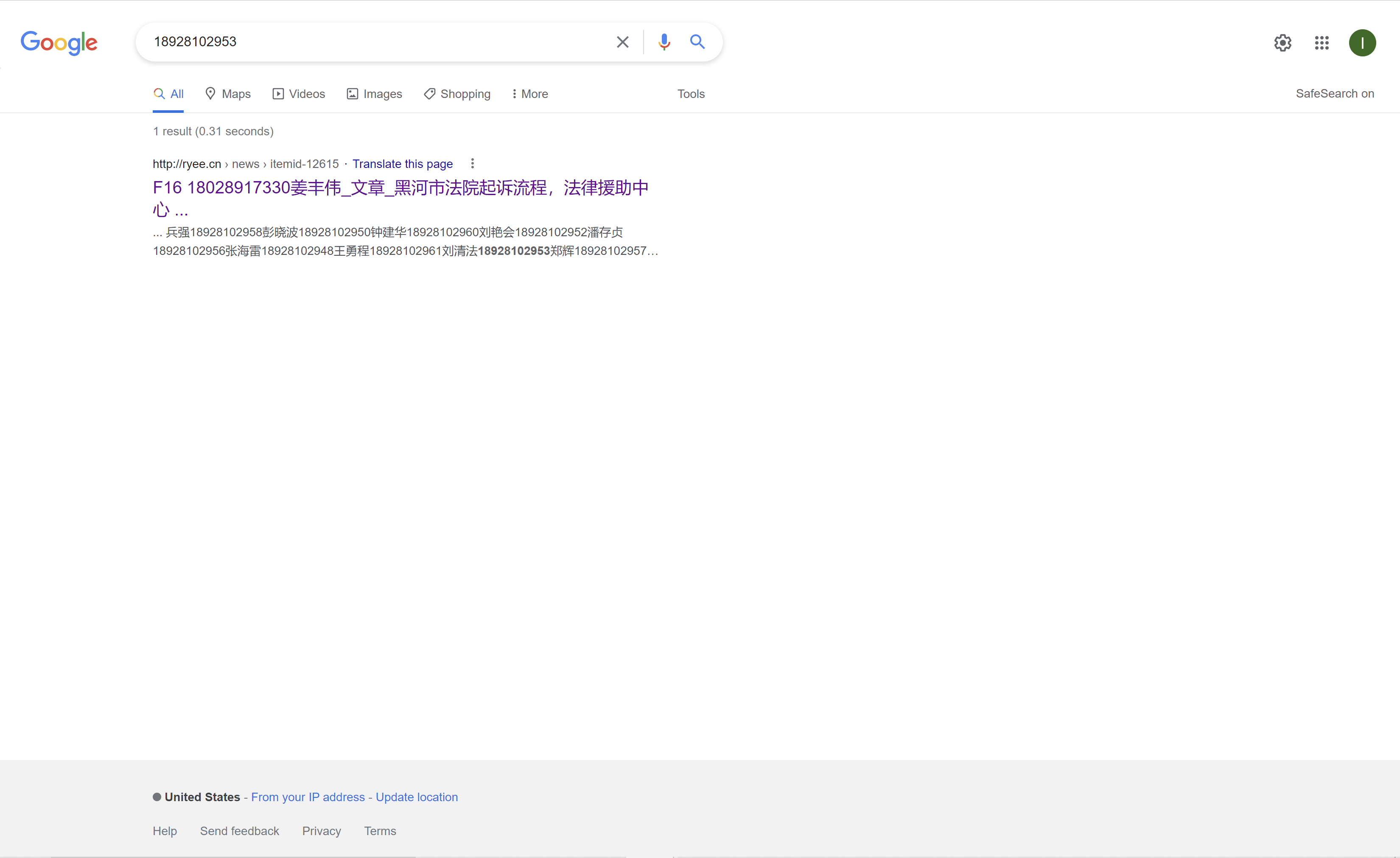

搜索引擎搜索自己的相关信息

在谷歌和百度分别搜索自己的名字

可以从本科做的项目的成员信息中看到自己的名字,搜索自己的电话号码

没有什么明显的信息

学习感想和体会

这次的实验让掌握了相关工具的使用,也让我意识到现在漏洞利用工具的成熟,让一个没有基础的小白也能通过合理地利用工具就很容易的完成黑客攻击。我们需要提高安全意识,才能避免被欺诈或者电脑重要资料被窃取等事件的发生。

浙公网安备 33010602011771号

浙公网安备 33010602011771号