【网络安全C10-2024.9.15】-Nmap、Xray、Nessus和AWVS使用扫描

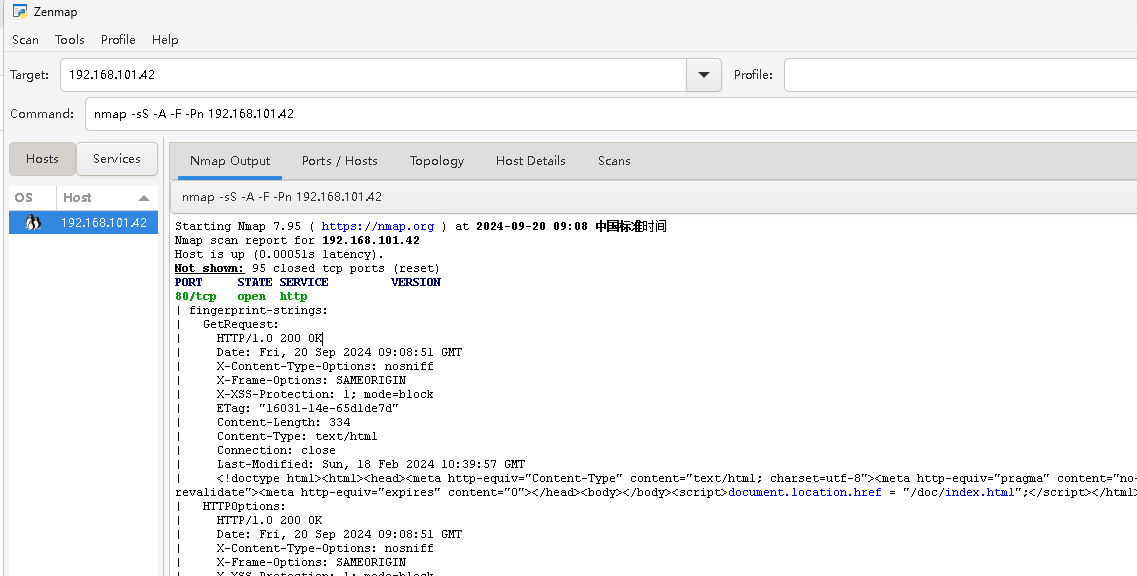

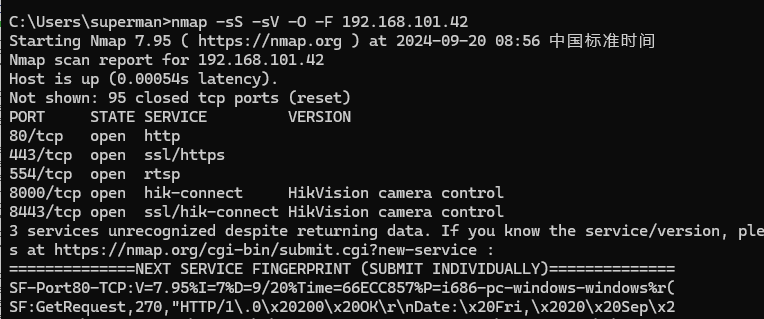

1、安装并使用Nmap扫描一个地址(本机、VPS、虚拟机环境都可以),提供扫描结果截图

nmap下载安装: https://nmap.org/download#windows nmap概述: Nmap(“Network Mapper<网络映射器>”)是一款开放源代码的网络探测和安全审核的工具。 Nmap输出的是扫描目标的列表,以及每个目标的补充信息,至于是哪些补充信息则依赖于所使用的选项。通常会列出端口号,协议,服务名称和状态。 nmap回显端口状态: open(开放的):意味着目标机器上的应用程序正在该端口监听连接/报文。 filtered(被过滤的):意味着防火墙、过滤器或者其它网络障碍阻止了该端口被访问,Nmap无法得知它是 open还是closed。 closed(关闭的):端口没有应用程序在它上面监听,但是它们随时可能开放。 unfiltered(未被过滤的):当端口对Nmap的探测做出响应,但是Nmap无法确定它们是关闭还是开放时, 这些端口就被认为是unfiltered。 open|filtered 和 closed|filtered :状态组合,即Nmap无法确定该端口处于两个状态中的哪一个状 态。 除了端口表以外,Nmap还能提供关于目标机器的进一步信息,包括反向域名、操作系统猜测、设备类型和MAC地址 nmap -sP 192.168.101.34 使用ICMP协议扫描(ping scan) nmap -sT 192.168.101.34 进行TCP连接扫描 nmap -sU 192.168.101.34 扫描目标IP地址上的UDP端口 nmap -sS 192.168.101.34 SYN扫描技术扫描,快速且相对隐蔽 nmap -sV 192.168.101.34 目标端口上运行的服务及其版本信息 nmap -O 192.168.101.34 识别其操作系统类型和版本 nmap -A 192.168.101.34 强力扫描,等同于-sV -O nmap -v 192.168.101.34 扫描过程中的每一步操作信息 nmap -Pn 192.168.101.34 绕过ping扫描 nmap -P0 192.168.101.34 禁止icmp echo扫描,绕过防火墙的限制 nmap -oN result.txt 192.168.101.34 扫描结果保存到文本文件中 实例 外网扫描: nmap -sT -P0 192.168.101.0/24 #禁止icmp echo扫描,直接端口扫描、版本探测、操作系统探测等 nmap -sS -P0 -sV -O -F 192.168.101.0/24 #绕过ping,快速扫描操作系统版本、端口服务版本 等于:nmap -sS -A -F 192.168.101.0/24 请确保您有权对目标网络进行扫描,以避免违反相关法律法规或政策。 扫描过程中可能会产生大量的网络流量,请确保您的网络环境能够承受这些流量。 扫描结果可能包含敏感信息,请妥善保管和处理这些信息。

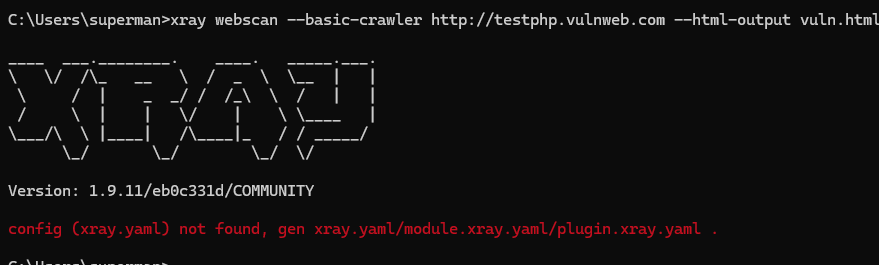

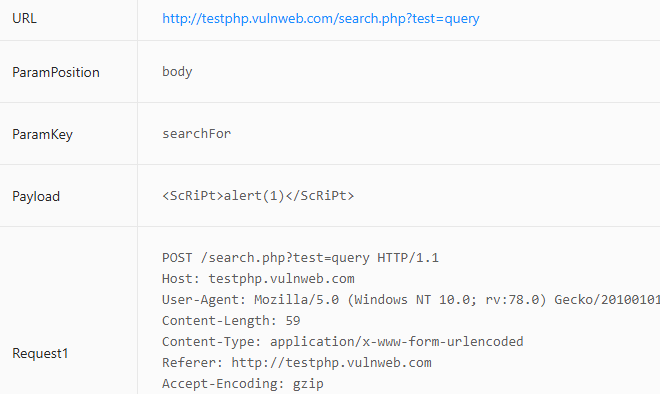

2、安装并使用Xray被动扫描,提供过程文档+扫描报告

一款半开源的功能强大的安全评估工具,支持主动扫描和被动扫描。 https://docs.xray.cool/Introduction 下载地址 https://github.com/chaitin/xray/releases https://stack.chaitin.com/tool/detail?id=1 Xray 不开源,直接下载构建的二进制文件即可,仓库内主要为社区贡献的 poc,每次 Xray 发布将自动打包。 使用xray 下载完成后,将目录放到环境变量或者复制exe文件到用户家目录,第一次在命令行界面执行xray,报错自动生成config.yml文件。

一、主动扫描 -- 基于爬虫模式进行扫描 xray webscan --basic-crawler http://testphp.vulnweb.com --html-output vuln.html #如果需要利用爬虫爬取页面后再检测漏洞,需要添加 --basic-crawler 选项。打开 vuln.html 查看扫描报告 xray webscan --url http://testphp.vulnweb.com #命令扫描,这种情况下只会检测目标网站首页漏洞,不会去做目录爬取,通常无法扫描出漏洞。

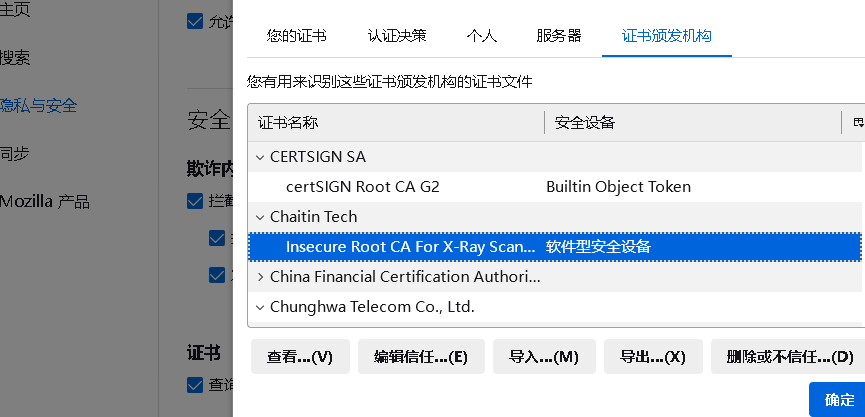

二、被动扫描 -- 基于代理模式进行扫描 代理模式下的基本架构为,扫描器作为中间人,首先原样转发流量,并返回服务器响应给浏览器等客户端,通讯两端都认为自己直接与对方对话,同时记录该流量,然后修改参数并重新发送请求进行扫描。 安装CA证书 在浏览器使用 https 协议通信的情况下,必须要得到客户端的信任,才能建立与客户端的通信。这里的突破口就是 CA 证书。只要自定义的CA证书得到了客户端的信任,Xray 就能用该 CA 证书签发各种伪造的服务器证书,从而获取到通信内容 使用命令生成证书 xray genca #生成ca.crt和ca.key 需要在本机和浏览器中分别安装证书。本机安装直接点击证书进行安装即可。 浏览器选择右上角 - 设置选项 选择 隐私与安全-查看证书-导入 对应的证书

config.yaml 查看或配置扫描的目标地址 # 被动代理配置部分 hostname_allowed: [127.0.0.1]

2种代理使用方法:

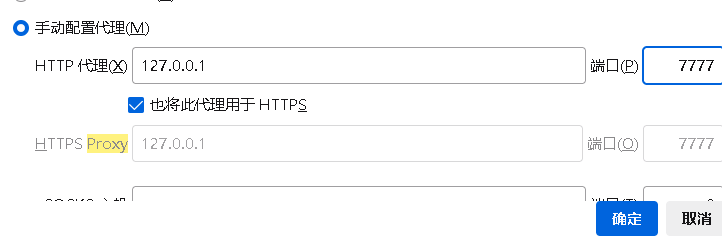

1、插件代理:可以设置多个代理方便管理使用 浏览器安装 FoxyProxy Standard 插件 安装地址https://addons.mozilla.org/zh-CN/firefox/addon/foxyproxy-standard/ 浏览器中选择扩展->寻找更多附加组件-> 搜索 FoxyProxy FoxyProxy 配置 点击添加按钮 设置转发地址为 127.0.0.1 , 端口为 7777

2、浏览器自带代理:按需使用管理方便

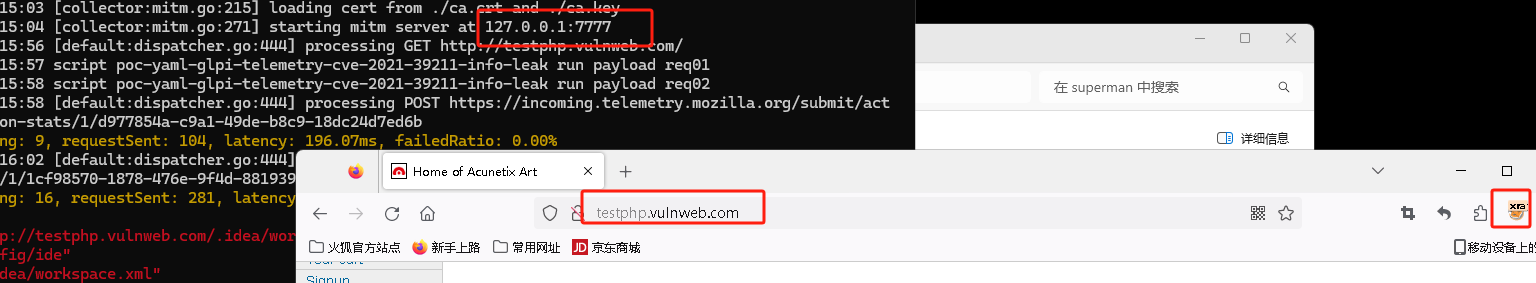

开启代理,选择刚才配置好的xray、开启被动扫描并输出报告

xray webscan --listen 127.0.0.1:7777 --html-output vulnweb.html #监听本机7777端口。

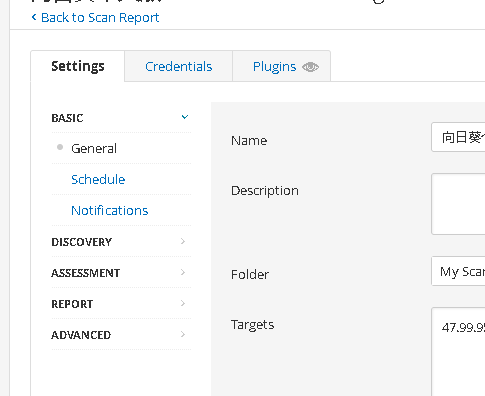

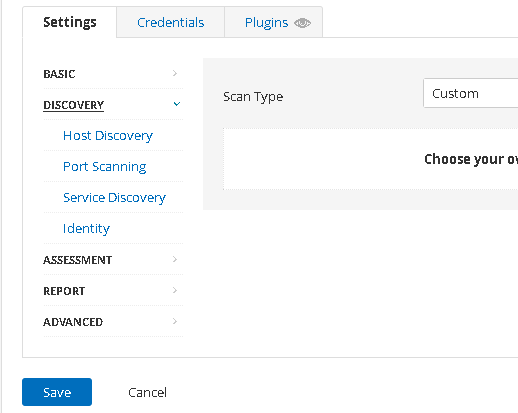

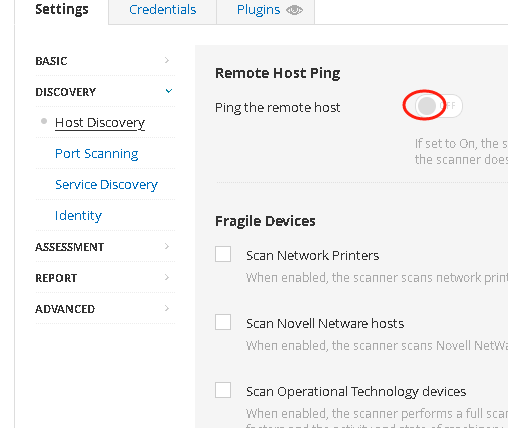

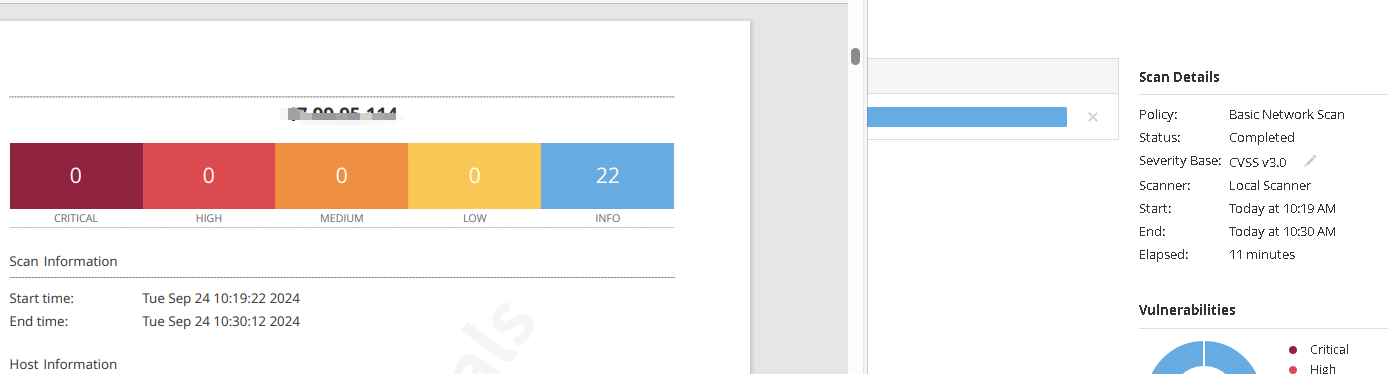

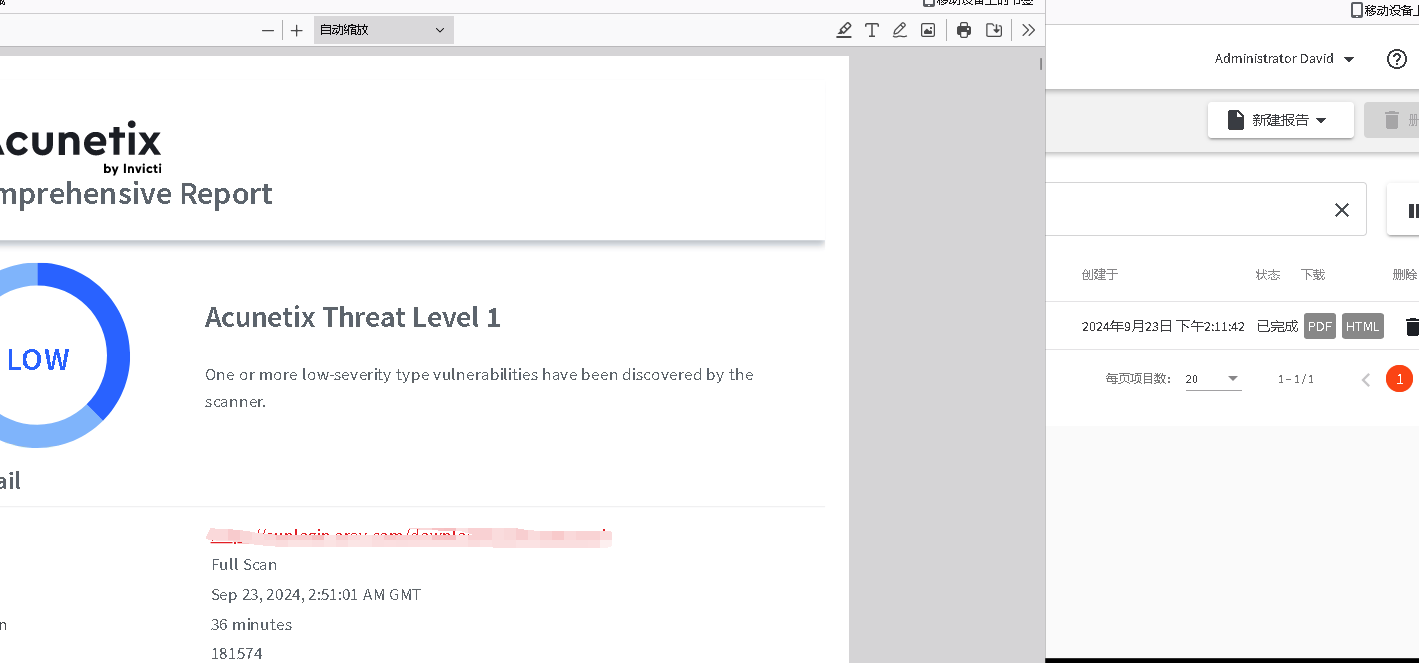

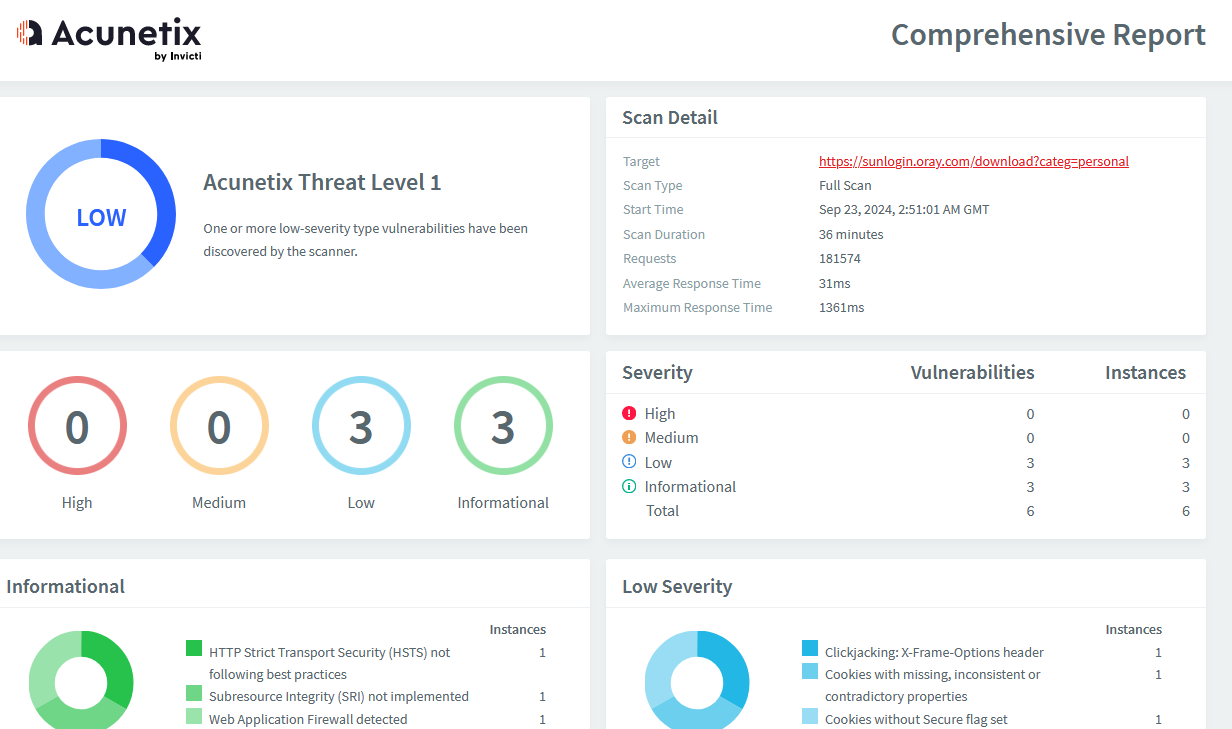

3、分别使用Nessus和AWVS扫描任一SRC允许测试的目标,要求Nessus提供主机扫描报告,AWVS提供应用扫描报告

Nessus提供主机扫描报告:

AWVS提供应用扫描报告:

(结束)

浙公网安备 33010602011771号

浙公网安备 33010602011771号