HCIP拓展技术

HCIP拓展技术

一、防火墙

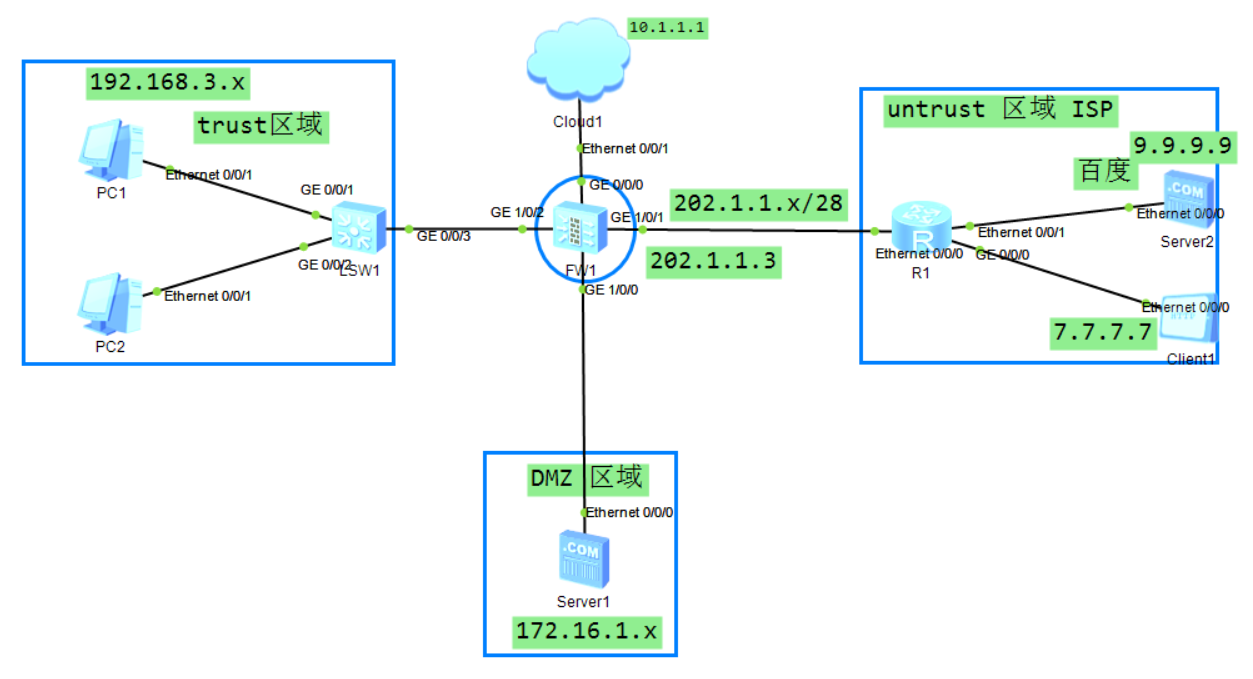

1.1 基础配置

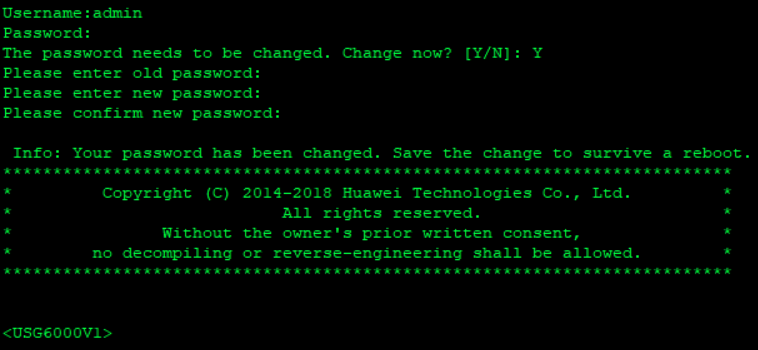

初始用户名/密码:admin/Admin@123

需要强制修改密码:abc-12345

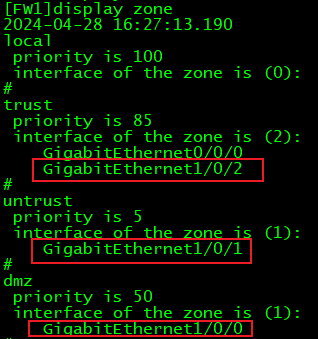

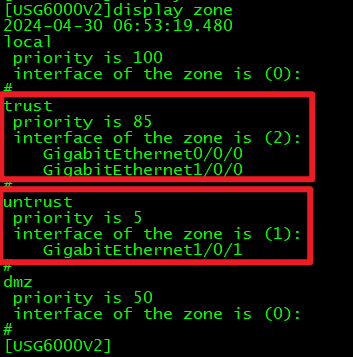

1.1.1 配置安全域

[USG6000V1] sysname FW1

[FW1] undo info-center enable

# 把接口加入区域,把接口g1/0/2加入trust区域,依次类推把对接接口加入对应区域

[FW1] firewall zone trust

[FW1-zone-trust] add interface GigabitEthernet 1/0/2

# 查看

[FW1] display zone

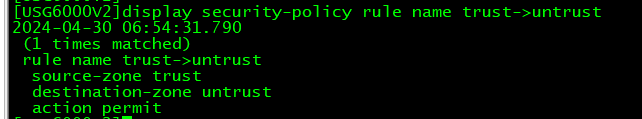

1.1.2 配置安全策略

[FW1] security-policy

[FW1-policy-security] rule name shangwang

[FW1-policy-security-rule-shangwang] source-zone trust

[FW1-policy-security-rule-shangwang] destination-zone untrust

[FW1-policy-security-rule-shangwang] action permit

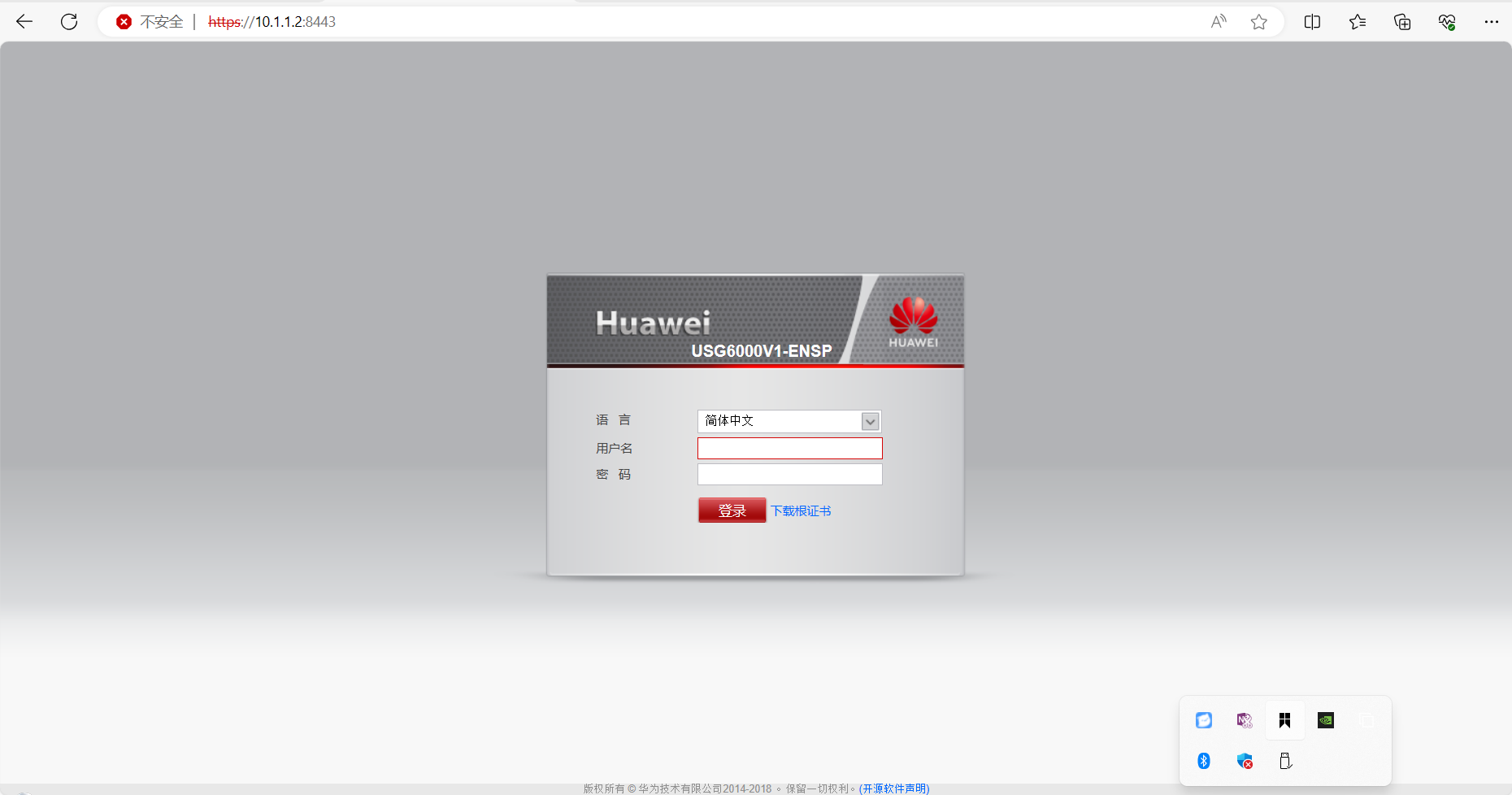

1.2 web桥接

这里我们桥接网卡的地址是10.1.1.1,我们把对端防火墙的接口地址改成同网段10.1.1.2(默认是192.168.0.1)并运行web管理:

[FW1] interface GigabitEthernet 0/0/0

[FW1-GigabitEthernet0/0/0] ip address 10.1.1.2 24

[FW1-GigabitEthernet0/0/0] service-manage all permit

使用浏览器访问测试:

1.3 安装方式

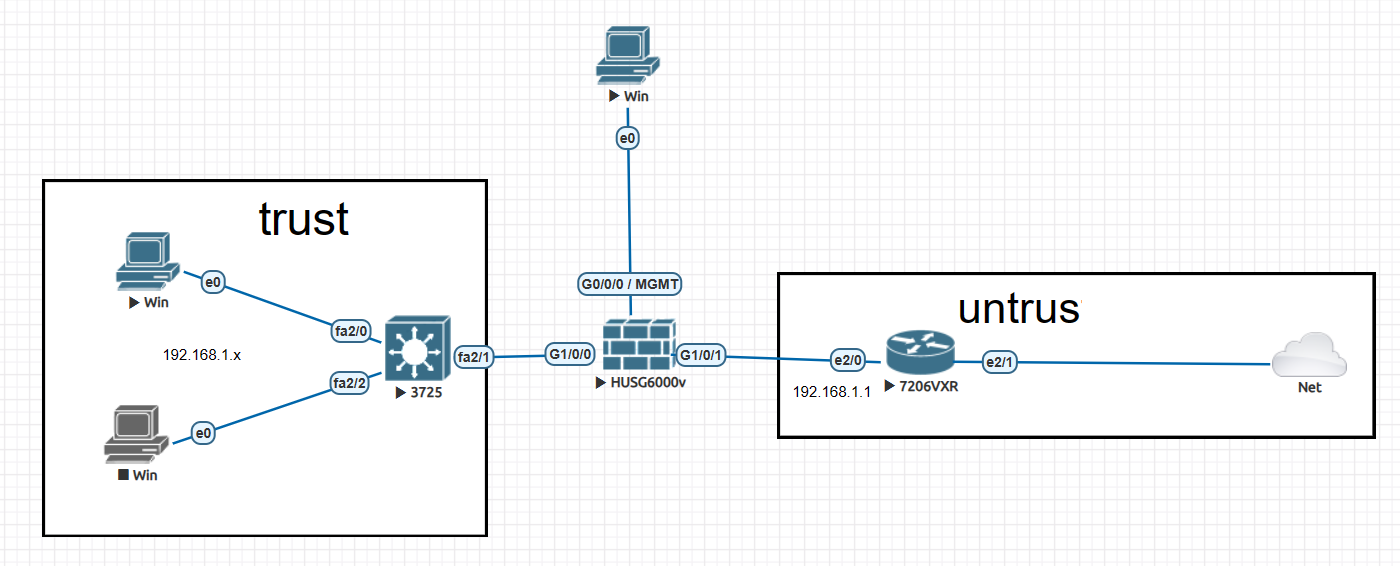

1.3.1 透明桥模式

USG 采用此组网接入上下行网络,无须改变原有网络的拓扑结构,也不需要重新分配额外的业务 地址。

组网需求 :

USG 作为安全设备被部署在业务节点上,上行设备是路由器,下行设备为交换机,业务接口工作 在交换模式下。

使用ensp有bug,通不了,这里使用eveng。

防火墙(FW1):

undo info-center enable

# 接口划分到安全域当中

firewall zone trust

add interface GigabitEthernet1/0/0

firewall zone untrust

add interface GigabitEthernet1/0/1

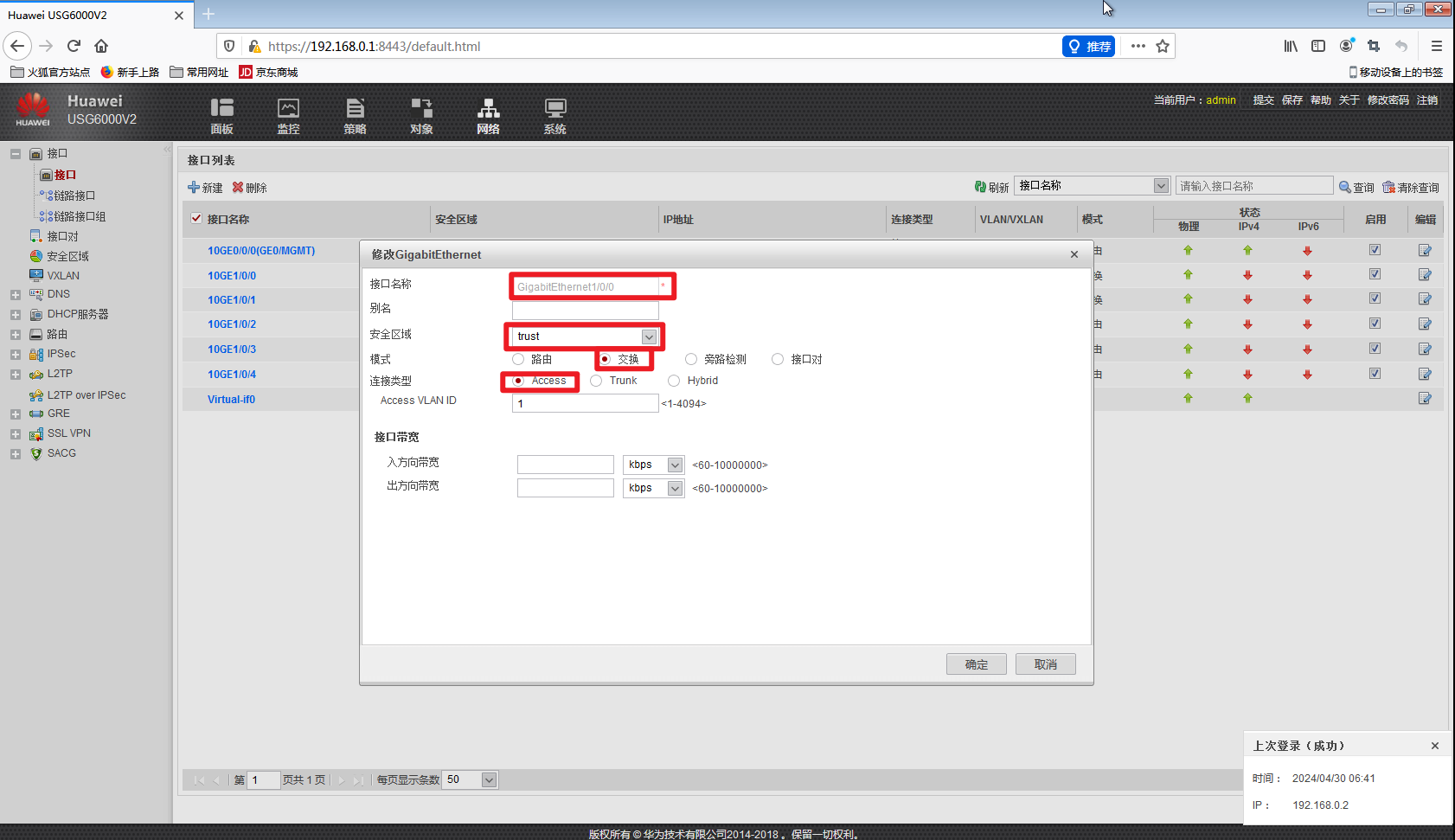

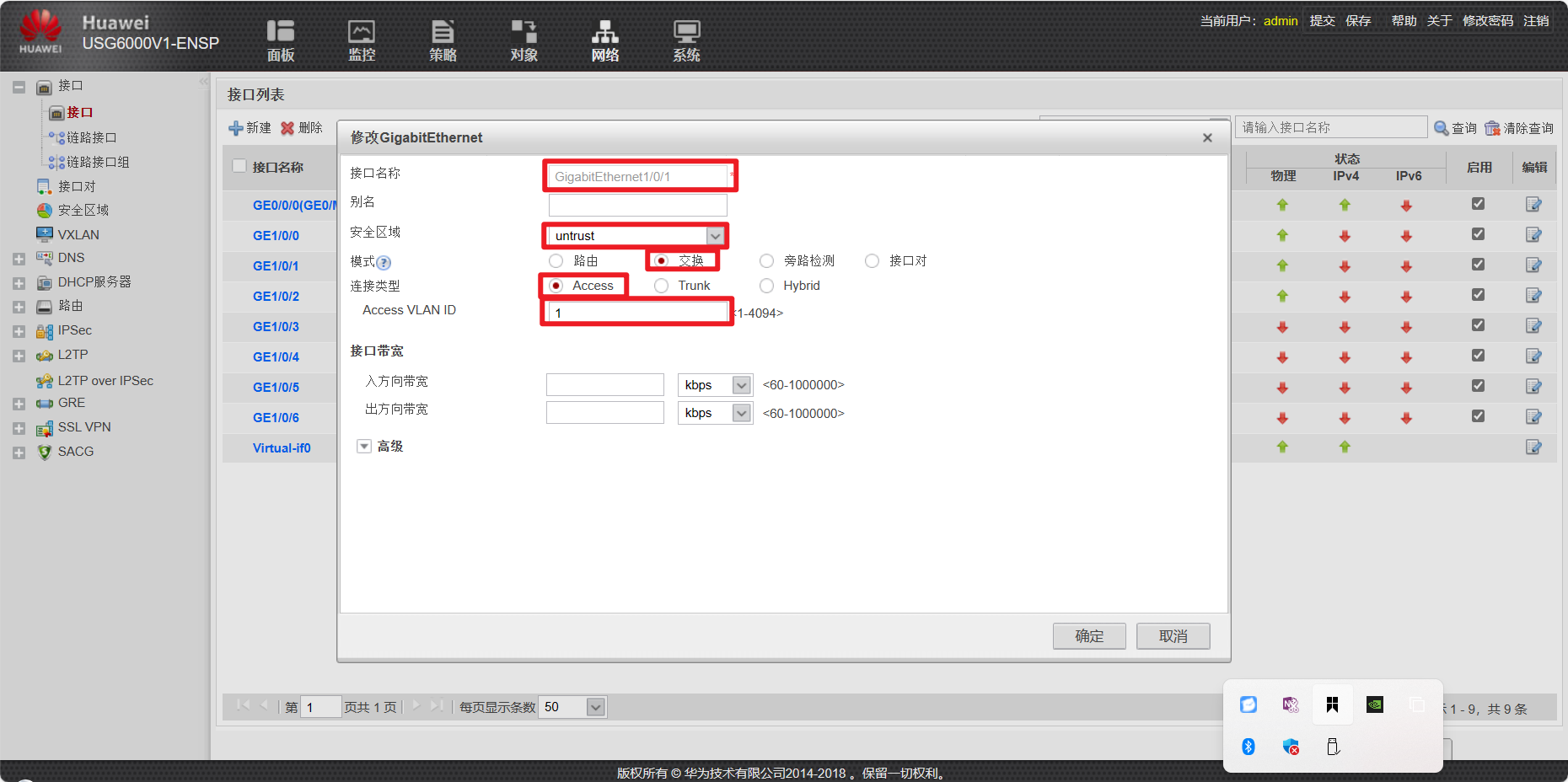

#配置透明桥模式(把trust和untrust接口设置成access)

interface GigabitEthernet1/0/0

portswitch

undo shutdown

port link-type access

interface GigabitEthernet1/0/1

portswitch

undo shutdown

port link-type access

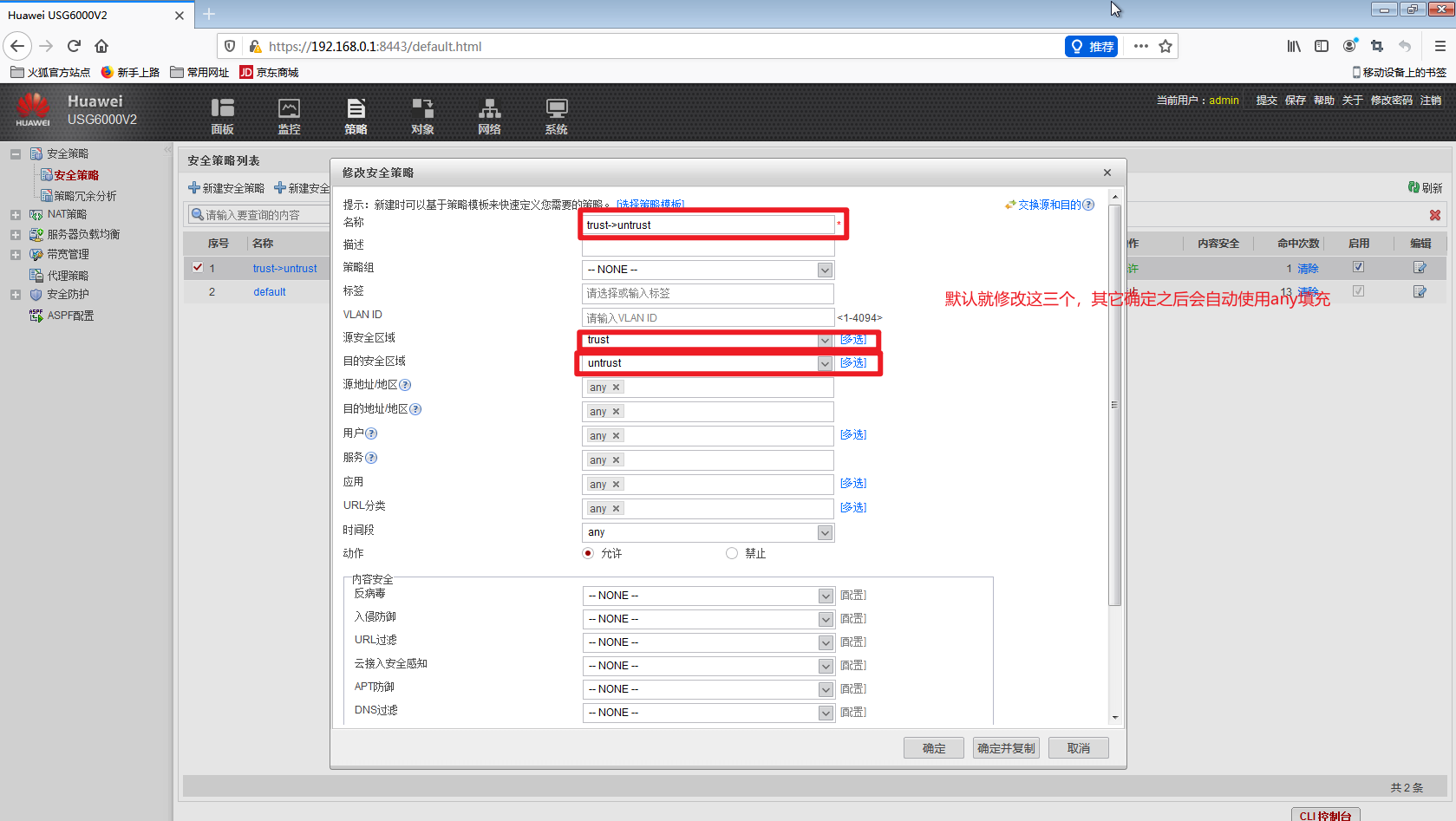

# 添加一个策略

security-policy

rule name trust->untrust #定义一个策略叫trust->untrust

source-zone trust #从信任区trust来

destination-zone untrust #去往非信任区域untrust

action permit #动作为允许

出口路由器(R1):

interface Ethernet2/0

ip address 192.168.1.1 255.255.255.0

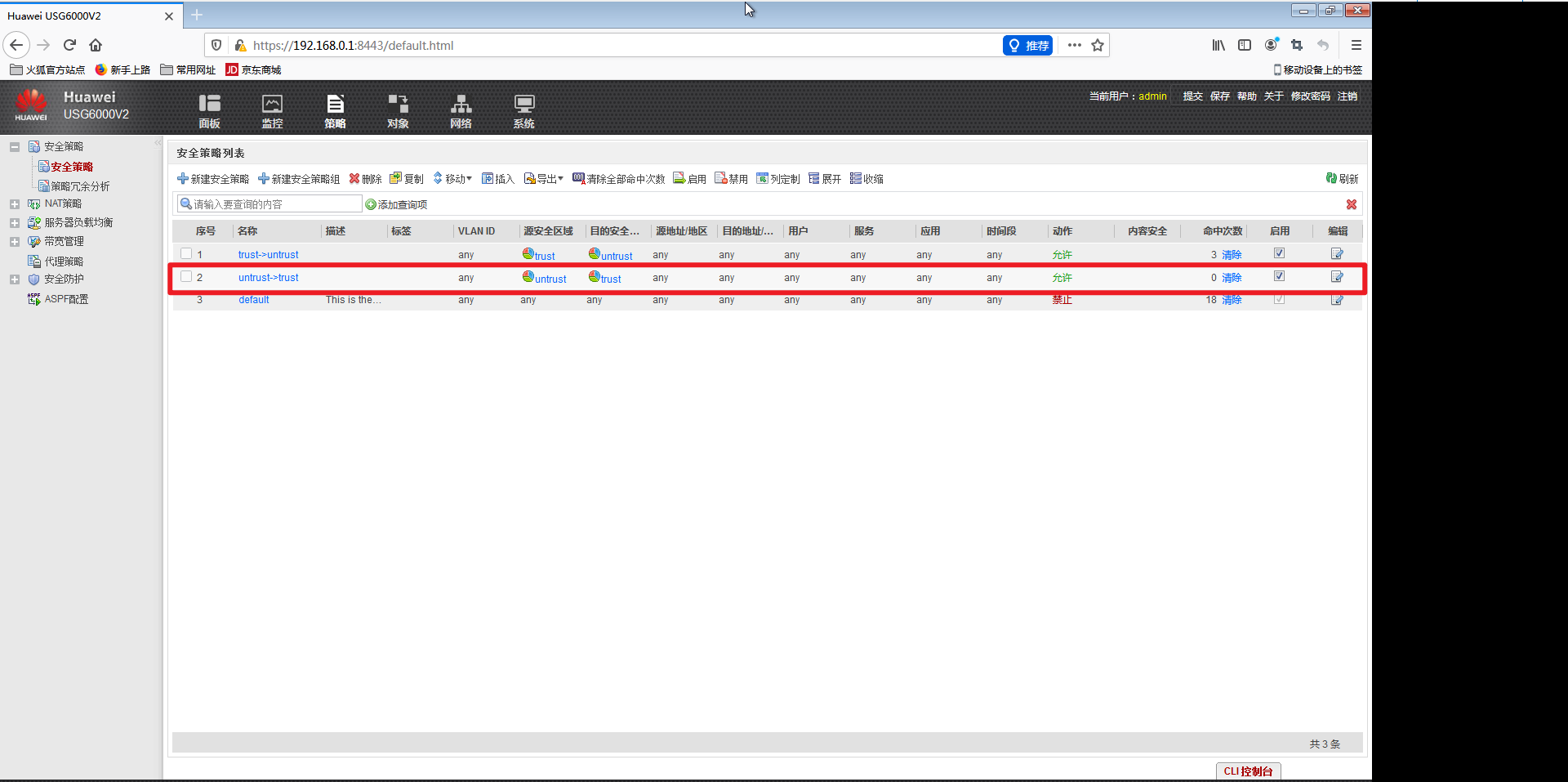

防火墙如果你觉得麻烦也可以使用web页面调试:

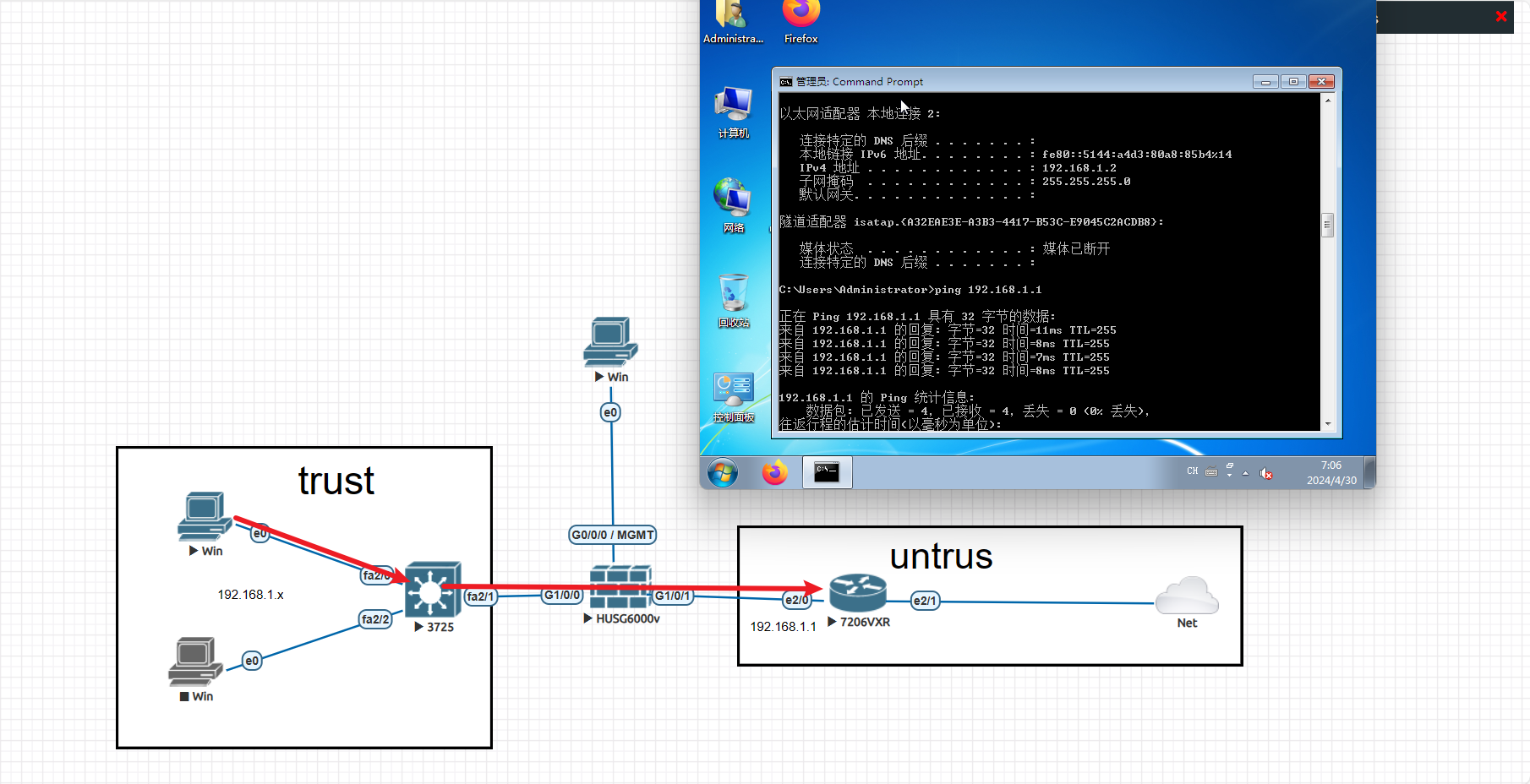

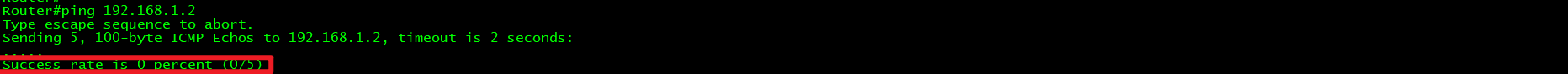

测试:

此时pc ping得通对端的路由器接口地址,但是路由器无法ping通对端的pc,要想ping通就需要添加untrust到trust的策略:

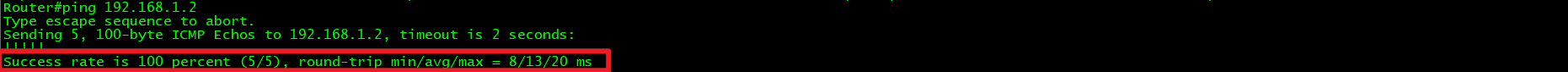

再尝试就通了

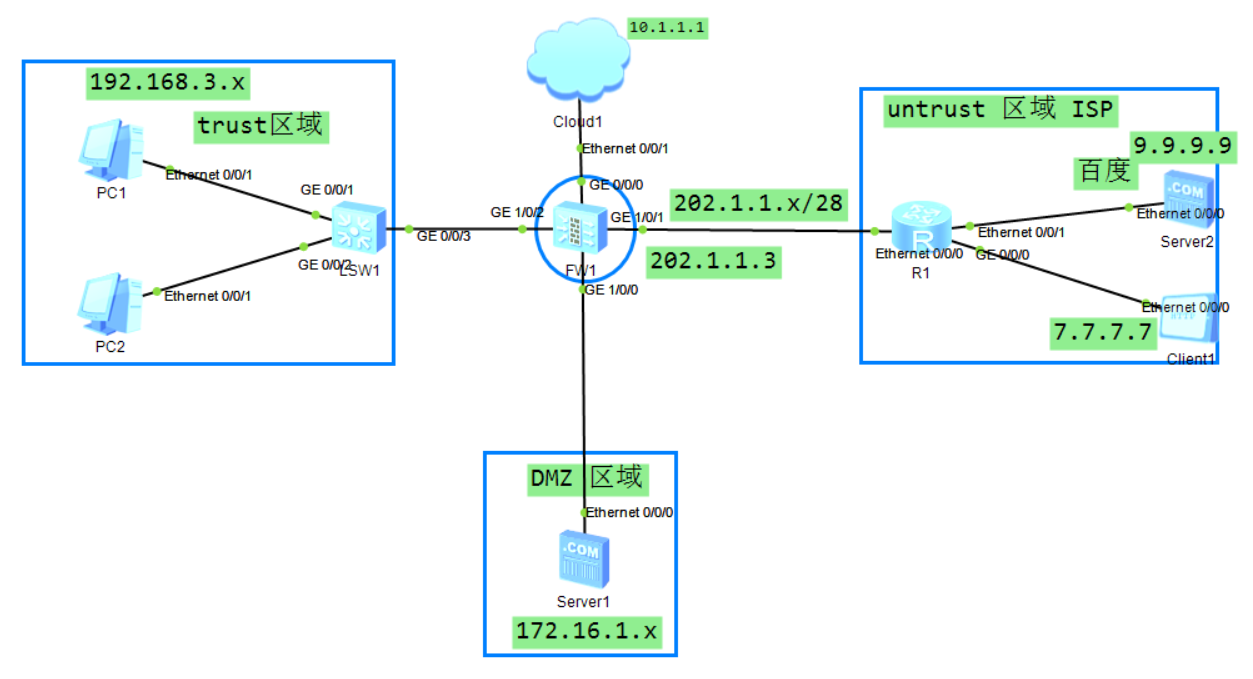

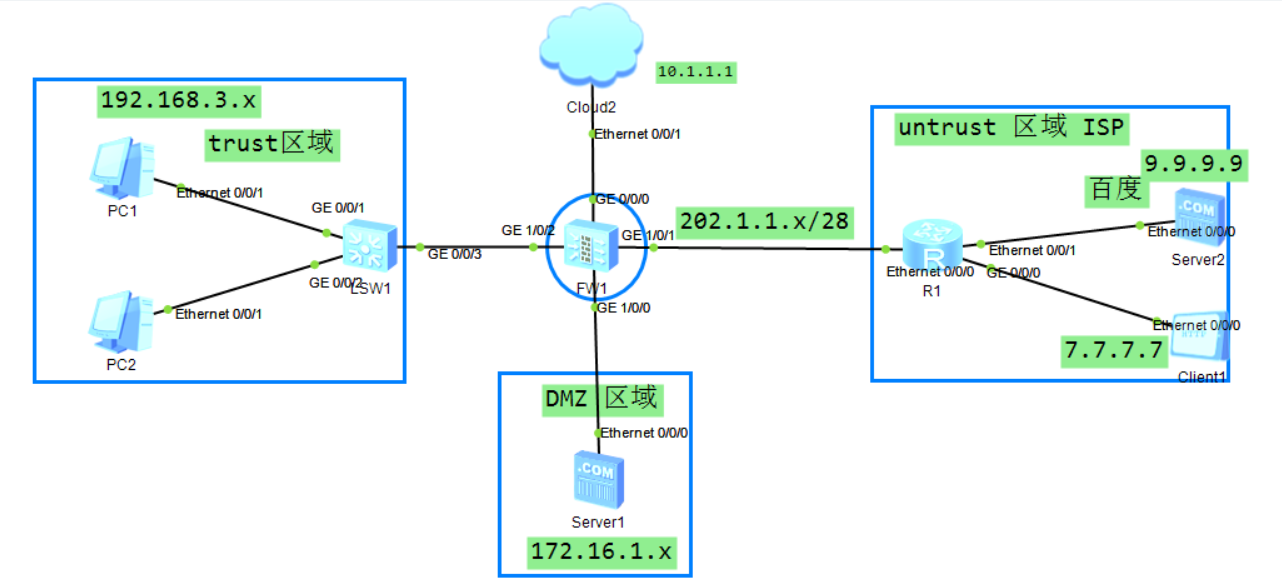

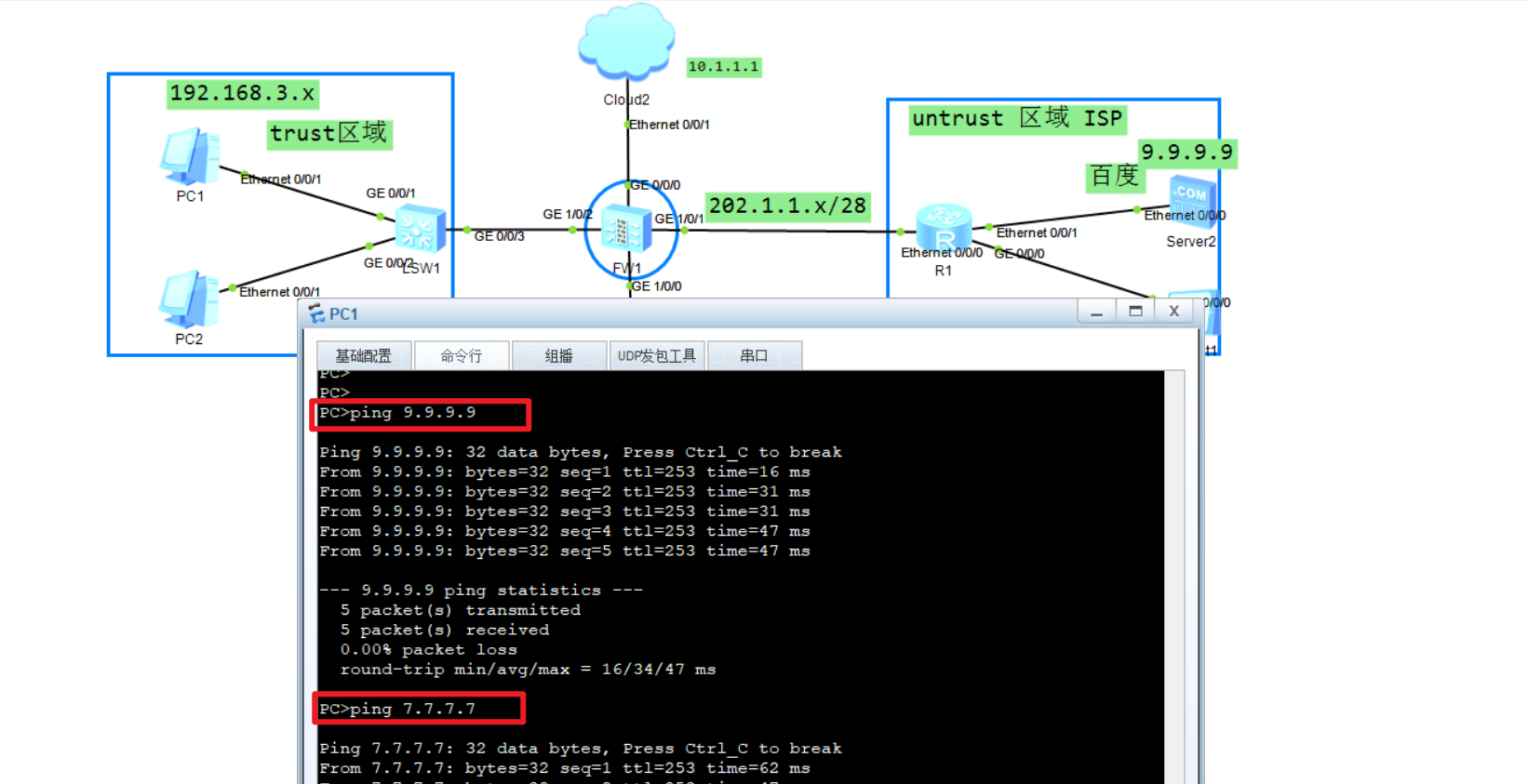

1.3.2 路由模式

防火墙缺省工作在三层,通常作为企业Internet出口网关,实现内外网通信的同时进行 安全防护。此种模式设备通过路由协议转发各个网段之间的报文。因此,这种接入方 式也被称为“路由模式”。缺省情况下就是路由模式。

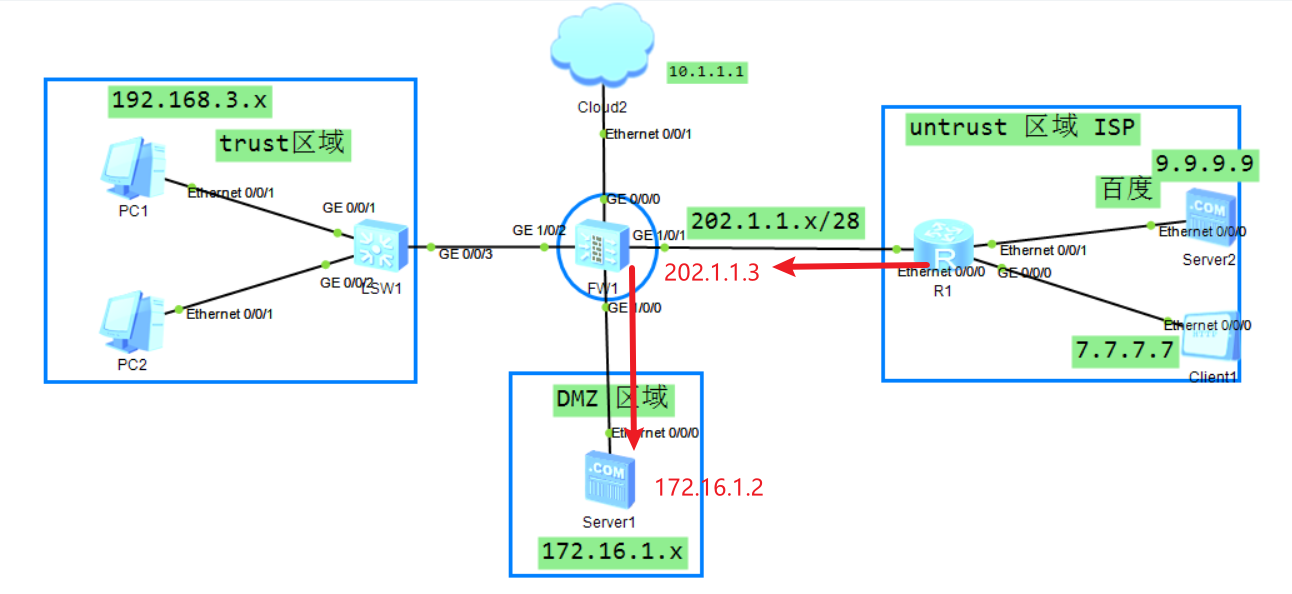

R1配置(当然实际生产中这个是运营商的设备):

system-view

undo info-center enable

interface Ethernet0/0/0

ip address 202.1.1.2 28

interface Ethernet0/0/1

ip address 9.9.9.1 24

interface GigabitEthernet0/0/0

ip address 7.7.7.1 24

防火墙配置:

system-view

undo info-center enable

# 划分区域

firewall zone trust

add interface g1/0/2

firewall zone untrust

add interface g1/0/1

firewall zone dmz

add interface g1/0/0

interface g0/0/0

ip address 10.1.1.2 24

service-manage enable

service-manage https permit

#配置接口ip并允许ping

interface g1/0/2

ip address 192.168.3.1 24

service-manage ping permit

interface g1/0/1

ip address 202.1.1.1 28

interface g1/0/0

ip address 172.16.1.1 24

service-manage ping permit

#添加缺省路由

ip route-static 0.0.0.0 0.0.0.0 202.1.1.2

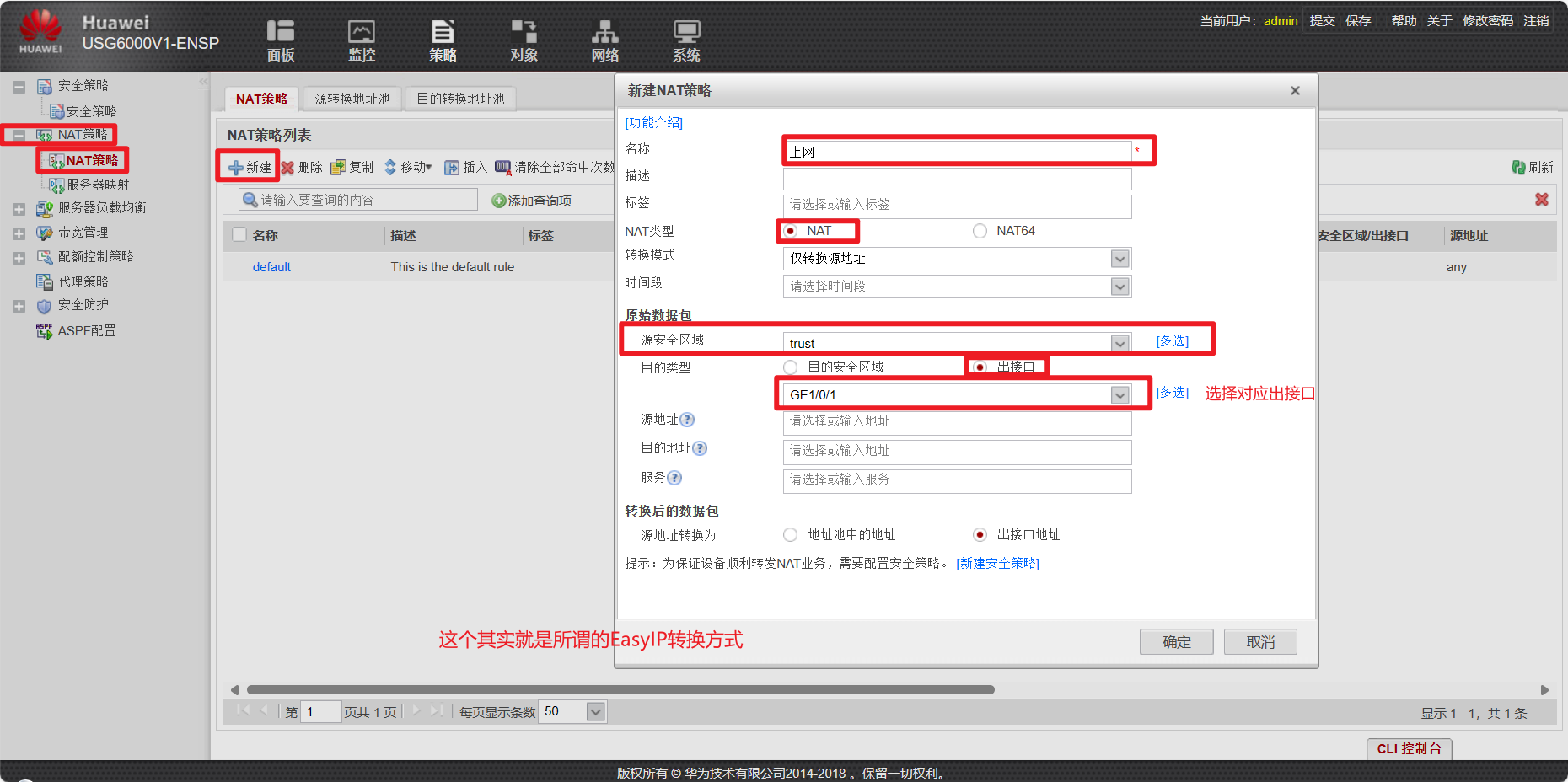

配置完之后也是无法通讯的,一个是没有配置策略,另一个是需要配置NAT地址转换。

防火墙三层接入部署在内外网之间时,通常还需要负责内网的私网地址与外网的公网 地址之间的转换,也就是NAT功能,因此这种接入方式又常被称为“NAT模式”。

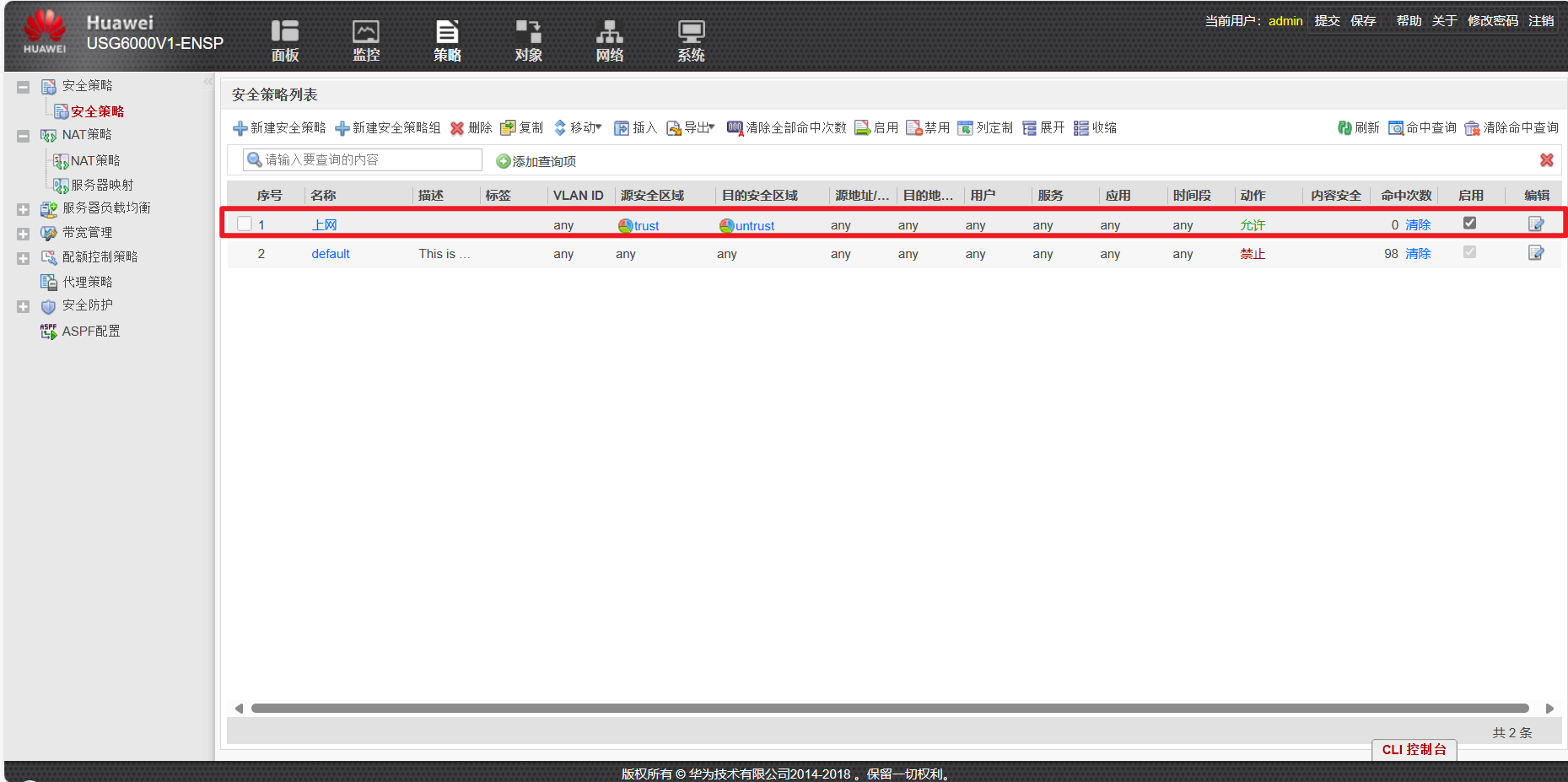

配置好NAT之后还需要添加策略,允许trust访问untrust:

之后pc即可正常上网:

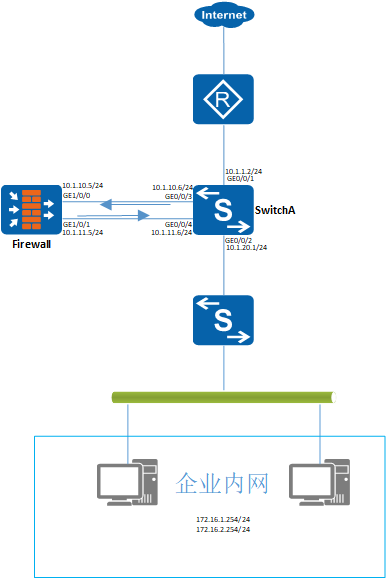

1.3.3 旁挂

1.3.3.1 策略路由引流

① 配置SwitchA和防火墙各接口IP地址和路由

配置SwitchA各接口IP地址。缺省情况下,交换机的接口为二层接口,在配置IP地址之前,请先使用undo portswitch命令将接口切换为三层接口。

<HUAWEI> system-view

[HUAWEI] sysname SwitchA

[SwitchA] interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet1/0/1] undo portswitch

[SwitchA-GigabitEthernet1/0/1] ip address 10.1.1.2 24

[SwitchA-GigabitEthernet1/0/1] quit

[SwitchA] interface gigabitethernet 0/0/2

[SwitchA-GigabitEthernet1/0/2] undo portswitch

[SwitchA-GigabitEthernet1/0/2] ip address 10.1.20.1 24

[SwitchA-GigabitEthernet1/0/2] quit

[SwitchA] interface gigabitethernet 0/0/3

[SwitchA-GigabitEthernet1/0/3] undo portswitch

[SwitchA-GigabitEthernet1/0/3] ip address 10.1.10.6 24

[SwitchA-GigabitEthernet1/0/3] quit

[SwitchA] interface gigabitethernet 0/0/4

[SwitchA-GigabitEthernet1/0/4] undo portswitch

[SwitchA-GigabitEthernet1/0/4] ip address 10.1.11.6 24

[SwitchA-GigabitEthernet1/0/4] quit

在SwitchA上配置路由协议,保证三层互通,这里选取OSPF协议。

防火墙上一般会配置两个OSPF进程分别发布上行和下行的网段,所以在SwitchA上也需要配置两个OSPF进程。

[SwitchA] ospf 100

[SwitchA-ospf-100] area 0

[SwitchA-ospf-100-area-0.0.0.0] network 10.1.1.0 0.0.0.255

[SwitchA-ospf-100-area-0.0.0.0] network 10.1.10.0 0.0.0.255

[SwitchA-ospf-100-area-0.0.0.0] quit

[SwitchA-ospf-100] quit

[SwitchA] ospf 200

[SwitchA-ospf-200] area 0

[SwitchA-ospf-200-area-0.0.0.0] network 10.1.11.0 0.0.0.255

[SwitchA-ospf-200-area-0.0.0.0] network 10.1.20.0 0.0.0.255

[SwitchA-ospf-200-area-0.0.0.0] quit

[SwitchA-ospf-200] quit

防火墙配置一般是在web页面上操作,这里不再叙述。

你也可以选择使用静态路由,比如这里需要在防火墙上配置到终端的路由。

ip route-static 172.16.1.0 255.255.255.0 10.1.11.6

ip route-static 172.16.2.0 255.255.255.0 10.1.11.6

在SwitchA上配置策略路由,将所有外网进入内网的流量重定向到防火墙进行安全检测

# 配置流分类,匹配所有流量。

[SwitchA] traffic classifier c1

[SwitchA-classifier-c1] if-match any

[SwitchA-classifier-c1] quit

# 配置流行为,将匹配到的流量重定向到防火墙,下一跳IP地址为10.1.10.5。

[SwitchA] traffic behavior b1

[SwitchA-behavior-b1] redirect ip-nexthop 10.1.10.5

[SwitchA-behavior-b1] quit

# 配置流策略。

[SwitchA] traffic policy p1

[SwitchA-trafficpolicy-p1] classifier c1 behavior b1

[SwitchA-trafficpolicy-p1] quit

# 在SwitchA的GigabitEthernet0/0/1入方向应用流策略。

[SwitchA] interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet1/0/1] traffic-policy p1 inbound

[SwitchA-GigabitEthernet1/0/1] quit

[SwitchA] quit

完成。。。

1.4 端口映射

1.4.1 服务器映射到外部网络

这个一般需要额外申请一个公网IP,我们假设这里映射内网的服务器的172.16.1.2的80端口到公网地址202.1.1.3:80上:

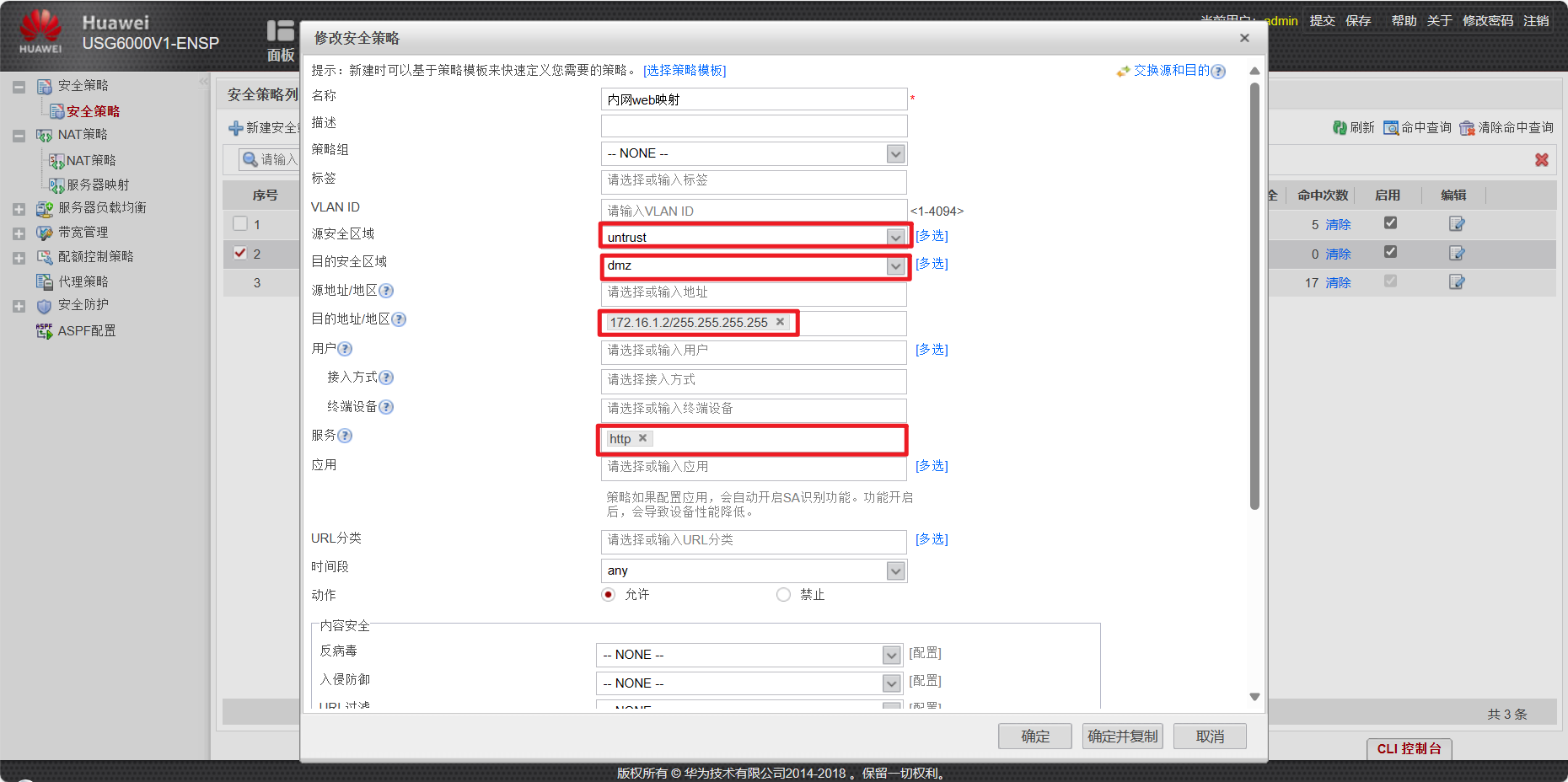

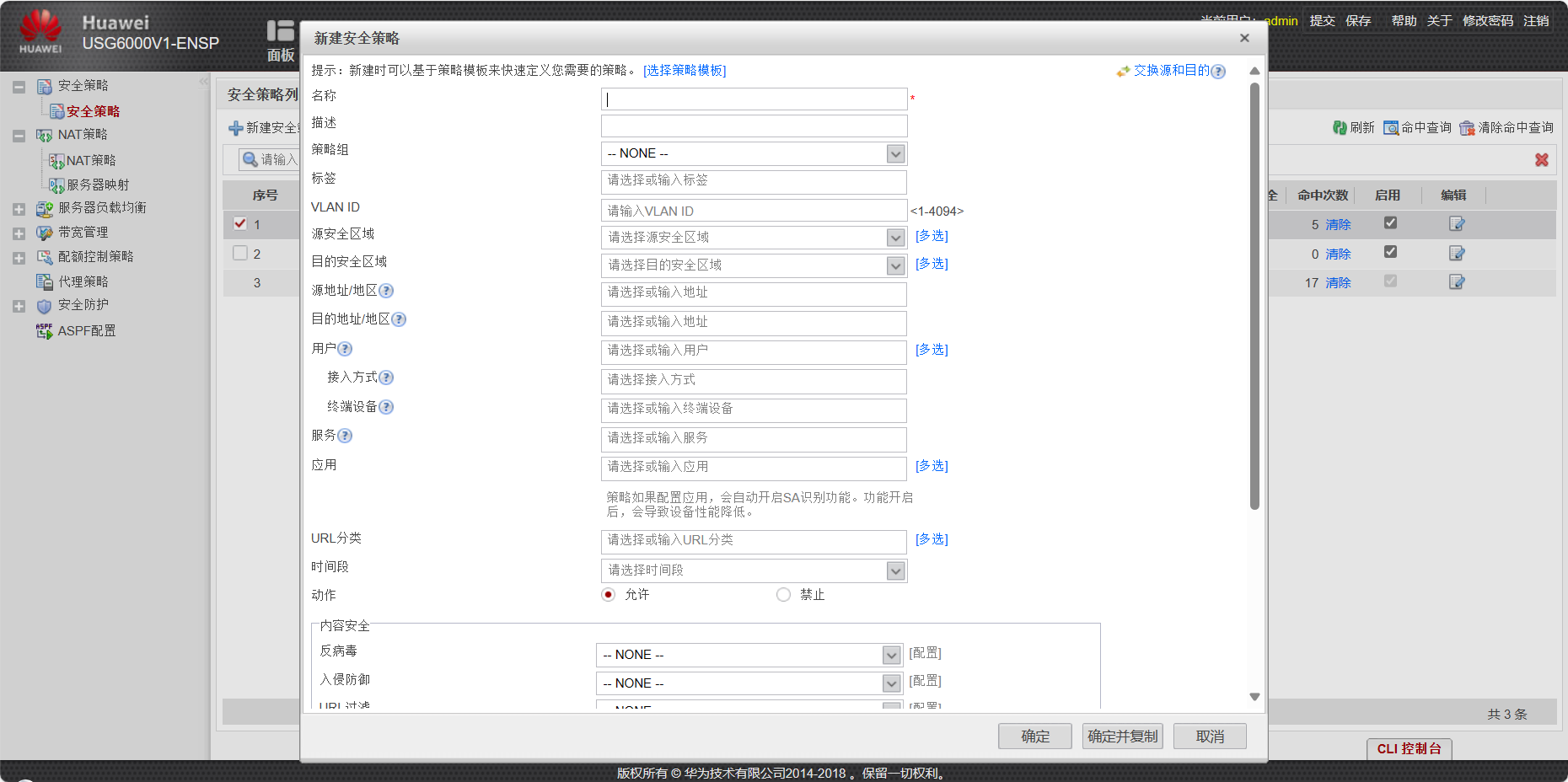

这里配置完成之后外网还是无法通过映射的公网地址访问内部服务器,还需要添加untrust访问dmz区域的策略:

尽量把策略写得准确一些,开放最小的权限。

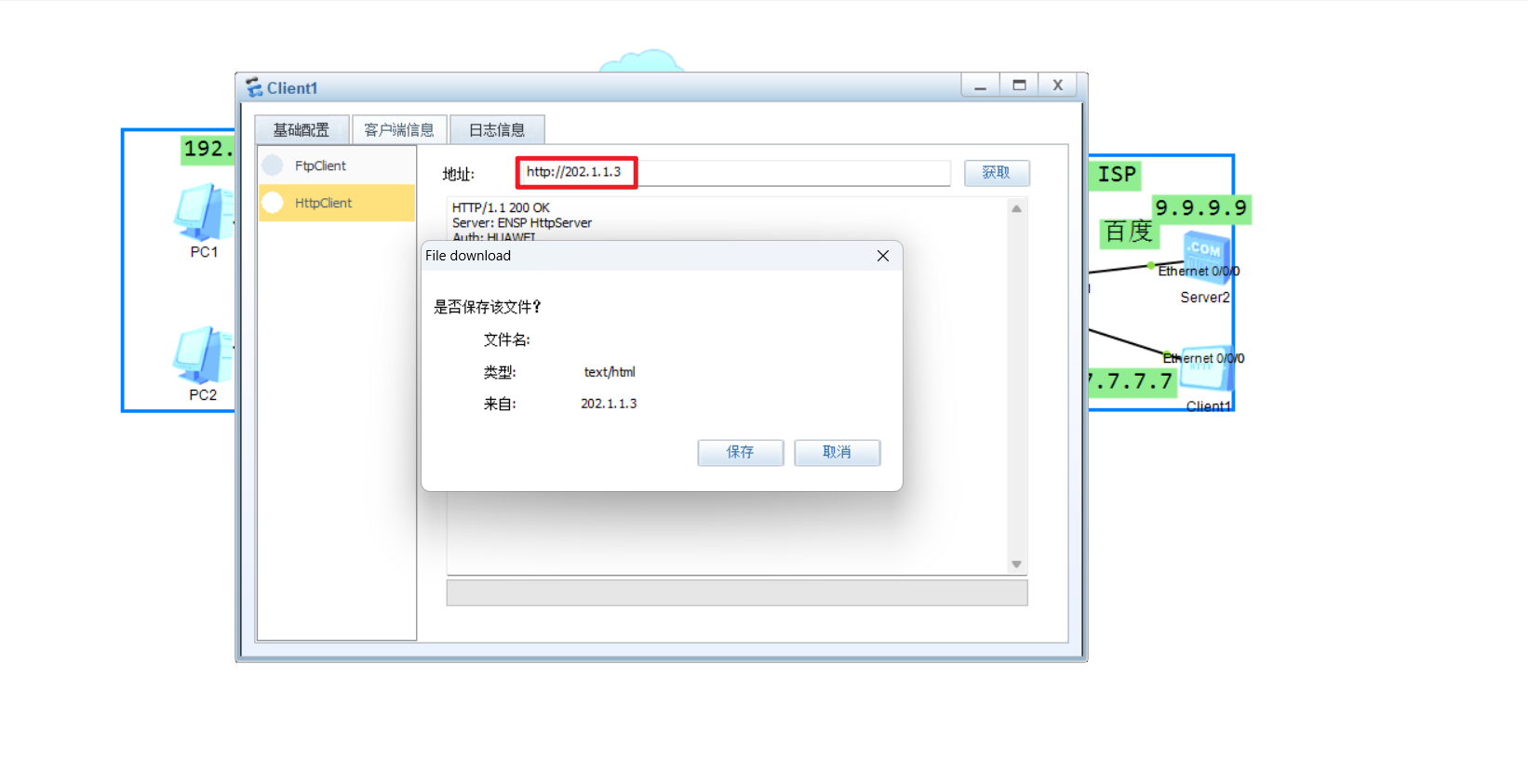

访问测试:

1.4 安全策略

以上配置其实已经明确怎么安全策略,就是通过策略限制其它访问,达到安全限制的规则:

二、VPN技术

2.1 vpn简介

vpn:virtual private network 虚拟专用网络

专线:DDN PTN SDH MSTP成本高,通信质量好

IPsec 、SSL MPLS-vpn、L2TP 、PPTP 、 GRE 、DSVPN(DMVPN)等等只需要有固定公网ip地址即可,价格 便宜,通信质量稍差

用途:

① 总部和分支之间对联site-to-site

② 远程出差人员,通过vpn拨号的方式访问企业内网,目前常用 vpn:IPsecvpn、 SSLvpn、 mplsvpn

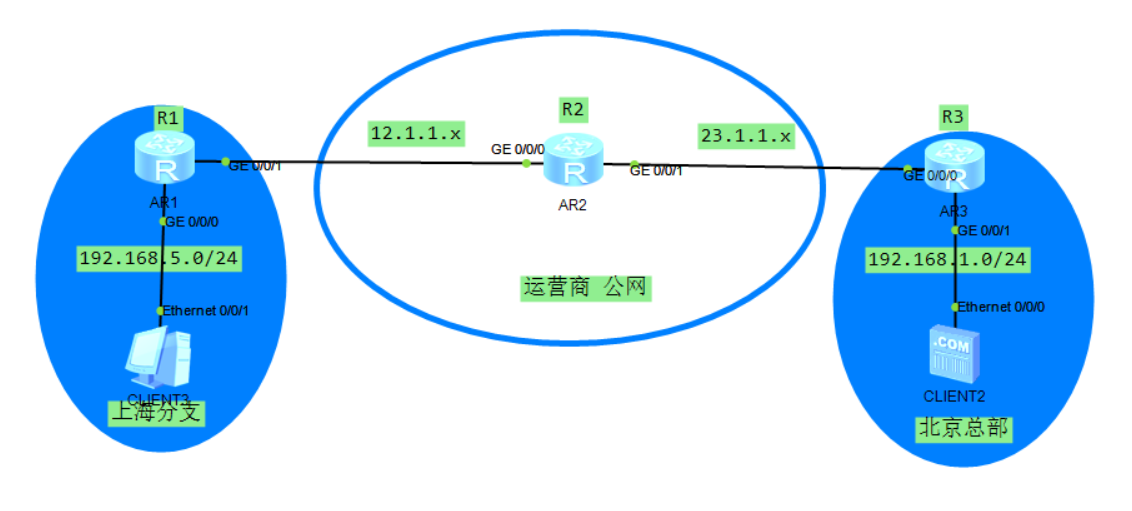

2.2 GRE-VPN

GRE:generic routing encapsulation 通用路由封装

GRE vpn 配置:公网地址可达

基础IP地址配置跳过。

① 缺省路由配置:使得两边的公网地址互相通信

AR1:

ip route-static 0.0.0.0 0.0.0.0 12.1.1.2

AR3:

ip route-static 0.0.0.0 0.0.0.0 23.1.1.2

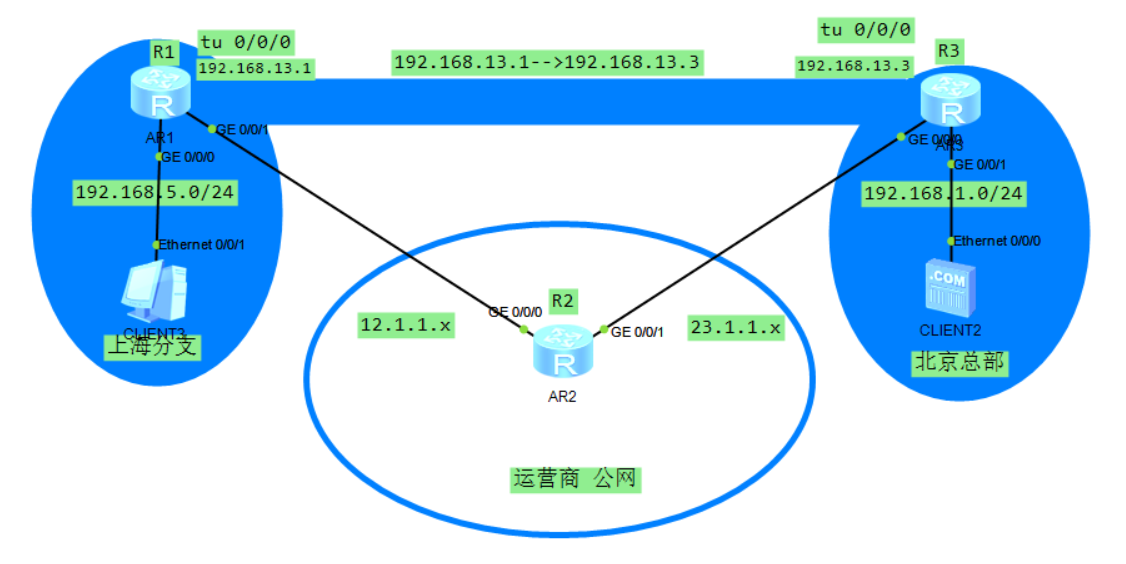

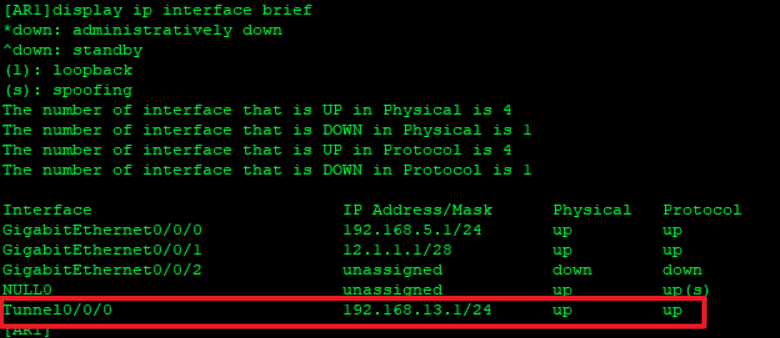

② 配置GRE隧道

AR1:

[AR1] interface Tunnel 0/0/0 # 创建逻辑接口

[AR1-Tunnel0/0/0] tunnel-protocol gre # 设置接口协议为GRE

[AR1-Tunnel0/0/0] source 12.1.1.1 # 设置源地址,要写本段公网地址

[AR1-Tunnel0/0/0] destination 23.1.1.3 # 设置目的地址,要写对端接口地址

[AR1-Tunnel0/0/0] ip address 192.168.13.1 24 # 配置逻辑接口IP,要和对端在一个网段

AR3:

interface Tunnel 0/0/0

tunnel-protocol gre

source 23.1.1.3

destination 12.1.1.1

ip address 192.168.13.3 24

此时就等同于在出口设备之间拉了一条虚拟隧道:

③ 此时其实就是通过隧道直连状态,再加一条路由两边即可互访:

AR1:

ip route-static 192.168.1.0 24 Tunnel 0/0/0 #Tunnel 0/0/0是本端出接口,也可以写成下一跳192.168.13.3

AR3:

ip route-static 192.168.5.0 24 Tunnel 0/0/0

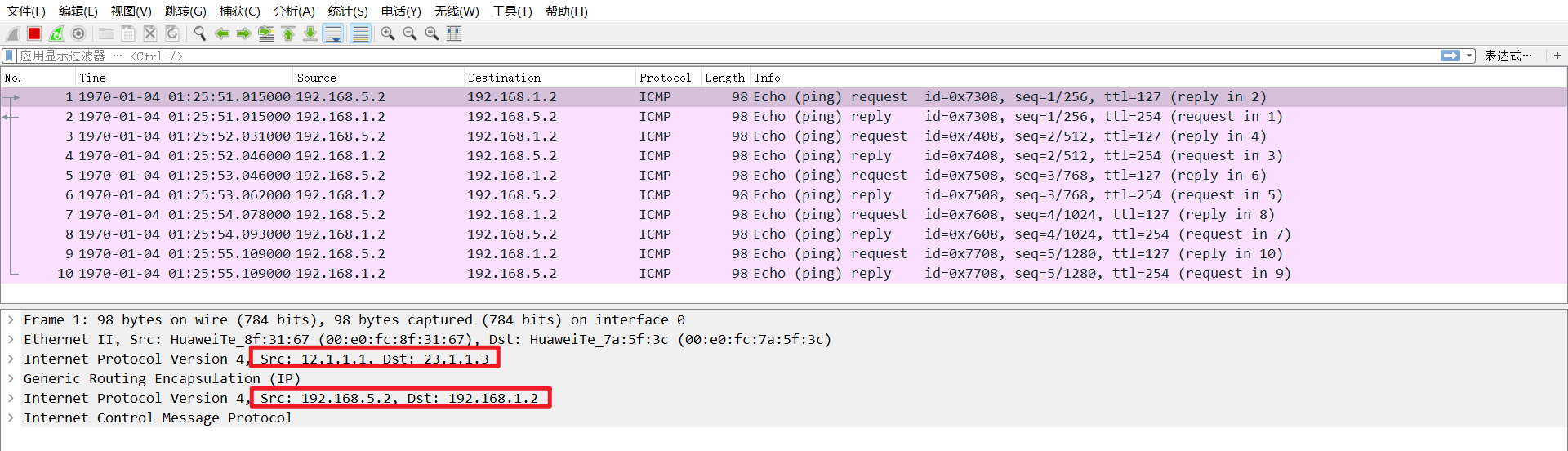

此时分支的内网就可以访问总部的内网资产。

可以看见其实就是套娃的操作,在私网地址的外部套了一层公网的ip用来传输,传到另一端再解开还原。

两层ip包头,外层是公网包头 内层是私网包头

缺点:数据包明文传输,不安全

2.2.1 可选配置

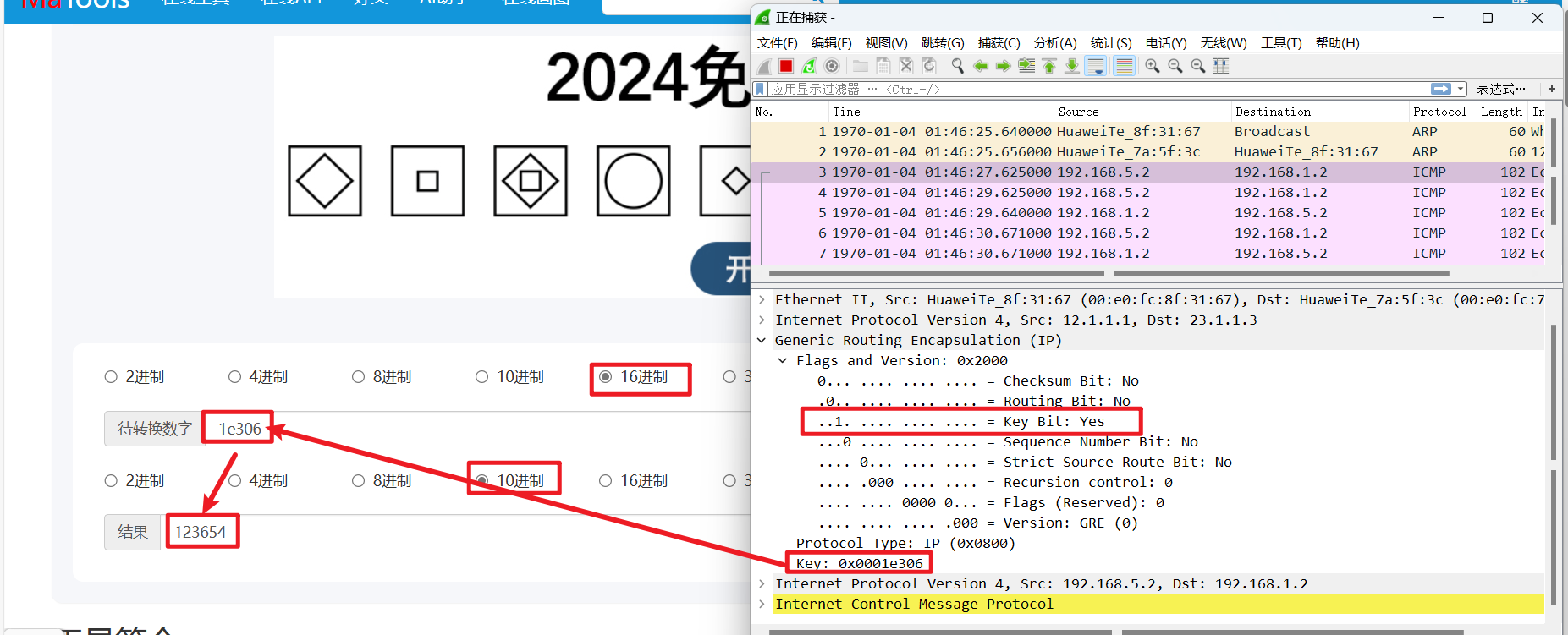

配置密码:

AR1:

interface Tunnel 0/0/0

gre key 123654

AR3:

interface Tunnel 0/0/0

gre key 123654

可以通过关闭中间的R2然后shutdown tunn0/0/0口校验,需让隧道从新建立才可以看 到效果!

密码是可逆的,只是转为16进制。

配置心跳机制:

AR1:

interface Tunnel 0/0/0

keepalive

AR3:

interface Tunnel 0/0/0

keepalive

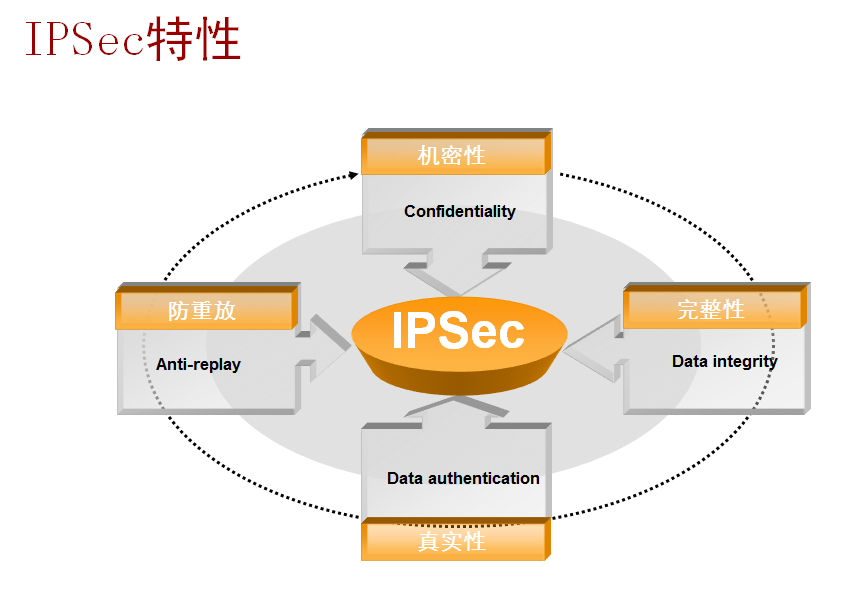

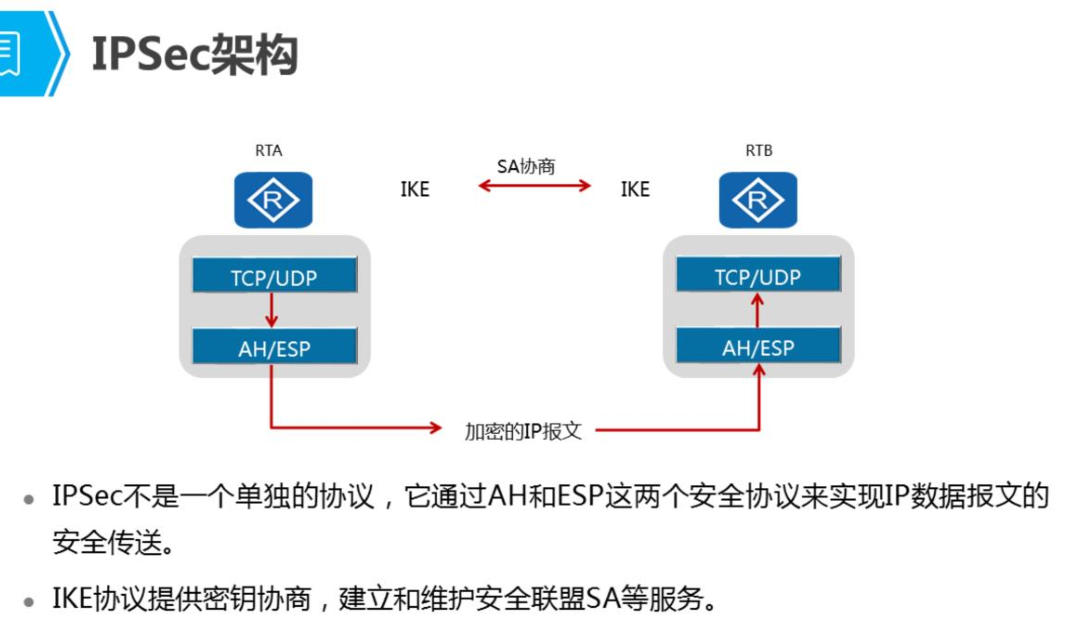

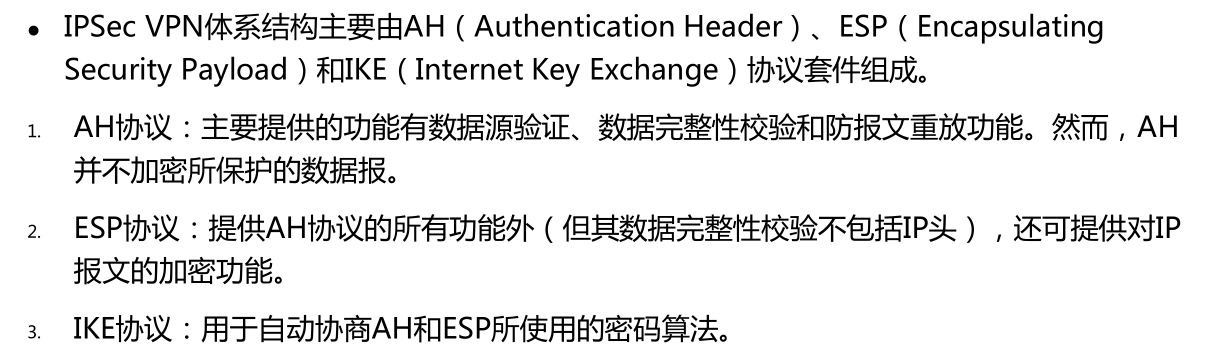

2.3 IPsec VPN

IKE为IPSec协商生成密钥,供ipsec 报文加解密和验证使用。

三个阶段:

① IKE 密钥协商阶段(建立IKE SA)

② IPsec 参数协商阶段(建立IPsec SA)

③ 加密传输数据(加密传输数据)

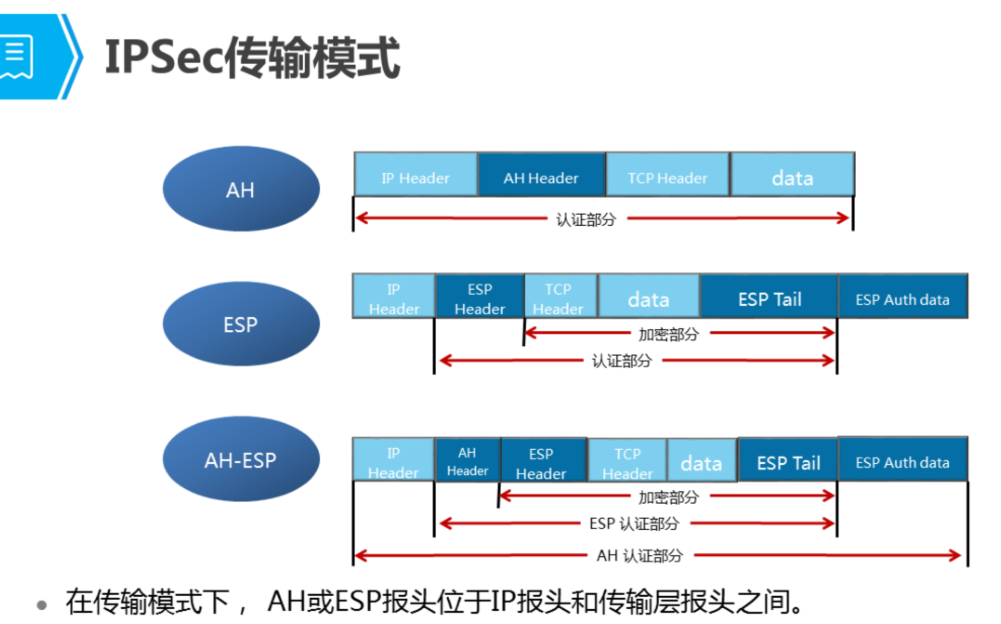

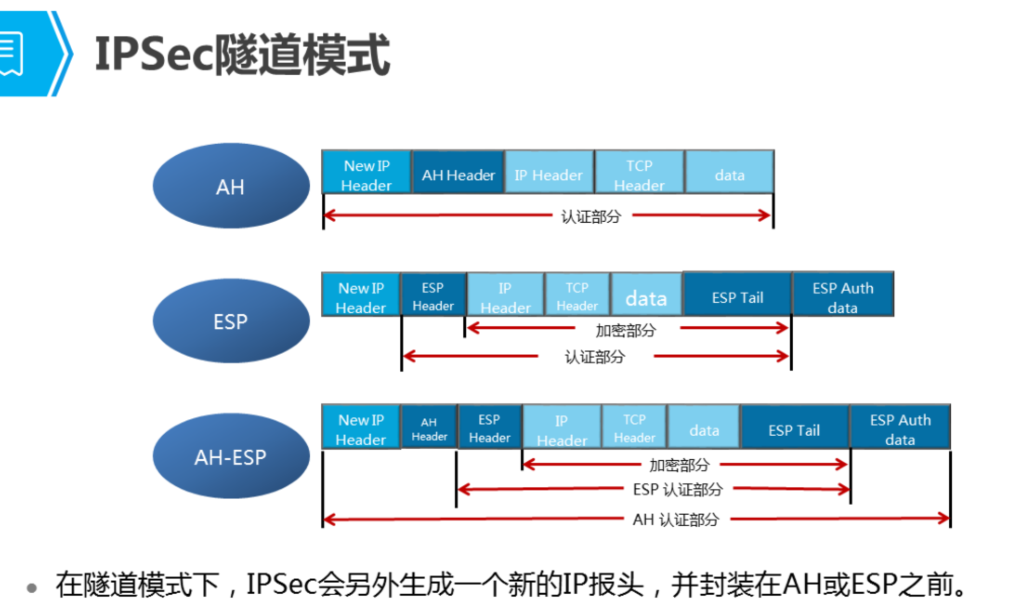

IPsec 两种数据封装方式(两大类 6小类):① 传输模式 ② 隧道模式

每种模式(每个大类)又包含三种小模式:a AH b ESP c AH+ESP

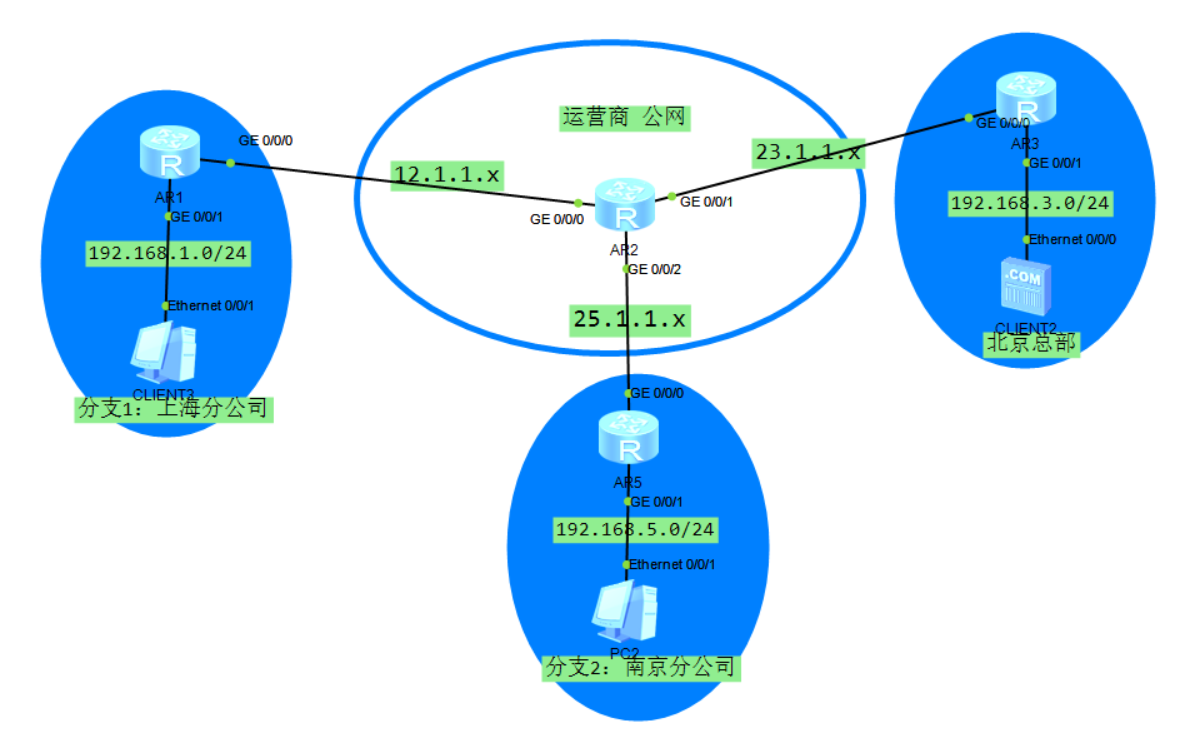

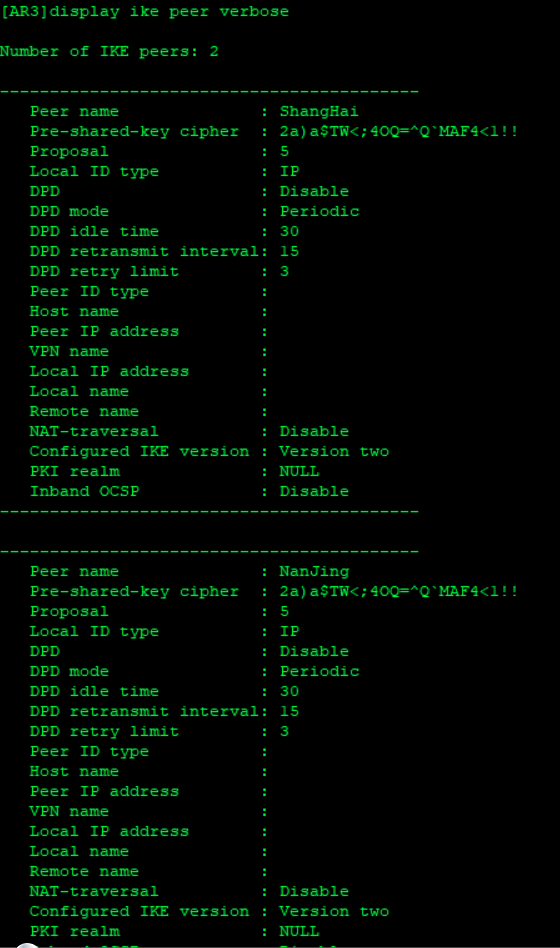

2.4 GRE over IPsec vpn配置

步骤1:确保公网地址可达

基础ip配置跳过,确保两端的公网地址可达,配置缺省路由:

AR1:

ip route-static 0.0.0.0 0.0.0.0 12.1.1.2

AR3:

ip route-static 0.0.0.0 0.0.0.0 23.1.1.2

AR5:

ip route-static 0.0.0.0 0.0.0.0 25.1.1.2

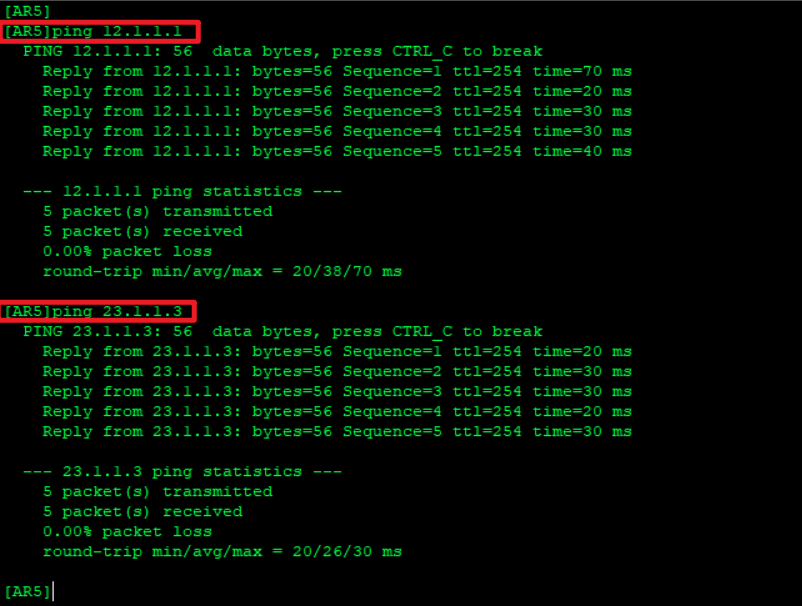

测试网络是否正常:

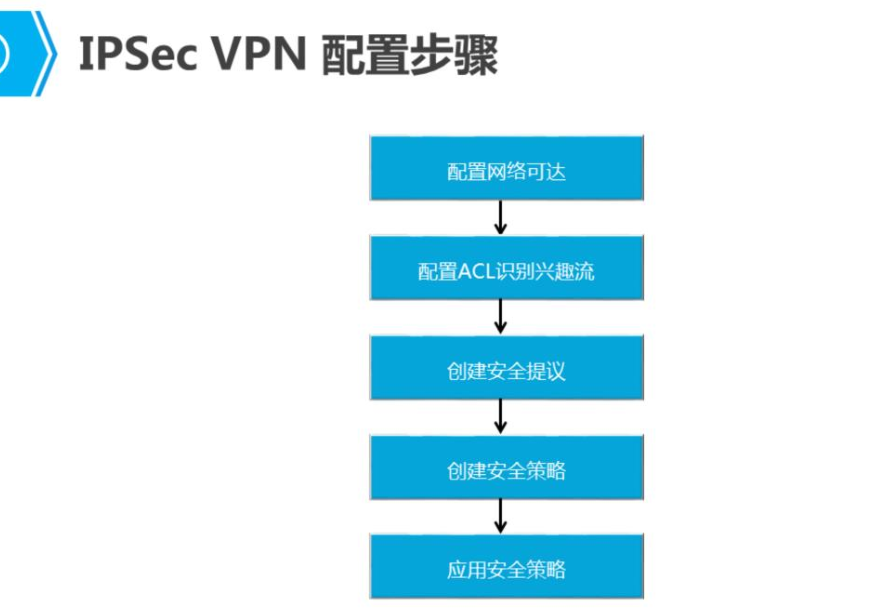

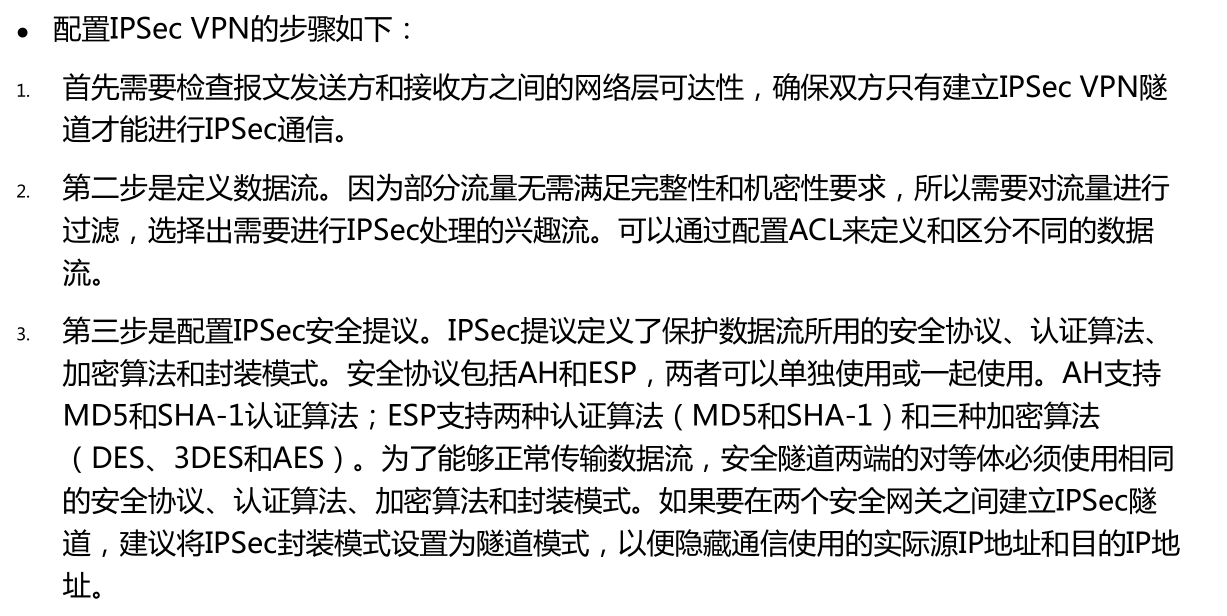

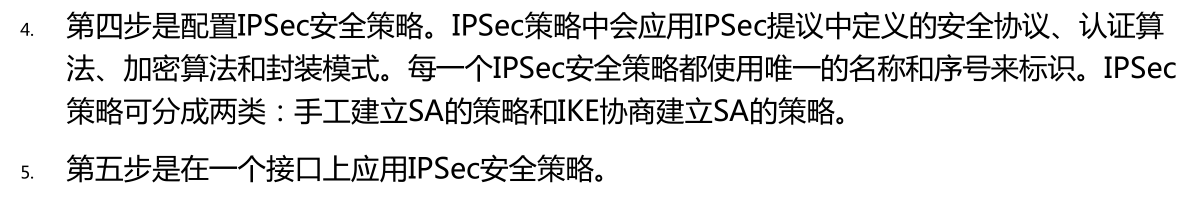

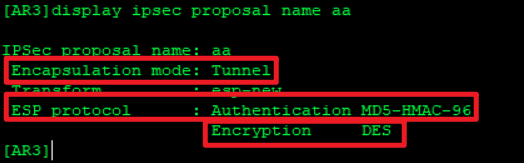

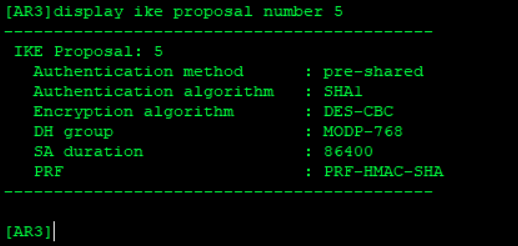

步骤2:创建安全提议

创建安全提议以及安全策略:对数据加密和 认证的一个方案(认证算法、加密算法、以及隧 道封装模式 、IKE版本 、认证密码 等等)

注意:AH 只能用来做认证和校验

ESP 既能用来做认证、校验也能用来做数据加密

AH :可以选择认证算法

ESP:可以选择认证和加密两类算法

默认封装方式: 默认采用esp模式的隧道封装

相应esp认证算法:MD5-HMAC-96

esp 加密算法:DES

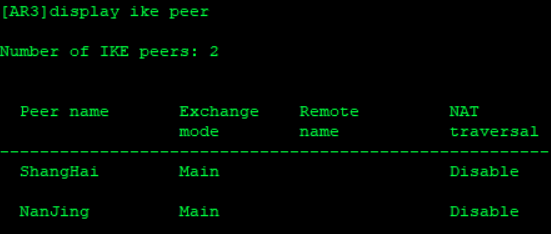

总部AR3:

[AR3] ipsec proposal aa #创建安全提议aa

[AR3] ike proposal 5

配置到上海分公司的IPsec

# 配置ike,选择v2版本,v1可能有厂商不适配

[AR3] ike peer ShangHai v2

[AR3-ike-peer-ShangHai] pre-shared-key cipher guojie #配置域共享密钥

[AR3-ike-peer-ShangHai] ike-proposal 5 #调用前面的ike proposal,注意数字要一样。

# 定义配置文件,名为TO_ShangHai

[AR3] ipsec profile TO_ShangHai

[AR3-ipsec-profile-TO_ShangHai] ike-peer ShangHai

[AR3-ipsec-profile-TO_ShangHai] proposal aa #调用前面的安全提议

配置到南京分公司的IPsec

ike peer NanJing v2

pre-shared-key cipher guojie

ike-proposal 5

quit

ipsec profile TO_NanJing

ike-peer NanJing

proposal aa

步骤3:创建GRE隧道接口并将ipsecvpn 策略文 件调用到隧道口

AR3:

interface Tunnel 0/0/0

ip address 192.168.13.3 24

tunnel-protocol gre

source GigabitEthernet 0/0/0

destination 12.1.1.1

ipsec profile TO_ShangHai

上面的配置基本都整合到TO_ShangHai配置文件里,这里就通过ipsec profile TO_ShangHai调用即可。

再配置到南京分公司的,也是AR3:

interface Tunnel 0/0/1

ip address 192.168.35.3 24

tunnel-protocol gre

source GigabitEthernet 0/0/0

destination 25.1.1.5

ipsec profile TO_NanJing

可以配置的参数、认证算法非常多,我们保持使用默认即可。生产中配置VPN一般也都是通过web页面点选。

这样北京总部的就配置完成了,再配置上海分公司的。

上海分公司AR1:

system-view

ipsec proposal aa

quit

ike proposal 5

quit

ike peer ZongBu v2

pre-shared-key cipher guojie

ike-proposal 5

quit

ipsec profile TO_ZongBu

ike-peer ZongBu

proposal aa

注意域共享密钥保持和总部一致

配置GRE隧道

interface Tunnel 0/0/0

ip address 192.168.13.1 24

tunnel-protocol gre

source GigabitEthernet 0/0/0

destination 23.1.1.3

ipsec profile TO_ZongBu

南京分公司AR5:

system-view

ipsec proposal aa

quit

ike proposal 5

quit

ike peer ZongBu v2

pre-shared-key cipher guojie

ike-proposal 5

quit

ipsec profile TO_ZongBu

ike-peer ZongBu

proposal aa

配置GRE隧道

interface Tunnel 0/0/0

ip address 192.168.35.5 24

tunnel-protocol gre

source GigabitEthernet 0/0/0

destination 23.1.1.3

ipsec profile TO_ZongBu

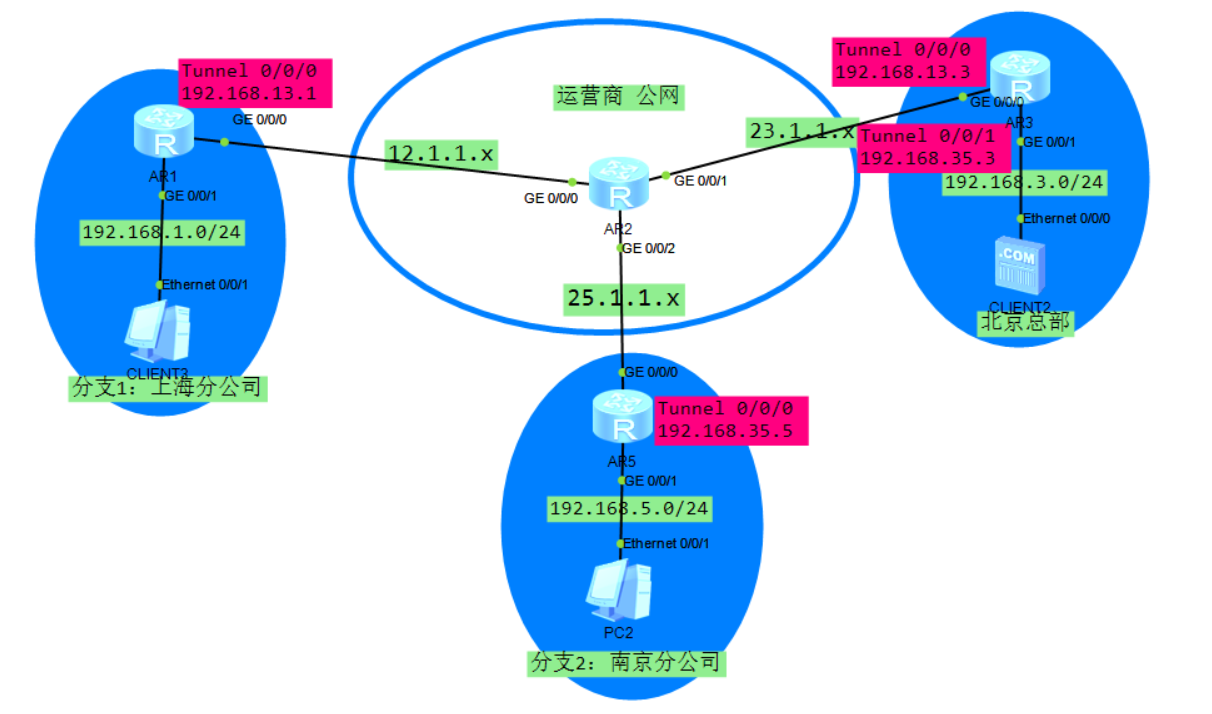

步骤4:在隧道接口上运行ospf

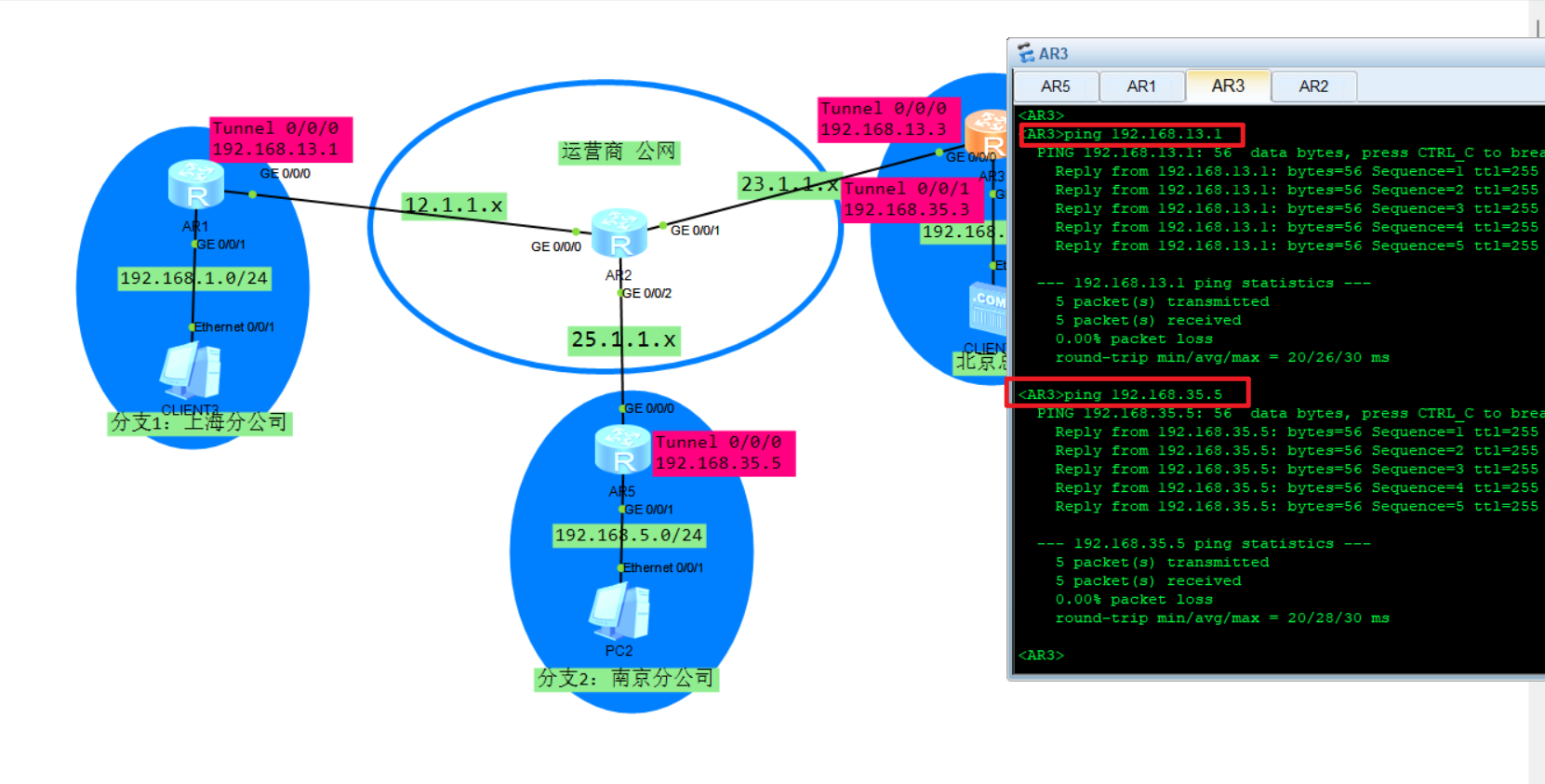

测试隧道是否正常:

配置ospf:

AR1:

ospf 1 router-id 1.1.1.1

area 0.0.0.0

network 192.168.1.0 0.0.0.255

network 192.168.13.0 0.0.0.255

AR3:

ospf 1 router-id 3.3.3.3

area 0.0.0.0

network 192.168.3.0 0.0.0.255

network 192.168.13.0 0.0.0.255

network 192.168.35.0 0.0.0.255

AR5:

ospf 1 router-id 5.5.5.5

area 0.0.0.0

network 192.168.5.0 0.0.0.255

network 192.168.35.0 0.0.0.255

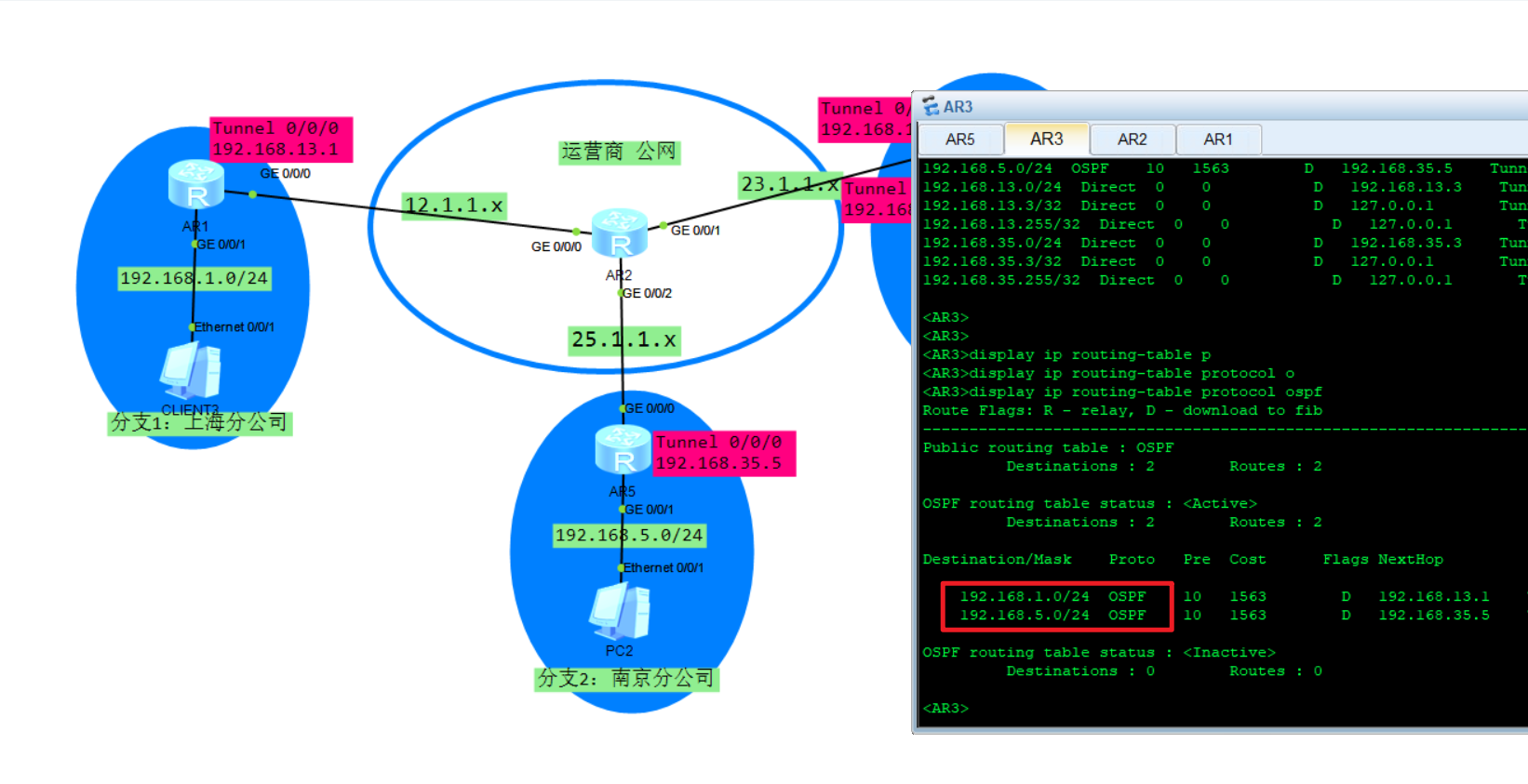

此时AR3就会学习到分公司的路由:

这里分公司之间虽然没有创建隧道,但是它们也可以互访,原因是他们把流量发到总部之后总部帮忙中转的,如果不想要中转也可以依次类推在分公司之间建立隧道。

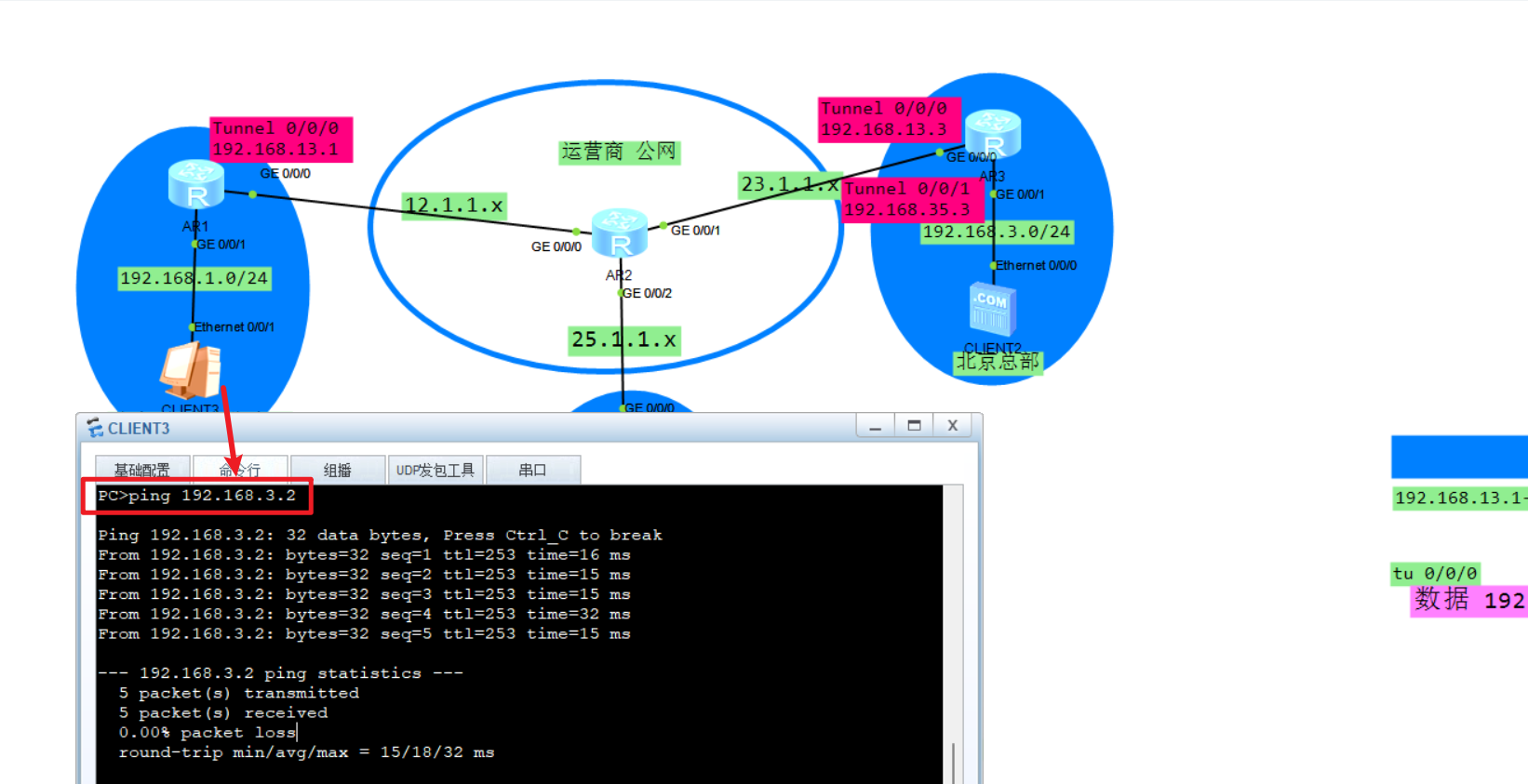

这时分公司是可以和总公司互访的:

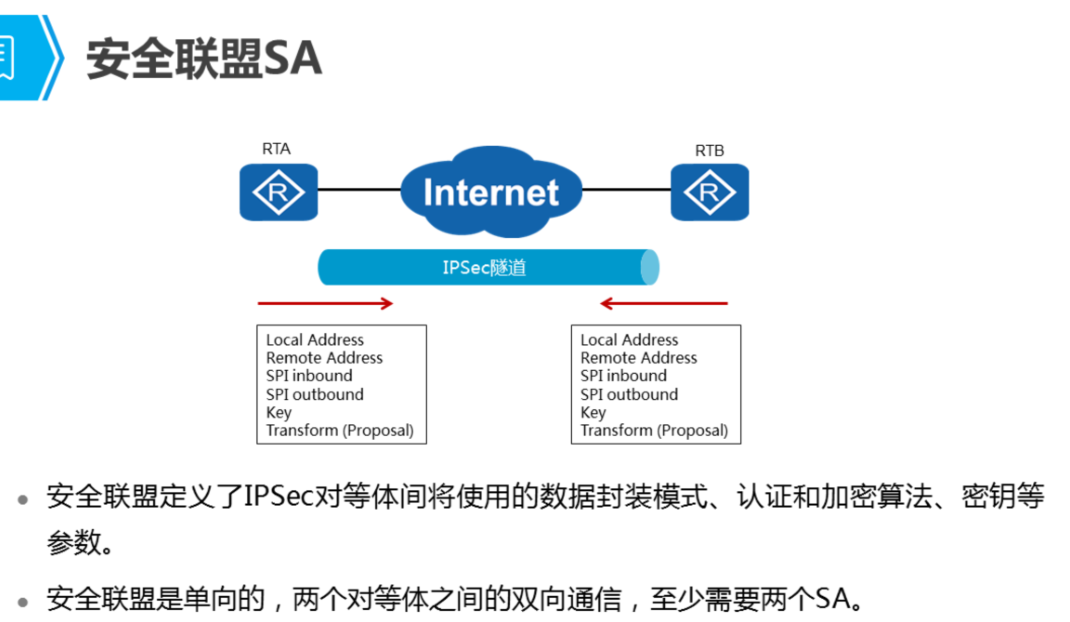

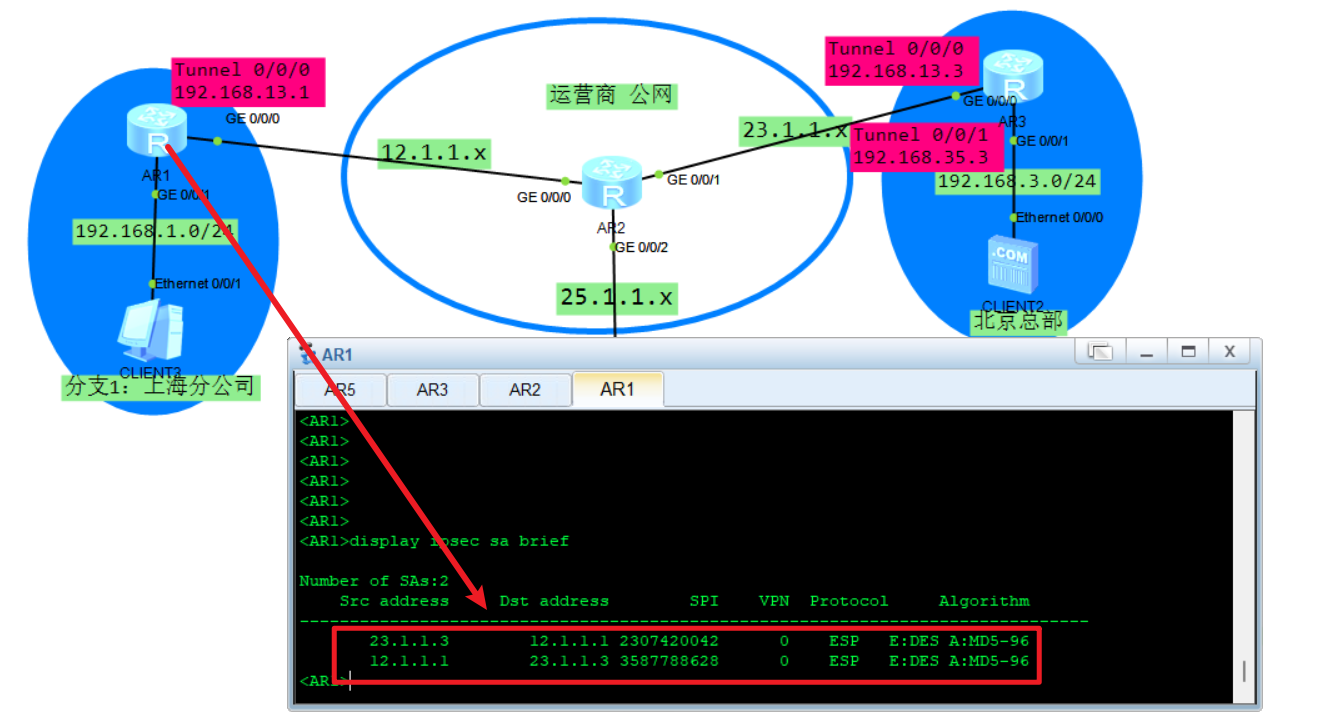

两个安全联盟(一对):安全联盟是单向的

九、WLAN

9.1 VLAN Pool

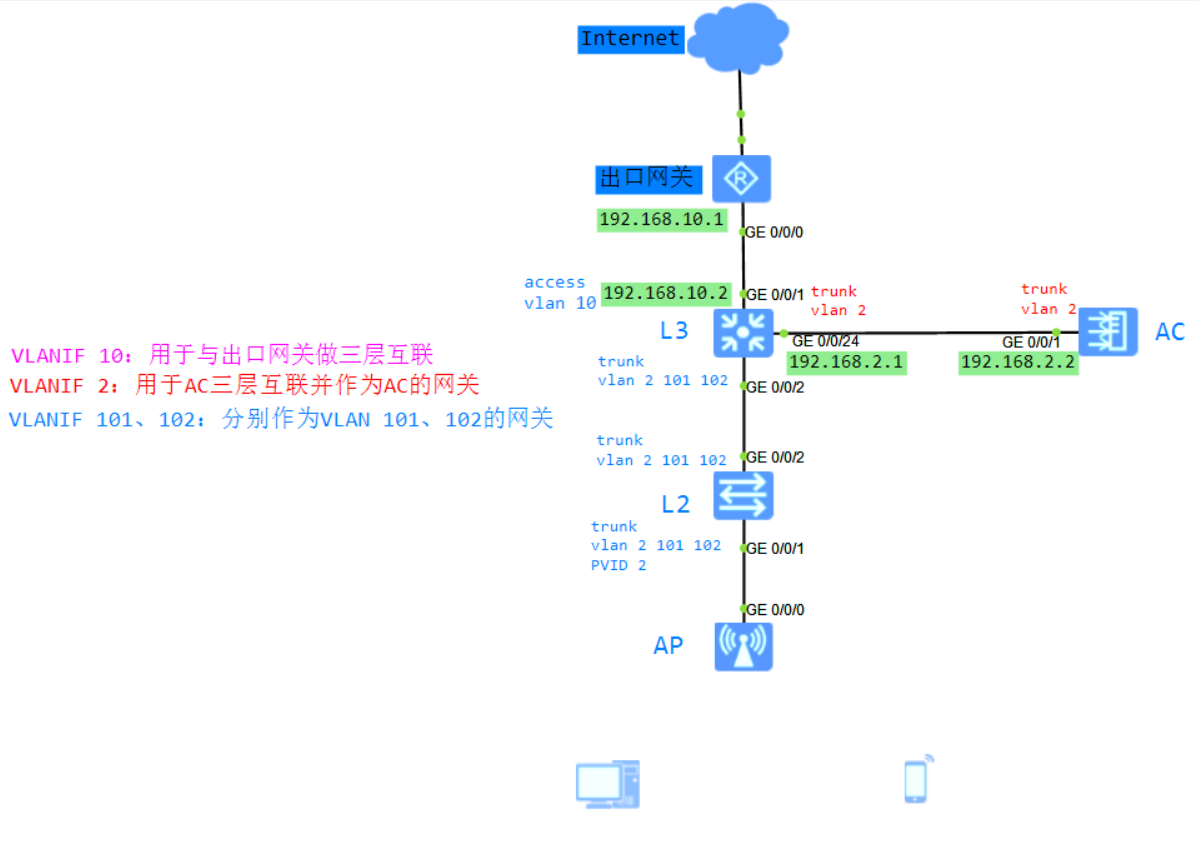

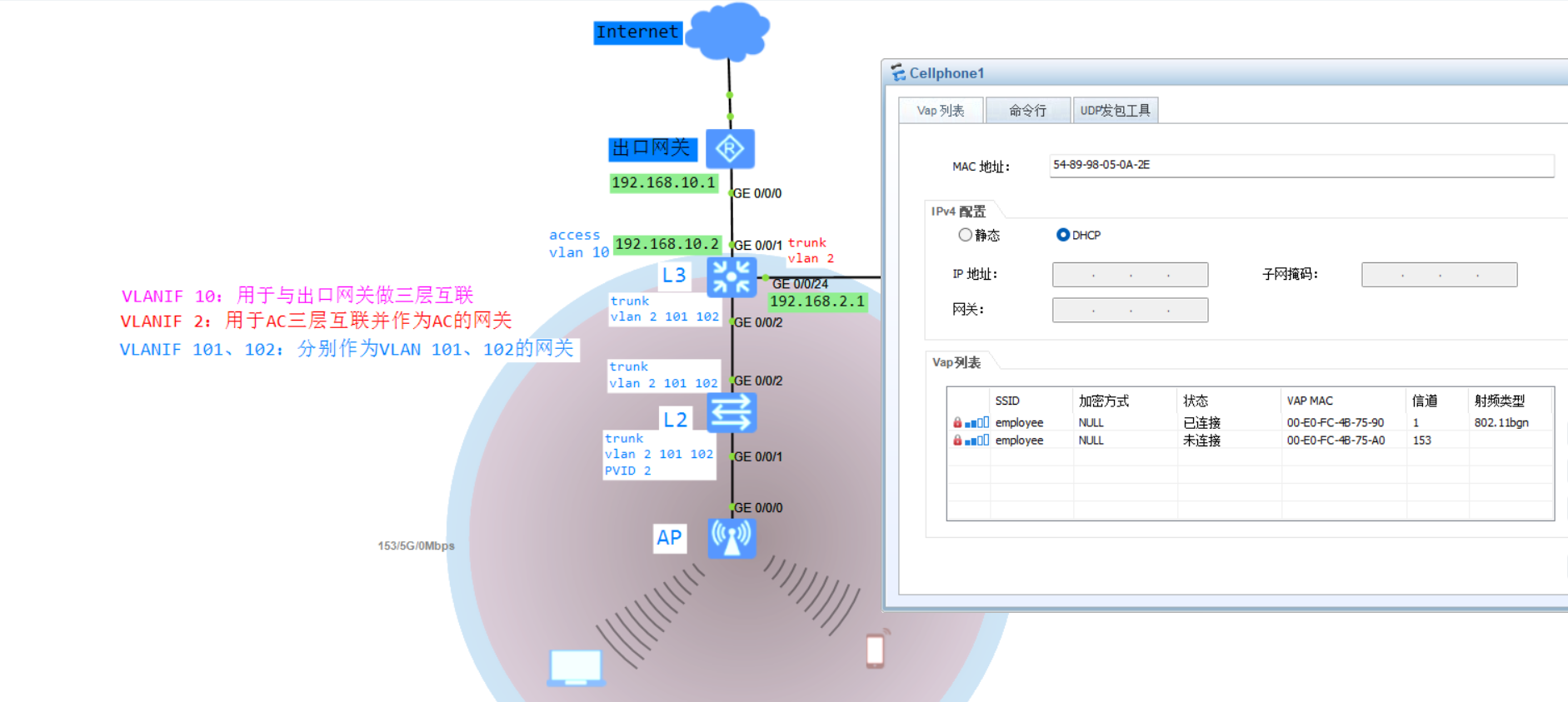

需求:企业有出口网关(AR)、汇聚交换机(L3)、接入交换机(L2)、AC和AP设备,希望能够部署无线网络,为员工提供无线上网服务。

使用VLAN pool作为业务VLAN,可以避免出现IP地址资源不足或者IP地址资源浪费,减小单个VLAN下的用户数目,缩小广播域。

组网需求

AC组网方式:旁挂二层组网。

业务数据转发方式:直接转发(缺省方式)。

DHCP部署方式:汇聚交换机L3作为DHCP服务器为AP和STA分配IP地址。

AP管理:VLAN 2,网段为192.168.2.0/24。网关为汇聚交换机上的VLANIF2接口IP。

无线业务:VLAN pool(VLAN 101、102),SSID为employee,密码为YsHsjx_202206,网段为192.168.101.0/24和192.168.102.0/24。网关为汇聚交换机上的VLANIF101、102接口IP。

AC与AP建立管理隧道的源接口:AC上的VLANIF2。

AC与汇聚交换机三层互联的接口:VLANIF2。

汇聚交换机与出口网关三层互联的接口:VLANIF10。

操作步骤

-

配置接入交换机(L2):

vlan batch 2 101 102 interface GigabitEthernet0/0/1 port link-type trunk port trunk pvid vlan 2 port trunk allow-pass vlan 2 101 to 102 interface GigabitEthernet0/0/2 port link-type trunk port trunk allow-pass vlan 2 101 to 102 -

配置汇聚交换机(L3)

-

透传管理VLAN和业务VLAN(AP方向)

vlan batch 2 101 102 interface GigabitEthernet0/0/2 port link-type trunk port trunk allow-pass vlan 2 101 to 102 interface GigabitEthernet0/0/24 port link-type trunk port trunk allow-pass vlan 2 -

配置DHCP服务器(为AP和STA分配IP)

dhcp enable interface Vlanif2 ip address 192.168.2.1 255.255.255.0 dhcp select interface dhcp server excluded-ip-address 192.168.2.2 interface Vlanif101 ip address 192.168.101.1 255.255.255.0 dhcp select interface dhcp server dns-list 223.5.5.5 interface Vlanif102 ip address 192.168.102.1 255.255.255.0 dhcp select interface dhcp server dns-list 223.5.5.5 -

配置与出口网关三层互联

vlan batch 10 interface Vlanif10 ip address 192.168.10.2 255.255.255.0 interface GigabitEthernet0/0/1 port link-type access port default vlan 10 ip route-static 0.0.0.0 0.0.0.0 192.168.10.1

- 配置AC上线

-

透传管理VLAN

vlan batch 2 interface GigabitEthernet0/0/1 port link-type trunk port trunk allow-pass vlan 2 -

指定与AP建立CAPWAP隧道的源接口

interface Vlanif2 ip address 192.168.2.2 255.255.255.0 capwap source interface vlanif 2

AC默认开启CAPWAP控制隧道的DTLS加密功能。添加AP时AP会上线失败,此时需要先开启CAPWAP DTLS不认证方式让AP上线,以便AP获取安全凭证,AP上线后应及时关闭该功能,避免未授权AP上线。

- AC授权让AP上线

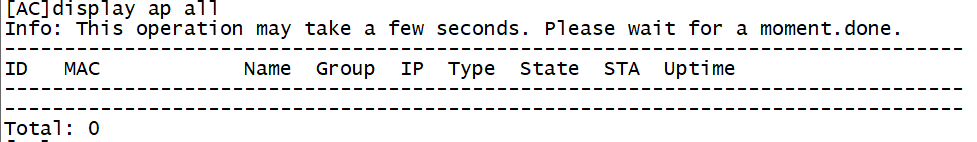

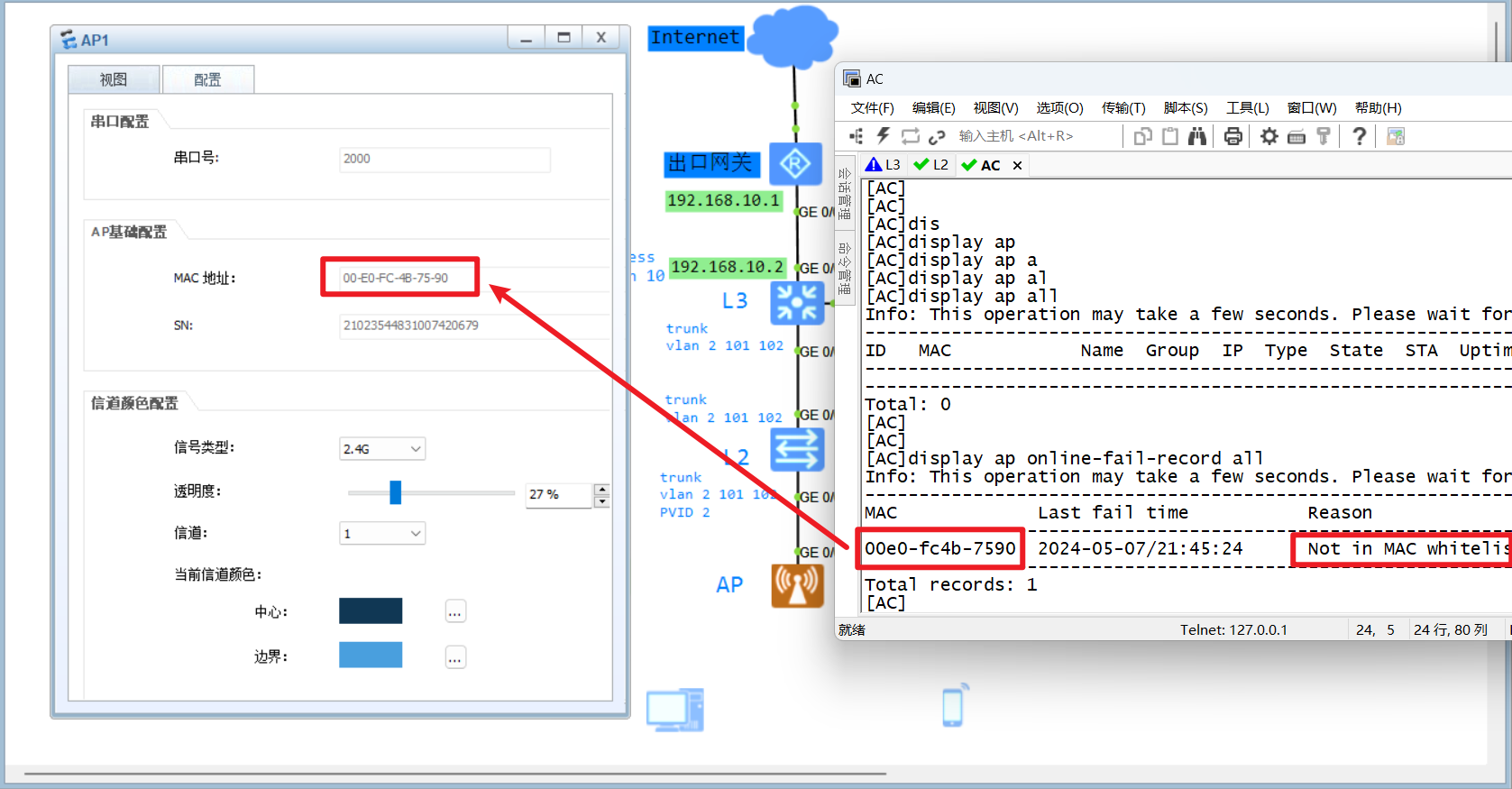

此时AP还没有上线,因为他不在白名单当中,还需要在AC上授权:

AC上查看未授权的AP:

这里提示ap还不在白名单当中,可以在AC上配置加入白名单让ap上线:

AC:

wlan

ap-confirm mac 00e0-fc4b-7590

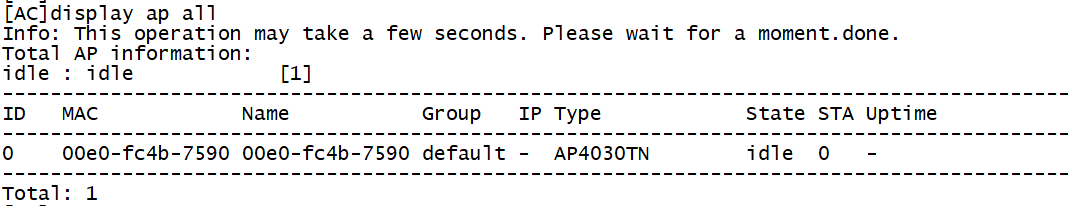

再看就上线了。

-

配置WLAN业务

(1)配置VLAN pool

[AC-wlan-view] quit [AC] vlan batch 101 102 //创建规划好的业务VLAN [AC] vlan pool employee //创建名为“employee”的VLAN pool [AC-vlan-pool-employee] vlan 101 102 //将指定业务VLAN添加到VLAN pool中 [AC-vlan-pool-employee] quit(2)配置VAP模板(employee)

[AC] wlan //进入WLAN视图 [AC-wlan-view] security-profile name employee //创建名为“employee”的安全模板 [AC-wlan-sec-prof-employee] security wpa-wpa2 psk pass-phrase YsHsjx_202206 aes //设置无线密码 [AC-wlan-sec-prof-employee] quit [AC-wlan-view] ssid-profile name employee //创建名为“employee”的SSID模板 [AC-wlan-ssid-prof-employee] ssid employee //指定SSID为“employee” [AC-wlan-ssid-prof-employee] quit [AC-wlan-view] vap-profile name employee //创建名为“employee”的VAP模板 [AC-wlan-vap-prof-employee] security-profile employee //引用安全模板 [AC-wlan-vap-prof-employee] ssid-profile employee //引用SSID模板 [AC-wlan-vap-prof-employee] service-vlan vlan-pool employee //指定VAP的业务VLAN为VLAN pool [AC-wlan-vap-prof-employee] quit(3)配置VAP(引用VAP模板)

说明:前面没有配置AP加入单独的AP组,AP会自动加入到名为“default”的AP组中,因此配置默认的AP组“default”引用VAP模板即可。

[AC-wlan-view] ap-group name default [AC-wlan-ap-group-default] vap-profile employee wlan 1 radio all [AC-wlan-ap-group-default] quit [AC-wlan-view] quit3. 配置与汇聚交换机三层互联

[AC] ip route-static 0.0.0.0 0.0.0.0 192.168.2.1 //配置默认路由,下一跳(192.168.2.1)是互联的对端设备上的接口IP [AC] return-

配置AP的场景化参数(V200R022C10版本及之后版本支持)

在AP组下引用AP的场景化参数(以室内普通覆盖场景为例)

<AC> system-view [AC] wlan [AC-wlan-view] ap-group name default [AC-wlan-ap-group-default] scene indoor-normal-density //此处以室内普通覆盖场景为例

-

这里如果不支持就跳过了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号