20222428 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

1.1实验任务

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取相关信息。

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答相关问题。

(4)使用Nessus开源软件对靶机环境进行扫描,回答相关问题。

(5)搜索自己在网上的足迹并练习Google hack技能。

1.2实验要求

(1)DNS域名信息查询

- 查询选定域名的注册人及联系方式。

- 获取该域名对应的IP地址。

- 查找IP地址的注册信息及地理位置。

(2)获取好友IP地址并查询地理位置

- 在合法范围内尝试获取好友的IP地址。

- 使用在线工具查询该IP地址的地理位置。

(3)使用nmap对靶机环境进行扫描

- 检查靶机IP地址是否活跃。

- 扫描靶机开放的TCP和UDP端口。

- 确定靶机的操作系统及版本。

- 识别靶机上安装的服务。

(4)使用Nessus对靶机环境进行扫描

- 扫描靶机开放的端口。

- 分析各端口上网络服务存在的安全漏洞。

- 提出可能的攻击方法。

(5)搜索自己在网上的足迹并使用Google hack技能

- 搜索自己的网上足迹,确认隐私和信息泄漏问题。

- 练习使用至少10种Google hack搜索方法进行高级搜索。

2.实验过程

2.1DNS域名信息查询

查询信息如下:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

目的域名:www.baidu.com.cn

用到以下命令:

WHOIS命令:是一个用于查询域名注册信息的命令行工具。用户可以获取域名的注册者信息、注册日期、到期日期、域名服务器(DNS)信息等。

Dig命令:是Linux下的一个网络工具,用于查询DNS相关信息。它提供了多种功能,可以用来获取域名的A记录、CNAME记录、MX记录、TXT记录等。

Nslookup:是一种常用的网络工具,用于查询DNS服务器以获取与域名相关的信息。

Traceroute命令:在linux下用于跟踪数据包从源主机到目标主机经过的路由节点,并显示沿途经过的每个路由器的IP地址和响应时间。

Tracert命令:在Windows下该命令追踪数据包路径,测量每跳延迟,显示IP地址、域名及时间,有助于分析网络延迟、定位故障和跟踪路径。

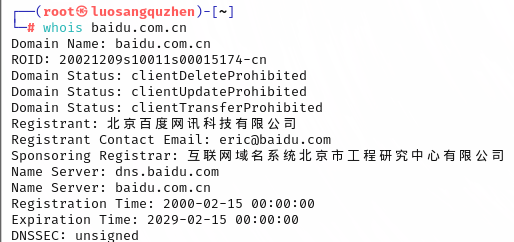

在kali中输入whois baidu.com.cn

可以获取以下信息:

域名:baidu.com.cn

ROID:20021209s10011s00015174-Cn(注册对象标识符)

域名状态:

clientDeleteProhibited:禁止客户删除

clientUpdateProhibited:禁止客户更新

clientTransferProhibited:禁止客户转移

注册人:北京百度网讯科技有限公司

注册人联系邮箱:eric@baidu.com

注册商:互联网域名系统北京市工程研究中心有限公司

域名服务器:

Name Server:dns.baidu.com

Name Server:baidu.com.cn

注册时间:2000年02月15日 00:00:00

到期时间:2029年02月15日 00:00:00

DNSSEC:未签名(unsigned)

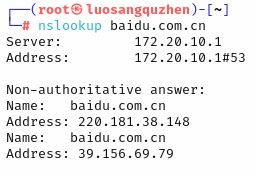

输入nslookup baidu.com.cn

得到baidu.com的两个ip地址。

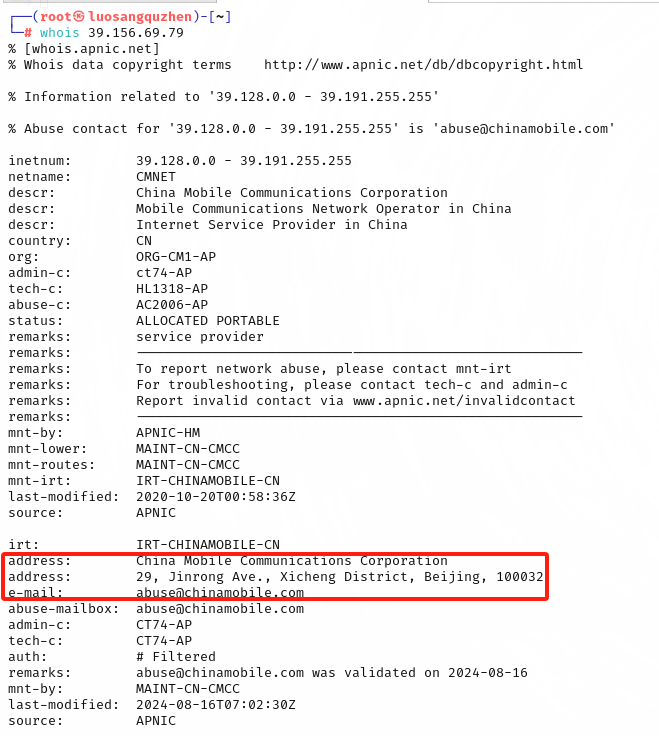

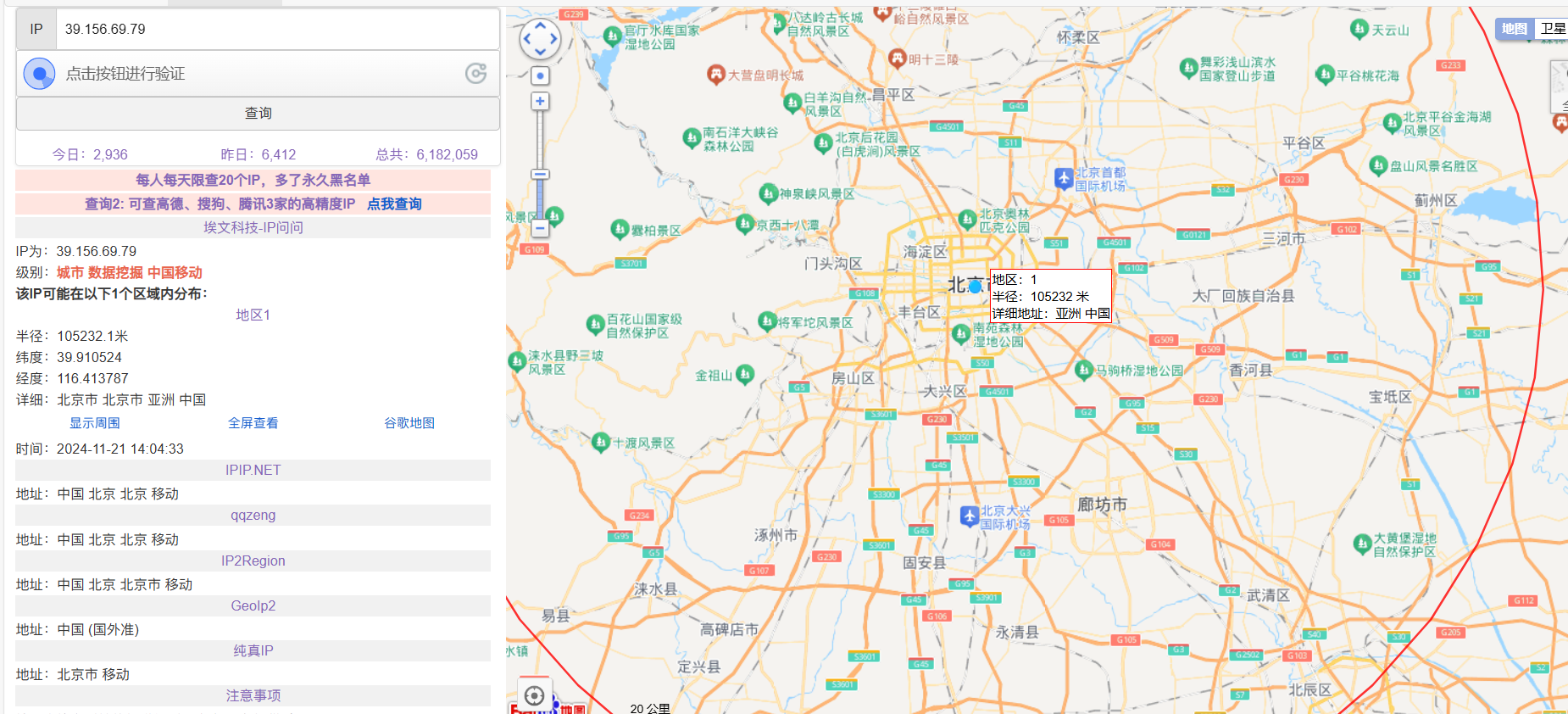

对这两个ip再进行whois命令,输入whois 39.156.69.79

可见以下信息:

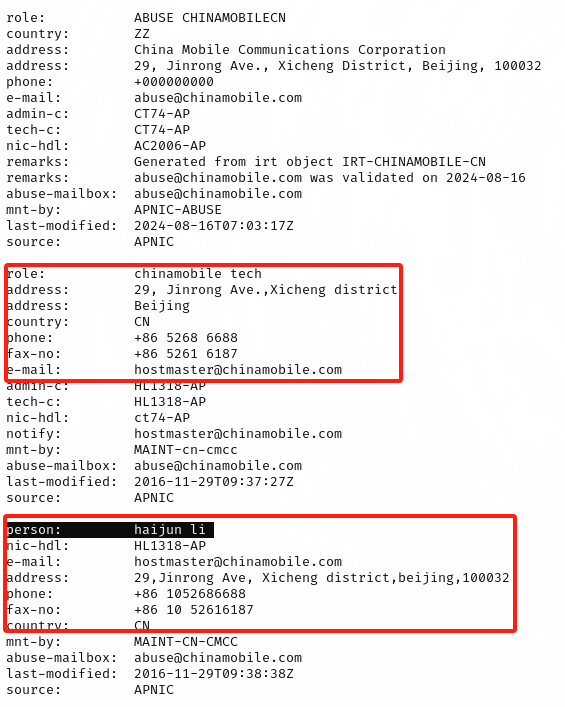

IP地址注册人:haijun li

邮箱:hostmaster@chinamobile.com

地址: 29,Jinrong Ave, Xicheng district,beijing,100032

联系电话: +86 1052686688...

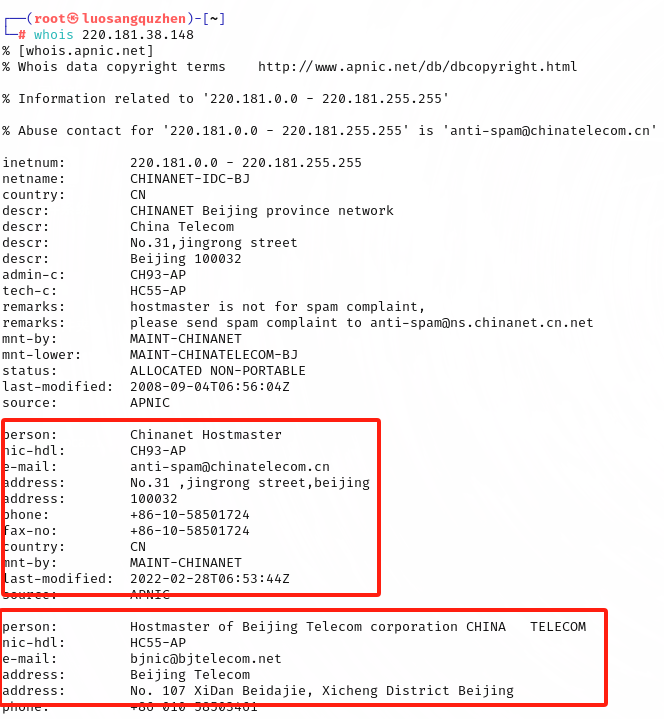

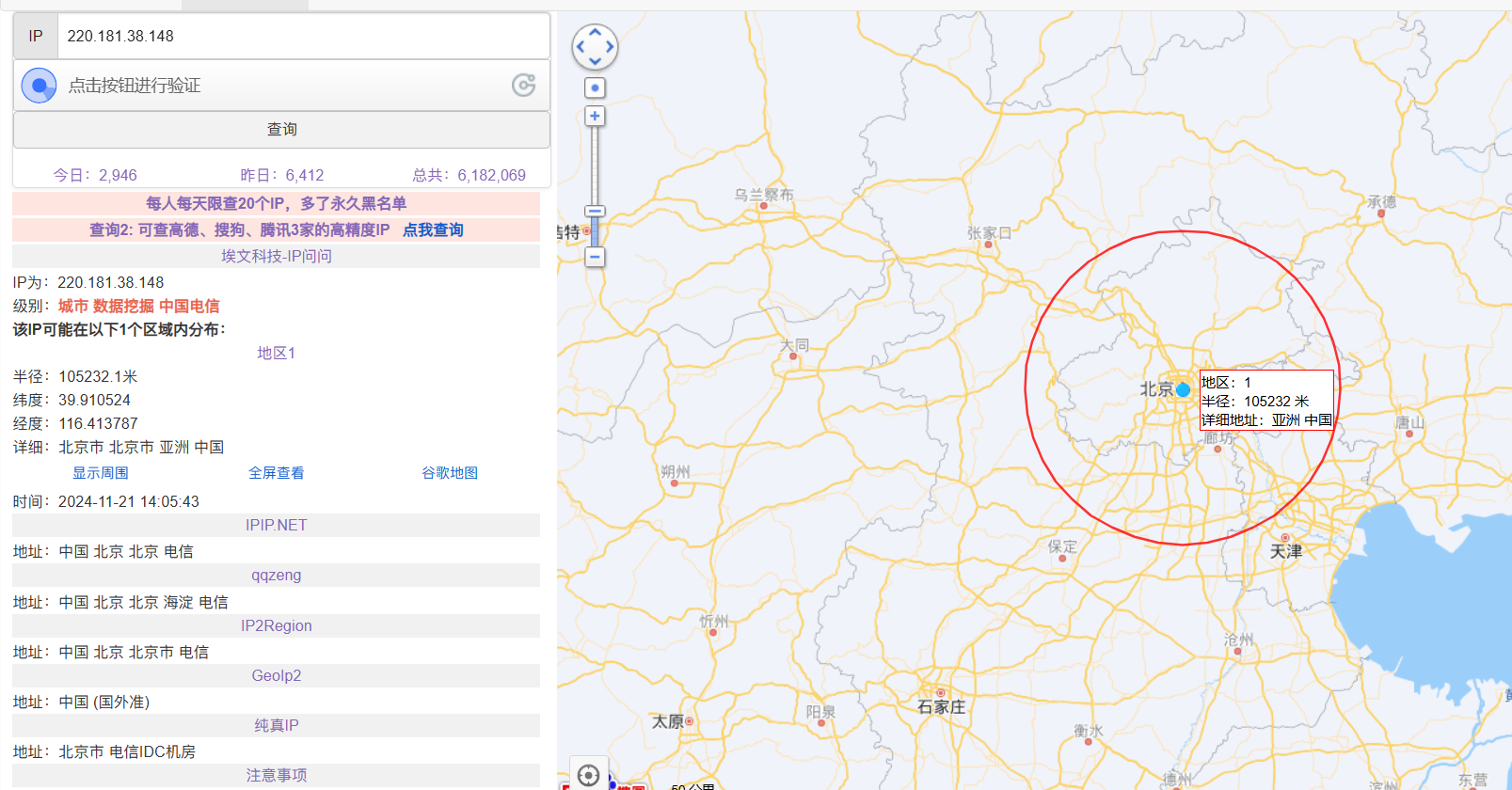

输入whois 220.181.38.148

同理能看到注册人相关信息以及其他信息。

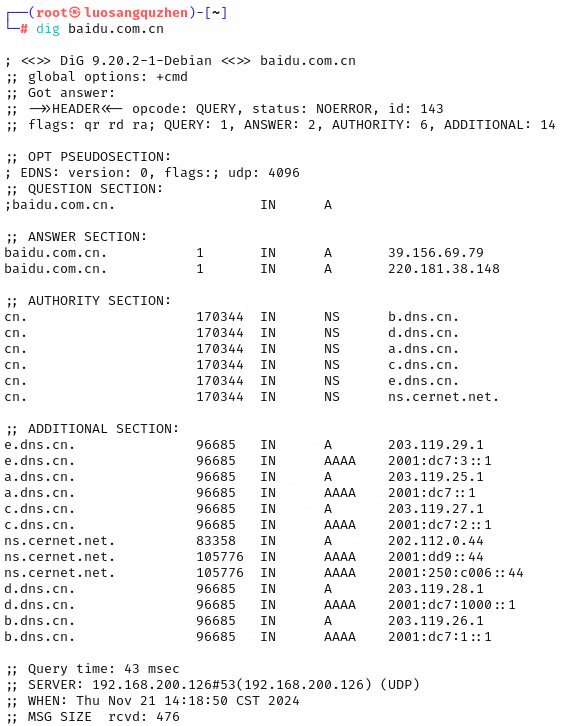

输入命令dig baidu.com.cn

同样可以获取域名的IP地址、DNS记录类型(如A记录、MX记录等)以及其他DNS相关的信息。

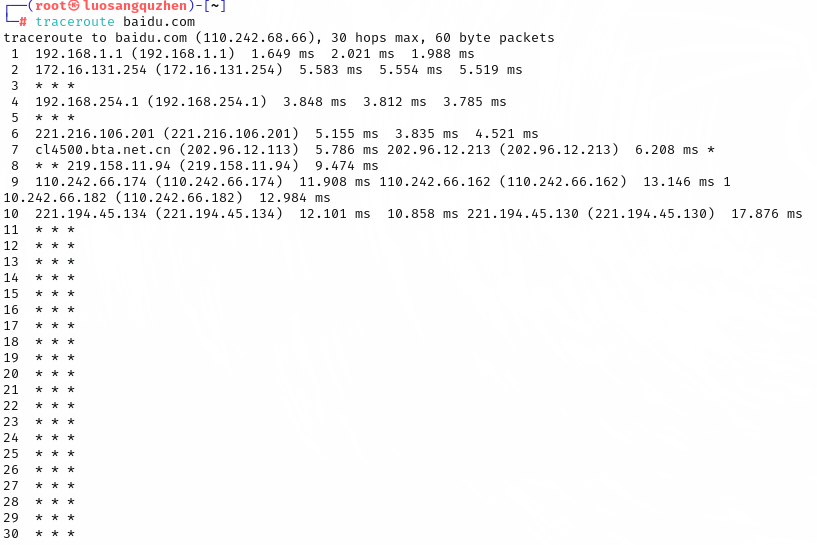

输入命令traceroute baidu.com

跟踪数据包从源主机到目标主机经过的路由节点,并显示沿途经过的每个路由器的IP地址和响应时间,有几个是查不到的。

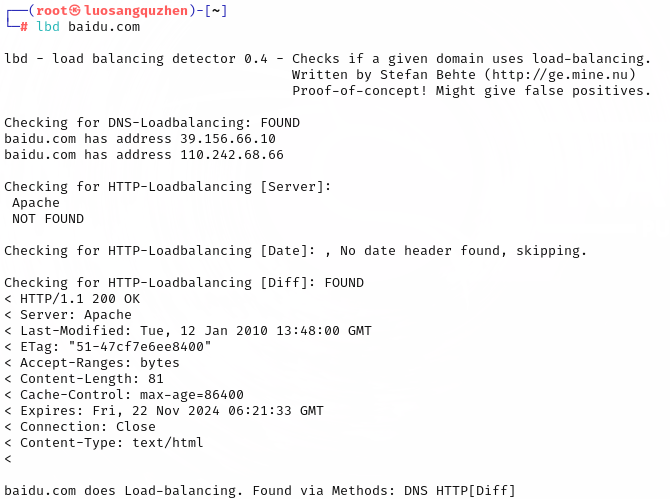

输入命令lbd baidu.com.cn,检测DNS服务是否使用了负载均衡

也发现baidu.com有两个IP地址:39.156.66.10、110.242.68.66

[Server: Apache] 未发现:这意味着在HTTP响应头中没有找到用于指示服务器类型的“Server”字段,或者该字段没有指明为服务器Apache。这可能是因为负载均衡器隐藏了后端服务器的具体信息。

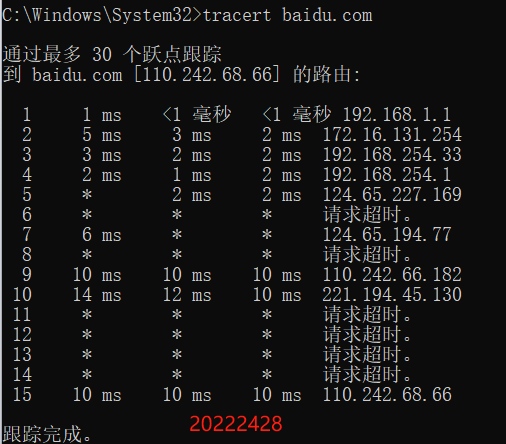

在windows主机中输入tracert baidu.com命令

跟踪数据包从源计算机到目标计算机所经过的路由路径。使用在线工具,查看目标。

同样用在线工具再查了一下之前两个ip:

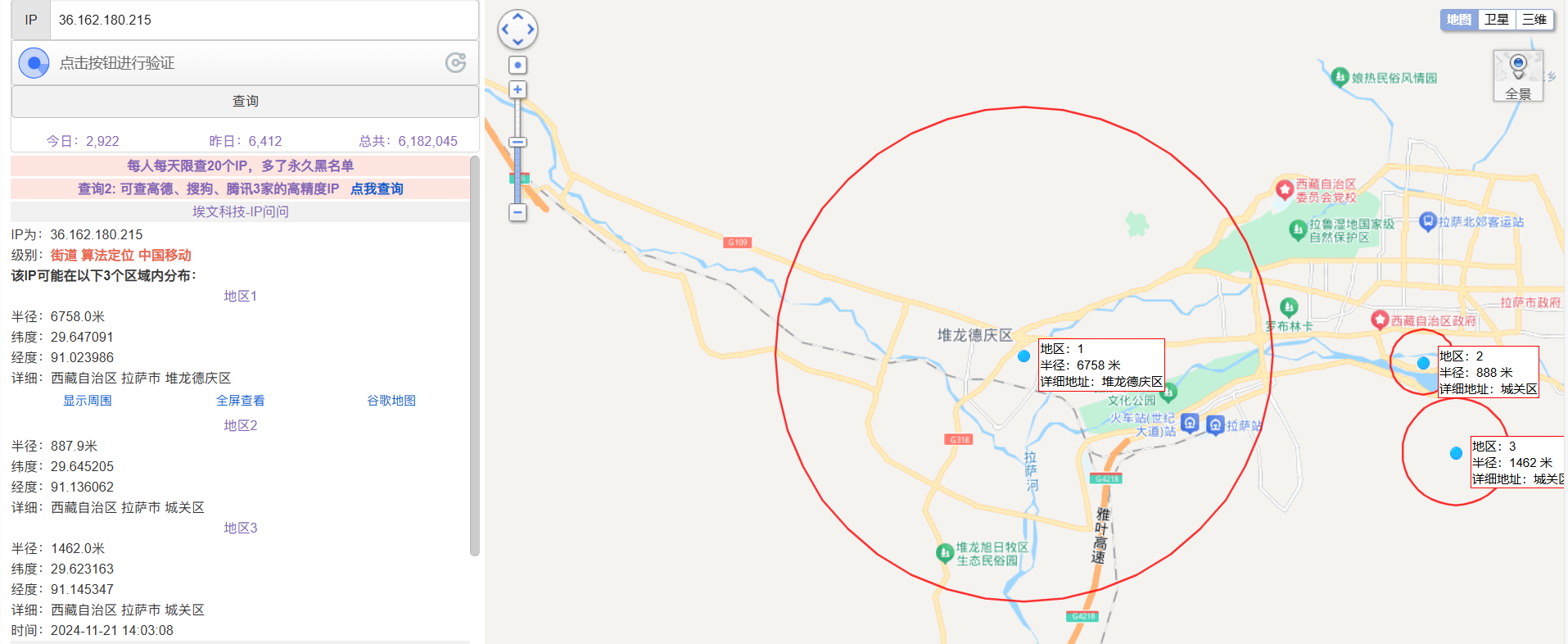

2.1获取好友IP地址并查询地理位置

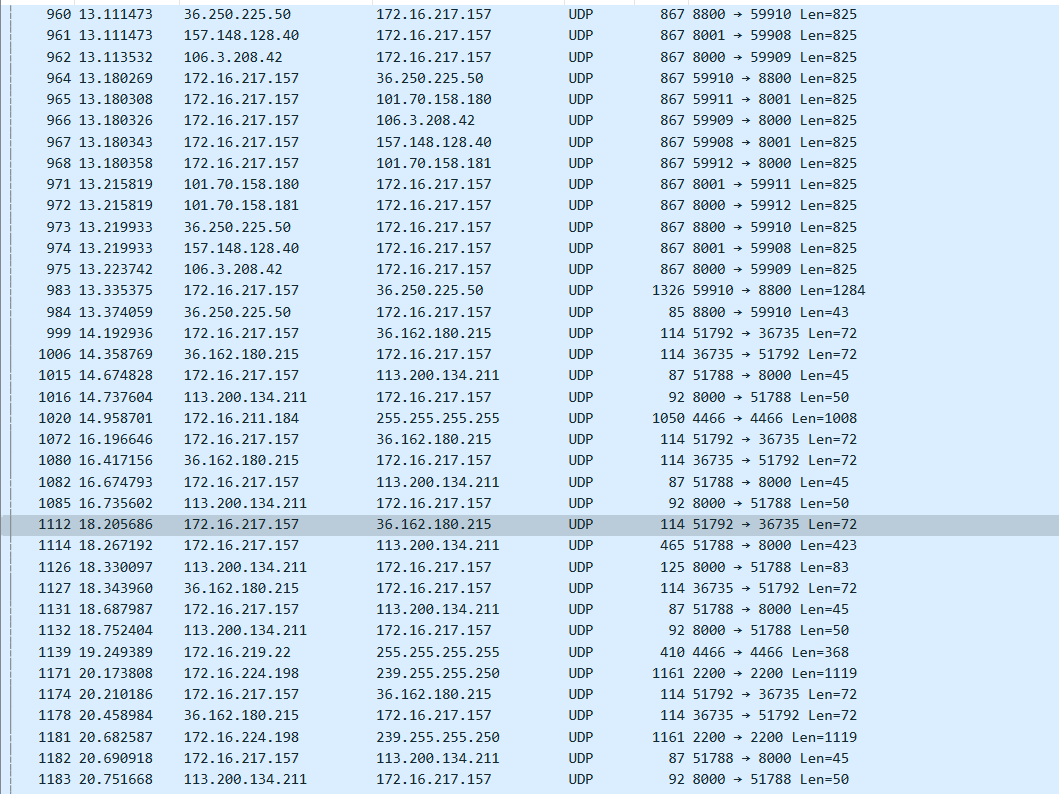

通过捕获QQ语音通话时的数据包获取好友IP地址:

可见好友ip是:36.162.180.215

再次用在线ip工具进行查找:

好友ip:西藏自治区拉萨市查找成功。

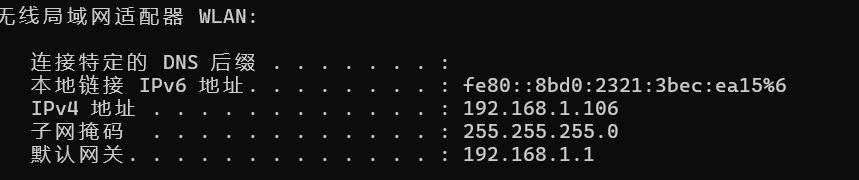

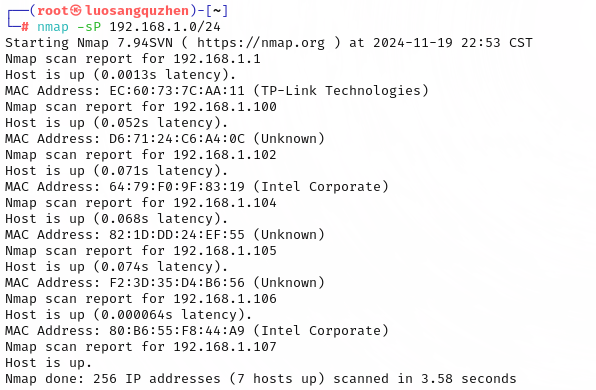

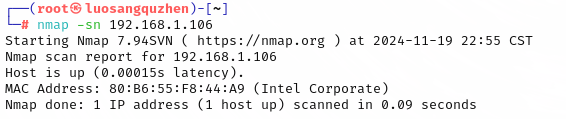

2.3使用nmap对靶机环境进行扫描

(1)靶机IP地址是否活跃

靶机ip:192.168.1.106

输入nmap -sP 192.168.1.0/24查看192.168.1.0/24网段的活跃主机

可见192.168.1.106被成功扫描到活跃。

输入nmap -sn 192.168.1.106 单独扫描192.168.1.106

Host is up且MAC 地址可知。

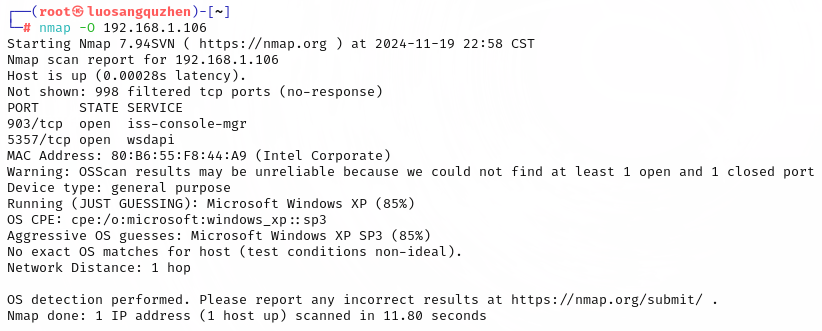

(2)靶机安装了什么操作系统,版本是多少

输入nmap -O 192.168.1.106 确定靶机的操作系统及版本

可见靶机操作系统及版本是icrosoft Windows XP SP3。

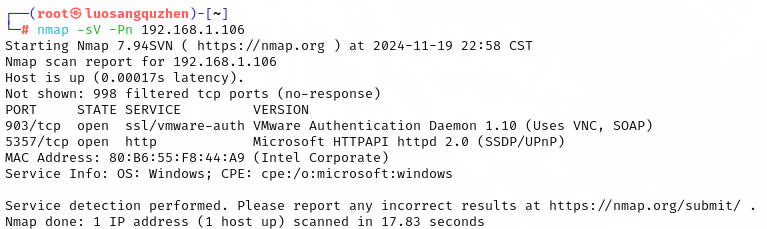

(3)靶机上安装了哪些服务

输入nmap -sV -Pn 192.168.1.106 识别靶机上安装的服务。

查找到靶机上安装了ssl http服务列出了服务所对应的端口。

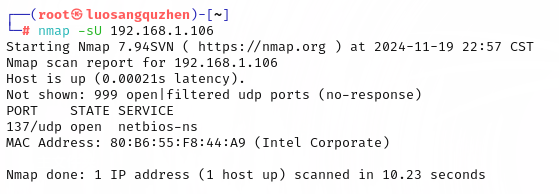

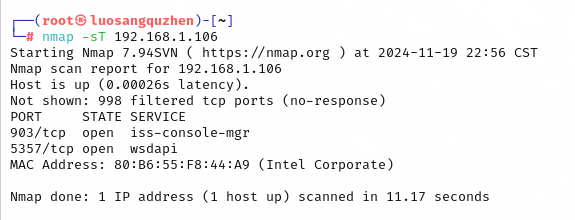

(4)靶机开放了哪些TCP和UDP端口

输入nmap -sU 192.168.1.106 扫描靶机开放的UDP端口。

UDP端口137开放。

输入nmap -sT 192.168.1.106 扫描靶机开放的TCP端口。

TCP端口903、5357开放。

2.4使用Nessus开源软件对靶机环境进行扫描

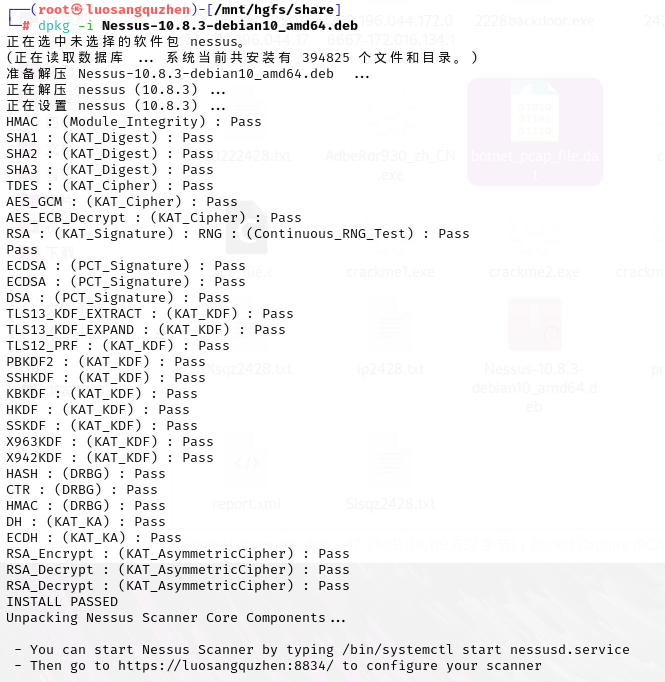

(1)下载安装nessus

根据操作系统版本下载nessus安装包。下载官网入口 ,安装包移到在kali上,在kali中进行解压。

dpkg -i Nessus-10.8.3-debian10_amd64.deb

访问https://luosangquzhen:8834/登录nessus,设置用户名和密码,选项位置需选择managed scanner和tenable.sc。

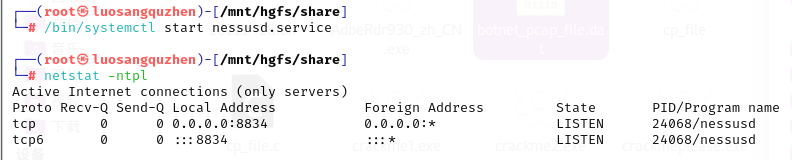

查看是否开启成功netstat -ntpl|grep nessus服务:

bin/systemctl start nessusd.service //启动nessus

netstat -ntpl

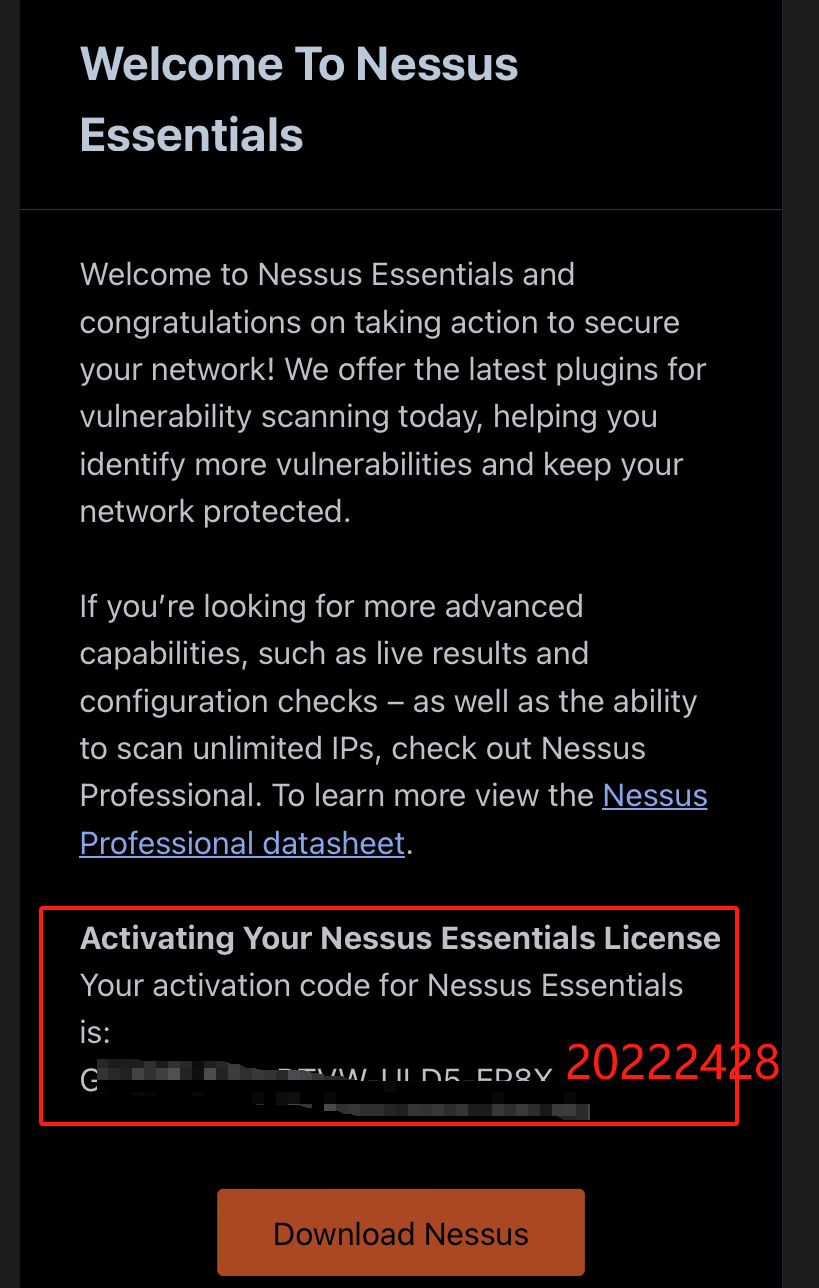

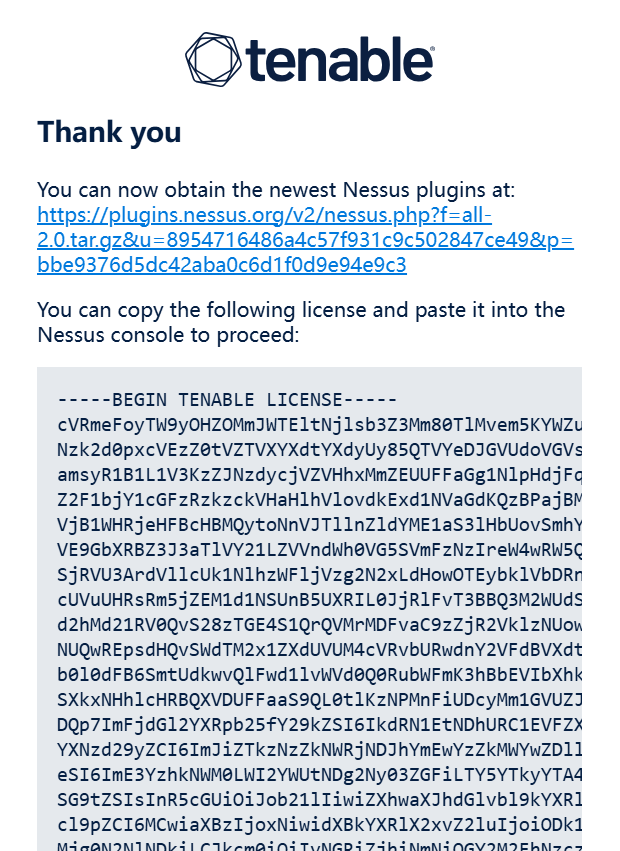

访问网址:http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

填写用户名和邮箱立即注册,然后通过邮箱获得自己的注册码。

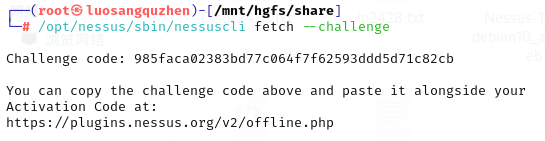

输入/opt/nessus/sbin/nessuscli fetch --challenge获取识别码:

登录https://plugins.nessus.org/v2/offline.php,提交识别码和激活码并获取Nessus核心框架和证书下载链接:

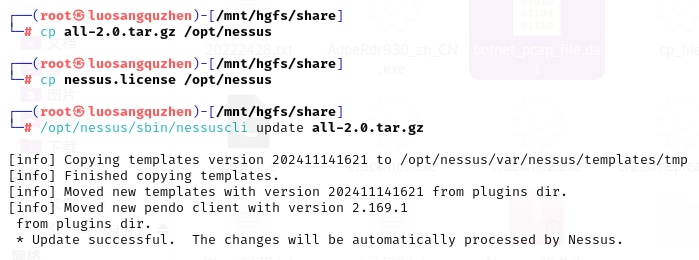

下载安装包,通过以下将两个安装包移动到/opt/nessus目录下,更新和自动适用Nessus框架、证书

cp all-2.0.tar.gz /opt/nessus

cp nessus.license /opt/nessus

/opt/nessus/sbin/nessuscli update all-2.0.tar.gz

/opt/nessus/sbin/nessuscli fetch --register-offline nessus.license

这里没能成功启动nessus,修改命令为如下:

cd /opt/nessus/sbin

./nessuscli fetch --register-offline nessus.license

./nessuscli update all-2.0.tar.gz

成功启动nessus,提示正在编译,稍等片刻即可。

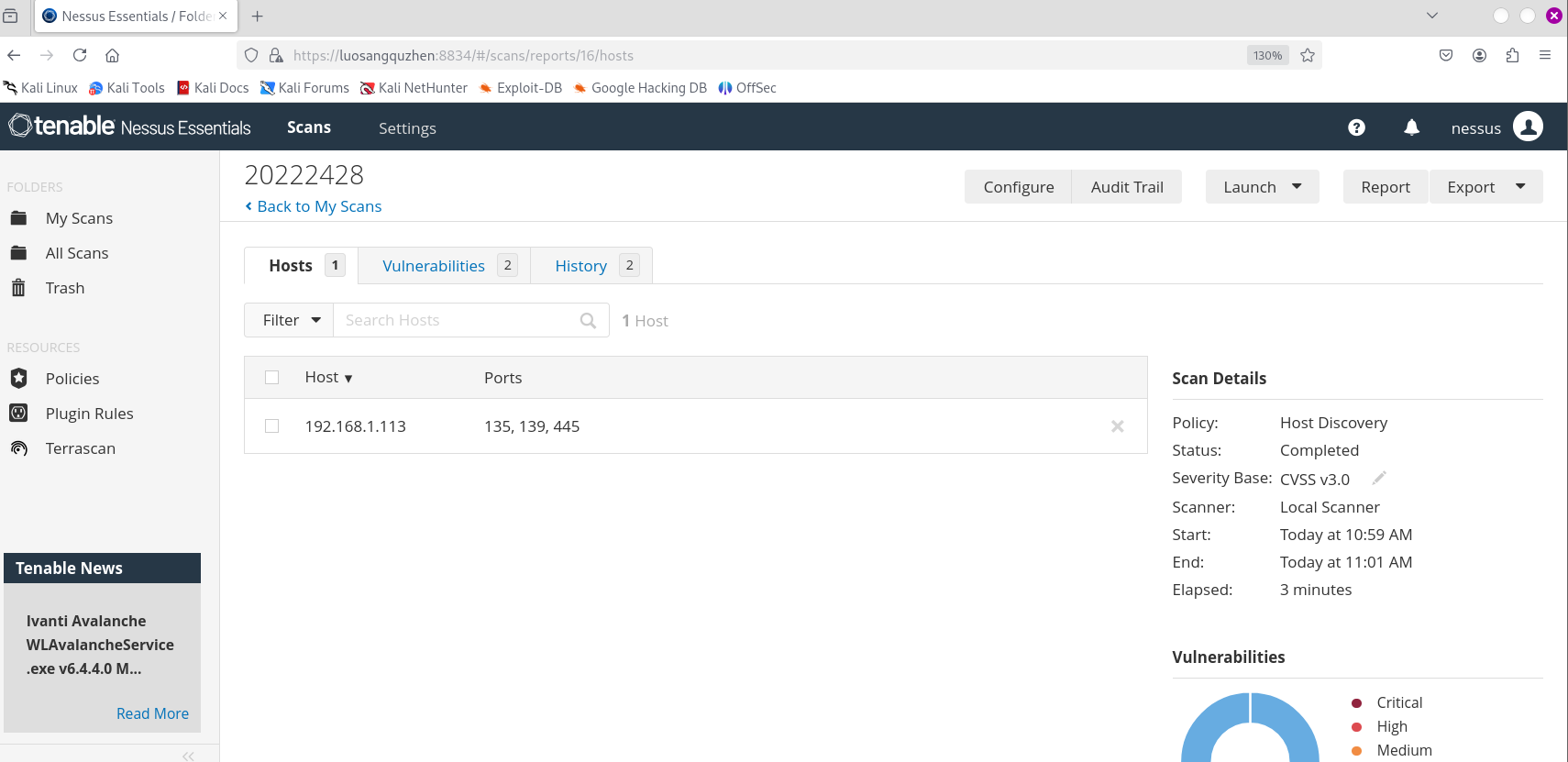

(2)查看靶机上开放了哪些端口

在nessus界面点击new scan,选择host discovery。设置ip进行扫描。

可见端口135、39、445开放。

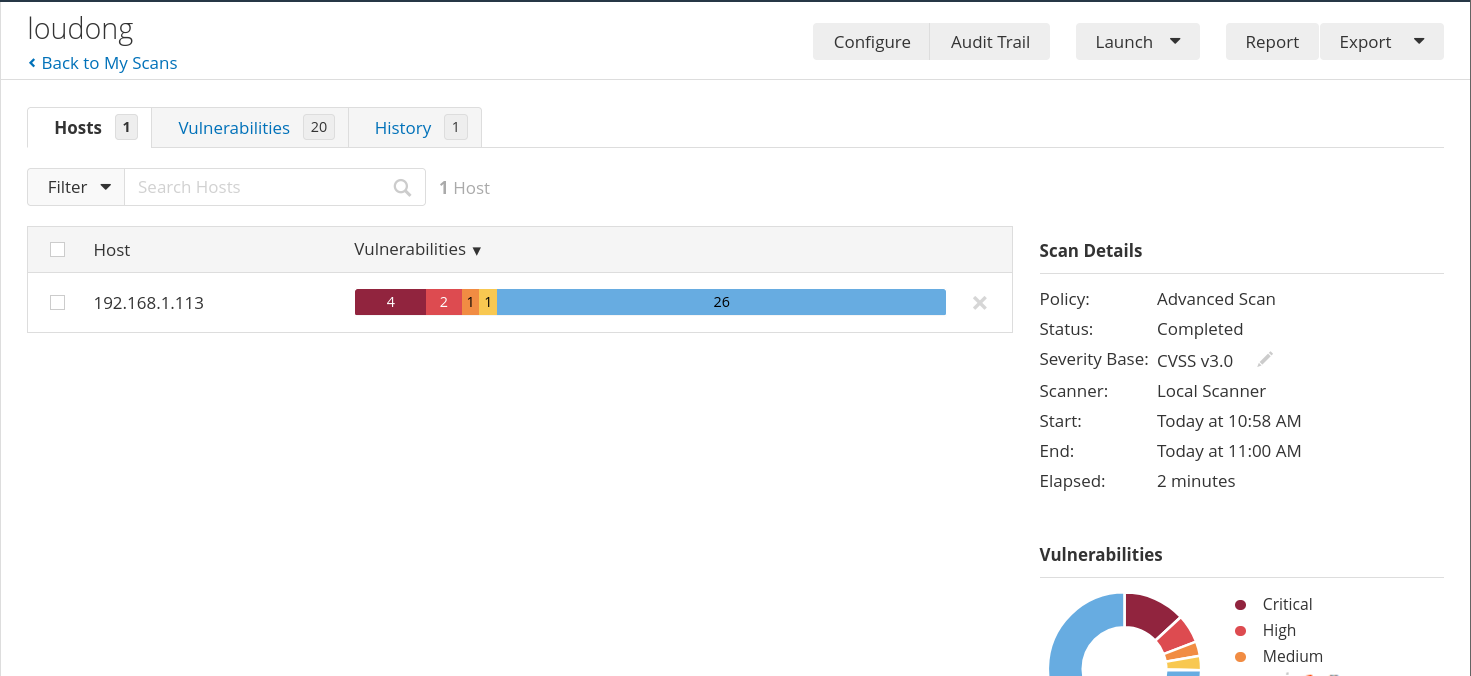

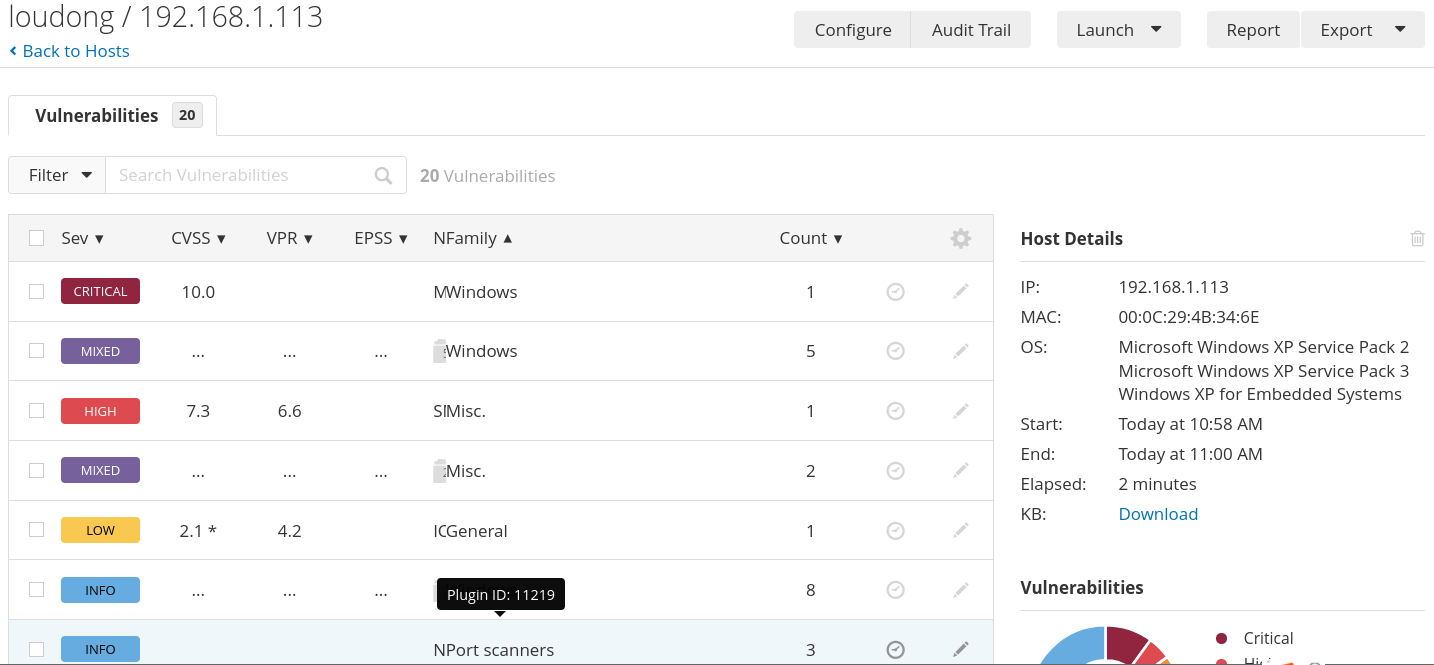

(3)查看靶机存在的漏洞

创建new scan,选择advanced scan,设置ip进行扫描。

显示该主机上有20个漏洞。列出了每个漏洞的名称、严重性等级(如CRITICAL关键、HIGH高、LOW低)、CVSS(Common Vulnerability Scoring System,通用漏洞评分系统)分数等,提供了关于漏洞的一些其他详细信息,如影响范围、开始和结束时间、持续时间等。

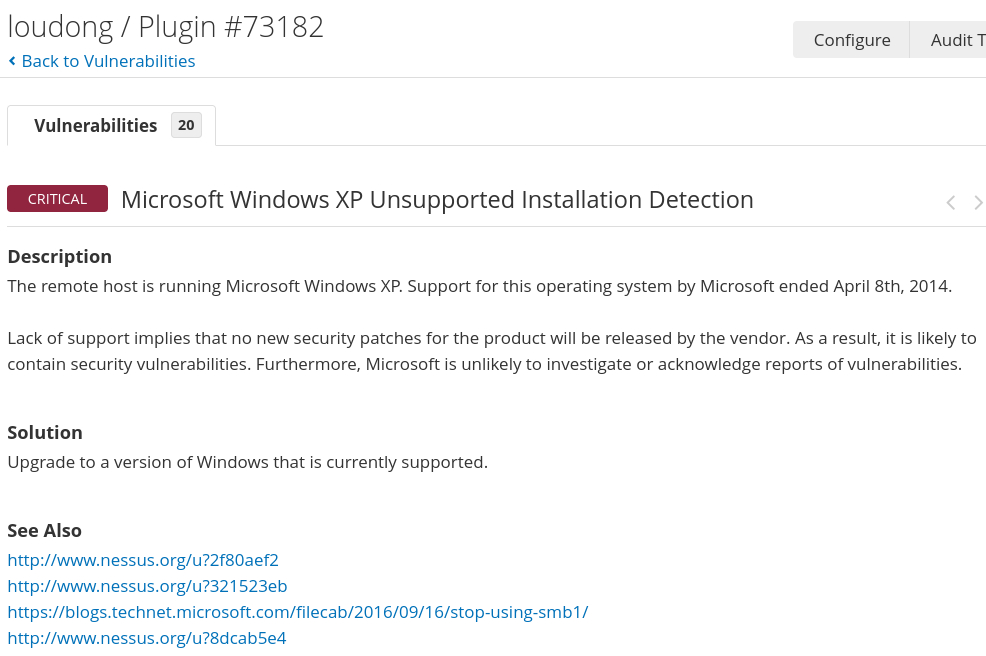

“Microsoft Windows XP Unsupported Installation Detection”(检测到安装了不受支持的微软 Windows XP 系统),并且被标记为 “CRITICAL”(严重)级别。

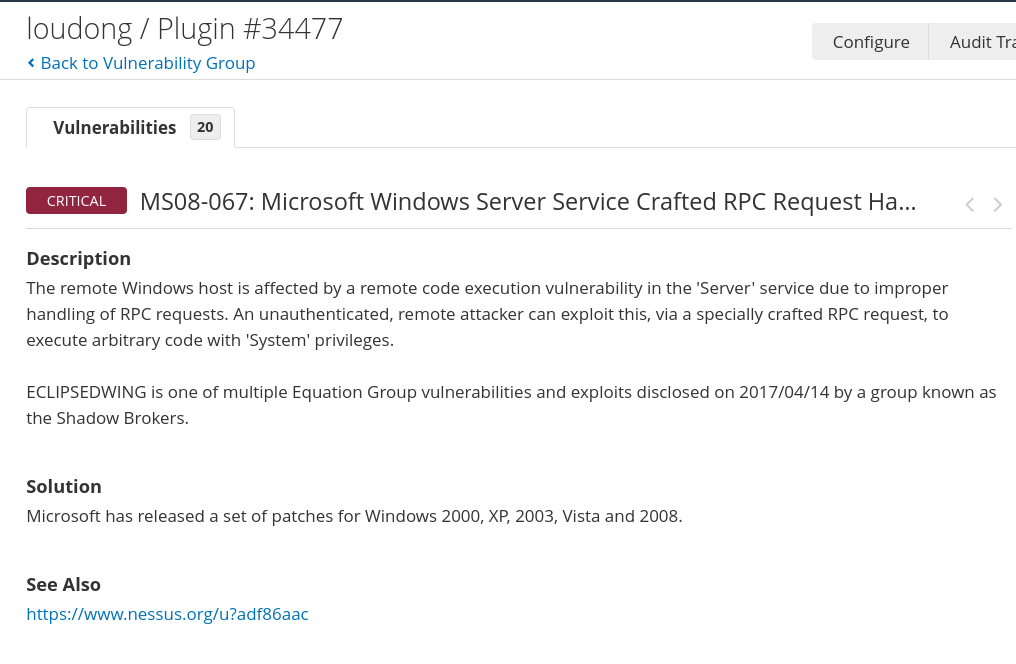

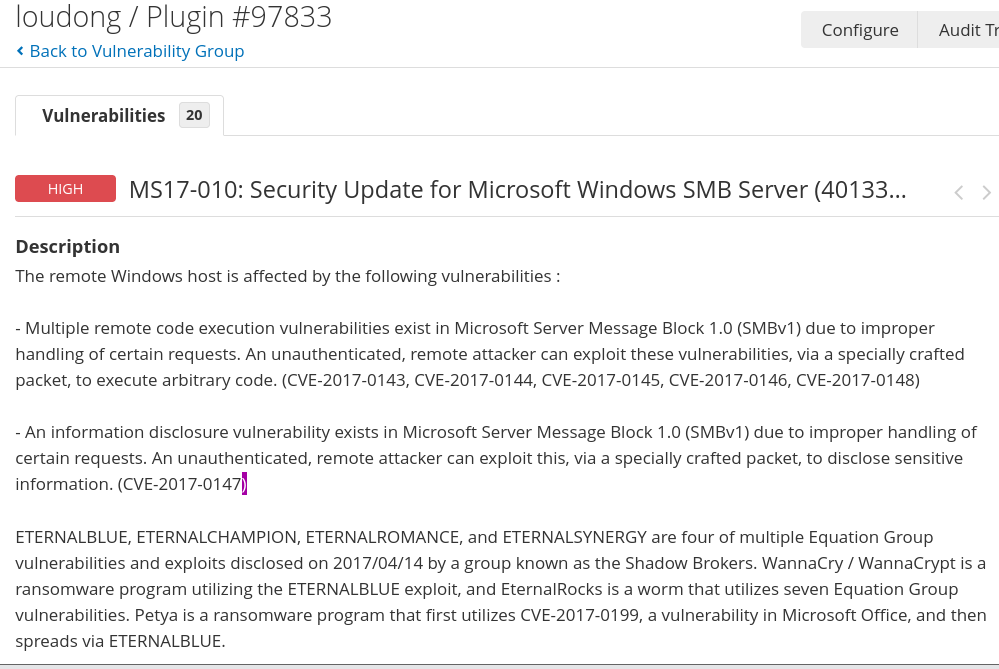

SMB/RPC服务存在MS09-001、MS08-067、MS17-010漏洞。

(4)回答问题

如何攻陷靶机环境,以获得系统访问权?

利用漏洞进行攻击:

MS17-010漏洞:扫描目标计算机的SMB服务,确认是否存在MS17-010漏洞。使用相应的攻击模块(exploit/windows/smb/ms17_010_eternalblue)进行攻击,尝试获取系统权限。

MS08-067漏洞:使用Nmap等工具扫描目标计算机的445端口,确认是否存在MS08-067漏洞。使用Metasploit工具中的相应模块(exploit/windows/smb/ms08_067_netapi)进行攻击,尝试获取系统权限。

MS09-001漏洞:尝试使用特定的工具或脚本来触发该漏洞。

2.5搜索自己在网上的足迹并使用Google hack技能

(1)通过搜索引擎搜索自己在网上的足迹

从名字就能知道我是西藏的哈哈哈,搜索完发现没有关于我的信息。

再次通过学号进行查找,就能找到网络攻防的实验报告。

(2)通过Google hack查找

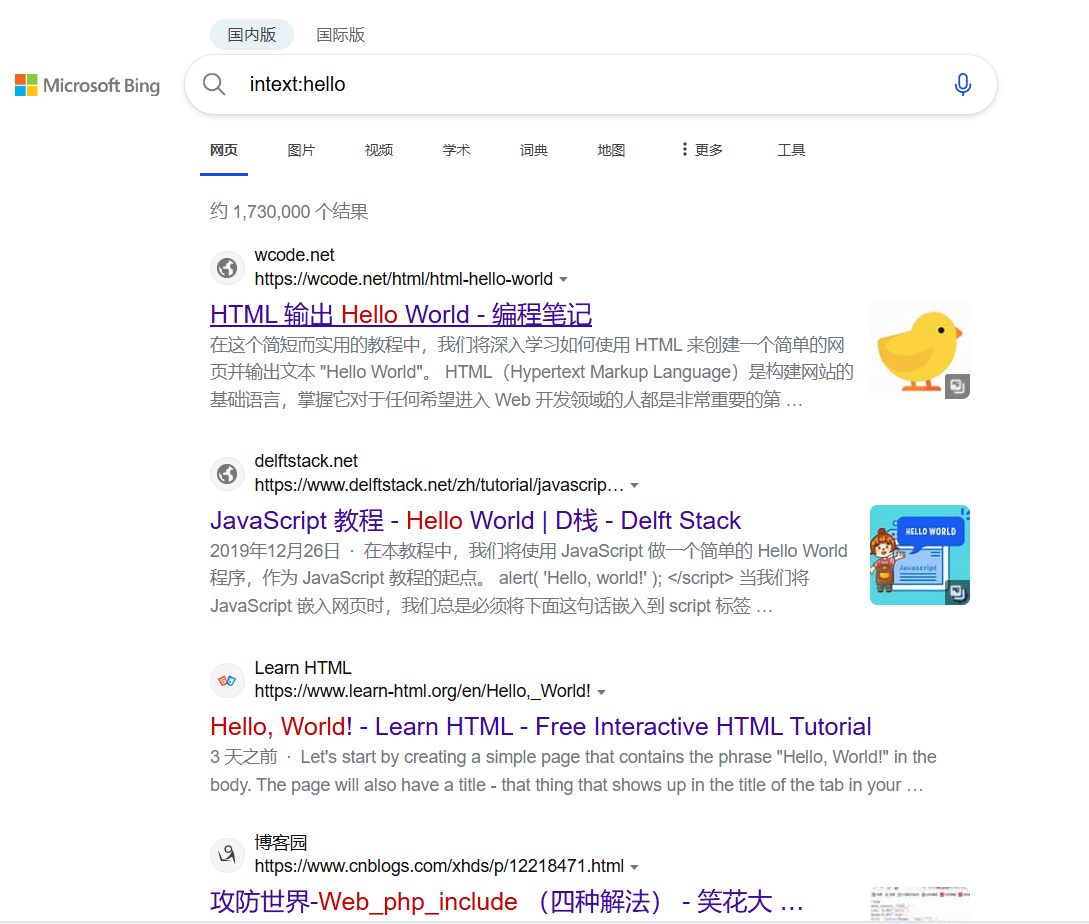

1.intext:hello:查询返回包含“hello”的页面:

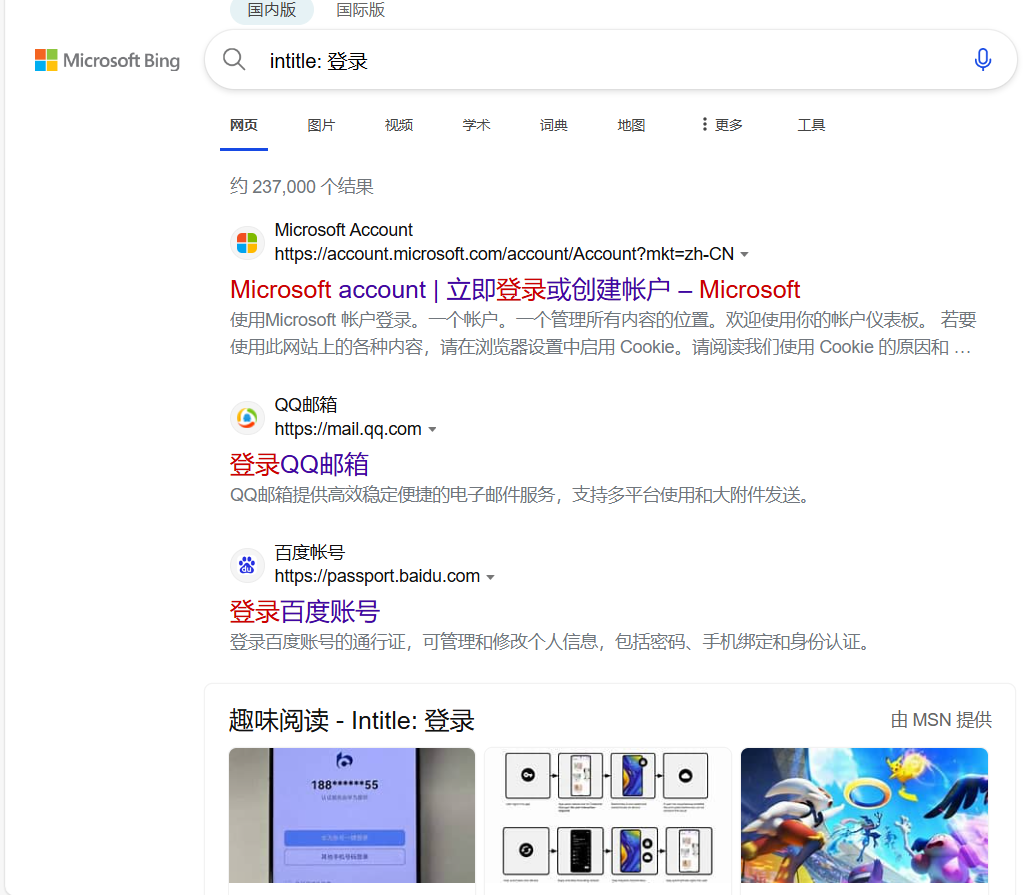

2.intitle: 登录:查询返回网页标题中包含“登录”的页面

3.filetype:pdf:查询会返回所有以pdf结尾的文件

4.site:http://www.besti.edu.cn intext:北京:在指定网站内搜索特定内容

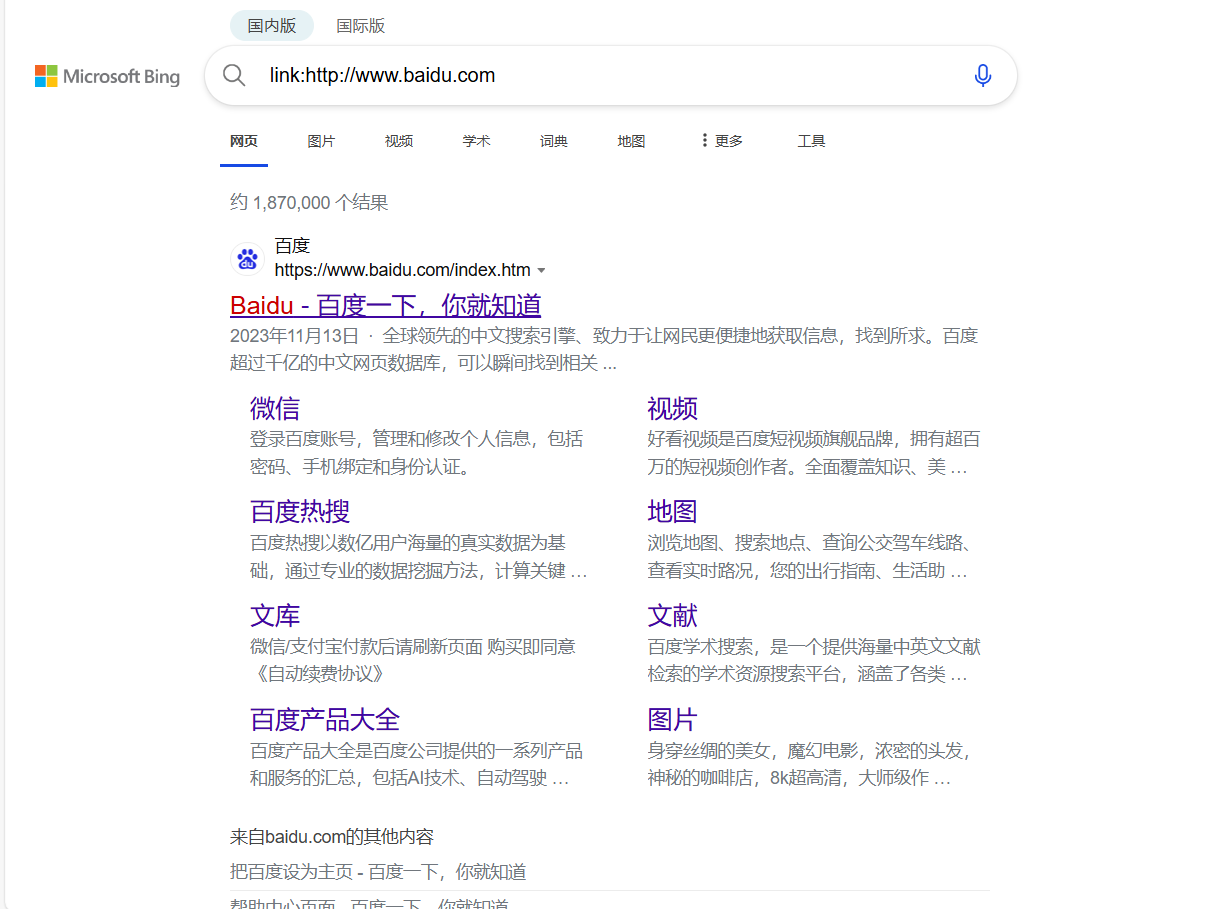

5.link:http://www.baidu.com:返回包含指向http://www.besti.edu.cn的链接的页面。

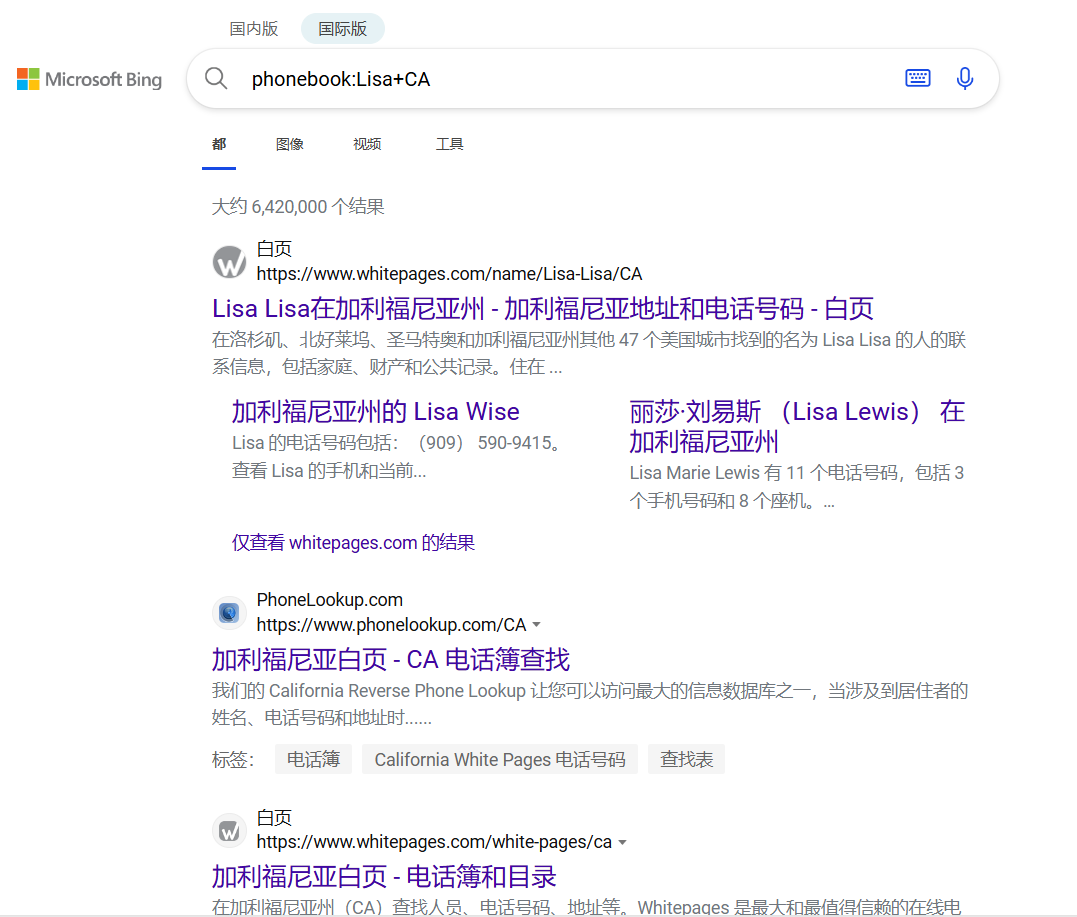

6.phonebook:Lisa+CA:查询名字里面包含“Lisa” 并住在加州的人的所有名字。

7.inurl:admin.asp:查询会找到URL中包含“admin.asp”的页面,这些页面可能是后台地址。

8.-info:返回站点的指定信息

9.cache:https://www.baidu.com:查询并查看特定网页版本。

10.related:http://www.baidu.com:返回与http://www.baidu.com相关的网站。

3.问题及解决方案

- 问题1:下载nessus时编译不成功

- 问题1解决方案:通过上网搜索发现是命令顺序不正确,应该为以下顺序

./nessuscli fetch --register-offline nessus.license

./nessuscli update all-2.0.tar.gz

- 问题2:Traceroute命令、Tracert命令显示不存在

- 问题2解决方案:traceroute在kali中安装再运行,tracert实在windows下的命令。

- 问题3:网络不稳定,ping不通做不出来

- 问题3解决方案:不要一直找解决方法了,是教室网的问题回宿舍做吧。

4.学习感悟、思考等

DNS域名信息查询我不仅学会了如何追踪域名的注册信息、联系方式及其对应的IP地址,还掌握了利用IP查询工具深挖IP地址背后的注册详情及地理位置信息的技巧。在尝试合法获取并查询好友IP地址的地理位置时,我深刻体会到网络环境下个人隐私的脆弱性。

使用nmap开源软件对靶机环境进行扫描的过程中,我逐一验证了靶机的活跃状态,全面扫描了其开放的TCP和UDP端口,准确识别了操作系统的类型及版本,并成功探测到了靶机上安装的各种服务。这让我感受到nmap功能的全面性。

利用Nessus开源软件对靶机进行扫描时,我详细分析了各端口上网络服务存在的安全漏洞,并尝试提出了针对性的攻击方法。这一步骤不仅提高了我的漏洞挖掘与分析能力,也让我对网络安全防护的复杂性和挑战性有了更深刻的认识。

搜索自己在网上的足迹并练习Google hack技能的过程中,我不仅发现了自己个人信息在网络上的潜在暴露风险,还通过练习多种Google hack搜索方法,掌握了高效、精准地获取网络信息的技巧。

浙公网安备 33010602011771号

浙公网安备 33010602011771号