20241902 2024-2025-2 《网络攻防实践》第五周作业

1.实验内容

通过本周的学习和实践,主要学习了Linux系统、windows系统下个人防火墙如何去配置,如:过滤ICMP数据包、允许指定IP访问等。此外,通过使用snort分析pcap文件,学习如何进行网络攻击取证和分析,如从中读取网络日志数据源,输出报警日志文件等。最后,在蜜网网关中分析其防火墙和IDS/IPS配置规则,理解蜜网网关是如何利用防火墙和入侵检测技术完成攻击数据的捕获和控制。

2.实验过程

实验1 防火墙配置

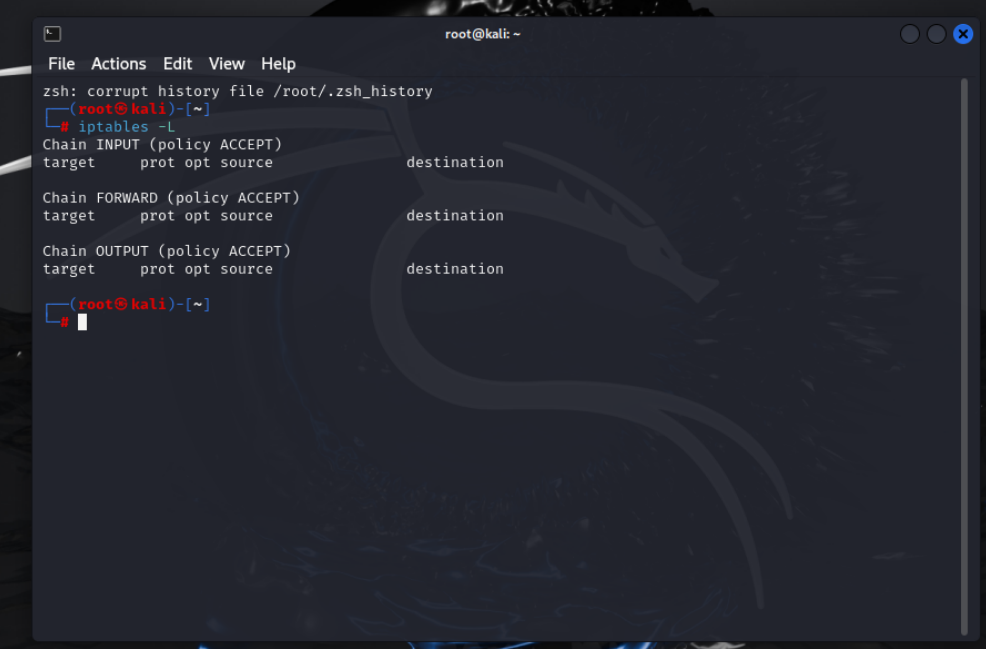

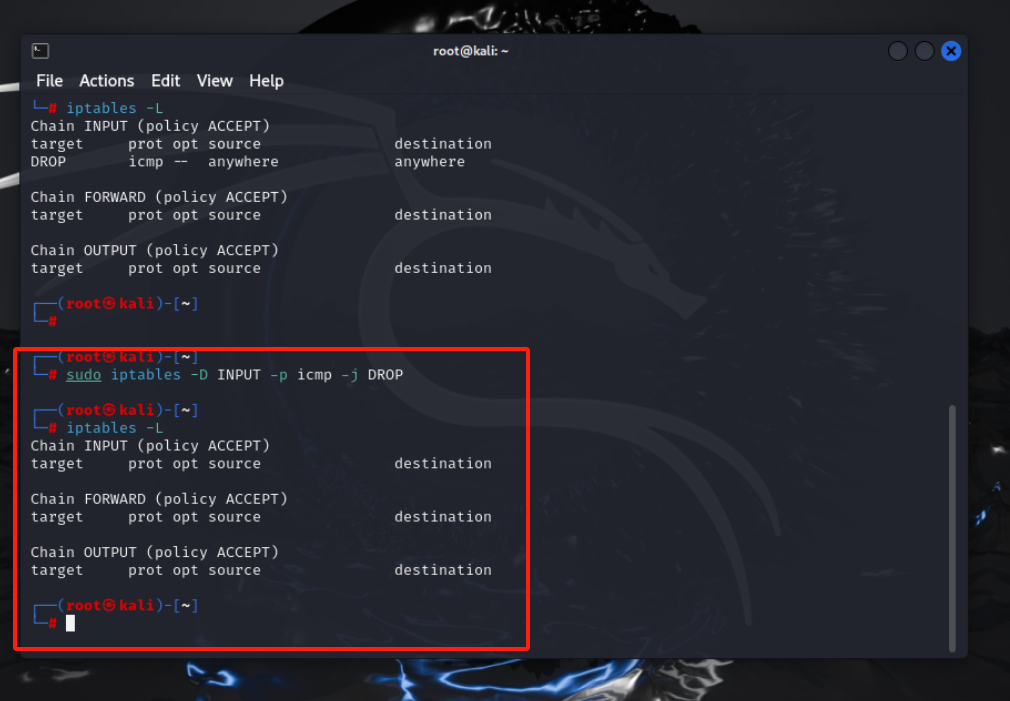

在kali中输入iptables -L,查看当前防火墙配置规则:

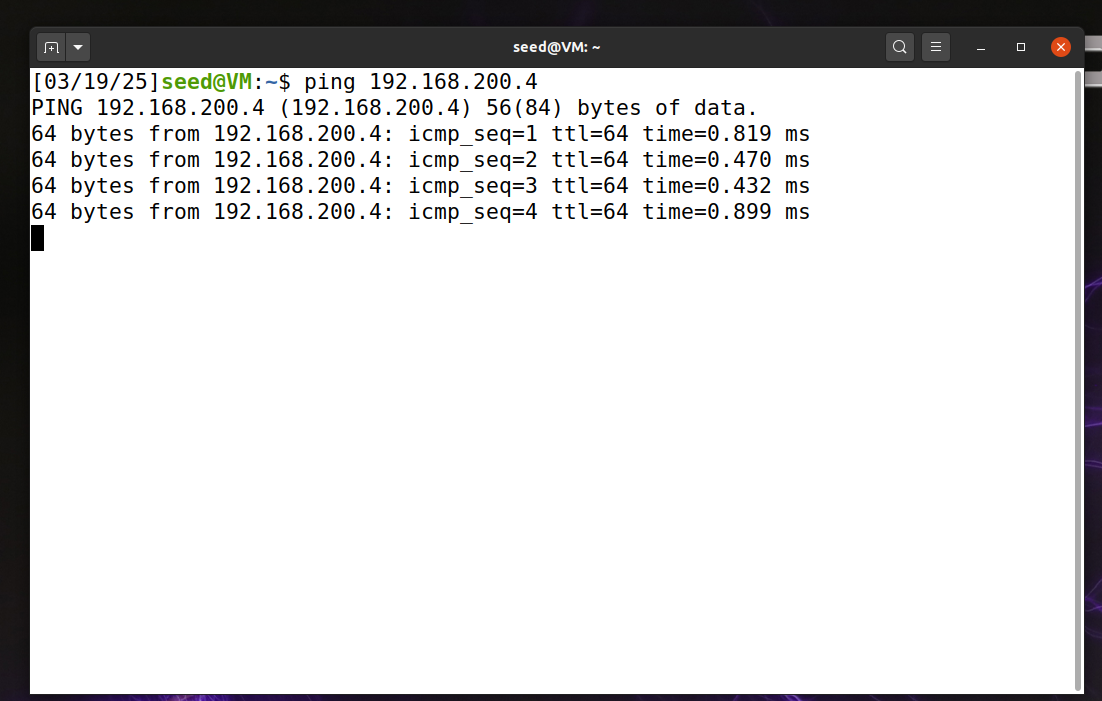

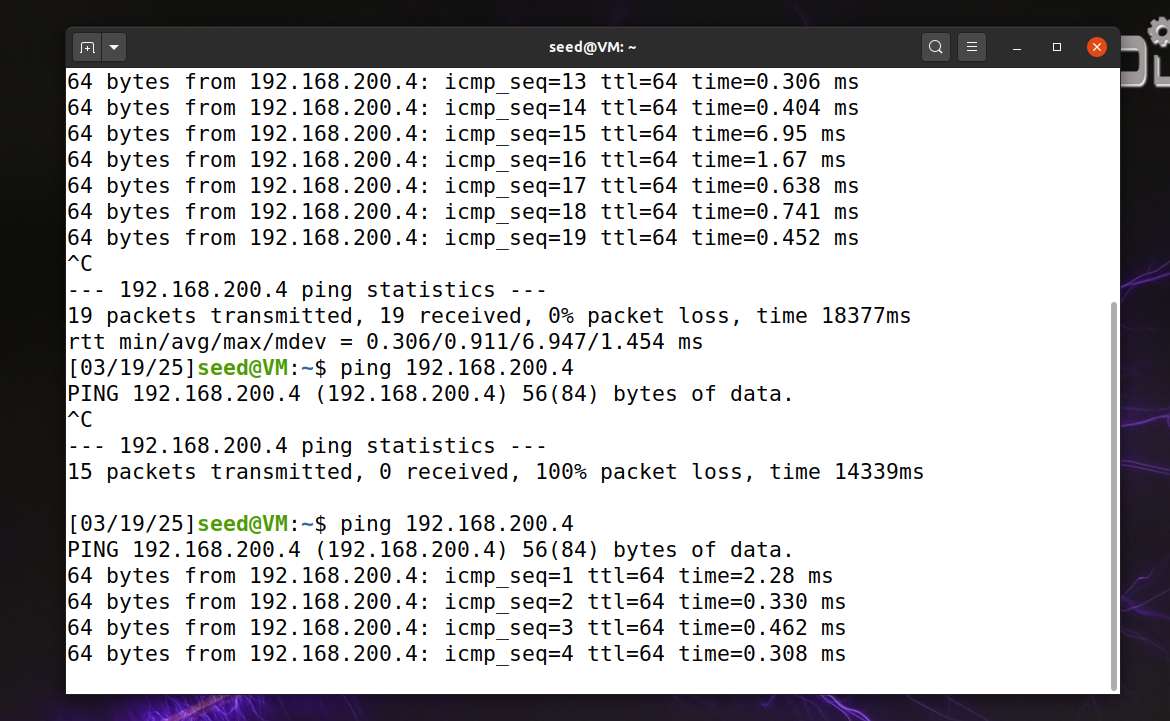

在seedlab中ping kali检测连通性:

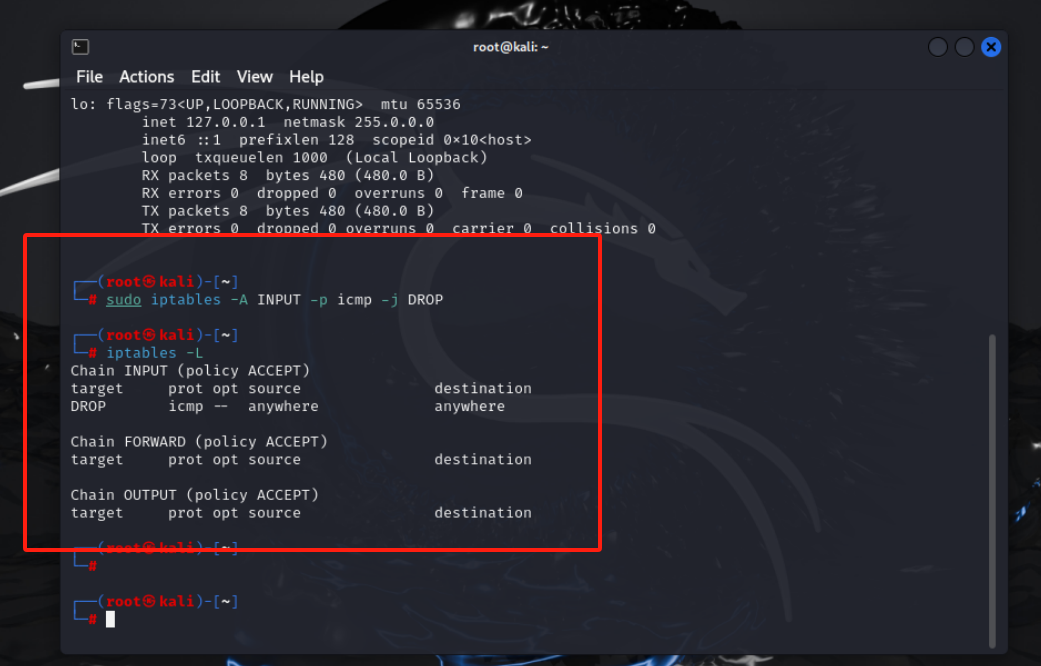

在kali中输入命令sudo iptables -A INPUT -p icmp -j DROP配置防火墙,并使用iptables -L再次查看规则:

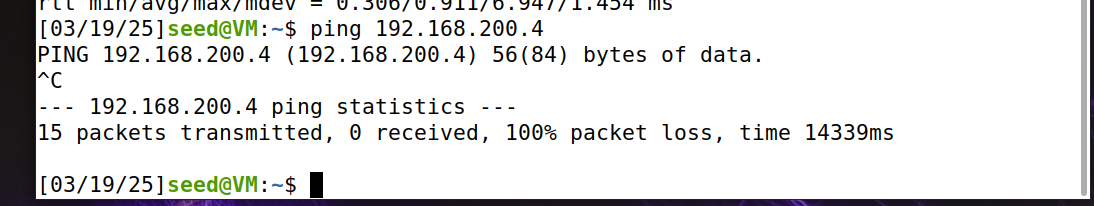

此时再使用seedlab ping kali,发现无法连通,数据包全部丢失:

输入sudo iptables -A INPUT -p icmp -j DROP将规则删除,再使用seedlab可以ping通kali:

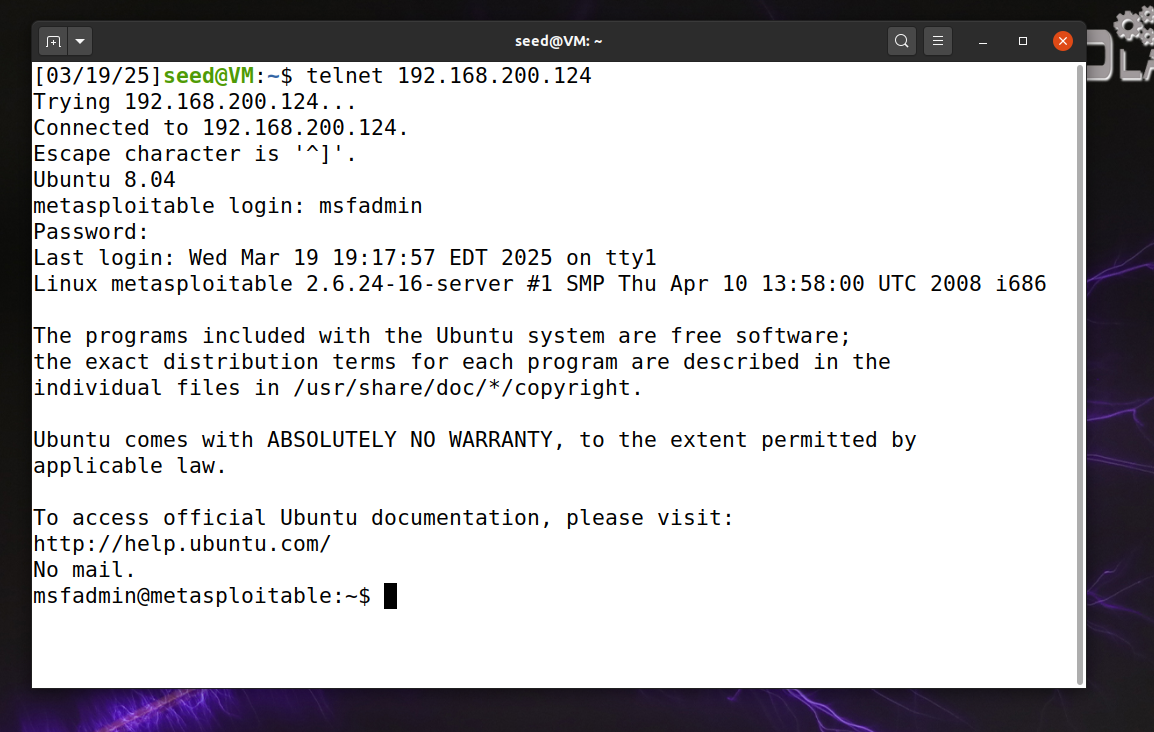

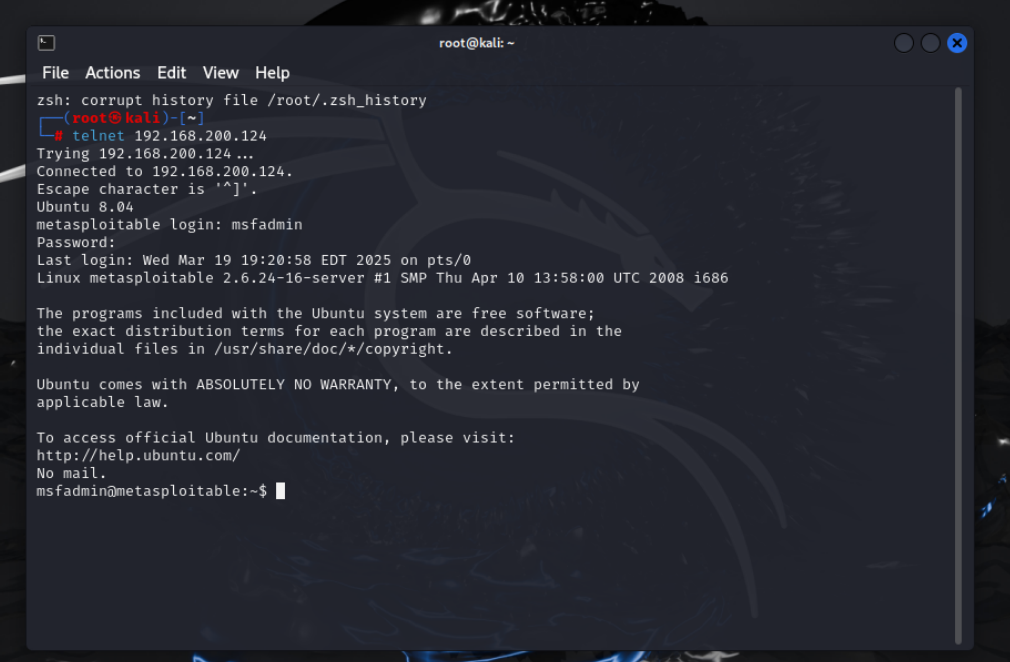

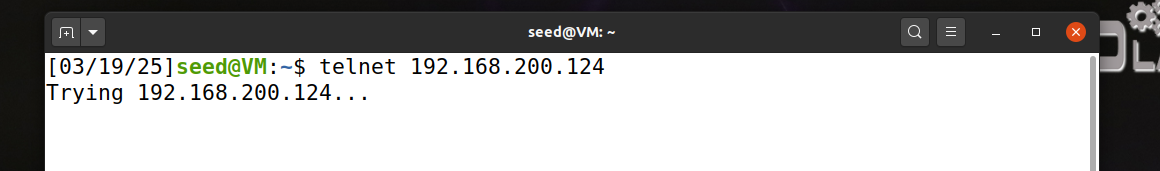

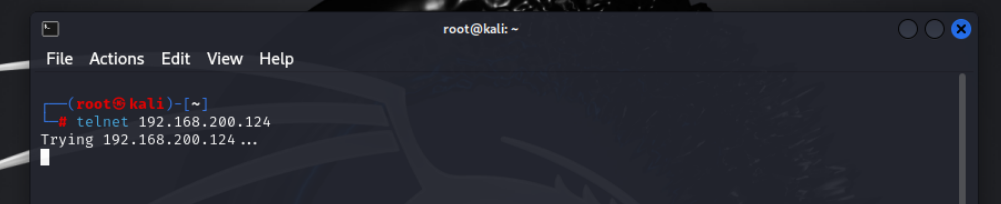

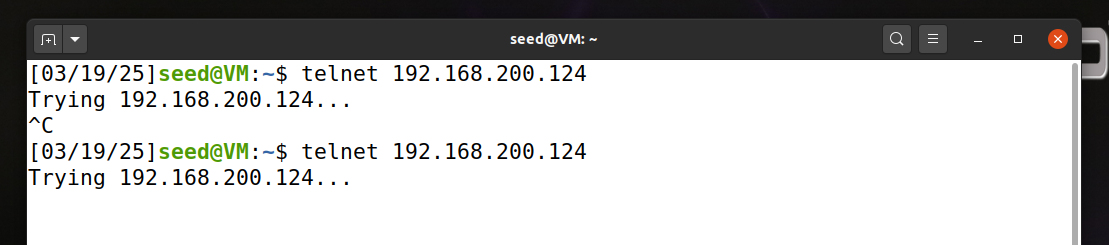

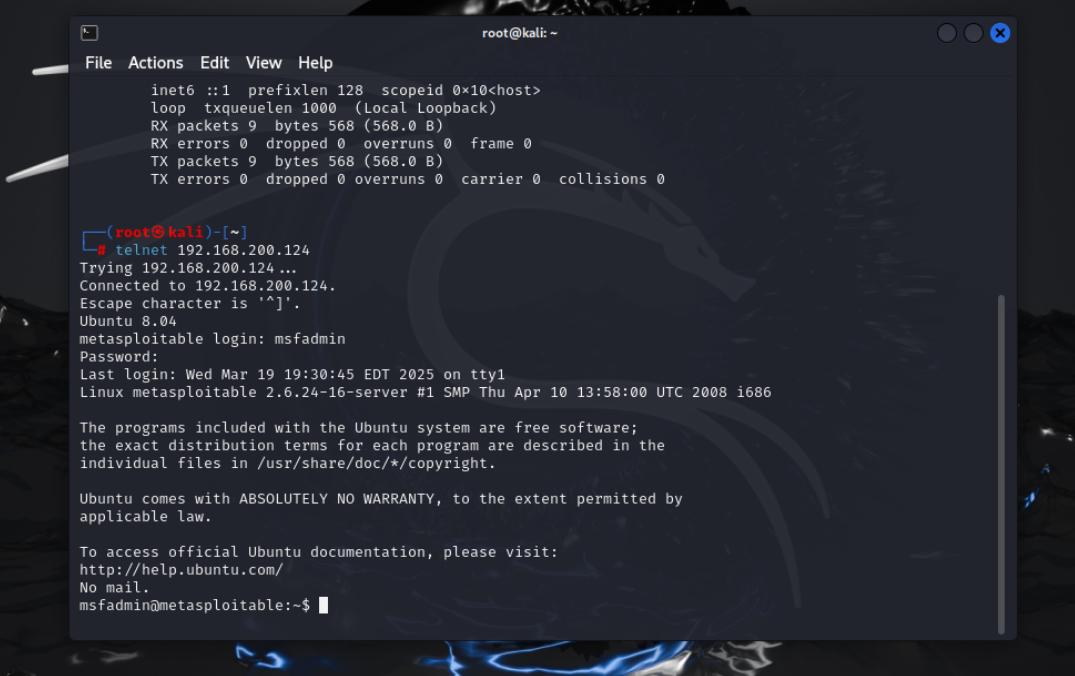

在kali和seedlab中分别telnet 192.168.200.124远程连接metasploitable:

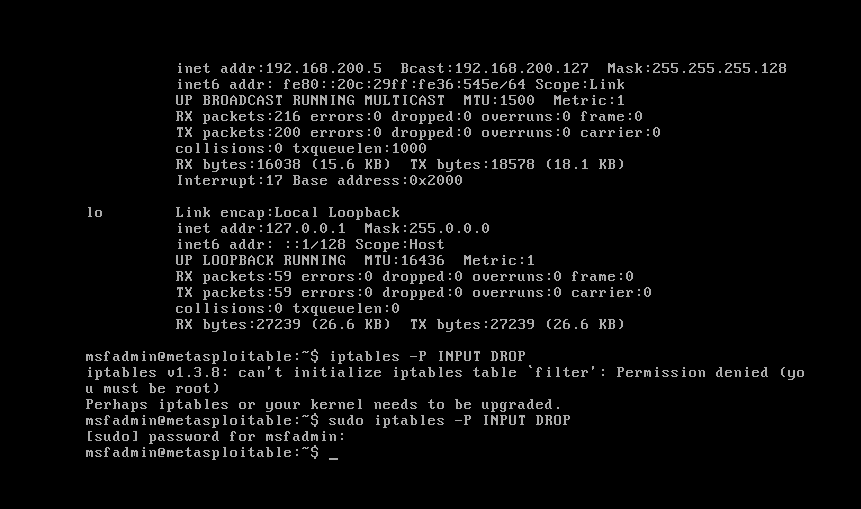

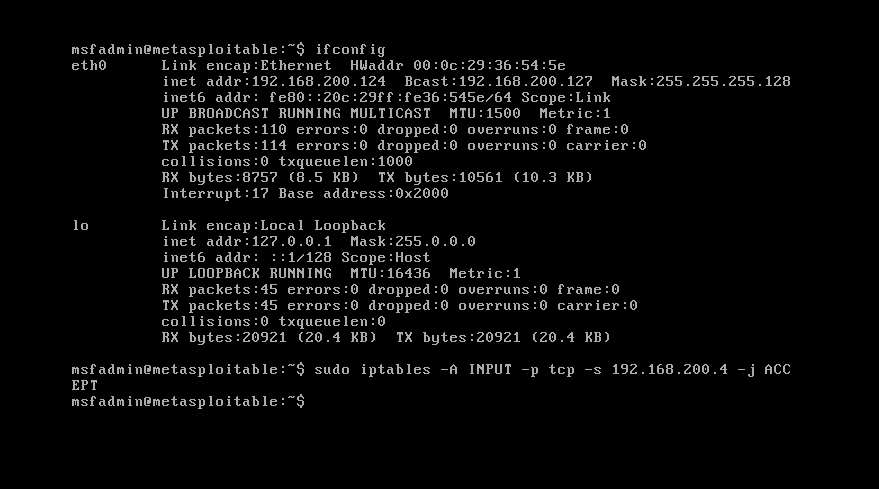

在metasploitable中输入命令iptables -P INPUT DROP拒绝所有访问,此时kali和seedlab均无法远程登录metasploitable:

在metasploitable中输入iptables -A INPUT -p tcp -s 192.168.200.4 -j ACCEPT,只允许kali访问,此时seedlab仍无法连接,而kali可以正常telnet:

实验2 snort分析pcap文件

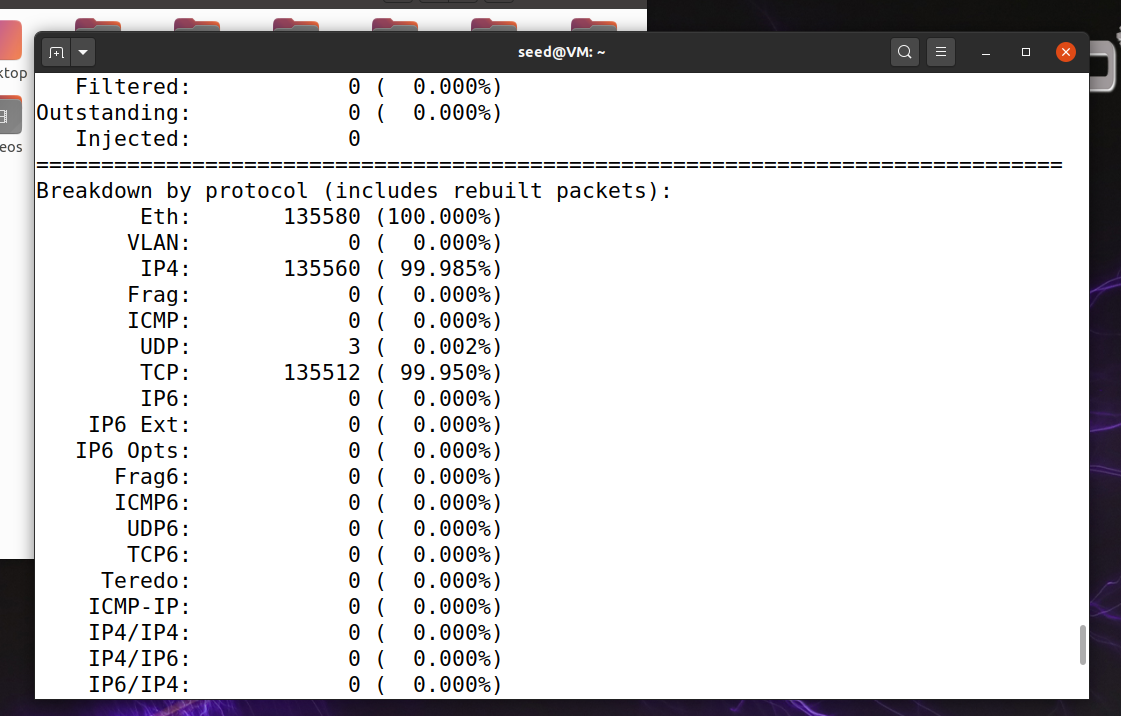

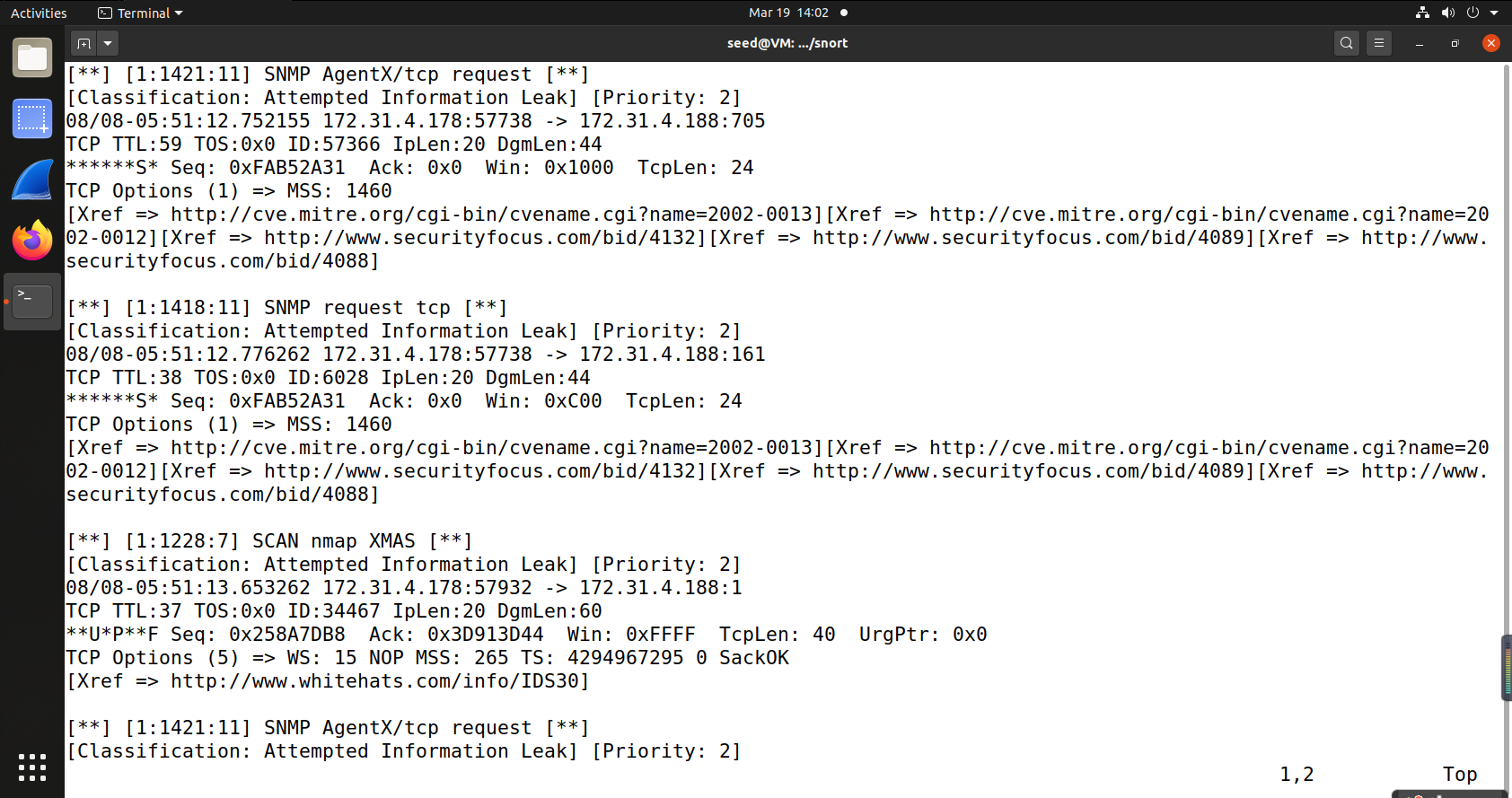

打开seedlab中的snort,使用命令sudo snort -c /etc/snort/snort.conf -r listen.pcap -K ascii分析pcap并以ASCII码的格式输出报警日志到默认路径/var/log/snort:

可以见到绝大部分数据包为tcp包,使用vim /var/log/snort/alert查看报警日志,可以看到是172.31.4.178对172.31.4.188发起的nmap扫描:

实验3 分析配置规则

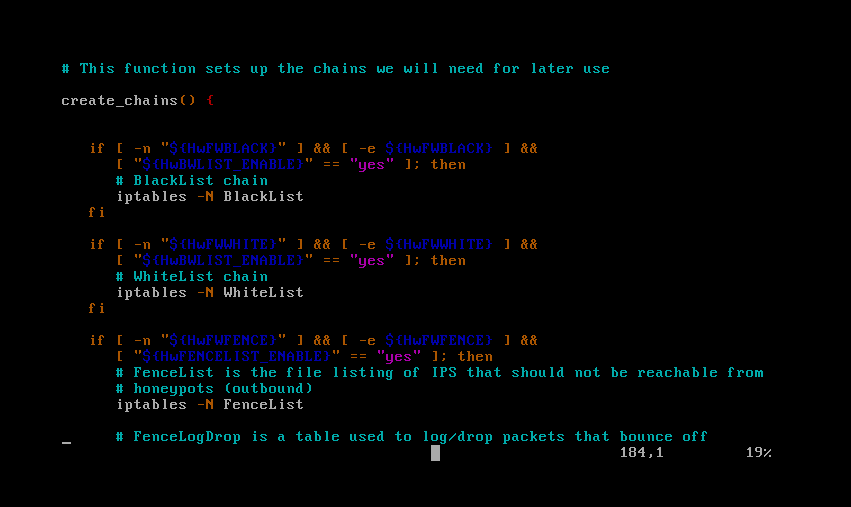

在蜜网网关中,使用命令vim /etc/init.d/rc.firewall,查看蜜网网关黑白名单和防护名单的链:

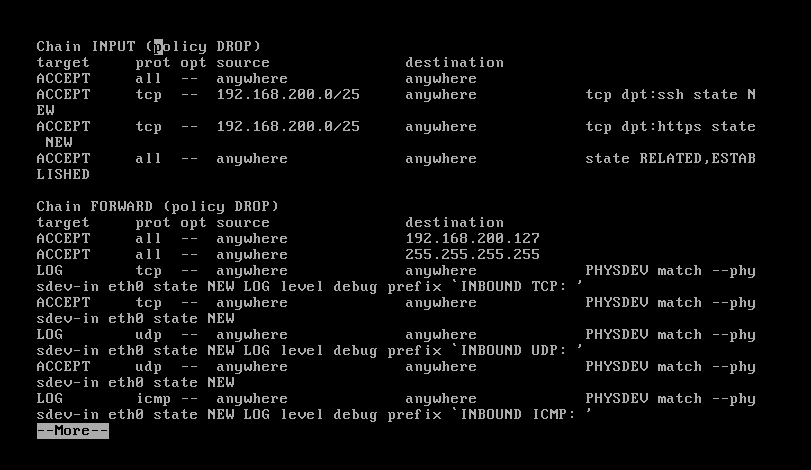

输入命令iptables -t filter -L | more查看规则:

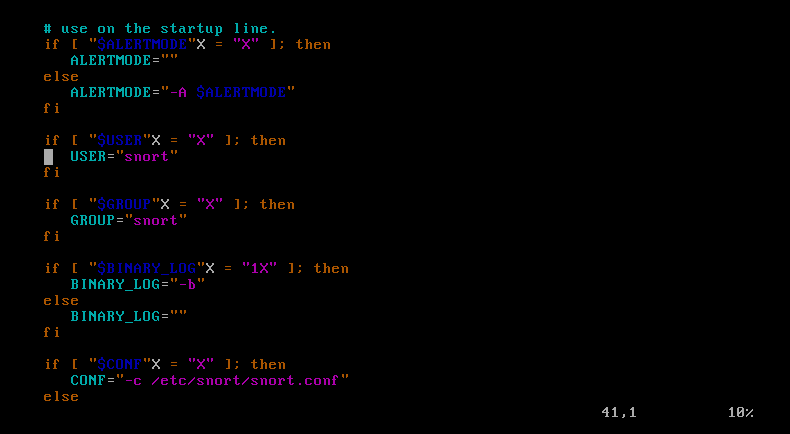

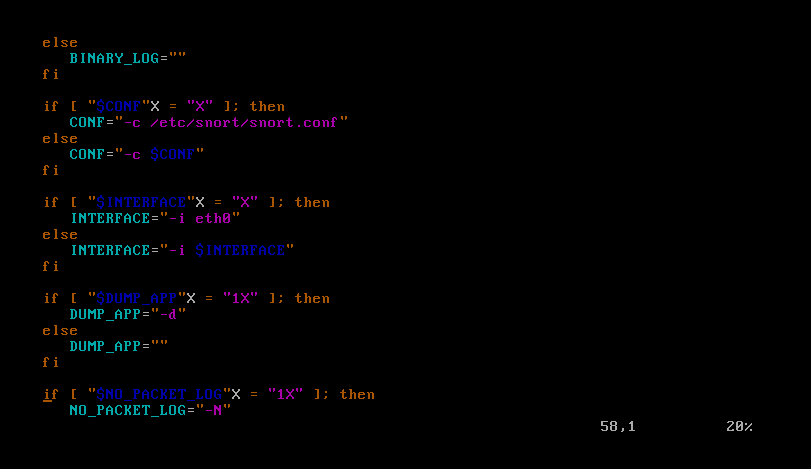

输入命令vim /etc/init.d/snortd打开snort脚本文件,可见其规则为默认目录下的snort规则,监听eth0网卡,默认存储文件至/var/log/snort路径:

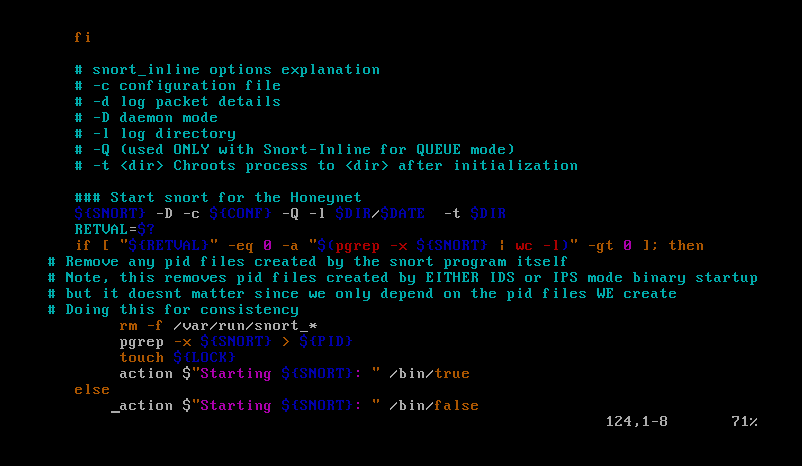

输入命令vim /etc/init.d/hw-snort_inline,打开snort_inline文件查看实际执行参数:

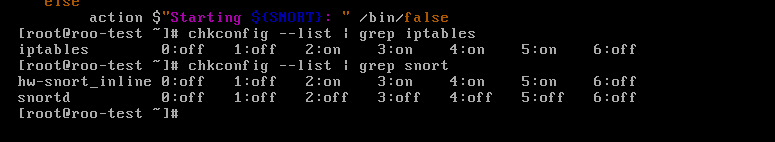

输入命令,查询iptables和snort服务是否开启,可以看到iptables在无网络多用户命令行模式下开始启动,snort不会自启:

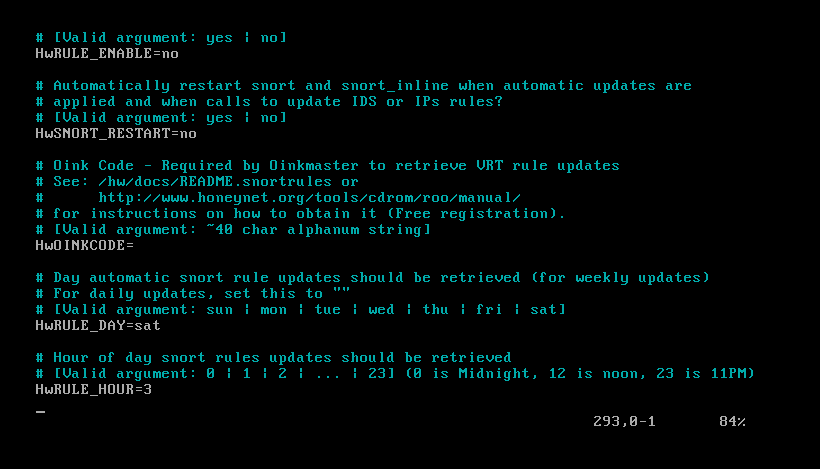

输入命令vim /etc/honeywall.conf打开honeywall配置文件:

3.学习中遇到的问题及解决

- 问题1:在实验四中因为上网问题将seedlab恢复到快照1,导致snort丢失

- 问题1解决方案:更新源后重新安装snort,安装完毕后拍摄快照2

- 问题2:/var/log/snort中没有报警日志,且其他文件打开是乱码

- 问题2解决方案:查询输出报警日志命令,并以ASCII格式输出

- 问题3:蜜网网关查看防火墙配置没有权限

- 问题3解决方案:先输入

su -,将权限提升至root

4.学习感悟、思考等)

通过本周的学习和实践,学习了linux系统的iptables防火墙的配置方法,如过滤ICMP数据包、允许指定IP访问等配置指令。此外,通过使用snort分析pcap文件,学习如何从pcap中读取网络日志数据源,输出报警日志文件并分析等。最后,在蜜网网关中分析其防火墙和IDS/IPS配置规则,理解蜜网网关是如何利用防火墙和入侵检测技术完成攻击数据的捕获和控制。

浙公网安备 33010602011771号

浙公网安备 33010602011771号