20241902 2024-2025-2《网络攻防实践》第二周作业

1.实验内容

本周主要学习了渗透测试中如何对目标进行信息打点,包括利用搜索引擎(百度、zoomeye等)、dns查询、whois查询和扫描工具(nmap、nessus等)等对目标进行全方位的信息搜集,搜集内容包括ip地址、注册信息、端口开放情况、漏洞扫描等,以为后续的渗透测试工作奠定基础。同时,在实验的最后,利用搜索引擎对自己的信息泄露进行了搜素和分析,以增强后续个人隐私保护意识。

2.实验过程

实验(1)

利用站长之家(tool.chinaz.com)对sina.com.cn进行信息收集:

-

DNS注册人及联系方式:注册人为北京新浪互联信息服务有限公司,联系方式有注册人邮箱:

![]()

-

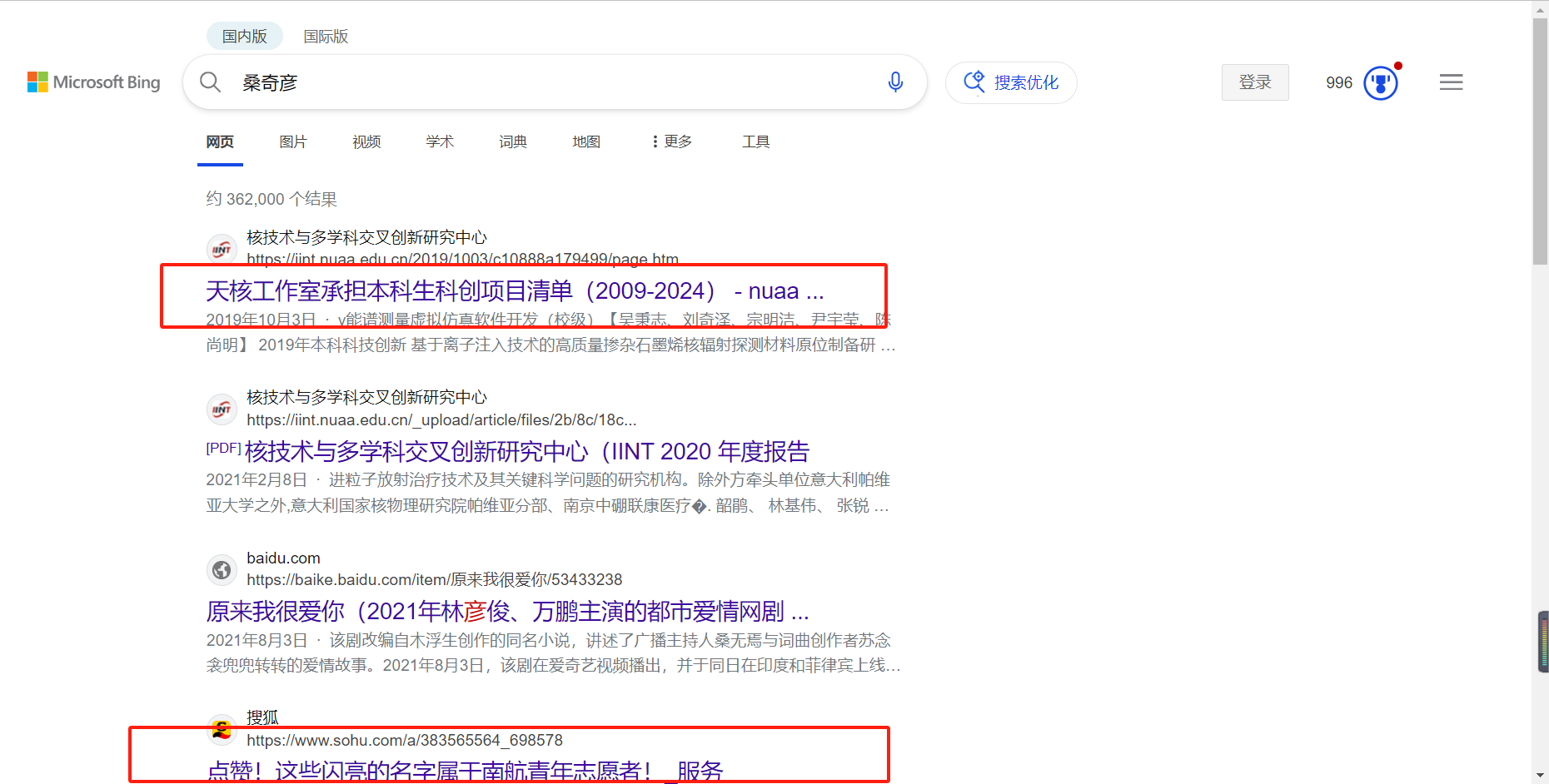

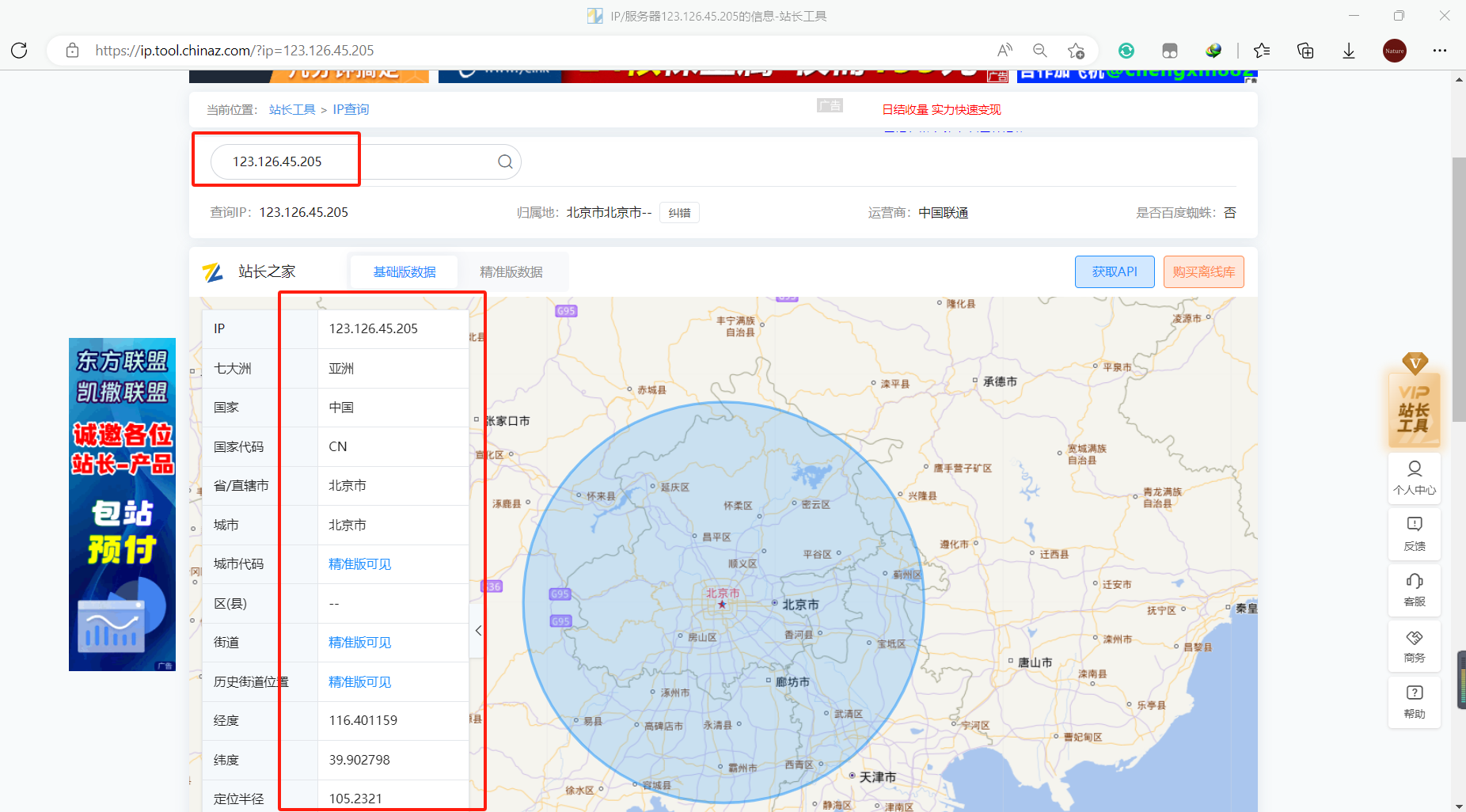

对应IP地址:从上图可见IP为123.126.45.205

-

IP地址注册人及联系方式:可以查询同ip网站及ip运营商为联通:

![]()

-

IP地址所在国家、城市和具体地理位置:所在地址为北京,并可以查看其经纬度:

![]()

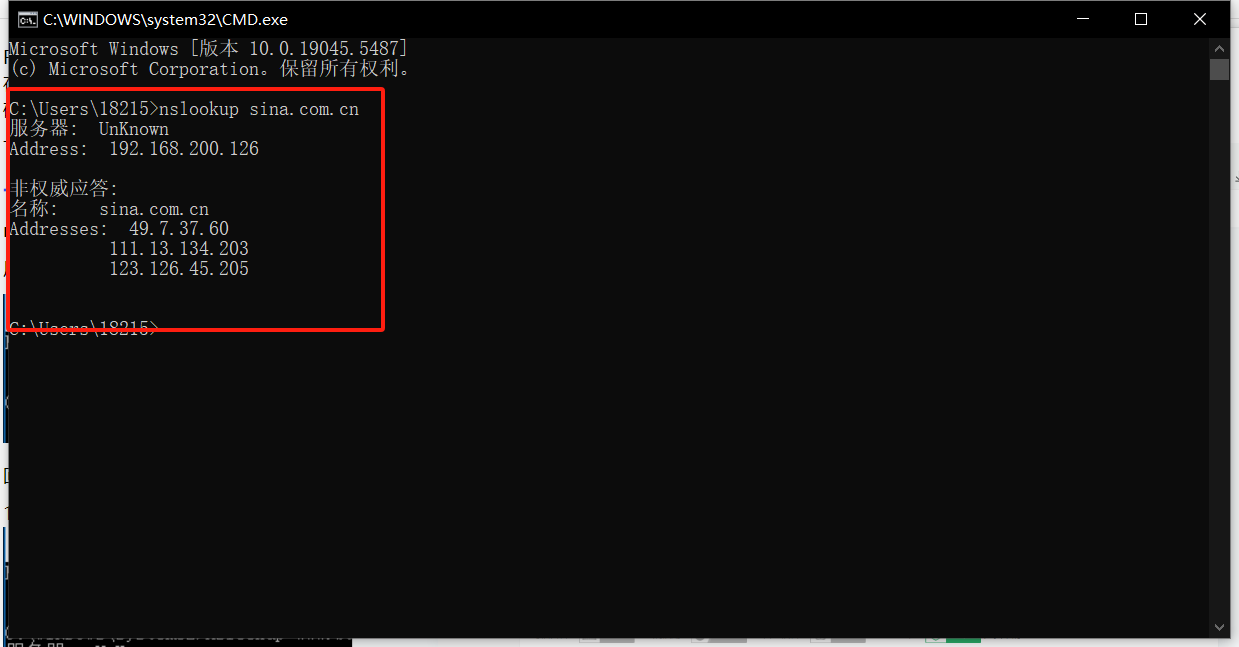

利用nslookup也可进行相关信息的查询:

![]()

实验(2)

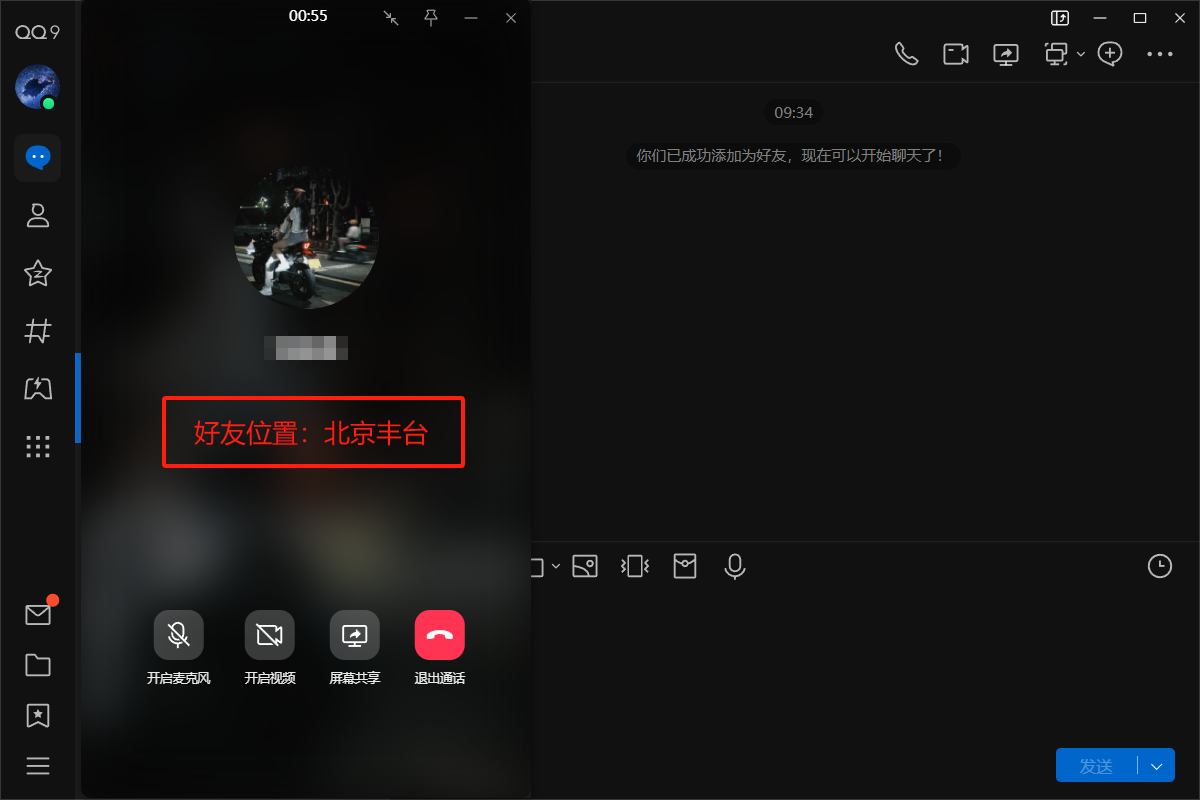

通过qq语音获取好友IP地址,并查询其地理位置:

拨打好友qq语音电话,询问好友所在地为北京,通信商为广电网络:

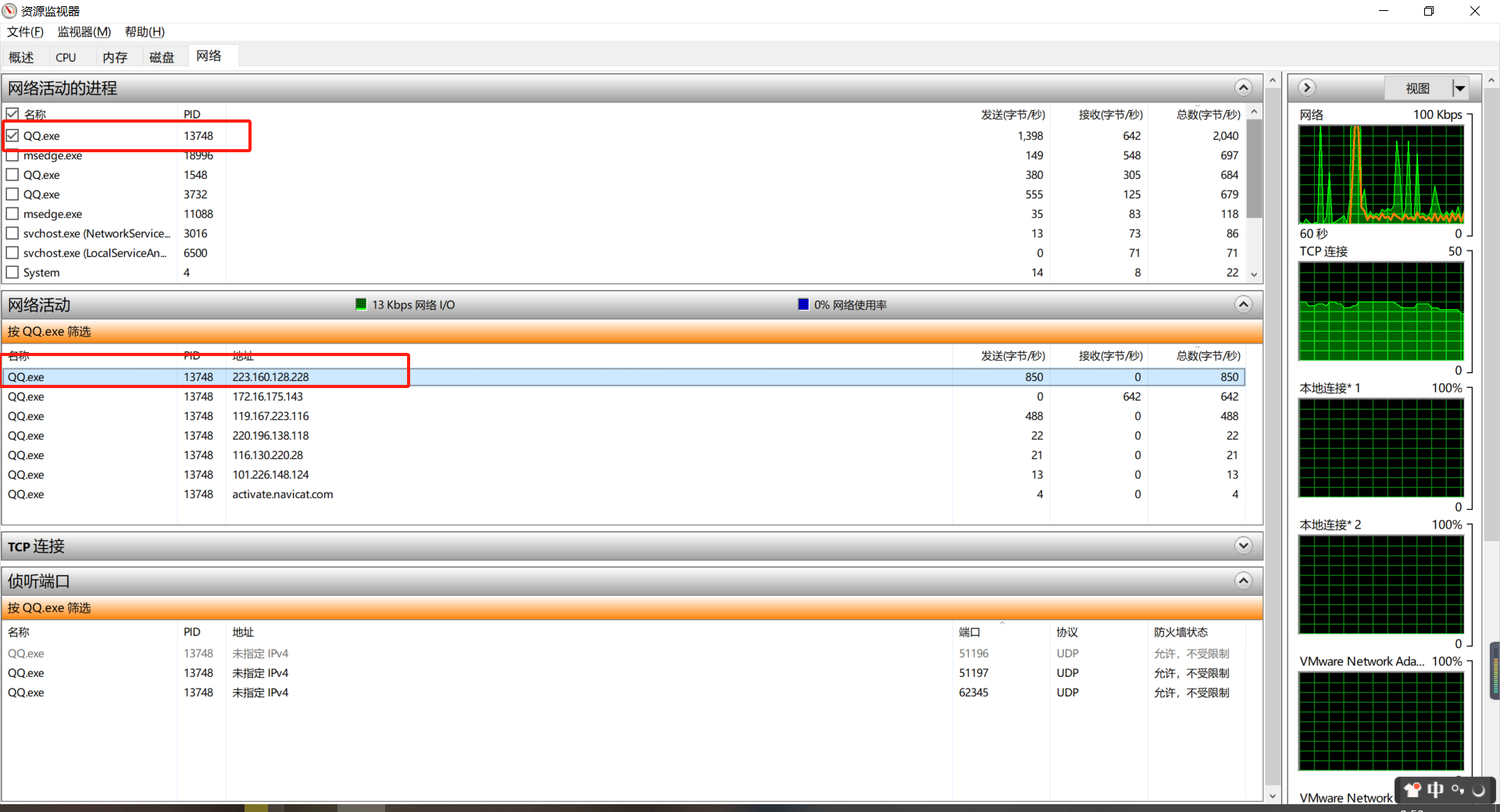

打开“任务管理器->资源监视器->网络”,选择进程“QQ.exe”进行监听,可发现ip“223.160.128.228”活跃并有大量数据包收发:

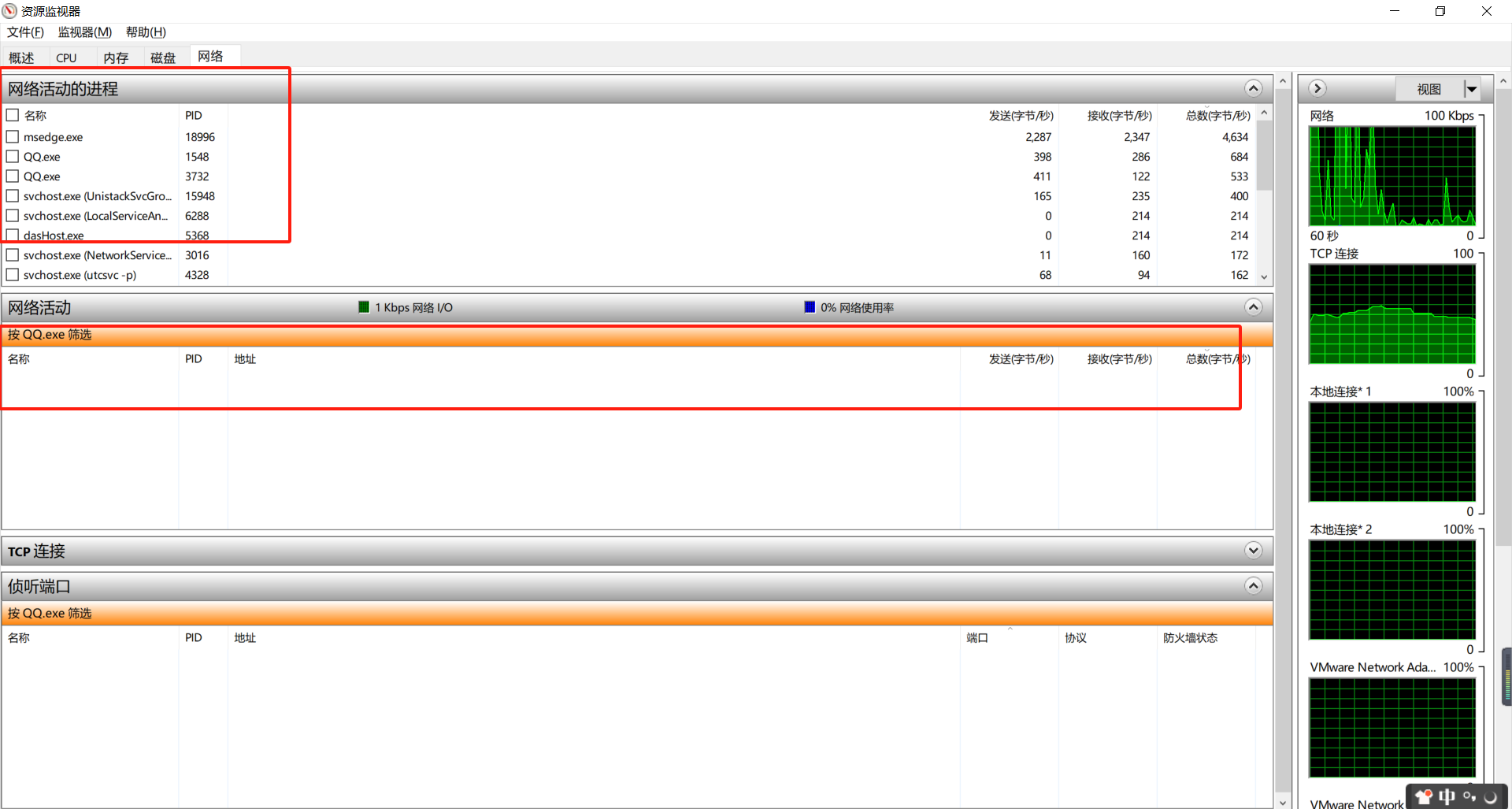

结束通话,可见此进程及ip消失,确定为好友ip:

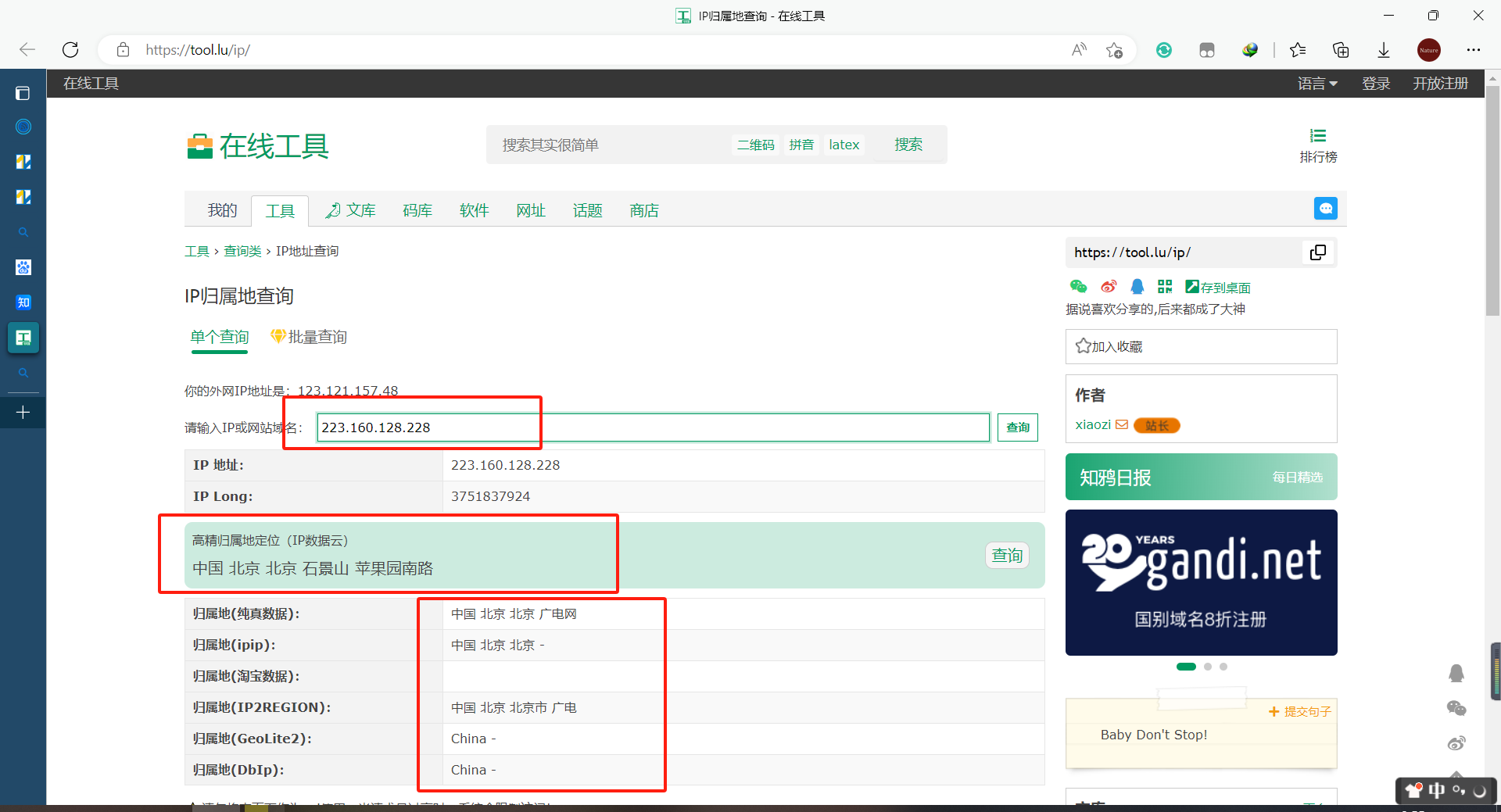

对此ip进行查询:为北京石景山区广电网络

实验(3)

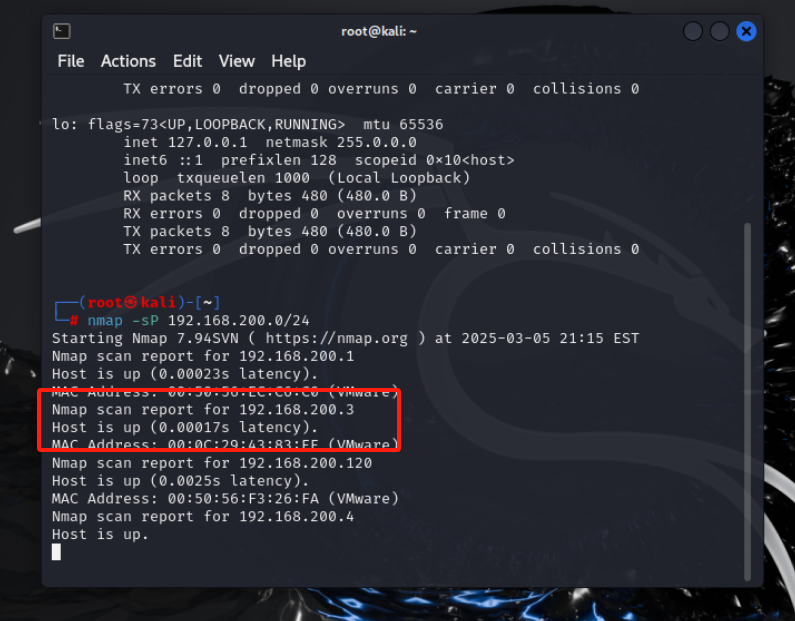

对SeedLab(192.168.200.3)进行nmap扫描:

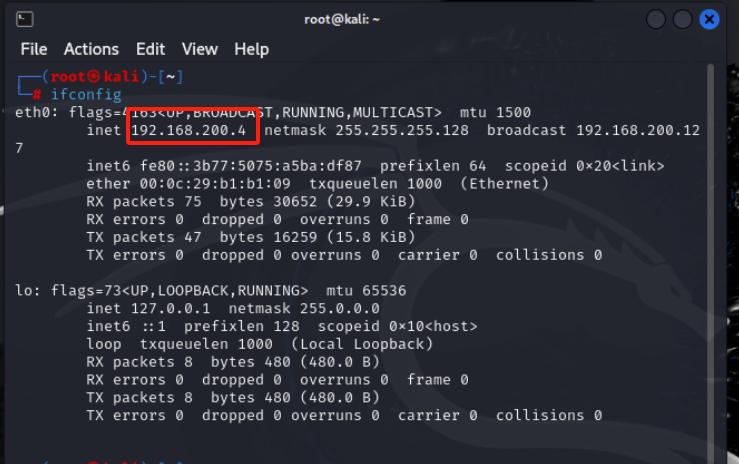

获取靶机和攻击机的ip地址:

-

nmap -sP 192.168.200.0/24扫描,发现靶机IP地址活跃:

![]()

-

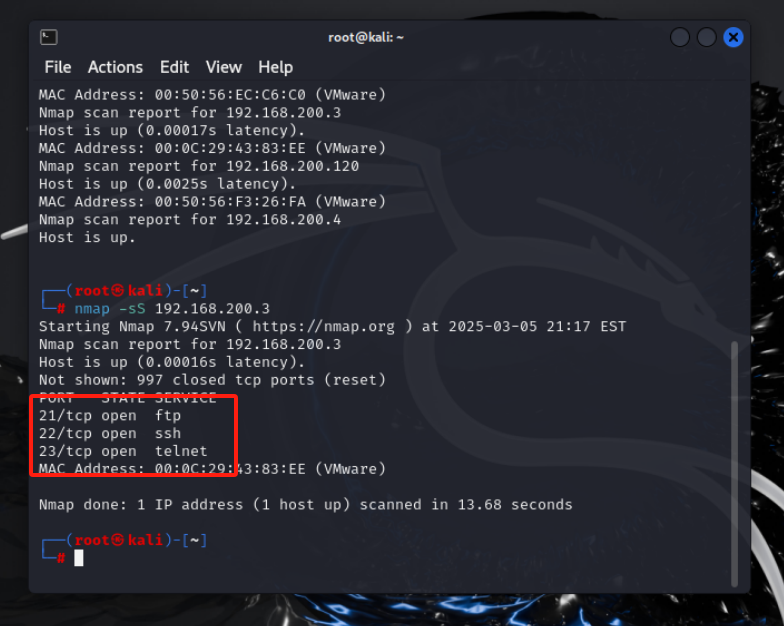

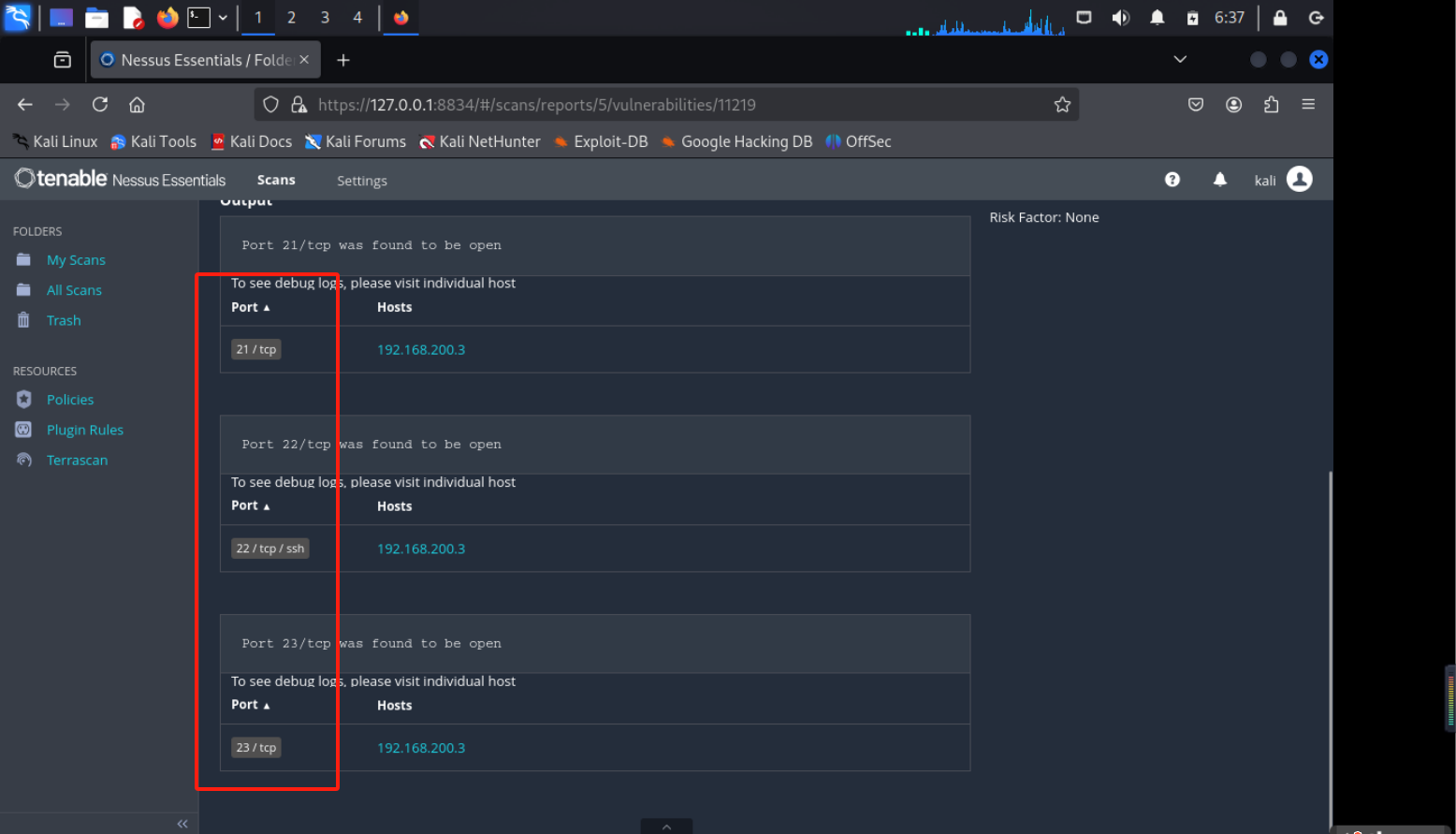

nmap -sS 192.168.200.3扫描靶机端口开放情况:开放有21/22/23三个tcp端口

![]()

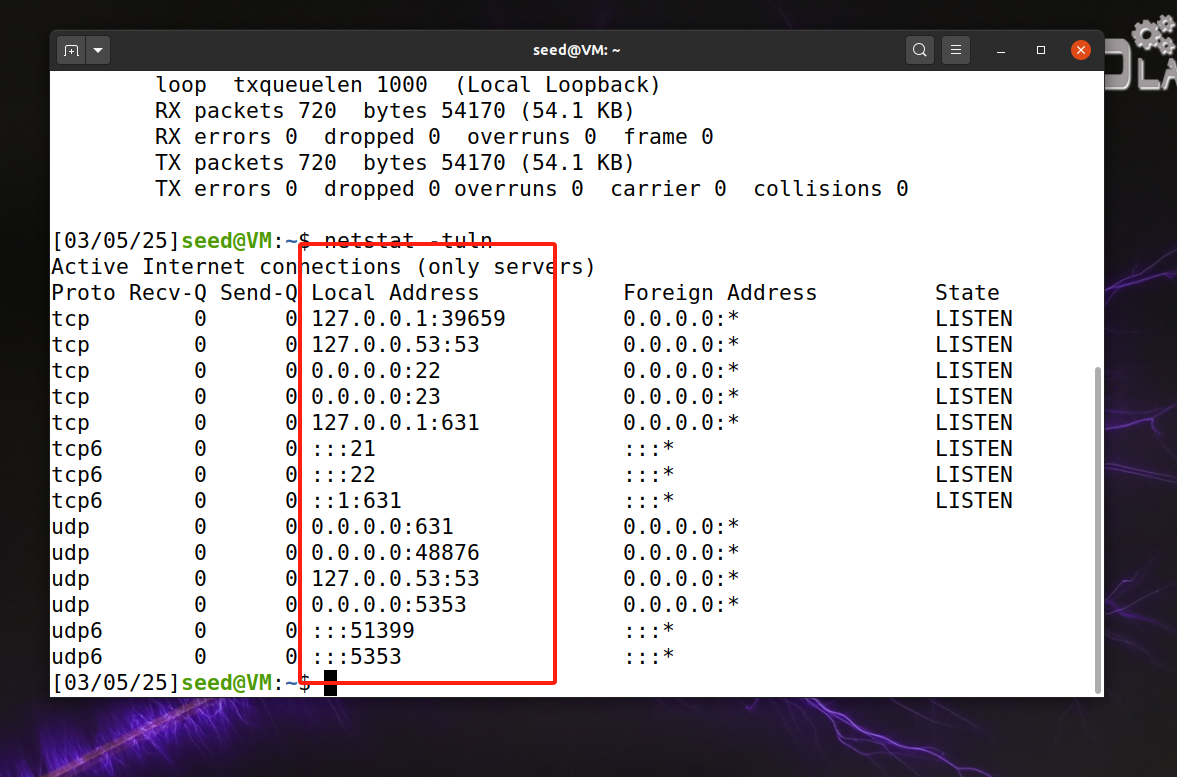

在靶机中利用

netstat命令验证:

![]()

-

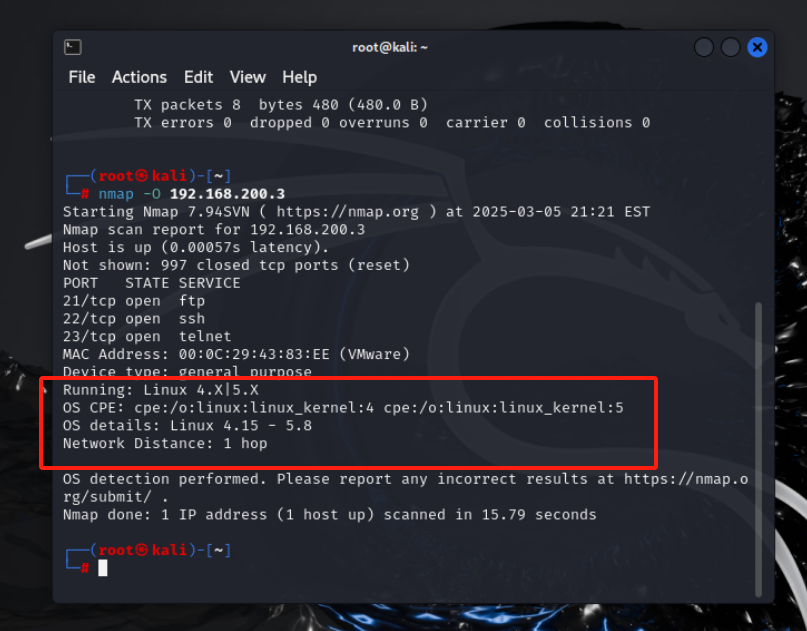

nmap -O 192.168.200.3扫描靶机系统信息:

![]()

-

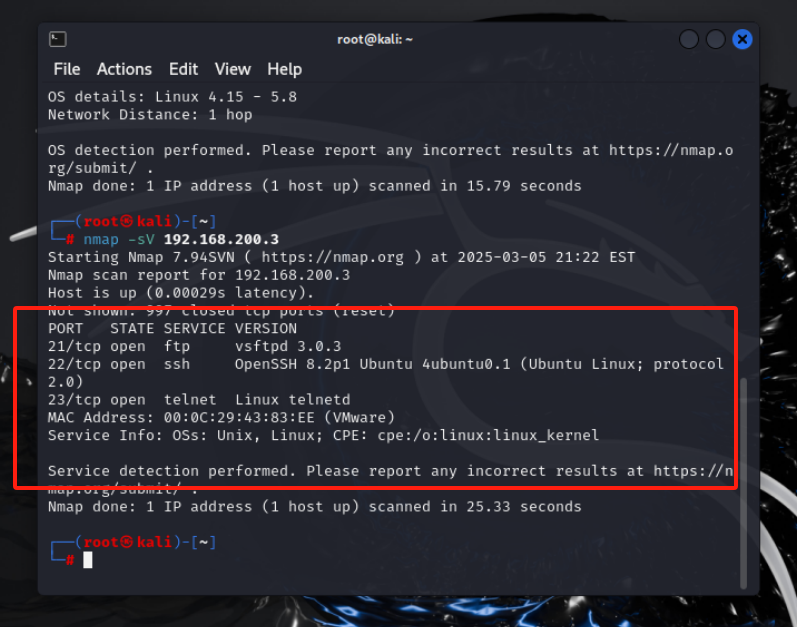

namp -sV 192.168.200.3扫描靶机安装的服务:

![]()

实验(4)使用Nessus对靶机进行漏洞扫描:

-

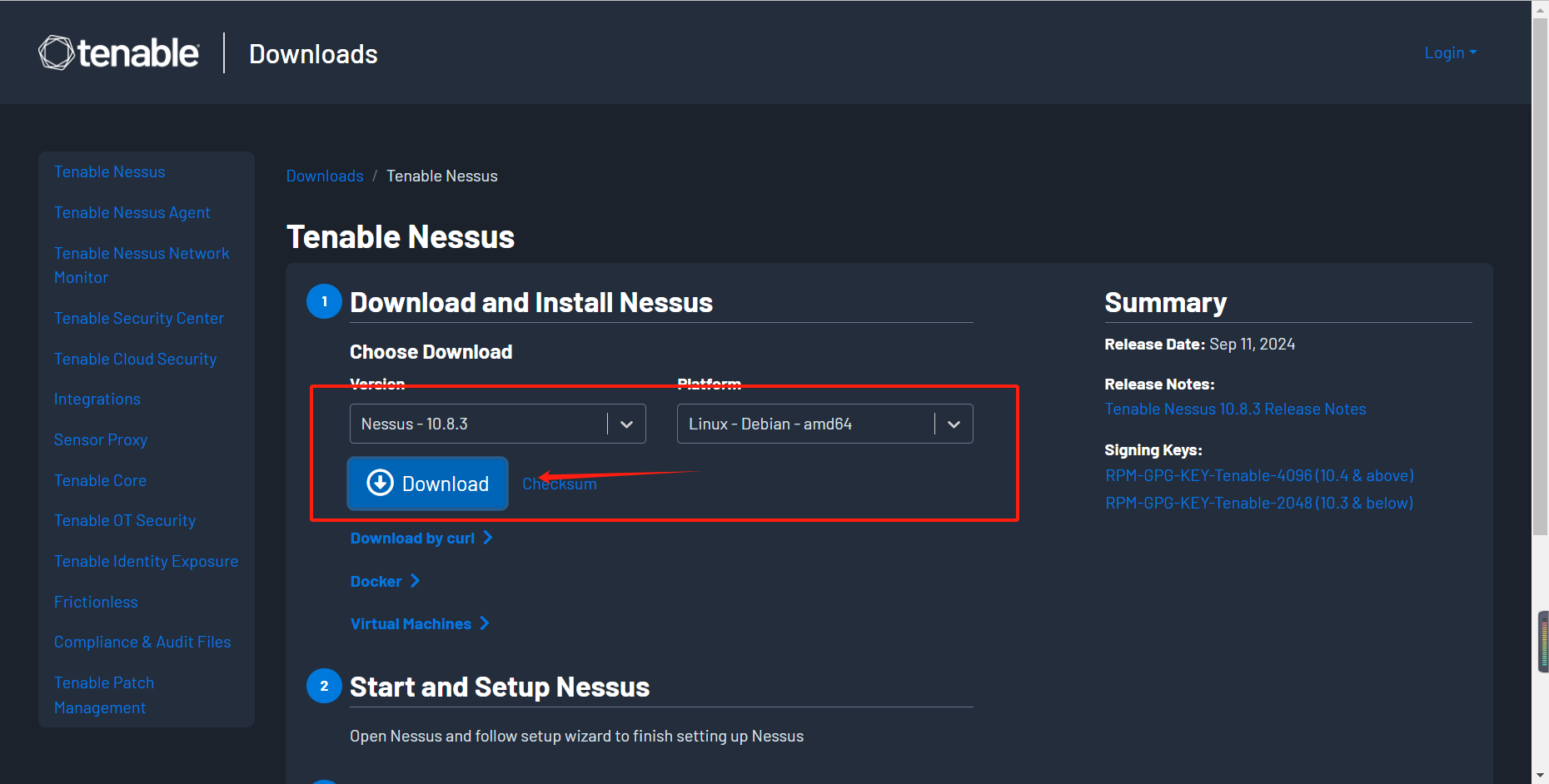

Nessus在Kali系统的安装:

进入官网下载对应版本:

![]()

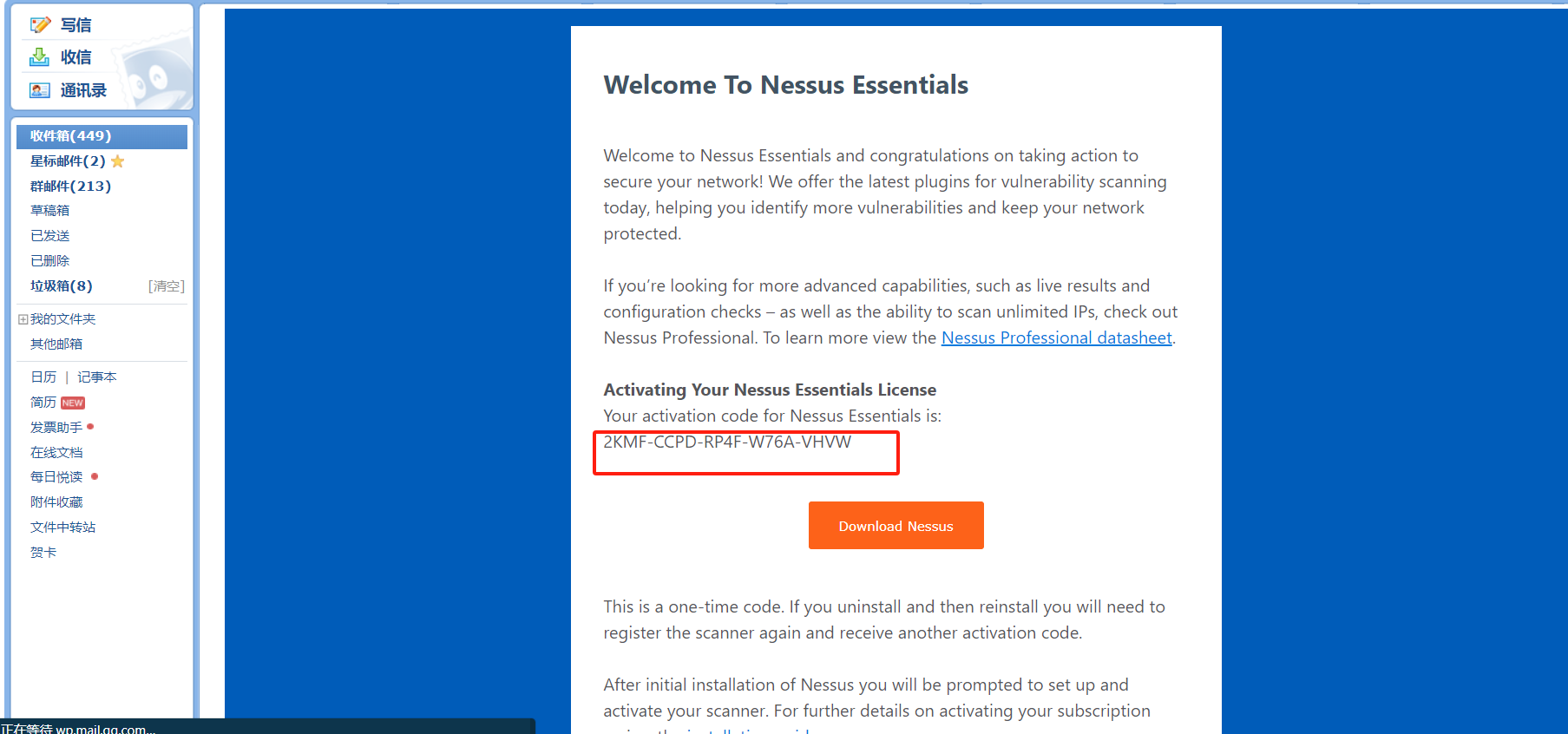

注册获得激活码:

![]()

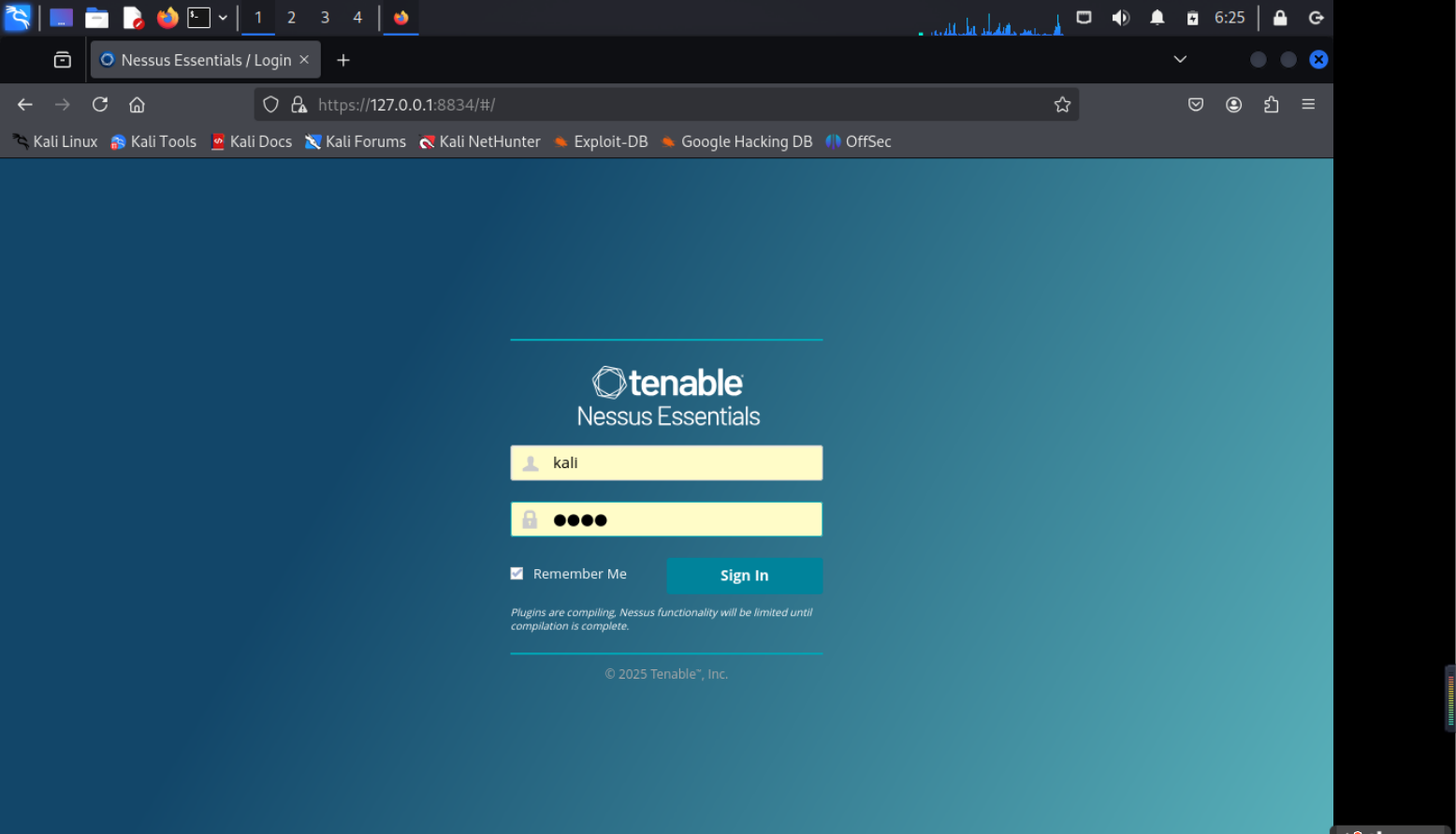

参考教程(https://blog.csdn.net/m0_68472908/article/details/137255414)逐步完成Nessus的安装、激活、证书更新、插件安装和编译,最终进入登录界面:

![]()

-

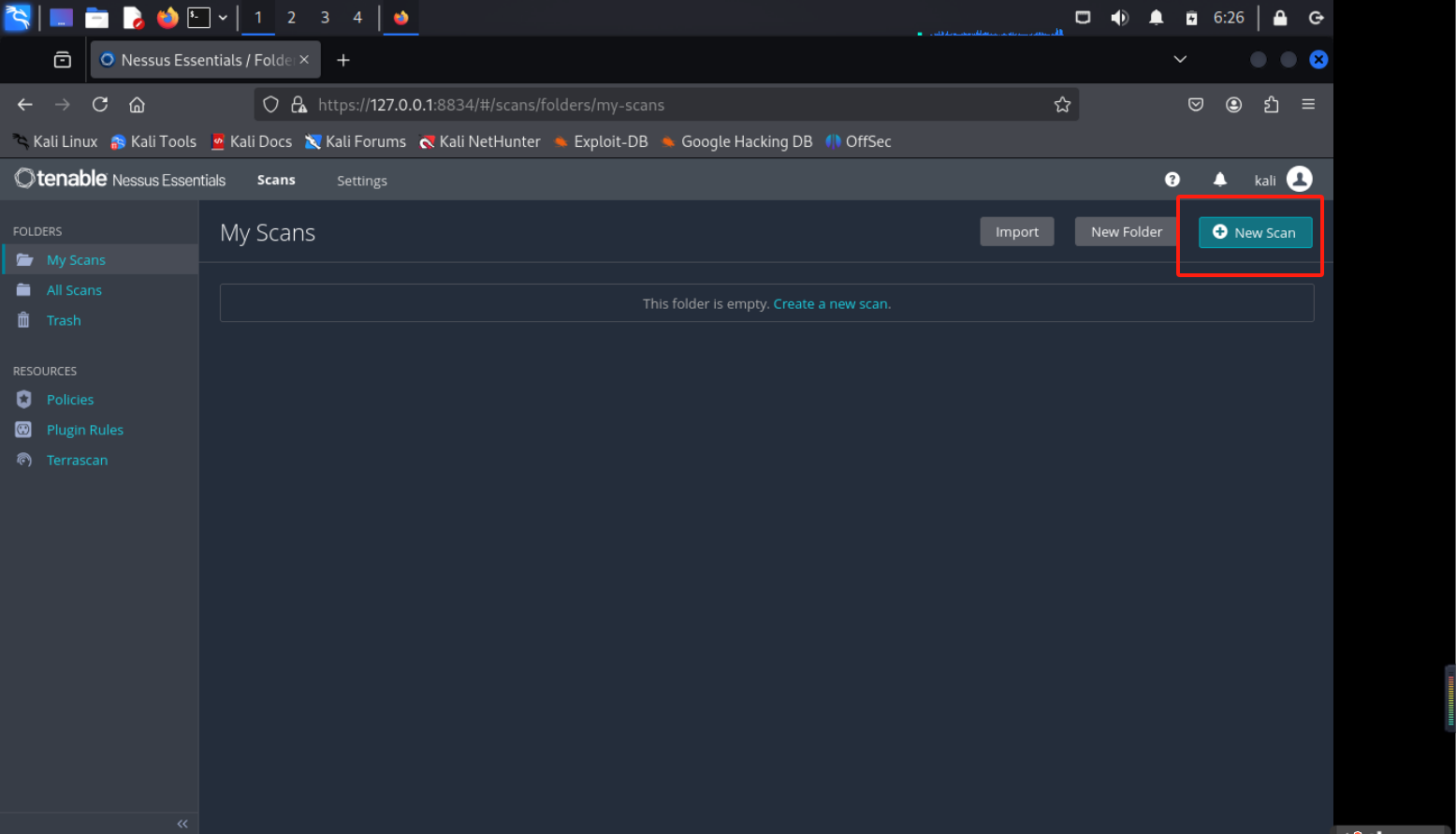

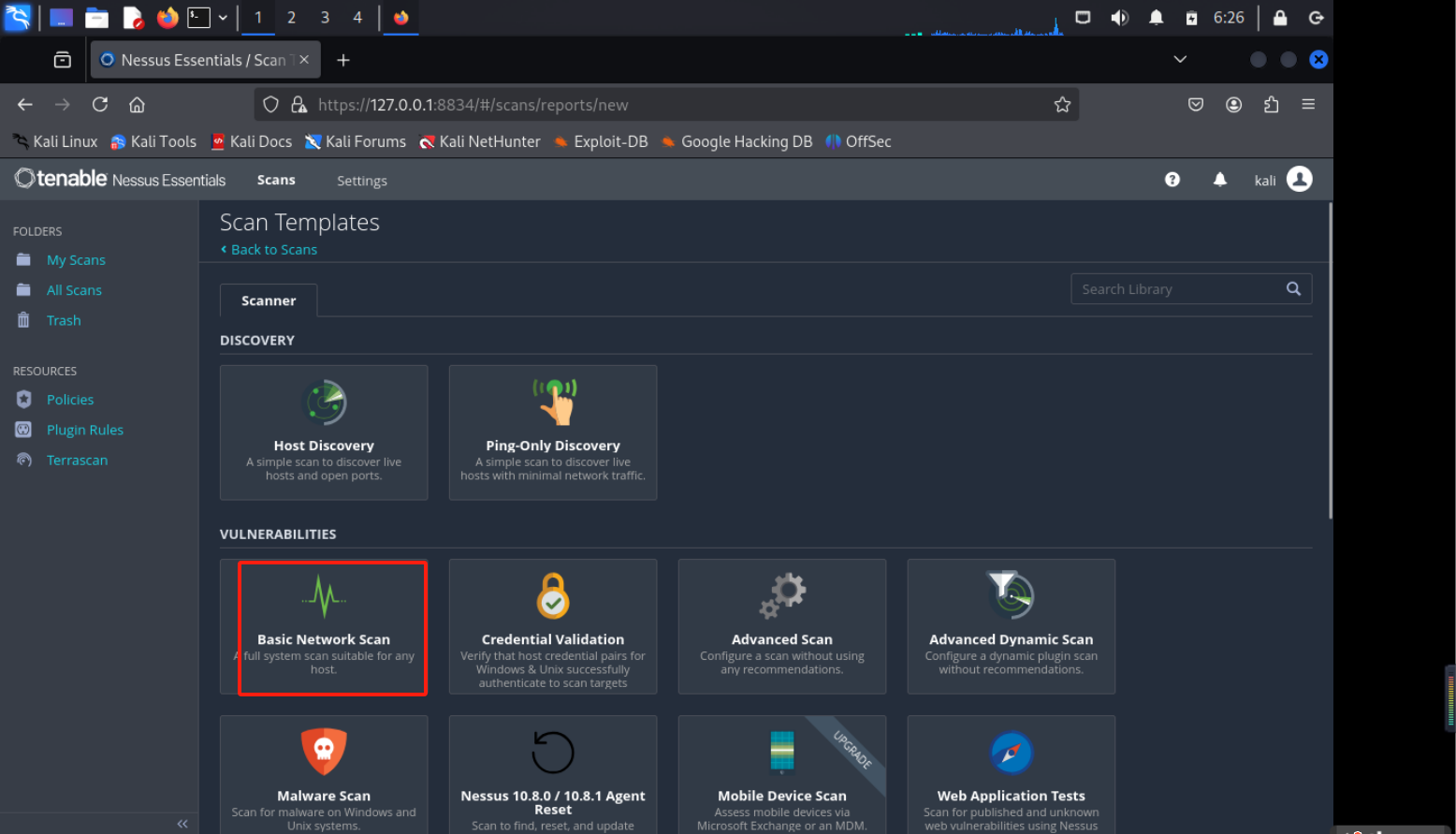

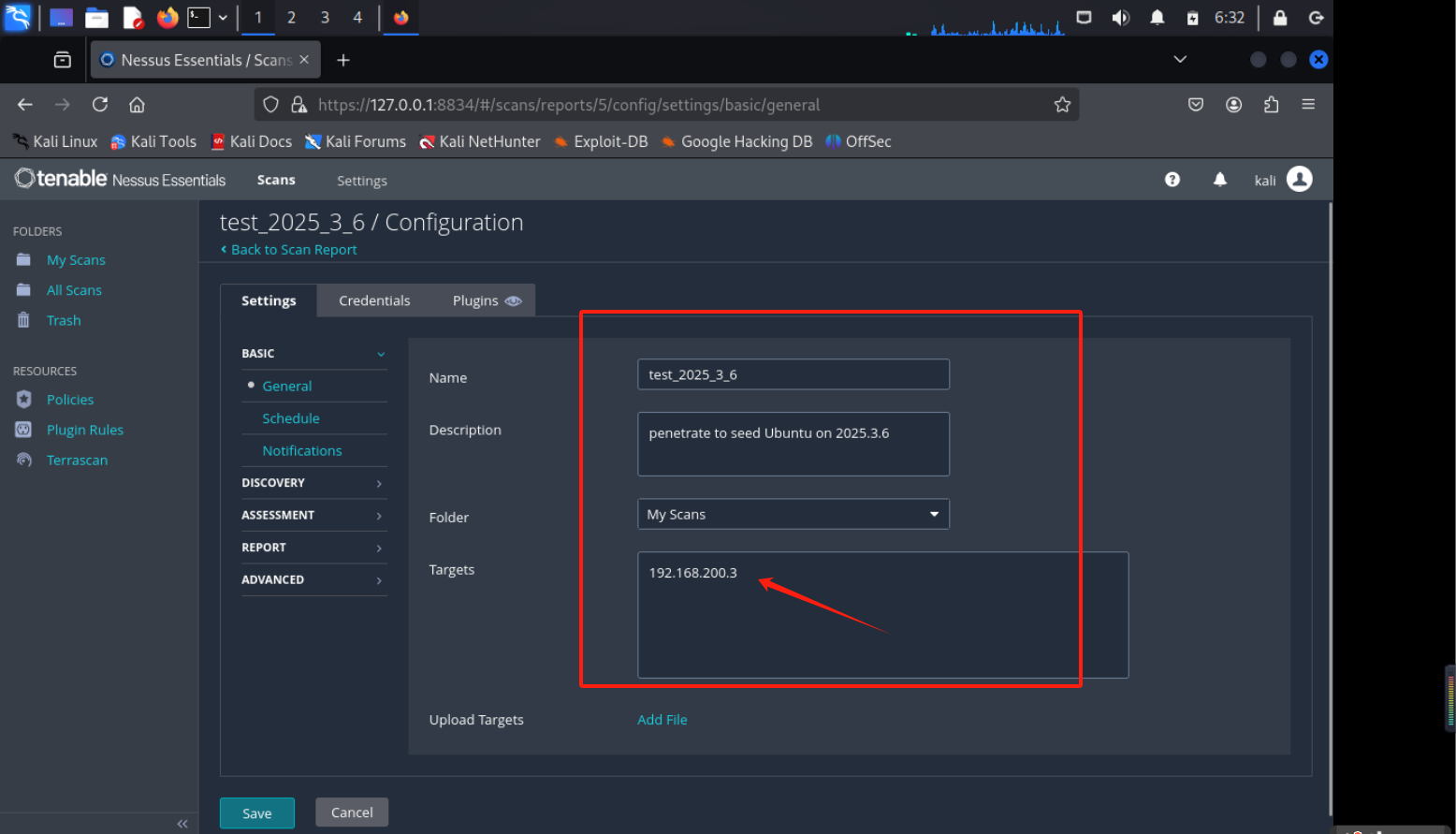

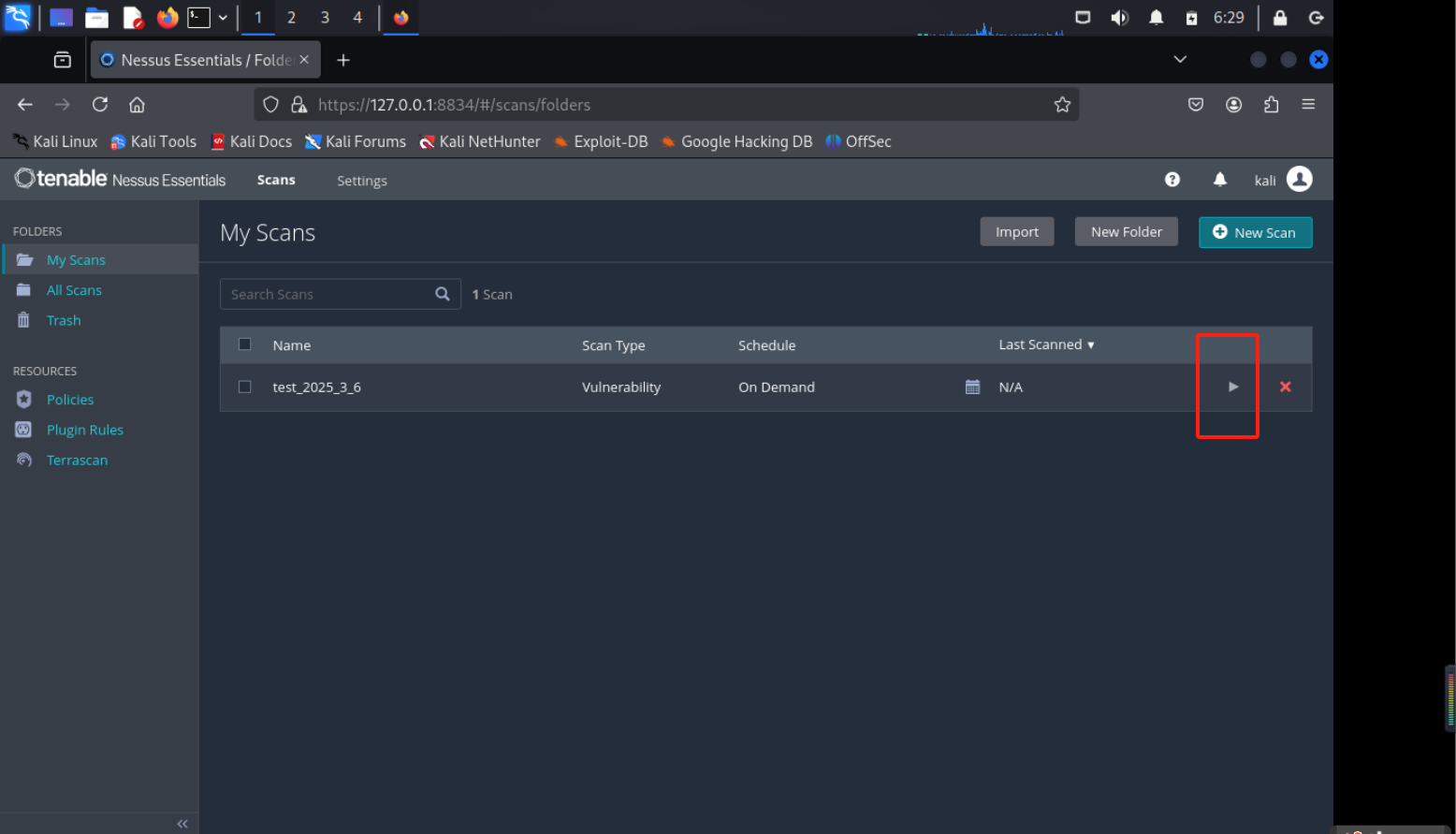

新建扫描方案,对靶机192.168.200.3进行基础网络扫描:

![]()

![]()

![]()

![]()

-

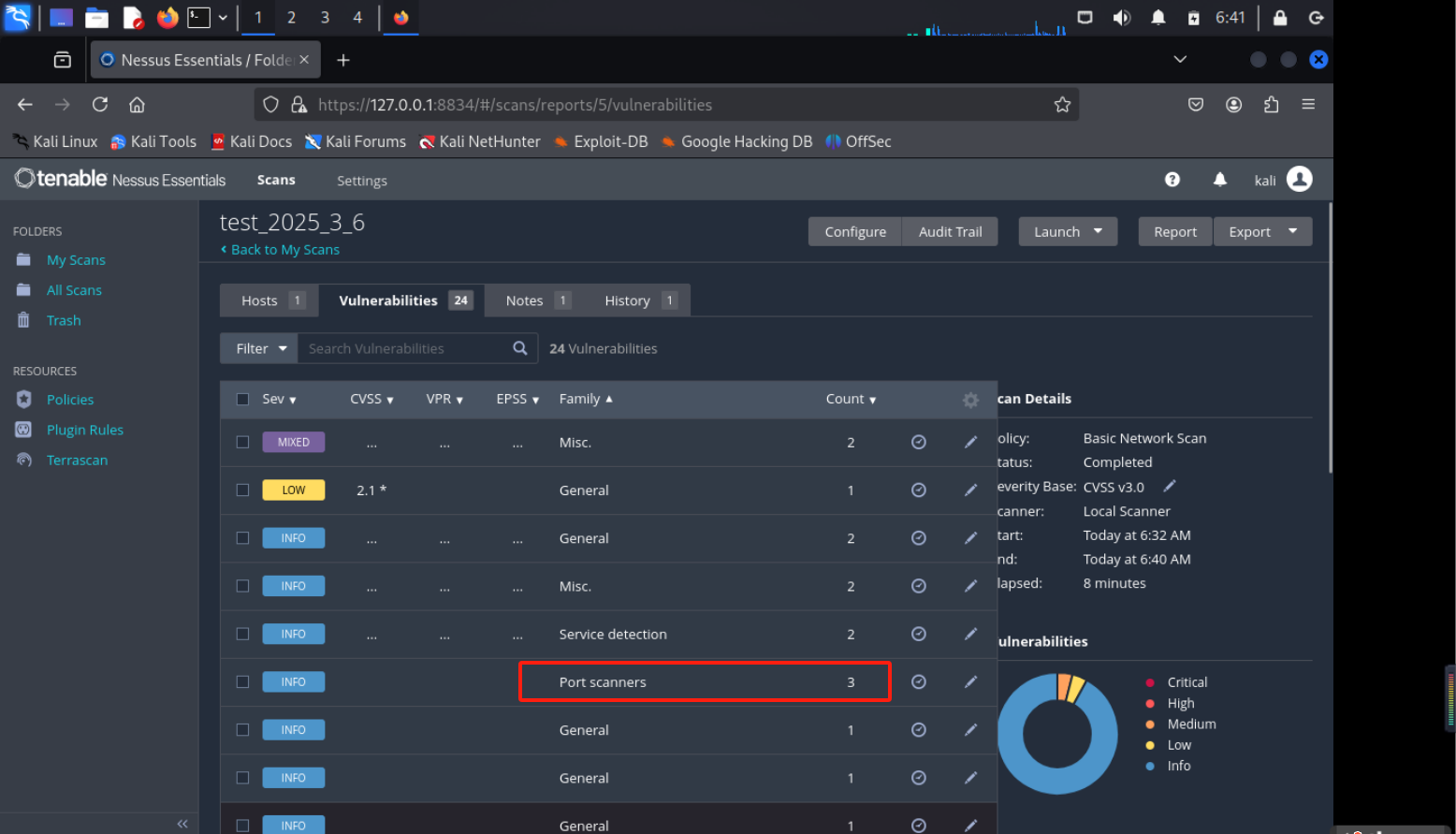

扫描完成,得到靶机端口开放情况:

![]()

![]()

-

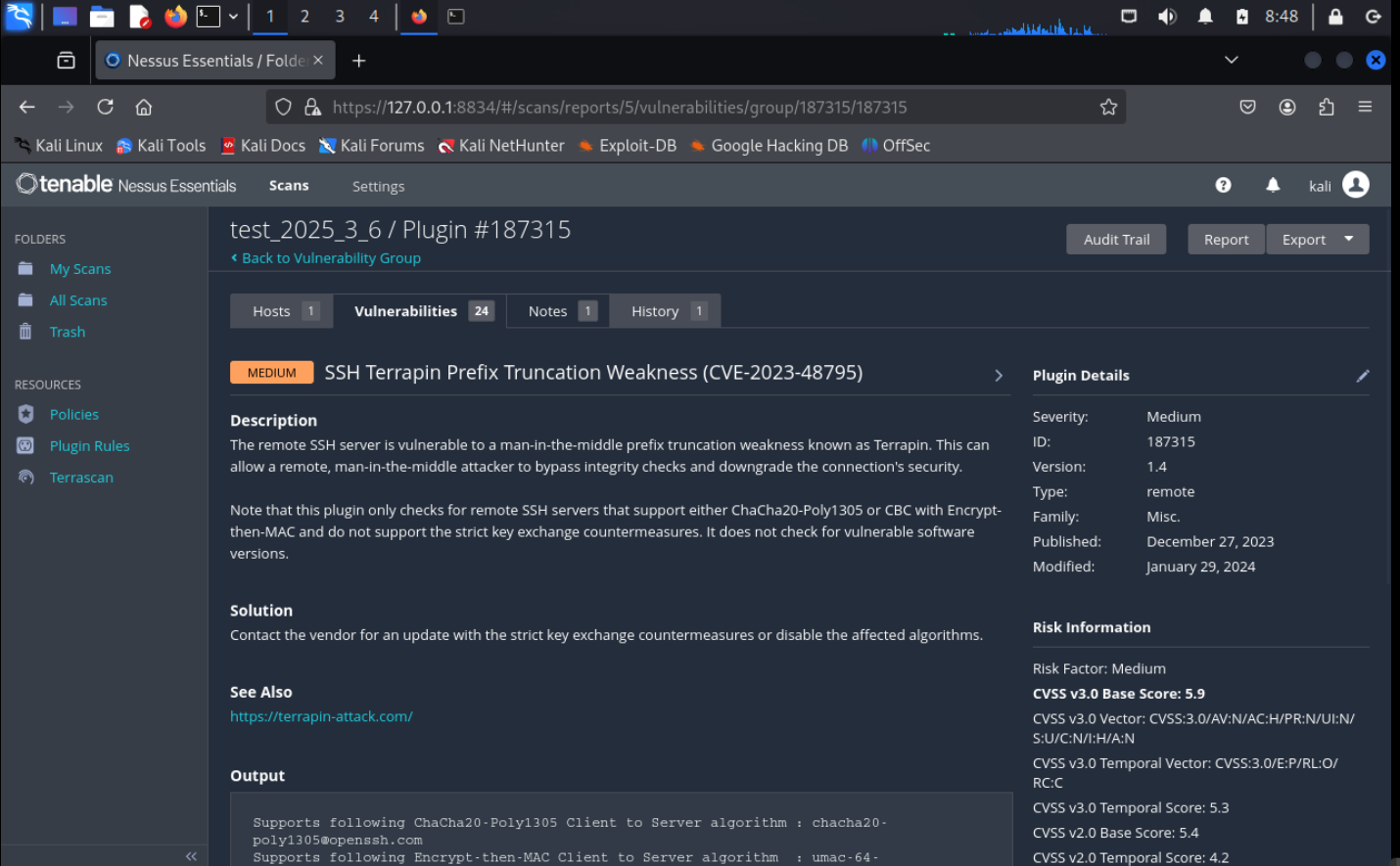

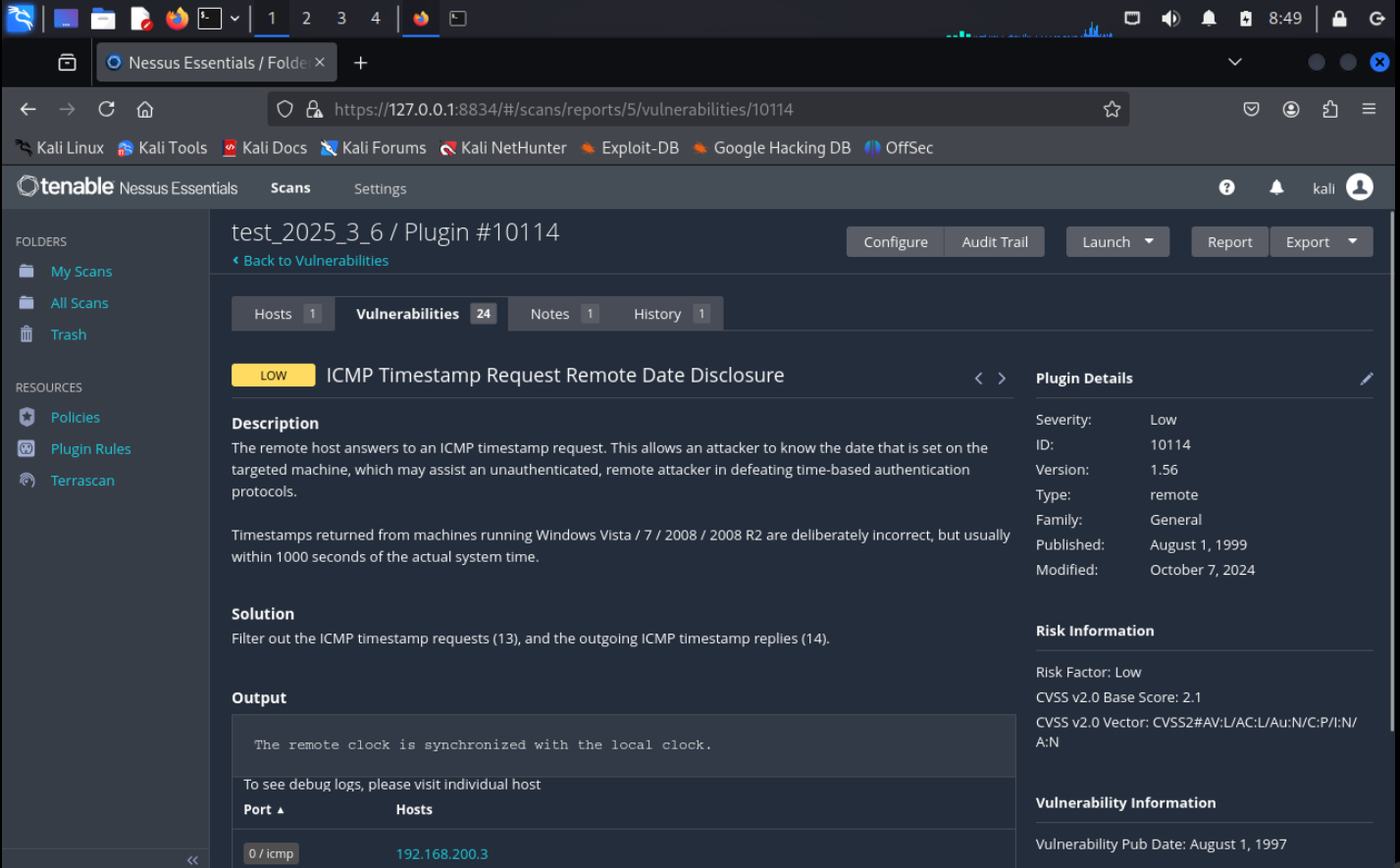

通过扫描,可见有一个中危漏洞,一个低危漏洞,点击可查看详细信息:

![]()

![]()

-

渗透方案:从扫描结果来看,存在一个中危一个低危,对于中危漏洞CVE-2023-48795,查询得到其利用价值不大,目前无法获得系统权限,同样对于低危漏洞CVE-1999-0524的复现困难且利用价值低。但检测到靶机开启telnet服务,可以尝试弱口令登录。此外还可以利用黑暗引擎等工具进行深入扫描挖掘通用漏洞。

实验(5)

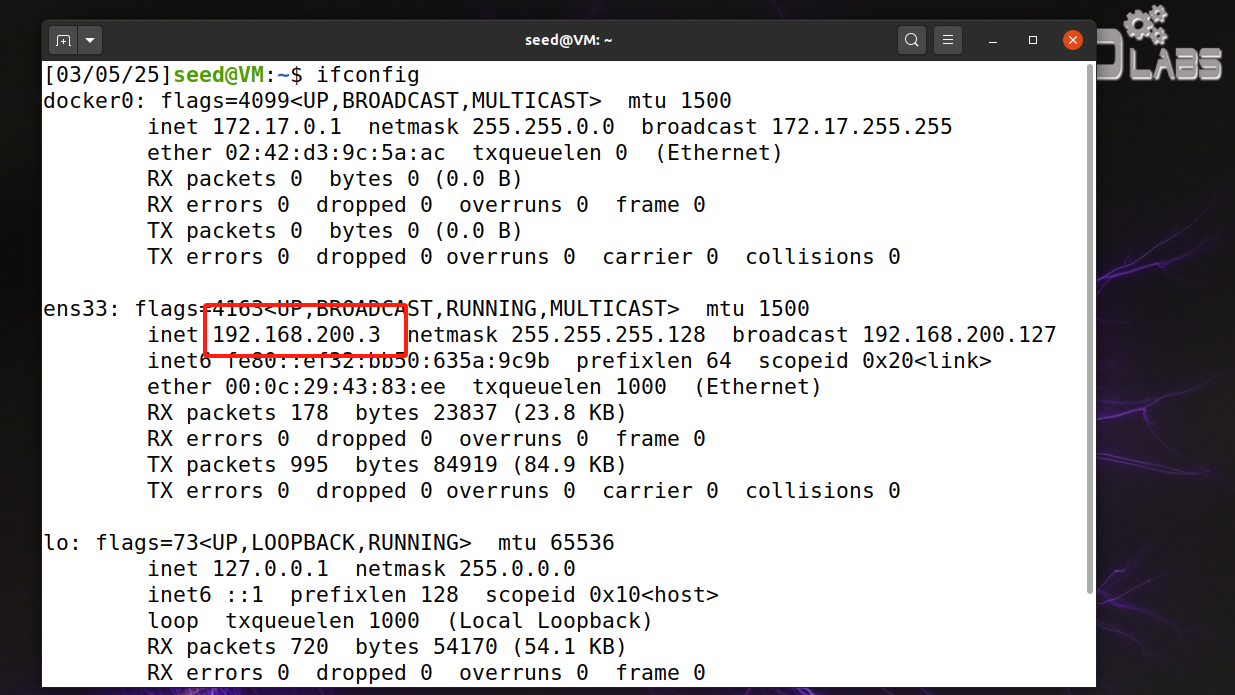

利用搜索引擎,以自己的名字作为关键词进行检索,可见有数条关联信息,包括志愿活动、得奖情况、实验室活动、录取名单等:

3.学习中遇到的问题及解决

- 问题1:Nessus所提供的激活码无效

- 问题1解决方案:换一个邮箱再次申请激活码

- 问题2:Nessus插件更新编译

- 问题2解决方案:交换证书更新和插件更新命令执行顺序,重启系统

4.学习感悟、思考等

通过此次实验,学习了如何对渗透目标进行多维度的信息打点,从域名、ip信息一直到端口探测、漏洞扫描。此外,还学会使用了两款渗透扫描工具:nmap和nessus,其中nessus的安装和使用使我收获颇多,进一步熟悉了Linux系统的操作方式和命令行指令。最后,通过对自己的信息进行检索,发现存在18年以来近7年的上网足迹和私密信息,使我认识的隐私保护的重要性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号