20241902 2024-2025-2《网络攻防实践》第一周作业

1.知识点梳理与总结

本周学习重点是网络攻防环境的搭建,利用VMware Workstation、Honeywall和windows、ubuntu等操作系统完成环境的搭建,并测试攻击机和靶机两部分之间的网络连通性。通过学习和实践,对网络攻防相关技术进行初步的了解和认识,并熟悉网络攻防环境及对其配置的基本操作。

1.1预备知识

·VMware三种网络连接模式:桥接模式(Bridge)、网络地址转换模式(NAT)、仅主机模式(HOST-ONLY);

·蜜罐:诱导攻击者攻击并捕捉、分析其攻击行为的专门计算机系统;

·蜜网网关:捕获分析攻击行为的平台,搭建蜜网网络的关键组件。

1.2攻防环境搭建

本实验搭建的环境主要由三部分组成:

(1)攻击机:由Kali、WinXPAttacker三部主机组成;

(2)靶机:由Win2KServer和Metasploit-ubuntu组成;

(3)蜜网网关:roo;

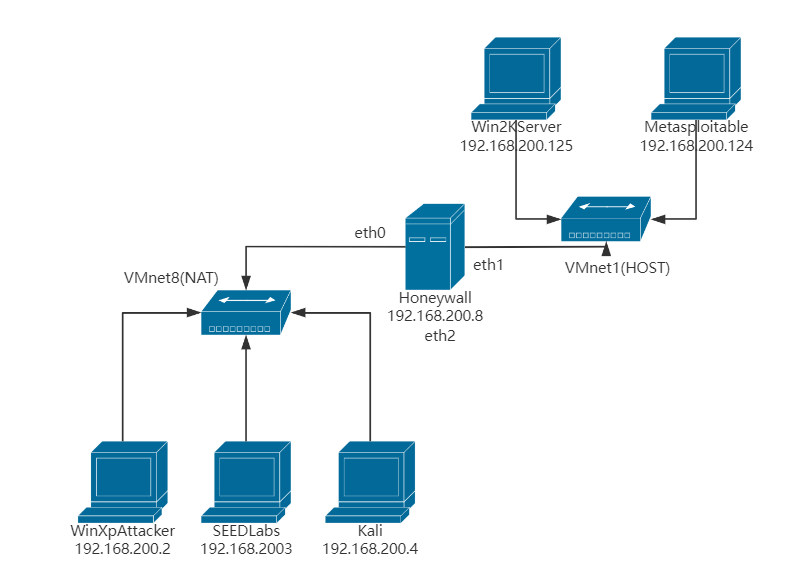

环境的网络拓扑结构图如下:

1.2.1前期准备

准备如下6个系统环境

- kali-linux-2024.4:攻击机,渗透攻击综合系统环境

- Seedlab-ubuntu20:攻击机,可进行SEED实验

- WinXpAttacker:攻击机

- Metasploitable-ubuntu:Linux靶机

- Win2kServer:

Windows靶机 - roo-1.4.hw-20090425114542.iso:蜜网网关

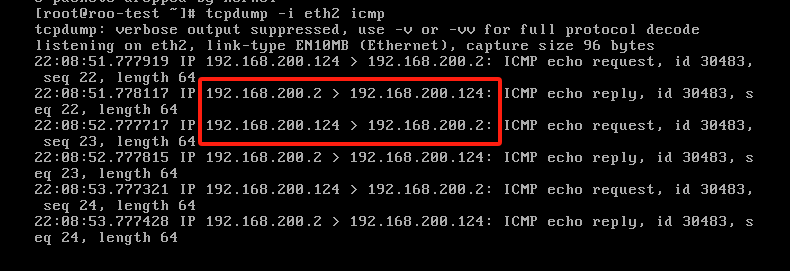

其中,对于Kali的获取如下:

![]()

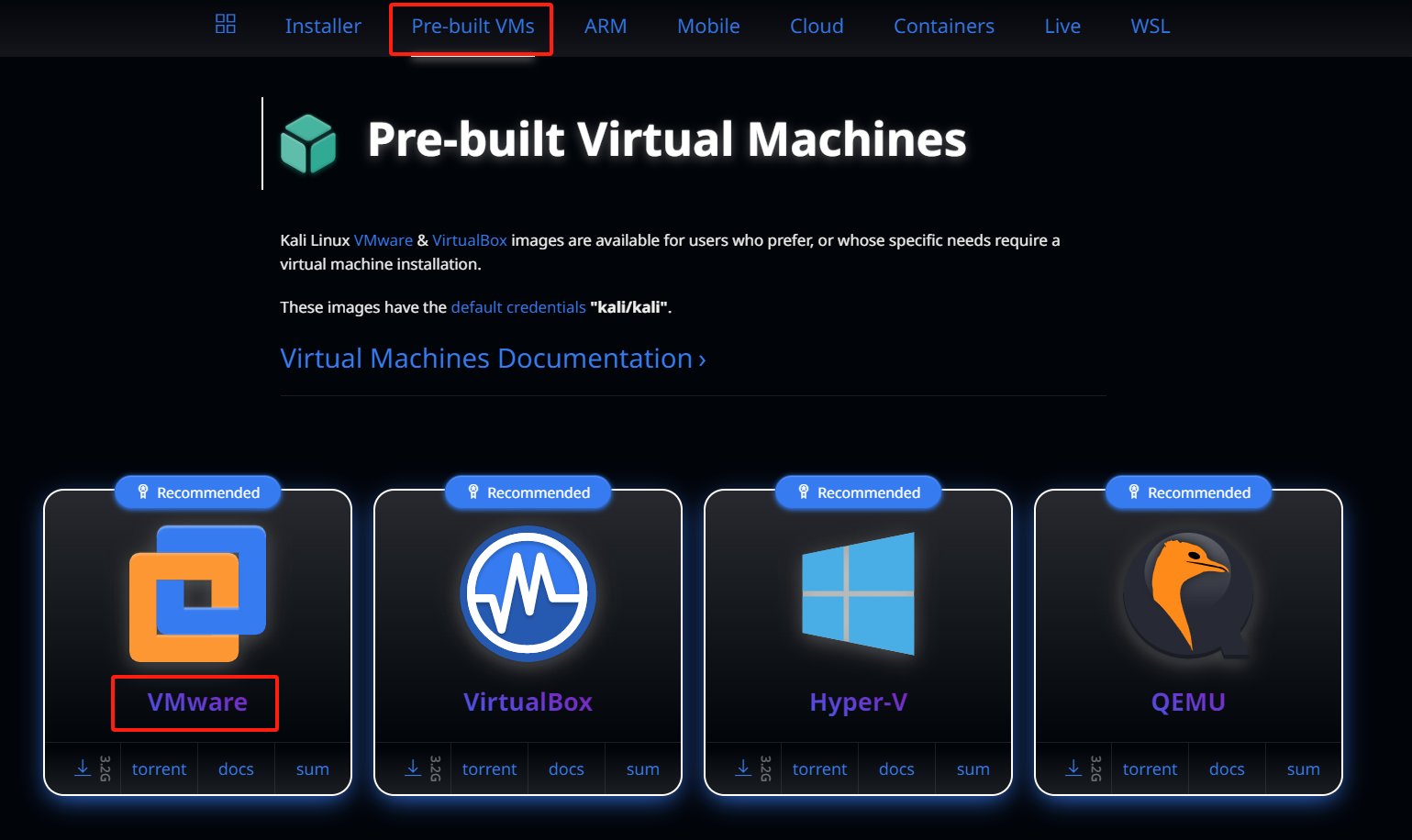

对于Seedlab-ubuntu20的获取如下:

![]()

注:从官网所下载的Seedlab为Vituralbox版本,可参考https://blog.csdn.net/qq_23027341/article/details/106535321将其格式转换为VMware格式的虚拟机配置文件,再进行导入即可,过程不再赘述。

1.2.2虚拟机网络环境配置

前期准备工作完成后,将对虚拟机的网络设置进行配置,以保证诸虚拟机之间的网络正确连通。过程如下:

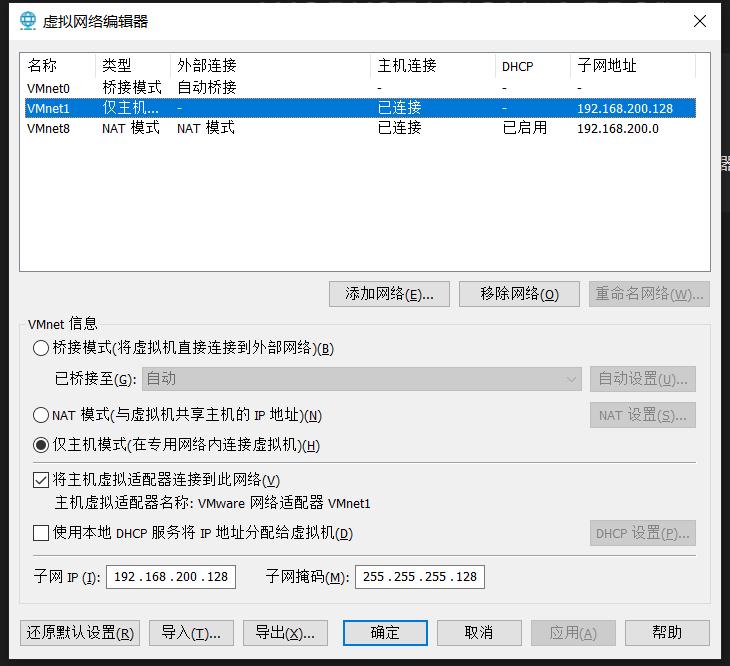

打开Vmware Workstation软件,编辑->虚拟网络编辑器,首先对VMnet1进行配置:

·将VMnet1设置为仅主机模式;

·子网ip设置为192.168.200.128,子网掩码设置为255.255.255.128,如图:

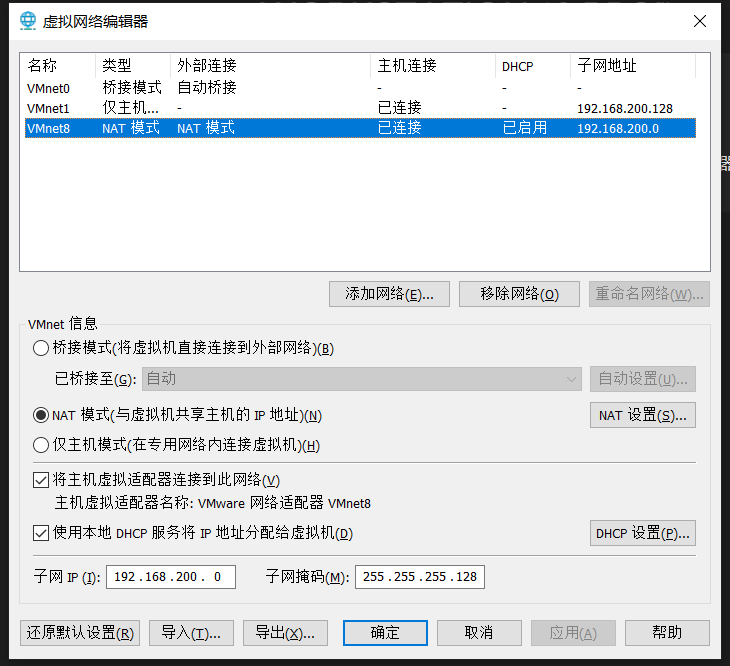

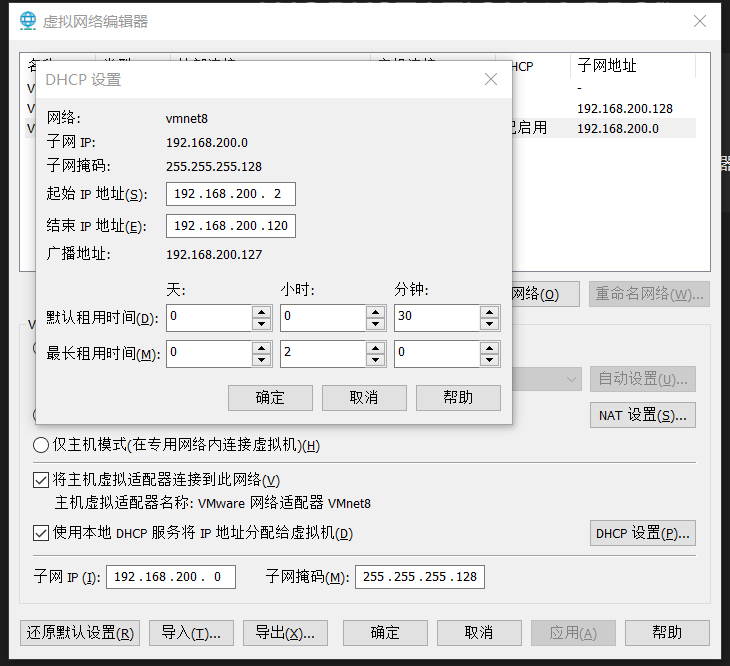

再将VMnet8设置为NAT模式,子网ip为192.168.200.0:

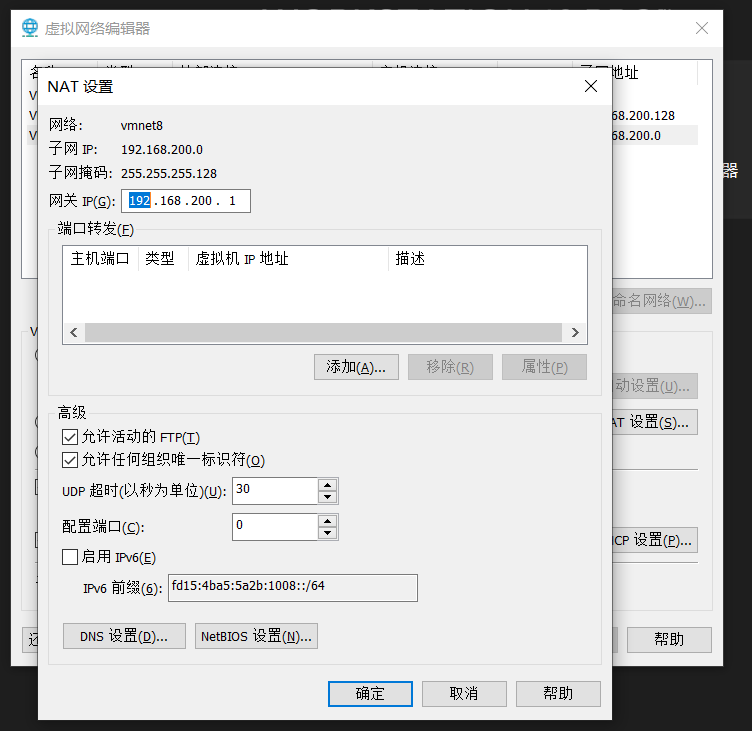

设置网关ip:

设置DHCP:

1.2.3攻击机的搭建和配置

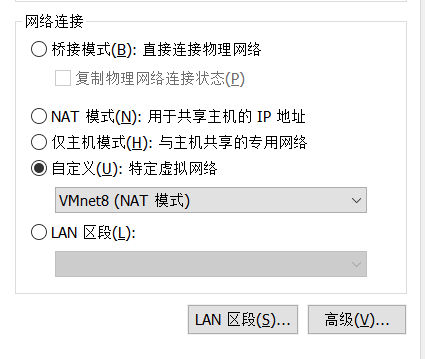

攻击机的网络全部设置为NAT模式:

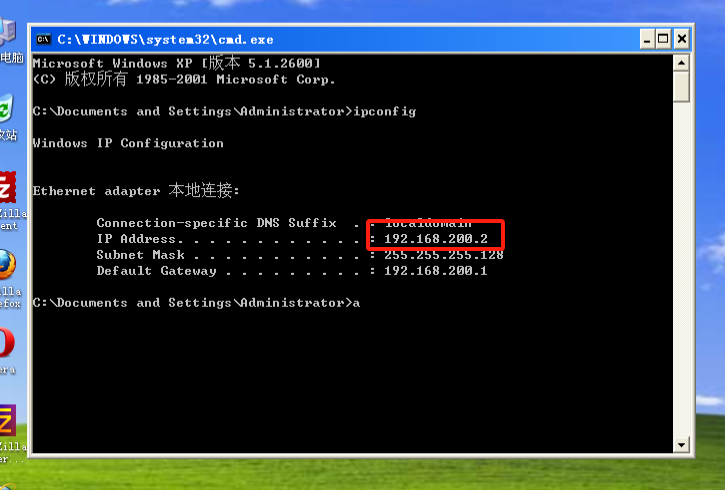

进入WinXpAttacker,通过ipconfig查看其ip为:192.168.200.2:

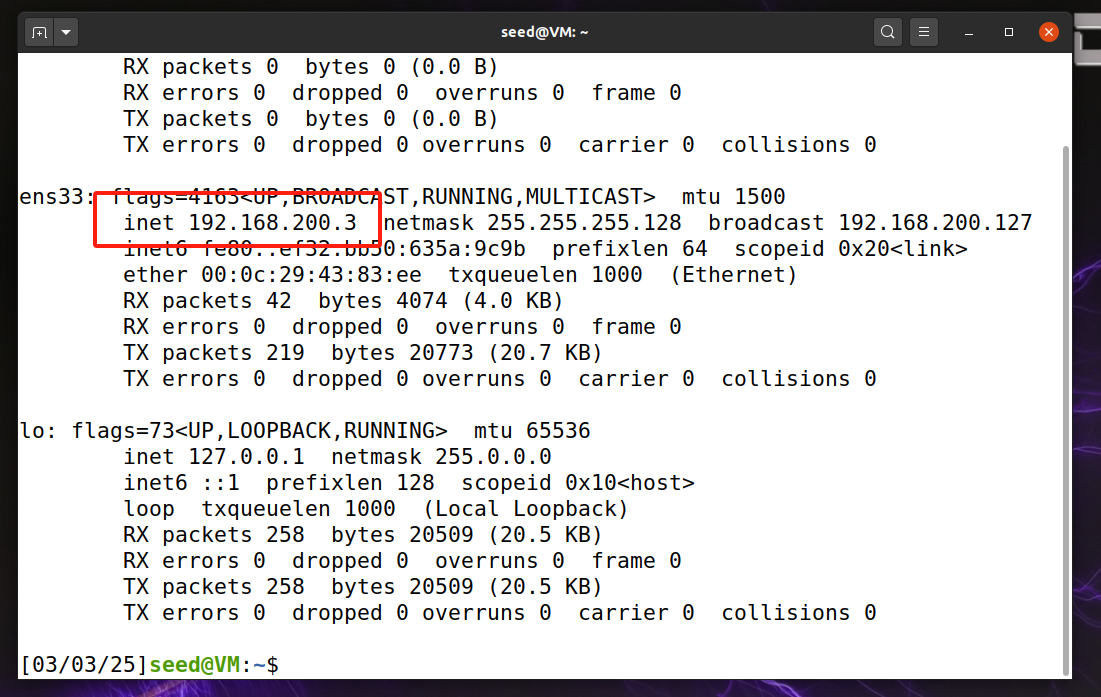

进入Seedlab,查看其ip为192.168.200.3:

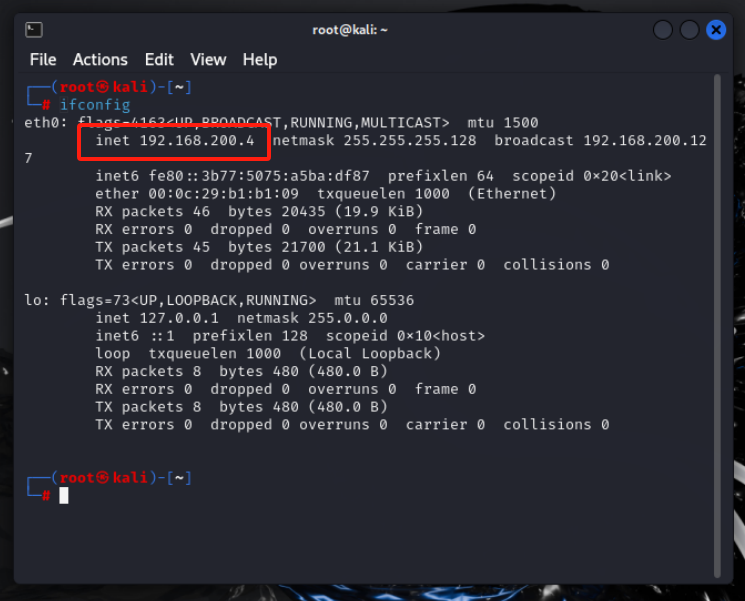

进入Kali系统,通过ifconfig查看其ip为192,168.200.4:

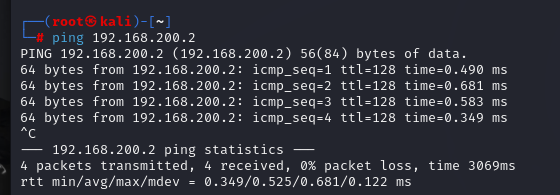

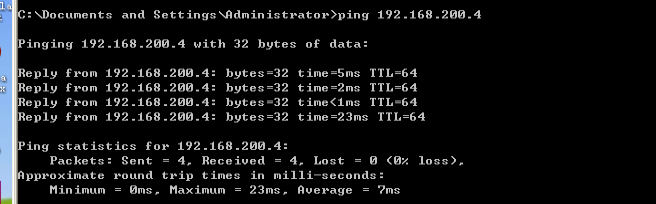

使用Kali和WinXpAttacker互ping,可以互相ping通,同样可以测试Seed的连通性:

至此,三台攻击机的ip设置完成,符合上述网络拓扑结构图。

1.2.4靶机的搭建和配置

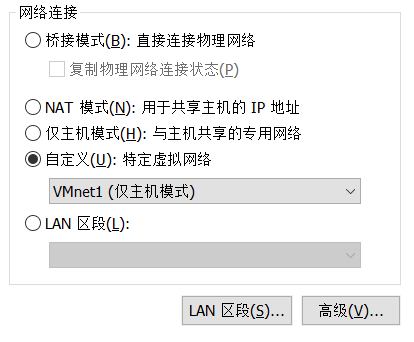

靶机的网络全部设置为仅主机模式:

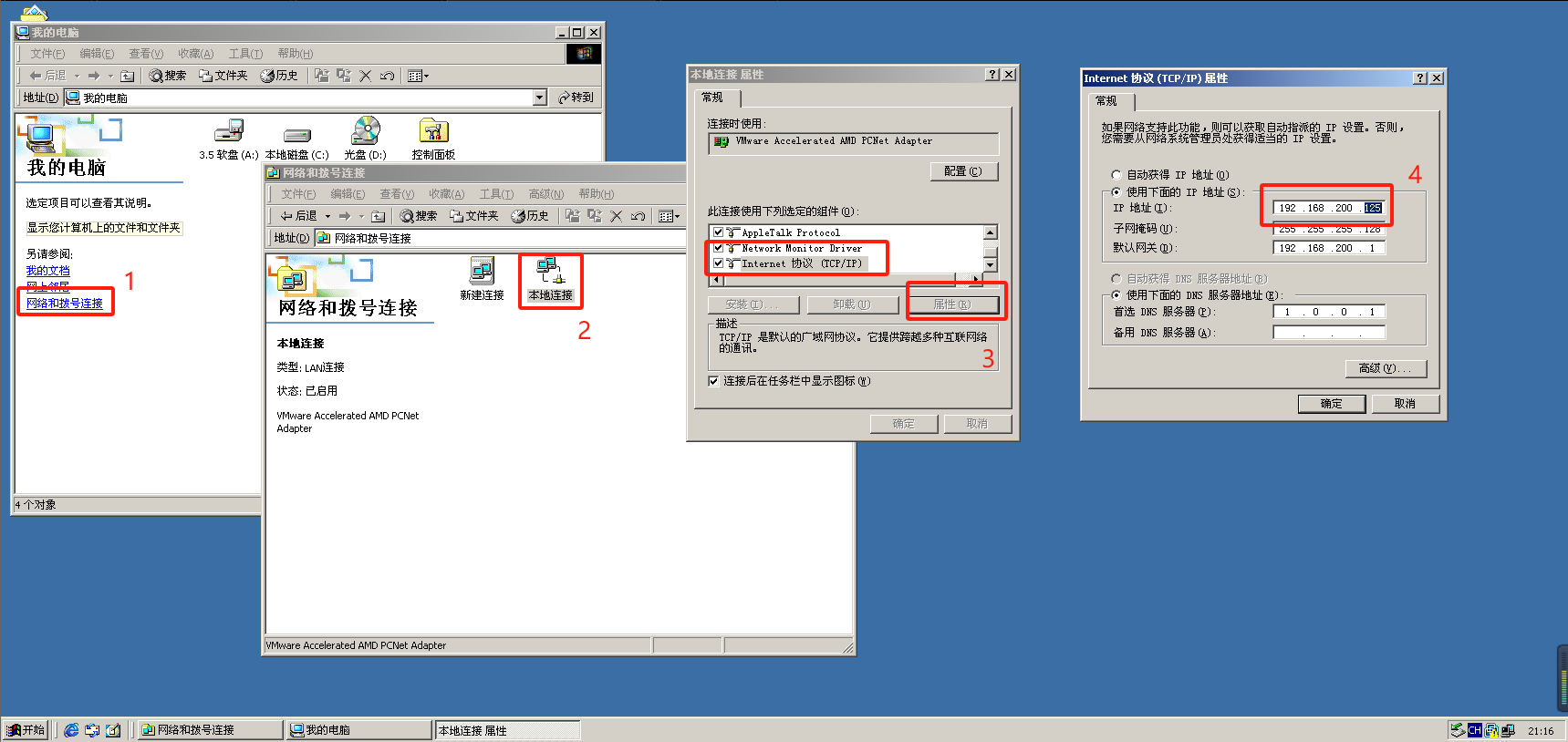

通过下图流程,设置Win2KServer的ip为192.168.200.125:

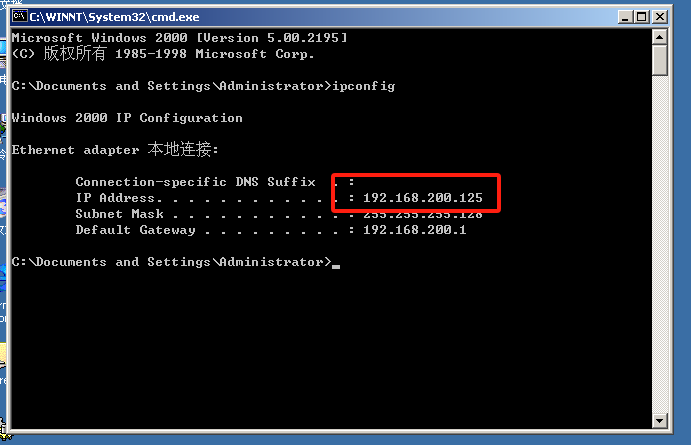

查看其ip,设置成功:

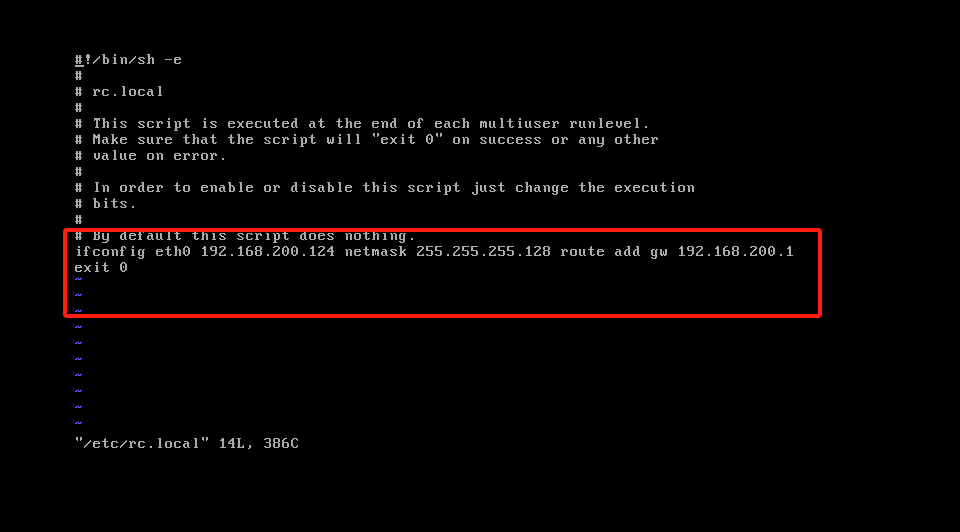

进入Metaspolit,执行如下命令设置ip、子网掩码和网关:

sudo vim /etc/rc.local

插入如下内容,键入Esc、:wq和回车进行保存:

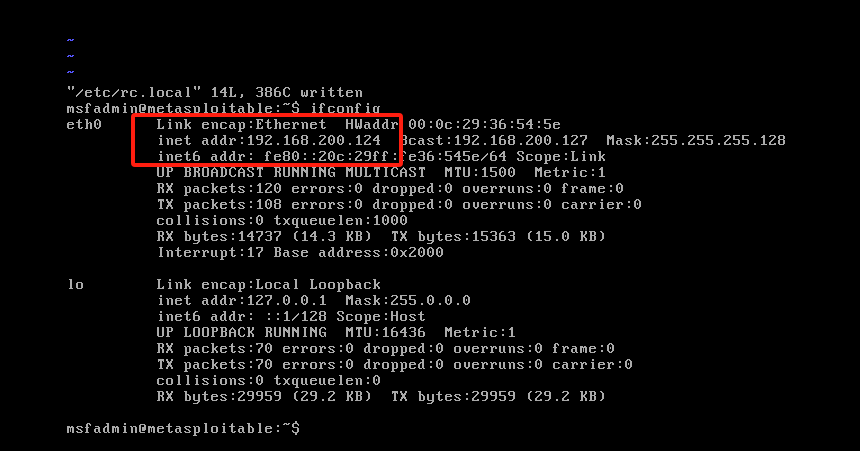

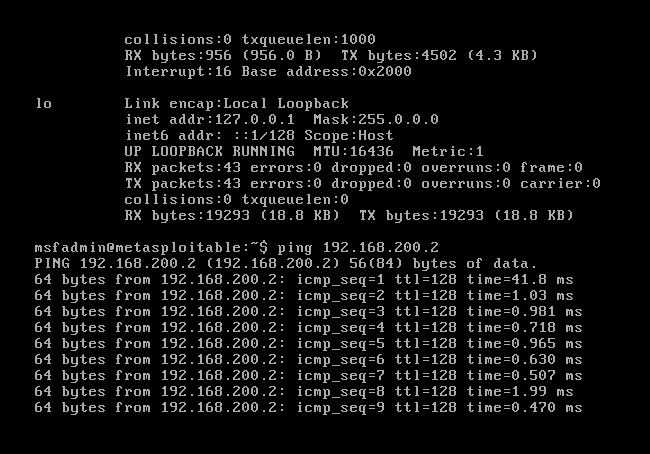

重启后查看其ip为192.168.200.124,设置成功:

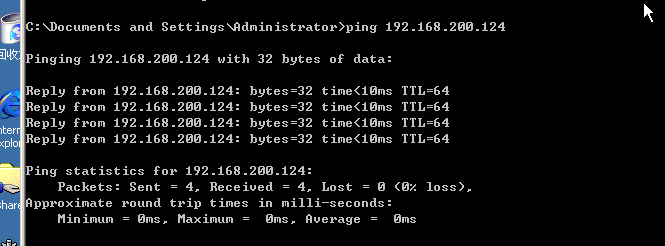

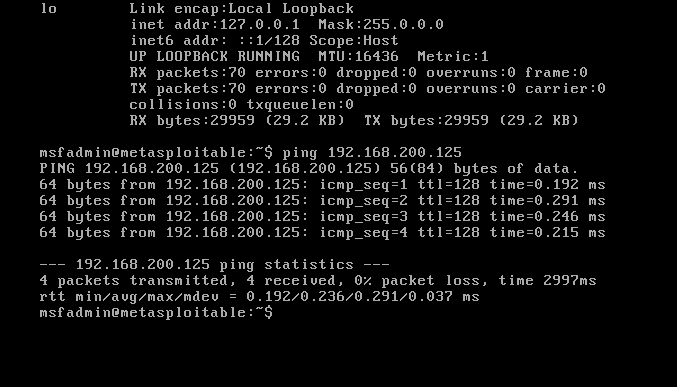

测试两部靶机的连通性:

至此,靶机网络设置完成。

1.2.5蜜网网关的搭建和配置

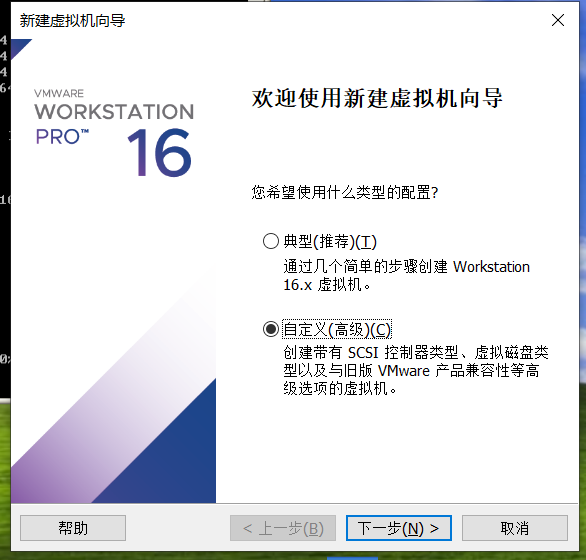

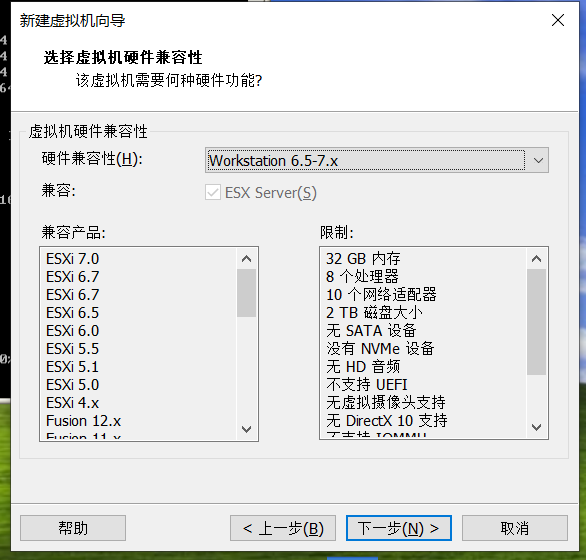

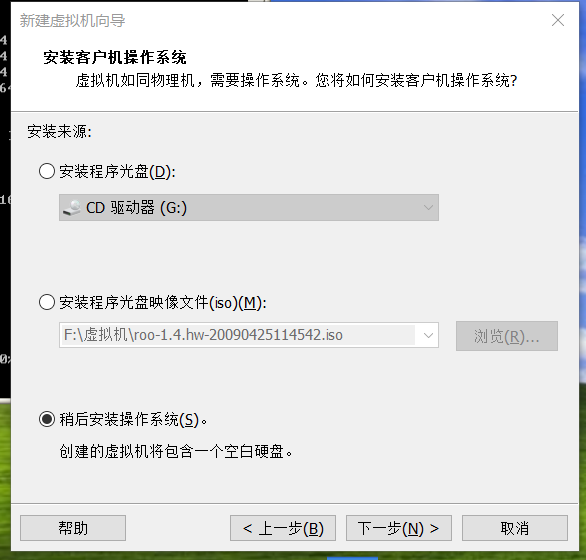

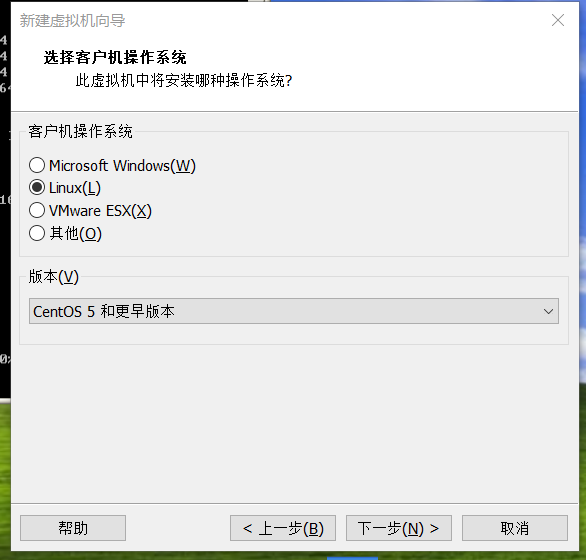

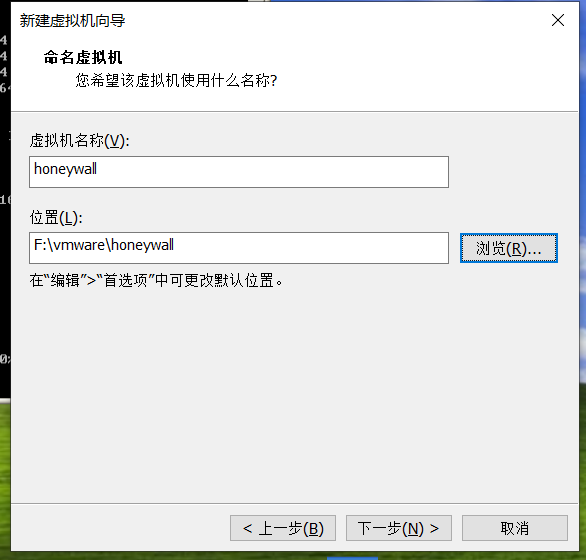

依照如下流程,新建虚拟机:

在上述设置中,分别选择Workstation 6.5-7.x、稍后安装操作系统、CentOS 5和更早版本,以避免不兼容的问题。此后设置一律选择默认选项,完成虚拟机的新建。

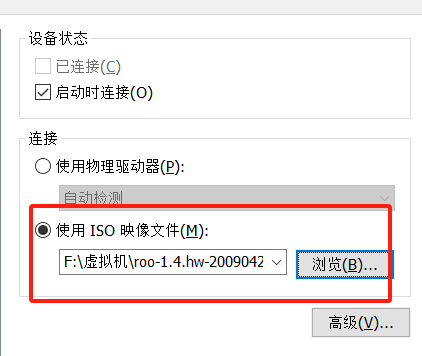

设置新建的虚拟机,选择操作系统镜像:

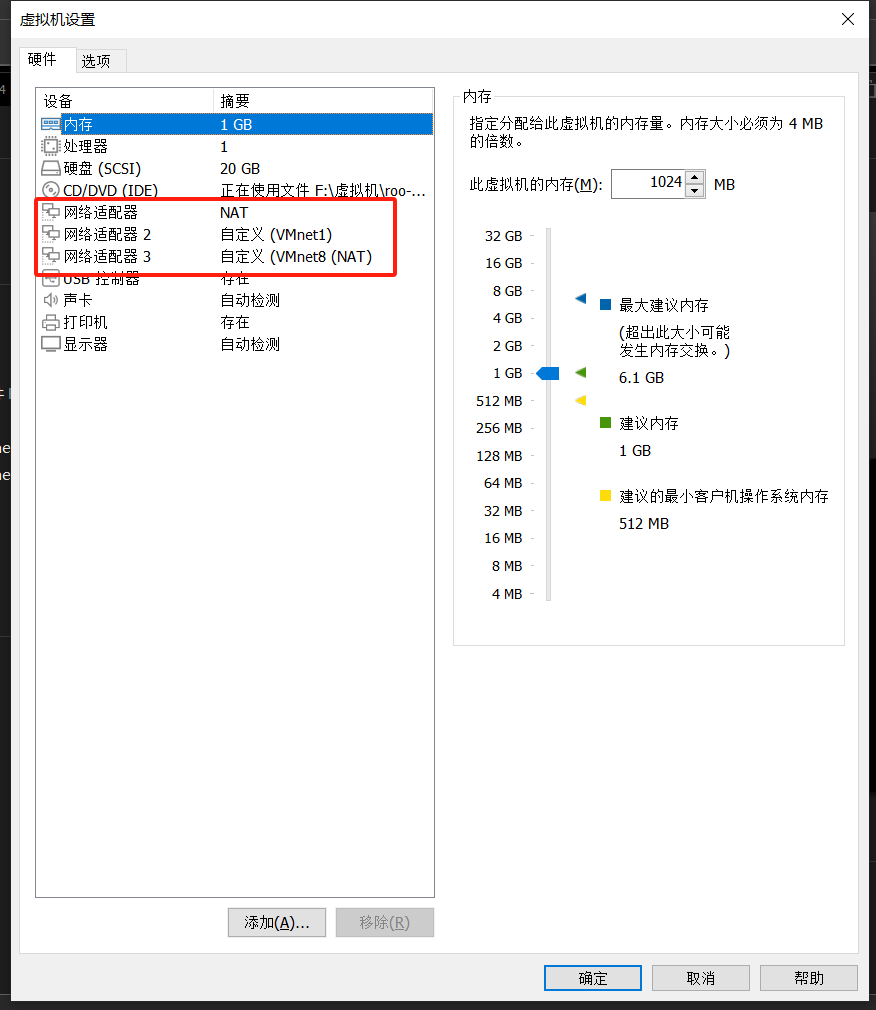

新增两个网络适配器,并分别设置为“HOST-ONLY”和“NAT”模式:

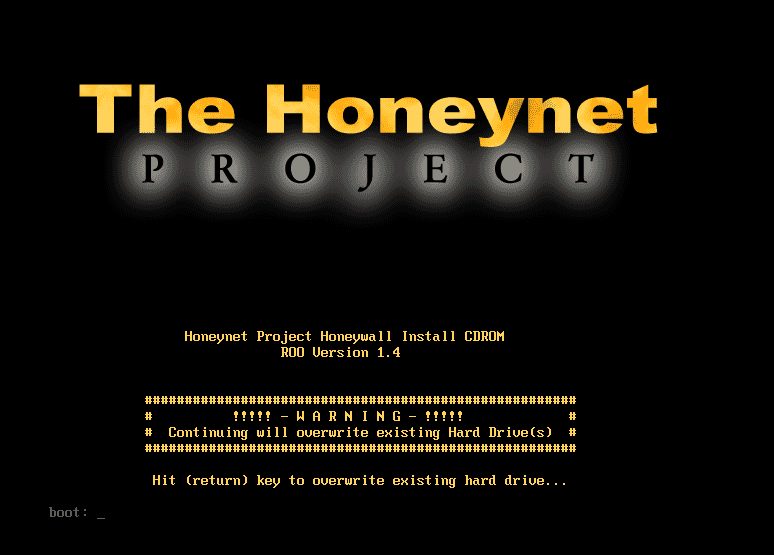

开启虚拟机,回车进入系统:

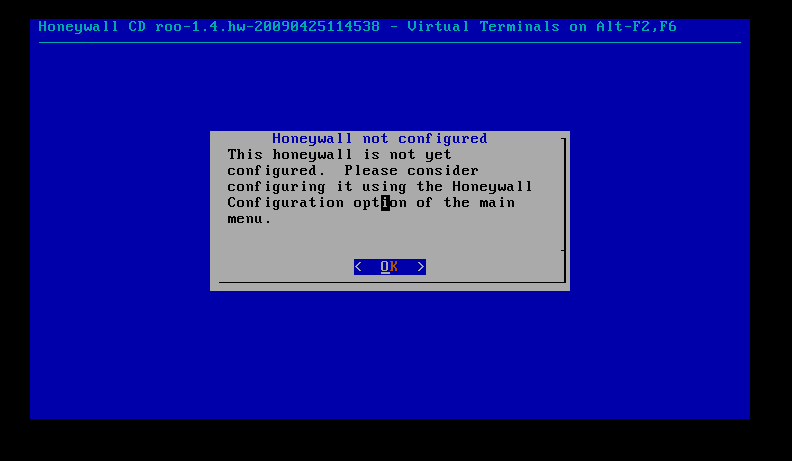

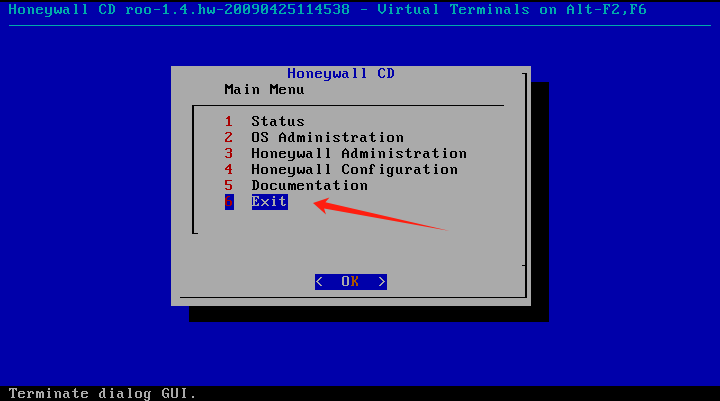

键入用户密码:roo/honey,输入su -和密码,进入配置环境:

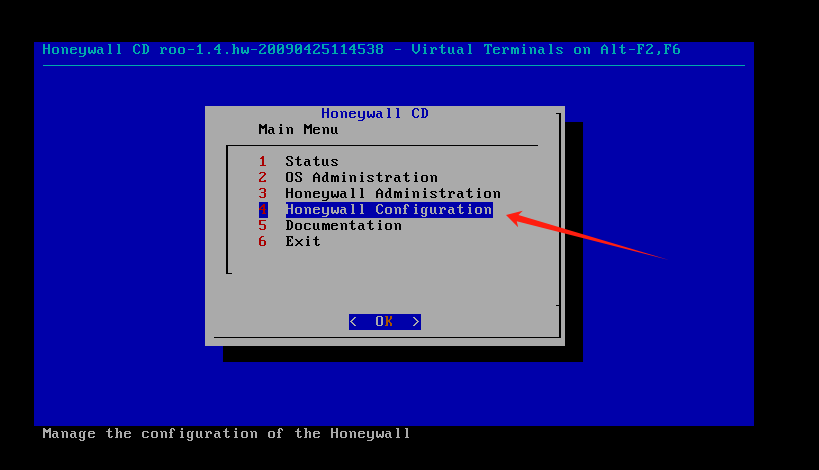

两次“OK”后,选择第四项:

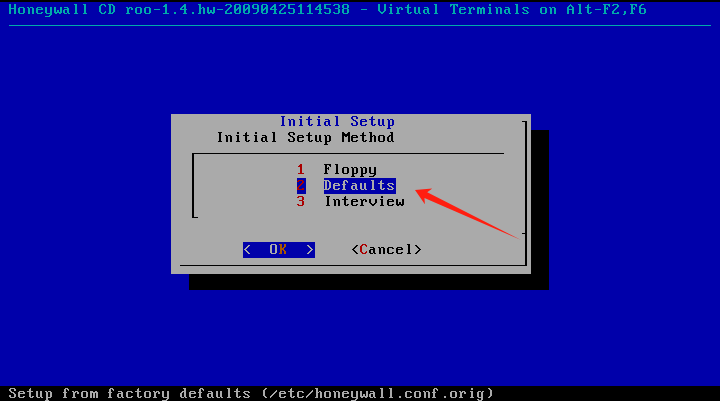

选择“YES”后,选择Defaults:

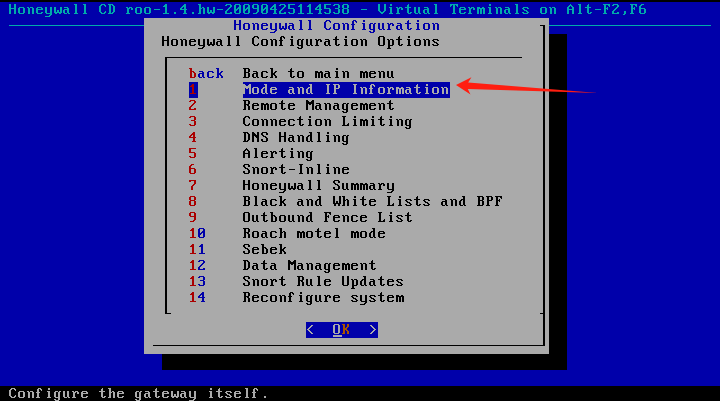

选择“YES”后,选择第一项进行配置:

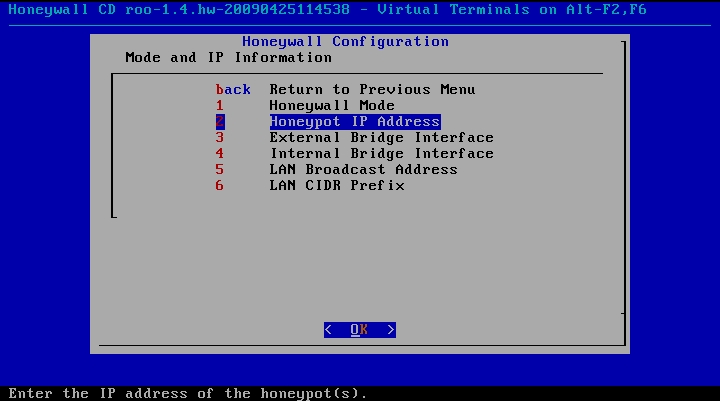

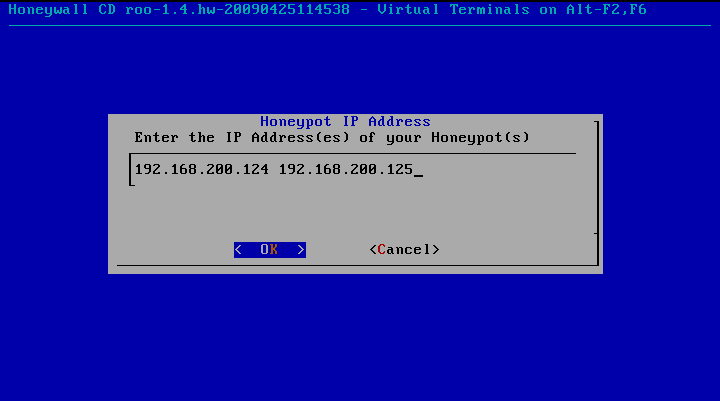

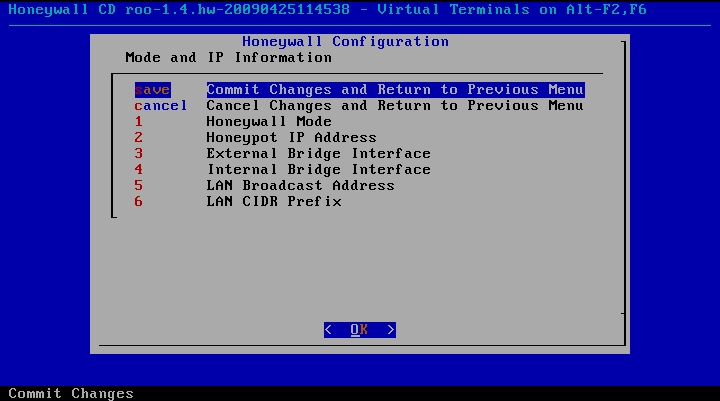

对第二项蜜罐ip进行配置,并保存(此后每步操作后均进行保存,此后不再重复说明):

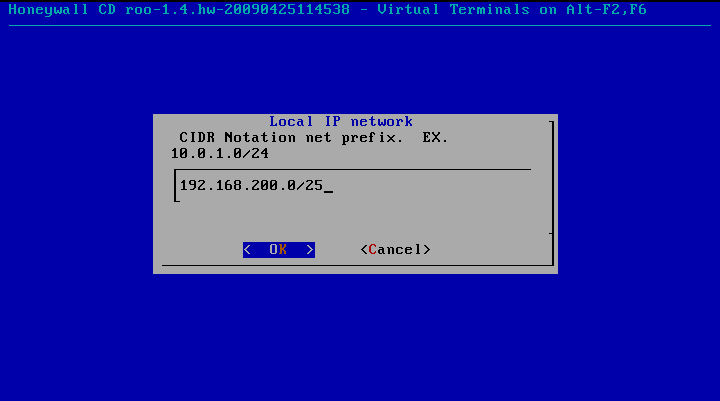

对广播地址和CIDR进行配置:

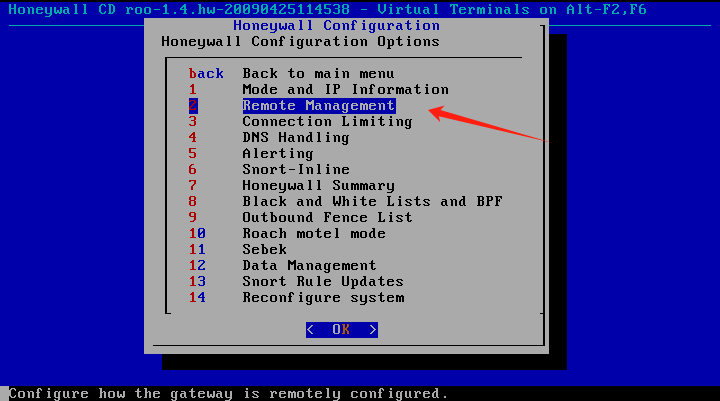

对第二项远程管理进行配置:

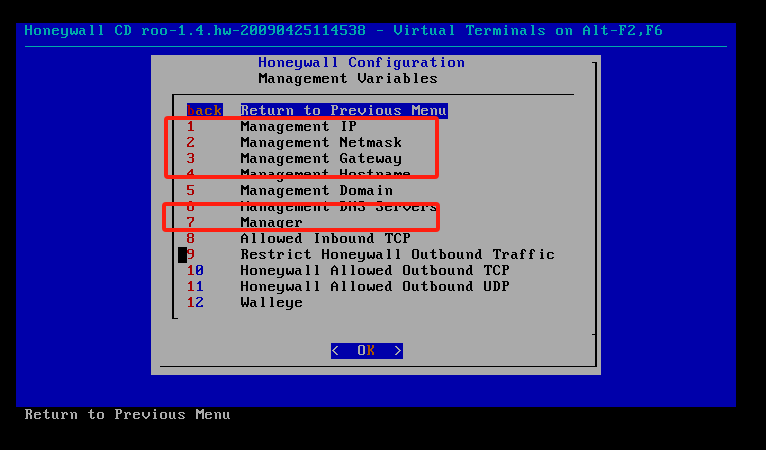

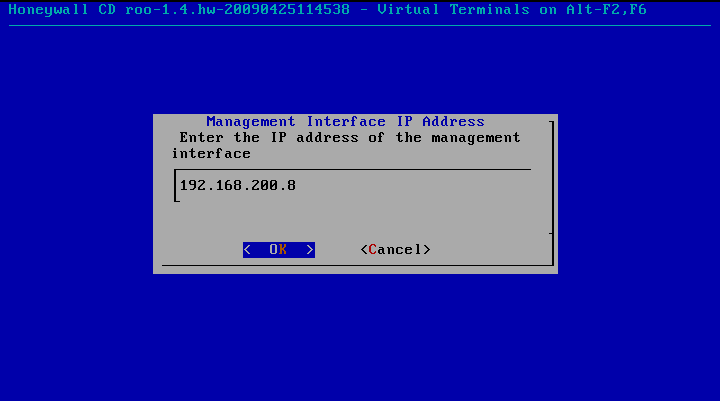

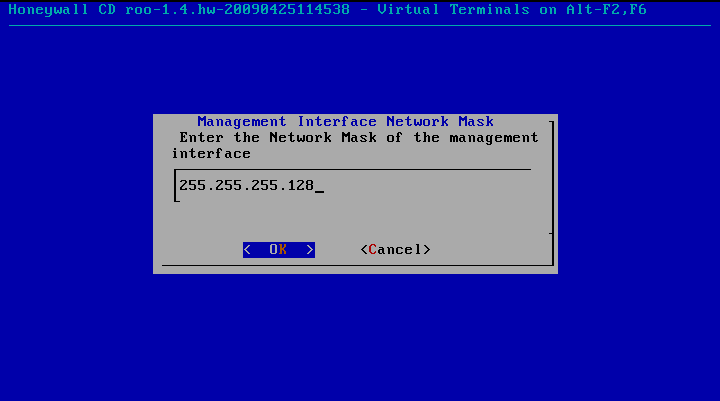

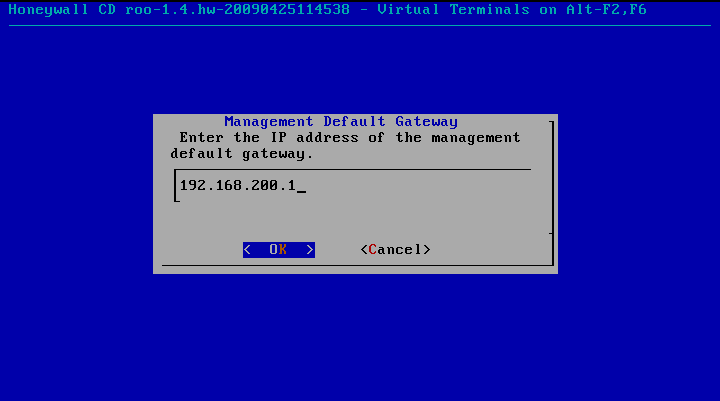

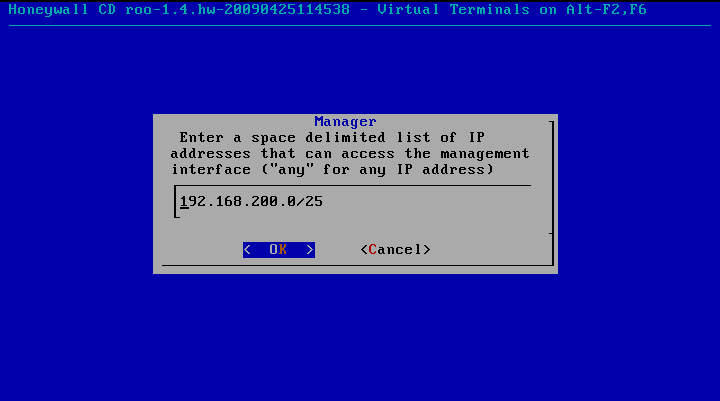

分别对IP、NATMASK、GATEWAY和MANAGER进行配置:

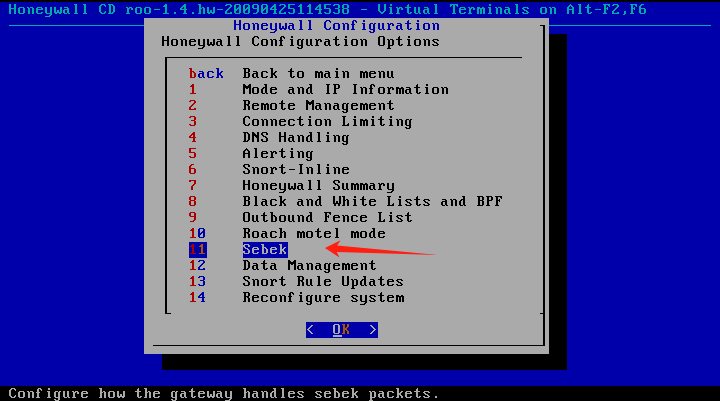

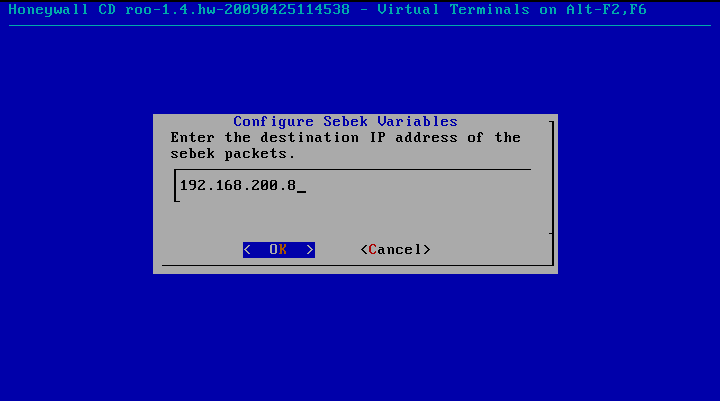

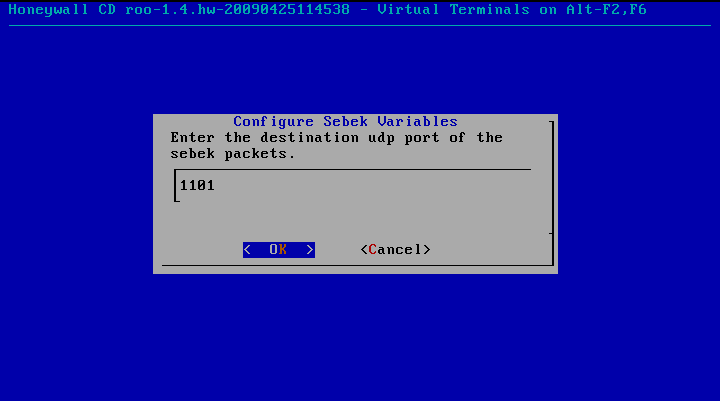

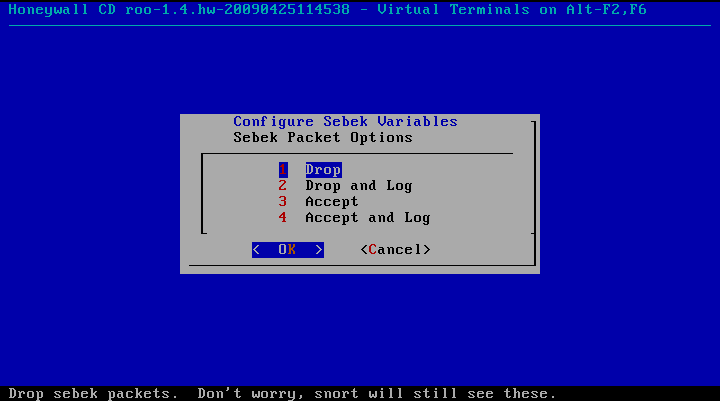

对Sebek进行配置:

至此,设置完成,退出配置环境:

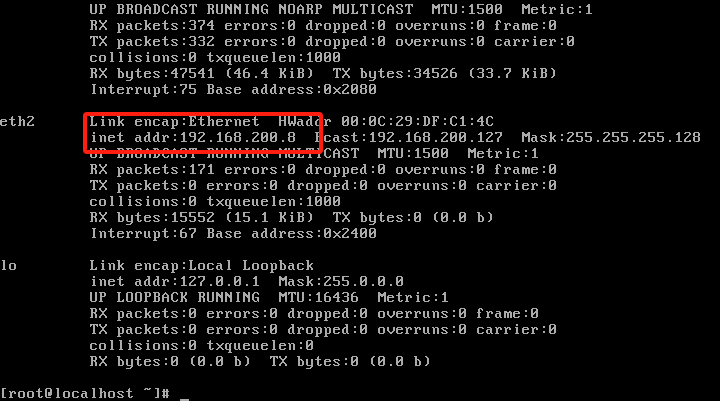

查看蜜网网关ip:

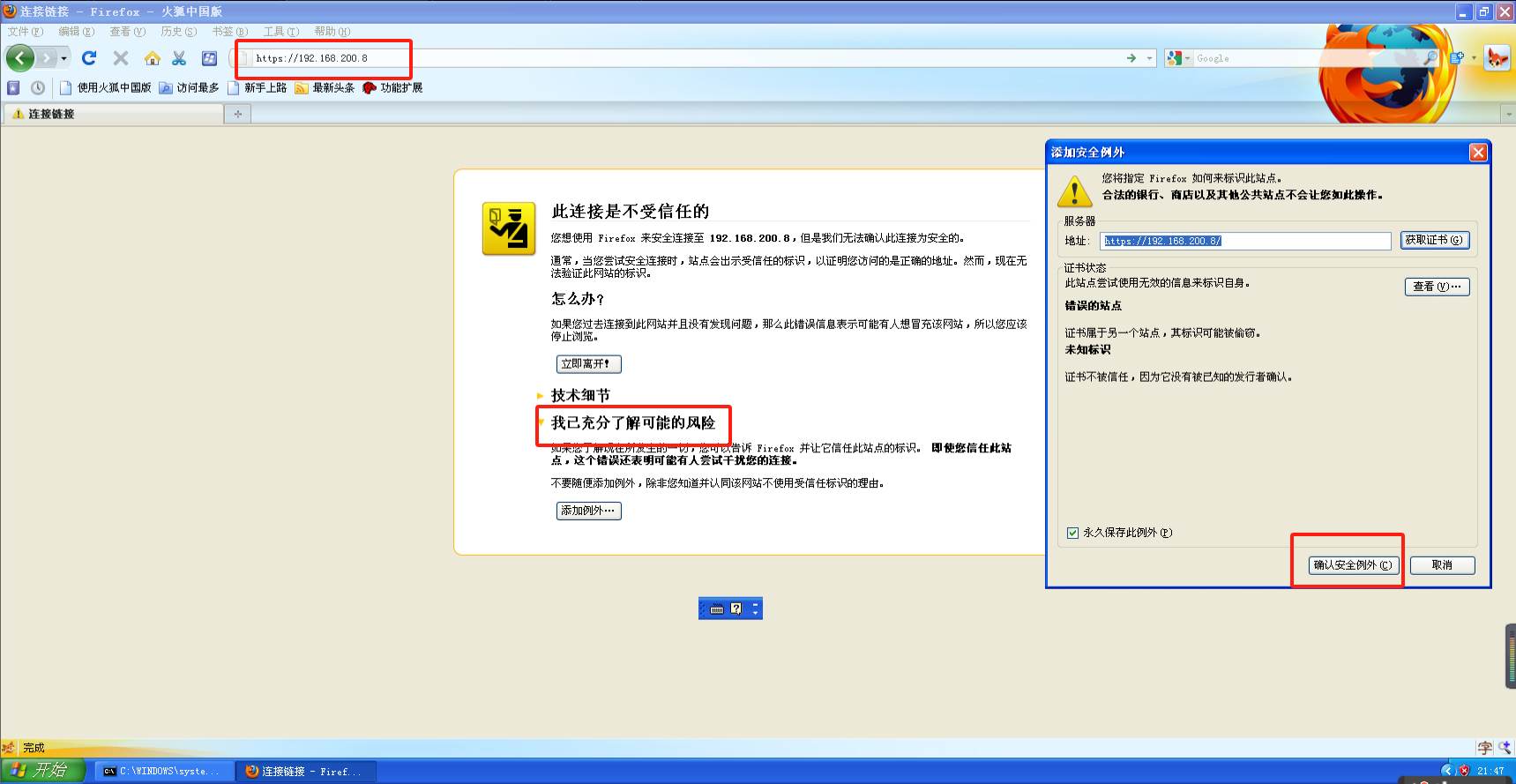

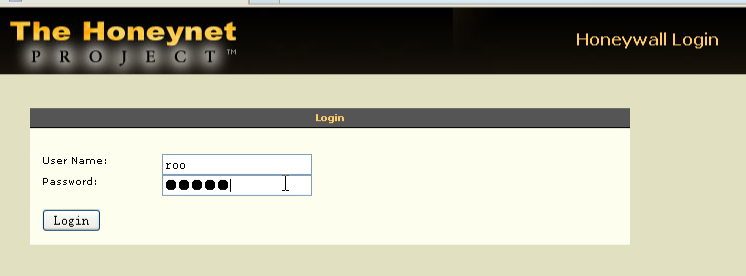

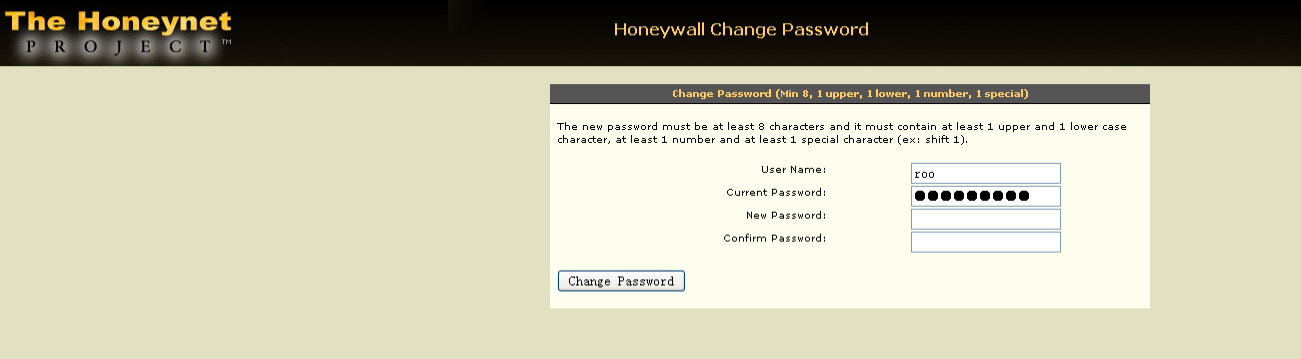

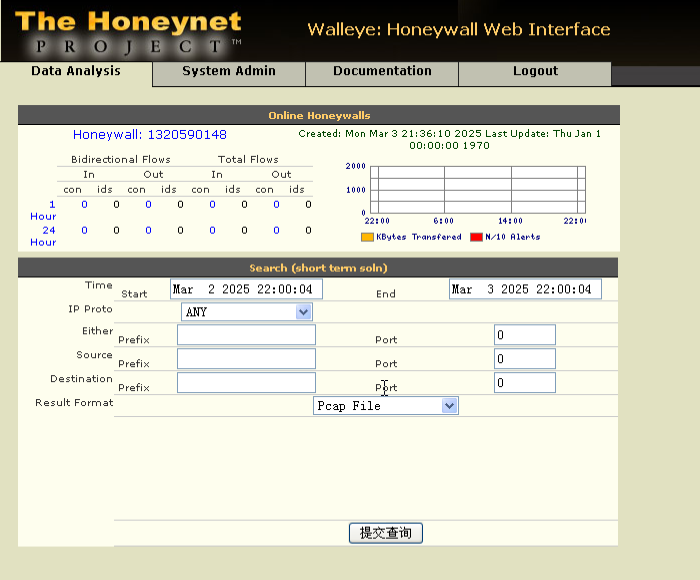

使用WinXpAttacker的firefox浏览器,访问“Https://192.168.200.8”,键入用户密码:roo/honey,重新设置密码后进入蜜网网关远程web管理系统:

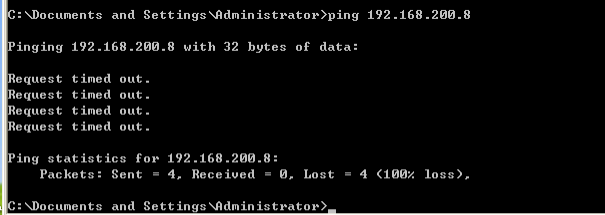

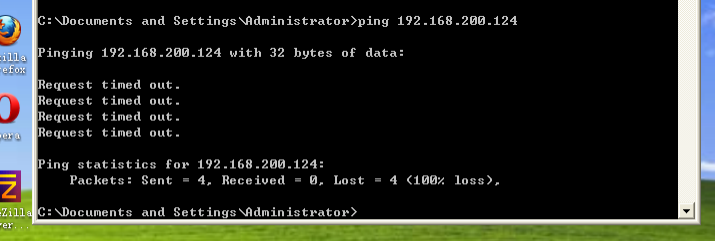

但我们可以发现,直接ping蜜网网关是ping不通的,因为其开启了“drop”模式,丢弃icmp包:

至此,蜜网网关设置完成。

1.2.6网路连通性测试

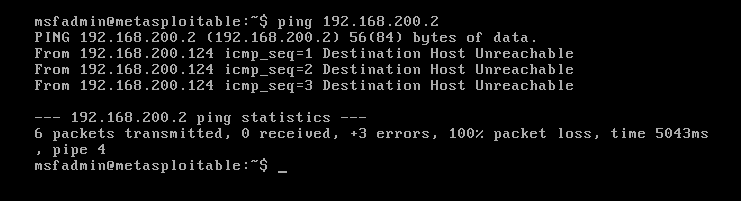

在开启蜜网网关系统之前,测试攻击机和靶机的连通性,发现互相之间ping不通:

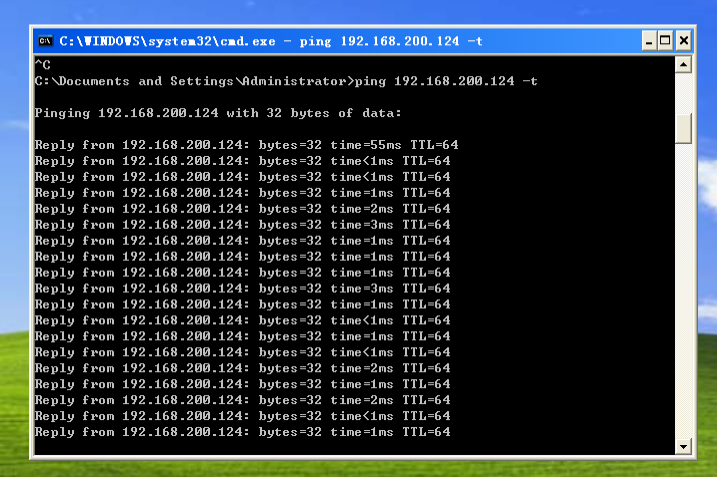

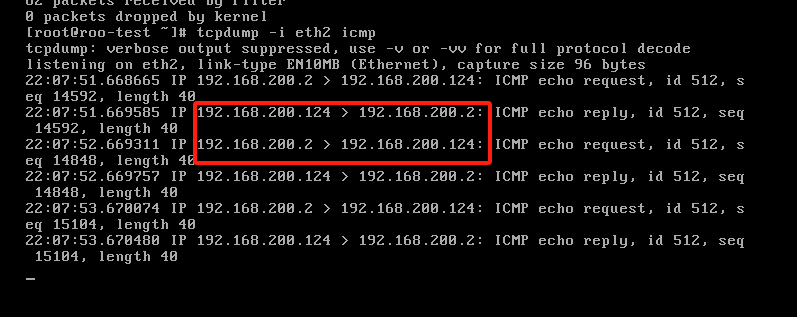

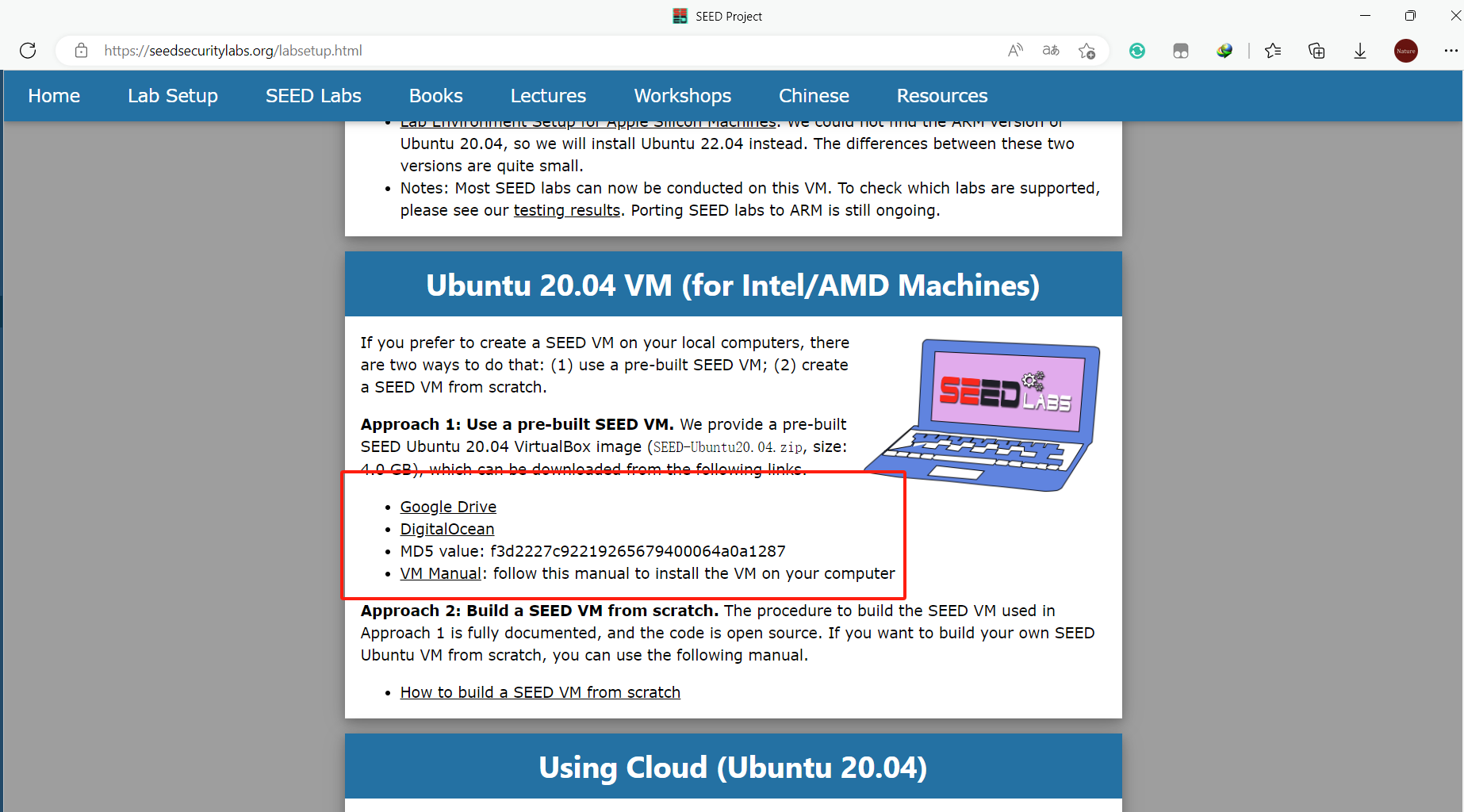

开启蜜网网关,发现靶机和攻击机可以互相ping通,蜜网网关利用tcpdump -i eth2 icmp也可以监听到通信:

2.学习中遇到的问题及解决

-问题1:Metaspolit在待机一定时间后,其ip会随机改变,造成ping不通。

-问题1解决方案:重启Metasploit,使其恢复预定ip。

-问题2:Kali的firefox浏览器打不开蜜网的web配置系统。

-问题2解决方案:猜测其原因为firefox版本过高,换用WinXpAttacker预装的firefox进行访问。

3.学习感悟与思考

1.通过学习此实验,又重新的复习了一遍计算机网络的相关知识,最后成功解决了靶机和攻击机互相连通的问题;

2.通过实践操作,熟悉了网络攻防环境搭建的基础知识,熟悉了基本操作,对基本原理也进行了初步的了解,有助于后续实验的学习;

3.对windows和linux操作系统的操作和配置进行了复习;

4.对vmware软件的使用进行了复习;

5.学习到了蜜网网络搭建和蜜网网关配置已经网络拓扑图绘制等新知识。

参考资料:

-VirtualBox虚拟机转换到VMware中,用VMware打开VirtualBox虚拟机 https://blog.csdn.net/qq_23027341/article/details/106535321

浙公网安备 33010602011771号

浙公网安备 33010602011771号