第13天:信息打点-Web应用&源码泄漏 ->&开源闭源&指纹识别&GIT&SVN&DS&备份

演示案例:

➢后端-开源-指纹识别-源码下载:

除了CMS识别,指纹识别还包括Web框架、中间件、组件等的识别,可以使用如下工具

Wappalyzer:基于浏览器插件的指纹识别工具,支持多种Web框架、CMS、中间件、CDN等的识别。

WhatWeb:基于命令行的指纹识别工具,支持多种Web框架、CMS、中间件、语言等的识别。

Fingerprintjs2:基于JavaScript的指纹识别工具,可以识别浏览器的User-Agent、语言、时区、屏幕分辨率、字体等信息。

BuiltWith:基于网站的指纹识别工具,可以识别网站所使用的Web框架、CMS、中间件、CDN等信息。

Nuclei:基于命令行的扫描工具,可以使用已有的指纹识别模板进行扫描。

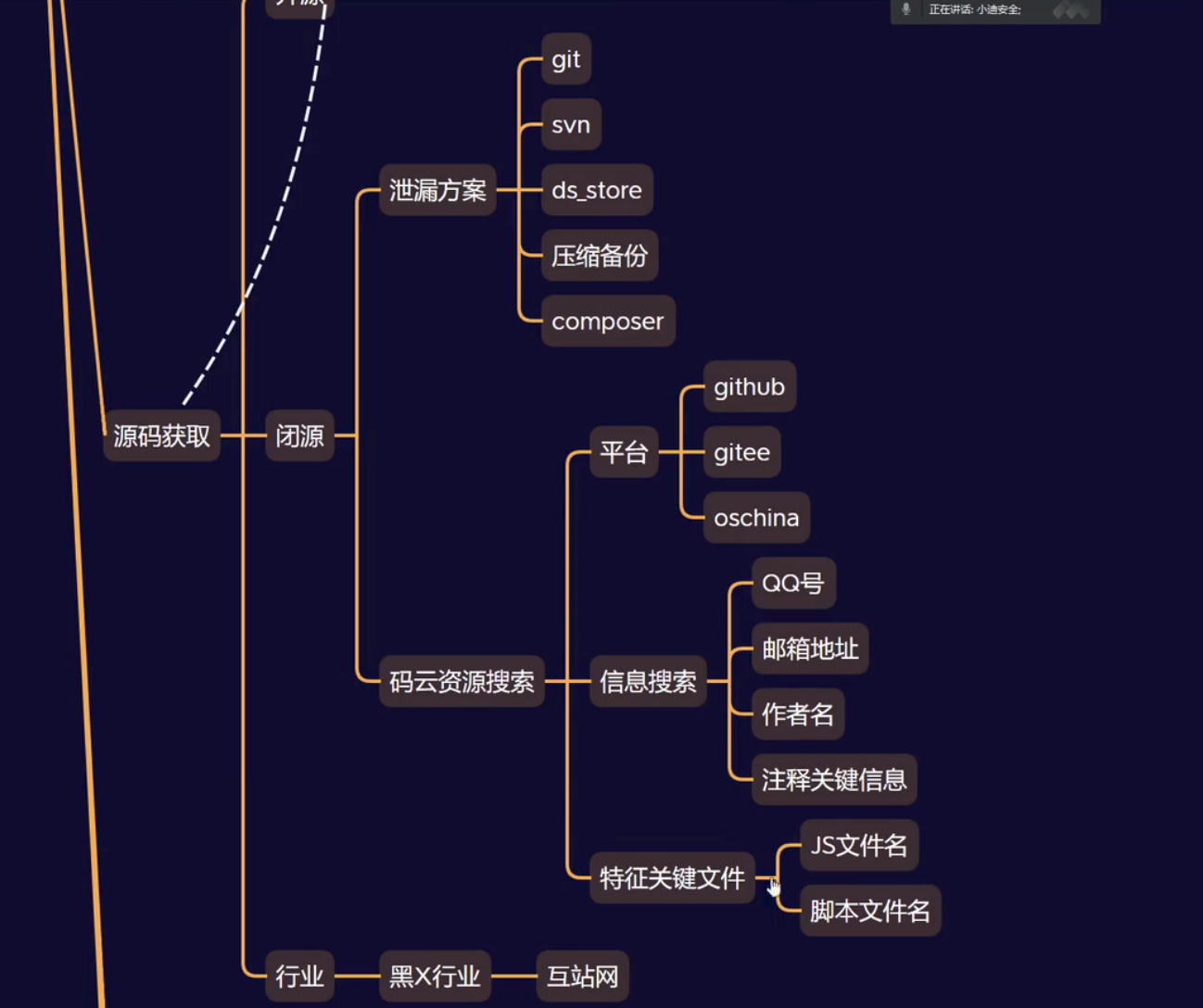

➢后端-闭源-配置不当-源码泄漏

参考:https://www.secpulse.com/archives/124398.html

CVS: https://github.com/kost/dvcs-ripper

GIT: https://github.com/lijiejie/GitHack

SVN: https://github.com/callmefeifei/SvnHack

DS_Store: https://github.com/lijiejie/ds_store_exp

1: 备份文件

https://zhuanlan.zhihu.com/p/110389472看这个佬的

2.git源码泄露:

Git是一个开源的分布式版本控制系统,在执行git init初始化目录的时候,会在当前目录下自动创建一个.git目录,用来记录代码的变更记录等。

发布代码的时候,如果没有把.git这个目录删除,就直接发布到了服务器上,攻击者就可以通过它来恢复源代码

3.SVN源码泄露:

SVN是一个开放源代码的版本控制系统。在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。

网站管理员在发布代码时,没有使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,

可以利用.svn/entries文件,获取到服务器源码

4:DS_Store 文件泄露:

DS_Store是Mac下Finder用来保存如何展示 文件/文件夹 的数据文件,每个文件夹下对应一个。

如果将.DS_Store上传部署到服务器,可能造成文件目录结构泄漏,特别是备份文件、源代码文件。

漏洞利用工具:github项目地址: https://github.com/lijiejie/ds_store_exp...用法示例:

5.

➢后端-方向-资源码云-源码泄漏 (github)

github/oschina 关键字查询

解决1:识别出大致信息却无下载资源

解决2:未识别出信息使用码云资源获取

解决3:其他行业开发使用对口资源站获取

浙公网安备 33010602011771号

浙公网安备 33010602011771号