HTTPS的实现原理与性能优化

HTTPS的实现原理:

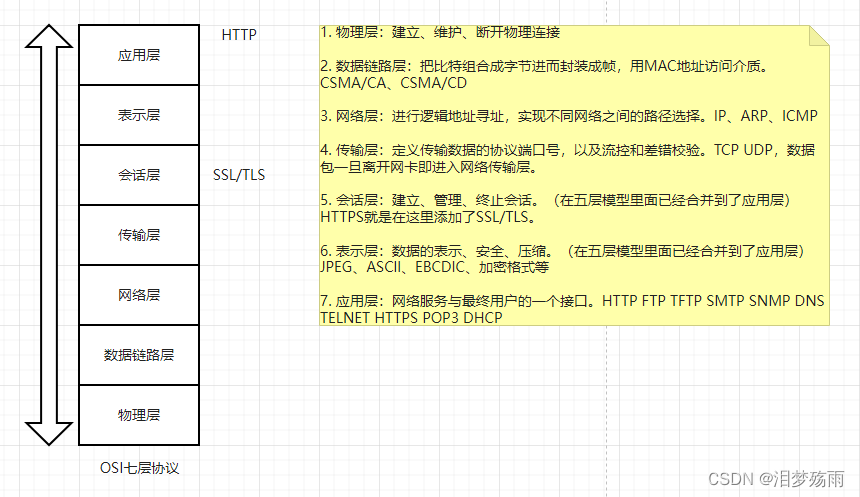

HTTP是一种传输数据的超文本传输协议,HTTPS是安全的HTTP。

HTTPS与HTTP的区别:

| HTTPS | HTTP |

|---|---|

| 加密传输(ssl/tls) | 明文传输 |

| 身份认证 | 身份冒充 |

| 保证完整性 | 可篡改 |

| 不可否认 | 无法保证事务真实性 |

| 默认端口443 | 默认端口80 |

| 灵活度低 | 灵活度高 |

| 访问速度慢 | 访问速度快 |

| CA证书收费 | 免费 |

HTTPS的工作流程

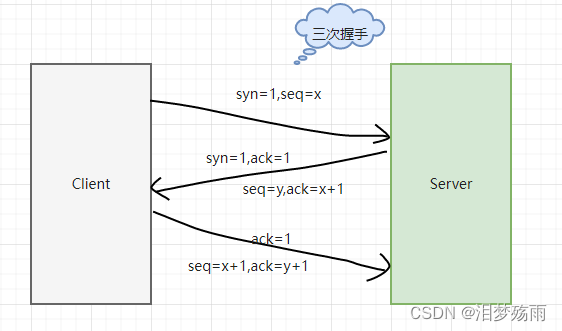

HTTPS是在TCP之上加了一层SSL/TLS协议的加密,先说明下TCP建立连接的三次握手。

三次握手其实就是确认两端是否做好连接了。

- 客户端向服务端发SYN,seq=x

- 服务端收到请求后,回复客户端一个SYN,seq=y,ACK=x+1

- 客户端收到请求后,回复服务端一个ACK=y+1

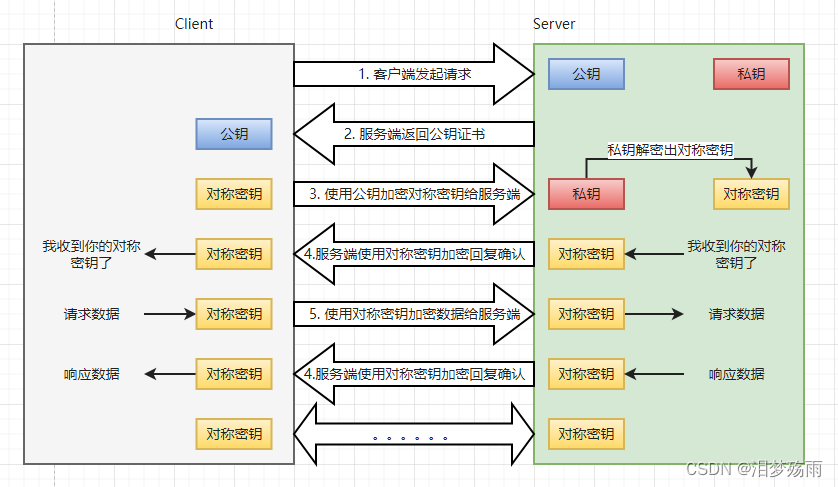

工作流程:

- Client向443发起请求

- Server返回验证数据其中包含了公钥证书

- Client验证一下证书,确认是可信的,不是伪造的

- Client生成对称密钥,使用公钥加密后发给Server

- Server使用私钥解密,得到对称密钥

- C/S双方使用对称密钥

- 加密明文数据

- 解密密文数据

加密过程:

HTTPS采用混合加密的方式,既有非对称密钥,也有对称密钥。

看到这里可能会有小伙伴疑惑,之后都是用对称加密传输数据,那前面的非对称加密操作有啥用呢?

其实非对称加密操作的意义就在于,安全的将对称密钥交付给通信的双方,确保不被中间人破解得到。

那既然非对称加密可以实现安全了,为啥又要用对称加密进行数据传输呢?

这是因为非对称加密主要是用了证书认证,安全是安全了但是效率是比较低的,对称加密也可以实现安全,只不过建立连接时候无法安全的通知对方我的对称密钥,所以建立连接使用非对称加密,之后传输数据使用对称加密,既保证了安全性,又保证了传输效率。

HTTPS的实现原理:

机密性、完整性、身份认真、不可否认

机密性:

实现:采用混合加密,前期用非对称加密传输对称密钥,后续用对称密钥传输数据。

常见的非对称加密算法:RSA、ECC、Diffie-Hellman、El Gamal、DSA

常见的对称加密算法:AES、ChaCha20、DES、3DES、DESX、Blowfish、IDEA、RC4、RC5、RC6

完整性:

数据在传输过程中可能丢失或者被篡改,所以需要去验证数据是否完整。

实现:发一个和原文等价的数字摘要

涉及到的摘要算法:一种压缩算法(hash算法)

- 消息的长度不受限制;

- 单项加密,不可逆;

- 使用再哈希法、链地址发、开放寻址法解决hash冲突;

- 常见的摘要算法:SHA-2、SHA-3

身份认证和不可否认

- 数字签名:防止伪装

- 私钥加密,公钥解密

- 签名:使用私钥加密摘要,获取数字签名

- 验签:使用公钥解密签名,得到摘要原文

- 数字证书和ca:可信第三方机构

- 数字证书:包含序列号、用途、颁发者、有效时间等

- 证书等级:DV、OV、EV

- 根证书/自签名证书:Root CA

HTTPS性能优化:

- 协议优化:

- TLS1.2 -> TLS1.3

- 减少了握手等待时间,将握手时间从2-RTT降低到1-RTT,并且增加了0-RTT模式。RTT是客户到服务器往返所花时间

- 密钥交换:ECDHE

- 在DHE算法基础上利用ECC椭圆曲线特性,可以用更少的计算量计算出公钥,以及最终的会话密钥。

- 对称加密:AES_128_GCM、ChaCha20

- AES_128_GCM:现在的服务器上基本上都有AES-NI加速指令,从硬件上加快了算法的运行速度。

- ChaCha20:在移动设备上的性能比较高

- TLS1.2 -> TLS1.3

- 证书优化:

- 服务器证书:RSA->ECDSA

- ECDSA采用的算法是ECC,在加密解密上比RSA、DSA更快。

- 吊销机制:定期吊销CRL->在线状态OCSP

- OCSP:在线证书状态协议,比CRL处理速度更快、更方便。需要注意的是OCSP只能查询证书是否有效,不能查询证书的有效期,另外必须保证用户在线,需要注意高峰时期负载问题。

- 服务器证书:RSA->ECDSA

- 会话复用:

- Session ID、Session Ticket

- Session ID:服务端保存握手记录,客户端Client hello时候加上Session ID,服务端复用这个Session ID直接忽略协商对称密钥的过程。不过这意味着服务端需要保存很多信息,需要耗费内存资源。

- Session Ticket:客户端保存握手记录,类似Cookie包含了TLS连接信息,服务器将Ticket发给客户端,客户端存下来,下次客户端在发送Ticket给服务端,服务端重用会话。

- PSK(0-RTT):Pre-shared Key

- Session ID、Session Ticket

本文来自博客园,作者:泪梦殇雨,转载请注明原文链接:https://www.cnblogs.com/lmsy/articles/16880246.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号