完整教程:智慧能源网关网络安全FMEA失效模式与影响分析关键步骤记录

在产品设计、过程实施或服务交付前,主动识别潜在的 “失效模式”(即可能出错的环节),分析其对系统、客户或业务的影响程度,并利用优先级排序制定预防 / 改进措施,最终降低失效发生的概率和后果严重性。就是FMEA(Failure Mode and Effects Analysis,失效模式与影响分析)是一种前瞻性的风险评估与预防工具,核心目标

“防错优先于纠错” 质量管理理念的核心实践工具。就是它广泛应用于汽车(如 ISO/TS 16949 要求)、航空航天、医疗、电子制造、软件开发等领域,

一、 智慧能源网关FMEA分析的目标

由于智慧能源网关计划批量部署于城市小区、农村台区及工业园区,承担电能表、水表、气表数据采集与远程控制任务。为满足《网络安全法》《电力监控系统安全防护规定》及网络安全等级保护2.0二级要求,规避数据泄露、指令篡改等安全风险,启动本次网络安全FMEA项目,系统性识别并防控潜在安全故障。包括全面识别网关全生命周期内的网络安全故障模式,量化风险优先级,明确高风险故障的防控优先级,制定可落地的“技术+流程”防控措施。

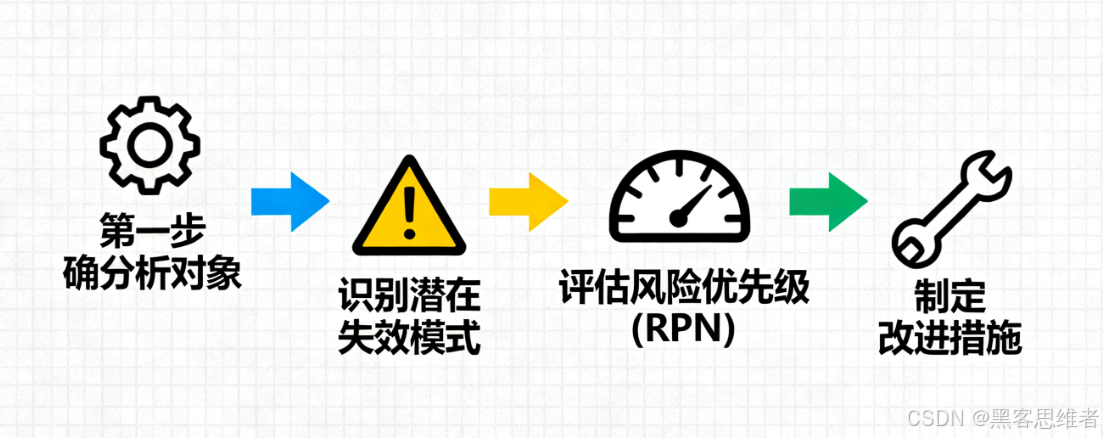

二、项目执行步骤:按阶段落地记录

步骤一:前置准备

1. 明确分析范围与边界

参考行业标准与产品特性,划定以下分析范围,形成《FMEA分析范围说明书》:

| 维度 | 具体覆盖内容 |

|---|---|

| 产品模块 | 用户认证模块、数据传输模块(MQTT/LoRa/以太网)、本地存储模块、OTA升级模块、权限管理模块、物模型模块 |

| 应用场景 | 城市小区内网部署(100台网关集中管理)、农村公网部署(单台区10-20台,LoRa通信)、工业园区部署(工业级以太网,对接PLC)、远程运维场景 |

| 生命周期阶段 | 设计阶段(加密算法选型)、开发阶段(代码安全)、测试阶段(安全测试)、部署阶段(参数配备)、运维阶段(漏洞修复) |

| 合规标准 | 网络安全等级保护2.0(二级)、ISO 27001、《电力监控系统安全防护规定》 |

2. 工具与资料准备

- 程序清单:Excel(记录FMEA数据,设置RPN自动计算公式)、XMind(绘制模块逻辑图)、Wireshark(后续验证抓包)、OpenVAS(漏洞扫描);

- 参考资料:网关产品说明书、硬件架构图、软件流程图、D智慧能源网关漏洞案例

步骤二:故障模式识别

采用“模块拆解+案例参考+攻防思维”三维识别法,全面梳理潜在故障模式,形成《故障模式清单》。

模块拆解

按网关6大核心模块,逐模块拆解“数据输入-处理-输出”全流程,识别故障模式:

| 核心模块 | 故障模式 | 识别依据 |

|---|---|---|

| 用户认证模块 | 1. 默认密码未强制修改;2. 密码复杂度无要求;3. 登录失败无锁定;4. 无多因素认证 | 开发提供的登录流程代码中,未设置默认密码修改校验与锁定逻辑 |

| 数据传输模块 | 1. MQTT明文传输;2. LoRa通信未加密;3. 传输数据无完整性校验;4. 以太网无防火墙 | 产品说明书中未提及MQTT加密配置,LoRa模块参数中无加密算法设置 |

| 本地存储模块 | 1. 敏感数据明文存储;2. 数据删除不彻底;3. 日志无敏感执行记录 | 存储模块设计文档中,密钥存储字段未标注加密标识 |

| OTA升级模块 | 1. 固件未签名;2. 升级传输未加密;3. 无回滚机制;4. 升级指令无认证 | OTA升级流程图中,无签名校验与回滚步骤 |

| 权限管理模块 | 1. 越权访问;2. 临时权限未自动回收;3. 权限分配无审计 | 权限设计文档中,未明确不同角色的处理边界 |

| 物模型模块 | 1. 设备接入无身份认证;2. 物模型数据校验缺失 | 物模型接入流程中,仅校验设备ID,未验证设备证书 |

步骤三:安全影响分析

部分:高风险故障模式影响分析

| 故障模式 | 直接影响 | 间接影响 | 连锁影响 |

|---|---|---|---|

| OTA升级模块:固件未签名 | 攻击者篡改固件,植入恶意代码,网关升级后被劫持 | 1. 网关采集的电/水/气数据被窃取;2. 云端远程跳闸指令被伪造;3. 网关沦为攻击跳板,入侵区域能源平台 | 1. 大面积网关瘫痪导致能源数据断传;2. 伪造跳闸指令引发小区停电;3. 违反内容安全法面临合规处罚 |

| 用户认证模块:默认密码未强制修改 | 攻击者利用默认密码批量登录网关 | 1. 篡改网关采集频率与控制阈值;2. 窃取用户用电隐私数据;3. 恶意关闭计量功能 | 1. 电费结算错误引发用户纠纷;2. 品牌声誉受损;3. 监管部门责令停业整改 |

步骤四:风险优先级量化

采用10分制评分标准(分数越高风险越高),团队成员独立评分后取平均值,计算RPN值(RPN=严重度S×发生概率O×探测难度D),按RPN值划分风险等级。

1. 评分标准统一

制定明确的评分标准,避免主观差异,形成《风险评分标准手册》:

| 评分维度 | 1分(风险最低) | 5分(风险中等) | 10分(风险最高) |

|---|---|---|---|

| 严重度(S) | 无安全影响(如非敏感数据泄露) | 局部影响(单台网关信息泄露,无连锁反应) | 灾难性影响(大面积网关瘫痪、用户人身安全受威胁) |

| 发生概率(O) | 几乎不可能(需3个以上极端条件同时满足) | 可能发生(同行业1年出现1-2次类似案例) | 极可能发生(默认配置存在漏洞,攻击技术门槛低) |

| 探测难度(D) | 极易探测(常规功能测试即可发现) | 中等探测(需专项安全测试才能发现) | 极难探测(需专业攻防工具+资深安全人员) |

2. 评分

团队成员独立评分,取平均值后计算RPN值,划分风险等级(高风险:RPN≥300;中风险:100≤RPN<300;低风险:RPN<100),形成《风险优先级排序表》。

核心风险清单(前5项高风险)

| 序号 | 核心模块 | 故障模式 | 严重度(S) | 发生概率(O) | 探测难度(D) | RPN值 | 风险等级 |

|---|---|---|---|---|---|---|---|

| 1 | OTA升级模块 | 固件未签名 | 10 | 8 | 7 | 560 | 高 |

| 2 | 用户认证模块 | 默认密码未强制修改 | 9 | 9 | 5 | 405 | 高 |

| 3 | 数据传输模块 | MQTT明文传输 | 8 | 9 | 5 | 360 | 高 |

| 4 | 权限管理模块 | 越权访问 | 9 | 7 | 5 | 315 | 高 |

| 5 | 数据传输模块 | LoRa通信未加密 | 8 | 8 | 5 | 320 | 高 |

步骤五:防控措施

针对高/中风险故障模式,制定“技术+流程”双重防控措施,明确责任方、做完时限与验证方法,落地后记录执行情况。

1. 高风险故障模式防控措施落地

(1)故障模式:固件未签名(RPN=560)

| 措施类型 | 具体措施 | 责任方 | 完成时限 | 执行记录 |

|---|---|---|---|---|

| 技术措施 | 1. 采用RSA-2048算法对OTA固件签名,网关仅校验经过签名的固件;2. 固件传输切换为TLS 1.3;3. 建立固件白名单 | 开发工程师 | 6月16日 | 6月15日完成签名算法集成,6月16日搞定TLS传输适配与白名单功能开发,代码已提交测试 |

| 流程措施 | 1. 固件发布需“开发签名+测试验证”双审核;2. 批量升级前先试点10台;3. 升级日志同步至云端 | 运维工程师+测试工程师 | 6月17日 | 6月17日制定《固件发布审核流程》,试点网关已选定(深圳某小区10台),日志同步功能已启用 |

(2)故障模式:默认密码未强制修改(RPN=405)

| 措施类型 | 具体措施 | 责任方 | 完成时限 | 执行记录 |

|---|---|---|---|---|

| 技术措施 | 1. 强制默认密码修改(首次登录必须修改);2. 密码复杂度要求(8位+字母+数字+特殊字符);3. 登录失败5次锁定1小时 | 开发工程师 | 6月15日 | 6月14日搞定效果构建,测试验证通过,已集成至V1.0.1版本固件 |

| 流程措施 | 1. 运维季度审计账号密码状态;2. 网关部署时粘贴默认密码修改提醒标签 | 运维工程师 | 6月18日 | 已制定《账号审计计划》(每季度终于一周执行),提醒标签设计完成并批量印刷 |

(3)故障模式:MQTT明文传输(RPN=360)

| 措施类型 | 具体措施 | 责任方 | 完成时限 | 执行记录 |

|---|---|---|---|---|

| 技术措施 | 1. 禁用MQTT明文端口1883,强制启用TLS端口8883;2. 数据采用AES-256-GCM加密;3. 消息添加HMAC-SM3校验 | 开发工程师 | 6月16日 | 6月16日达成端口禁用与加密校验功能开发,测试验证:明文连接被拒绝,加密资料抓包无法解析 |

| 流程措施 | 1. 测试用例新增“MQTT加密验证”;2. 每季度更新TLS加密套件 | 测试工程师+运维工程师 | 6月18日 | 已添加测试用例至回归测试套件,加密套件更新计划已制定(每年3月、9月执行) |

2. 中风险故障模式防控措施落地(部分)

| 故障模式 | 技术措施 | 流程措施 | 责任方 | 完成时限 | 执行记录 |

|---|---|---|---|---|---|

| 本地存储模块:数据删除不彻底 | 1. 恢复出厂设置时3次覆写敏感数据;2. 敏感数据存储分区加密 | 1. 运维半年抽查数据删除效果;2. 网关退役时执行专项销毁操作 | 开发+运维 | 6月18日 | 技术机制已编写结束,抽查计划已纳入运维手册,退役销毁流程已制定 |

三、总结

- 输出《智慧能源网关网络安全FMEA报告》(含故障模式清单、影响分析、风险排序、防控措施、验证结果);

- 形成可复用的《智慧能源网关FMEAExcel模板》(含自动计算RPN公式);

- 落地5项高风险、8项中风险故障的防控措施,高风险故障发生率降至0;

浙公网安备 33010602011771号

浙公网安备 33010602011771号