linux帐户安全管理与技巧

一、Linux

试验环境:CentOS6.5 一切皆文件(VFS)

二、安全机制

身份认证(本地、远程)+访问控制(权限rwx)+审计(日志查看)

远程:(talnet+ssh)+PAM(程序间)

用户(user):(1)root UID:0

(2)普通用户 UID(500-65534)

(3)系统用户 UID(1-499)

用/etc/shadow查看口令

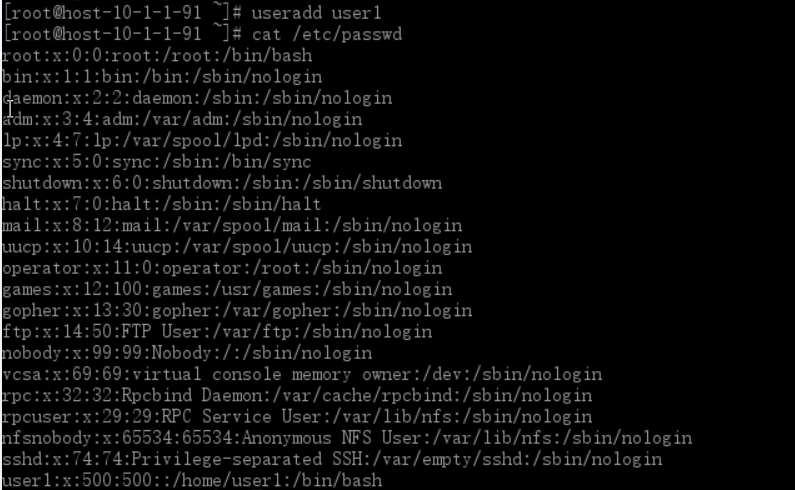

创建一个新用户user1:useradd user1

查看用户是否创建成功:cat /etc/passwd

用户组(group):权限相同的用户集合(多任务多用户)

GID:用/etc/group 查看 查看当前用户所在组:id -a 查看组口令:/etc/gshadow

创建一个新组group1:groupadd group1

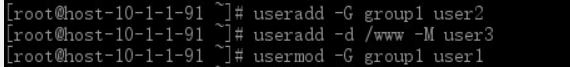

创建一个新用户user2并将其加入用户组group1中:useradd -G group1 user2

创建一个新用户user3,指定登录目录为/www,不创建自家用户目录(-M): useradd -d /www -M user3

将用户user1添加到附加组group1中:usermod -G group1 user1

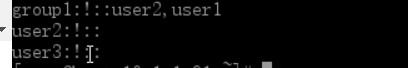

至此,group1组中有user1,user2两个用户,用命令查看cat /etc/group文件如下图:

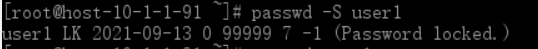

在创建完用户user1后,没给用户passwd口令时,账户默认为禁用状态,查看user1状态:passwd -S user1 查看账号口令:/etc/shadow

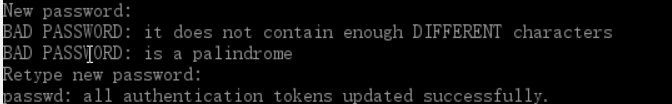

给用户user1创建口令,设置为:111111:passwd user1

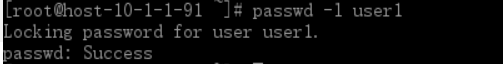

禁用账户user1:passwd -l user1

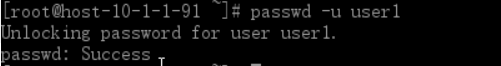

恢复账户user1的账户口令:passwd -u user1

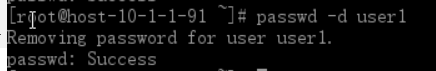

删除用户账户口令:passwd -d user1 。用户user1的密码即为空。

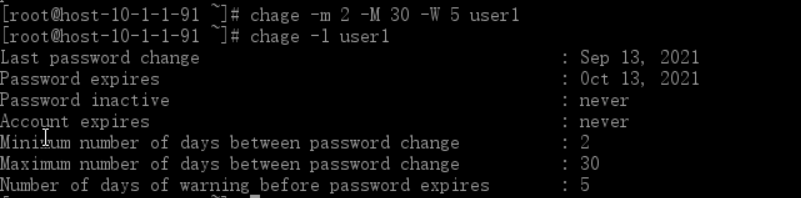

下面的命令要求用户user1两天内不能更改口令,并且口令最长的存活期为30天,并且口令过期前5天通知用户

-d days: 指定从1970年1月1日起,口令被改变的天数。

-E date: 指定帐号被锁的日期。日期格式YYYY-MM-DD。若不用日期,也可以使用自1970年1月1日后经过的天数。

chage -m 2 -M 30 -W 5 user1

可以使用如下命令查看用户user1当前的口令时效信息:chage -l user1

1. 指定密码复杂性

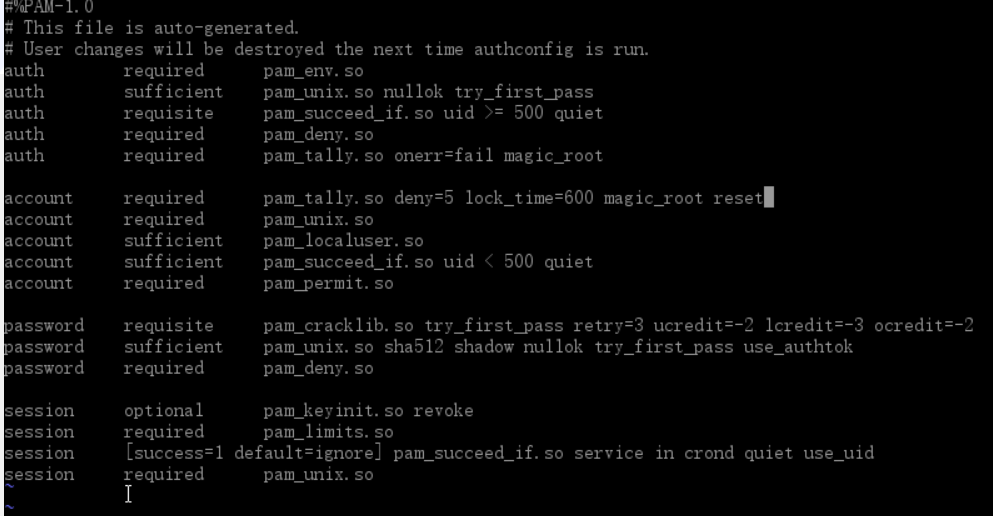

修改/etc/pam.d/system-auth配置:(注意:在root用户下进行,其余用户对这个文件只有读的权限)

vi /etc/pam.d/system-auth

限制密码最少有:2个大写字母,3个小写字母,3个数字,2个符号

文件中有一行为:

password requisite pam_cracklib.so try_first_pass retry=3

在其后追加如下参数:

ucredit=-2 lcredit=-3 dcredit=-3 ocredit=-2

2. 验证时若出现任何与pam_tally有关的错误则停止登录

auth required pam_tally.so onerr=fail magic_root

3. 账号验证过程中一旦发现连续5次输入密码错误,就通过pam_tally锁定此账号600秒

account required pam_tally.so deny=5 lock_time=600 magic_root reset

浙公网安备 33010602011771号

浙公网安备 33010602011771号