20169207 2016-2017-2 《网络攻防实践》第三周学习总结

教材学习内容总结

网络信息收集技术

1.网络信息收集的内容:目标的名称和域名,IP地址范围、详细的注册信息。

2.网络信息收集的方法。网络踩点(web搜索与挖掘、DNS和IP查询、网路拓扑侦察)

网络扫描(主机扫描、端口扫描、系统类型探查、漏洞扫描)

网络查点(旗标抓取、网络服务查点)

3.网络踩点:网络踩点的目标、网络踩点技术手段

Web信息搜索与挖掘:基本搜索与挖掘技巧、高级搜索与挖掘技巧、编程实现Google搜索、元搜索引擎、web信息搜索与挖掘防范措施。

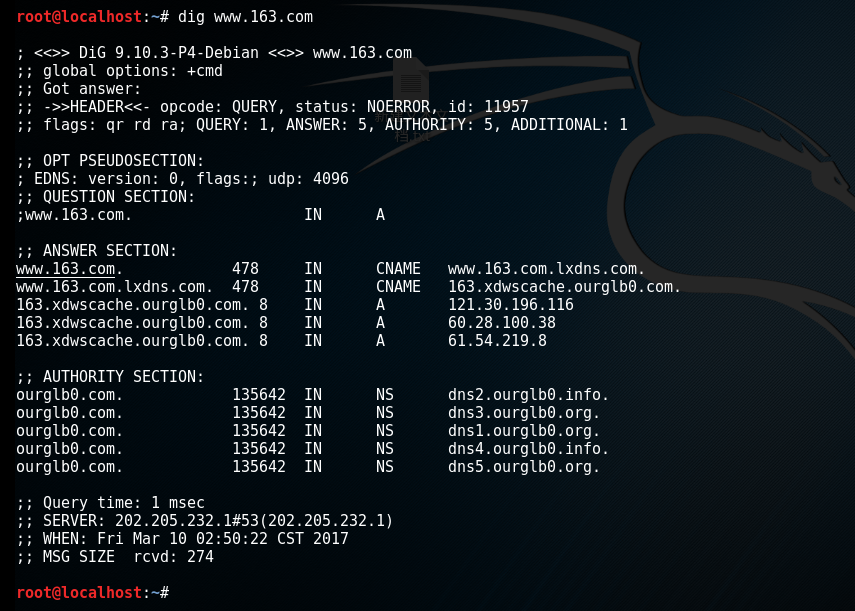

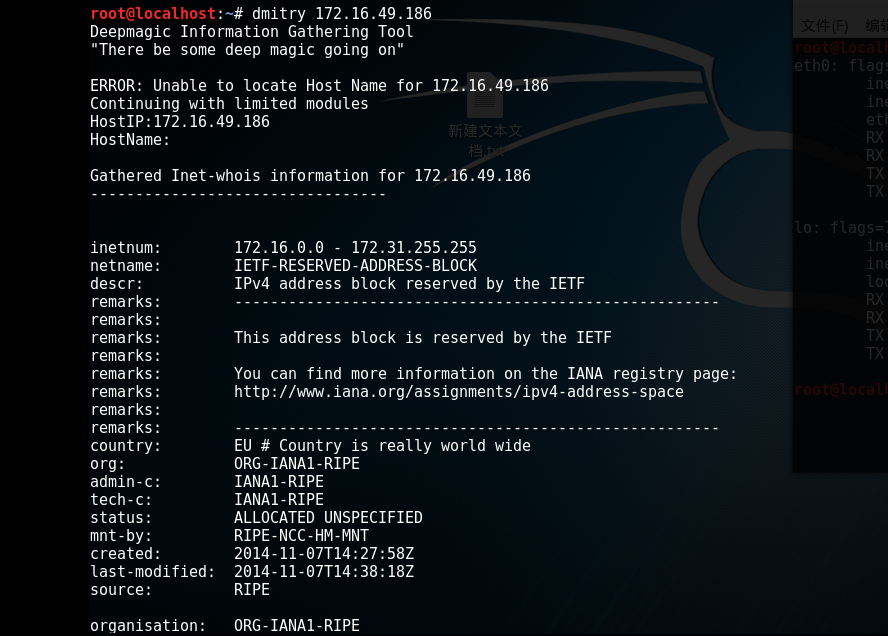

DNS与IP查询:DNS与IP基础设施管理、DNS注册信息WHOIS查询、DNS服务,从DNS到IP的映射、IP WHOIS查询、从DNS与IP到真实世界中的地理位置

网络拓扑侦察

利用网络踩点技术追踪“黑客”案例演示

动手实践:DNS与IP查询

4.网络扫描:

网络扫描的目的与类型:网络扫描的目的与类型

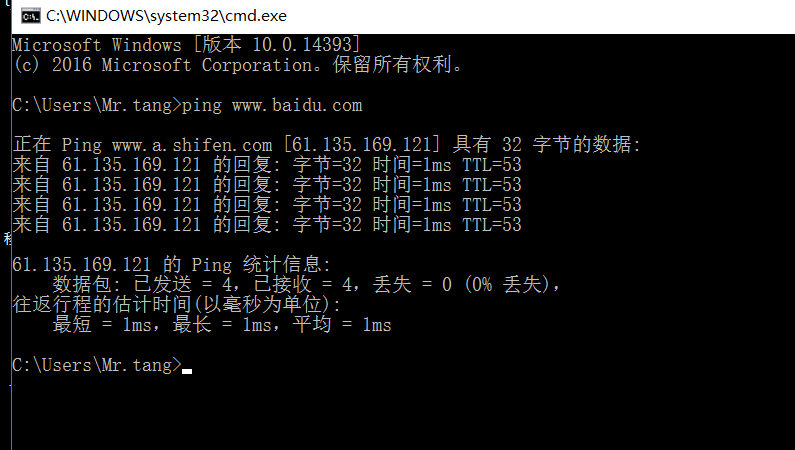

主机扫描:使用ICMP协议的ping扫描

使用TCP协议的主机扫描

使用UDP协议的主机扫描

主机扫描工具

主机扫描防范措施

端口扫描:TCP connect扫描

TCP SYN扫描

UDP端口扫描

高级端口扫描技术

端口扫描工具

端口扫描防范措施

系统类型探查:操作系统类型探查

网络服务类型探查

系统类型探查防范措施

动手实践:nmap

漏洞扫描:漏洞扫描的技术原理

漏洞扫描器

Nessus漏洞扫描器

漏洞扫描防范措施

动手实践:NESSUS

网络扫描完整解决方案:

5.网络查点

网络服务旗标抓取

通用网络服务查点

类UNIX平台网络服务查点

Windows平台网络服务查点

网络查点防范措施

教材学习中的问题和解决过程

视频学习中的问题和解决过程

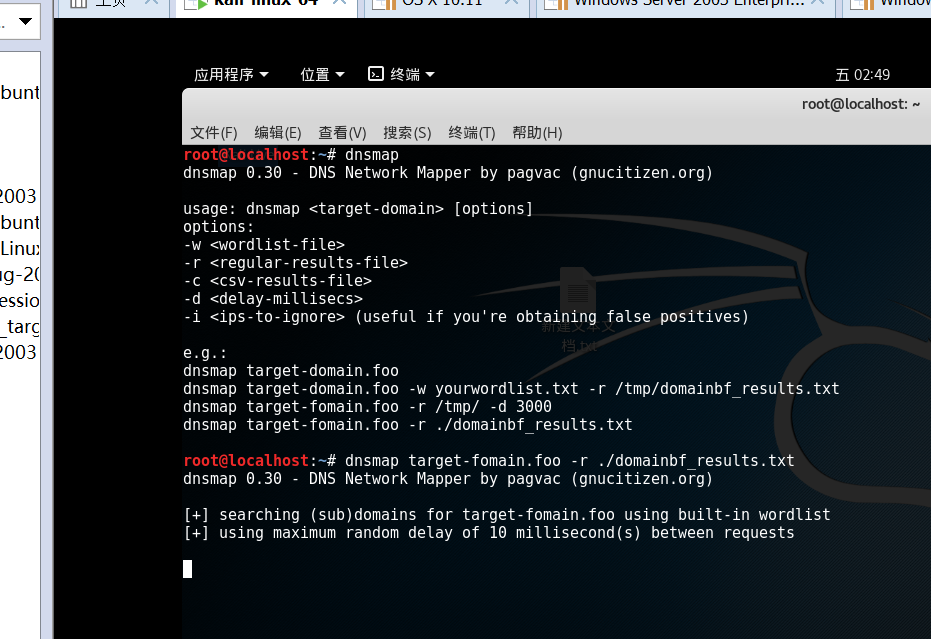

Kali信息搜索之目标获取(DNS(域名系统:DomainName System,DNS))

Kali 信息搜集之主机探测:探测目标主机是否可用。

netenum 123.58.180.0/24 3 延迟三秒探测网段内的主机是否在线。ping测试有问题,绕不过防火墙。

-h可以查看参数说明

这里仅把它作为一个IP地址的生成器。

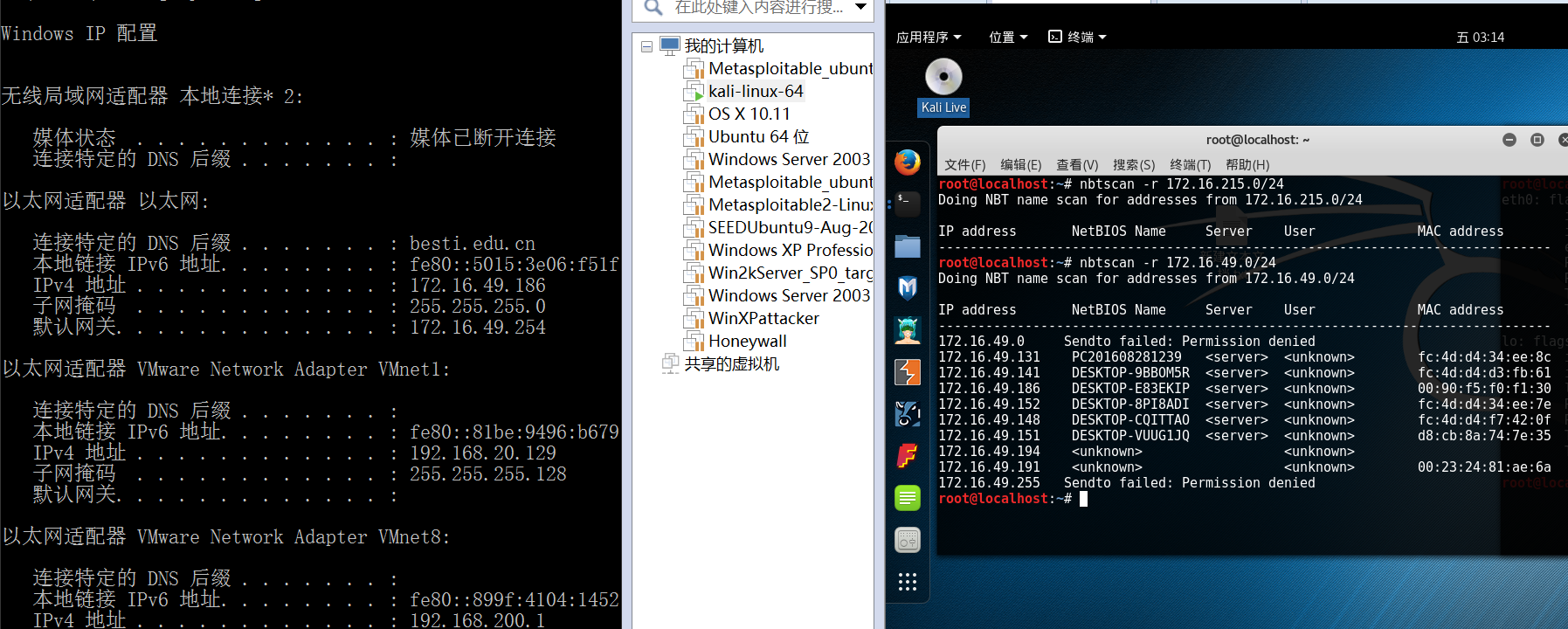

查询当前主机的IP,利用netscan -r 172.16.215.0/24来获取这个网段内的一些Bios信息。

arping探测目标地址的mac地址。

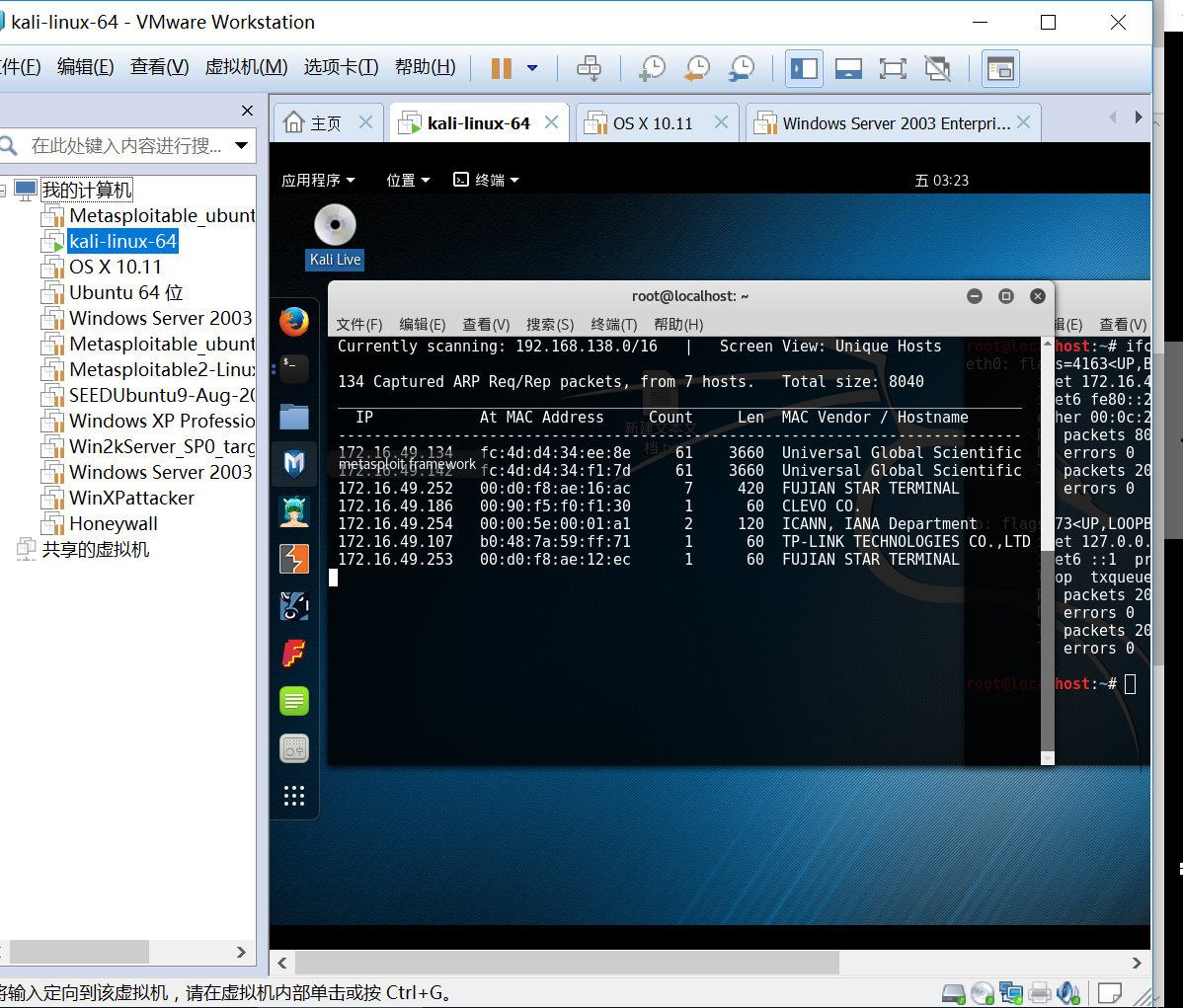

netdiscover 获取一个段内IP,mac,厂商。

dmitry IP获取目标的IP,name,whois,tcp port。

Web应用防护系统(也称:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

![]()

这里分别用wafw00f 163.com和wafw00f http://baidu.com来进行测试。网站被保护

原理:故意提交一个肯定在黑名单中的请求,然后探查它返回的结果和正常返回的结果是否一样,如果不一样,就代表有。

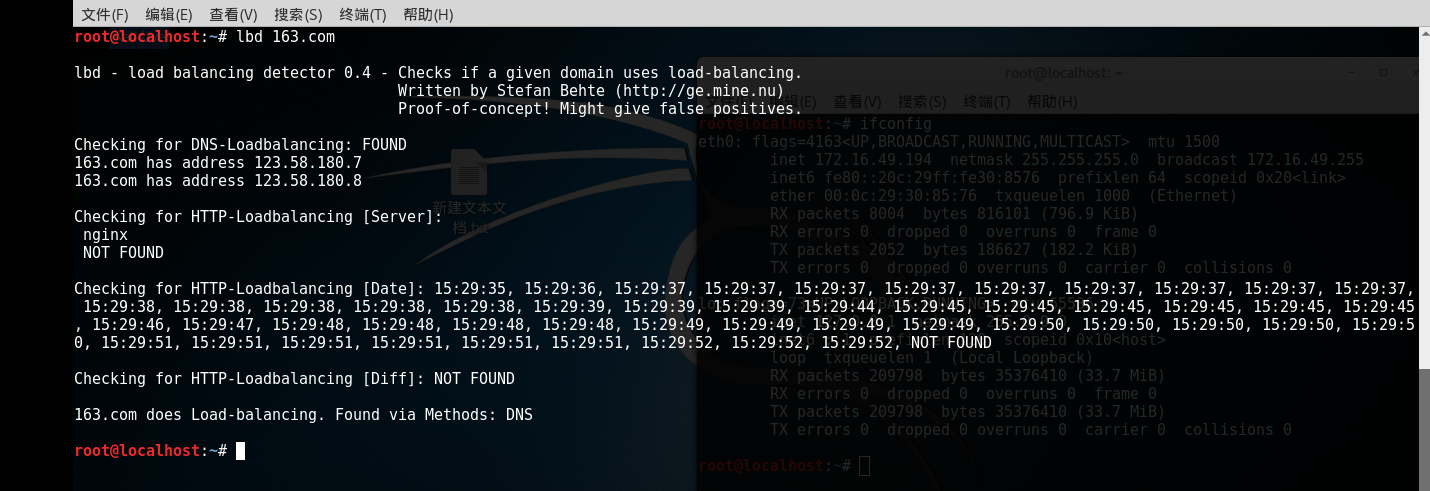

对目标进行负载平衡检测。LBD load balancing detector。

这里使用命令lbd 163.com

检测机制基于DNS解析,http偷找到服务器应答之间的差异。因为可以帮助发现多个IP地址映射到单个域名,并由此却低估针对性的测试范围。通过判断时间戳来进行比对。

![]()

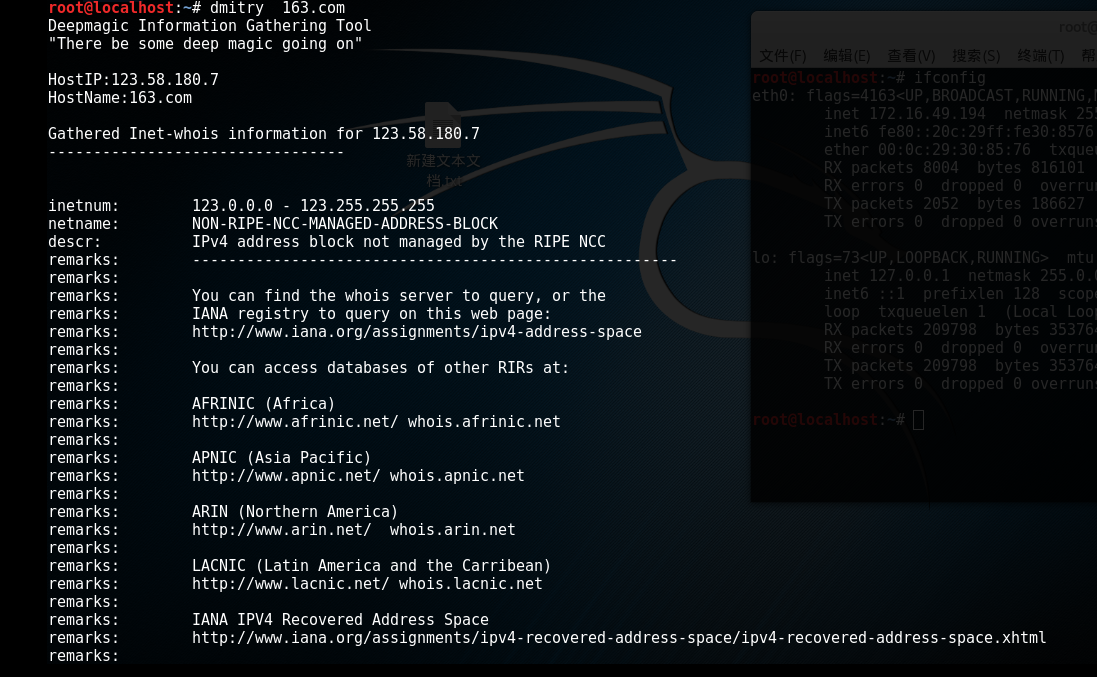

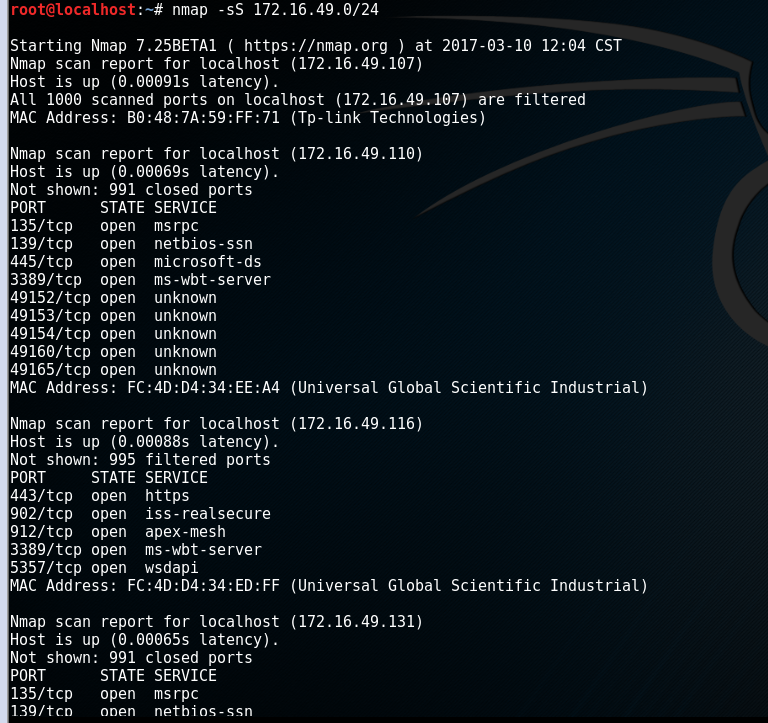

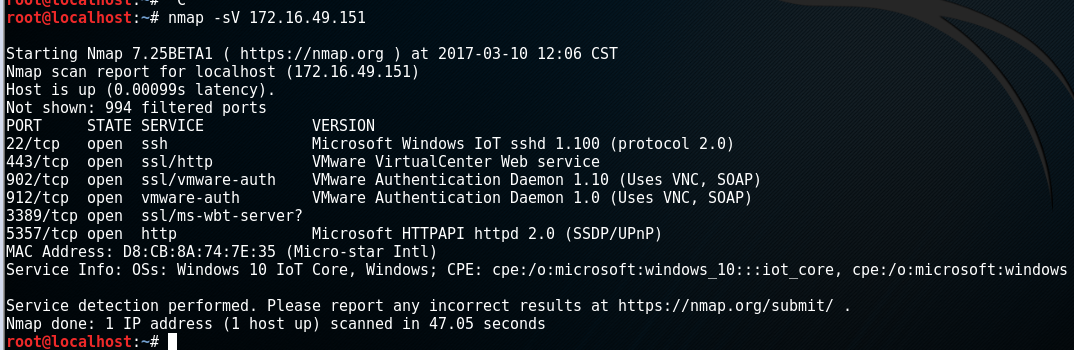

kali信息收集之主机扫描

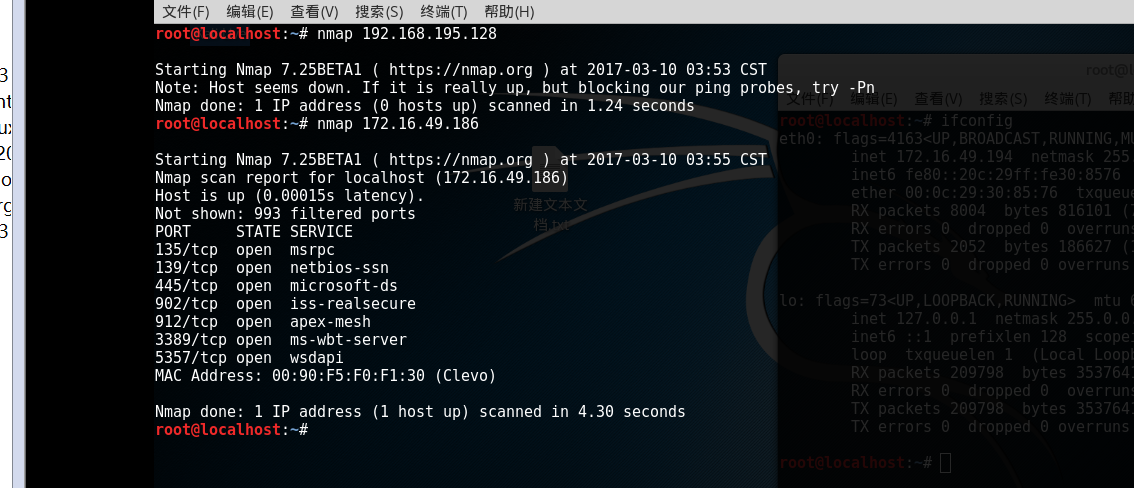

通过主机探测,确定测试目标地址后,往往需要对主机信息做更完整的扫描,这个过程需要过目标主机开放的端口、服务以及主机名、主机操作系统等信息。那么在Kali中就存在着这么一个强大的扫描器——Nmap,其可以完成以下任务:

主机探测:探测网络上的主机,例如列出相应TCP、icmp请求、开放特别端口的主机。

端口扫描:探测目标主机所开放的端口。

版本检测:探测目标主机的网络服务,判断其服务名称及版本号。

系统检测:探测目标主机的操作系统及网络设备的硬件特性。

支持探测脚本的编写:使用Nmap的脚本引擎(NSE)和Lua编程语言。

端口扫描是主机扫描的重要部分,可以了解所扫描IP提供的计算机网络服务类型,从而发现攻击弱点。常见服务对应端口:

HTTP服务,端口号80

HTTPS(加密)服务器,端口号443

Telent(不安全的文本传送),端口号23

SSH(安全登录)、SCP(文件传输)、端口重定向,端口号22

FTP,端口号21

SMTP端口号25

POP,默认的端口号为110

WebLogic,默认的端口号为7001

TOMCAT,默认的端口号为8080

WIN2003远程登录,默认的端口号为3389

Oracle数据库,默认的端口号1521

MY SQLSERVER数据库server,默认的端口号为1433

MYSQL数据库server,默认的端口号为3306

TCP connect()扫描是最基本的TCP扫描方式。其借助操作系统提供的Connect()系统调用,用来与每一个感兴趣的目标计算机的端口进行连接。如果端口处于侦听状态,那么connect()就能成功,否则这个端口是不能用的,即没有提供这种服务。

优点:

1.不需要任何权限。系统中的任何用户都有权利使用这个调用。

2.多线程速度较快度。

缺点:易被发觉,并被过滤。

TCP SYN扫描即“半开放”扫描,因扫描程序不需打开一个完全的TCP连接。

优点:不会在主机上留下记录。

缺点:必须有root权限才能建立自己的SYN数据包。

TCP FIN扫描:思想是关闭的端口会用适当的RST来回复FIN数据包。而打开的端口会忽略对FIN数据包的回复,这种方法和系统的实现有一定关系。

DNmap基于 Nmap的分布式框架,使用客户端/服务端架构,服务器接收命令并发送至客户端进行Nmap安全扫描,扫描完毕后,客户端返回扫描结果。

Zenmap是Nmap的图形化界面,可以让Nmap扫描工作更人性化。

Nmap会默认发送一个arp的ping测试包,探测目标主机在1-10000范围内所开放的端口。

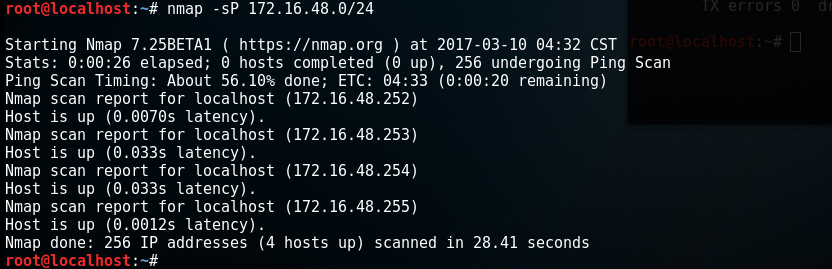

加上-vv操作结果更加清晰:nmap -vv 172.16.49.186

自定义端口扫描nmap -pa,b,c ip 或nmap -p1-255 ip

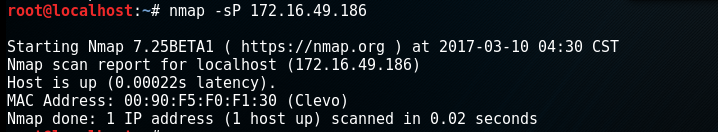

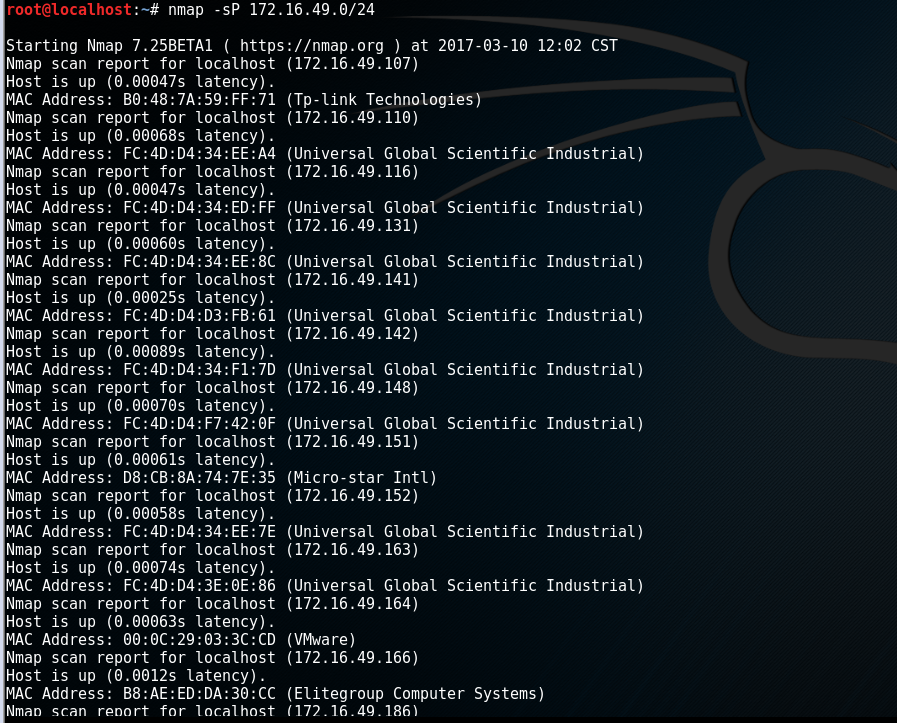

测试是否在线的扫描 nmap -sP ip(s指的是模式,P指的是ping命令)

指定C段地址扫描nmap -sP 172.16.48.0/24

nmap -O ip(o指的是OS)同样,可以指定IP段

万能开关扫描:命令格式:nmap -A ip。包含了1-10000的端口扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测。

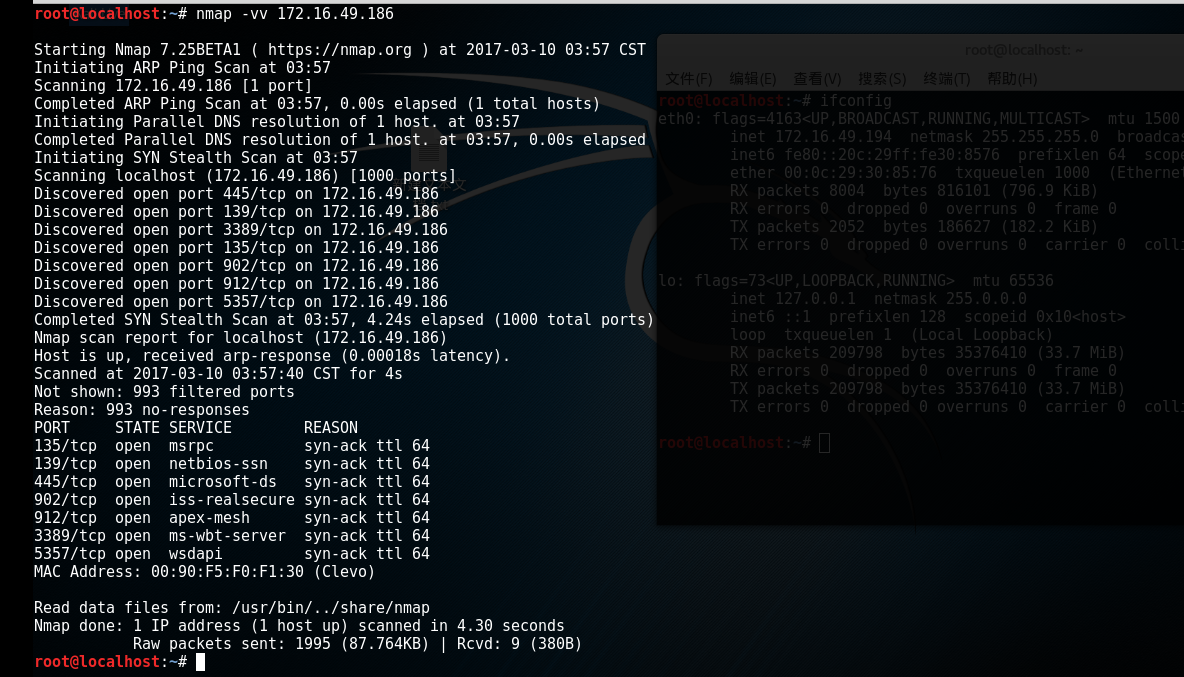

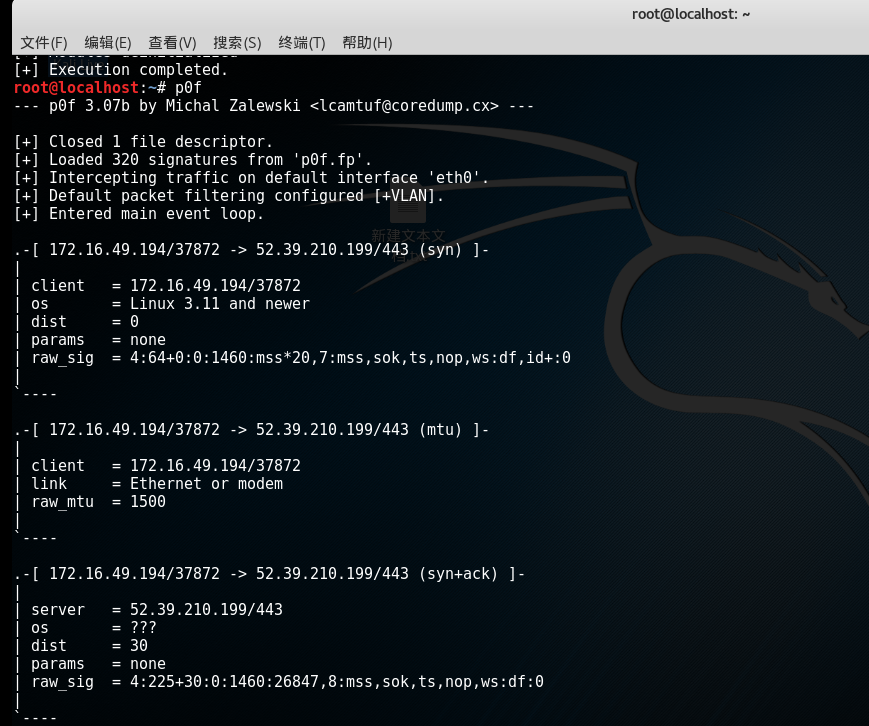

Kali信息搜集之指纹识别:

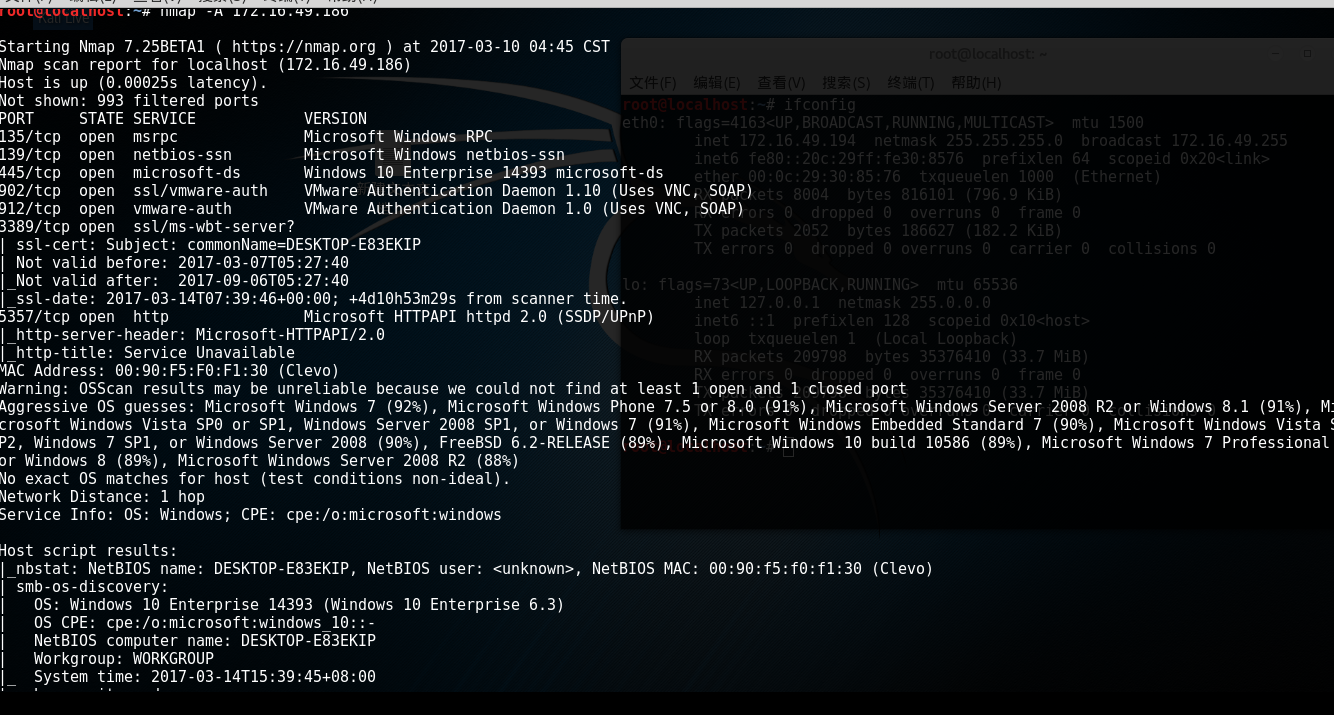

1.banner抓取

很多网站会修改banner或者禁止输出banner。除了web服务器程序。ftp。smtp服务也会返回banner信息。

也可以使用telnet命令进行连接端口进行探测。

2.xprobe2指纹识别 xprobe2 www.baidu.com

3.动指纹识别:在网络分析方面功能强大,可以用它来分析NAT、负载均衡、应用代理等。抓包分析。

![]()

4.web指纹识别。whatweb www.hdky.edu.cn

![]()

wpscan -u http://www.91ri.org

kali信息搜集之协议分析

accheak工具

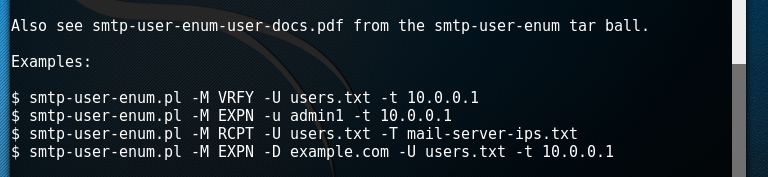

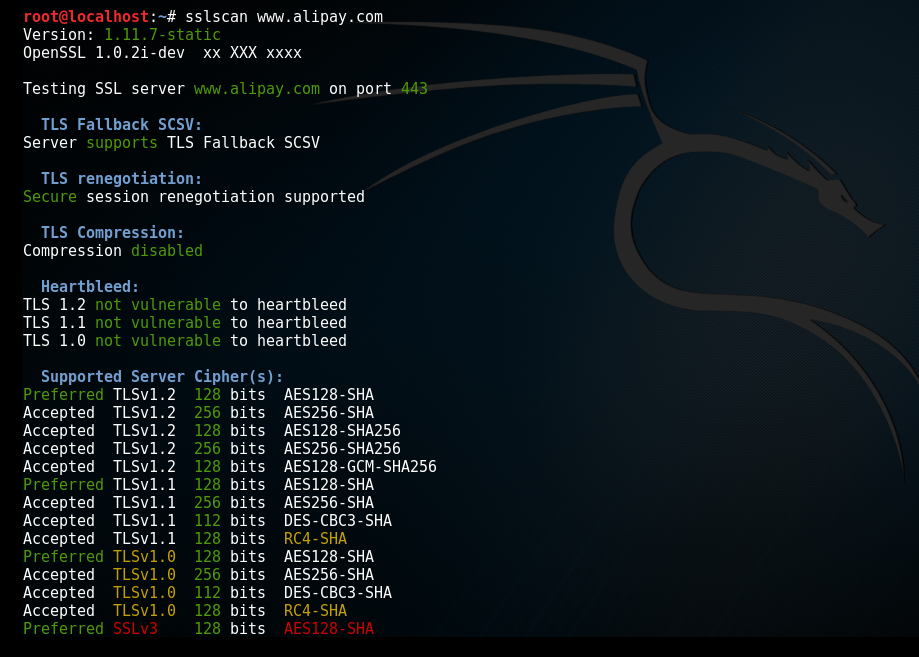

smtp-user-enum工具

sslscan工具

Kali漏洞分析之OpenVAS安装

OpenVAS包括一个中央服务器和一个图形化的前段。这个服务器准许用户允许几种不同的网络漏洞测试,而且OpenVAS可以经常对其更新。openVAS所以的代码都符合GPL规范。

第三周进度

-这周主要了解了渗透攻击的基本流程,以及从各个方面获取目标主机的信息。

课后实践

参考资料

- [网络攻防技术与实践](http://book.douban.com/subject/6558082 /)

(官网

浙公网安备 33010602011771号

浙公网安备 33010602011771号